Im letzten Video-Tutorial haben wir über das Konfigurieren von Switches gesprochen. Jetzt werden wir uns ansehen, wie sie mit anderen Geräten interagieren und wie sie sich in der Praxis miteinander verbinden. Wir werden keine Zeit verschwenden und uns sofort dem Thema der heutigen Lektion zuwenden. Zunächst möchte ich über die Topologie sprechen: Wir haben zwei verschiedene Topologien - physikalische und logische.

Der Unterschied zwischen ihnen ist sehr einfach und es gibt eine wichtige Sache, die Sie lernen müssen, bevor Sie in die reale Welt des Networking eintauchen. Lassen Sie mich einen Stift nehmen und auf dieser Karte eine Route von Dubai nach New York zeichnen. Was ich gezeichnet habe, ist kein Bodenflug, sondern ein Flug. Logischerweise macht man nur eine Reise von Dubai nach New York, aber physisch ist nicht alles so einfach - zuerst muss man zum Flughafen gehen und ein Ticket bekommen. Sie können es online buchen oder an der Abendkasse kaufen, Sie können es mit Kreditkarte oder Bargeld kaufen, Sie können mit dem Taxi oder mit Ihrem eigenen Auto zum Flughafen fahren und es am Flughafen lassen. Dann muss Ihr Ticket überprüft werden, Sie müssen die Zollkontrolle durchlaufen, das heißt, Sie müssen viele verschiedene Dinge tun, bevor Sie in das Flugzeug einsteigen. Danach fliegen Sie nach New York und ein ähnlicher Vorgang wird dort wiederholt: Übergeben der Kontrolle, Abholen des Gepäcks, Mieten eines Taxis oder Bitten von Freunden, Sie vom Flughafen abzuholen, um endlich Ihr Ziel zu erreichen. So können Sie sich den Unterschied zwischen der logischen und der physischen Netzwerktopologie vorstellen.

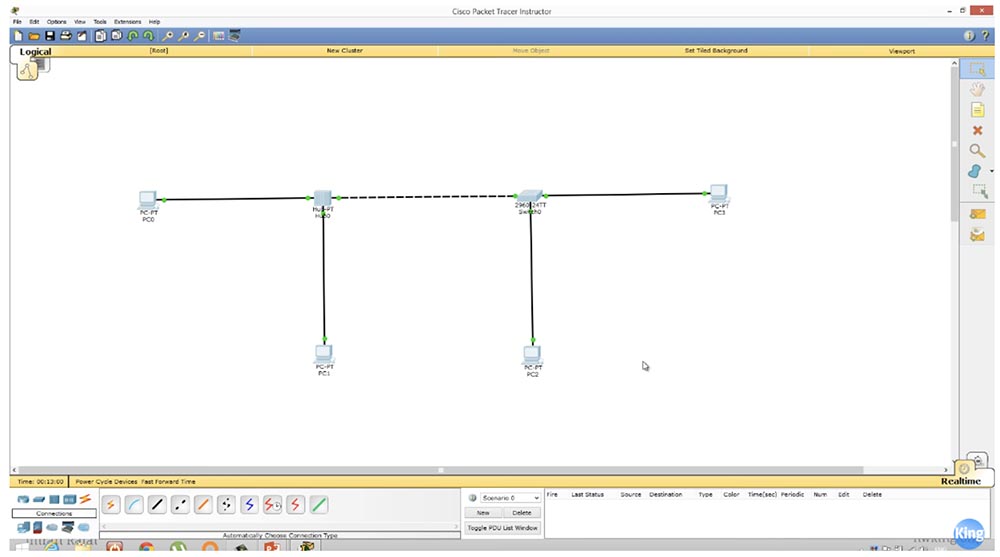

Wenn Sie sich die folgende Abbildung ansehen, können Sie sehen, wie sich die Leute das Netzwerk vorstellen.

Der Computer ist mit dem Hub verbunden, der Hub mit dem Switch, der Switch mit einem anderen Computer. Rechts sind 2 Computer mit dem Switch verbunden, und links sind zwei Computer mit dem Hub verbunden, während der Hub und der Switch miteinander verbunden sind. Dies ist die logische Netzwerktopologie.

Wenn Sie das in der Abbildung gezeigte Cisco Packet Tracer-Programm verwenden, befindet sich die Schaltfläche Logisch oben links, indem Sie darauf klicken, um die logische Topologie Ihres Netzwerks anzuzeigen. Wenn ich auf die Schaltfläche Physisch daneben klicke, wird die physische Netzwerktopologie angezeigt. Dazu wähle ich im Menü "Standort des physischen Geräts" die Option "Rack -" Rack ". Vor mir wird ein Cisco-Rack angezeigt, auf dem sich mein Switch und mein Hub befinden.

Ich möchte Ihnen ein Bild eines echten Racks zeigen, das ich gerade aus dem Internet genommen habe, daher habe ich keine Rechte daran. Oben sehen Sie einen Link zu der Seite, auf der ich dieses Bild bekommen habe.

In diesem Rack sind mehrere Cisco-Geräte montiert und fixiert, die dann miteinander verbunden werden, um das Netzwerk mit der gewünschten Konfiguration zu erstellen. So sieht die physische Topologie des Netzwerks aus, und Sie können die benötigten Geräte zu jedem freien Fach des Racks hinzufügen und nach Typ gruppieren - einen Switch über dem Switch, einen Hub neben dem Hub usw. Sie können Ihr Netzwerk dann einfach aufbauen, indem Sie Geräte in einem Rack mit Kabeln verbinden. In unserer Abbildung verbindet das grüne Kabel den Hub mit den Computern PC0 und PC1, und das orangefarbene Kabel verbindet den Hub mit einem der Switch-Ports. Ein weiteres grünes Kabel verbindet den Switch mit einem dritten PC2-Computer. Somit sind viele Geräte an den Switch angeschlossen.

Darum geht es in der physischen Netzwerktopologie. Sobald Sie der logischen Topologie des Netzwerks neue Geräte hinzufügen, werden diese sofort auf der Registerkarte des physischen Programms (physische Geräte) angezeigt, das bereits auf dem Cisco-Rack installiert ist.

Ich möchte, dass Sie den Unterschied zwischen der physischen und der logischen Topologie des Netzwerks verstehen, da Sie bei Netzwerkproblemen meistens genau dieselbe Verbindung haben wie im Diagramm der logischen Topologie. Wenn Sie jedoch an einen neuen Arbeitsplatz kommen, haben Sie keine logische Topologie, auf die Sie sich beziehen können. Sie arbeiten mit der physischen Netzwerktopologie, gehen zum Server und sehen sich alle im Rack installierten Geräte an. Um ein Netzwerk daraus zu erstellen, müssen Sie verschiedene Protokolle verwenden, z. B. VTP, über die wir in einem der folgenden Video-Tutorials sprechen werden. Mit diesen Protokollen bestimmen Sie, welche Geräte an welche Ports angeschlossen sind. Sie können dies physisch definieren und versuchen, eine logische Topologie zu erstellen. Dies ist im Grunde das, was ich sagen wollte, bevor ich direkt zum Thema der Lektion überging.

Lassen Sie uns das tun, was wir in der vorherigen Lektion gelernt haben. Ich werde diese 10 Befehle oder 10 grundlegenden Switch-Konfigurationseinstellungen durchgehen, die wir für jedes neue Gerät ausführen müssen.

Im obigen Beispiel der logischen Topologie des Netzwerks müssen Sie den Hub und den Switch so konfigurieren, dass sie mit unseren 4 Computern interagieren können. Beginnen wir mit dem Schalter. Klicken Sie dazu darauf und geben Sie das Befehlszeilenterminal ein.

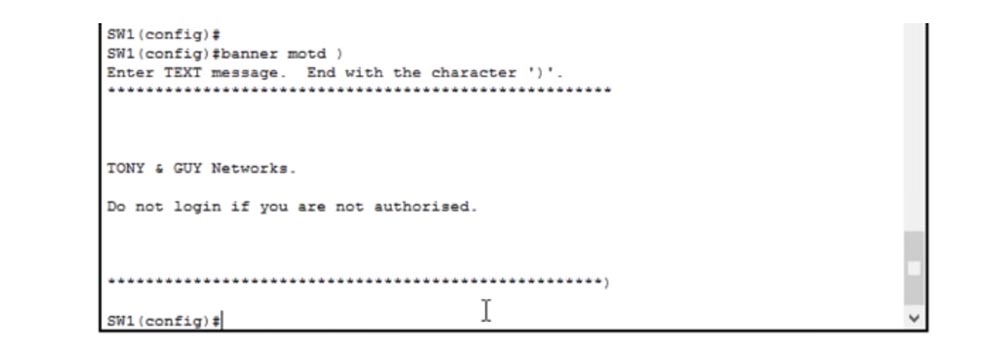

Konfigurieren Sie zunächst den Hostnamen und nennen Sie ihn SW1. Als nächstes müssen wir ein Willkommensbanner erstellen, auf das wir den folgenden Satz schreiben: „Nicht eintreten! Dies ist ein gefährlicher Schalter! Sie werden dafür zur Rechenschaft gezogen! “

Nach der vorherigen Lektion fragen mich viele Leute, warum Sie das kaufmännische Und in den Parametern der Bannerzeile verwenden müssen. Sie können & nicht verwenden, kein anderes Zeichen verwenden und es in Anführungszeichen setzen. Die Grundregel beim Erstellen eines Banners besteht darin, dieses in Anführungszeichen eingeschlossene Zeichen nicht als Anfangszeichen für den Bannertext zu verwenden. Wenn ich ein kaufmännisches Und vor dem unteren Sternchenfeld drucke, wird nur der Text über diesem kaufmännischen Und gespeichert, und alles, was darunter liegt, wird vom System nicht gespeichert. Wenn ich also das kaufmännische Und & in meinem Text verwenden möchte, muss ich ein anderes Zeichen festlegen, z. B. die schließende Klammer ")" als Beschriftung für das Ende des Bannertextes, und es in Anführungszeichen anstelle von & setzen.

Ich werde es im folgenden Beispiel zeigen - ich werde das Symbol ")" setzen, dann werde ich einen neuen Bannertext drucken und die untere Reihe von Sternchen mit dieser schließenden Klammer beenden. Wenn ich jetzt die Eingabetaste drücke, wird der gesamte Bannertext vor dieser Klammer automatisch gespeichert. Wenn Sie Ihre Nachricht also mit einem Zeichen beenden möchten, starten Sie die Nachricht einfach nicht mit diesem Zeichen.

Wir haben also ein Begrüßungsbanner erstellt und können nun ein Kennwort auf der Konsole festlegen. Zu diesem Zweck geben wir in der Befehlszeile die Zeile con 0 ein, da die Konsole eine Kommunikationszeile ist und wir nur einen Konsolenport haben. Daher kennzeichnen wir die Konsole mit Null. Ich muss ein Passwort in der Konsole festlegen, also tippe ich zuerst die Passwortkonsole in der Befehlszeile ein und weise das Cisco-Passwort zu. In der nächsten Zeile muss ich noch das Wort Login eingeben. Was bedeutet dieser Login?

Wenn ich jetzt den Befehl no login eingebe, werden viele Leute denken, dass dies bedeutet, dass es kein Passwort für die Konsole gibt und völlig falsch ist! Anmelden bedeutet, nur das vom Benutzer eingegebene Passwort zu überprüfen. Wenn ich kein Login eingebe, wird diese Überprüfung nicht durchgeführt, dies bedeutet jedoch nicht, dass wir kein Passwort haben. Login ist wie ein Türwächter, der jemanden nach einem Passwort fragt. Wenn das Passwort falsch ist, lässt er ihn nicht herein. Das Fehlen eines Logins bedeutet, dass die „Eingangstür“ des Konsolenports jederzeit für Datenverkehr geöffnet ist, der durch den Port geleitet wird, ohne nach einem Kennwort zu fragen.

Für jedes Cisco-Gerät ist standardmäßig der Konsolenport geöffnet, und jeder, der eine Verbindung dazu herstellt, kann die Geräteeinstellungen aufrufen. Daher müssen Sie den Konsolenport des Switch konfigurieren, um einen unbefugten Zugriff darauf zu verhindern. Geben Sie daher den Anmeldebefehl ein.

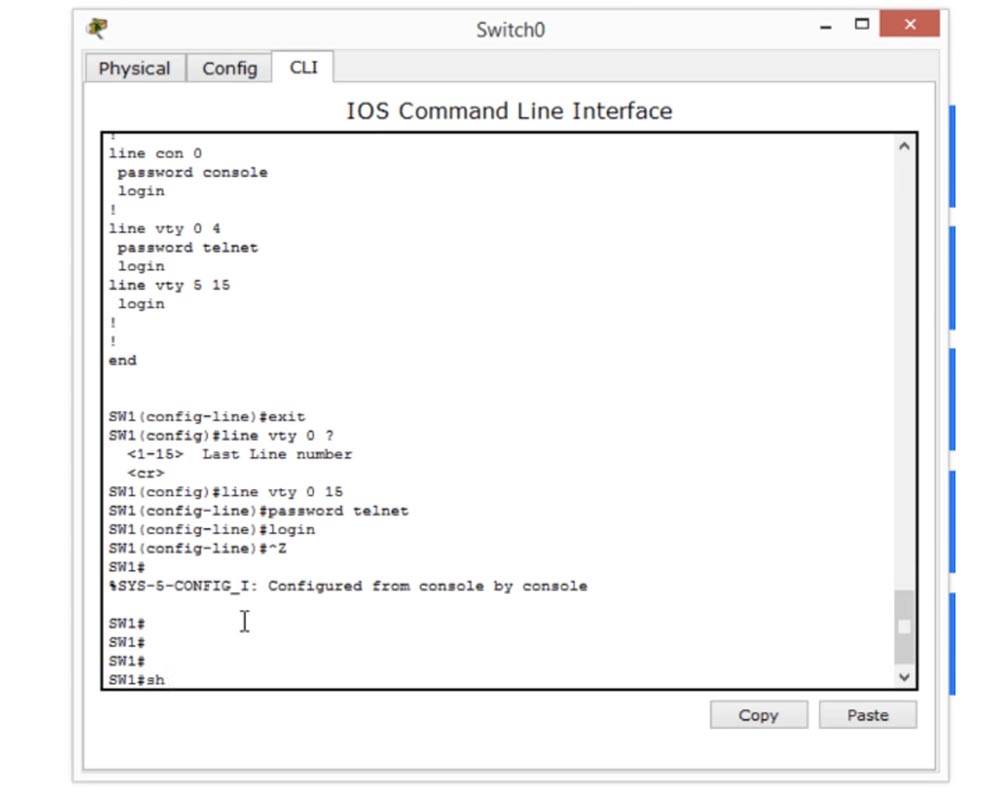

Als nächstes müssen wir ein Passwort für Telnet festlegen. Dies ist eine virtuelle Kommunikationsleitung, daher drucke ich die Zeile vty. Da die Nummerierung dieser Leitungen zwischen 0 und 15 liegen kann, können Sie zwischen 0 und 4 oder zwischen 0 und 15 dieser Leitungen zuweisen. Ich wähle einen Wert zwischen 0 und 4. Als Nächstes gehen wir genauso vor wie beim Zuweisen eines Kennworts zur Konsole: Ich weise ein Kennwort mit dem Befehl password telnet zu und gebe in der nächsten Zeile login ein, um sicherzustellen, dass es überprüft wird. Dies bedeutet, dass jeder, der versucht, über Telnet eine Verbindung zum Switch herzustellen, das richtige Passwort eingeben muss.

Als Nächstes gebe ich den Befehl do sh run ein, um die aktuelle Gerätekonfiguration anzuzeigen. Wir haben 16 Telnet-Leitungen, und für die Leitungen des ersten Teils des Bereichs von 0 bis 4 haben wir ein Telnet-Passwort und eine Anmeldung, und für den zweiten Teil von 5 bis 15 der virtuellen Leitung gibt es nur eine Anmeldung. Die Frage ist, warum wir eine Trennung der Parameter für die Zeilen 0-4 und 5-15 haben. Wenn Sie denken, dass dies auf die Tatsache zurückzuführen ist, dass ich nur vier Arbeitslinien gewählt habe, dann ist dies nicht ganz falsch.

Jetzt werde ich es dir erklären. Insgesamt haben wir 16 virtuelle Leitungen von 0 bis 15, und für den Cisco-Switch bedeutet dies, dass 16 Benutzer gleichzeitig eine Verbindung herstellen können. Wenn ich den Befehl line vty 0 15 eingebe, bedeutet dies, dass ich allen 16 Benutzern ein Passwort zuweise.

Jetzt werde ich ein Passwort festlegen und mich für alle 16 Zeilen anmelden. Wenn Sie sich die Konfiguration ansehen, werden Sie sehen, dass wir jetzt ein Passwort und eine Anmeldung für die Zeilen 0-4 und 5-15 haben.

Was bedeutet das? Wie bereits erwähnt, können 16 Personen über das Telnet-Kennwort eine Verbindung zum Switch herstellen. Der Unterschied zwischen 0-4 und 5-15 besteht jedoch darin, dass die meisten älteren Modelle von Cisco-Switches nur 5 virtuelle Leitungen von 0 bis 4 und nur neue Modelle haben Es gibt alle 16 virtuellen Leitungen 0-15. Aus diesem Grund ist Cisco der Ansicht, dass ein Problem auftreten kann, wenn Sie allen 16 Leitungen ein Kennwort zuweisen. Es kann vorkommen, dass Sie die Konfigurationseinstellungen eines Geräts kopieren und auf andere Geräte übertragen möchten. Wenn Sie jedoch versuchen, die Schaltereinstellungen mit 16 Zeilen für einen Schalter mit 5 Zeilen zu verwenden, wird der Befehl nicht akzeptiert. Daher empfiehlt Cisco - auch wenn Sie einen Switch mit 16 virtuellen Leitungen verwenden, separate Telnet-Kennwort- und Anmeldeeinstellungen für die Leitungen 0-4 und 5-16 zu verwenden, damit Sie keine Probleme mit älteren Switch-Modellen haben, da der Befehl für Die Parameterzeile vty 0 4 ist mit allen Modellen kompatibel. Der zweite Teil, Zeile vty 0 15, gilt nur für neue Geräte.

Wenn Sie also die Einstellungen des neuen Schalters kopieren und sie auf den Schalter des alten Modells anwenden möchten, kopieren Sie nur die Zeilen:

Zeile vty 0 4

Passwort Telnet

Login

Weil die neuen Switches den Befehl für die virtuellen Zeilen 5-15 nicht verstehen, da sie nur 5 Zeilen haben. Dies ist der Grund, warum die Telnet-Konfiguration in zwei Teile unterteilt ist.

Wenn ich möchte, dass alle Telnet-Leitungen für jeden Benutzer zugänglich sind, verwende ich die folgenden Befehle:

Zeile vty 0 15

kein Login

Dies ist jedoch nicht erforderlich - wir möchten den Switch im Gegenteil vor unbefugtem Zugriff schützen. Ich werde Ihnen gleich zeigen, wie das geht. Im Moment müssen wir die IP für unseren Switch konfigurieren. Dazu verwende ich den Befehl int vlan 1 und füge die IP-Adresse und die Subnetzmaske hinzu: add 10.1.1.1 255.255.255.0, wobei die Änderungen mit dem Befehl no sh (no shutdown) festgeschrieben werden.

Kehren wir nun zum logischen Topologieschema zurück und konfigurieren Sie die IP-Adresse mit dem ersten PC0-Computer.

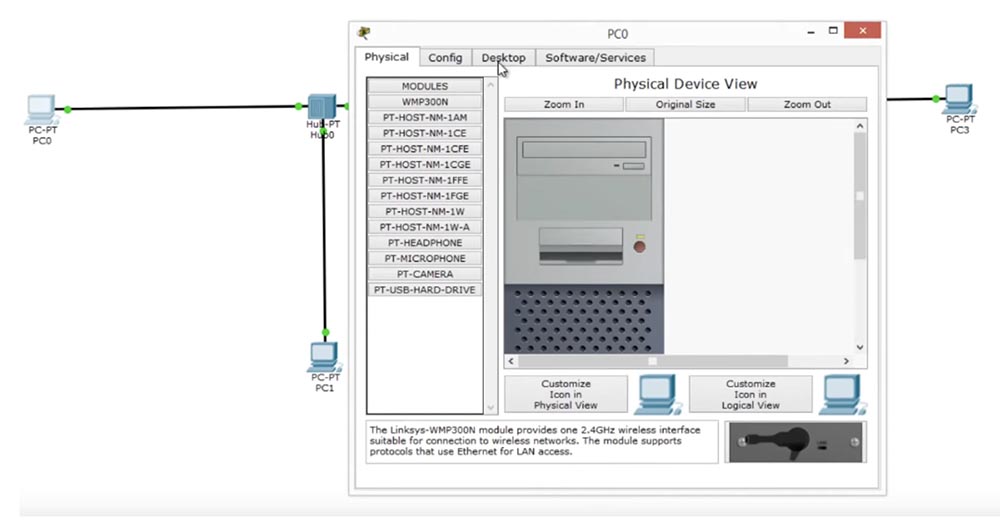

Dazu gebe ich die notwendigen Parameter in das Netzwerkeinstellungsfenster des Computers ein. Wir müssen die Standard-Gateway-Parameter nicht eingeben, da wir nur 1 Netzwerk haben.

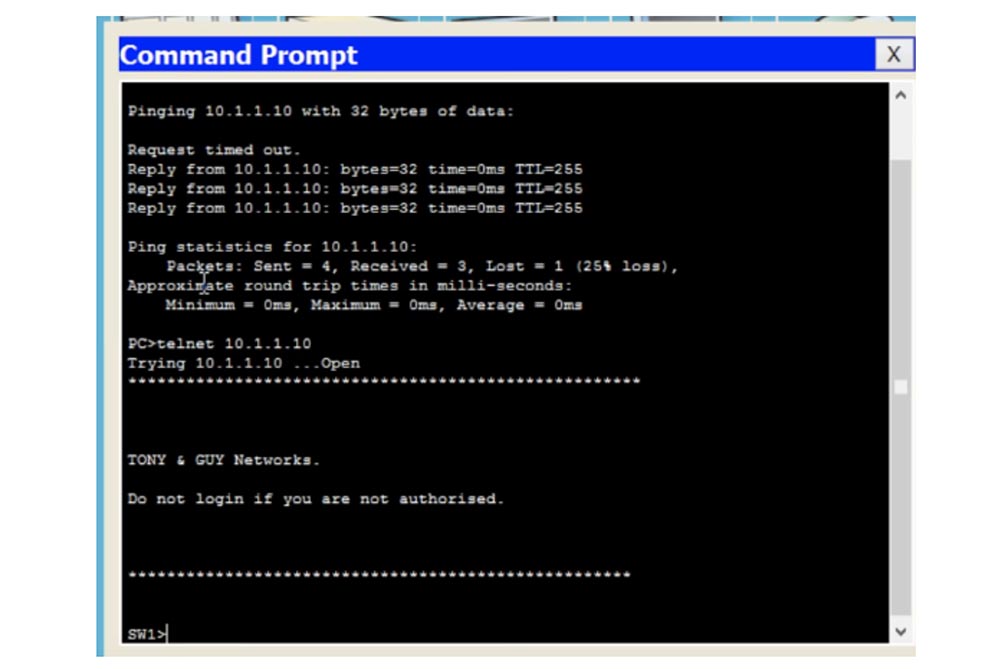

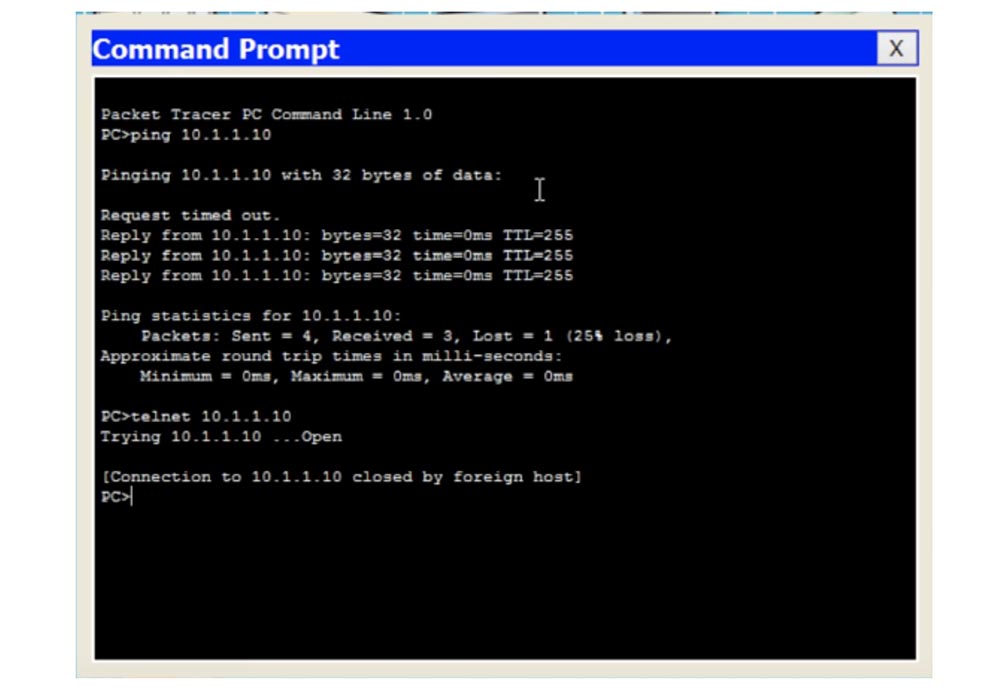

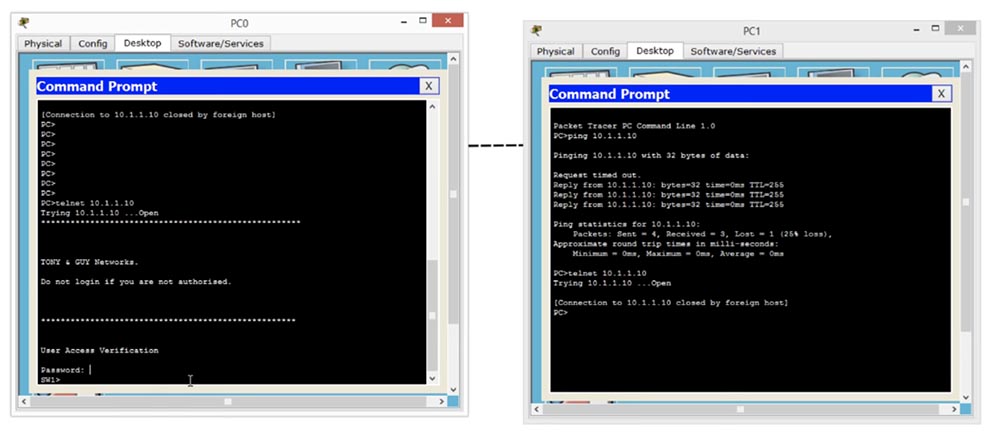

Als nächstes überprüfe ich, ob der Schalter reagiert und stelle sicher, dass alles so funktioniert, wie es sollte. Die Tatsache, dass die erste Anforderung einen Timeout-Fehler generiert hat, wird durch die Tatsache erklärt, dass sich unser Computer ohne Kenntnis der MAC-Adresse an das Gerät gewandt hat und nachfolgende Anforderungen erfolgreich waren. Also tippe ich Ping 10.1.1.10 in die Befehlszeile und sehe das Begrüßungsbanner des Switches - das bedeutet, dass ich mich damit verbunden habe.

Gleichzeitig hat mich der Switch nicht nach dem Kennwort gefragt, da wir die Telnet-Leitung offen gelassen haben. Wenn Sie sich die Switch-Konfiguration ansehen, sehen Sie, dass für alle Leitungen von 0 bis 15 der Parameter no login verwendet wird, dh, jeder kann über das Telnet-Protokoll eine Verbindung zu diesem Switch herstellen nur durch die Verwendung seiner IP-Adresse. Wenn wir jetzt den Befehl en (enable) eingeben, um mit dem Einstellen der Parameter fortzufahren, wird die Meldung% No password set - "Password not set" angezeigt. Dies ist einer der Sicherheitsmechanismen von Cisco, für den der Benutzer das Kennwort kennt, um die Konfiguration des Switches zu ermöglichen.

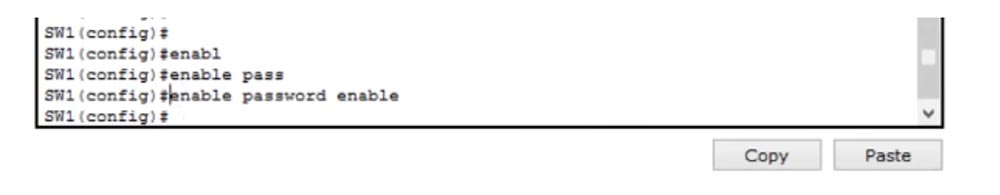

Daher gehen wir zum Konfigurationsfenster für die Switch-Einstellungen und verwenden den Befehl enable password enable, wobei das Wort enable unser Passwort ist. Wenn Sie dieses Wort jetzt in das Computer-Befehlszeilenterminal eingeben, erhalten Sie Zugriff auf die Schaltereinstellungen, was durch das Erscheinen der Zeile SW1 # belegt wird.

Somit stellt der Cisco-Sicherheitsmechanismus sicher, dass wir auch dann nicht auf die Switch-Einstellungen zugreifen können, wenn wir die Funktion zum Aktivieren der Kennwortanforderung nicht aktivieren.

Ich möchte Sie daran erinnern, dass Sie den Zugriff über den Konsolenport konfigurieren können, wenn Sie zur Registerkarte CLI des Cisco Packet Tracer-Programms wechseln. Wenn Sie das Gerät über den Konsolenport eingeben und keinen Kennwortzugriff gewähren, ist dies kein Problem, da Sie die Kennwortanforderung später aktivieren können, wenn Sie die gesamte Konfiguration konfigurieren. Wenn Sie den Switch jedoch über eine virtuelle Telnet-Leitung eingeben, erhalten Sie keinen Zugriff auf die Einstellungen, wenn Sie den Befehl enable password in den Switch-Einstellungen nicht zuerst verwenden.

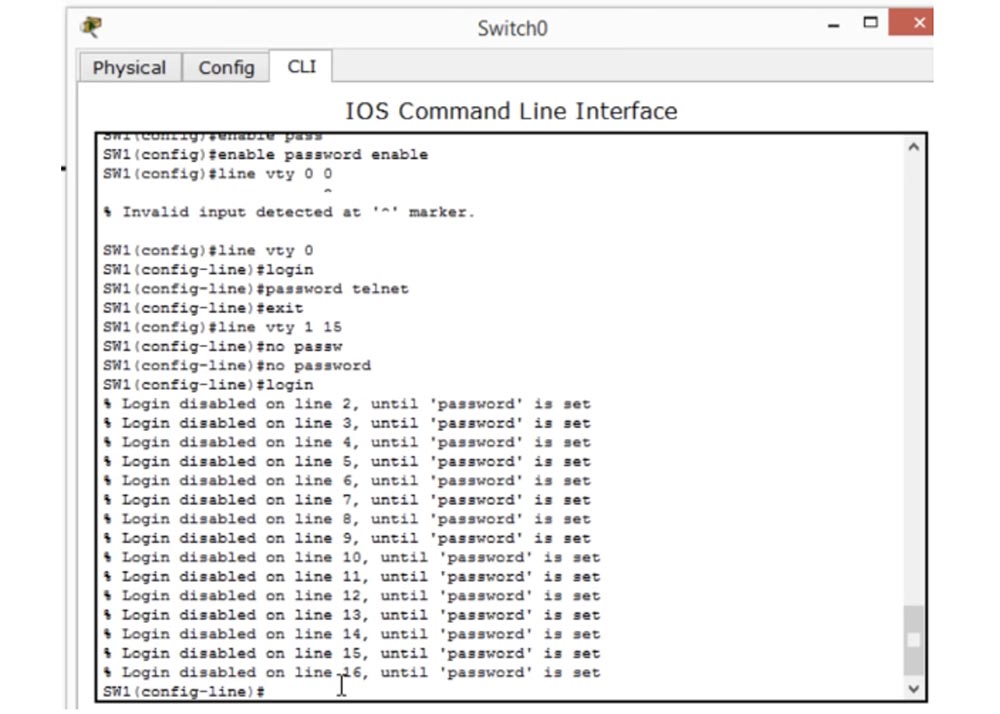

Da kein Telnet-Benutzer Zugriff auf die Einstellungen haben soll, müssen wir ein Kennwort erstellen. Angenommen, wir verwenden nur eine virtuelle Zeile, geben also den Befehl line vty 0 ein. Dies bedeutet, dass der Parameter enable password nur für diese einzelne Zeile gültig ist. Als nächstes gebe ich die Passwortprüfung ein - das Wort Login, in der nächsten Zeile gebe ich Passwort Telnet ein und beende dann.

Für alle anderen 15 Zeilen von 1 bis 15 gebe ich den Parameter no password und login ein.

Was bedeutet das? Wenn ich das System erneut auffordere, mir die Konfiguration des Switches mit dem Befehl sh run anzuzeigen, wird Folgendes angezeigt: Für die Zeile vty 0 haben wir sowohl ein Kennwort als auch eine Anmeldung, und für die Zeilen 1 bis 4 ist die Anmeldung aktiviert. Dies ist unser „Schutz“, aber das Kennwort ist nicht festgelegt . Dies bedeutet, dass Sie ein beliebiges Passwort eingeben können, um die Schaltereinstellungen einzugeben. Gleichzeitig werden auf dem Bildschirm Meldungen angezeigt, auf denen steht: "Eine Anmeldung am System über diese und jene Leitung ist erst möglich, wenn ein Kennwort festgelegt wurde."

Wenn ich jetzt zum Eingabeaufforderungsfenster des Computers gehe und Telnet 10.1.1.10 eingebe, wird ein Begrüßungsbanner angezeigt, in dem ich aufgefordert werde, ein Kennwort einzugeben. Kehren wir zur logischen Topologie zurück und konfigurieren Sie das Netzwerk für den zweiten Computer, PC1, indem Sie die IP-Adresse 10.1.1.2 und die Subnetzmaske 255.255.255.0 eingeben. Wir werden das Standard-Gateway nicht berühren, da wir nur ein Netzwerk haben, und dann den Switch anpingen, um sicherzustellen, dass die Verbindung hergestellt ist.

Wenn wir jetzt versuchen, die Switch-Einstellungen vom zweiten Computer mit dem Befehl telnet 10.1.1.10 einzugeben, ist dies nicht erfolgreich. Das System zeigt eine Meldung an, dass die Verbindung bereits von einem anderen Host verwendet wird, da wir nur eine Telnet-Leitung mit der Nummer 0 haben.

Wenn Sie sich das Befehlszeilenterminal ansehen, werden Sie feststellen, dass Zeile 0 bereits von einem anderen Gerät belegt ist. Bis ich die Verbindung trenne, kann das neue Gerät keine Verbindung zum Switch herstellen.

Jetzt gebe ich den Befehl exit ein, um die Verbindung zu trennen, gebe den Befehl telnet 10.1.1.10 erneut in das Eingabeaufforderungsfenster des zweiten Computers ein, und wie Sie sehen können, konnte jetzt eine Verbindung zum Switch hergestellt werden. Jetzt gebe ich das Wort Telnet als Passwort ein und kann die Geräteeinstellungen eingeben.

Wenn mehrere Geräte gleichzeitig eine Verbindung zum Switch herstellen sollen, muss ich ihn entsprechend konfigurieren.

Also setzen wir die Parameter Telnet-Passwort und Enable-Passwort und gehen nun zur IP-Adressverwaltung - IP-Verwaltung über. Wenn wir ein Gerät kontaktieren möchten, das zu einem anderen Netzwerk gehört, muss unser Switch wissen, wie dies durchgeführt werden kann. Daher kehren wir zu den Netzwerkeinstellungen des Computers zurück und weisen ein Standard-Gateway zu, indem wir unserem Netzwerkrouter die IP-Adresse 10.1.1.100 zuweisen. Unter Verwendung dieser Adresse kann unser Gerät mit Geräten außerhalb des 10.1.1.2/24-Netzwerks kommunizieren.

Wenn unser Computer eine Verbindung zu einem Gerät herstellen möchte, dessen erste drei Oktette IP-Adresse nicht 10.1.1 sind, organisiert der Switch diese Verbindung über ein Standard-Gateway mit einer IP-Adresse von 10.1.1.100. Wenn Sie sich an unser Beispiel mit Hotels erinnern, werden Sie sofort verstehen, worum es geht - wenn Sie in ein anderes Hotel gehen möchten, müssen Sie Ihr Hotel durch die Haustür verlassen.

24:20 min

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?