Früher oder später stellt sich in jedem Unternehmen, das an Informationssicherheit denkt, die Frage: "Wie kann man Schwachstellen in einem geschützten System rechtzeitig erkennen und so mögliche Angriffe verhindern, die es verwenden?" Es ist sehr zeitaufwändig, manuell zu verfolgen, welche Schwachstellen im öffentlichen Bereich auftreten. Nachdem Sie eine Sicherheitsanfälligkeit entdeckt haben, müssen Sie sie außerdem irgendwie beheben. Infolgedessen führt dieser gesamte Prozess zu einer großen Anzahl von Arbeitsstunden, und jeder IT-Spezialist hat natürlich sofort eine andere Frage: „Ist es möglich, den Prozess der Verwaltung von Schwachstellen zu automatisieren?“

Um solche Probleme zu lösen, werden sogenannte Vulnerability Scanner eingesetzt. In diesem Artikel werden wir einen der Vertreter dieser Art von Lösungen betrachten, nämlich Max Patrol 8 von Positive Technologies.

In diesem Artikel werden wir die Funktionsweise von Max Patrol 8 durch Scannen eines offensichtlich anfälligen Systems demonstrieren und die Funktionalität der Lösung demonstrieren. Beginnen wir den Artikel mit dem „am wenigsten interessanten“, aber nicht weniger wichtigen Thema, nämlich mit den Lizenzierungsschemata für dieses Produkt.

Lizenzierungsschema

Die Lizenzierung in der IT ist immer ein komplexer und dynamischer Prozess, dessen Beschreibung häufig Dutzende und in besonders schwierigen Fällen Hunderte von Seiten umfasst. Der Max Patrol 8-Scanner verfügt auch über ein Dokument, in dem die Lizenzierungsrichtlinien beschrieben werden. Dieses Dokument steht jedoch nur Partnern zur Verfügung und verfügt über einen Signaturstempel „für den internen Gebrauch“. Das Lesen dieser technischen Dokumentation ist im Prinzip langweilig und es ist nicht immer möglich, das erste Mal zu verstehen. Wie ist das Produkt überhaupt lizenziert? Von Gastgebern? Verwendete Ressourcen? Oder wie? Ich werde versuchen, die gestellten Fragen allgemein zu skizzieren.

Wie viele moderne IT-Produkte wird Max Patrol 8 gemäß dem Abonnementmodell bereitgestellt. Das heißt, diese Lösung hat die sogenannten „Betriebskosten“ - den Betrag, den Sie für jedes Jahr der Nutzung des Scanners zahlen müssen, über den Ihr Partner Sie informieren muss. mit denen die Lösung erarbeitet wird. Wenn der Integrator über einen so wichtigen Moment schweigt, ist dies eine Gelegenheit, an seinem guten Glauben zu zweifeln und über seine Veränderung nachzudenken. Glauben Sie mir, es ist kein angenehmes Vergnügen, der Unternehmensleitung zu erklären, dass Sie mehr Geld geben müssen, damit Ihr Scanner nicht zu einem „Kürbis“ wird. Daher muss der erste wichtige Punkt - das Budget für den Kauf eines Schwachstellenscanners - auf der Grundlage der Kosten des jährlichen Produktbesitzes geplant werden. Bei allen Berechnungen sollte Ihnen der Partner helfen, mit dem Sie in diesem Bereich arbeiten.

Lizenzen für Max Patrol 8 können durch Funktionalität aufgelöst werden. Hier stechen drei Baugruppen hervor:

PenTest - Unterstützung bei Penetrationstests;

PenTest & Audit - Unterstützung für Penetrationstests und Systemprüfungen;

PenTest & Audit & Compliance - Unterstützung für Penetrationstests, Systemüberprüfungen und Überwachung der Branchenkonformität.

Eine detaillierte Beschreibung der Funktionen dieser Assemblys würde den Rahmen dieses Artikels sprengen, aber bereits anhand des Namens können Sie verstehen, was das Hauptmerkmal jeder dieser Assemblys ist.

Zusätzliche Scan-Kerne erfordern auch zusätzliche Lizenzen. Die maximale Anzahl der gescannten Hosts wirkt sich auch auf die Kosten einer Lizenz aus.

Scan-Plattformen

Max Patrol 8 bietet eine Fülle unterstützter Plattformen. Ausgehend von Desktop-Betriebssystemen bis hin zu Netzwerkgeräten und industriellen Steuerungssystemen. Die Liste aller unterstützten Plattformen ist einfach umwerfend und auf ungefähr 30 A4-Blättern enthalten ...

Es beinhaltet:

- Betriebssysteme

- Netzwerkausrüstung

- Datenbankverwaltungssysteme

- Desktop-Anwendungen

- Server-Software

- Sicherheitssysteme

- Geschäftsanwendungen

- ACS TP

- kryptografische Informationssicherheitssysteme

Mit Max Patrol 8 können Sie sofort die gesamte IT-Infrastruktur des Unternehmens scannen, einschließlich Netzwerkgeräte, Linux- und Windows-Server sowie Workstations mit der gesamten darauf installierten Software.

Ich möchte separat darauf hinweisen, dass Max Patrol 8 die Automatisierung sich wiederholender Aufgaben wie Inventarisierung, technische Prüfung und Überwachung der Einhaltung und Änderungen im Informationssystem bewältigt. Max Patrol 8 verfügt über ein leistungsstarkes Berichtssystem. Aus diesem Grund werden die Arbeitskosten für die Durchführung von Routinevorgängen wie Software-Inventar an Arbeitsplätzen um ein Vielfaches reduziert. Es reicht aus, einmal einen benutzerdefinierten Bericht einzurichten, der Ihr Problem löst, einen Zeitplan für das Starten eines Scans festzulegen und die Routine zu vergessen. Sie erhalten aktuelle Informationen zu der Software, die an den Arbeitsplätzen Ihrer Mitarbeiter installiert ist.

Max Patrol 8 verwendet beim Scannen keine Agenten, wodurch mögliche Probleme bei der Installation von Agenten auf dem Server vermieden werden. Für die Installation von Agenten ist häufig ein Neustart des Servers erforderlich. Stimmen Sie zu, es ist immer etwas störend, Software von Drittanbietern auf Produktionsservern zu installieren.

Die Mindestkonfiguration des Max Patrol 8-Scanners besteht aus einem Server.

MP Server enthält:

- Steuermodul

- Eine Wissensdatenbank mit Informationen zu Scans, Schwachstellen und Standards

- Datenbank mit Scanverlauf

- Scan-Kern

Diese Konfiguration wurde beim Schreiben des Artikels verwendet.

Der Installationsprozess selbst ist ziemlich trivial. Der Installationsassistent wird gestartet, mehrmals darauf geklickt und voila, der Scanner ist betriebsbereit, wenn Sie über eine gültige Lizenz verfügen.

Testbeschreibung

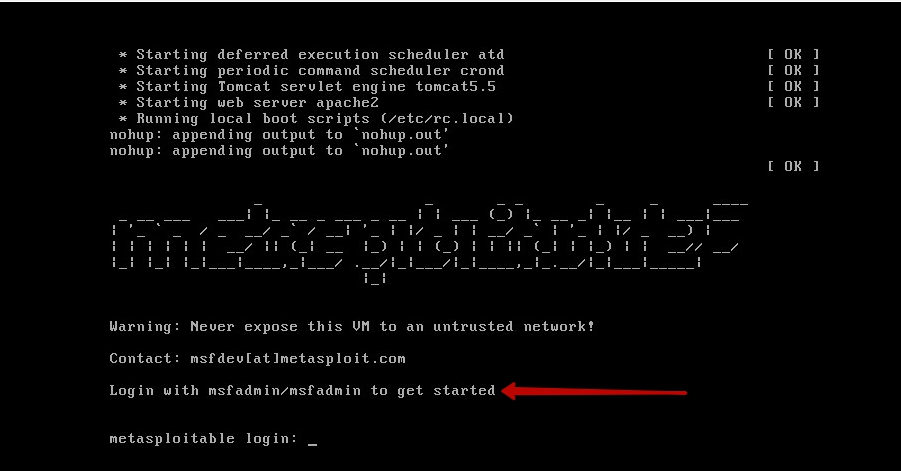

Bei der Auswahl eines Verteilungskits zur Demonstration der Funktionsweise des Max Patrol 8-Scanners fiel unser Blick auf das beliebte Verteilungskit Metasploitable 2. Diese Baugruppe ist eine Art Simulator für Pentester, Forscher und unerfahrene Experten für Informationssicherheit. Unsere Wahl basiert auf der Tatsache, dass die Baugruppe absolut kostenlos ist, nicht viele Ressourcen benötigt (sie startet und funktioniert normal mit 512 MB RAM) und fast zum De-facto-Standard im Bereich der Ausbildung von Spezialisten für Informationssicherheit geworden ist.

Die Distribution basiert auf einem Ubuntu-Server, auf dem eine große Anzahl an anfälliger Software installiert ist. Im System finden Sie viele Arten von Sicherheitslücken. Es gibt Backdoors, SQL-Injections und nur Passwörter, die nicht gegen Brute Force resistent sind. Fast jeder im System gestartete Dienst kann in das System eindringen und seine Berechtigungen erhöhen.

Dieses Tool ist hervorragend geeignet, um die Funktionsweise von Schwachstellenscannern zu demonstrieren, in unserem Fall Max Patrol 8.

Die Installation der Distribution ist sehr einfach. Entweder aus der OVF-Vorlage oder einfach durch Kopieren der Dateien der virtuellen Maschine auf die lokale Festplatte und Starten der VMX-Datei. Es ist möglich, in Virtual Box auszuführen. Sobald Sie die virtuelle Maschine starten und die Einladung sehen, müssen Sie die Kombination msfadmin / msfadmin als Login und Passwort eingeben, wie auf dem Einladungsbanner angegeben.

Jetzt müssen Sie sich noch beim System anmelden und herausfinden, welche IP-Adresse unsere virtuelle Maschine erhalten hat. Standardmäßig geben die Netzwerkschnittstelleneinstellungen an, dass die IP-Adresse über DHCP zugewiesen werden soll. Dies ist für unsere Tests geeignet. Geben Sie einfach den Befehl ifconfig ein und erhalten Sie die Adresse, die wir in Max Patrol 8 als Ziel eingeben werden.

Zielscan

Mit dem Ziel, das wir beschlossen haben, müssen wir nun eine Scan-Aufgabe erstellen. In dieser Phase werden wir detaillierter darauf eingehen und den Prozess des Erstellens einer Aufgabe und des Scannens des ausgewählten Ziels beschreiben.

Um einen Scan zu starten, müssen Sie eine Aufgabe erstellen.

In den Parametern der Aufgabe geben wir das Scanprofil an. Für unsere Demonstration wählen wir das Fast Scan-Profil. Im Wesentlichen handelt es sich hierbei um einen einfachen Port-Scan mit der Version des Dienstes, der den Port überwacht.

Wie Sie im Screenshot sehen können, verfügt der Scanner über mehrere vordefinierte Profile. Die Beschreibung aller Profile verdient einen separaten Artikel und geht über den Rahmen der heutigen Überprüfung hinaus.

Als nächstes müssen wir den Scan-Knoten festlegen, dh wir müssen die IP-Adresse unseres Metasploitable eingeben.

Zukünftig kann diese Aufgabe nach einem Zeitplan gestartet werden, der auf separate Gruppen von Servern oder Arbeitsstationen angewendet wird. Auf diese Weise können Sie detaillierte Richtlinien erstellen, deren Aufgaben nur die Dienste sind, die für einen Server oder PC relevant sind. Auf diese Weise können Sie Ressourcen für das Scannen korrekt zuweisen. Es ist nicht die richtige Idee, Ressourcen für das Scannen eines Domänencontrollers auf Web-Schwachstellen auszugeben

Also starten wir unsere Aufgabe und sehen im Haupt-Dashboard die Ausführungsstatistik.

Ein einfacher Port-Scan mit der Definition der Anwendung oder des Dienstes und seiner Version dauerte ungefähr 15 Minuten.

Die Scanergebnisse finden Sie im Abschnitt Verlauf.

Im Abschnitt "Scans" sehen wir eine Liste der abgeschlossenen Scan-Aufgaben. Wie Sie im Screenshot sehen können, können Aufgaben nach Name und Datum sortiert werden. Das System kann auch verschiedene Filter erstellen, was das Auffinden von Ergebnissen sicherlich erleichtert, insbesondere wenn der Scan in einer großen Infrastruktur durchgeführt und das geplante Scannen konfiguriert wird.

Scanergebnisse und Berichtsfunktionen

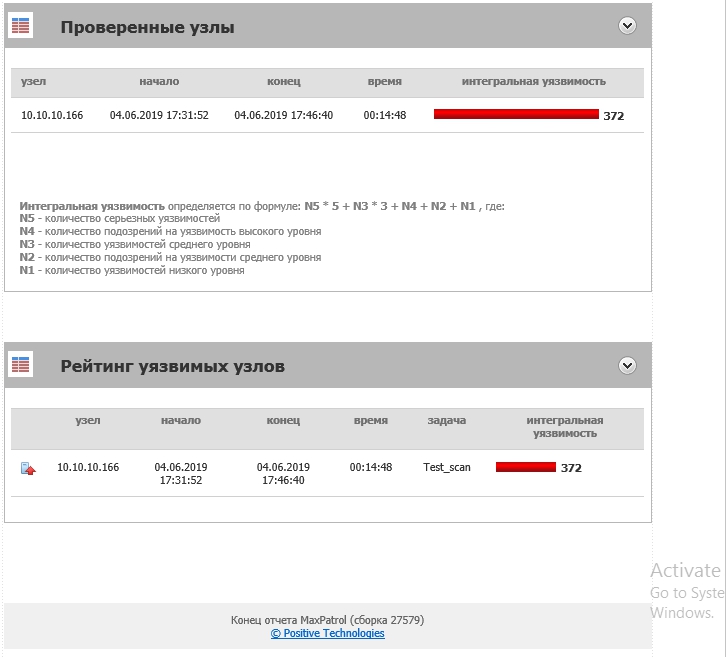

Wir kamen also zum interessantesten Teil dieser Überprüfung, nämlich zum Anzeigen der Scanergebnisse und zur Berichtsfunktion. Wählen Sie im rechten Fenster den gewünschten Scan aus und öffnen Sie ihn mit einem Doppelklick. In einem neuen Fenster wird die Granularität der Scanergebnisse geöffnet.

Auf der Hauptseite werden allgemeine Informationen zu dem von uns gescannten Knoten angezeigt.

Infolgedessen hat der MaxPatrol-Scanner 288 Sicherheitslücken im gescannten System gefunden. Die gleiche Nummer ist in der Metasploitable-Verteilungsbeschreibung angegeben. Das heißt, der Scanner hat alle Schwachstellen im gescannten System erkannt. Um detaillierte Informationen anzuzeigen, gehen Sie zum Abschnitt „Navigator“ und erweitern Sie den Baum, indem Sie auf das Pluszeichen klicken.

Wenn wir den Baum erweitern, sehen wir eine Liste offener Ports, an denen anfällige Dienste oder Anwendungen entdeckt wurden. Die Farbe zeigt sofort, welche Ports kritische Schwachstellen aufweisen. Der mit Abstand interessanteste Teil ist die Beschreibung von Schwachstellen.

Nehmen Sie zum Beispiel Port 22 und öffnen Sie den Baum weiter.

In der sich öffnenden Liste sehen wir eine Liste anfälliger Anwendungen, die den angegebenen Port abhören. In unserem Fall ist zu erkennen, dass die anfällige OpenSSH-Serveranwendung an Port 22 hängt. Nachdem wir die Liste weiter geöffnet haben, gelangen wir zu allen Schwachstellen, die in der angegebenen Anwendung entdeckt wurden. Auf der rechten Seite können Sie im Informationsbereich sehen, welche Art von Sicherheitsanfälligkeit entdeckt wurde und wie diese behoben werden kann. Dieser Bericht veröffentlicht auch Links zu zusätzlichen Informationsquellen über die gefundene Sicherheitsanfälligkeit. Alle Informationen in den Berichten werden in russischer Sprache veröffentlicht.

Abschließend möchte ich zeigen, wie die Berichterstellung im MaxPatrol 8-Scanner aufgebaut ist. Selbst in unserem Beispiel mit einem einzelnen Server kann man sehen, dass der Scanner viele Informationen generiert. Und wenn die Aufgaben einen Scan von 100 Knoten anzeigen? In diesem Fall ist es sehr mühsam, nach den benötigten Informationen zu suchen. Um solche Probleme zu lösen, gibt es eine Berichtsfunktion. Das System verfügt über vorkonfigurierte Vorlagen. Abhängig von Ihren Aufgaben können Sie auch benutzerdefinierte Berichte erstellen.

Hier ist eine Liste der Berichtsvorlagen, die sich bereits im System befinden.

Angenommen, wir müssen Informationen über die am stärksten gefährdeten Knoten in unserer Infrastruktur abrufen. Wenn es viele Knoten gibt, ist das manuelle Sammeln und Konsolidieren von Informationen aus jeder Aufgabe sehr mühsam. Daher können wir eine Vorlage verwenden, die sich bereits im System befindet. Es wird als "am anfälligsten Knoten im Scan" bezeichnet. Doppelklicken Sie auf die gewünschte Vorlage, und wir gelangen in das Fenster mit den Berichtseinstellungen.

In den Einstellungen müssen Sie die Aufgabe und den Scan angeben, aus dem der Bericht generiert wird.

Da wir einen Knoten im Scan hatten, werden in diesem Bericht keine Vergleiche angezeigt.

Dieser Bericht gibt die Formel an, nach der die Bewertung anfälliger Knoten erstellt wird. Je höher die integrierte Sicherheitsanfälligkeit ist, desto anfälliger ist der Knoten. Die Berichtsfunktion des MaxPatrol-Scanners ist einfach riesig und seine Beschreibung verdient einen separaten Artikel. Die Berichterstellung kann nach einem Zeitplan ausgeführt und per E-Mail an IT- und IS-Mitarbeiter gesendet werden.

Fazit

In diesem Artikel haben wir mit Ihnen die Grundfunktionen des MaxPatrol 8-Schwachstellenscanners untersucht. Aus unserem Experiment geht hervor, dass Sie für die Arbeit mit dem Scanner keine zusätzlichen Schulungen benötigen und lange Zeit benötigen, um die Handbücher des Administrators zu lesen. Die gesamte Benutzeroberfläche ist intuitiv und vollständig auf Russisch. Natürlich haben wir das einfachste Szenario zum Scannen eines einzelnen Knotens gezeigt. Für ein solches Szenario ist keine Feinabstimmung des Scanners erforderlich. In der Praxis kann der Max Patrol 8-Scanner viel schwerwiegendere und verwirrendere Szenarien lösen. Die Verwendung eines Schwachstellenscanners erhöht nicht nur die Sicherheit Ihrer Infrastruktur erheblich, sondern hilft auch bei der Implementierung wichtiger, aber ungeliebter Aufgaben für die Inventarisierung aller Elemente der IT-Infrastruktur, einschließlich der auf den Arbeitsstationen der Benutzer installierten Software.