Wahrscheinlich wissen sogar Hausfrauen, dass öffentliche WLAN-Punkte unsicher sind. Was hindert normale Benutzer nicht daran, sie mit Macht und Kraft zu verwenden - schließlich können Sie es, wenn Sie es nicht können, aber es ist langweilig und möchten es wirklich! Und ohne VPN - obwohl die VPN-Funktion jetzt auch in komplexen Antivirenprodukten implementiert ist. Eine normale Alternative zu Wi-Fi wurde immer als normale mobile Verbindung angesehen, zumal sie jedes Jahr billiger und schneller wird. Aber ist es so sicher wie wir denken?

- Was ist ein IMSI-Abfangjäger?

- Wann sind die ersten IMSI-Interceptors erschienen?

- Wie monopolisieren IMSI-Abfangjäger den Zugang zu einem Mobiltelefon?

- Gibt es Kunsthandwerk?

- Kann ich Opfer eines „versehentlichen Abfangens“ werden?

- Wie kann ein IMSI-Abfangjäger meine Bewegungen verfolgen?

- Können sie meine Anrufe abhören?

- Können sie Software auf meinem Handy installieren?

- Wir alle kennen die Gefahren offener (und nicht nur) WLAN-Punkte. Kann ich ein Opfer des Abfangens werden, wenn ich überall streng durch LTE sitze?

- Und wenn ich ein cooler Banker bin und sie mich wirklich, wirklich schnüffeln wollen?

- Welche Daten kann ich verlieren, da ich überall über HTTPS und Zwei-Faktor-Authentifizierung verfüge?

- Wie sind sie vor dem Abfangen geschützt?

- Kann ESD Overwatch 100 Prozent Schutz bieten?

- Hören IMSI-Abfangjäger mir weiterhin zu, wenn ich meine SIM-Karte wechsle?

"Und wenn ich auf CDMA bin, bin ich dann vor dem IMSI-Abfangjäger sicher?"

- Warum verwenden die Bösen IMSI-Abfangjäger?

- Wie häufig sind IMSI-Abfangjäger heute?

- Wie vielversprechend ist die IMSI-Abfangtechnik im Allgemeinen? Vielleicht gibt es effektivere Alternativen?

- Wie stehen die Sonderdienste zu Piraten-Abfangjägern? Was passiert, wenn ich mit einem IMSI-Koffer an der Lubjanka vorbeigehe?

Hinweis: Bitte beachten Sie, dass unter den im Artikel aufgeführten Hyperlinks Links zu Materialien des US-Verteidigungsministeriums enthalten sind. Das Durchgehen mit einem normalen Browser funktioniert nicht - verwenden Sie den TOR-Browser oder dessen Analog.

Wir befinden uns jetzt am Vorabend einer Ära, in der fast jeder Telefongespräche mithören kann. Unsere Zeit ist ähnlich wie in den 90er Jahren. Wenn Sie billige sowjetische analoge Scanner verwenden, können Sie mobile Gespräche in den USA und in Europa abhören. Nur heute regieren nicht analoge Scanner, sondern digitale IMSI-Abfangjäger die Show.

Was ist ein IMSI-Abfangjäger?

Dies ist ein solches Gerät (die Größe eines Koffers oder sogar nur eines Mobiltelefons), das das Designmerkmal von Mobiltelefonen nutzt, um dem Mobilfunkmast den Vorzug zu geben, dessen Signal am stärksten ist (um die Signalqualität zu maximieren und den eigenen Stromverbrauch zu minimieren). Darüber hinaus muss in GSM (2G) -Netzen nur das Mobiltelefon den Authentifizierungsvorgang bestehen. Dies ist vom Zellturm nicht erforderlich. Daher kann das Mobiltelefon leicht irregeführt werden, einschließlich der Deaktivierung der Datenverschlüsselung. Das universelle Mobilkommunikationssystem UMTS (3G) erfordert dagegen eine bidirektionale Authentifizierung. Es kann jedoch mit dem in den meisten Netzen vorhandenen GSM-Kompatibilitätsmodus umgangen werden. 2G-Netze sind nach wie vor weit verbreitet - Netzbetreiber verwenden GSM als Backup-Netz an Orten, an denen UMTS nicht verfügbar ist. Dies sind also einige Hintergrundinformationen zu IMSI-Interceptors. Weitere technische Details zum Abfangen der IMSI finden Sie im Bericht der SBA Research. Eine weitere aussagekräftige Beschreibung, die ein Desktop-Dokument moderner Cyber-Spionageabwehr-Agenten ist, ist der Artikel „Ihr geheimer Skat, überhaupt nicht mehr geheim“, der im Herbst 2014 im Harvard Journal of Law & Technology veröffentlicht wurde.

Wann erschienen die ersten IMSI-Abfangjäger?

Die ersten IMSI-Abfangjäger erschienen 1993 und waren groß, schwer und teuer. "Es lebe die heimische Mikroschaltung - mit vierzehn Beinen ... und vier Griffen." Die Hersteller solcher Abfangjäger konnten an den Fingern gezählt werden, und ihre hohen Kosten beschränkten den Anwenderkreis nur auf Regierungsbehörden. Jetzt werden sie jedoch billiger und weniger umständlich. Zum Beispiel baute Chris Page seinen IMSI-Interceptor für nur 1.500 US-Dollar und präsentierte ihn 2010 auf der DEFCON-Konferenz. Die Version besteht aus programmierbarem Radio und kostenloser Open-Source-Software: GNU Radio, OpenBTS, Asterisk. Alle für den Entwickler erforderlichen Informationen sind gemeinfrei. Und Mitte 2016 bot der Evilsocket-Hacker seine Version des tragbaren IMSI-Sniffers für nur 600 US-Dollar an.

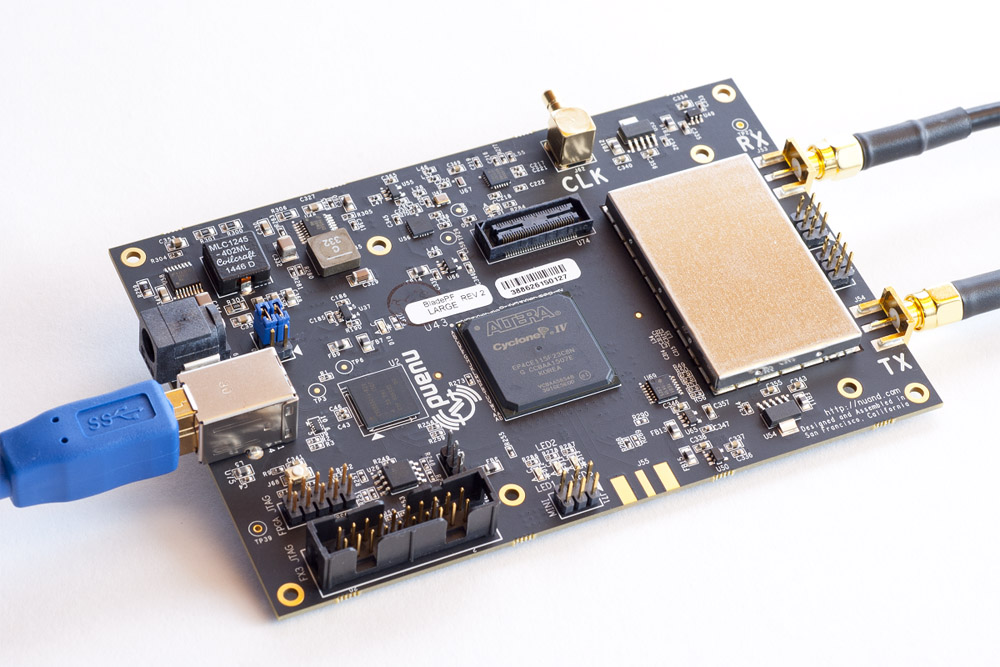

Das Herz des modernen IMSI-Abfangjägers

Das Herz des modernen IMSI-Abfangjägers

Wie monopolisieren IMSI-Abfangjäger den Zugang zu einem Mobiltelefon?

- Sie betrügen Ihr Mobiltelefon und lassen vermuten, dass dies die einzige verfügbare Verbindung ist.

- So konfiguriert, dass Sie ohne die Vermittlung eines IMSI-Interceptors keinen Anruf tätigen können.

- Weitere Informationen zur Monopolisierung finden Sie in der Veröffentlichung der SBA-Studie: IMSI-Catch Me If You Can: IMSI-Catcher-Catcher .

Gibt es Kunsthandwerk?

- Seit 2017 stellen unternehmungslustige Techniker IMSI-Abfangjäger unter Verwendung von auf dem freien Markt erhältlichen High-Tech-Box-Komponenten und einer leistungsstarken Funkantenne her - und geben dabei nicht mehr als 600 US-Dollar aus (siehe die Version des IMSI-Abfangjägers vom Evilsocket-Hacker). Dies gilt für stabile IMSI-Abfangjäger. Aber es gibt experimentelle, billigere, die instabil funktionieren. Beispielsweise wurde 2013 auf der Black Hat-Konferenz eine Version des instabilen IMSI-Interceptors vorgestellt, deren Gesamtkosten für Hardwarekomponenten 250 US-Dollar betrugen. Eine solche Implementierung wäre heute noch günstiger.

- Wenn wir außerdem der Ansicht sind, dass moderne westliche High-Tech-Militärgeräte eine offene Hardwarearchitektur und einen offenen Softwarecode aufweisen (dies ist eine Voraussetzung für die Kompatibilität von Software- und Hardwaresystemen, die für militärische Anforderungen entwickelt wurden), haben Entwickler, die an der Herstellung von IMSI-Abfangjägern interessiert sind, alles notwendige Trumpfkarten dafür. Über diesen aktuellen Trend im Bereich militärischer Hightech können Sie im Leading Edge-Magazin lesen (siehe den Artikel „Die Vorteile der SoS-Integration“, der in der Februar-Ausgabe 2013 des Magazins veröffentlicht wurde). Ganz zu schweigen davon, dass das US-Verteidigungsministerium vor einigen Jahren seine Bereitschaft zum Ausdruck gebracht hat, 25 Millionen US-Dollar an einen Auftragnehmer zu zahlen, der ein wirksames System zur Funkidentifikation entwickeln wird (siehe die April-Ausgabe des monatlichen Military Aerospace Magazine, 2017). Eine der Grundvoraussetzungen für dieses System ist die Offenheit seiner Architektur; und die Offenheit der Komponenten, aus denen es bestehen wird. T.O. Eine offene Architektur ist heute eine Voraussetzung für die Kompatibilität von Software- und Hardwaresystemen, die für militärische Anforderungen entwickelt wurden.

- Daher müssen Hersteller von IMSI-Abfangjägern nicht einmal über hervorragende technische Qualifikationen verfügen. Sie müssen lediglich eine Kombination vorhandener Lösungen auswählen und in einer Box platzieren können.

- Darüber hinaus können Sie mit der modernen Mikroelektronik, die in exorbitantem Tempo immer billiger wird, Ihr Handwerk nicht nur in einer Box, sondern sogar (!) Auf einem Chip platzieren (siehe Beschreibung des SoC-Konzepts ) und vor allem ein drahtloses Netzwerk innerhalb des Chips konfigurieren (siehe Beschreibung des Konzepts) NoC über dieselbe Verbindung), die den herkömmlichen Datenbus ersetzt. Was kann ich über IMSI-Abfangjäger sagen, wenn Sie heute im öffentlichen Bereich sogar technische Details zu den Hardware- und Softwarekomponenten des hochmodernen amerikanischen F-35-Jägers finden.

Kann ich Opfer eines "versehentlichen Abfangens" werden?

Ohne Zweifel! IMSI-Abfangjäger imitieren einen Zellturm und lauschen dem gesamten lokalen Verkehr - wo unter anderem auch Gespräche unschuldiger Passanten stattfinden (siehe „Die Offenbarungen der großen Schwester des großen Bruders“ ). Und diese Tatsache ist ein beliebtes Argument von "Befürwortern der Privatsphäre", die sich gegen die Verwendung von IMSI-Abfangjägern durch Strafverfolgungsbehörden aussprechen, die diese High-Tech-Ausrüstung verwenden, um Kriminelle aufzuspüren.

Wie kann ein IMSI-Abfangjäger meine Bewegungen verfolgen?

- Am häufigsten werden IMSI-Abfangjäger, die von lokalen Strafverfolgungsbehörden verwendet werden, zur Rückverfolgung verwendet.

- Wenn der Betreiber die IMSI des Zielmobils kennt, kann er den IMSI-Abfangjäger so programmieren, dass er mit dem Zielmobil kommuniziert, wenn es in Reichweite ist.

- Nach dem Verbinden verwendet der Bediener das Verfahren zum Zuordnen von Funkfrequenzen, um die Richtung des Ziels zu bestimmen.

Können sie meine Anrufe abhören?

- Dies hängt vom verwendeten IMSI-Interceptor ab. Abfangjäger mit Grundfunktionalität zeichnen einfach auf: "An so und so einem Ort ist so und so ein Handy."

- Um Gespräche zu hören, benötigt der IMSI-Interceptor einen zusätzlichen Satz von Funktionen, die Hersteller gegen eine zusätzliche Gebühr integrieren.

- 2G-Anrufe lassen sich leicht abhören. IMSI-Abfangjäger stehen ihnen seit über 10 Jahren zur Verfügung.

- Die Kosten für einen IMSI-Interceptor hängen von der Anzahl der Kanäle, dem Betriebsbereich, der Art der Verschlüsselung, der Codierungs- / Decodierungsgeschwindigkeit des Signals und den Funkschnittstellen ab, die abgedeckt werden sollten.

Können sie Software auf meinem Handy installieren?

- Der IMSI-Interceptor sammelt IMSI und IMEI von Ihrem Gerät. T.O. Der Betreiber weiß, welches Mobiltelefonmodell Sie verwenden, und weiß manchmal auch, wo Sie es gekauft haben. Wenn er die Modellnummer kennt, ist es für ihn einfacher, ein Firmware-Update zu bewerben, das speziell für dieses Mobiltelefon entwickelt wurde.

- Darüber hinaus ist Ihre SIM-Karte bereits ein Computer für sich. Sie kann einfache Programme ausführen, ohne mit Ihrem Mobiltelefon zu interagieren. Gleichzeitig, ohne zu wissen, welches Modell Ihr Mobiltelefon ist und welches Betriebssystem es hat.

- Mobilfunkbetreiber können die SIM-Karten-Software remote und darüber hinaus „im stillen Modus“ aktualisieren. Wenn der IMSI-Abfangjäger vorgibt, ein Mobilfunkbetreiber zu sein, kann er dies dementsprechend tun. Der SIM-Karten-Computer kann Folgendes tun: Daten empfangen und senden, URLs aufrufen, SMS senden, Anrufe entgegennehmen und empfangen, Informationsdienste verbinden und nutzen, Ereignisse wie "Verbindung hergestellt", "Verbindung wird getrennt" empfangen und verarbeiten usw.; Führen Sie AT-Befehle des Mobiltelefons aus.

- Gleichzeitig kann der SIM-Karten-Computer dies alles „im stillen Modus“ tun - so dass das Telefon kein einziges Lebenszeichen gibt. Weitere Informationen zum persönlichen Leben Ihrer SIM-Karte finden Sie in Eric Butlers Präsentation auf der DEFCON21-Konferenz (2013).

Computerspezifikationen für Ihre SIM-Karte

Computerspezifikationen für Ihre SIM-Karte

Wir alle kennen die Gefahren offener (und nicht nur) Wi-Fi-Punkte. Kann ich ein Opfer des Abfangens werden, wenn ich überall streng durch LTE sitze?

- Erstens, auch wenn Ihr Mobiltelefon für LTE konfiguriert ist und zeigt, dass es im LTE-Modus funktioniert - es ist weit davon entfernt, dass es in diesem Modus funktioniert. Mit der geschickten Konfiguration eines IMSI-Interceptors zeigt Ihr Mobiltelefon eine reguläre Mobilfunkverbindung - 3G oder 4G - und muss gleichzeitig zu einer schwächeren 2G-Verschlüsselung zurückkehren.

- Einige Mobiltelefone führen auch im LTE-Modus Befehle ohne vorläufige Authentifizierung aus, obwohl der LTE-Standard dies erfordert (siehe den Bericht von SBA Research, der bereits am Anfang des Artikels erwähnt wurde).

- Da die LTE-Schnittstelle nicht von Grund auf neu entwickelt wurde, sondern als Modernisierung der UMTS-Schnittstelle (die wiederum eine modernisierte GSM-Schnittstelle ist), ist ihre Struktur nicht so perfekt, wie wir es uns wünschen. Trotz der weit verbreiteten Einführung von 3G- und 4G-Netzen bieten 2G-Netze weiterhin Backup-Zugriff, wenn 3G und 4G nicht mehr verfügbar sind.

- Natürlich können Sie Ihr Mobiltelefon so einrichten, dass es nur eine Verbindung zu einem 4G-Netzwerk herstellt. Dieses Netzwerk ist jedoch nicht überall verfügbar, sodass der Abdeckungsbereich für Ihr Mobiltelefon erheblich eingeschränkt wird.

Und wenn ich ein cooler Banker bin und sie mich vielleicht sehr, sehr schnüffeln wollen?

- Das universelle Mobilkommunikationssystem (UMTS, 3G) und der Standard für die langfristige Entwicklung der Mobilfunkkommunikation (LTE, 4G) erfordern eine gegenseitige bidirektionale Authentifizierung, sind jedoch selbst nicht vor IMSI-Abfangjägern geschützt. Obwohl Geräte zum Abfangen natürlich viel teurer sind. VME Dominator vom amerikanischen Hersteller Meganet Corporation behauptet unter anderem, diese Rolle zu spielen.

- Auf der DEFCON 22-Konferenz (2014) führte der Hacker Justin Case ein demonstratives Hacking des sichersten Smartphones der Welt durch - „Blackphone“. Er brauchte nur fünf Minuten, um dies zu tun ( siehe die Folien seiner Rede).

- Darüber hinaus gibt es ein System zum Abfangen von LTE-Verkehr, das "nicht nach Problemumgehungen sucht", sondern eine vollständige LTE-Verbindung behandelt. Im Jahr 2014 stellte Tobias Engel dieses System auf dem jährlichen Kongress des Chaos IT Clubs vor, der unter der Überschrift New Dawn stattfand.

- Wenn ein "sehr, sehr starkes Verlangen zu schlafen" durch ein Budget von 100.000 US-Dollar unterstützt wird, können Sie sich definitiv nicht verteidigen. Weil alle modernsten technologischen Komponenten auf dem freien Markt erhältlich sind. Diese Situation wird auch dadurch erleichtert, dass das US-Verteidigungsministerium diese Offenheit sogar fördert - so dass Technologiehersteller untereinander um die hohe Qualität konkurrieren.

Welche Daten kann ich verlieren, wenn Sie die Tatsache berücksichtigen, dass ich überall über HTTPS und Zwei-Faktor-Authentifizierung verfüge?

- HTTPS ist kein Allheilmittel. Sie werden sich nicht vor den besonderen Diensten verstecken. Es reicht aus, wenn sie SSL-Schlüssel vom Dienstanbieter anfordern, damit sie auf alle Ihre über das Netzwerk übertragenen Daten zugreifen können. Wenn Sie also ein Bösewicht sind, können Sie sich sicherlich nicht verstecken.

- Im Jahr 2017 veröffentlichte WikiLeaks 6 Dokumente des Hive-Projekts - Lotionen für den unbefugten Zugriff auf verschlüsselten HTTPS-Verkehr, die bis vor kurzem nur von CIA-Beamten verwendet wurden. T.O. Heute stehen diese Lotionen der Öffentlichkeit zur Verfügung.

- Angesichts des Umfangs der Ambitionen der internationalen Geheimdienste (Google-Informationen zu den Enthüllungen von Snowden) sowie der Tatsache, dass der High-Tech-Schatz der CIA seit der Einreichung von Snowden und WikiLeaks weit geöffnet wurde, kann sich jeder für Ihre Daten interessieren: staatliche Geheimdienste, Handelsunternehmen, Hooligan Jugend. Da das Durchschnittsalter eines Cyberkriminellen allmählich abnimmt (2015 sank die durchschnittliche Altersgrenze auf 17 Jahre), ist zu erwarten, dass diese Hooligan-Jugend zunehmend hinter den Hacks steckt - unvorhersehbar und verzweifelt.

Wie sind sie vor dem Abfangen geschützt?

- Mit zunehmender Verfügbarkeit von IMSI-Abfangjägern besteht auch ein Bedarf an Schutz vor diesen. Es gibt nur Software- und Hardware-Software-Lösungen.

- Für Softwarelösungen gibt es viele Android-Anwendungen auf dem Markt: AIMSICD (interagiert mit dem Funksubsystem eines Mobiltelefons und versucht dort Anomalien zu verfolgen), Femto Catcher (hat ähnliche Funktionen wie AIMSICD, ist jedoch für Verizon-Femtozellen optimiert). Sie können auch Folgendes beachten: "GSM Spy Finder" , "SnoopSnitch" , "Net Change Detector" , "Android IMSI-Catcher Detector" usw. Die meisten von ihnen sind von schlechter Qualität. Darüber hinaus führen eine Reihe von auf dem Markt verfügbaren Anwendungen aufgrund unzureichender technischer Qualifikationen ihrer Entwickler zu vielen Fehlalarmen.

- Um effizient arbeiten zu können, muss die Anwendung Zugriff auf den Grundfrequenzbereich des Mobiltelefons und des Funkstapels haben. und haben auch erstklassige Heuristiken - um einen IMSI-Interceptor von einem schlecht abgestimmten Zellturm unterscheiden zu können.

- Bei den Hardware- und Softwarelösungen sind vier Geräte zu beachten: 1) Kryptophon CP500 . Verkauft für $ 3.500 pro Stück. Zum Zeitpunkt des Jahres 2014 wurden in den USA mehr als 30.000 Kryptophone verkauft. und mehr als 300.000 wurden in anderen Teilen der Welt verkauft. 2) ESD-Überwachung . Ein Gerät mit einem Dreikomponentenanalysator (siehe Beschreibung unten). 3) Pwn Pro . Ein Instrument mit integriertem 4G-Modul, das auf der RSA-Konferenz 2015 angekündigt wurde. Der Preis beträgt 2675 US-Dollar. 4) Bastille-Netzwerke . Ein Gerät, das eine Liste der in der Nähe befindlichen drahtlosen Geräte anzeigt, die mit dem Radio interagieren (im Bereich von 100 kHz bis 6 GHz).

Welche Abfangjäger werden zum Verkauf angeboten?

Welche Abfangjäger werden zum Verkauf angeboten?

Kann ESD Overwatch 100 Prozent Schutz bieten?

- ESD Overwatch ist in seiner Grundfunktionalität mit einem Dreikomponenten-Analysegerät ausgestattet, das die nächsten drei „Glocken“ verfolgt. 1) Der erste Anruf erfolgt, wenn das Telefon von einem sichereren 3G und 4G zu einem weniger sicheren 2G wechselt. 2) Die zweite Klingel ist, wenn die Telefonverbindung die Verschlüsselung abschaltet, was das Abfangen erheblich erleichtert. 3) Wenn der Mobilfunkmast keine Liste anderer in der Nähe verfügbarer Mobilfunkmasten bereitstellt (diese Liste ermöglicht es dem Telefon, problemlos zwischen benachbarten Türmen zu wechseln). IMSI-Abfangjäger hinterlassen normalerweise keine Alternativen, da sie exklusiven Zugriff auf das Mobiltelefon erhalten möchten.

- Es versteht sich jedoch, dass selbst ein solcher Dreikomponentenansatz keinen 100-prozentigen Schutz bietet. Übrigens gibt es eine kostenlose Anwendung (verfügbar bei Google Play), die dieselbe Rolle wie Cryptophone mit ESD Overwatch beansprucht : „Darshak“ . Obwohl selten, gibt es Fälle, in denen selbst bei allen drei oben genannten „Anrufen“ kein tatsächliches Abfangen von IMSI erfolgt. Und natürlich werden die Entwickler von IMSI-Abfangjägern, die von diesem dreikomponentigen Gegenabfangsystem gehört haben, mit einem Vergeltungsschritt in diesem „Wettrüsten“ nicht langsamer werden.

- Selbst das Militär kann sich nicht vollständig schützen, obwohl es das fortschrittlichste (zum Zeitpunkt des Jahres 2016) IQ-Software- System und die modernste Hardware von PacStar verwendet. „IQ-Software“ ist ein vielversprechendes drahtloses taktisches System für den Austausch von Verschlusssachen mit Smartphones und Laptops über WLAN und Mobilfunk. Ich hoffe, es ist kein Geheimnis für Sie, dass bei modernen militärischen Operationen - und nicht nur als Kommunikationsmittel - dasselbe Smartphone verwendet wird, das sich in Ihrer Tasche befindet (mehr dazu im Artikel "Sichere Smartphones bereiten sich auf den Einsatz vor" ).

- , - 2013 «B-52 CONECT: » . « » CONECT B-52 , , .

- , .

IMSI- , SIM-?

- IMSI- IMSI SIM- IMEI . . SIM- – .

- , SIM-, IMSI- . , , , SIM-. , , IMSI-.

- , IMSI- , .

CDMA, IMSI-?

, , GSM IMSI-, CDMA ; ( ) Thuraya ( , , , ). : «Ability» «Jackson Electronics» .

IMSI-?

IMSI-?

- , - «Integricell» , , . ( ), 18 IMSI-. , .

- , , IMSI-: , - . 2014- «The Washington Post».

- «Popular Science» , – 17 IMSI-.

- , , 2014- 300000 , IMSI- , . , IMSI-. IMSI- .

IMSI-? - ?

… Wi-Fi--, . , . , . WiSee , ; WiVe , ; WiTrack , ; WiHear , . – .

- ? IMSI- ?

- «Who Am I» , : . , . , . .

- , . , . – . ! .

- , (- ) . , , – , . , - , . .

- , FAQ, . « », « » .

- … .

, , , !

PS ; , « » – .