In unserem letzten Beitrag haben wir über die Studie eines internationalen Wissenschaftlerteams gesprochen

In unserem letzten Beitrag haben wir über die Studie eines internationalen Wissenschaftlerteams gesprochen

Eine Sicherheitsarchitektur für 5G-Netzwerke, die nach einer Möglichkeit suchten, Netzwerke der fünften Generation zu sichern. Forscher schlagen hierfür eine neue Sicherheitsarchitektur vor. Um die Begriffe und Konzepte, die sich auf die Studie beziehen, besser zu verstehen, sollten Sie sich mit dem ersten Beitrag oder dem vollständigen Text der Arbeit vertraut machen . Hier konzentrieren wir uns auf die praktische Anwendung der Sicherheitsarchitektur und sofort auf das Beispiel eines so großen Objekts wie einer "intelligenten" Stadt.5G in intelligenten StädtenEines der wichtigsten Merkmale des Ökosystems der „intelligenten“ Stadt ist eine große Anzahl von darin enthaltenen Geräten für das Internet der Dinge. Diese IoT-Geräte sammeln Daten, die dann analysiert und verwendet werden, um die Verwaltungseffizienz (einschließlich der Automatisierung) verschiedener Elemente der Smart City zu verbessern. Darüber hinaus ist die 5G-Technologie für Smart Cities eine kostengünstige und leicht skalierbare Lösung, mit der Sie dedizierte logische Netzwerke (Slices) erstellen können, die Sicherheitsregeln und -tools vollständig konfigurieren können und nicht von physischen Netzwerken (Wi-Fi) abhängen.

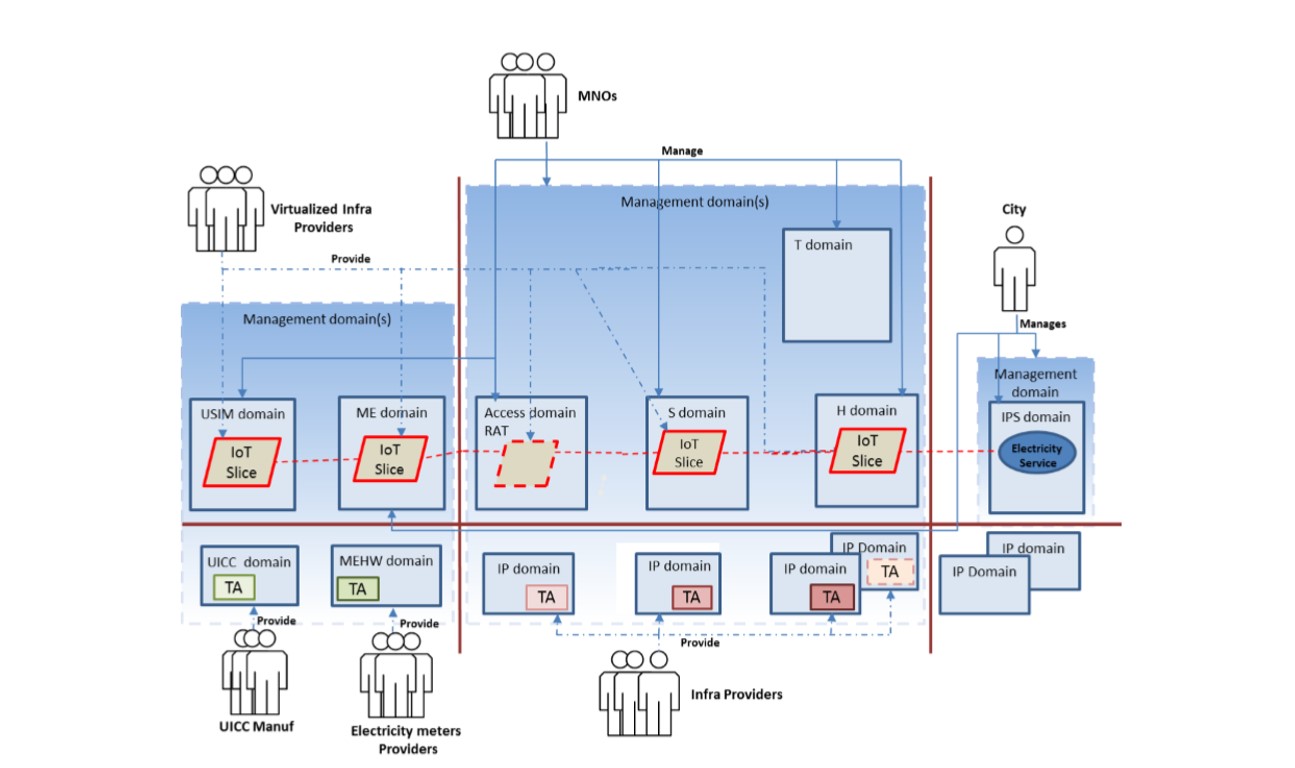

Aufgrund der Datenübertragungsgeschwindigkeit in 5G-Netzen werden Informationen, die von verschiedenen Sensoren und Geräten empfangen werden, fast sofort zwischen Teilen des Ökosystems übertragen. So können Sie beispielsweise die Stromerzeugung und den Stromverbrauch in der Stadt optimieren und schnell auf Unfälle oder Fehlfunktionen im Netz reagieren. Damit eine Smart City sicher funktioniert, müssen 5G-Netze vor äußeren Einflüssen und Ausfällen geschützt werden. Die grundlegenden Sicherheitsanforderungen solcher Netzwerke beziehen sich auf Kommunikationsmethoden, Vertraulichkeit und Integrität sowie die Fähigkeit, auf sie zuzugreifen. Die 5G-Netzwerksicherheitsarchitektur wird in der folgenden Abbildung am Beispiel intelligenter Stromzähler ausführlicher beschrieben.

Abbildung 1. Smart City-Sicherheitsarchitektur

Abbildung 1. Smart City-SicherheitsarchitekturAbbildung 1 zeigt die Beziehungen und Beziehungen zwischen Teilnehmern, Prozessen und Ressourcen, die in den Domänen der Sicherheitsarchitektur der Smart City enthalten sind. In diesem Fall ist es:

·

Hersteller von UICC-Modulen·

Lieferanten von Stromzählern5G- und virtualisierte Infrastrukturanbieter·

MNO (Mobilfunkbetreiber)· Die

Stadt selbst, die für die Stromversorgung verantwortlich ist.Der dedizierte Slice, der alle Datenübertragungsprozesse zwischen IoT-Gadgets abdeckt (die gestrichelte rote Linie in Abbildung 1), wird vollständig von Mobilfunkbetreibern gesteuert.

Die Stromzähler im Diagramm gehören zur gemeinsamen Domäne des UE (Benutzergerät), die aus den Domänen der UICC-Module, USIM-Module, MEHW (Hardware für die mobile Kommunikation) und ME (mobile Geräte) besteht. Operator-Netzwerkhardware ist eine Vielzahl von IP-Domänen (Infrastructure Provider). Die Stromversorgung der Stadt ist Teil einer gemeinsamen externen Netzwerkdomäne, zu der Domänen von Infrastrukturanbietern und Internetverbindungsprotokolle (IPS) gehören. IoT-Slices werden mithilfe von virtualisierten Netzwerkfunktionen (VNFs) erstellt. Teilnehmer an der Architektur verwalten entweder die Domänen (blaue Linien) oder sind ihre Lieferanten (gestrichelte blaue Linien).

Darüber hinaus kann die Beziehung zwischen den Teilnehmern an der Architektur im Allgemeinen wie folgt beschrieben werden:

1. Die Stadt „vertraut“ Mobilfunkbetreibern, dass sie den Zugriff auf ein bestimmtes Netzwerk-Slice einschränken und nur autorisierten Zählern zur Verfügung stellen.

2. Außerdem „vertraut“ die Stadt den Mobilfunkbetreibern, dass sie die von diesen Zählern empfangenen Daten bei ihrer Übertragung an den Stromversorgungsdienst schützen.

3. Benutzer „vertrauen“ der Stadt und den Mobilfunkbetreibern die Aufgabe, Informationen sicher zu sammeln und zu übertragen.

4. Mobilfunkbetreiber "vertrauen" den Herstellern von UUIC-Modulen, um Netzwerkschlüssel in diesen Modulen sicher zu speichern.Bereiche und Klassen des Sicherheitsmanagements in der Architektur von Smart City-NetzwerkenIn der folgenden Tabelle haben die Autoren der Studie Sicherheitsmanagementklassen und Sicherheitsbereiche gesammelt, die sich auf den normalen Betrieb von Stromzählern und das Stromversorgungssystem einer Smart City beziehen. Für jeden Bereich wählten sie die geeigneten Klassen und für Klassen mögliche Probleme und Lösungen aus. Für das ausgewählte Szenario der Verwendung der Architektur ergeben sich die Hauptprobleme aufgrund der Einschränkungen der Geräte selbst und der eindeutigen Muster der Datenübertragung zwischen diesen Geräten.

Um diese Einschränkungen zu überwinden, müssen effektive Protokolle und Lösungen für Anwendungsdomänen, Netzwerke und Zugriffsnetzwerke implementiert werden. Veraltete Software- und Datenübertragungsmuster von IoT-Geräten können in einigen Fällen zu Zugriffsproblemen und in anderen Netzwerkdomänen zu Sicherheitsproblemen führen. Um diese Probleme zu lösen, schlagen die Autoren beispielsweise vor, die Technologie des "Aufteilens" des Netzwerks in Slices zu verwenden, um einzelne Anwendungen zu isolieren, sowie die Verwendung von Hardware zur Überwachung des Netzwerkstatus.

Ein Beispiel für einen Netzwerkangriff und seine Folgen

Ein Beispiel für einen Netzwerkangriff und seine FolgenDie beiden wichtigsten Technologien für die Arbeit des oben beschriebenen intelligenten Stromversorgungssystems sind NFV (Virtualisierung von Netzwerkfunktionen) und SDN (Software-konfigurierte Netzwerke). Mit diesen Technologien können Betreiber kostengünstige Tools zum „Aufteilen“ von Netzwerken in separate Slices für die Datenübertragung erstellen. In diesem Fall werden die Funktionen des Mobilfunknetzes virtualisiert und die Datenflüsse zwischen ihnen von SDN-Controllern gesteuert. Darüber hinaus können Sie mithilfe der SDN-Technologie die Steuerungs- und Datenbereiche voneinander trennen, da Netzwerkeinstellungen und Netzwerkrichtlinien programmiert werden können.

Eine der Hauptbedrohungen für ein Mobilfunknetz ist ein Verbindungsverlust. Darüber hinaus kann ein solcher Verlust durch einen DoS-Angriff (Denial-of-Service) verursacht werden, wenn ein Angreifer die SDN-Controller in den Domänen "Home", "Service" oder "Access" überlastet. Diese Art von Angriff wirkt sich auf eine der Funktionen in der Transportschicht (genauer gesagt auf die Weiterleitungsfunktion) durch die Funktion in der Steuerebene aus (z. B. durch die Rekonfigurationsfunktion von Routing-Tabellen). In diesem Fall können Hacker die Antwortzeit des Netzwerks messen und festlegen, wie die Konfiguration der Routing-Tabellen geändert werden soll. Dank eines solchen Fingerabdruckangriffs (vom „Fingerabdruck“) und der dabei erhaltenen Informationen werden nachfolgende DoS-Angriffe von Hackern, bei denen sie diese Funktion endlos aufrufen, um den SDN-Controller zu überlasten, viel effektiver.

Die Folgen solcher Angriffe sind:

1. Kommunikationsverlust zwischen „Kunden“ (in diesem Fall Stromzählern) mit dem Netz und dem Stromversorgungsdienst.

2. Verschlechterung des allgemeinen Zustands des Netzwerks und der negativen Auswirkungen auf die Implementierung virtualisierter Netzwerkfunktionen. Der Mobilfunkbetreiber kann entweder unabhängig die Verantwortung für die Beseitigung der Bedrohung übernehmen oder diese Aufgabe an Infrastrukturanbieter übertragen.

3. Verlust des Vertrauens der Benutzer in Mobilfunkbetreiber. In diesem Fall ist der Betreiber für den Betrieb der Zähler und die Beseitigung solcher Bedrohungen verantwortlich.Die Sicherheitsarchitektur in diesem Beispiel wird verwendet, um alle Sicherheitsbereiche und Domänen zu identifizieren, die von einer bestimmten Bedrohung betroffen sind und auf die daher bestimmte Sicherheitsverwaltungsklassen angewendet werden müssen. Fingerabdruckangriffe beziehen sich auf die Accessibility Management-Klasse in Infrastruktur und Virtualisierung. Einer der möglichen Schutzmechanismen gegen sie kann die Verzögerung der ersten Pakete jedes Datenstroms und damit das Ausblenden von Zeitinformationen sein, die von Hackern verwendet werden können.

SchlussfolgerungenIn zwei Beiträgen zur 5G-Sicherheitsarchitektur haben wir versucht, die wichtigsten Tools und Methoden vorzustellen, die die Autoren der Studie "Eine Sicherheitsarchitektur für 5G-Netzwerke" anbieten, um 5G-Netzwerke vor möglichen Angriffen zu schützen, und gleichzeitig die praktische Anwendung ihrer Ideen zu berücksichtigen. Es ist möglich, dass der in dieser Studie beschriebene Ansatz bald weltweit angewendet wird, ebenso wie die Konzepte von Domänen, Schichten, Sphären und Sicherheitsmanagementklassen oder die logische Idee, dass die Netzwerksicherheit in der Bereitstellungsphase bewertet und sichergestellt werden muss. Und das ist wirklich wichtig, denn der Einsatz von Netzwerken der fünften Generation in der Welt geschieht jetzt vor unseren Augen.

Mit dem Aufkommen von 5G werden neue Elemente und Tools in der Infrastruktur erscheinen, z. B. das „Aufteilen“ von Netzwerken in Slices, die Virtualisierung von Netzwerkfunktionen und softwarekonfigurierten Netzwerken sowie der Umfang der Systeme (sowie die Anforderungen an deren Sicherheit) werden erheblich zunehmen. Sicherheitsmethoden für Netzwerke der vorherigen Generation können nicht alle Angriffsmethoden für die 5G-Infrastruktur abdecken. Zumindest sind sie nicht auf neue Anwendungsfälle mit einer großen Anzahl von Teilnehmern mit unterschiedlichen Rechten vorbereitet, die gleichzeitig Zugriff auf diese Infrastruktur haben. Dies macht sich insbesondere am Beispiel großer 5G-Ökosysteme wie Smart Cities bemerkbar. Daher kann die Entstehung neuer Konzepte wie der 5G-Netzwerksicherheitsarchitektur, die eine Alternative zu etablierten Ansätzen darstellen und bereit sind, die Netzwerke der fünften Generation zu schützen, für die normale Implementierung und Entwicklung von 5G-Technologien in der Zukunft von entscheidender Bedeutung sein. Welches ist schon angekommen.