Eisenkisten mit Geld, die auf den Straßen der Stadt stehen, können die Aufmerksamkeit von Liebhabern von schnellem Profit auf sich ziehen. Und wenn früher rein physische Methoden zum Leeren von Geldautomaten verwendet wurden, werden jetzt immer geschicktere Tricks verwendet, die mit Computern verbunden sind. Am relevantesten ist jetzt die „Black Box“ mit einem Einplatinen-Mikrocomputer. Wir werden in diesem Artikel darüber sprechen, wie es funktioniert.

- Entwicklung der Geldautomatenkarte

- Die erste Bekanntschaft mit der "Black Box"

- Analyse der Geldautomatenkommunikation

- Woher kommen die „Black Boxes“?

- "Last Mile" und ein gefälschtes Bearbeitungszentrum

Der Leiter der International Association of ATM Manufacturers (ATMIA) identifizierte Black Boxes als die gefährlichste Bedrohung für Geldautomaten.

Ein typischer Geldautomat ist ein Satz vorgefertigter elektromechanischer Komponenten in einem Gebäude. Geldautomatenhersteller bauen ihre Eisenkreationen aus einem Banknotenspender, einem Kartenleser und anderen Komponenten, die bereits von Drittanbietern entwickelt wurden. Eine Art Designer-LEGO für Erwachsene. Fertige Komponenten werden in den Geldautomatenkoffer gelegt, der normalerweise aus zwei Fächern besteht: dem oberen Fach („Schrank“ oder „Servicebereich“) und dem unteren Fach (Safe). Alle elektromechanischen Komponenten sind über USB- und COM-Anschlüsse mit der Systemeinheit verbunden, die in diesem Fall als Host fungiert. Bei älteren ATM-Modellen können Sie Verbindungen auch über den SDC-Bus finden.

Die Entwicklung des ATM-Kardierens

Geldautomaten mit riesigen Mengen im Inneren ziehen ausnahmslos Carder an. Zunächst nutzten die Carder nur grobe physische Mängel beim Schutz von Geldautomaten aus - sie verwendeten Skimmer und Schimmer, um Daten von Magnetstreifen zu stehlen. gefälschte Pin-Pads und Pincode-Kameras; und sogar gefälschte Geldautomaten.

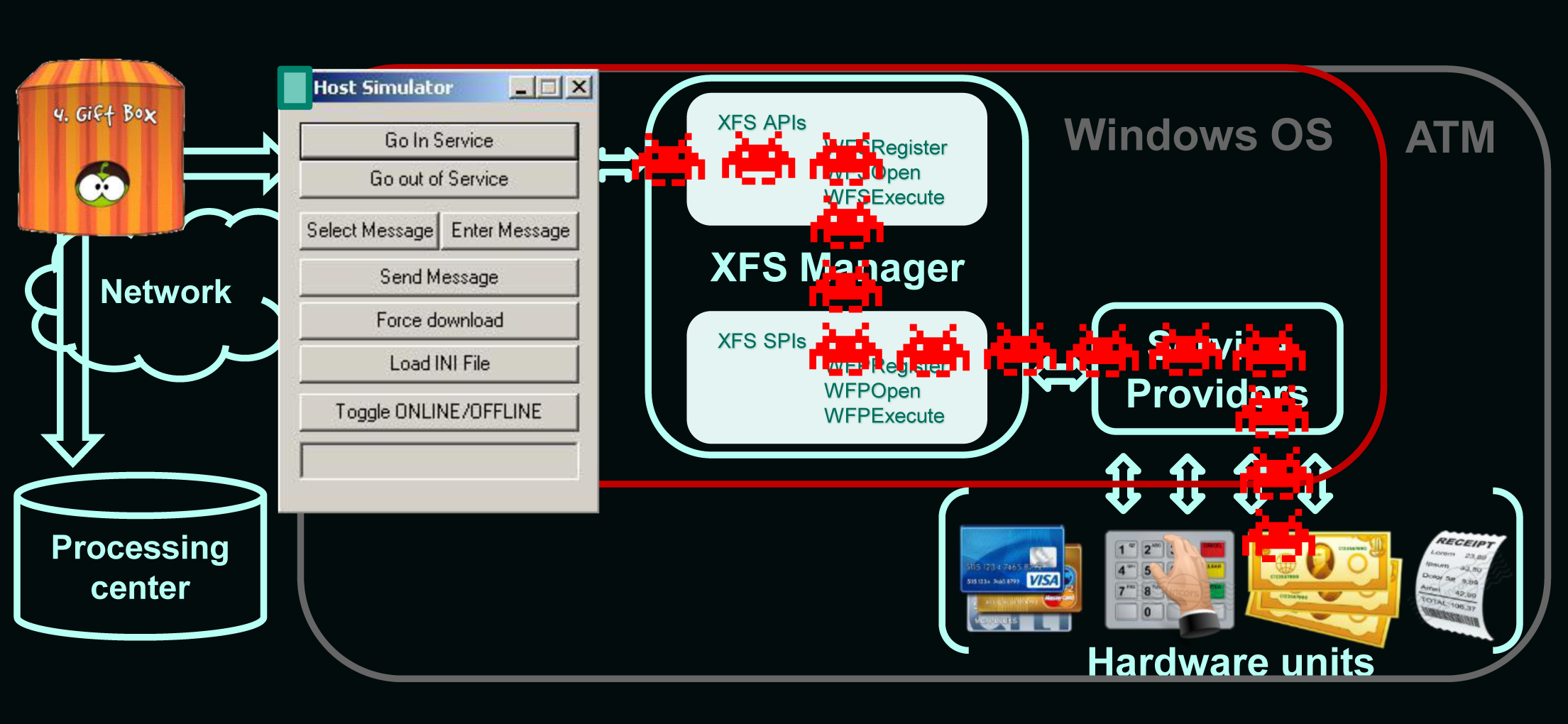

Als die Geldautomaten mit einer einheitlichen Software ausgestattet wurden, die nach gängigen Standards wie XFS (eXtensions for Financial Services) funktioniert, begannen die Carder, Geldautomaten mit Computerviren anzugreifen.

Darunter befinden sich Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii und andere zahlreiche benannte und namenlose Malware, die Carder entweder über ein bootfähiges USB-Flash-Laufwerk oder über einen ferngesteuerten TCP-Port auf dem ATM-Host installieren.

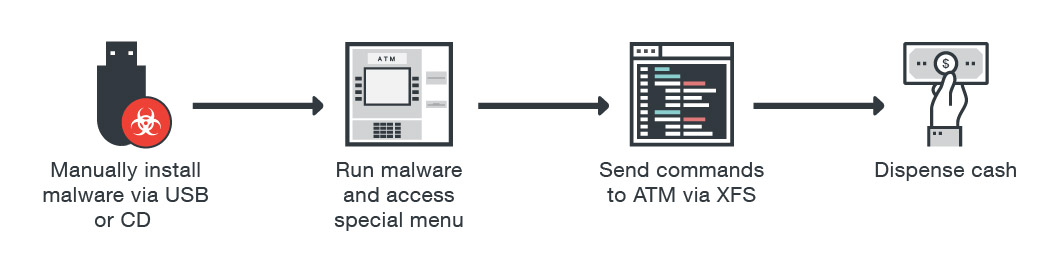

ATM-Infektionsprozess

Nachdem die Malware das XFS-Subsystem erfasst hat, kann sie ohne Autorisierung Befehle an den Banknotenspender senden. Oder geben Sie dem Kartenleser Befehle: Lesen / Schreiben Sie den Magnetstreifen einer Bankkarte und rufen Sie sogar den auf dem EMV-Kartenchip gespeicherten Transaktionsverlauf ab. Besonders hervorzuheben ist das EPP (Encrypting PIN Pad; verschlüsseltes Pinpad). Es ist allgemein anerkannt, dass der darauf eingegebene PIN-Code nicht abgefangen werden kann. Mit XFS können Sie das EPP-Pinpad jedoch in zwei Modi verwenden: 1) Öffnungsmodus (zur Eingabe verschiedener numerischer Parameter, z. B. des einzulösenden Betrags); 2) abgesicherter Modus (EPP wechselt in diesen Modus, wenn Sie einen PIN-Code oder einen Verschlüsselungsschlüssel eingeben müssen). Mit dieser Funktion von XFS kann der Carder einen MiTM-Angriff ausführen: Den Aktivierungsbefehl für den abgesicherten Modus abfangen, der vom Host an den EPP gesendet wird, und dann das EPP-Pinpad darüber informieren, dass die Arbeit im offenen Modus fortgesetzt werden soll. Als Antwort auf diese Nachricht sendet EPP Tastenanschläge im Klartext.

Das Funktionsprinzip der "Black Box"

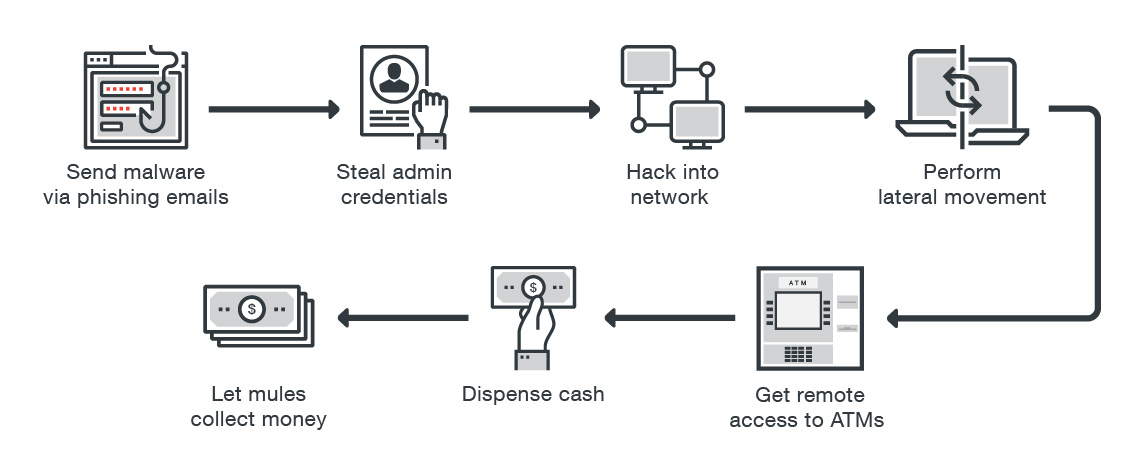

In den letzten Jahren hat sich laut Europol die Malware für Geldautomaten deutlich weiterentwickelt. Carder müssen keinen physischen Zugang mehr zu einem Geldautomaten haben, um ihn zu infizieren. Sie können Geldautomaten durch Remote-Netzwerkangriffe über das Unternehmensnetzwerk der Bank infizieren. Laut Gruppe IB waren Geldautomaten 2016 in mehr als 10 Ländern Europas Fernangriffen ausgesetzt.

ATM-Angriff über Fernzugriff

Antivirenprogramme, Blockierung von Firmware-Updates, Blockierung von USB-Anschlüssen und Festplattenverschlüsselung schützen den Geldautomaten in gewissem Maße vor Virenangriffen durch Carder. Was aber, wenn der Carder den Host nicht angreift, sondern direkt mit der Peripherie (über RS232 oder USB) verbunden ist - mit einem Kartenleser, einem Pin-Pad oder einem Geldautomaten?

Die erste Bekanntschaft mit der "Black Box"

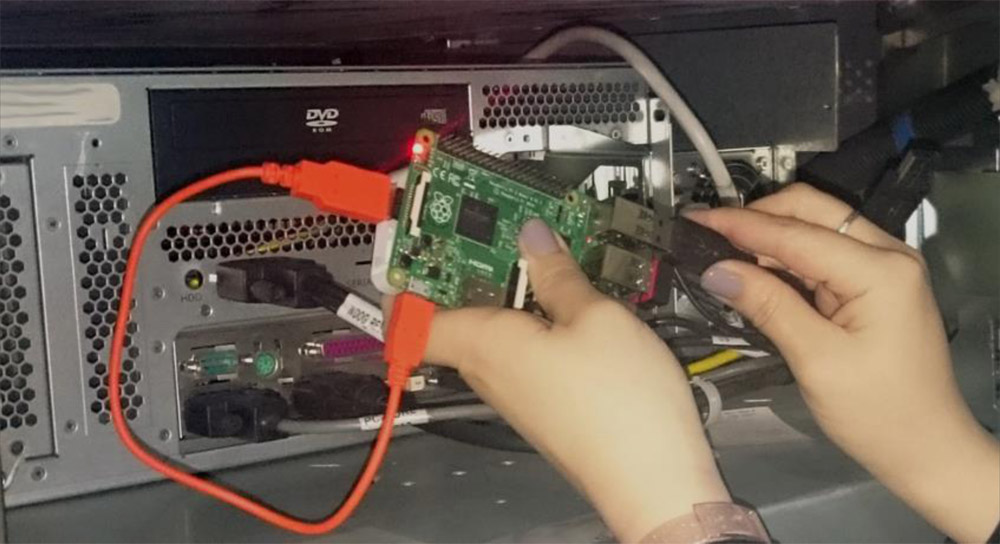

Technisch versierte Carder tun heute genau das mit dem sogenannten. "Black Boxes" sind speziell programmierte Single-Board-Mikrocomputer wie der Raspberry Pi. Die „Black Boxes“ leeren die Geldautomaten vollständig, vollständig magisch (aus Sicht der Banker). Carder verbinden ihr magisches Gerät direkt mit dem Banknotenspender. das gesamte verfügbare Geld daraus zu extrahieren. Ein solcher Angriff umgeht alle auf dem ATM-Host bereitgestellten Schutzsoftware (Virenschutzprogramme, Integritätsüberwachung, vollständige Festplattenverschlüsselung usw.).

Black Box basierend auf Raspberry Pi

Die größten Geldautomatenhersteller und staatlichen Geheimdienste, die mit mehreren Black-Box-Implementierungen konfrontiert sind, warnen davor, dass diese ausgeklügelten Computer Geldautomaten dazu veranlassen, das gesamte verfügbare Geld auszuspucken. 40 Banknoten alle 20 Sekunden. Spezielle Dienste warnen auch davor, dass Carder am häufigsten auf Geldautomaten in Apotheken und Einkaufszentren abzielen. und auch an Geldautomaten, die Autofahrer unterwegs bedienen.

Gleichzeitig helfen die vorsichtigsten Carder einem nicht allzu wertvollen Partner, einem Maultier, um nicht vor den Kameras zu glänzen. Und damit er sich die „Black Box“ nicht aneignen konnte, verwenden sie das folgende Schema . Die Schlüsselfunktionalität wird aus der „Black Box“ entfernt und ein Smartphone daran angeschlossen, das als Kanal für die Fernübertragung von Befehlen an die abgeschnittene „Black Box“ über das IP-Protokoll verwendet wird.

Änderung der "Black Box" mit Aktivierung per Fernzugriff

Wie sieht es aus Sicht der Banker aus? Bei den Aufnahmen von Videokameras geschieht Folgendes: Eine bestimmte Person öffnet das obere Fach (Servicebereich), verbindet eine „magische Box“ mit dem Geldautomaten, schließt das obere Fach und geht. Wenig später näherten sich mehrere Leute, scheinbar normale Kunden, dem Geldautomaten und entfernten riesige Geldbeträge. Dann kehrt der Carder zurück und holt sein kleines magisches Gerät vom Geldautomaten. In der Regel wird die Tatsache eines Geldautomatenangriffs mit einer „Black Box“ erst nach wenigen Tagen erkannt: Wenn ein leerer Safe und ein Bargeldabhebungsprotokoll nicht übereinstimmen. Dadurch können sich die Bankangestellten nur am Kopf kratzen .

Analyse der ATM-Kommunikation

Wie oben erwähnt, erfolgt die Interaktion zwischen der Systemeinheit und den Peripheriegeräten über USB, RS232 oder SDC. Der Carder stellt eine direkte Verbindung zum Port des Peripheriegeräts her und sendet ihm Befehle - unter Umgehung des Hosts. Dies ist recht einfach, da für Standardschnittstellen keine spezifischen Treiber erforderlich sind. Und die proprietären Protokolle, mit denen die Peripheriegeräte und der Host interagieren, erfordern keine Autorisierung (schließlich befindet sich das Gerät innerhalb der vertrauenswürdigen Zone). und daher können diese ungeschützten Protokolle, mit denen die Peripheriegeräte und der Host interagieren, leicht abgehört werden und sind leicht für einen Wiedergabeangriff anfällig.

T.O. Carder können einen Software- oder Hardware-Verkehrsanalysator verwenden, der direkt an den Anschluss eines bestimmten Peripheriegeräts (z. B. an einen Kartenleser) angeschlossen wird, um übertragene Daten zu erfassen. Mithilfe eines Verkehrsanalysators ermittelt der Carder alle technischen Details des Betriebs des Geldautomaten, einschließlich der undokumentierten Funktionen seiner Peripheriegeräte (z. B. die Funktion zum Ändern der Firmware eines Peripheriegeräts). Dadurch erhält der Carder die volle Kontrolle über den Geldautomaten. Gleichzeitig ist es ziemlich schwierig, das Vorhandensein eines Verkehrsanalysators festzustellen.

Durch die direkte Kontrolle über das Banknotenausgabegerät können die Geldautomatenkassetten ohne Fixierung in den Protokollen geleert werden, die die auf dem Host bereitgestellte Software normalerweise einbringt. Für diejenigen, die mit der Hardware- und Softwarearchitektur eines Geldautomaten nicht vertraut sind, könnte Magie wirklich so aussehen.

Woher kommen die „Black Boxes“?

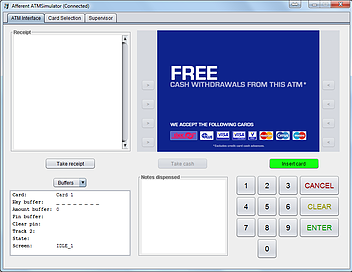

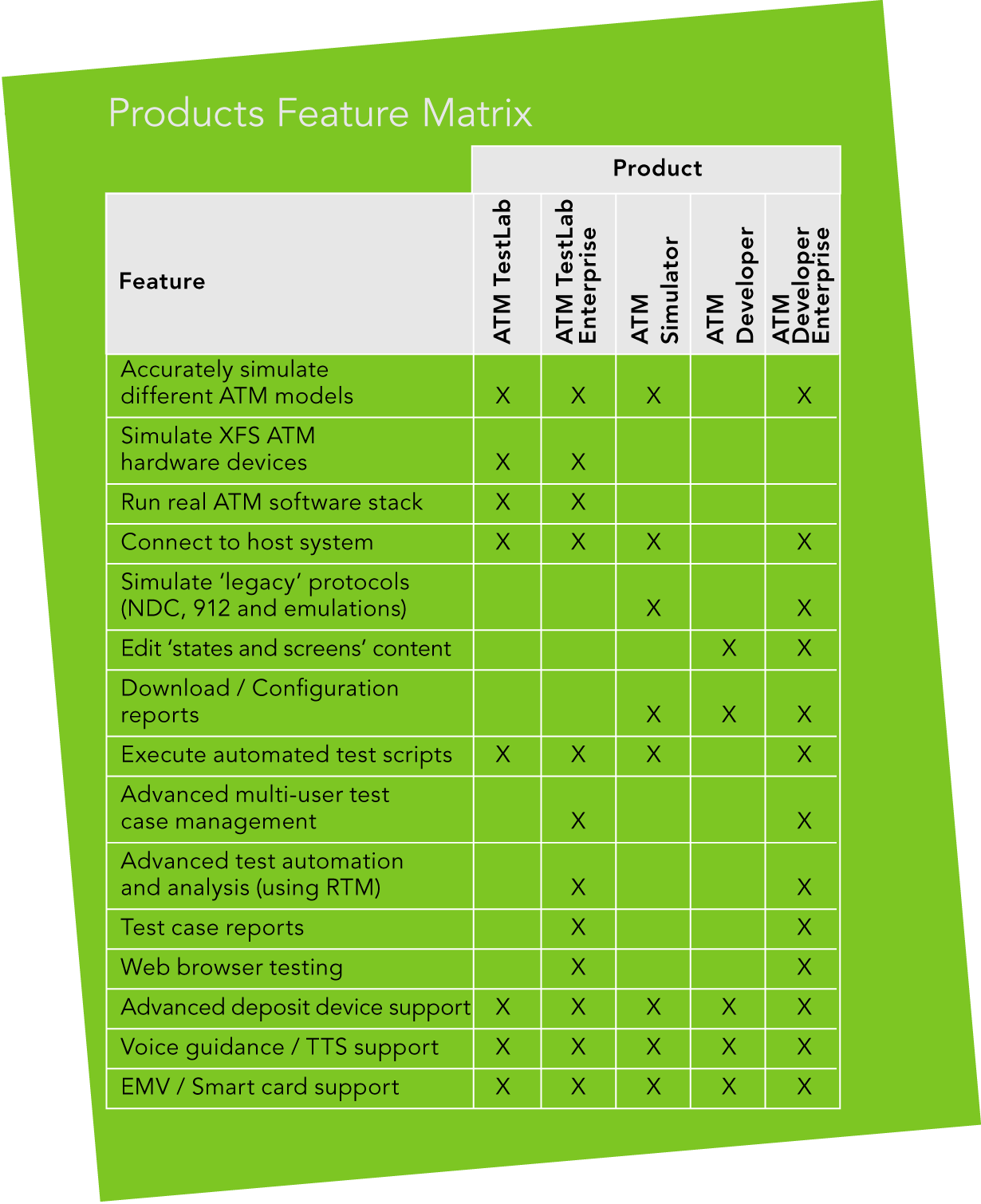

Geldautomatenanbieter und Subunternehmer entwickeln Debugging-Dienstprogramme zur Diagnose der Hardware des Geldautomaten, einschließlich der Elektromechanik, die für Bargeldabhebungen verantwortlich ist. Unter solchen Dienstprogrammen: ATMDesk , RapidFire ATM XFS . Die folgende Abbildung zeigt einige weitere dieser Diagnosedienstprogramme.

ATMDesk-Systemsteuerung

RapidFire ATM XFS-Systemsteuerung

Vergleichende Eigenschaften mehrerer Diagnosedienstprogramme

Der Zugriff auf solche Dienstprogramme ist normalerweise auf personalisierte Token beschränkt. und sie arbeiten nur bei geöffneter Tür des Geldautomaten. Durch Ersetzen einiger Bytes im Binärcode des Dienstprogramms können Carder jedoch Bargeldabhebungen „testen“ - unter Umgehung der vom Hersteller des Dienstprogramms bereitgestellten Schecks. Carder installieren solche modifizierten Dienstprogramme auf ihrem Laptop oder Einplatinen-Mikrocomputer, die dann direkt an den Banknotenspender angeschlossen werden, um unbefugtes Abheben von Bargeld zu ermöglichen.

Last Mile und ein gefälschtes Bearbeitungszentrum

Die direkte Interaktion mit Peripheriegeräten ohne Kommunikation mit dem Host ist nur eine der wirksamen Methoden zum Kardieren. Andere Tricks beruhen auf der Tatsache, dass wir eine Vielzahl von Netzwerkschnittstellen haben, über die der Geldautomat mit der Außenwelt kommuniziert. Von X.25 zu Ethernet und Mobilfunk. Viele Geldautomaten können über den Shodan-Dienst identifiziert und lokalisiert werden (die präzisesten Anweisungen für seine Verwendung finden Sie hier ), gefolgt von einem Angriff, der Parasiten auf eine anfällige Sicherheitskonfiguration, Administrator-Faulheit und anfällige Kommunikation zwischen verschiedenen Abteilungen der Bank auslöst.

Die "letzte Meile" der Kommunikation zwischen einem Geldautomaten und einem Verarbeitungszentrum ist reich an einer Vielzahl von Technologien, die als Einstiegspunkt für einen Carder dienen können. Die Interaktion kann über eine drahtgebundene (Telefonleitung oder Ethernet) oder drahtlose (Wi-Fi, Mobilfunk: CDMA, GSM, UMTS, LTE) Kommunikationsmethode erfolgen. Zu den Sicherheitsmechanismen können gehören: 1) Hardware oder Software für die VPN-Unterstützung (sowohl Standard, im Betriebssystem integriert als auch von Drittherstellern); 2) SSL / TLS (sowohl spezifisch für ein bestimmtes ATM-Modell als auch von Drittherstellern); 3) Verschlüsselung; 4) Nachrichtenauthentifizierung.

Es scheint jedoch, dass die aufgeführten Technologien für Banken sehr komplex zu sein scheinen und sich daher nicht um einen besonderen Netzwerkschutz kümmern. oder implementieren Sie es mit Fehlern. Im besten Fall kommuniziert der Geldautomat mit dem VPN-Server und stellt bereits innerhalb des privaten Netzwerks eine Verbindung zum Verarbeitungszentrum her. Selbst wenn es den Banken gelingt, die oben aufgeführten Schutzmechanismen umzusetzen, hat der Carder bereits wirksame Angriffe gegen sie. T.O. Selbst wenn die Sicherheit dem PCI-DSS-Standard entspricht, sind Geldautomaten immer noch anfällig.

Eine der Grundanforderungen von PCI DSS besteht darin, dass alle sensiblen Daten bei der Übertragung über ein öffentliches Netzwerk verschlüsselt werden müssen. Und schließlich haben wir wirklich Netzwerke, die ursprünglich so konzipiert wurden, dass die darin enthaltenen Daten vollständig verschlüsselt sind! Daher ist es verlockend zu sagen: "Unsere Daten sind verschlüsselt, weil wir Wi-Fi und GSM verwenden." Viele dieser Netzwerke bieten jedoch keinen ausreichenden Schutz. Mobilfunknetze aller Generationen wurden lange gehackt. Endlich und unwiderruflich. Und es gibt sogar Anbieter, die Geräte anbieten, um die über sie übertragenen Daten abzufangen.

Daher kann entweder in einer unsicheren Kommunikation oder in einem "privaten" Netzwerk, in dem jeder Geldautomat über sich selbst an andere Geldautomaten sendet, ein "gefälschtes Verarbeitungszentrum" für MiTM-Angriffe initiiert werden, das dazu führt, dass der Carder die Kontrolle über die zwischen ihm übertragenen Datenflüsse übernimmt Geldautomat und Bearbeitungszentrum.

Tausende Geldautomaten sind potenziell anfällig für solche MiTM-Angriffe . Auf dem Weg zu einem echten Bearbeitungszentrum - der Cardrer fügt seine eigene Fälschung ein. Dieses gefälschte Bearbeitungszentrum weist den Geldautomaten an, Banknoten auszugeben. Gleichzeitig richtet der Carder sein Bearbeitungszentrum so ein, dass die Geldausgabe unabhängig davon erfolgt, welche Karte in den Geldautomaten eingelegt ist - auch wenn diese abgelaufen ist oder kein Guthaben aufweist. Die Hauptsache ist, dass ein gefälschtes Verarbeitungszentrum es „erkennt“. Als gefälschtes Verarbeitungszentrum kann es entweder ein Kunsthandwerk oder einen Verarbeitungszentrumsimulator geben, der ursprünglich zum Debuggen von Netzwerkeinstellungen entwickelt wurde (ein weiteres Geschenk des „Herstellers“ - Carder).

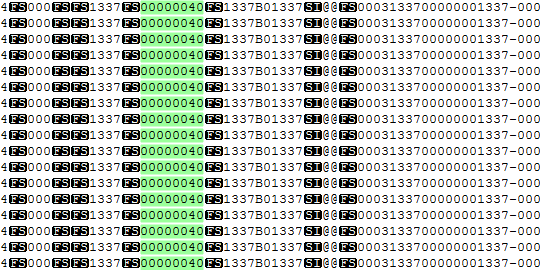

Die folgende Abbildung zeigt einen Speicherauszug von Befehlen zum Ausgeben von 40 Banknoten von der vierten Kassette, die von einem gefälschten Verarbeitungszentrum gesendet und in ATM-Softwareprotokollen gespeichert wurden. Sie sehen fast wie echte aus.

Dump befiehlt gefälschtes Verarbeitungszentrum