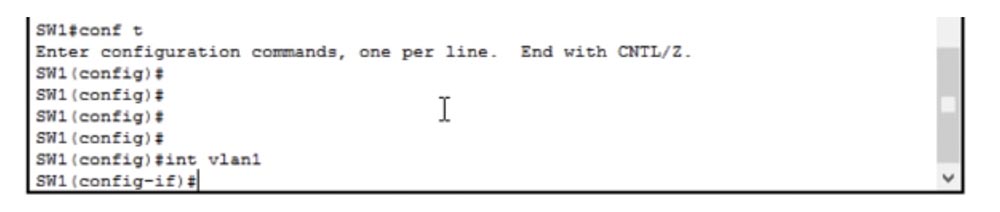

Also haben wir uns angesehen, wie man ein Netzwerk auf einem Computer einrichtet. Was den Switch betrifft, möchte ich Sie daran erinnern, dass es sich um ein Gerät der 2. Ebene des OSI-Modells handelt und wir die IP-Adresse konfigurieren müssen, die zur 3. Ebene gehört. Dazu verwenden wir die IP-Adressverwaltung und wechseln zur VLAN1-Schnittstelle. Wir werden VLAN in einem der folgenden Video-Tutorials ausführlich betrachten. Denken Sie vorerst daran, dass für den neuen Switch "out of the box" alle Ports für die Verwendung von VLAN1 konfiguriert sind. Um dem Switch die IP-Adresse 10.1.1.10 zuzuweisen, wenden wir uns daher dieser Schnittstelle zu.

Wenn wir die IP-Adresse des Standard-Gateways zuweisen möchten, müssen wir den Befehl ip default gateway 10.1.1.100 verwenden.

Dies ist erforderlich, damit unser Switch mit einem anderen Netzwerk kommunizieren kann. Wenn wir zur Arbeitskonfiguration der Switch-Schnittstellen zurückkehren, werden wir feststellen, dass es Zeilen gibt:

Schnittstelle Vlan1

IP-Adresse 10.1.1.10 255.255.255.0

Dies bedeutet, dass jedes Gerät mit den ersten drei Oktetten der IP-Adresse 10.1.1 ist. Verwendet die Standard-Gateway-Adresse 10.1.1.100, um eine Verbindung zu einem anderen Netzwerk herzustellen. Auf diese Weise wird die Standard-Gateway-Adresse zugewiesen.

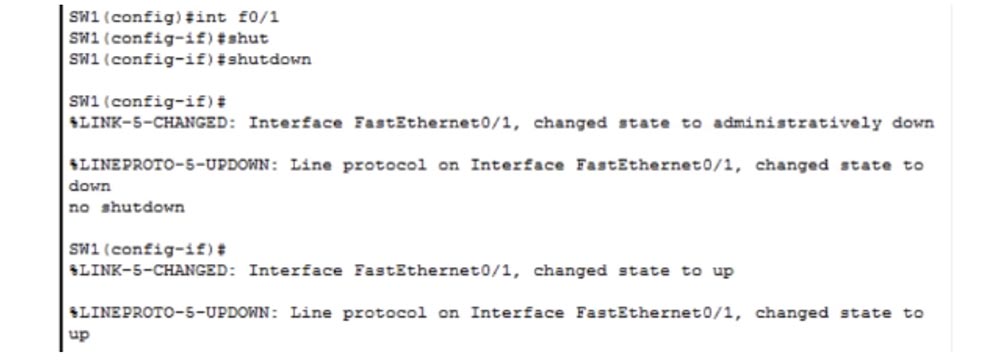

Lassen Sie uns überlegen, wie es möglich ist, einen beliebigen Port eines Switches zu trennen. Jetzt habe ich einen Fehler gemacht und werde versuchen, davon zu profitieren. Wenn wir einen Router haben, beginnt seine Bezeichnung mit f0 / 0 oder g0 / 0, und die Bezeichnung des Switches beginnt immer mit f0 / 1 oder g0 / 1, je nachdem, ob FastEthernet oder GigabitEthernet verwendet wird. In unserem Fall ist dies FastEthernet, daher verwenden wir die Schalterbezeichnung f0 / 1.

Wie Sie wissen, wurden Router von Cisco erfunden und entschieden, dass die Routernummern immer mit f0 / 0 beginnen. Wenn ich diesen Port deaktivieren möchte, gebe ich einfach den Befehl shutdown ein und der FastEthernet 0/1-Port ist physisch deaktiviert. Wenn ich diesen Port wieder aktivieren möchte, gebe ich den Befehl no shutdown ein. Wie Sie sehen können, erhalten wir im ersten Fall die Meldung, dass der Status des Ports "administrativ inaktiv" ist, im zweiten Fall, dass der Status des Ports "inaktiv" ist.

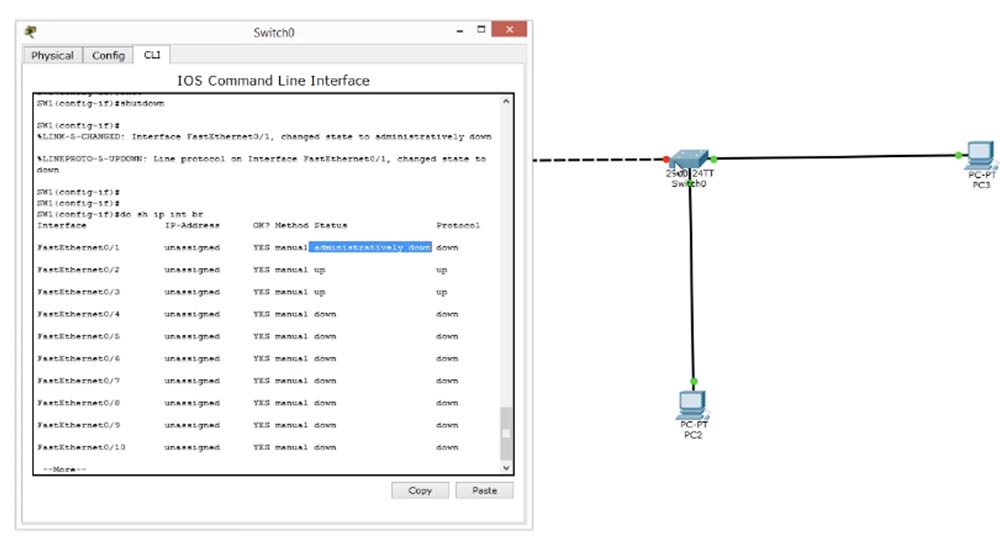

Jetzt werde ich den Port wieder trennen und den Befehl do sh ip interface br geben - dies ist einer meiner Lieblingsbefehle, mit dem der aktuelle Status aller Switch-Schnittstellen schnell angezeigt werden kann.

Wir sehen, dass die FastEthernet0 / 1-Schnittstelle administrativ deaktiviert ist. Administrativ bedeutet, dass diese Schnittstelle mit dem Befehl shutdown deaktiviert wurde. In der rechten Spalte sehen wir, dass das Protokoll dieser Schnittstelle ebenfalls deaktiviert ist und sich im Status "Down" befindet. Wenn jedoch Datenverkehr an diesem Port angezeigt wird, wird er sofort in den Status "Up" versetzt.

Der Status der FastEthernet0 / 4-Schnittstelle wird ebenfalls als "down" angezeigt, dh sie befindet sich derzeit im geöffneten Zustand, funktioniert jedoch nicht. Die Schnittstellen FastEthernet0 / 2 und FastEthernet0 / 3 sind aktiv. Wenn Sie sich die logische Topologie unseres Netzwerks ansehen, sehen Sie, dass PC2 und PC3 mit ihnen verbunden sind. In der Abbildung sind diese Switch-Ports mit grünen Punkten gekennzeichnet, und der mit dem Hub verbundene administrativ getrennte Port ist mit einem roten Punkt gekennzeichnet.

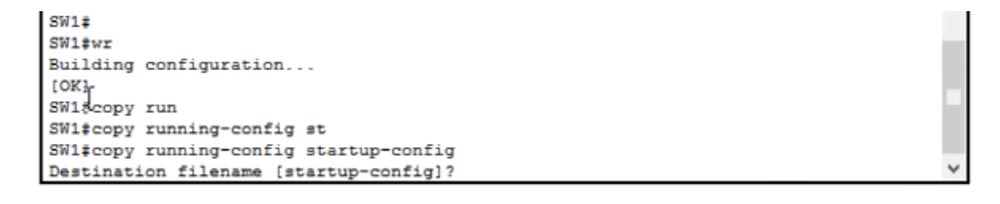

Jetzt gebe ich den Befehl no shutdown ein und Sie werden sehen, wie nach einigen Sekunden der rote Punkt seine Farbe ändert, was darauf hinweist, dass der Port eingeschaltet ist. Daher haben wir die Einstellungen für den Befehl zum Herunterfahren und Negieren vorgenommen. Wir haben noch die letzten Einstellungen - Speichern der Konfiguration des Schalters Konfiguration speichern. Dazu geben wir den Befehl wr (wright) ein und speichern die Einstellungen. Als Nächstes kopieren wir diese Einstellungen in die Konfigurationsdatei des Boot-Switch.

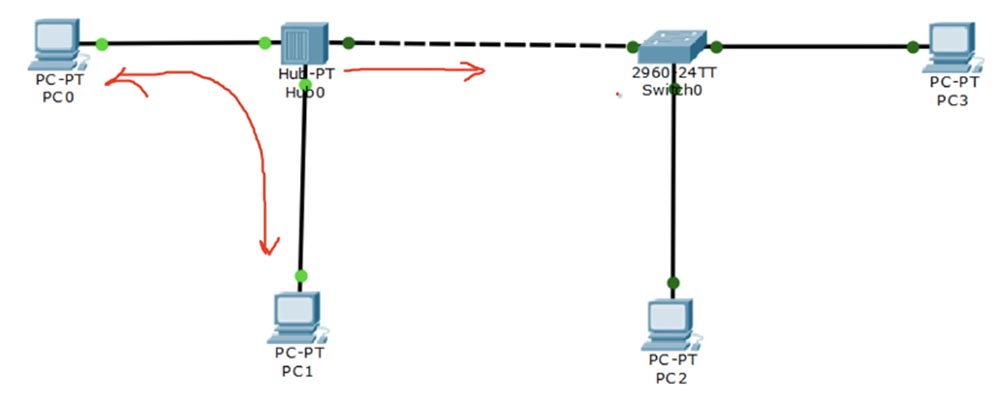

Kommen wir nun zu unserem Netzwerklayout zurück, in dem wir ein großes Problem haben. Menschen, die Netzwerke verstehen, kennen den Unterschied zwischen einem Hub und einem Switch.

Wenn PC2 an den Switch angeschlossen ist oder mit PC3 kommuniziert, fließt der Datenverkehr nur zwischen diesen beiden Geräten - PC2 und PC3. Wenn PC0 über den Hub mit dem Hub oder PC1 kommuniziert, fließt der Datenverkehr nicht nur zwischen den beiden Computern, da der Hub eine Kopie dieses Datenverkehrs an den Switch sendet.

Angenommen, Sie sind ein Netzwerkadministrator an PC1 und versuchen, über das Remotezugriffsprotokoll über den Hub eine Verbindung zum Switch über das RAS-Protokoll herzustellen. Der gesamte Datenverkehr, den Sie an den Switch leiten, kann jedoch von einem Hacker auf PC0 angezeigt werden, da der Hub eine Kopie dieses Datenverkehrs an seinen Computer sendet.

Da Sie einen Benutzernamen und ein Kennwort verwenden, um eine Verbindung zum Switch herzustellen, kann der Hacker die kostenlose Wireshark-Software verwenden, mit der Sie den Datenverkehr analysieren und Ihre Anmeldeinformationen abrufen können. Aus diesem Grund versuchen wir, beim Erstellen moderner Netzwerke keine Hubs zu verwenden. Derzeit haben fast alle Unternehmen Hubs durch Switches ersetzt.

Eine Möglichkeit, einen Datenverlust durch den Hub zu verhindern, kann die Verwendung einer anderen Übertragungstechnologie sein, die auf dem SSH-Protokoll oder einer „sicheren Shell“ basiert. Dieses Protokoll ähnelt Telnet und funktioniert genauso, jedoch auf sicherere Weise mithilfe der Verkehrsverschlüsselung.

Betrachten Sie dieses Beispiel. Wenn das Verteidigungsministerium geheime Ausrüstung auf die andere Seite des Landes transportieren will, benutzt es dazu einen Lastwagen. Dieser LKW muss mit einem Wachmann durch das Tor fahren, der den Fahrer um Dokumente bittet. In unserem Fall ist dies der Benutzername und das Passwort. Sobald die Wache das richtige Passwort erhält, wird sie den LKW verpassen. So funktioniert das Telnet-Protokoll, aber unser LKW befördert Fracht in einer offenen Karosserie, und während er an sein Ziel fährt, kann jeder sehen, was sich darin befindet. Wir möchten jedoch nicht, dass jemand weiß, welche Art von Fracht wir transportieren. Wir müssen den LKW schließen. Dies bedeutet, dass jeder, der ihn sieht, nicht herausfinden kann, was sich hinten befindet. Dies ist, was SSH tut - es schützt den Inhalt des Verkehrs vor Außenstehenden.

Telnet ist gut genug für vertrauenswürdige Netzwerke. Wenn Sie den Ihnen bekannten Empfänger kontaktieren, verwenden Sie die Autorisierung, um in das Netzwerk einzutreten und Nachrichten zu senden und zu empfangen. Er kann den Inhalt Ihrer Nachrichten jedoch nicht vor einem Hacker schützen, der es schafft, Ihr Netzwerk zu infiltrieren. SSH bietet eine solche Verbindung, wenn Nachrichten nur von zwei Personen entschlüsselt werden können - dem Absender und dem Empfänger. Dies kann nur von den Geräten durchgeführt werden, für die diese Nachricht bestimmt ist.

Wenn wir also Nachrichten zwischen PC1 und dem Switch mithilfe des SSH-Protokolls austauschen, kopiert der Hub diese auch auf andere Geräte. Dies hilft dem Hacker auf PC0 jedoch in keiner Weise, da er sie nicht entschlüsseln kann. Das heißt, er sieht unseren LKW, kann aber nicht herausfinden, welche Art von Fracht sich in einer geschlossenen Kiste befindet. Schauen wir uns das SSH-Protokoll an.

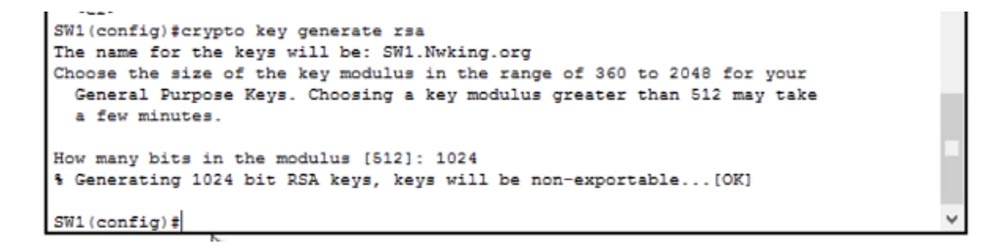

Um dieses Protokoll verwenden zu können, müssen Sie 6 Einstellungen vornehmen. Der erste ist das Einrichten des Hostnamens. Da wir ihn jedoch bereits für den Switch abgeschlossen haben, können Sie sofort mit der zweiten Einstellung fortfahren - dem Festlegen des Domänennamens. Geben Sie dazu im Befehlsfenster switch den Befehl ip domain-name Nwking.org ein. Sie können jedoch auch einen anderen Namen verwenden. Dann müssen wir die Sicherheit des sicheren Schlüssels gewährleisten, dh die Verschlüsselung mit dem Befehl crypto key aktivieren und dann mit dem Befehl crypto key generate die Funktion zur Generierung des Verschlüsselungsschlüssels aktivieren.

In den folgenden Videos werde ich ausführlich auf die Funktionsweise des SSH-Protokolls eingehen. Halten Sie sich also auf dem Laufenden, um weitere interessante Informationen zur Internetsicherheit zu erhalten. Sie sehen, dass nach Verwendung dieses Befehls die Meldung RSA-Schlüssel generieren in der Zeile angezeigt wurde, in der RSA einer der häufigsten Verschlüsselungsstandards im Bereich Netzwerk ist.

Nachdem ich die Eingabetaste gedrückt hatte, wurde auf dem Bildschirm eine Meldung angezeigt, dass Sie die Länge des Sitzungsverschlüsselungsschlüssels zwischen 360 und 2048 Bit auswählen können und dass das Erstellen eines 512-Bit-Schlüssels einige Minuten dauern kann. Weisen wir eine Schlüsselgröße von 1024 Bit zu. Dies ist ein ziemlich sicherer Schlüssel.

Ich möchte darauf hinweisen, dass ein 1024-Bit-Schlüssel um ein Vielfaches zuverlässiger ist als ein 512-Bit-Schlüssel. Seien Sie also nicht verwirrt, dass er nur zweimal größer ist. Dies ist nur die Anzahl der Quellbits, die zum Generieren eines Sitzungsschlüssels erforderlich sind. Der Schlüssel selbst hat eine um ein Vielfaches größere Größe als diese Anzahl.

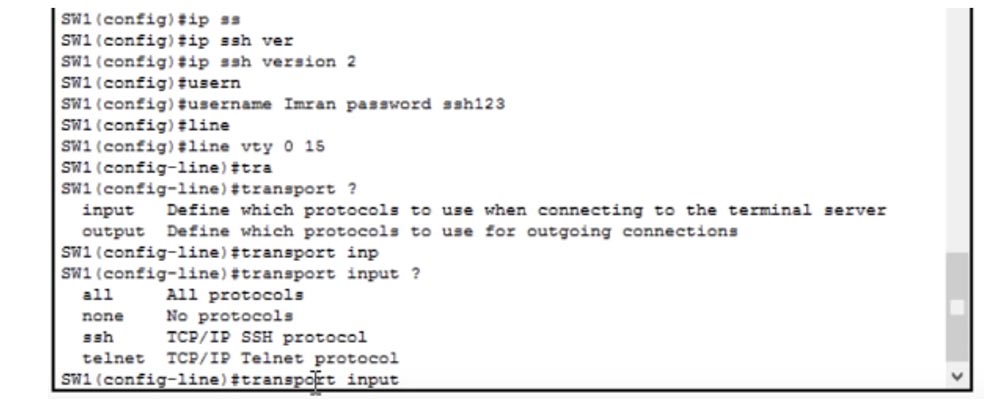

Wir haben also den Hostnamen, den Domänennamen und den Verschlüsselungsschlüssel. Jetzt müssen wir die Funktion SSH Version 2 verfügbar machen, diese zweite Version des Sicherheitsprotokolls, die nicht mit der ersten Version von SSH kompatibel ist. Hierfür wird der Befehl ip ssh Version 2 verwendet. Dies bedeutet, dass der gesamte über SSH ankommende Datenverkehr die zweite Version verwendet.

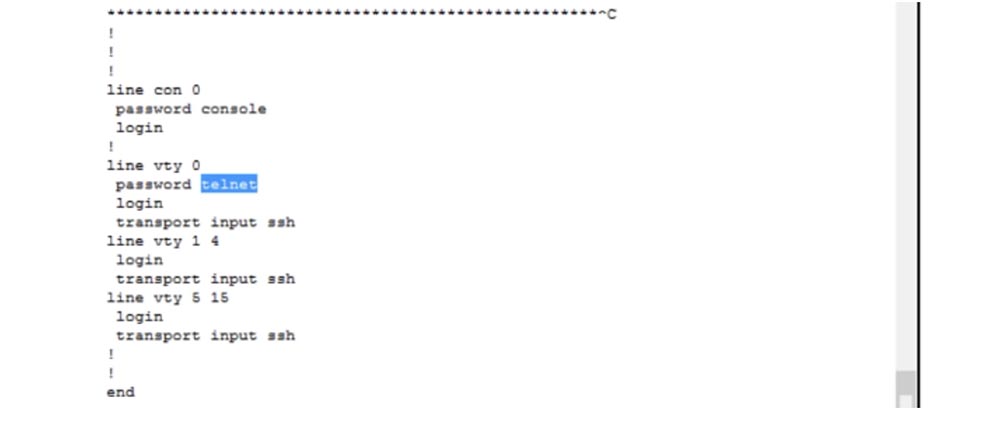

Als nächstes müssen wir Benutzer erstellen - Benutzer erstellen. Dies kann durch Eingabe einer Zeile wie der folgenden erfolgen: Benutzername Imran Passwort ssh123. Jetzt müssen Sie den Switch für die Verwendung von SSH aktivieren. Wir wissen, dass SSH und Telnet die vty-Leitung verwenden, daher geben wir den Befehl line vty 0 15 ein, da wir alle 16 Kommunikationsleitungen verwenden möchten.

Um die SSH- oder Telnet-Protokolle für diesen Switch zu deaktivieren, müssen Sie den Befehl transport input verwenden. Anschließend zeigt das System einen Hinweis aus vier möglichen Optionen an:

all - die Fähigkeit, beide Protokolle zu verwenden;

keine - beide Protokolle deaktivieren;

ssh - Verwenden Sie das SSH-TCP / IP-Protokoll.

Telnet - Verwenden Sie das Telnet TCP / IP-Protokoll.

Wenn Sie den Befehl transport input none eingeben, wird jeglicher Verkehr über SSH und Telnet abgelehnt und alle vty-Leitungen von 0 bis 15 werden deaktiviert.

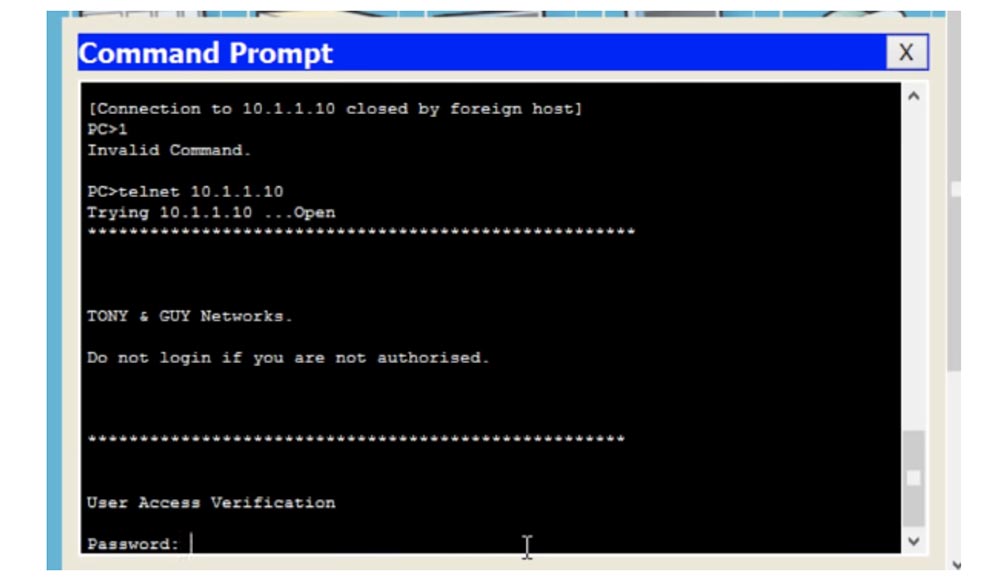

Wenn ich wieder zum PC0-Befehlszeilenterminal zurückkehre, die Switch-Einstellungen beende und versuche, eine Verbindung über Telnet herzustellen, wird die Verbindung geschlossen. Der Grund ist, dass wir die Verwendung von Kommunikationsprotokollen verboten haben. Wenn ich jetzt Telnet verwenden möchte, gebe ich den Befehl transport input telnet im Fenster mit den Switch-Einstellungen ein.

Wenn wir danach erneut versuchen, den Switch über den Computer zu kontaktieren und telnet 10.1.1.10 in das Befehlszeilenterminal eingeben, wird die Verbindung hergestellt und ein Begrüßungsbanner sowie ein Vorschlag zur Eingabe eines Kennworts zur Benutzerüberprüfung angezeigt.

Was haben wir getan Aus Sicherheitsgründen haben wir die Verwendung von Telnet-Verkehr verboten und nur die Verwendung von SSH-Verkehr zugelassen. Wenn Sie jetzt den Befehl transport input ssh in den Switch-Einstellungen eingeben und versuchen, sich über den Computer anzumelden, verweigert das System den Zugriff. In diesem Fall müssen Sie ssh in das Eingabeaufforderungsfenster von PC0 eingeben. Dies bedeutet, dass der Benutzer die Kommunikation über das SSH-Protokoll herstellen möchte.

Danach wird in der Befehlszeile eine Vorlage für das Datenformat angezeigt, das der Benutzer eingeben muss: SSH - 1 Benutzername Ziel.

Ich muss die Protokollversion, den Benutzernamen und die IP-Adresse des Geräts eingeben, mit dem ich kommunizieren möchte, also gebe ich die folgende Zeile ein:

ssh -1 Imran 10.1.1.10

Danach wird eine Open-Meldung angezeigt, die angibt, dass die Schnittstelle des Zielgeräts geöffnet ist, und Sie auffordert, das Kennwort einzugeben. Ich gebe das Passwort ssh123 ein, aber aus irgendeinem Grund wird es nicht akzeptiert. Tatsache ist, dass ich einen Fehler gemacht habe, und das ist gut so, denn dank dessen kann ich Ihre Aufmerksamkeit auf einen weiteren notwendigen Schritt lenken.

Versuchen wir herauszufinden, was passiert ist. Ich habe das Passwort ssh123 eingegeben, das zuvor in den Schaltereinstellungen eingegeben wurde. Schauen wir uns noch einmal die aktuelle Konfiguration des Switch an, um zu verstehen, welche Art von Passwort ich festgelegt habe.

Wir sehen, dass eine Verbindung in der Zeile vty 0 ausgeführt wird und das Kennwort für diese Zeile nicht ssh123, sondern telnet lautet. Wenn ich dieses Passwort in die Befehlszeile des Computers eingebe, kann ich in die Schaltereinstellungen gehen. Warum wird das ssh123-Passwort nicht akzeptiert? Alles dreht sich um den Anmeldebefehl. Dies bedeutet, dass Sie sich nur mit dem zuvor festgelegten Kennwort anmelden können. Das heißt, Sie müssen das obige Telnet-Wort als Kennwort verwenden. Wenn wir jedoch das Benutzerkennwort verwenden möchten, müssen wir anstelle des Anmeldebefehls den lokalen Anmeldebefehl verwenden.

Jetzt sehen wir, dass alle unsere Einstellungen, die den Anmeldebefehl enthalten, in "Anmelden lokal" geändert wurden. Dies bedeutet: "Verwenden Sie einen lokalen Benutzernamen und ein Kennwort." Der lokale Benutzername und das Kennwort befinden sich in der Zeile ssh123 des Benutzernamens Imran password. Ich möchte überprüfen, ob Packet Tracer den lokalen Befehl unterstützt, und sehen, was er unterstützt. Dieser Befehl bedeutet, das lokale Kennwort zu überprüfen.

In den folgenden Video-Tutorials zur Internetsicherheit werde ich zeigen, dass die Benutzeranmeldeeinstellungen mithilfe der speziellen Zugriffssteuerungsprotokolle von Cisco erheblich vereinfacht werden können. Selbst wenn Sie die Cisco Identity Services Engine (ISE) verwenden, die nicht für Router und Switches verwendet wird und für die Verwendung mit anderen Geräten ausgelegt ist, müssen Sie sicherstellen, dass diese Geräte mit einem lokalen Benutzernamen und Kennwort auf die zentrale Datenbank zugreifen können.

Daher haben wir im Switch-Befehlszeilenterminal den Befehl login local verwendet, der dem System mitteilt, dass ein lokaler Benutzername und ein Kennwort verwendet werden müssen. Jetzt gebe ich den Befehl Beenden in die Befehlszeile des Computers ein und versuche, die Verbindung zum Switch mit dem Kennwort ssh123 wiederherzustellen. Wie Sie sehen können, hat es jetzt funktioniert.

Heute haben wir uns angesehen, wie Sie das SSH-Protokoll in der Praxis anwenden können. Ich möchte darauf hinweisen, dass jeder von Ihnen, wenn Sie in einem Unternehmen arbeiten, zunächst den Manager fragen sollte, ob es möglich ist, alle Geräte mithilfe des SSH-Protokolls in den Betriebsmodus zu versetzen, um Ihren Datenverkehr zu schützen.

Ich denke, dass wir für heute genug nützliches Material in Betracht gezogen haben. Ich rate Ihnen, sich Notizen zu machen, um die anstehenden Probleme besser zu verstehen. Wenn Sie aus dem heutigen Video-Tutorial etwas über die physische und logische Netzwerktopologie oder die Switch-Einstellungen nicht verstehen, können Sie Fragen stellen, auch in der Facebook-Gruppe

www.facebook.com/NetworKingConsultant , und ich werde sie beantworten.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?