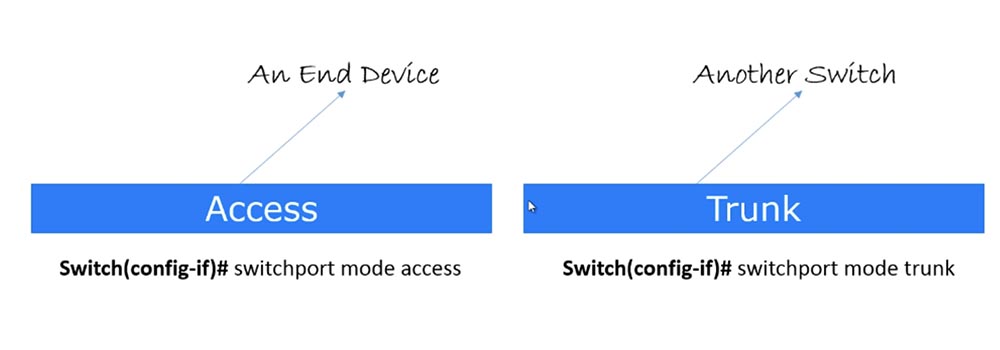

Heute werden wir uns die Switch-Port-Modi und Switch-Funktionen ansehen. Der Switch verfügt über zwei Betriebsmodi: Zugriff oder statischer Zugriff und Trunk-Tunnel-Trunk-Modus. Der erste Modus wird verwendet, wenn Sie ein Endgerät an den Switch-Port anschließen. Wenn Sie Ihren PC oder Laptop an den Switch anschließen, fungiert dessen Anschluss als Access-Anschluss. Um diesen Modus einzustellen, müssen Sie in den Switch-Einstellungen den Zugriffsbefehl switchport mode verwenden. Aus unseren Video-Tutorials wissen Sie bereits, dass wenn die Befehlszeile die Form (config-if) # hat, dies bedeutet, dass die Switch-Schnittstelle in diesem Fall als f0 / 1 oder g0 / 1 bezeichnet wird. Daher haben wir einen Unterbefehl für die Switch-Schnittstelle, der für jeden anderen Port verwendet werden kann.

Wenn Sie den Zugriffsbefehl für den Switchport-Modus eingeben, bezieht sich dieser normalerweise auf die Konfiguration des VLAN. An dieser Stelle müssen Sie sich jedoch möglicherweise keine Gedanken über VLANs machen, sondern sich auf die Portmodi konzentrieren. In diesem Modus wird also ein bestimmter Switch-Port mit dem Endgerät des Benutzers verbunden.

Der zweite Modus wird als Trunk-Port oder Trunk-Port bezeichnet. Es wird verwendet, um den Port eines Switches mit einem anderen Switch oder Router zu verbinden. Dieser Begriff wurde von Cisco geprägt, andere Hersteller von Netzwerkgeräten nennen ihn anders. Wenn wir uns mit VLAN befassen, werden wir detaillierter auf den Trunk-Modus eingehen. Denken Sie vorerst daran, dass der Trunk-Modus verwendet wird, wenn der Switch mit einem anderen Switch verbunden wird, und Access, wenn Sie eine Verbindung zum Endgerät herstellen. Bitte beachten Sie, dass es sich nicht um Switch-Modi handelt, sondern um bestimmte Port-Modi. Jeder Switch-Port kann für einen dieser Modi konfiguriert werden.

Verwenden Sie den Befehl switchport mode trunk, um einen Port in den Trunk-Modus zu versetzen. Ich stelle fest, dass wir, wenn wir über Portmodi sprechen, über ein spezielles Protokoll für diese Modi sprechen müssen, das als dynamisches Trunking-Protokoll bezeichnet wird. DTP ist ein dynamisches Trunking-Protokoll. Dies ist ein proprietäres Cisco-Protokoll, das heißt, es kann nicht mit anderen Switches als Cisco-Produkten verwendet werden. Es gibt andere Hersteller von Netzwerkgeräten, die das Konzept des Cisco DTP-Protokolls übernommen haben. Da sich diese Reihe von Video-Tutorials jedoch auf Cisco CCNA konzentriert, werden Produkte anderer Entwickler nicht berücksichtigt.

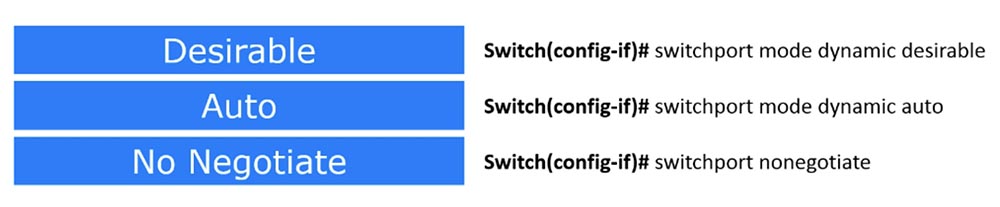

In diesem Protokoll gibt es drei Modi: zwei Betriebsarten "Dynamisch erwünscht" und "Dynamisch automatisch", und der dritte Modus "Kein Verhandeln" deaktiviert einfach DTP.

Wenn sich der Port im dynamischen wünschenswerten Modus befindet, beginnt er sofort mit dem Senden von DTP-Paketen, dh er wird zu einem Trunk-Port. Aus dem Namen des Protokolls folgt, dass es eine Trunk-Verbindung bereitstellt, und in diesem Fall bedeutet der Name des gewünschten Protokollmodus - "erwünscht" -, dass der Port "Trunk" werden möchte. Angenommen, ich habe einen Trunk-Port und Sie haben Telnet, und vielleicht möchte ich, dass Sie ein Trunk-Port werden, aber Sie möchten nicht!

Wenn auf der anderen Seite der Switch-Port jedoch auch im dynamischen wünschenswerten Modus arbeitet, wird unser Port, der im dynamischen wünschenswerten Modus arbeitet, zu einem Trunk-Port. Das gleiche passiert, wenn sich unser Port im dynamischen automatischen Modus befindet und der nächste im dynamischen wünschenswerten Modus. Sobald unser Port DTP-Pakete von ihm empfängt, wird er sofort zu einem Trunk-Port.

Wenn sich beide Switches im dynamischen Auto-Modus befinden, tritt ein Problem auf. In diesem Modus führen beide Switches nichts aus, da dies ein passiver Standby-Modus ist, der keine Aktionen bereitstellt, bis der Port ein DTP-Paket empfängt. Wenn sich beide Switches im dynamischen automatischen Modus befinden, wird daher keine Trunk-Trunk-Verbindung hergestellt.

Wenn Sie also eine Trunk-Verbindung automatisch erstellen möchten, muss sich mindestens einer der Switches bzw. die Switch-Ports im dynamischen gewünschten Modus befinden.

Es ist jedoch nicht sehr gut, einen der Schalter ständig im Zustand "Dynamisch erwünscht" zu halten. Angenommen, alle Switches in Ihrer Organisation befinden sich im Status "Dynamisch automatisch" oder "Dynamisch erwünscht". Wenn ein Bösewicht beabsichtigt, Ihren Schalter zu knacken und in das System einzusteigen, ist es für ihn sehr einfach, dies zu tun. Alles, was er tun muss, ist, einen Switch zu bekommen, dessen einer Port mit Ihrem Office-Switch verbunden ist, und ihn in den dynamischen gewünschten Modus zu versetzen. Sobald dies geschieht, wird der Switch des Unternehmens zu einem Trunk und gibt einem Angreifer die Möglichkeit, den gesamten durch ihn fließenden Verkehr abzufangen.

Im Trunking-Modus teilen sich 2 oder 3 Switches die gleichen Daten. Dies ähnelt der Erweiterung der Funktionen Ihres Switches. Wenn er über 8 Ports verfügt und über eine Amtsleitung mit einem anderen Switch mit 8 Ports verbunden ist, sollten Sie einen Switch mit 16 Ports verwenden. So funktioniert Trunking standardmäßig, es sei denn, Sie ergreifen spezielle Maßnahmen, um zu verhindern, dass ein Switch seinen Datenverkehr an einen anderen sendet. Wenn Sie jedoch eine Amtsleitung zwischen zwei 8-Port-Switches organisieren, erhalten Sie normalerweise nur einen 16-Port-Switch.

Wenn ein Hacker Zugriff auf Ihren Switch erhält und einen Trunk erstellt, sendet der Unternehmens-Switch den gesamten Datenverkehr an den Switch des Angreifers, der mit jeder Software den Datenverkehr des gesamten Unternehmens analysieren kann.

Um dies zu verhindern, können Sie den No Negotiate-Modus verwenden, indem Sie den Befehl switchport nonegotiate eingeben. Stellen Sie daher sicher, dass Sie diesen Befehl verwenden, um das DTP-Protokoll zu deaktivieren, wenn Sie es nicht verwenden.

Wenn Sie den Access Switch-Port-Modus verwenden, wird das Trunking deaktiviert. Wie bereits erwähnt, konfigurieren Sie Access, wenn Sie einen statischen Betriebsmodus benötigen, und wenn Sie einen dynamischen DTP-Protokollmodus benötigen, verwenden Sie Trunk. Dies ist das Konzept der Verwendung von Switch-Port-Betriebsmodi, und ich hoffe, dass Sie es gelernt haben.

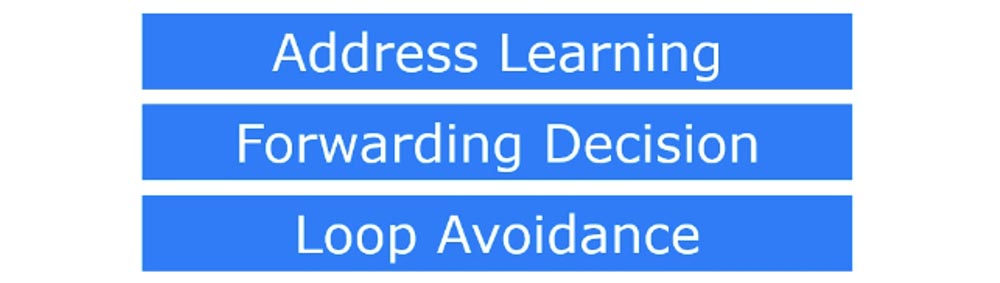

Nun wenden wir uns der Betrachtung der Funktionen der Kommunikation zu. Grundsätzlich führt ein Switch drei Funktionen aus: Adresslernen - Speichern von MAC-Adressen, Weiterleitungsentscheidung - Treffen einer Entscheidung zum Senden von Daten und Vermeiden von Schleifen oder Verhindern von geschlossenen Schleifen oder Netzwerkschleifen.

Beginnen wir damit, uns die Adressen zu merken. Wir haben bereits darüber gesprochen, aber da wir über Schalter sprechen, möchte ich Sie noch einmal daran erinnern. Sobald der Switch mit dem Netzwerk verbunden ist, werden alle Netzwerkgeräte innerhalb von 30-40 Sekunden mit dem Netzwerk verbunden und beginnen zu "kommunizieren". Ich werde sagen, dass Computer wirklich gerne kommunizieren, ständig senden und sagen: "Hey, hier ist meine MAC-Adresse!" Angenommen, wir haben fünf Netzwerkgeräte, von denen jedes sendet. Dies können beispielsweise ARP-Anforderungen sein. Jedes Mal, wenn Sie Ihren Computer einschalten, meldet er seine MAC-Adresse an das Netzwerk. Wenn der Switch eine Broadcast-Nachricht von dem ersten an Port 1 angeschlossenen Gerät empfängt, liest er die in dieser Nachricht enthaltene MAC-Adresse und merkt sich, dass sein erster Port mit dieser bestimmten Adresse verbunden ist. Basierend auf diesen Informationen erstellt der Switch einen Eintrag in seiner MAC-Adresstabelle. Diese Tabelle wird manchmal als CAM-Tabelle oder assoziative Speichertabelle bezeichnet. Auf die gleiche Weise verhält es sich in Bezug auf das zweite, dritte, vierte und fünfte Netzwerkgerät. Sobald der Switch eine Broadcast-Nachricht mit einer MAC-Adresse empfängt, legt er diese sofort in seine Tabelle ein und erstellt den entsprechenden Datensatz.

Wenn ein Netzwerkgerät eine MAC-Adresse kontaktieren möchte, prüft der Switch, ob in seiner Tabelle ein Datensatz zu dieser Adresse vorhanden ist, und trifft auf der Grundlage dieser Informationen eine Entscheidung über das Senden von Daten. Schauen wir uns diesen Prozess genauer an.

Auf der zweiten (Kanal-) Ebene des OSI-Modells gibt es zwei Arten von Switch-Übertragungsentscheidungen: Cut Through oder Through Transfer und Store & Forward, Übertragung mit Zwischenspeicher. Betrachten Sie den Unterschied zwischen diesen beiden Schaltarten.

Angenommen, ein Netzwerkgerät kommuniziert mit einem anderen Gerät. Zu diesem Zweck sendet es einen Frame, der seine MAC-Adresse, Ziel-MAC-Adresse und andere erforderliche Informationen enthält. Sobald der Switch diesen Frame empfängt, überprüft er zuerst die Ziel-MAC-Adresse, die sich in den ersten Bytes des Frames befindet, und überträgt diesen Frame sofort an den Zielport. Darum geht es beim Cut Through-Umschalten.

Wenn der Übertragungstyp Store & Forward verwendet wird, wartet der Switch, bis er den gesamten Frame empfängt. Anschließend wird der empfangene Frame auf Fehler überprüft, die möglicherweise während der Übertragung aufgetreten sind. Wenn keine Fehler vorliegen, wird der Frame an den Zielport übergeben.

Einige Leute denken, dass Cut Through genug ist, andere sagen: "Nein, wir brauchen definitiv eine Fehlerprüfung!" Diese Frage hat keine definitive Lösung, alles hängt von der spezifischen Situation ab. Wenn Sie eine schnelle Übertragung benötigen und der Switch den Datenverkehr so schnell wie möglich weiterleiten soll, verwenden Sie den Cut-Through-Switching-Modus. Wenn Sie zuverlässigeren, getesteten Datenverkehr benötigen, verwenden Sie Store & Forward.

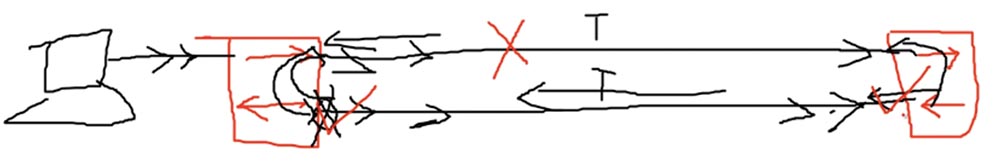

Schauen wir uns nun die Schleifenvermeidung an. Wie Sie sich erinnern, habe ich bereits in einer meiner Lektionen gesagt, dass ein Switch, der eine Broadcast-Nachricht empfängt, diese an alle Ports sendet. Jetzt habe ich 2 Schalter gezogen und die roten Pfeile zeigten den Empfang und die Übertragung von Daten. Normalerweise verbinden Sie einen Switch mit einem anderen Kabel und bilden einen Trunk. Wenn das Netzwerk wächst, sind Sie jedoch nicht mehr mit einem Kabel zufrieden, über das Daten übertragen werden. Sie möchten den Datenaustausch beschleunigen und die Geräte mit einem zweiten Kabel verbinden, um eine weitere Amtsleitung zu erstellen.

Natürlich können Sie ein Kabel physisch trennen und das zweite verlassen, und die Verbindung zwischen den Switches wird nicht unterbrochen. Die meisten Netzwerkadministratoren bevorzugen jedoch die Verwendung beider Amtsleitungen. Für die Verbindung von zwei Switches haben wir also nicht eine, sondern zwei Möglichkeiten, und eine solche Verbindung kann zu einem Paketschleifenproblem führen. Dies tritt auf, wenn sich auf der OSI-Modellschicht 2 mehr als ein Pfad zwischen zwei Endpunkten befindet, z. B. wenn zwei Switches mehrere Verbindungen miteinander haben oder zwei Switch-Ports miteinander verbunden sind.

Jetzt werde ich links ein anderes Gerät zeichnen - einen Computer. Wenn dieser Computer sendet, empfängt der Switch Datenverkehr und leitet ihn an alle seine Ports weiter. In unserem Fall bedeutet dies, dass der linke Switch Datenverkehr sowohl über das obere als auch über das untere Kabel sendet, die mit seinen beiden Ports verbunden sind. Wenn der rechte Switch Datenverkehr über das obere Kabel empfängt, sendet er ihn an seinen zweiten Port, an den das untere Kabel angeschlossen ist, und dieser Datenverkehr wird zurück zum linken Switch geleitet. Wenn der Verkehr vom linken Switch am unteren Kabel zum rechten Switch gelangt, leitet der rechte Switch ihn an seinen ersten Port weiter. Da es sich um eine Breitbandübertragung handelt, sendet er ihn über das obere Kabel an den linken Switch.

Der linke Switch, der Datenverkehr vom rechten empfangen hat, leitet ihn wiederum an seinen anderen Port um und sendet ihn zurück. Dies geschieht für beide Ports, an die die Kabel angeschlossen sind. Dieser Vorgang wird auf unbestimmte Zeit wiederholt, dh zwischen den beiden Schaltern wird eine geschlossene Schleife oder eine geschlossene Schleife desselben Verkehrs gebildet.

Es ist sehr schwierig, Schleifenverkehr im System zu erkennen. Im Gegensatz zum OSI-Modell Level 3, bei dem es viele Mechanismen gibt, um Schleifen zu verhindern, gibt es keine Indikatoren, die eine Verkehrsschleife anzeigen. Dies liegt daran, dass auf der zweiten Ebene des OSI-Modells die Header den Lebensdauerwert des TTL-Frames nicht unterstützen. Wenn sich der Frame wiederholt, kann er für immer leben.

Darüber hinaus wird der Filter der MAC-Adresstabelle des Switch hinsichtlich des Standorts des Geräts verwechselt, da der Switch einen Frame von mehr als einem Kommunikationskanal empfängt und ihn keinem bestimmten Gerät zuordnen kann.

Das Spanning-Tree-Protokoll (STP), das das Auftreten von Verkehrsschleifen in der Netzwerktopologie verhindert, hilft bei der Lösung dieses Problems. Weitere Informationen zu diesem Protokoll finden Sie im Wikipedia-Artikel. Jetzt müssen Sie sich nur noch mit dessen Konzept vertraut machen. STP prüft, ob eine redundante Verbindung besteht. In unserem Fall haben wir zwei Verbindungen zwischen denselben Switches, dh Redundanz ist vorhanden. In den folgenden Video-Tutorials werde ich Ihnen ausführlich erklären, wie STP funktioniert, aber jetzt sage ich nur, dass es nach seinen eigenen Regeln funktioniert und das zusätzliche Kabel logisch trennt. Physikalisch bleiben beide Kabel verbunden, aber logischerweise ist eines davon nicht angeschlossen. Somit tauschen beide über das obere Kabel verbundene Ports weiterhin Datenverkehr aus, aber einer der über das untere Kabel verbundenen Ports ist logisch deaktiviert.

Angenommen, die Verbindung am oberen Kabel ist aus irgendeinem Grund unterbrochen. In diesem Fall enthält das STP-Protokoll sofort einen der über das untere Kabel verbundenen Ports, und der Datenaustausch wird ohne Unterbrechung fortgesetzt.

Ich habe Ihnen ein sehr kurzes Konzept von STP vorgestellt: Es ist ein Mechanismus, der redundante Verbindungen trennt. Auf dieser Folie sehen Sie die Analogie des STP-Protokolls - ein umgestürzter Baum blockierte die Straße und die Straße „brach ab“.

In den folgenden Video-Tutorials werden wir auf viele Themen zurückkommen, die in früheren Episoden kurz besprochen wurden. Deshalb sage ich meinen Schülern, sie sollen sich keine Sorgen machen, dass wir etwas Wichtiges verpassen: Es ist wie ein Gebäude zu bauen, wenn niemand anfängt, die Wände des ersten Stockwerks zu streichen, bis der Rest des Stockwerks errichtet ist. Ich weiß nicht, wie viele Videokurse in unserem Kurs sein werden, vielleicht 40 oder 50, denn wenn Sie ein Thema mehr interessiert, werde ich ihm eine separate Lektion widmen. Glauben Sie einfach, dass Sie mit meiner Hilfe alle Kenntnisse erwerben, um ein CCNA-Zertifikat zu erhalten und sogar viel mehr als nötig zu lernen.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?