Seit mehreren Jahrzehnten schlagen Hacker ständig Alarm: Unsere Privatsphäre, Privatsphäre, das Recht auf Anonymität, das Recht auf Vertraulichkeit der Korrespondenz werden jedes Jahr mehr und mehr angegriffen. Die Ära der totalen Kontrolle steht bereits vor der Tür, aber die meisten Menschen sind nicht besorgt - selbst die atemberaubenden Enthüllungen von Snowden durch die Massen werden von einem Mann als gewöhnlicher Skandal empfunden. Was bleibt für uns Cybersicherheit? Zu informieren. Sicherheitskonferenzen sprechen von immer komplexeren Bedrohungen. Ich habe zehn Berichte ausgewählt, die sich den neuesten Trends im Bereich der mobilen Extrasensorik widmen.

- Das Gyroskop, das zuhört

- Die Batterie, die klopft

"Sag mir, wie viel Energie dein Telefon verbraucht ... und ich sage dir, wo du bist."

- Wi-Fi liest Lippen

"Sag mir, was für ein elektromagnetisches Feld sich im Raum befindet ... und ich sage dir, wo du bist."

- RFID-Leuchtfeuer in Ihrer Unterwäsche

- Ultraschallabsprachen Ihrer intelligenten Geräte

- Feind aus dem Kühlschrank (und Bücherregal)

"Haben Sie einen einzigen RFID-Mikrochip in Ihrem Haus und Geldbeutel?" - Sie sind also ein Terrorist

- Das geheime Leben Ihrer SIM-Karte

- Ist es möglich, mobiler Spionage zu widerstehen?

- Anstelle einer Schlussfolgerung

Das Gyroskop, das zuhört

Moderne Smartphones sind mit vielen Sensoren ausgestattet, mit denen Sie eine umfangreiche Benutzeroberfläche implementieren können. Obwohl sie im Allgemeinen nützlich sind, können sie manchmal versehentlich vertrauliche Informationen preisgeben. Während die mit Sensoren wie Mikrofon, Kamera und GPS verbundenen Datenschutzrisiken offensichtlich und gut verstanden sind, gibt es auch nicht offensichtliche. Insbesondere Zugang zu Bewegungssensoren wie Gyroskop und Beschleunigungsmesser. Jedes Programm - sogar ein Java-Applet auf einer Website - kann die Leistung dieser Sensoren messen und speichern.

Was bedroht das? Durch den Zugriff auf das Gyroskop und den Beschleunigungsmesser können Sie: 1) den Benutzer anhand seines Laufmusters identifizieren (vom Beschleunigungsmesser des Smartphones abgerufen); 2) Lesen Sie die über die Tastatur eingegebenen Zeichen, neben denen sich das Smartphone befindet. und sogar 3) Gespräche ohne Zugang zu einem echten Mikrofon anhören - mit einem Gyroskop als raues Mikrofon. Detaillierte Anweisungen dazu sind öffentlich zugänglich: [1]

Die Batterie, die klopft

Haben Sie sich jemals gefragt, wie Ihr Akku von einem Mobiltelefon weiß, wann der Ladevorgang beendet werden muss, wenn er mit dem Netzwerk verbunden ist, das Mobiltelefon jedoch ausgeschaltet ist? Moderner Akku - verfügt über einen eingebauten Mikrocomputer, der mit einem Ladegerät und einem Mobiltelefon kommuniziert. Eine intelligente Batterie oder vielmehr das darin eingebaute „intelligente Batteriemanagementsystem“ (SBS) kann vollständig neu programmiert werden.

Ursprünglich wurde diese Funktion bereitgestellt, damit SBS die Batterieparameter genauer messen und den Ladealgorithmus adaptiver konfigurieren kann (abhängig von den chemischen und anderen Eigenschaften der Batterie). Wenn ein Angreifer den Betrieb eines solchen internen Mikrocomputers ändern kann, kann dies zu einer Überhitzung der Batterie oder sogar zu einem Brand führen. Ein Angreifer, der Zugriff auf den Mikrocomputer eines intelligenten Akkus erhalten hat, kann vertrauenswürdige Vorgänge mit dem Krypto-Chip des Smartphones überwachen (da der Akku über einen „vertrauenswürdigen Kanal“ mit dem Betriebssystem kommuniziert). Detaillierte Anweisungen dazu sind gemeinfrei: [2]

Sagen Sie mir, wie viel Energie Ihr Telefon verbraucht ... und ich werde Ihnen sagen, wo Sie sind

Moderne mobile Plattformen wie Android ermöglichen es Anwendungen, den Gesamtenergieverbrauch auf einem Smartphone zu lesen. Diese Informationen gelten als harmlos und erfordern daher für das Lesen keine privilegierten Benutzerrechte.

Was bedroht das? Indem Sie in wenigen Minuten den Gesamtenergieverbrauch des Smartphones ablesen, können Sie den Standort des Benutzers dieses Smartphones bestimmen. Die aggregierten Stromverbrauchsdaten des Telefons sind aufgrund der vielen Komponenten und Anwendungen, die gleichzeitig Strom verbrauchen, extrem verrauscht. Dank moderner Algorithmen für maschinelles Lernen können sie jedoch ausgesondert werden und den Standort des Smartphones erfolgreich bestimmen. Detaillierte Anweisungen dazu sind gemeinfrei: [3]

Wifi Lippen

Wi-Fi-Signale können die Bewegung und den Standort von Personen „sehen“ und ihre Gespräche „hören“ - auch diejenigen, die keine Elektronik dabei haben. Möglich wird dies durch fortschrittliche Techniken der Funkzuordnung: Mit der grobkörnigen Funkzuordnung können Sie "sehen" und feinkörnig - sogar "hören" (und mehrere Personen gleichzeitig).

Der Fall mit Wi-Fi-Vision ist mehr oder weniger offensichtlich und daher nicht so interessant. Das Geheimnis des Wi-Fi-Hörens liegt hier in der Profilierung der Bewegung der Mundhöhle. Gleichzeitig erfasst das Wi-Fi-Signal nicht nur die charakteristische Position der Lippen, sondern auch die charakteristische Position der Zähne und der Zunge. Da Funksignale durch Wände und andere physische Hindernisse geleitet werden, kann Wi-Fi Gespräche auch hinter einer Wand „hören“. Dazu muss das Wi-Fi-Signal nur den Mund der Person finden, ohne ihn mit einem blinkenden Auge zu verwechseln. Dieses Problem ist jedoch vollständig lösbar. Detaillierte Anweisungen zum Zähmen Wi-Fi (mit maschinellem Lernen und Wavelet-Transformationen) ist gemeinfrei: [4]

Sag mir, was für ein elektromagnetisches Feld sich im Raum befindet ... und ich werde dir sagen, wo du bist

Die Lokalisierung in Innenräumen durch Fixieren des elektromagnetischen Feldes (elektromagnetische Fingerabdrücke) mit einem Smartphone ist in den letzten Jahren eine viel diskutierte Technologie. Diese Technologie basiert auf der Tatsache, dass in verschiedenen Räumen das Magnetfeld unterschiedlich ist. Es unterscheidet sich in Abhängigkeit von natürlichen und künstlichen Faktoren: Konstruktionsmerkmale eines Stahl- oder Stahlbetonrahmens, Konstruktionsmerkmale eines Stromnetzes usw.

T.O. Jedes Zimmer hat seinen eigenen elektromagnetischen Fingerabdruck. Entsprechende Magnetfeldprofile können als Fingerabdrücke für die Lokalisierung in Innenräumen verwendet werden. Die elektromagnetische Lokalisierung in Innenräumen ersetzt allmählich die Wi-Fi-Funkzuordnung, da sie weniger Energie verbraucht. Um das elektromagnetische Feld zu reparieren, wird lediglich ein Smartphone benötigt. Sie müssen dieses Feld jedoch nicht generieren - es ist bereits vorhanden. Während für die Wi-Fi-Funkzuordnung mehrere Empfänger und Sender des Wi-Fi-Signals erforderlich sind. Detaillierte Anweisungen zur Herstellung eines elektromagnetischen Innenlokalisierers sind gemeinfrei: [5]

RFID-Leuchtfeuer in Ihrer Unterwäsche

Vermarkter im Einzelhandel versuchen, RFID-Beacons - diese winzigen Computerchips, die kleiner als ein Sandkorn sind und es Ihnen ermöglichen, die Bewegung von Objekten zu verfolgen - wie einen „verbesserten Barcode“ zu präsentieren. RFID-Beacons unterscheiden sich jedoch in drei grundlegenden Punkten von Barcodes:

1) Produkte desselben Modells haben den gleichen Barcode. Dank des RFID-Beacons verfügt jede Produktinstanz über eine eindeutige Kennung. Diese Kennung kann dem Käufer leicht zugeordnet werden. Zum Beispiel, um beim Scannen seiner Kreditkarte einen „Vielkäufer“ zu identifizieren.

2) RFID-Chips können aus der Ferne gelesen werden; direkt durch Ihre Kleidung, Brieftasche oder Ihren Rucksack - ohne Ihr Wissen und Ihre Zustimmung. Als Verbraucher können wir nicht wissen, welche Produkte diese Chips haben und welche nicht. RFID-Chips können gut versteckt sein. Zum Beispiel können sie in die Nähte von Kleidungsstücken eingenäht werden, die sich zwischen den Pappschichten befinden und aus Kunststoff oder Gummi geformt sind und in das Design von Verbraucherverpackungen integriert sind. Außerdem kann die für den Betrieb dieser Chips erforderliche Antenne jetzt einfach mit leitfähigen Tinten bedruckt werden, wodurch RFID-Chips nahezu unsichtbar werden. Einige Unternehmen experimentieren sogar mit dem Design von Verpackungen, die an sich eine Antenne sein werden (und daher wird keine spezielle Antenne benötigt). Infolgedessen kann der Verbraucher in naher Zukunft nicht herausfinden, ob das von ihm gekaufte Produkt ein RFID-Leuchtfeuer enthält oder nicht. So werden RFID-Beacons heute nicht nur auf dem Produktetikett angebracht, sondern bei der Etikettierung von Kleidung zunehmend direkt in die Kleidung eingenäht. Gleichzeitig hat die interessierte Person keine Probleme, mit einem RFID-Scanner und einem Produktkatalog durch das Geschäft zu gehen. und passen Sie dann die RFID-Beacons und Kleidungsstücke an.

Auf diese Weise kann er mit einem RFID-Scanner die Straße entlang wandern und herausfinden, was eine Person trägt. Wenn Sie dennoch der Meinung sind, dass RFID-Beacons nur aus einer Entfernung von mehreren Zentimetern gelesen werden können, irren Sie sich. Mit Hilfe kostengünstiger Spezialgeräte können sie aus einer Entfernung von 20 Metern und noch mehr abgelesen werden. [6]

Ultraschall-Absprache Ihrer intelligenten Geräte

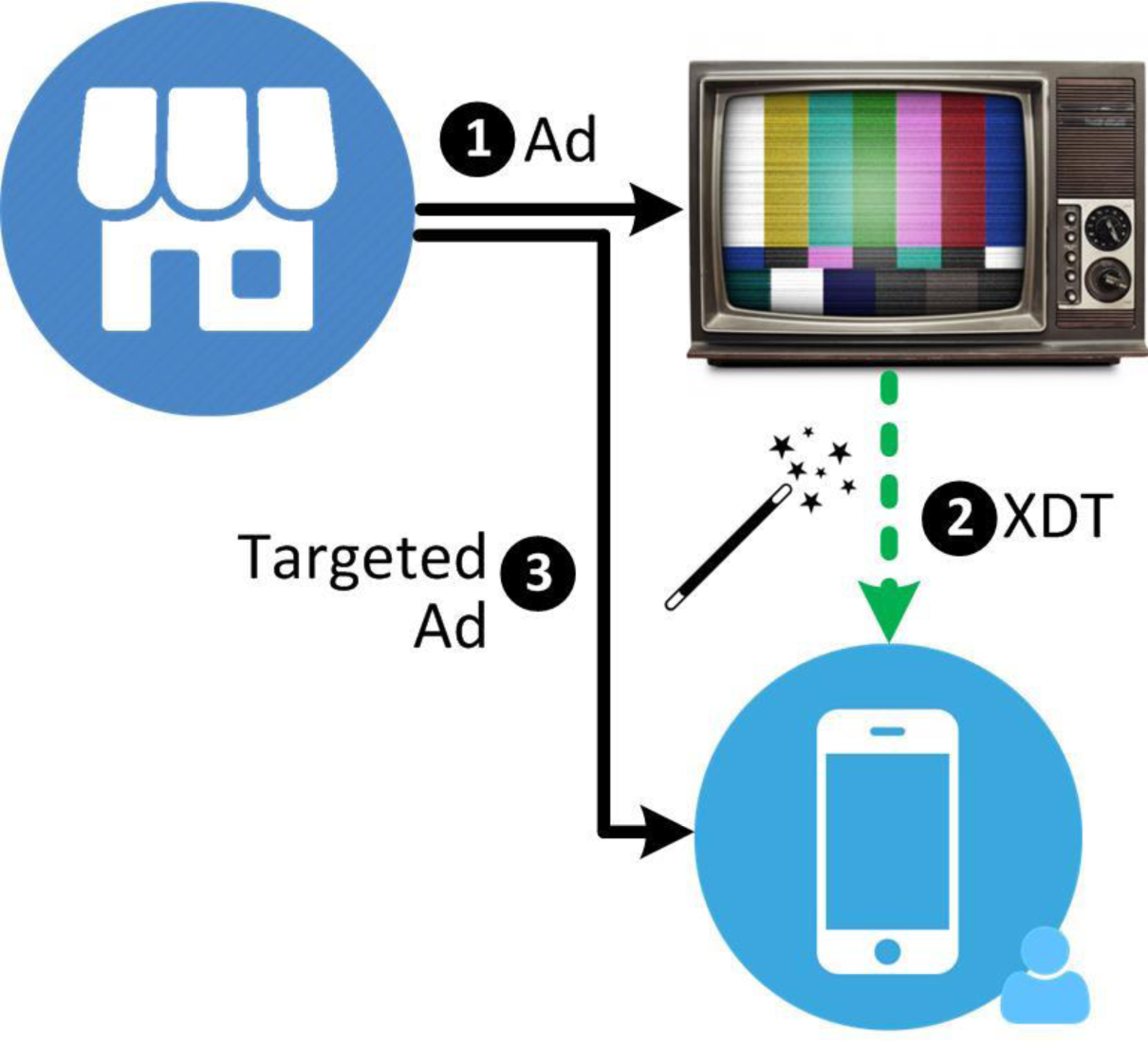

Das Ultrasonic Tracking Ecosystem (uBeacons) ist eine relativ neue Technologie, die Audio Beacons außerhalb des menschlichen Gehörs verwendet, um Benutzer und Geräte zu verfolgen. uBeacons sind Hochfrequenz-Audio-Beacons, die von den meisten kommerziellen Lautsprechern und Mikrofonen gesendet und aufgenommen werden können. und die für Menschen unhörbar sind. Normalerweise im Bereich von 18-20 kHz. Dieser Ultraschall ist der heilige Gral der Vermarkter, da Sie damit Benutzeraktionen auf verschiedenen Geräten verfolgen können.

Zum Beispiel zu wissen, dass Onkel Vasya gerade eine Fernsehwerbung gesehen hatte; und jetzt sitzt er von seinem Smartphone aus im Internet (um ein Geburtstagsgeschenk zu finden) - der Werbetreibende kann relevante kontextbezogene Werbung anzeigen. uBeacons können in Websites oder Fernsehwerbung eingebettet und mit Werbe-SDKs kompiliert werden, die in Smartphone-Anwendungen eingebettet sind. Der Vorteil von uBeacons, den Vermarkter besonders schätzen, besteht darin, dass diese Technologie eine hochpräzise Anzeigenausrichtung bietet, ohne dass der Benutzer etwas unternehmen muss. Hierzu ist jedoch erforderlich, dass das uXDT-Framework auf dem mobilen Gerät des Benutzers installiert ist. Das Wesentliche der Arbeit des uXDT-Frameworks ist, dass die entsprechenden Audio-Beacons in mobile Anwendungen integriert sind: um zu verfolgen, was der Benutzer tut.

Gleichzeitig weiß der Entwickler der mobilen Anwendung möglicherweise nicht einmal, dass sich ein solches Leuchtfeuer in seinem Projekt versteckt hat. Dies kann beispielsweise passieren, wenn er bei der Entwicklung von Software das „kostenlose SDK“ verwendet hat, bei dem der Entwickler dieses SDK aus Profitgründen ein Ultraschallmodul in seine Bibliothek eingebaut hat. Werbetreibende verwenden uXDT, um Benutzer wie folgt anzusprechen.

1) Zunächst startet der Werbetreibende eine Anzeige mit Ultraschallelementen: entweder im Fernsehen oder auf der Website.

2) Sobald die Anzeige geschaltet wird, wird eine kurze Folge von Hochfrequenztönen (d. H. Ultraschalltönen) vom Lautsprecher des Geräts ausgegeben. Dieser Hochfrequenzton wird sofort vom uXDT-Framework auf dem Smartphone des Benutzers erfasst.

3) Um diese Funktionalität bereitzustellen, wird das uXDT-Framework im Hintergrund ausgeführt und greift regelmäßig auf das Mikrofon des Geräts zu, um auf Ultraschallsignale zu warten.

Nachdem ein solches Signal erkannt wurde, extrahiert das uXDT-Framework die eindeutige Kennung der Werbung daraus und informiert den Werbetreibenden darüber zusammen mit den eindeutigen Identifikationsdaten des Geräts und des Benutzers. Der Werbetreibende verwendet diese Informationen dann, um die Interessen und Vorlieben des Nutzers zu identifizieren, und macht ihn dementsprechend zu einem individuellen Werbeangebot: Leitet gezielte Werbung auf das Gerät des Nutzers. [7]

Feind aus dem Kühlschrank (und Bücherregal)

1999 initiierte die University of Massachusetts das Auto-ID-Projekt, das darauf abzielt, eine „physisch verbundene Welt“ zu schaffen, in der jedes Element auf dem Planeten inventarisiert, katalogisiert und verfolgt wird. Jetzt gibt es 0,3-mm-RFID-Beacons, die so dünn wie menschliches Haar sind. Sie können leicht in Banknoten platziert werden, wodurch spezielle Dienste die Geschichte von Geldtransaktionen überwachen können. Eine solche Initiative beseitigt die Anonymität des Geldwechsels.

"Kühlschränke, die dem Supermarkt über ihren Inhalt Bericht erstatten." "Interaktives Fernsehen, das für Sie relevante Anzeigen auswählt" (z. B. basierend auf dem Inhalt Ihres Kühlschranks). All dies ist die Realität unserer Tage. Auto-ID kann in Kombination mit in Bücherregalen installierten RFID-Scannern (so genannten Smart Regals) ein gewisses Maß an Allwissenheit über das Verhalten potenzieller Verbraucher bieten. Darüber hinaus werden solche RFID-Scanner manchmal auch ohne Wissen des Endbenutzers in Innenräumen installiert. [8]

Haben Sie einen einzelnen RFID-Mikrochip in Ihrem Haus und Geldbeutel? - Sie sind also ein Terrorist

Heute denken die Geheimdienste der Regierung ernsthaft darüber nach, um dem Terrorismus entgegenzuwirken, alle Lebensaktivitäten jeder Person zu digitalisieren und in Echtzeit zu überwachen. „Der Schlüssel zum Sieg über Terroristen ist die Fähigkeit, absolut alle Menschen zu digitalisieren und auf unser digitales Schlachtfeld zu bringen. Indem wir jede Person identifizieren und ihre Bewegung in Echtzeit verfolgen, können wir sofort von ihrer verdächtigen Aktivität erfahren. Und wenn eine Person nicht digitalisiert ist, ist sie ein potenzieller Terrorist. Sie können eine Population digitalisieren, indem Sie RFID-Beacons einbetten: in Dokumente, in Autolizenzen, Bibliothekstickets, Unternehmenszertifikate, Pässe, Visa, Nummernschilder usw. Nachdem wir die Bevölkerung vollständig digitalisiert haben, werden wir wissen, wem was gehört. Dann können wir, indem wir all diese Daten auf leistungsstarken Computern verarbeiten, verdächtige Aktivitäten identifizieren. Wir können Personen in Fahrzeugen verfolgen, indem wir RFID-Beacons triangulieren (verwenden Sie die Installation von drei RFID-Scannern, die beispielsweise in Laternenpfählen platziert sind). Alle Fahrzeuge, die zwischen Städten fahren, müssen über RFID-Beacons verfügen (auf einem Führerschein, Dokumente). Wenn sich diese Fahrzeuge dem im Straßenasphalt eingebetteten RFID-Scanner nähern, können wir sowohl das Auto als auch den aktuellen Fahrer identifizieren. T.O. Wir werden in der Lage sein, verdächtige Aktivitäten der Bevölkerung qualitativ zu identifizieren. “ [9]

Das geheime Leben Ihrer SIM-Karte

Eine SIM-Karte ist ein mysteriöser kleiner Computer in Ihrer Tasche, den Sie nicht kontrollieren können. Eine SIM-Karte kann viel mehr als nur den Autorisierungsprozess auf Ihrem Mobiltelefon vermitteln. Die einfachsten Anwendungen können heruntergeladen und direkt auf der SIM-Karte ausgeführt werden - getrennt vom Mobiltelefon, ohne zu wissen, welches Betriebssystem sich auf dem Mobiltelefon befindet. Diese Anwendungen können: 1) zu URLs navigieren; 2) SMS senden; 3) Anrufe einleiten und empfangen; 4) Informationsdienste verbinden und nutzen; 5) Führen Sie AT-Befehle auf einem Mobiltelefon aus. Anwendungen auf der SIM-Karte werden im "Silent Mode" heruntergeladen - durch Paketdatenübertragung per Fernzugriff. Entweder ein Mobilfunkbetreiber oder ein Angreifer, der vorgibt, ein Mobilfunkbetreiber zu sein (z. B. über einen IMSI-Interceptor ), kann Anwendungen auf einer SIM-Karte aktualisieren. Detaillierte Anweisungen dazu sind gemeinfrei: [10]

Ist es möglich, mobiler Spionage zu widerstehen?

Dies sind also 10 moderne Technologien der mobilen außersinnlichen Wahrnehmung, die es Big Brother und anderen interessierten Parteien ermöglichen, eine vollständige Überwachung durchzuführen. Aber auch die Tricks der "alten Schule", bei denen Spyware verwendet wird, die heimlich auf Mobilgeräten bereitgestellt wird, sind nach wie vor relevant.

Es gibt mehrere Dutzend Spyware-Programme, die im "stillen Modus" remote auf einem Mobiltelefon installiert werden können und dessen Besitzer ausspionieren können, ohne seine Anwesenheit preiszugeben. Es wurde früher angenommen, dass das Festhalten an den sogenannten "Cybersicherheitshygiene" können Sie sich zuverlässig vor solchen Eingriffen in Ihr persönliches Leben schützen. Selbst diejenigen, die riskantes Online-Verhalten vermeiden, den modernsten Schutz verwenden und das neueste Software-Update verwenden, können heute Opfer mobiler Spionage werden.

Dank moderner Sicherheitsfunktionen kann einige Spyware verfolgt werden. Um diese Sicherheitsfunktionen jedoch auf dem neuesten Stand zu halten, müssen Sie sie konfigurieren können. Schließlich sitzen Angreifer wie die Sicherheit nicht still und unternehmen erhebliche Anstrengungen, um ihre Programme vor automatisierten Verteidigungssystemen zu verbergen. Gleichzeitig wird es mit der Zeit immer schwieriger, einen Schutz einzurichten, und es ist einfacher, erfolgreiche Angriffe auszuführen. Einschließlich, weil auf Wunsch westlicher Geheimdienste die modernsten Informationstechnologien jetzt gemeinfrei sind. Infolge dieser Offenheitspolitik besteht das Risiko, High-Tech-Spielzeug zu verwenden - Filme über Hacker von Jugendlichen gesehen; unvorhersehbar und impulsiv.

Das weit verbreitete High-Tech-Spielzeugleck der CIA ist keineswegs eine Abgrenzung von Snowden und WikiLeaks - was die Medien versuchen, ein unerfahrenes Publikum zu überzeugen -, sondern ein kontrolliertes Informationsleck, das darauf abzielt, Konkurrenten in eine wissentlich verlierende Richtung zum "Wettrüsten" zu schicken. Damit sie weiterhin Zeit und Geld in Tools investieren, die keinen Wettbewerbsvorteil mehr bieten. Cyber-Operationen und infozentrische Kriege sind nicht länger der Schlüssel zum Wettbewerbsvorteil. Heute wird der Ball von wissensorientierten Kriegen beherrscht, deren Kern darin besteht, dass "Profis Menschen brechen, nicht Autos".

T.O. Heute erleben wir eine immer größer werdende exponentielle Asymmetrie der Cybersicherheit: Angreifer sind unter günstigeren Bedingungen als Verteidiger. Der jährliche Anstieg der mobilen Bedrohungen beträgt 42%. Im Folgenden finden Sie einige Beispiele für Spyware, die als legal verbreitet wird - getarnt als sogenannte. "Kindersicherungssysteme" und dergleichen. Alle verstecken ihre Handlungen vor dem Besitzer des Mobiltelefons.

Neo-Call-Spion. Ursprünglich für Symbian-Handys entwickelt, funktioniert es jetzt auch auf iPhone, Blackberry, Android und Windows Phones. Es sendet Informationen direkt an ein anderes Mobiltelefon. Dieses Programm basiert auf der IMEI-Nummer, d.h. . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

Anstelle einer Schlussfolgerung

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.