Letzte Woche berichtete Kommersant , dass "die Kundenstämme von Street Beat und Sony Center öffentlich verfügbar waren", aber in Wirklichkeit ist alles viel schlimmer als in dem Artikel beschrieben.

Ich habe dieses Leck in meinem Telegrammkanal bereits detailliert technisch analysiert. Daher werden hier nur die wichtigsten Punkte behandelt.

: . . , .

Der nächste Elasticsearch-Server mit Indizes hatte freien Zugriff:

- graylog2_0

- Readme

- unauth_text

- http:

- graylog2_1

Graylog2_0 enthielt Protokolle vom 16.11.2008 bis März 2019 und graylog2_1 enthielt Protokolle vom März 2019 bis 06.04.2019 . Bis zum Ende des Zugriffs auf Elasticsearch stieg die Anzahl der Einträge in graylog2_1 .

Laut der Shodan-Suchmaschine ist diese Elasticsearch seit dem 11.12.2008 gemeinfrei (in diesem Fall sind die ersten Protokolleinträge, wie oben beschrieben, vom 16.11.2008).

In den Protokollen gab das Feld gl2_remote_ip die IP-Adressen 185.156.178.58 und 185.156.178.62 mit den DNS-Namen srv2.inventive.ru und srv3.inventive.ru an :

Ich habe die Inventive Retail Group ( www.inventive.ru ) am 04.06.2019 um 18:25 Uhr (Moskauer Zeit) über das Problem informiert, und um 22:30 Uhr verschwand der Server „leise“ aus dem freien Zugriff.

Es war in den Protokollen enthalten (alle Daten werden geschätzt, Duplikate aus den Berechnungen wurden nicht gelöscht, sodass die Menge der tatsächlich durchgesickerten Informationen höchstwahrscheinlich geringer ist):

- Über 3 Millionen E-Mail-Adressen für Wiedereinkäufer: Store, Samsung, Street Beat und Lego

- Mehr als 7 Millionen Telefone von Käufern von re: Store-, Sony-, Nike-, Street Beat- und Lego-Stores

- Mehr als 21.000 Paare Login / Passwort von persönlichen Konten von Käufern von Sony- und Street Beat-Geschäften.

- Die meisten Telefon- und E-Mail-Aufzeichnungen enthielten auch vollständige Namen (häufig in lateinischen Buchstaben) und Kundenkartennummern.

Beispiel aus dem Protokoll zum Kunden des Nike Store (alle vertraulichen Daten wurden durch "X" -Zeichen ersetzt):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

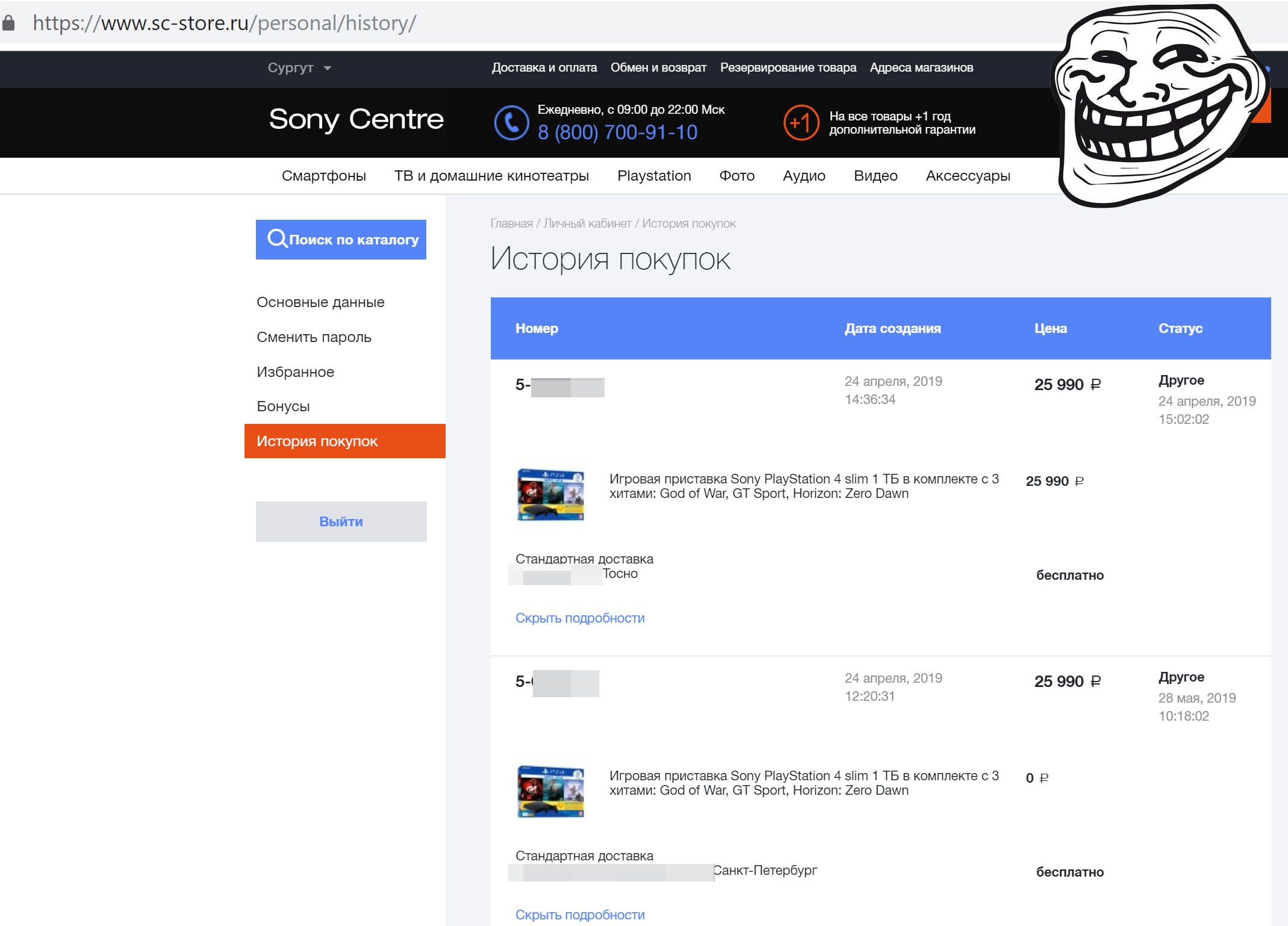

Hier ist ein Beispiel dafür, wie Anmeldungen und Kennwörter in Protokollen von persönlichen Kundenkonten auf den Websites sc-store.ru und street-beat.ru gespeichert wurden :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

Die offizielle Erklärung der IRG zu diesem Vorfall kann hier gelesen werden , Auszug daraus:

Wir konnten diesen Moment nicht unbeaufsichtigt lassen und die Passwörter für persönliche Dashboards von Kunden in temporäre ändern, um die mögliche Verwendung von Daten aus persönlichen Dashboards für betrügerische Zwecke zu vermeiden. Das Unternehmen bestätigt nicht den Verlust personenbezogener Daten von street-beat.ru-Kunden. Alle Projekte der Inventive Retail Group wurden umgehend zusätzlich geprüft. Es wurden keine Bedrohungen für personenbezogene Daten von Kunden gefunden.

Es ist schlimm, dass die IRG nicht herausfinden kann, was durchgesickert ist und was nicht. Hier ist ein Beispiel aus dem Protokoll eines Street Beat-Kunden:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

Wir wenden uns jedoch den sehr schlechten Nachrichten zu und erklären, warum genau dies der Verlust personenbezogener Daten von IRG-Kunden ist.

Wenn Sie sich die Indizes dieser frei verfügbaren Elasticsearch genau ansehen, werden Sie zwei Namen darin bemerken: readme und unauth_text . Dies ist ein charakteristisches Merkmal eines der vielen Ransomware-Skripte. Sie haben mehr als 4.000 Elasticsearch-Server auf der ganzen Welt getroffen. Der Readme- Inhalt sieht folgendermaßen aus:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

Während der Server mit den IRG-Protokollen gemeinfrei war, hat das Ransomware-Skript definitiv Zugriff auf die Clientinformationen erhalten, und wenn Sie der von ihm hinterlassenen Nachricht glauben, wurden die Daten heruntergeladen.

Außerdem habe ich keinen Zweifel daran, dass diese Datenbank vor mir gefunden und bereits heruntergeladen wurde. Ich würde sogar sagen, dass ich mir dessen sicher bin. Es gibt kein Geheimnis, dass solche offenen Basen gezielt durchsucht und abgepumpt werden.

Nachrichten über Informationslecks und Insider finden Sie immer auf meinem Telegrammkanal „ Informationslecks “: https://t.me/dataleak .