Ungefähr alle sechs Monate veröffentlicht ein amerikanischer Journalist

eine Verschwörungsnotiz, wonach Cisco Splunk kaufen und in das SIEM-Segment eintreten wird, da dies genau das ist, was uns für die endgültige Eroberung des globalen Marktes für Informationssicherheit fehlt (obwohl wir dies bereits tun) wurden im März zum Verkäufer Nr. 1 ernannt). Schreibjournalisten vergessen jedoch normalerweise, dass Cisco bereits SIEM entwickelt hat, das es

OpenSOC nennt und für die Weiterentwicklung bei der Apache Foundation (wo OpenSOC bereits unter dem Namen Apache Metron entwickelt) zur Verfügung gestellt hat. Aber das ist ein Witz, aber in der Tat ist der Grund anders. Es gibt keinen Anbieter auf der Welt, der über ein breites Produktportfolio für Informationssicherheit verfügt und gleichzeitig die SIEM-Lösung für mehrere Anbieter unterstützen kann. Seltene Versuche dieser Art führen entweder dazu, dass der Anbieter keine normale herstellerunabhängige Überwachungslösung herstellen kann und gegen Nischenanbieter (Splunk, IBM, Micro Focus, Elastic, LogRhytm usw.) verliert, die sich nur auf die Entwicklung ihres Flaggschiffprodukts konzentrieren, oder auf die Tatsache, dass SIEM zu einer regulären Konsole für seine eigenen Produkte ohne ein normales Steuerungs- und Reaktionssubsystem wird (alle Kräfte werden zur Überwachung eingesetzt). Cisco, das zweimal unter dem Namen „SIEM“ in den Fluss eingetreten ist (das erste Mal mit CiscoWorks SIMS und das zweite Mal mit Cisco MARS), konzentriert sich heute auf eine etwas andere Lösung, nämlich

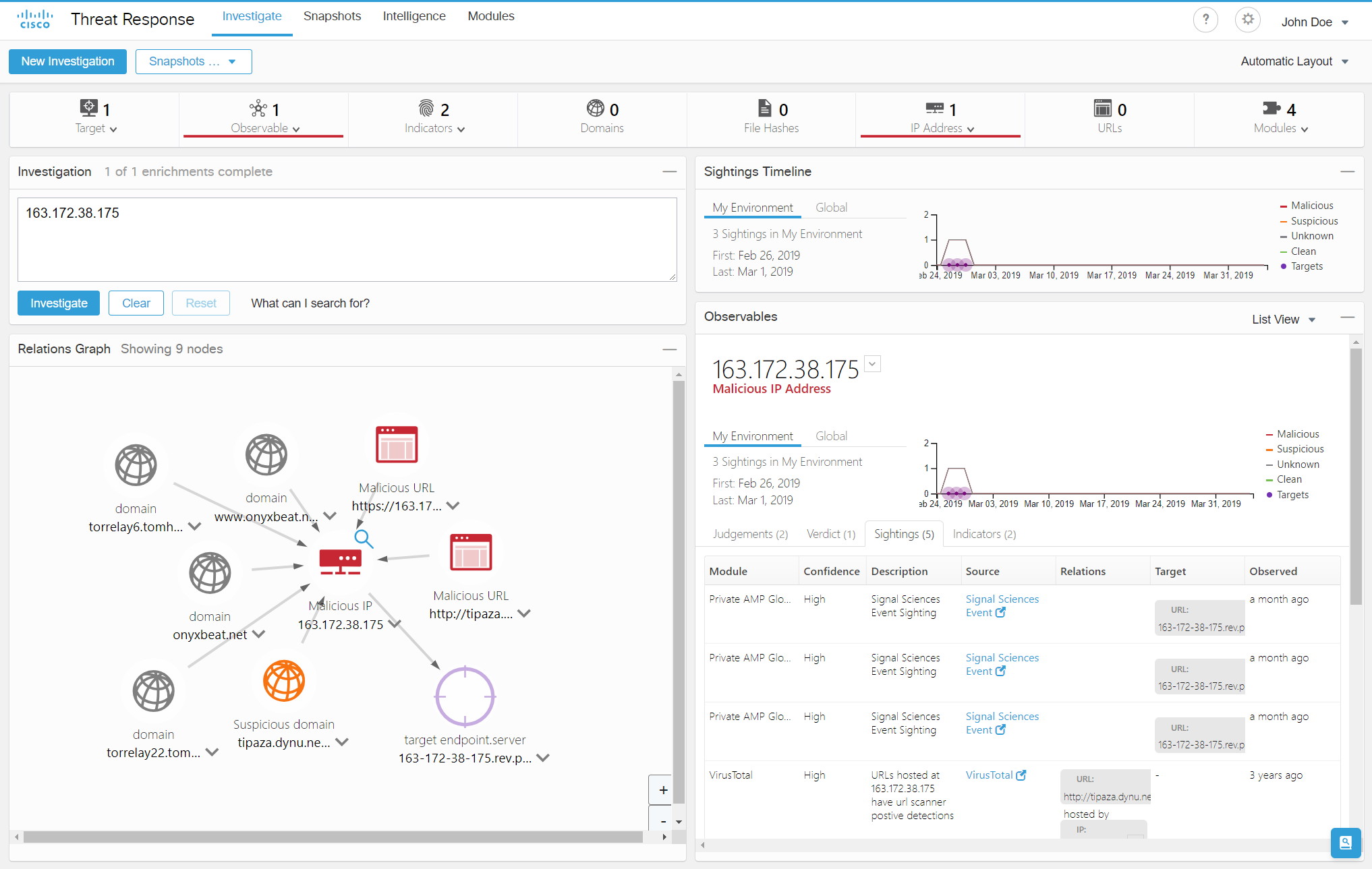

Cisco Threat Response , eine Plattform zur Bedrohungssuche und die auf lange Sicht das Bindeglied für alle Cisco Cybersecurity-Lösungen werden sollte.

Bei der Kommunikation mit Kunden beschreiben sie normalerweise dieselben Aufgaben wie folgt:

- Wir sehen Millionen von Ereignissen aus verschiedenen Mitteln, aber wir sind uns nicht sicher, ob ihnen etwas fehlt, das gezielt und speziell gegen uns gerichtet ist

- Wir haben viele rohe IB-Ereignisse und möchten sie mit Bedrohungsdaten bereichern

- Wir erhalten Newsletter von GosSOPKI, FinCERT und kommerziellen Unternehmen, wissen jedoch nicht, was wir mit ihnen tun sollen und wie wir überprüfen können, ob die in ihnen beschriebenen Kompromissindikatoren nicht auftreten. Wenn ja, verstehen Sie sofort, wo genau

- Wir möchten die Beziehung zwischen verschiedenen Artefakten und Kompromissindikatoren in Bezug auf unsere Infrastruktur visualisieren und das Ausmaß der Katastrophe verstehen

- Wir möchten eine Bedrohung finden, um sie schnell und optimal zu blockieren

- Wir möchten das Bild von IB zu verschiedenen Zeitpunkten aufnehmen, um die Dynamik zu verfolgen

- Wir möchten die Ergebnisse der Untersuchung mit unseren Tochtergesellschaften oder als Teil einer Unternehmensgruppe teilen

- Wir brauchen etwas Einfacheres und vorzugsweise in einer kostengünstigen Lösung.

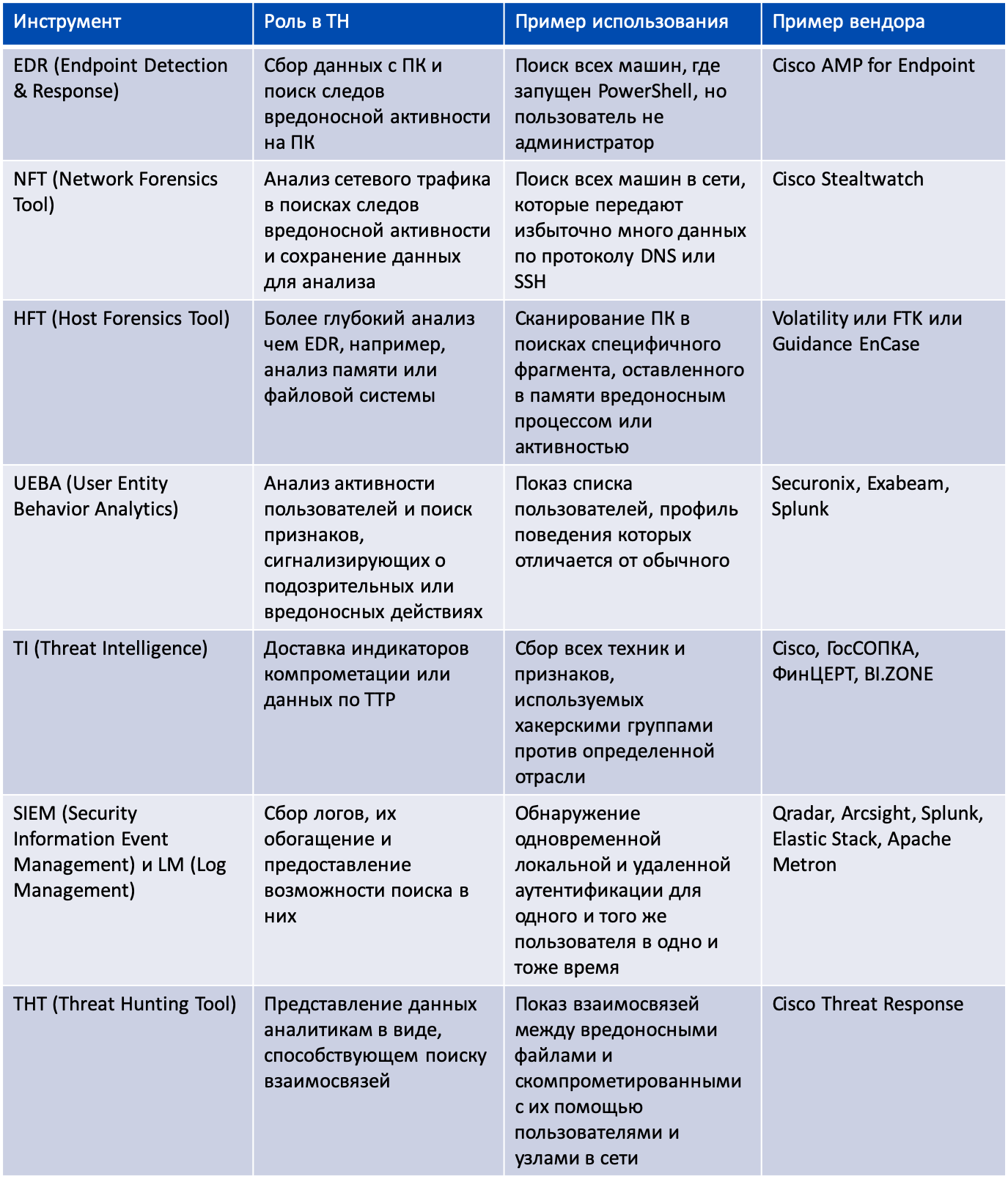

Ohne den letzten Wunsch könnte man eine ganze Reihe verschiedener Threat Hunting-Lösungen anbieten, von denen jede ihr eigenes Problem löst. Oder Sie können einen „Harvester“ anbieten, der auf einer SIEM- oder SOAR-Lösung basiert, die jedoch wie ein Raumschiff ist. Wir haben uns entschlossen, es einfacher zu machen, indem wir die leichte und kostenlose Bedrohungssuchplattform Cisco Threat Response entwickelt haben, mit der Sie als Zwischenprodukt zwischen SIEM / SOAR und Sicherheitstools das Beste aus der Verwendung von Cisco-Lösungen herausholen können, indem Sie sie in einem einzigen Cybersicherheitssystem kombinieren.

Vor einem Jahr, als wir diese Plattform gerade veröffentlichten (damals auch

Cisco Visibility genannt ), konnte sie Daten von nur drei Cisco-Lösungen empfangen - AMP für Endpunkte, Threat Grid und Umbrella (sowie von einer externen Quelle, VirusTotal). Im vergangenen Jahr haben wir die Funktionen von CTR durch die Integration in Cisco Email Security und Cisco Firepower erheblich erweitert. Jetzt haben wir die Möglichkeit, Sicherheitsereignisse nicht nur auf der Ebene der Endgeräte, sondern auch auf der Ebene der E-Mail- und Netzwerksicherheit zu analysieren.

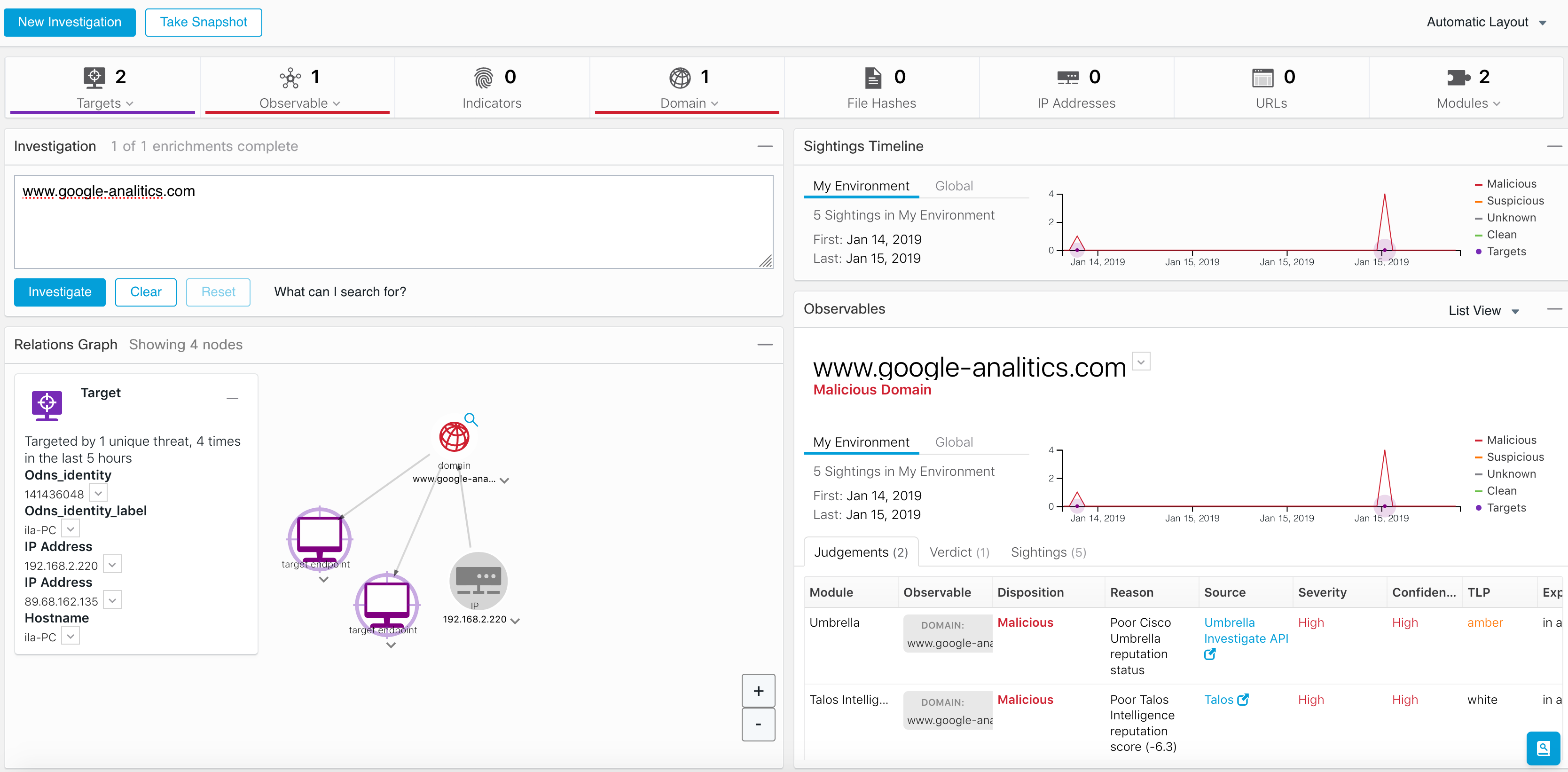

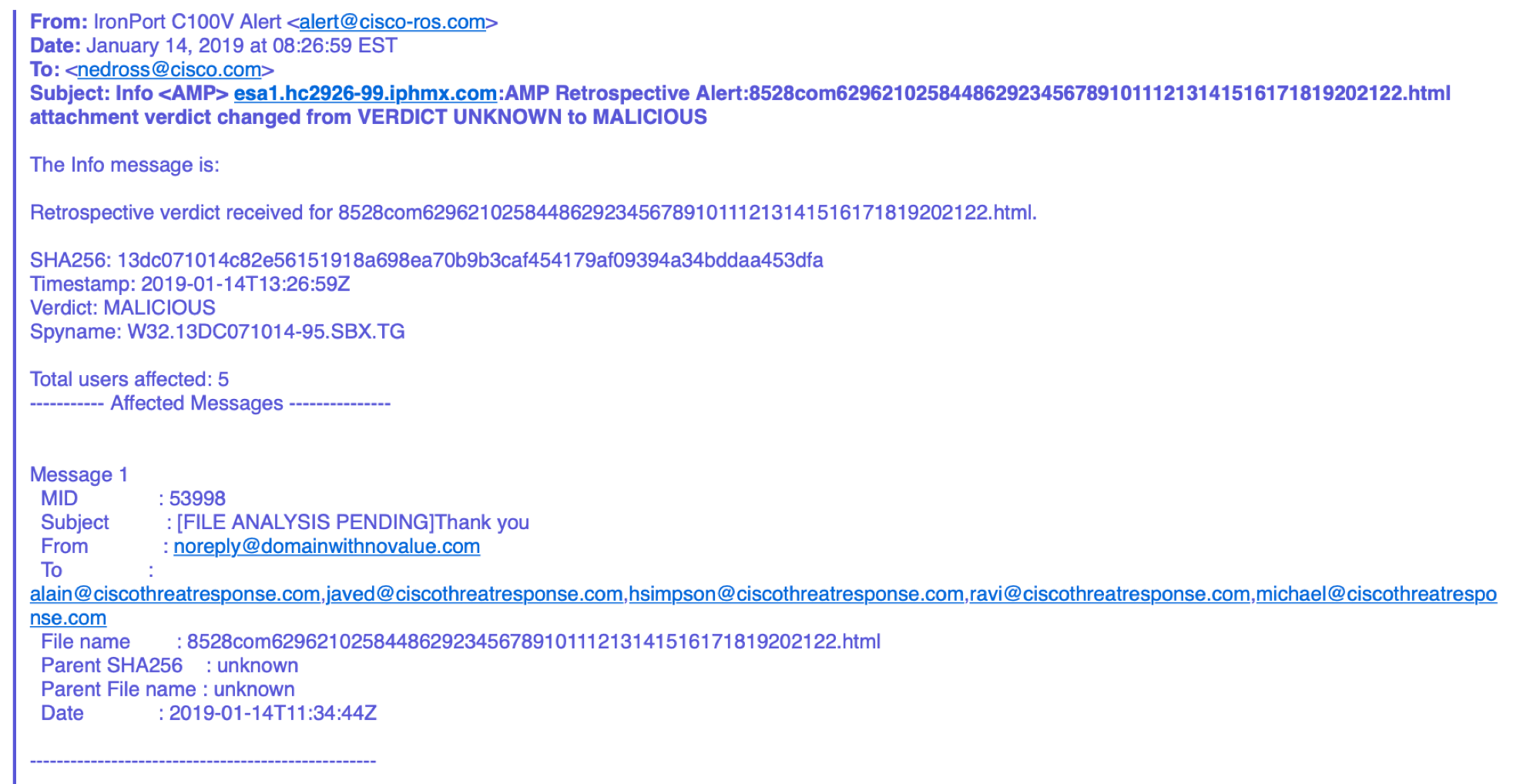

Lassen Sie uns sehen, wie die CTR-Integration mit Cisco Email Security (ESA) funktioniert. Angenommen, Sie erhalten von Cisco ESA eine E-Mail-Benachrichtigung über einen böswilligen Anhang, der in einer der E-Mail-Nachrichten erkannt wurde. Bitte beachten Sie, dass es nicht darum geht, eine Bedrohung im laufenden Betrieb zu erkennen, sondern um eine retrospektive Analyse, die es ermöglichte, einige Zeit nach Erhalt eines Briefes mit unbekanntem Anhang eine Schlussfolgerung über ihre Schädlichkeit zu ziehen. Jetzt stehen wir vor der Aufgabe zu verstehen, wer „unter die Distribution gefallen ist“ und ob es einem der Empfänger gelungen ist, den Anhang zu öffnen und seinen Computer zu infizieren, wodurch sich bösartiger Code über das Unternehmens- oder Abteilungsnetzwerk verbreitet.

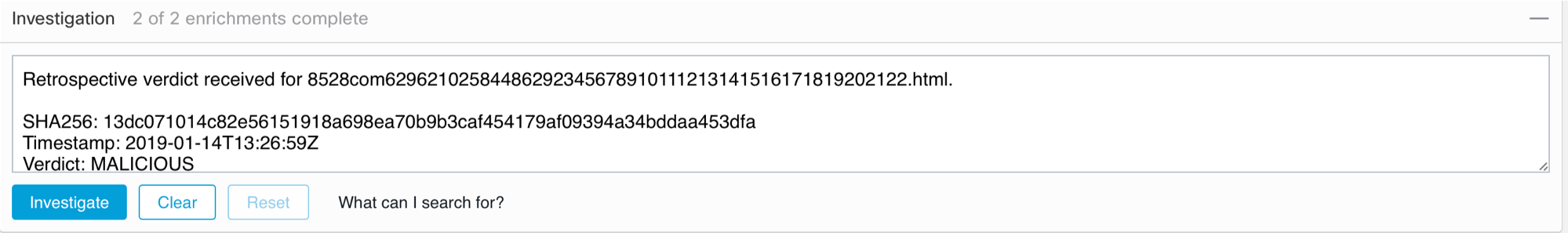

Die resultierenden Indikatoren (in diesem Fall ein Anhangs-Hash) werden in das anfängliche CTR-Fenster eingefügt. Wir können den gesamten Text des von Cisco ESA erhaltenen Schreibens kopieren - die CTR selbst wird alle Indikatoren für einen Kompromiss daraus ziehen.

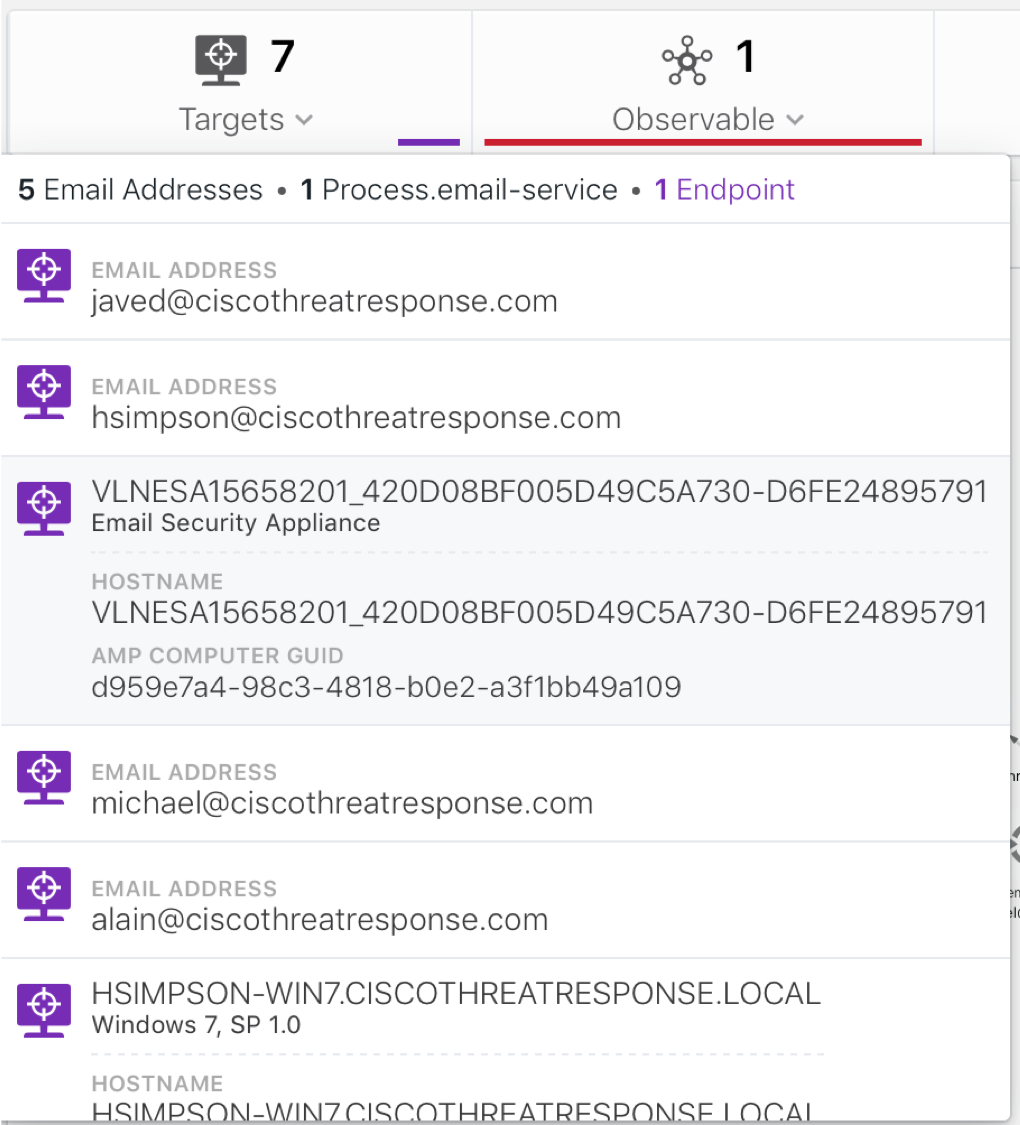

Darüber hinaus beginnt CTR seine Arbeit und zeigt, dass dieser Anhang in fünf Postfächer unterteilt wurde. Darüber hinaus wurde diese Datei auf einem der internen Knoten des Unternehmens gefunden.

Möglicherweise hat der Benutzer diesen Anhang bereits geöffnet oder auf seinem Computer gespeichert. Möglicherweise hat der Benutzer diese Datei auf andere Weise erhalten (z. B. auf einem USB-Stick oder durch Herunterladen von einer Website im Internet). In diesem Fall handelt es sich höchstwahrscheinlich um die erste Option, da der Name des gefährdeten Computers dem Namen eines der Postfächer ähnelt, die den böswilligen Anhang erhalten haben.

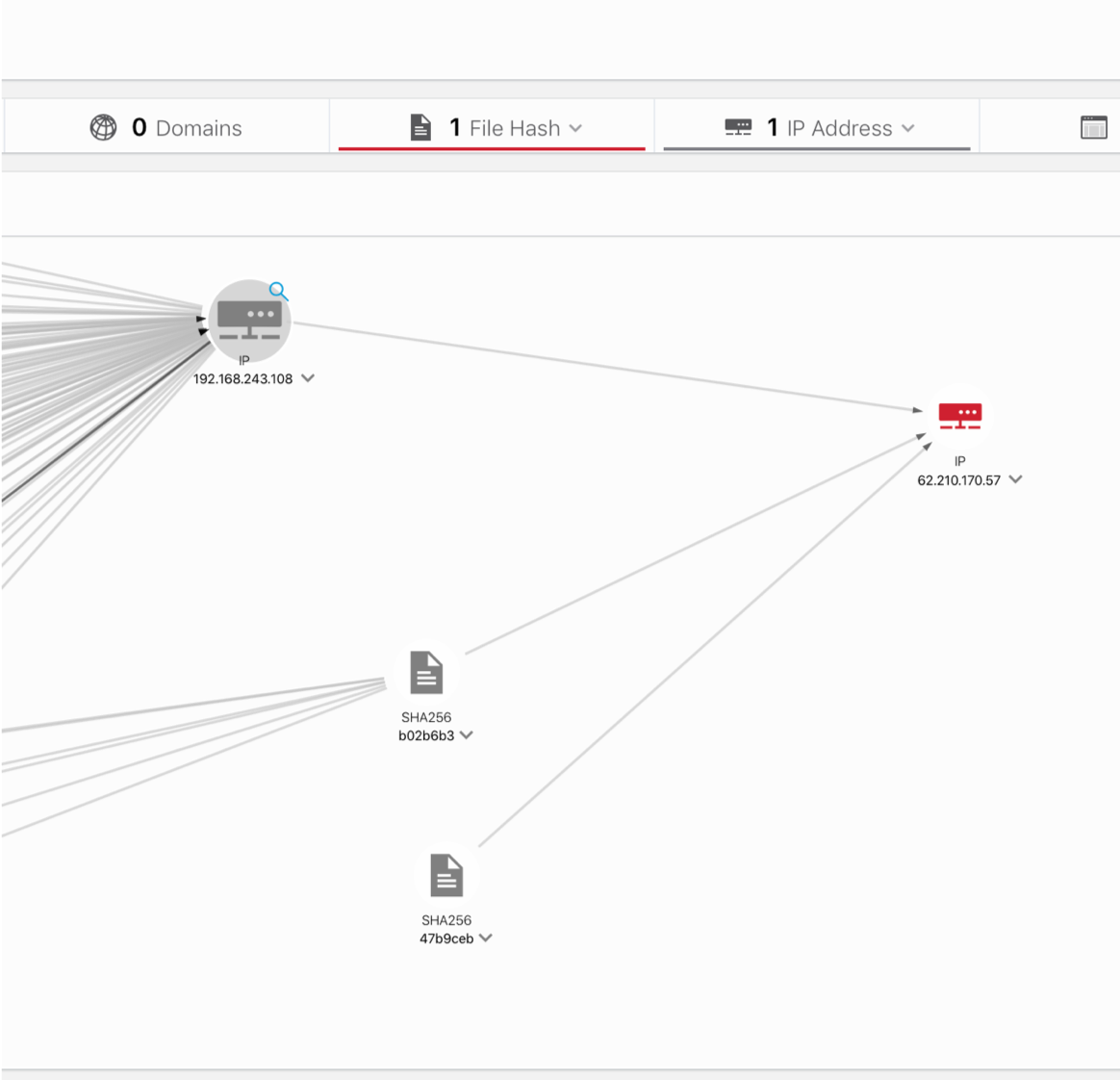

Es scheint, dass das Problem gelöst wurde, und wir können diese Bedrohung mithilfe von Cisco AMP für Endpunkte blockieren, ohne die Klickrate zu verlassen. Im Rahmen der Untersuchung interessiert uns aber auch, ob dieser PC mit der Adresse 192.168.243.108 zu einem Sprungbrett für die Entwicklung des Angriffs geworden ist oder mit einem externen Befehlsserver verbunden ist?

Unser Verdacht war berechtigt - der Computer des Opfers ist mit einem externen und böswilligen Host mit der Adresse 62.210.170.57 verbunden, der wiederum mit zwei weiteren Dateien verknüpft ist, deren Urteil noch nicht bekannt ist und die wir nach einer Untersuchung auf AMP für Endpunkte oder auf die schwarze Liste setzen können auf andere Schutzmittel.

Beachten Sie übrigens, dass Sie als Indikatoren für einen Kompromiss nicht nur Hash-Daten verwenden können, die durch Cisco Email Security überprüft wurden, sondern auch die Namen der Absender / Empfänger von E-Mail-Nachrichten sowie deren Betreff und andere E-Mail-Header-Felder. Mit dieser Funktion können Sie die Klickrate in ein Tool verwandeln, mit dem Sie nicht nur böswillige Aktivitäten, sondern auch andere Aspekte des Unternehmens analysieren können. Ich wage es, den CTR-Visualizer für DLP aufzurufen, der in die Cisco ESA integriert ist.

Im Allgemeinen können IS-Analysten durch die Integration von CTR in Cisco ESA die folgenden Fragen beantworten:

- Welche E-Mail-Nachrichten enthalten eine Datei mit einem solchen Namen oder einem solchen Hash?

- Welche E-Mail-Nachrichten enthalten einen solchen Betreff?

- Welche E-Mail-Nachrichten wurden von einem solchen Absender gesendet?

- Welche E-Mail-Nachrichten sind mit einer solchen IP- oder Absenderdomäne verknüpft?

- Was sind die Details einer Nachricht mit einer solchen Nachrichten-ID?

Auf der Cisco Live, die Anfang Juni in San Diego stattfand, haben wir die Integration von CTR in unser Flaggschiff-Sicherheitstool, die multifunktionale Sicherheitslösung Cisco Firepower, angekündigt. Die Firewall- und Intrusion Detection-Subsysteme der nächsten Generation können an CTR-Sicherheitsereignisse senden, die mit böswilligen Aktivitäten verbunden sind, die von einer IP-Adresse oder URL ausgehen. Diese Informationen werden in der Klickrate angezeigt und mit anderen Daten verknüpft, die vom Endgerät oder per E-Mail empfangen wurden. Durch CTR können böswillige IPs oder URLs in Cisco Firepower blockiert werden.

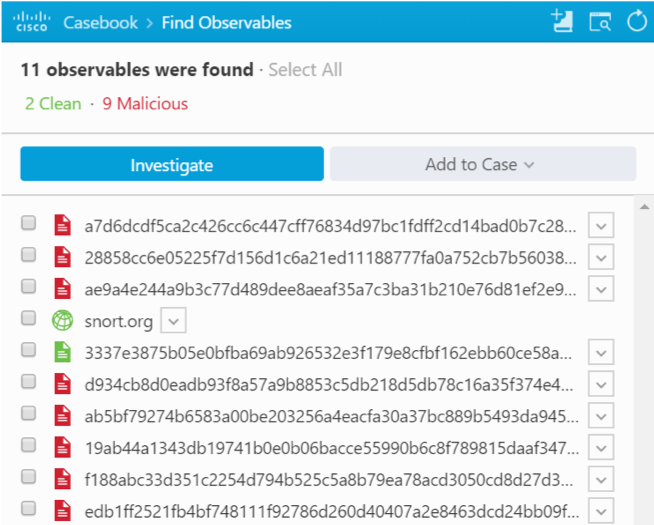

Eine weitere Neuerung in der Klickrate war das Plug-In für den Chrome- und Firefox-Browser, mit dem Sie die aktuelle Webseite analysieren und alle Kompromissindikatoren „mit einem Klick“ daraus abrufen können (z. B. aus einem Blog eines Unternehmens oder eines Informationssicherheitsforschers). Dieses Plugin automatisiert nicht nur die Erfassung von Kompromissindikatoren und reduziert die Anzahl der Fehler beim Kopieren, sondern ermöglicht es Ihnen auch, den Status (sauber oder böswillig) für jedes IOC sofort zu markieren und die erforderlichen Indikatoren in das entsprechende Ticket (Casebook genannt) aufzunehmen, mit dem Sie später arbeiten können in CTR.

Eine der Funktionen, deren Fehlen Fragen unserer Kunden aufwirft, war die Unfähigkeit, IP-Adressen oder Datei-Hashes aus externen Quellen von Threat Intelligence anzureichern. Zum Zeitpunkt des Starts unterstützte die Cisco Threat Response nur TI-Quellen von Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid und Cisco Umbrella) und nur von externen VirusTotal-Quellen. Aber jetzt hat sich alles geändert - wir haben eine API geöffnet, mit der Sie andere TI-Quellen verbinden können, z. B. GosSOPKU oder FinCERT, BI.ZONE, Group-IB, Kaspersky Lab oder ausländische Dienste. Mithilfe der API können Sie auch den Prozess der Reaktion auf erkannte Vorfälle mithilfe von Lösungen von Drittanbietern automatisieren. Wenn Ihre Infrastruktur Cisco IB-Sicherheitslösungen verwendet, sind die Antwortfunktionen bereits in Cisco Threat Response integriert:

- Blockieren einer Datei mit einem geeigneten Hash oder Quarantäne einer Datei / eines Prozesses über Cisco AMP for Endpoints

- Domain-Blockierung über Cisco Umbrella

- E-Mail-Quarantäne über Cisco Email Security (in zukünftigen Versionen)

- IP- und URL-Blockierung über Cisco NGFW / NGIPS (in zukünftigen Versionen)

- URL-Blockierung über Cisco Web Security / SIG (in zukünftigen Versionen)

- Quarantäne eines internen Hosts über Cisco ISE (in zukünftigen Versionen).

In einem früheren

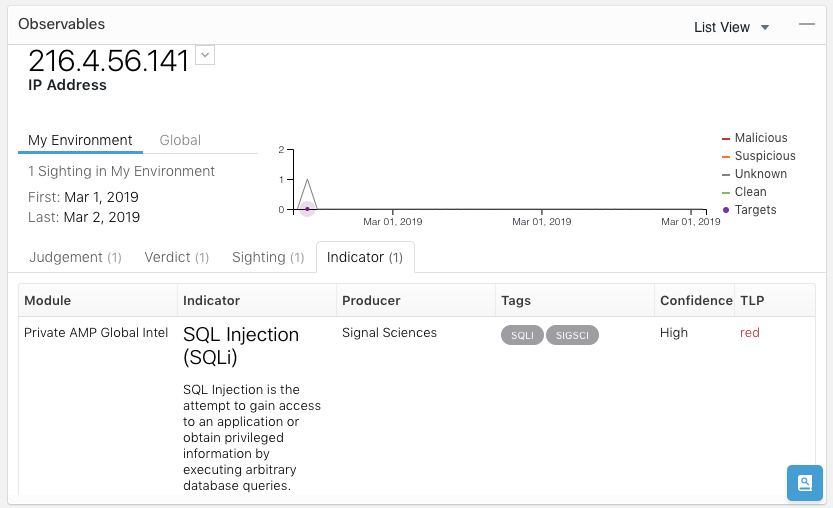

Artikel über Cisco Visibility wurde ich gefragt, ob wir nicht nur in Cisco-Lösungen, sondern auch in Lösungen von Drittanbietern integrieren können. Dann habe ich bejaht, und heute kann ich sogar ein Beispiel für eine solche Integration zeigen. Im Februar kontaktierte uns Signal Science, das weltweit für seine WAF der nächsten Generation bekannt ist. Dieses Unternehmen wollte seine Lösung in CTR integrieren. Wir gaben ihnen Zugang zu Dokumentation und Codebeispielen und nach 10 Tagen (insgesamt zehn Tagen) wurde uns eine funktionierende Integration gezeigt, die es uns ermöglichte, Daten über von WAF aufgezeichnete Ereignisse an die CTR zu senden, einschließlich Daten zu geistigem Eigentum, Indikatoren für Kompromisse und Metadaten in Bezug auf Angriff.

Wenn der Analyst zu einer detaillierteren Ansicht des Vorfalls wechseln muss, können Sie die Signal Science WAF-Schnittstelle direkt über die CTR-Schnittstelle öffnen.

Mithilfe der API konnten Benutzer von Cisco- und Signal Science-Lösungen:

- Analysieren und korrelieren Sie Daten aus verschiedenen Informationssicherheitslösungen, die sich gegenseitig ergänzen

- Kombinieren Sie Kompromissindikatoren aus verschiedenen Lösungen in einem einzigen Ticket

- Reagieren Sie mit Cisco-Lösungen auf Bedrohungen, die von Signal Science erkannt wurden.

Ich hoffe, dass meine Aussage zur kostenlosen Klickrate Ihre Aufmerksamkeit erregt hat? Ja es ist wahr. Um darauf zugreifen zu können, müssen Sie jedoch eine der folgenden Cisco-Lösungen bereitgestellt haben: Cisco AMP für Endpunkte, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security und Cisco NGFW / NGIPS (und andere Lösungen in der Zukunft). Wenn Sie stolzer Besitzer eines dieser Produkte sind, können Sie die Bedrohungsanalyseplattform von Cisco Threat Response problemlos testen und aktiv nutzen. Wenn Sie Entwickler sind und Ihre Informationssicherheitslösungen in CTR integrieren möchten, können Sie dies problemlos tun, nachdem Sie ein wenig

geschult und Beispielcodes auf der

Cisco DevNet Cisco Community-Plattform für Entwickler studiert haben.