Das Internet scheint eine starke, unabhängige und unzerstörbare Struktur zu sein. Theoretisch reicht die Stärke des Netzwerks aus, um eine nukleare Explosion zu überleben. In Wirklichkeit kann das Internet einen kleinen Router fallen lassen. Alles aufgrund der Tatsache, dass das Internet ein Haufen von Widersprüchen, Schwachstellen, Fehlern und Videos über Katzen ist. Die Basis des Internets - BGP - enthält eine Reihe von Problemen. Es ist erstaunlich, dass er noch atmet. Zusätzlich zu den Fehlern im Internet selbst brechen alle anderen das Problem: große Internetanbieter, Unternehmen, Bundesstaaten und DDoS-Angriffe. Was tun und damit leben?

Alexey Uchakin

Alexey Uchakin (

Night_Snake ), der Leiter des Network Engineering-Teams bei IQ Option, kennt die Antwort. Ihre Hauptaufgabe ist die Zugänglichkeit der Plattform für Benutzer. Bei der Entschlüsselung von

Alexeys Bericht bei

Saint HighLoad ++ 2019 werden wir über BGP, DDOS-Angriffe, Internet-Trennung, Anbieterfehler, Dezentralisierung und Fälle sprechen, in denen ein kleiner Router das Internet in den Ruhezustand versetzt hat. Am Ende ein paar Tipps, wie man das alles überlebt.

Der Tag, an dem das Internet kaputt gegangen ist

Ich werde nur einige Vorfälle nennen, bei denen die Konnektivität im Internet unterbrochen wurde. Dies wird für das Gesamtbild ausreichen.

"Vorfall mit AS7007 .

" Das erste Mal, dass das Internet im April 1997 ausfiel. In der Software eines Routers des autonomen Systems 7007 ist ein Fehler aufgetreten. Irgendwann kündigte der Router den Nachbarn seine interne Routing-Tabelle an und schickte die Hälfte des Netzwerks an das Schwarze Loch.

Pakistan gegen YouTube . 2008 beschlossen die tapferen Jungs aus Pakistan, YouTube zu blockieren. Sie haben es so gut gemacht, dass die halbe Welt ohne Siegel blieb.

"Erfassung von VISA-, MasterCard- und Symantec-Präfixen durch Rostelecom .

" 2017 kündigte Rostelecom fälschlicherweise die Präfixe VISA, MasterCard und Symantec an. Infolgedessen wurde der Finanzverkehr über Kanäle geleitet, die vom Anbieter kontrolliert werden. Das Leck hielt nicht lange an, aber Finanzunternehmen waren unangenehm.

Google gegen Japan . Im August 2017 begann Google, die Präfixe der großen japanischen Anbieter NTT und KDDI in einem Teil ihrer Uplinks bekannt zu geben. Der Datenverkehr wurde höchstwahrscheinlich versehentlich an Google weitergeleitet. Da Google kein Anbieter ist und keinen Transitverkehr zulässt, bleibt ein erheblicher Teil Japans ohne Internet.

"DV LINK hat die Präfixe von Google, Apple, Facebook und Microsoft erfasst .

" Im selben Jahr 2017 kündigte der russische Anbieter DV LINK aus irgendeinem Grund das Netzwerk von Google, Apple, Facebook, Microsoft und einigen anderen großen Unternehmen an.

"US eNet hat die Präfixe AWS Route53 und MyEtherwallet übernommen .

" Im Jahr 2018 kündigte ein Ohio-Anbieter oder einer seiner Kunden das Amazon Route53-Netzwerk und die MyEtherwallet-Krypto-Brieftasche an. Der Angriff war erfolgreich: Trotz des selbstsignierten Zertifikats, dessen Warnung dem Benutzer beim Aufrufen der MyEtherwallet-Website angezeigt wurde, haben viele Brieftaschen einen Teil der Kryptowährung entführt und gestohlen.

Allein im Jahr 2017 gab es mehr als 14.000 solcher Vorfälle! Das Netzwerk ist immer noch dezentralisiert, sodass nicht alle und nicht alle ausfallen. Die Vorfälle ereignen sich jedoch zu Tausenden und sind alle mit dem BGP-Protokoll verbunden, mit dem das Internet funktioniert.

BGP und seine Probleme

Das

BGP-Protokoll - Border Gateway Protocol - wurde erstmals 1989 von zwei Ingenieuren von IBM und Cisco Systems auf drei „Servietten“ - A4-Blättern beschrieben. Diese

„Servietten“ liegen immer noch in der Cisco Systems-Zentrale in San Francisco als Relikt der Netzwerkwelt.

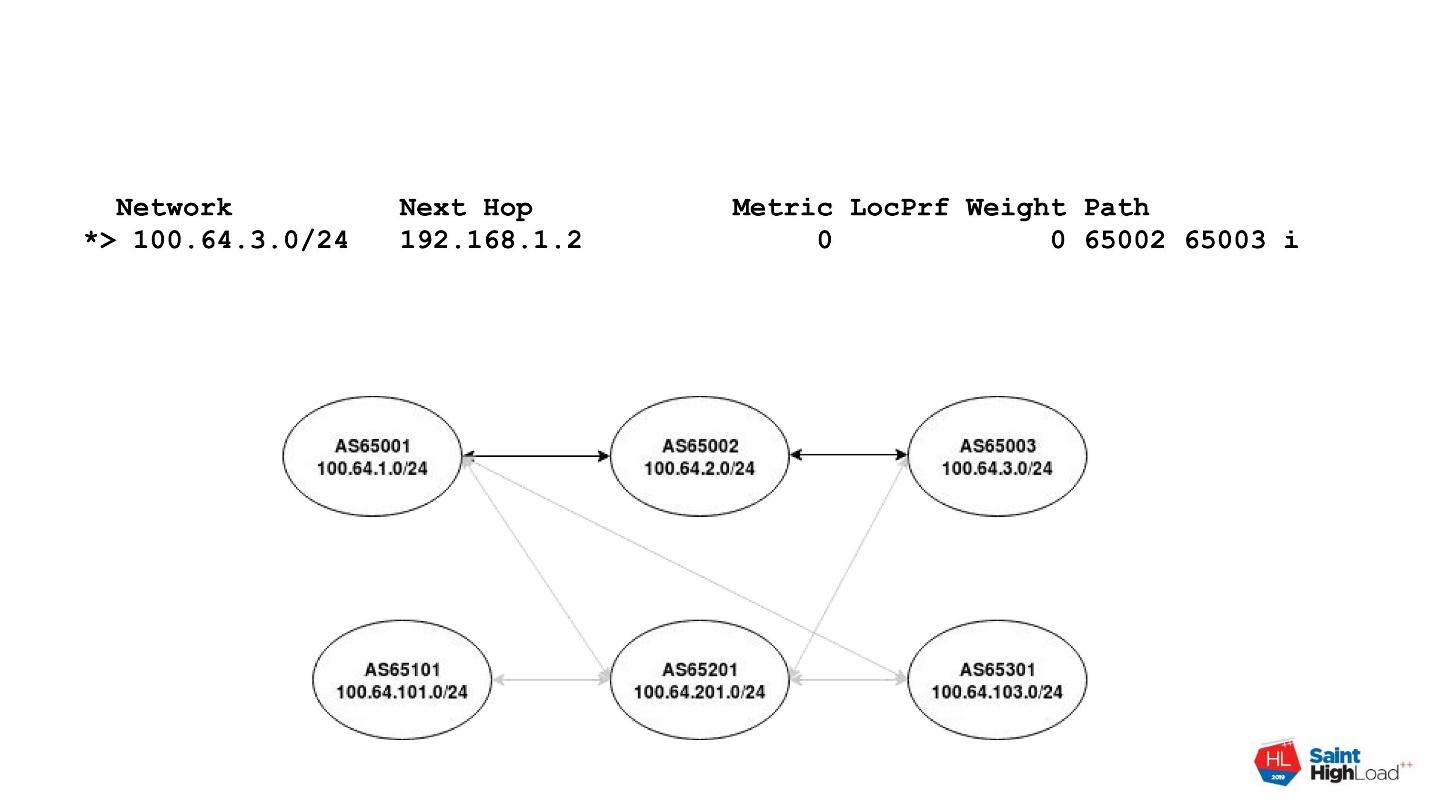

Das Protokoll basiert auf dem Zusammenspiel autonomer Systeme - Autonome Systeme oder in Kurzform - AS. Ein autonomes System ist nur eine ID, der IP-Netzwerke in der öffentlichen Registrierung zugewiesen sind. Ein Router mit dieser ID kann diese Netzwerke der Welt mitteilen. Dementsprechend kann jede Route im Internet als ein Vektor dargestellt werden, der als

AS-Pfad bezeichnet wird . Ein Vektor besteht aus autonomen Systemnummern, die ausgefüllt werden müssen, um ein Zielnetzwerk zu erreichen.

Beispielsweise gibt es ein Netzwerk aus mehreren autonomen Systemen. Sie müssen vom AS65001-System zum AS65003-System wechseln. Der Pfad von einem System wird im Diagramm durch AS-Pfad dargestellt. Es besteht aus zwei Autonomien: 65002 und 65003. Für jede Zieladresse gibt es einen AS-Pfadvektor, der aus der Anzahl der autonomen Systeme besteht, die wir durchlaufen müssen.

Was sind die Probleme mit BGP?

BGP ist ein Vertrauensprotokoll

BGP-Protokoll - vertrauensbasiert. Dies bedeutet, dass wir standardmäßig unserem Nachbarn vertrauen. Dies ist ein Merkmal vieler Protokolle, die zu Beginn des Internets entwickelt wurden. Lassen Sie uns herausfinden, was "Vertrauen" bedeutet.

Keine Nachbarauthentifizierung . Formal gibt es MD5, aber MD5 im Jahr 2019 - nun, das ist ...

Keine Filterung . BGP hat Filter und sie werden beschrieben, aber sie werden nicht oder falsch verwendet. Ich werde später erklären, warum.

Es ist sehr einfach, eine Nachbarschaft zu gründen . Nachbarschaftseinstellungen im BGP-Protokoll auf fast jedem Router - ein paar Konfigurationszeilen.

BGP-Verwaltungsrechte sind nicht erforderlich . Sie müssen keine Prüfungen ablegen, um Ihre Qualifikationen zu bestätigen. Niemand wird die Rechte zum Konfigurieren von BGP wegnehmen, wenn er betrunken ist.

Zwei Hauptprobleme

Präfix-Hijacking - Präfix-Hijacks . Präfix-Hijacking ist die Ankündigung eines Netzwerks, das Ihnen nicht gehört, wie dies bei MyEtherwallet der Fall ist. Wir haben einige Präfixe genommen, mit dem Anbieter vereinbart oder sie gehackt und dadurch diese Netzwerke angekündigt.

Routenlecks - Routenlecks . Leckagen sind etwas kniffliger.

Leck ist eine Änderung im AS-Pfad . Im besten Fall führt die Änderung zu einer größeren Verzögerung, da Sie die Route länger oder weniger geräumig fahren müssen. Im schlimmsten Fall mit Google und Japan.

Google selbst ist weder ein Betreiber noch ein autonomes Transitsystem. Als er seinem Anbieter jedoch ein Netzwerk japanischer Betreiber ankündigte, wurde der Verkehr über Google über AS Path als vorrangiger angesehen. Der Datenverkehr ging dorthin und ging zurück, nur weil die Routing-Einstellungen in Google komplizierter sind als nur Filter an der Grenze.

Warum funktionieren Filter nicht?

Niemand kümmert sich darum . Dies ist der Hauptgrund - es ist jedem egal. Der Administrator eines kleinen Anbieters oder Unternehmens, der über BGP eine Verbindung zum Anbieter hergestellt hat, hat MikroTik verwendet, BGP darauf konfiguriert und weiß nicht einmal, dass Sie dort Filter konfigurieren können.

Konfigurationsfehler . Sie debütierten etwas, machten einen Fehler in der Maske, setzten das falsche Netz ein - und jetzt wieder einen Fehler.

Es gibt keine technische Möglichkeit . Beispielsweise haben Kommunikationsanbieter viele Kunden. Auf intelligente Weise sollten Sie die Filter für jeden Client automatisch aktualisieren - stellen Sie sicher, dass er über ein neues Netzwerk verfügt und sein Netzwerk an jemanden vermietet hat. Es ist schwierig, den Überblick zu behalten, mit den Händen ist es noch schwieriger. Daher setzen sie einfach entspannte Filter ein oder setzen überhaupt keine Filter ein.

Ausnahmen Es gibt Ausnahmen für geliebte und große Kunden. Besonders bei Interoperatorgelenken. Zum Beispiel haben TransTeleCom und Rostelecom eine Reihe von Netzwerken und eine Verbindung zwischen ihnen. Wenn sich das Gelenk hinlegt, ist es für niemanden gut, sodass sich die Filter entspannen oder vollständig entfernen.

Veraltete oder irrelevante Informationen im IRR . Filter basieren auf Informationen, die in der

IRR - Internet Routing Registry aufgezeichnet sind. Dies sind Register regionaler Internet-Registrare. Oft in den Registern veraltete oder irrelevante Informationen oder alle zusammen.

Wer sind diese Registrare?

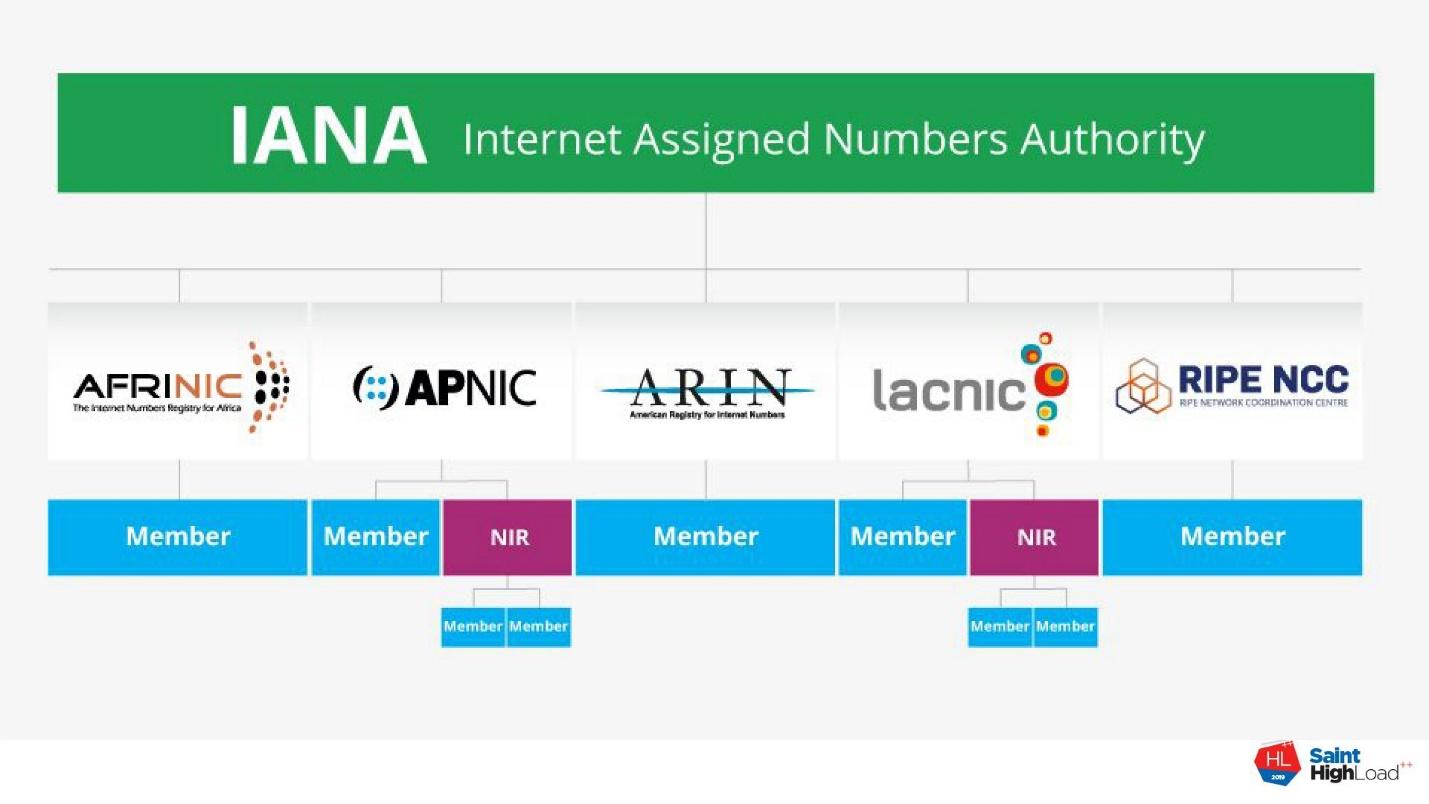

Alle Internetadressen gehören

IANA - Internet Assigned Numbers Authority . Wenn Sie ein IP-Netzwerk von jemandem kaufen, kaufen Sie keine Adressen, sondern das Recht, diese zu verwenden. Adressen sind eine immaterielle Ressource, und alle gehören nach gemeinsamer Vereinbarung der IANA-Agentur.

Das System funktioniert so. IANA delegiert die Verwaltung von IP-Adressen und autonomen Systemnummern an fünf regionale Registrare. Diese geben autonome Systeme an

LIR - lokale Internet-Registrare aus . Als Nächstes weisen LIRs Endbenutzern IP-Adressen zu.

Der Nachteil des Systems besteht darin, dass jeder der regionalen Registrare seine eigenen Register auf seine Weise führt. Jeder hat seine eigenen Ansichten darüber, welche Informationen in den Registern enthalten sein sollten, wer sie überprüfen sollte oder nicht. Das Ergebnis ist ein Durcheinander, das jetzt ist.

Wie können Sie sonst mit diesen Problemen umgehen?

IRR ist mittelmäßige Qualität . Mit IRR ist klar - dort ist alles schlecht.

BGP-Gemeinschaften . Dies ist ein Attribut, das im Protokoll beschrieben wird. Zum Beispiel können wir unserer Ankündigung eine spezielle Community hinzufügen, damit ein Nachbar unsere Netzwerke nicht an seine Nachbarn sendet. Wenn wir eine P2P-Verbindung haben, tauschen wir nur unsere Netzwerke aus. Damit die Route nicht versehentlich zu anderen Netzwerken führt, legen wir die Community auf.

Gemeinschaft ist nicht transitiv . Dies ist immer ein Vertrag für zwei Personen, und dies ist ihr Nachteil. Wir können keine Community abhängen, außer einer, die standardmäßig von allen akzeptiert wird. Wir können nicht sicher sein, dass diese Community von allen akzeptiert und richtig interpretiert wird. Wenn Sie mit Ihrem Uplink einverstanden sind, wird er im besten Fall verstehen, was Sie von ihm in der Community wollen. Aber sein Nachbar versteht es möglicherweise nicht, oder der Bediener setzt einfach Ihre Marke zurück und Sie erreichen nicht das, was Sie wollten.

RPKI + ROA löst nur einen kleinen Teil der Probleme . RPKI ist eine

Resource Public Key-Infrastruktur - ein spezielles Framework zum Signieren von Routing-Informationen. Es ist eine gute Idee, LIRs und ihre Kunden dazu zu bringen, eine aktuelle Adressraumdatenbank zu verwalten. Aber es gibt ein Problem mit ihm.

RPKI ist auch ein hierarchisches öffentliches Schlüsselsystem. Verfügt IANA über einen Schlüssel, aus dem RIR-Schlüssel generiert werden, und aus diesen LIR-Schlüsseln? mit denen sie ihren Adressraum mit ROAs - Route Origin Authorizations signieren:

"Ich versichere Ihnen, dass dieses Präfix im Namen dieser Autonomie bekannt gegeben wird."Neben ROA gibt es noch andere Objekte, aber irgendwie später darüber. Es scheint, dass die Sache gut und nützlich ist. Aber es schützt uns nicht vor Lecks aus dem Wort "vollständig" und löst nicht alle Probleme mit der Entführung von Präfixen. Daher haben die Spieler es nicht eilig, es umzusetzen. Obwohl es bereits Zusicherungen von großen Spielern wie AT & T und großen IXs gibt, dass Präfixe mit einem ungültigen ROA-Datensatz fallen.

Vielleicht werden sie das tun, aber bisher haben wir eine große Anzahl von Präfixen, die überhaupt nicht signiert sind. Einerseits ist unklar, ob sie gültig angekündigt werden. Auf der anderen Seite können wir sie nicht standardmäßig löschen, da wir nicht sicher sind, ob dies korrekt ist oder nicht.

Was gibt es sonst noch?

BGPSec . Dies ist eine coole Sache, die sich Akademiker für das Pink Pony-Netzwerk ausgedacht haben. Sie sagten:

- Wir haben RPKI + ROA - einen Mechanismus zur Zertifizierung der Adressraumsignatur. Lassen Sie uns ein separates BGP-Attribut erhalten und es BGPSec-Pfad nennen. Jeder Router signiert mit seiner Signatur die Ansagen, die er seinen Nachbarn mitteilt. So erhalten wir den vertrauenswürdigen Pfad aus der Kette der signierten Ankündigungen und können ihn überprüfen.Theoretisch ist es gut, aber in der Praxis gibt es viele Probleme. BGPSec unterbricht viele vorhandene BGP-Mechanismen, indem es den nächsten Hop wählt und eingehenden / ausgehenden Verkehr direkt auf dem Router verwaltet. BGPSec funktioniert erst, wenn 95% der gesamten Marktteilnehmer es einführen, was an sich eine Utopie ist.

BGPSec hat große Leistungsprobleme. Auf der aktuellen Hardware beträgt die Geschwindigkeit zum Überprüfen von Ansagen etwa 50 Präfixe pro Sekunde. Zum Vergleich: Die aktuelle Internet-Tabelle mit 700.000 Präfixen wird 5 Stunden lang ausgefüllt und für weitere 10 Mal geändert.

BGP Open Policy (rollenbasiertes BGP) . Neues Angebot basierend auf dem Modell

Gao Rexford . Dies sind zwei Wissenschaftler, die an der BGP-Forschung beteiligt sind.

Das Gao Rexford-Modell ist wie folgt. Zur Vereinfachung gibt es im Fall von BGP eine kleine Anzahl von Arten von Interaktionen:

- Anbieter Kunde;

- P2P;

- interne Interaktion, zum Beispiel iBGP.

Basierend auf der Rolle des Routers ist es bereits möglich, bestimmte Import- / Exportrichtlinien standardmäßig festzulegen. Der Administrator muss keine Präfixlisten konfigurieren. Basierend auf der Rolle, auf die sich die Router einigen und die festgelegt werden kann, erhalten wir bereits einige Standardfilter. Dies ist ein Entwurf, der auf der IETF diskutiert wird. Ich hoffe, dass wir dies bald in Form von RFC und Implementierung auf Hardware sehen werden.

Große Internetdienstanbieter

Betrachten Sie das Beispiel eines

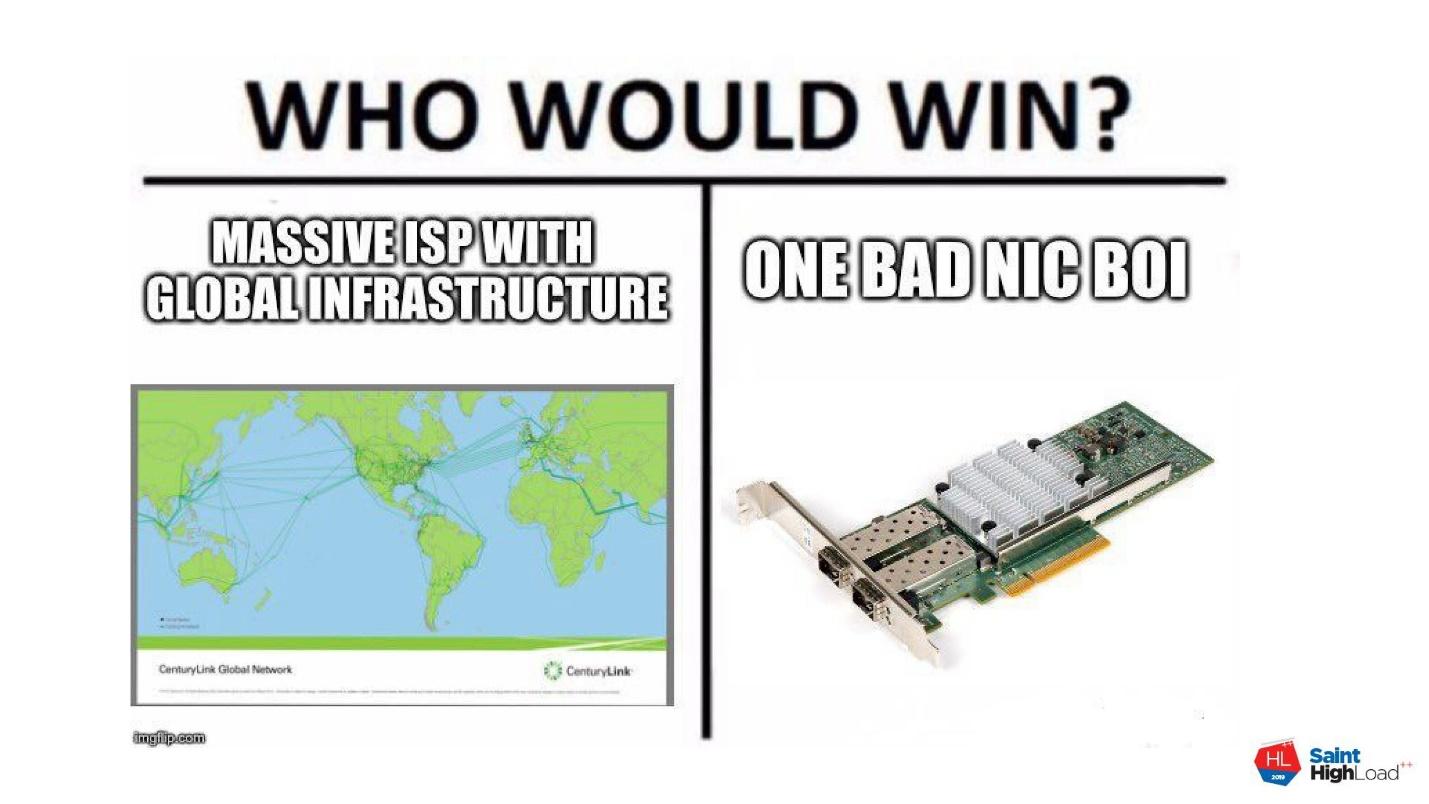

CenturyLink- Anbieters. Dies ist der drittgrößte US-amerikanische Anbieter, der 37 Bundesstaaten bedient und über 15 Rechenzentren verfügt.

Im Dezember 2018 war CenturyLink 50 Stunden auf dem US-Markt. Während des Vorfalls gab es Probleme mit dem Betrieb von Geldautomaten in zwei Bundesstaaten, 911 funktionierte in fünf Bundesstaaten mehrere Stunden lang nicht. Die Lotterie in Idaho wurde in Stücke gerissen. Die US-Telekommunikationskommission untersucht derzeit den Vorfall.

Der Grund für die Tragödie liegt in einer Netzwerkkarte in einem Rechenzentrum. Die Karte ist ausgefallen, hat falsche Pakete gesendet und alle 15 Rechenzentren des Anbieters sind ausgefallen.

Für diesen Anbieter funktionierte die Idee

"zu groß, um zu fallen" nicht. Diese Idee funktioniert überhaupt nicht. Sie können jeden großen Spieler nehmen und eine Kleinigkeit setzen. In den USA ist immer noch alles gut mit der Verbundenheit. CenturyLink-Kunden, die eine Reserve hatten, gingen massenhaft hinein. Dann beschwerten sich alternative Betreiber über die Überlastung ihrer Links.

Wenn die bedingte Kazakhtelecom lügt, bleibt das ganze Land ohne Internet.

Unternehmen

Wahrscheinlich bei Google, Amazon, FaceBook und anderen Unternehmen mit dem Internet verbunden? Nein, sie brechen es auch.

Im Jahr 2017 präsentierte

Jeff Houston von

APNIC in St. Petersburg auf der ENOG13-Konferenz den

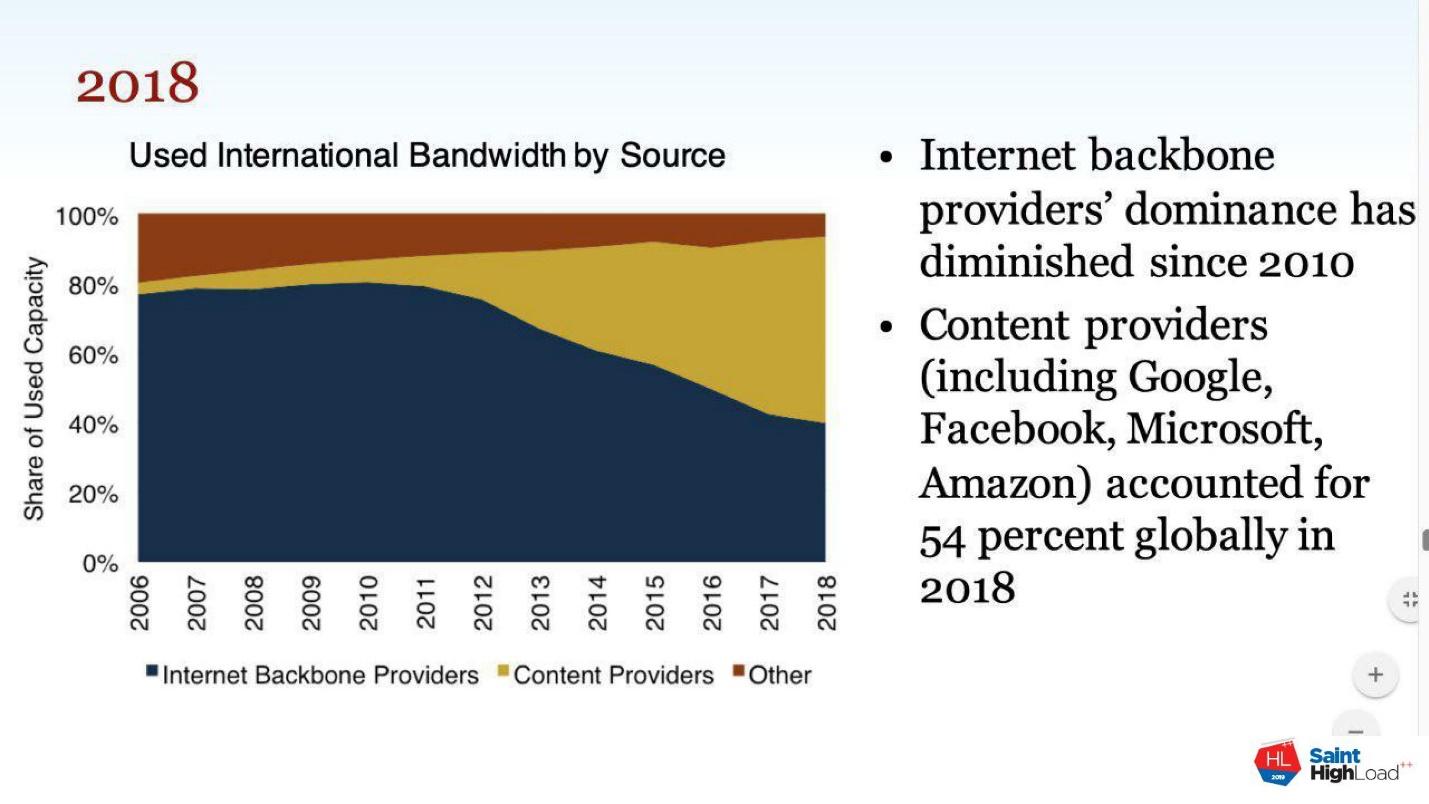

Bericht „Death of Transit“ . Wir sind es gewohnt, dass Interaktion, Cashflow und Internetverkehr vertikal sind. Wir haben kleine Anbieter, die für die Konnektivität zu größeren bezahlen, und diejenigen, die bereits für die Konnektivität zum globalen Transit bezahlen.

Jetzt haben wir eine solche vertikal ausgerichtete Struktur. Alles wäre in Ordnung, aber die Welt verändert sich - große Spieler bauen ihre transozeanischen Kabel, um ihr eigenes Rückgrat zu bauen.

Neuigkeiten zum CDN-Kabel.

Neuigkeiten zum CDN-Kabel.Im Jahr 2018 veröffentlichte TeleGeography eine Studie, in der festgestellt wurde, dass mehr als die Hälfte des Internetverkehrs nicht mehr das Internet ist, sondern das Rückgrat der Hauptakteure. Dies ist Datenverkehr, der mit dem Internet zusammenhängt, aber dies ist nicht das gleiche Netzwerk, über das wir gesprochen haben.

Das Internet zerfällt in eine Vielzahl von lose gekoppelten Netzwerken.

Microsoft hat ein eigenes Netzwerk, Google hat ein eigenes und sie überschneiden sich schwach miteinander. Datenverkehr, der irgendwo in den USA entstanden ist, wird über Microsoft-Kanäle über den Ozean nach Europa auf einem CDN geleitet, stellt dann über CDN oder IX eine Verbindung zu Ihrem Provider her und gelangt zu Ihrem Router.

Die Dezentralisierung verschwindet.

Diese Stärke des Internets, die ihm helfen wird, die nukleare Explosion zu überleben, geht verloren. Es gibt Orte der Konzentration von Benutzern und Verkehr. Wenn die bedingte Google Cloud lügt, gibt es viele Opfer gleichzeitig. Zum Teil haben wir dies gespürt, als Roskomnadzor AWS blockierte. Und am Beispiel von CenturyLink ist klar, dass es dafür genügend Details gibt.

Zuvor waren nicht alle und nicht alle pleite. In Zukunft können wir zu dem Schluss kommen, dass Sie durch die Beeinflussung eines Hauptakteurs viele Dinge brechen können, viele wo und viele mit wem.

Staaten

Die Zustände folgen als nächstes und passieren ihnen normalerweise.

Hier ist unser Roskomnadzor niemals ein Pionier. Eine ähnliche Praxis der Internet-Abschaltung gibt es im Iran, in Indien und in Pakistan. In England gibt es eine Gesetzesvorlage über die Möglichkeit, das Internet zu trennen.

Jeder große Staat möchte einen Schalter, um das Internet ganz oder teilweise auszuschalten: Twitter, Telegramm, Facebook. Sie verstehen nicht, dass sie niemals Erfolg haben werden, aber sie wollen es wirklich. Ein Messerschalter wird in der Regel für politische Zwecke verwendet - um politische Konkurrenten oder Wahlen in der Nase auszuschalten, oder russische Hacker haben erneut etwas kaputt gemacht.

DDoS-Angriffe

Ich werde das Brot nicht von den Kameraden von Qrator Labs nehmen, sie machen es viel besser als ich. Sie haben einen

Jahresbericht über die Stabilität des Internets. Und hier ist, was sie in dem Bericht für 2018 geschrieben haben.

Die durchschnittliche Dauer von DDoS-Angriffen sinkt auf 2,5 Stunden . Angreifer beginnen auch, Geld zu zählen, und wenn die Ressource nicht sofort gesunken ist, wird sie schnell in Ruhe gelassen.

Die Intensität der Angriffe nimmt zu . Im Jahr 2018 sahen wir im Akamai-Netzwerk 1,7 Tb / s, und dies ist nicht die Grenze.

Neue Angriffsvektoren erscheinen und alte verstärken sich . Es erscheinen neue Protokolle, die einer Verstärkung unterliegen, neue Angriffe auf bestehende Protokolle, insbesondere TLS und dergleichen.

Der größte Teil des Datenverkehrs erfolgt über mobile Geräte . Gleichzeitig wird der Internetverkehr auf mobile Clients übertragen. Damit müssen Sie sowohl für diejenigen, die angreifen, als auch für diejenigen, die sich verteidigen, arbeiten können.

Unverwundbar - nein . Dies ist die Hauptidee - es gibt keinen universellen Schutz, der nicht genau gegen DDoS schützt.

Das System kann nicht nur eingerichtet werden, wenn es nicht mit dem Internet verbunden ist.

Ich hoffe ich habe dich genug erschreckt. Lassen Sie uns nun überlegen, was wir damit machen sollen.

Was zu tun ist?!

Wenn Sie Freizeit, Lust und Englischkenntnisse haben, nehmen Sie an Arbeitsgruppen teil: IETF, RIPE WG. Dies sind offene Mailinglisten, abonnieren Sie Newsletter, nehmen Sie an Diskussionen teil, kommen Sie zu Konferenzen. Wenn Sie den LIR-Status haben, können Sie beispielsweise in RIPE für verschiedene Initiativen stimmen.

Für bloße Sterbliche ist dies eine

Überwachung . Zu wissen, was kaputt ist.

Überwachung: Was ist zu überprüfen?

Normaler Ping und nicht nur eine binäre Prüfung - es funktioniert oder nicht. Schreiben Sie RTT in die Geschichte, um später Anomalien zu beobachten.

Traceroute . Dies ist ein Hilfsprogramm zum Ermitteln von Datenpfaden in TCP / IP-Netzwerken. Hilft bei der Erkennung von Anomalien und Blockaden.

HTTP-Überprüfungen - Überprüft benutzerdefinierte URLs und TLS-Zertifikate hilft dabei, Blockierungen oder DNS-Spoofing für einen Angriff zu erkennen, der fast identisch ist. Sperren werden häufig durch Spoofing von DNS und Umbrechen des Datenverkehrs auf einer Stub-Seite durchgeführt.

Wenn möglich, erkundigen Sie sich bei Ihren Kunden nach der Auflösung Ihrer Herkunft von verschiedenen Orten aus, wenn Sie eine Bewerbung haben. Sie werden also DNS-Abhöranomalien finden, die Anbieter manchmal sündigen.

Überwachung: Wo überprüfen?

Es gibt keine universelle Antwort. Überprüfen Sie, woher der Benutzer kommt. Wenn Benutzer in Russland sind, überprüfen Sie aus Russland, aber beschränken Sie sich nicht darauf. Wenn Ihre Benutzer in verschiedenen Regionen leben, überprüfen Sie diese Regionen. Aber besser aus aller Welt.

Überwachung: Wie überprüfe ich?

Ich habe mir drei Möglichkeiten ausgedacht. Wenn Sie mehr wissen - schreiben Sie in die Kommentare.

- REIFEN Atlas.

- Kommerzielle Überwachung.

- Eigenes Netzwerk von Virtualoks.

Sprechen wir über jeden von ihnen.

RIPE Atlas ist so eine kleine Kiste. Für diejenigen, die den inländischen „Inspector“ kennen - dies ist dieselbe Box, aber mit einem anderen Aufkleber.

RIPE Atlas ist ein kostenloses Programm

RIPE Atlas ist ein kostenloses Programm . Sie registrieren sich, erhalten einen Router per E-Mail und schließen ihn an das Netzwerk an. Für die Tatsache, dass jemand anderes Ihre Panne ausnutzt, erhalten Sie einige Kredite. Für diese Darlehen können Sie selbst recherchieren. Sie können auf verschiedene Arten testen: Ping, Traceroute, Zertifikate überprüfen. Die Abdeckung ist ziemlich groß, viele Knoten. Aber es gibt Nuancen.

Das Kreditsystem erlaubt keine Produktionslösungen . Kredite für laufende Forschung oder kommerzielle Überwachung reichen nicht aus. Credits reichen für ein kurzes Studium oder eine einmalige Prüfung. Der Tagessatz einer Probe wird durch 1-2 Schecks verzehrt.

Die Abdeckung ist ungleichmäßig . Da das Programm in beide Richtungen kostenlos ist, ist die Abdeckung in Europa, im europäischen Teil Russlands und in einigen Regionen gut. Wenn Sie jedoch Indonesien oder Neuseeland benötigen, ist alles viel schlimmer - 50 Proben pro Land werden möglicherweise nicht gesammelt.

Sie können http aus dem Beispiel nicht überprüfen . Dies ist auf technische Nuancen zurückzuführen.

Sie versprechen, es in der neuen Version zu beheben, aber bisher kann http nicht überprüft werden. Es kann nur ein Zertifikat überprüft werden. Eine Art http-Prüfung kann nur vor dem speziellen RIPE Atlas-Gerät namens Anchor durchgeführt werden.Der zweite Weg ist die kommerzielle Überwachung . Ihm geht es gut, zahlen Sie Geld? Sie versprechen Ihnen mehrere zehn oder Hunderte von Überwachungspunkten auf der ganzen Welt und zeichnen wunderschöne Dashboards „out of the box“. Aber auch hier gibt es Probleme.Es wird sehr viel bezahlt . Ping-Überwachung, Überprüfungen aus der ganzen Welt und viele http-Überprüfungen können mehrere tausend Dollar pro Jahr kosten. Wenn die Finanzen es erlauben und Ihnen diese Lösung gefällt - bitte.In der Region von Interesse kann die Abdeckung fehlen . — , , . .

custom- . - , «» url, .

— . : « !»

, . , , — , ? . , . , -, .

BGP- DDoS-

.

BGP- QRadar, BGPmon . full view- . , , , . — , , .

DDoS- . ,

NetFlow-based .

FastNetMon ,

Splunk . DDoS-. NetFlow .

Schlussfolgerungen

— . , 14 2017 , .

— . , , . , , « ».

— , , : , , CDN. — -, . , , .

Das ist alles. .

, HighLoad++ Siberia 2019 . , , . , , . 24 25 . !