Bei der Untersuchung von Vorfällen und Virenangriffen zur Rekonstruktion von Ereignissen, die auf dem Computer eines Benutzers auftreten, verwendet die Forensik häufig verschiedene Arten von Zeitleisten. In der Regel handelt es sich bei der Zeitleiste um eine große Textdatei oder -tabelle, in der in chronologischer Reihenfolge Informationen zu Ereignissen auf dem Computer bereitgestellt werden.

Das Verarbeiten von Medien für die Timeline-Vorbereitung (z. B. mit Plaso) ist ein zeitaufwändiger Prozess. Daher war die Computerforensik sehr erfreut zu erfahren, dass es beim nächsten Update von Windows 10 eine neue Funktionalität gab - Windows 10 Timeline.

„Als ich zum ersten Mal von der neuen Windows-Funktion erfuhr, dachte ich:„ Großartig! Jetzt musst du keine Zeit damit verschwenden, Zeitpläne zu erstellen. " Wie sich jedoch herausstellte, war meine Freude verfrüht “, sagte Igor Mikhailov, Spezialist im Labor für Computerforensik der Gruppe IB. Speziell für Habr-Leser erklärt Igor, wie Windows 10 Timeline - eine neue Art von Windows 10-Artefakten - mit herkömmlichen Timeline-Typen zu tun hat und welche Informationen darin enthalten sind.

Gepostet von

Igor Mikhailov , Spezialist, Labor für Computerforensik Gruppe-IB.

Wie bereits erwähnt, wurde beim Update im April 2018 in Windows 10 eine neue Funktion namens "Aufgabenansicht" (Windows 10-Zeitleiste oder kurz "Zeitleiste") angezeigt. Sie können die Aktivitäten eines Computerbenutzers anzeigen und schnell zu zuvor geöffneten Dokumenten und Programmen, zu zuvor angezeigten Videos und Bildern sowie zu Websites zurückkehren. Klicken Sie zum Öffnen der Windows 10-Zeitleiste auf das folgende Symbol:

Danach werden Miniaturansichten von Programmen, Dokumenten und Websites verfügbar, die am aktuellen Tag oder vor einiger Zeit geöffnet wurden:

Die Forscher stellten zwei Merkmale der neuen Funktionalität fest:

- Das Öffnen einiger Anwendungen wird nicht in der Zeitleiste angezeigt

- Einige Daten aus der Zeitleiste (frühere Daten) werden in die Microsoft Cloud übertragen

Daher unterscheiden sich die Informationen, die mithilfe der Analyse der Windows 10-Zeitleiste abgerufen werden können, von den üblichen Arten von Zeitleisten, die umfassendere Informationen zu den Ereignissen enthalten, die auf dem analysierten Computer aufgetreten sind.

Die Windows 10-Zeitleiste sollte nicht mit Zeitleisten verwechselt werden, die von

forensischen Dienstprogrammen erstellt wurden . Beispielsweise enthalten von Autopsy, Belkasoft Evidence Center, AXIOM, erstellte Zeitleisten im Vergleich zur Windows 10-Zeitleiste erheblich mehr Aufzeichnungen über die verschiedenen Aktionen des Benutzers des untersuchten Computers.

Um die Windows 10-Zeitleiste zu aktivieren, muss ein Computerbenutzer zum Abschnitt "Einstellungen" des Betriebssystems gehen, die Kategorie "Datenschutz" und die Unterkategorie "Aktivitätsprotokoll" auswählen und dann die nebenstehenden Kontrollkästchen aktivieren:

- Erlaube Windows, meine Aktionen von diesem Computer zu sammeln

- Ermöglichen Sie Windows, meine Aktionen von diesem Computer mit der Cloud zu synchronisieren

Forensische Artefaktspeicherorte in der Windows 10-Zeitleiste

Im

Verzeichnis Benutzer \% Profilname% \ AppData \ Local \ ConnectedDevicesPlatform \ befindet sich eine Datei mit der Erweiterung

.cpd , die Informationen zum Zeitpunkt der letzten Windows 10-Timeline-Synchronisierung mit der Cloud (

CNCNotificationUriLastSynced ) und zur Benutzer-ID (in der Abbildung

0b5569b899437c21 ) enthält.

Informationen zur Benutzeraktivität in der Windows 10-Zeitleiste werden in der Datei

ActivitiesCache.db unter folgendem Pfad gespeichert:

\ Benutzer \% Profilname% \ AppData \ Local \ ConnectedDevicesPlatform \ L.% Profilname% \ .

ActivitiesCache.db-Datei

Die Datei

ActivitiesCache.db ist eine SQLite-Datenbank (Version 3). Wie bei jeder SQLite-Datenbank ist sie durch das Vorhandensein von zwei

Zusatzdateien gekennzeichnet ,

ActivitiesCache.db-shm und

ActivitiesCache.db-wal .

Zusätzliche Informationen zu gelöschten Datensätzen können in nicht verwendetem Tabellenbereich, Freelists und Wal-Dateien enthalten sein.

Anatomie der Windows 10-Zeitleiste

ActivitiesCache.db enthält die folgenden Tabellen:

Activity ,

Activity_PackageId ,

ActivityAssetCache ,

ActivityOperation ,

AppSettings ,

ManualSequence ,

Metadaten . Von größtem Interesse für den Forscher sind die Tabellen

Activity_PackageId und

Activity ).

Activity_PackageId-Tabelle Die Tabelle

Activity_PackageId enthält Einträge für Anwendungen, die Pfade für ausführbare Dateien enthalten (z. B.

... c: \ programdata \ firefly studios \ s tronghold kingdoms \ 2.0.32.1 \ strongholdkingdoms.exe ... ), Namen ausführbarer Dateien sowie die

Ablaufzeit für diese Einträge. Die Werte in der Spalte

Ablaufzeit werden im Epochenzeitformat gespeichert.

Einträge in der Tabelle

Activity_PackageId werden 30 Tage lang gespeichert und können Informationen zu ausführbaren Dateien oder Dokumenten enthalten, die bereits auf der untersuchten Festplatte fehlen.

In der

Aktivität Tabelle enthält die folgenden Felder: ID, AppId, PackageIdHash, AppActivityId , Activity, ActivityStatus, ParentActivityId, Tag, Gruppe, MatchID, LastModifiedTime, ExpirationTime, Payload, Priorität, IsLocalOnly, PlatformDeviceId, CreatedInCloud, Startzeit, Endzeit, LastModifiedOnClient, GroupAppActivityId, ClipboardPayload , EnterpriseId, OriginalLastModifiedOnClient, ETag.

Es enthält bis zu fünf Zeitstempelfelder: LastModifiedTime, ExpirationTime, StartTime, EndTime, LastModifiedOnClient (dieses Feld kann leer sein - es wird ausgefüllt, wenn die betreffende Datei in diesem Tabelleneintrag von einem Computerbenutzer geändert wurde).

In dieser Tabelle finden Sie auch Pfade zu ausführbaren Dateien:

... "F: \\ NirSoft \\ x64 \\ USBDeview.exe ...Gary Hunter (pr3cur50r) im Artikel „Windows 10-Zeitleiste - Erste Überprüfung forensischer Artefakte“ gibt an, dass die Zeitstempelwerte für gelöschte Dateien nicht geändert werden. Bei geänderten Dokumenten ändern sich die Zeitstempelwerte nicht sofort, sondern innerhalb von 24 Stunden.

Studieren Sie die Windows 10-Zeitleiste

Der einfachste Weg, die in der Datei

ActivitiesCache.db enthaltenen Daten anzuzeigen, ist die Verwendung des SQLite-Datenbank-Viewers. Zum Beispiel das kostenlose Dienstprogramm DB Browser for SQLite.

Wenn Sie sich durch die Tabellen auf der Registerkarte Daten durchsuchen bewegen, können Sie deren Inhalt anzeigen und Informationen aufzeichnen, die während einer bestimmten Studie interessant wären.

Das zweite von uns empfohlene Dienstprogramm ist WxTCmd (Windows 10 Timeline-Datenbankparser). Dieses Dienstprogramm wird über die Befehlszeile ausgeführt.

Als Ergebnis seiner Arbeit wird eine CSV-Datei erstellt, die die Ergebnisse der Analyse der Datei

ActivitiesCache.db enthält.

Ansicht dieser Datei in Excel geöffnet Das dritte von uns empfohlene Dienstprogramm ist das

AXIOM von Magnet Forensics.

Damit das Programm dieses Artefakt analysieren kann, müssen Sie das Programm im Abschnitt "Artefakte für den Fall auswählen" anweisen, dies zu tun.

Die Ergebnisse der Dateianalyse können in Magnet AXIOM Examiner angezeigt werden.

Ergebnisse des Extrahierens von Daten aus ActivitiesCache.db durch AXIOM Das vierte Dienstprogramm, das wir zur Analyse solcher Dateien empfehlen, ist

das Belkasoft Evidence Center von Belkasoft .

Wählen Sie nach dem Hinzufügen einer Datenquelle (Festplatte, logisches Laufwerk, Verzeichnis oder Datei) im Fenster Datenquelle hinzufügen im Abschnitt Systemdateien die

Option Windows-Zeitleiste aus .

Nach Abschluss der Datenextraktion wird die

Windows-Zeitleistenkategorie auf der Registerkarte

Übersicht angezeigt, auf der die Ergebnisse der Datenextraktion aus der Datei

ActivitiesCache.db angezeigt werden.

Wie der Datenabruf aussieht Windows 10-Zeitleiste in der Computerforensik: Umsetzung in die Praxis

In der Windows 10-Zeitleiste enthaltene Daten können zur Untersuchung von Vorfällen oder Datenlecks verwendet werden.

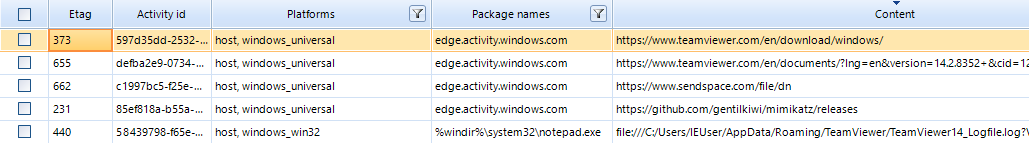

Als Beispiel zeigen wir Daten aus der Datei

ActivitiesCache.db von einem Computer, der von Hackern angegriffen wurde:

Wie Sie auf dem Screenshot sehen können, haben die Angreifer die TeamViewer-Opfer, eine Datei aus der Dateifreigabe sendspace.com, Mimikatz, auf den Computer heruntergeladen. Eine Analyse der in der Windows 10-Zeitleiste gespeicherten Ereignisse zeigt, dass die Angreifer die Teamviewer-Protokolle Notepad (Datei

notepad.exe ) (Datei

TeamViewer14_Logfile.log ) mit Notepad geöffnet haben. Möglicherweise, um die Informationen in dieser Datei zu löschen oder zu ändern.

Hier ist ein weiteres Beispiel. Anscheinend wurden sehr ungewöhnliche Dateien auf dem Computer gestartet. Wahrscheinlich hat jemand versucht, Informationen über den Computerbenutzer zu sammeln.

Eine neue Kategorie von Artefakten, die in Windows 10 angezeigt wurde, nämlich die Windows 10-Zeitleiste, vereinfacht die Arbeit des Forschers bei der Rekonstruktion von Ereignissen, die auf dem untersuchten Computer in den letzten 30 Tagen aufgetreten sind. Außerdem kann Windows 10 Timeline zusätzliche Informationen zu Dateien bereitstellen, die auf dem untersuchten Computer ausgeführt wurden, einschließlich gelöschter Dateien. Dies ist besonders wichtig bei der Untersuchung von Vorfällen oder Datenlecks.