Webanwendungsscanner sind heutzutage eine recht beliebte Kategorie von Software. Es gibt kostenpflichtige Scanner, es gibt kostenlose. Jeder von ihnen hat seine eigenen Parameter und Schwachstellen, die erkannt werden können. Einige sind nur auf diejenigen beschränkt, die in den OWASP Top Ten (Open Web Application Security Project) veröffentlicht wurden, andere gehen bei ihren Black-Box-Tests noch viel weiter.

In diesem Beitrag haben wir acht beliebte Scanner gesammelt, genauer untersucht und ausprobiert. Unabhängige Punkte auf zwei Plattformen (.NET und PHP) wurden als Trainingsziele ausgewählt:

Premium.pgabank.com und

Php.testsparker.com .

OWASP ZAP

Wie der Name schon sagt, ist die in der Einleitung erwähnte

OWASP- Organisation für die Veröffentlichung von

OWASP ZAP verantwortlich . Dies ist ein kostenloses Tool zum Testen der Penetration und zum Auffinden von Schwachstellen in Webanwendungen.

Hauptmerkmale von OWASP ZAP:

- Man-in-the-Middle-Proxy

- Traditionelle und AJAX-Spinnen

- Automatisierter Scanner

- Passiver Scanner

- Erzwungenes Surfen

- Fuzzer

Zusätzliche Funktionen- Dynamische SSL-Zertifikate

- Unterstützung für Smartcard- und Client-Digitalzertifikate

- Unterstützung für Web-Sockets

- Unterstützung für eine Vielzahl von Skriptsprachen

- Plug-n-Hack-Unterstützung

- Authentifizierung und Sitzungsunterstützung

- Leistungsstarke REST-basierte API

- Option zur automatischen Aktualisierung

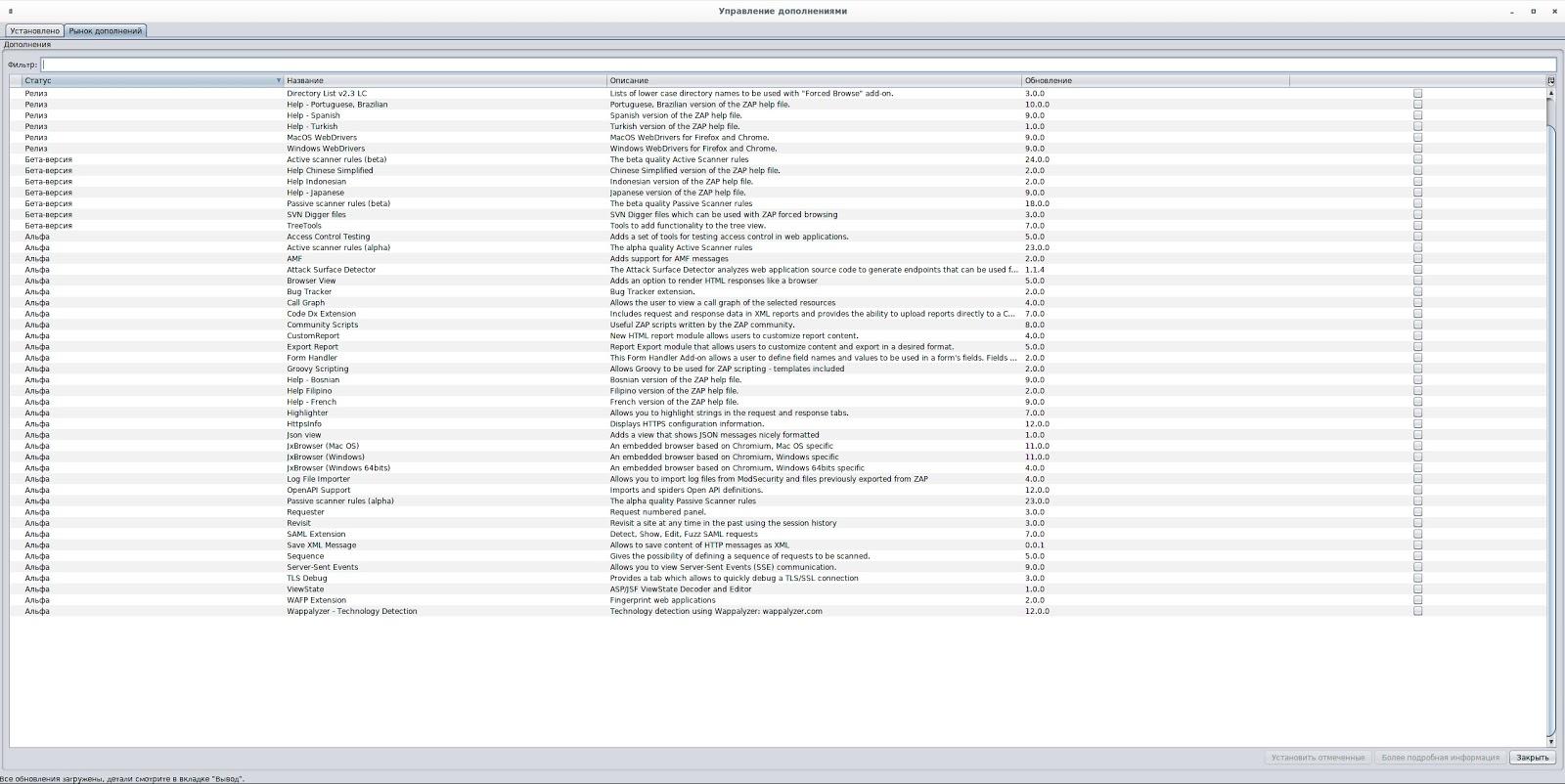

- Integrierter und wachsender Marktplatz für Add-Ons

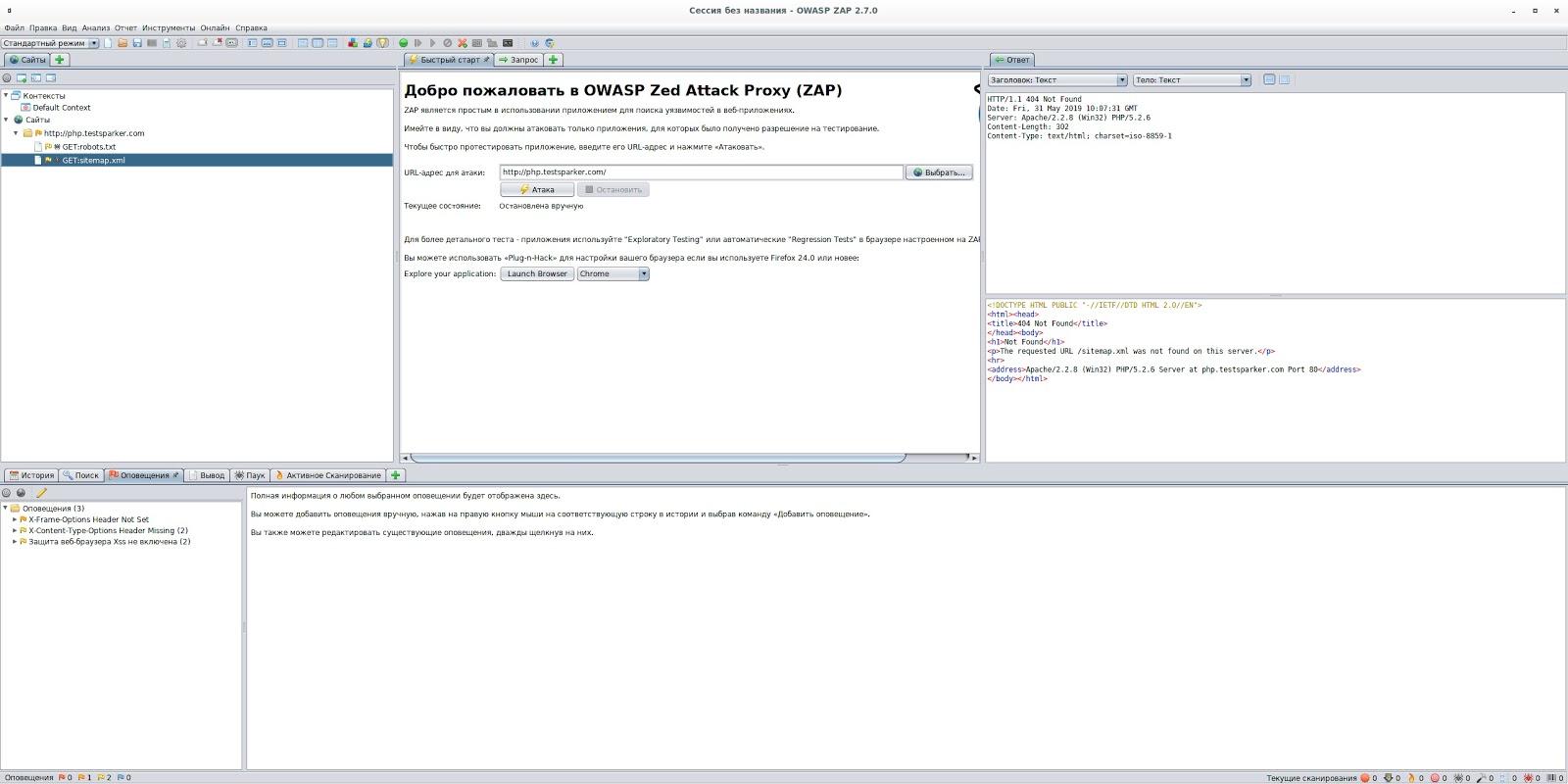

Die Programmoberfläche wurde ins Russische übersetzt, was für einige Benutzer praktisch sein wird. Der OWASP ZAP-Arbeitsbereich besteht aus mehreren Fenstern. Unten befinden sich Registerkarten mit aktuellen Aufgaben und dem Prozess ihrer Implementierung. Links befindet sich ein Baum mit Websites, den Sie zusätzlich im rechten Teil des Anforderungs- und Antwortfensters anzeigen können.

Über den Marktplatz können Sie die Funktionalität des Scanners leicht erweitern.

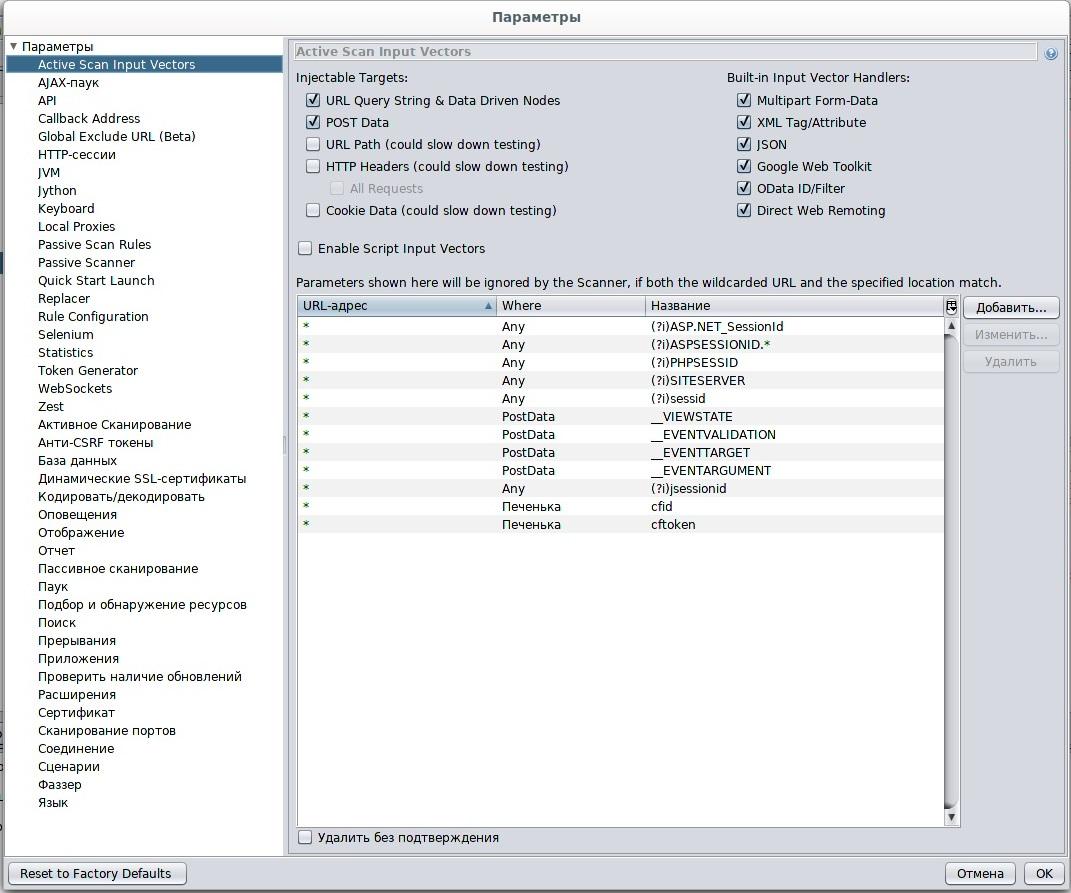

Jede Komponente des Programms verfügt über viele anpassbare Parameter. Beispielsweise können wir eingehende Vektoren für das aktive Scannen konfigurieren, dynamische SSL-Zertifikate generieren, HTTP-Sitzungskennungen hinzufügen usw.

Fahren wir mit den Tests fort. Beim Scannen einer Site

php.testsparker.com wurde eine Blind SQL Injection gefunden. Hier enden kritische Schwachstellen.

OWASP ZAP vollständige Ergebnisse unter php.testsparker.comH: Erweiterte SQL Injection - UND boolesche Blind - WHERE - oder HAVING - Klausel

M: X-Frame-Options-Header nicht gesetzt

L: X-Content-Type-Options-Header fehlt

L: Der xss-Schutz des Webbrowsers ist nicht aktiviert

Auf

premium.bgabank.com sehen wir weitere interessante Ergebnisse: Die Funktionen Server Side Include (SSI) und Reflected Cross Site Scripting wurden gefunden.

Vollständige OWASP ZAP-Ergebnisse unter premium.bgabank.comH: Server Side Include

H: Reflektiertes Cross Site Scripting

M: X-Frame-Options-Header nicht gesetzt

M: Offenlegung von Anwendungsfehlern

M: Verzeichnis durchsuchen

M: Sichere Seiten enthalten gemischten Inhalt (einschließlich Skripte)

L: X-Content-Type-Options-Header fehlt

L: Der xss-Schutz des Webbrowsers ist nicht aktiviert

L: Domänenübergreifende Aufnahme von JavaScript-Quelldateien

L: Unvollständige oder keine Cache-Steuerung und Pragma HTTP-Header-Set

L: Cookie No HttpOnly Flag

L: Cookie ohne sichere Flagge

L: Inhaltstyp-Header fehlt

L: Private IP-Offenlegung

I: Bild legt Standort- oder Datenschutzdaten offen

Alle Scanergebnisse können in einen Bericht exportiert werden (* .pdf, * .html, * .xml, * .json werden unterstützt). Der Bericht beschreibt detailliert Schwachstellen, gefundene Vektoren sowie Methoden zum "Schließen" von Schwachstellen.

Im Allgemeinen haben wir gerne mit OWASP ZAP gearbeitet. Es gibt alle notwendigen Tools für die Pentest-Webanwendung, eine einfache und intuitive Benutzeroberfläche sowie ein schnelles Scannen mit einem Klick. Gleichzeitig flexible, tiefgreifende Einstellungen für einen detaillierteren Scan, der als Ausgangspunkt für die weitere manuelle Suche nach Schwachstellen dienen kann. Im Folgenden werden wir auch über den Burp Suite Pro-Scanner sprechen, der viel mit OWASP ZAP gemeinsam hat. Aufgrund der Anzahl und Qualität der gefundenen Sicherheitslücken zeigte der erste von uns untersuchte Scanner ein sehr gutes Ergebnis.

Empfohlen für den Einsatz in der Arbeit.W9scan

W9scan ist ein kostenloser Konsolen-Schwachstellenscanner für die Site mit mehr als

1200 integrierten Plug-Ins , mit denen Fingerabdrücke von Webseiten und Ports erkannt, die Struktur der Website analysiert, verschiedene beliebte Schwachstellen gefunden, nach SQL Injection, XSS usw. gesucht werden können.

Eine vollständigere Liste der W9scan-Funktionen- Fingerabdruckerkennung

- Kann gängige CMS-Fingerabdrücke auf Websites identifizieren (300+)

- Erkennbarer gemeinsamer Website-Rahmen

- Identifizieren Sie allgemeine Fingerabdrücke von Portdiensten

- Website-Skriptsprache erkennen

- Betriebssystemtyp erkennen

- Erkennungswebsite-Firewall (WAF)

- Angriffsparameter

- SQL-Injection (basierend auf Crawlern)

- XSS-Injektion (basierend auf Reptilien)

- Eine große Anzahl von Fuzz-Parameterscans

- CVE-Schwachstelle

- Streben Schwachstellenerfassung (einschließlich automatischer Erkennung)

- Shellshock CGI-Test

- Herzschlag blutendes Herz

- Sicherheitsanfälligkeit bezüglich IIS-Analyse

- IIS Put-Sicherheitslücke

- Heftiges Knacken

- Sicherungsdateien und Verzeichnisse (basierend auf Crawlern)

- Sicherungsdateien und Verzeichnisse (basierend auf dem Domainnamen)

- Gemeinsames Verzeichnis

- Gemeinsame Datei

- Subdomain-Gewaltanalyse

- fckeditorPath-Aufzählung

- Allgemeine mdbdatabase-Aufzählung

- git svn leckidentifikation

- TOMCAT web.xml Nachgeben

- Nachricht sammeln

- E-Mails (basierend auf Reptilien)

- Private IP (basierend auf Reptilien)

- E-Mail (basierend auf Reptilien)

- Erkennen von Warnungen, schwerwiegenden Fehlern, ...

- Identifizierung der PHP-Version

- Offenlegung von IIS-Informationen

- IP-Adresszuweisung

- Integriertes Wappalyzer-Erkennungsskript

- robots.txt Analyse

- Unsichere Header in Headern erkennen

- Erkennen unsicherer Faktoren in Cookies

W9scan generiert automatisch Berichte über Scanergebnisse im HTML-Format. Um einen Scan zu starten, müssen Sie nur die Site-URL und die zu verwendenden Plugins angeben. Sie können alles auf einmal auswählen, indem Sie "alle" hinzufügen.

Beim Scannen von

php.testsparker.com hat W9scan svn und mögliche Download-Pfade für Nutzdaten gefunden. Aus der weniger kritischen habe ich die Versionen der verwendeten Dienste ermittelt, mögliche Vektoren für die Durchführung von XXE- und XXS-Angriffen, die Serverkonfigurationsdateien gefunden und nach Subdomänen gesucht.

Auf

premium.bgabank.com wurde nichts Kritisches gefunden. Der Scanner identifizierte jedoch mögliche Angriffsmethoden, definierte Dienstversionen, Verzeichnisse und Subdomänen.

Basierend auf den Scanergebnissen generiert W9scan automatisch eine HTML-Berichtsdatei.

Der W9scan-Scanner eignet sich für den Schnellstart mit einem einzigen Befehl. Wir

empfehlen, ihn als Hilfswerkzeug zur Ermittlung von Serviceversionen sowie potenzieller Angriffsmethoden zu verwenden.

Wapiti

Ein weiterer guter Konsolenscanner. Genau wie W9scan kann es mit einem Befehl gestartet werden, während es mehr verschiedene Scaneinstellungen hat.

Wapiti sucht nach folgenden Sicherheitslücken:

- Offenlegung von Dateien (Lokale und Remote-Include / Require, Fopen, Readfile ...)

- Datenbankinjektion (PHP / JSP / ASP SQL-Injektionen und XPath-Injektionen)

- XSS-Injektion (Cross Site Scripting) (reflektiert und permanent)

- Befehlsausführungserkennung (eval (), system (), passtru () ...)

- CRLF-Injektion (HTTP-Antwortaufteilung, Sitzungsfixierung ...)

- XXE-Injektion (XML External Entity)

- SSRF (Server Side Request Forgery)

- Verwendung von bekannten potenziell gefährlichen Dateien

- Schwache .htaccess-Konfigurationen, die umgangen werden können

- Vorhandensein von Sicherungsdateien mit vertraulichen Informationen

- Shellshock

Zusätzlich zu all dem gibt es Unterstützung für Proxys (HTTP, HTTPs und SOCKS5), verschiedene Authentifizierungsmethoden (Basic, Digest, Kerberos, NTLM), Unterstützung für SSL-Zertifikate, die Möglichkeit, verschiedene HTTP-Header oder User-Agent-Einstellungen hinzuzufügen.

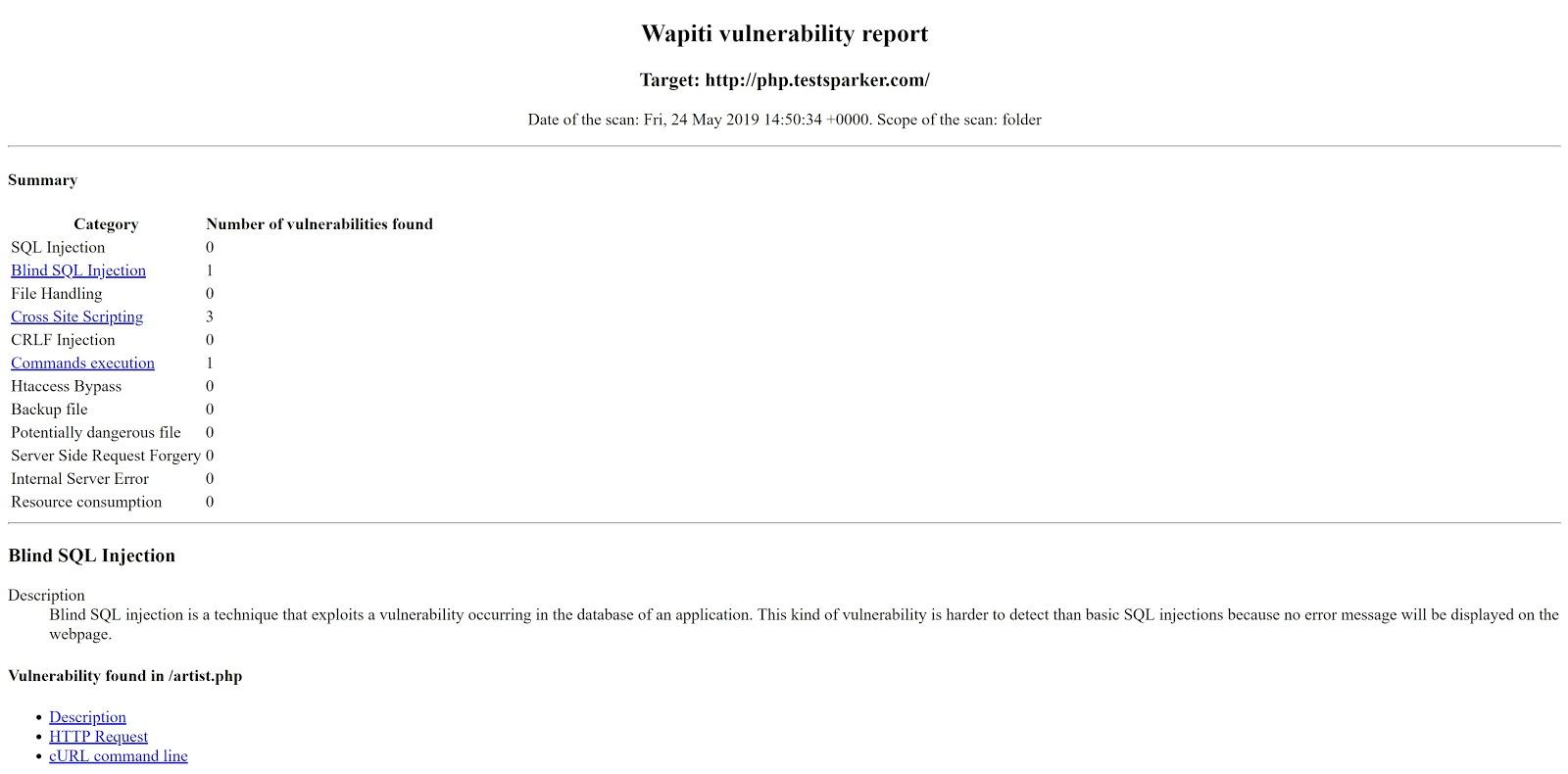

Beim Scannen der Site

php.testsparker.com wurden die Sicherheitslücken Blind SQL Injection, Cross Site Scripting und Befehlsausführung gefunden. Auf

premium.bgabank.com zeigt Wapiti im Vergleich zu anderen Scannern keine so hervorragenden Ergebnisse: Es wurde nur Cross Site Scripting erkannt.

Basierend auf den Ergebnissen des Scanners wird auch ein HTML-Bericht erstellt, der die Kategorien und die Anzahl der gefundenen Schwachstellen, deren Beschreibung, Anforderungen, Befehle zum Einrollen und Tipps zum Schließen der gefundenen Sicherheitslücken enthält.

Wie erwartet erreicht

Wapiti nicht das Niveau von OWASP ZAP. Trotzdem funktionierte es besser als W9scan , obwohl es keine Verzeichnisse, Subdomains durchsuchte und die Version der Dienste bestimmte.

Arachni

Ein leistungsstarker kostenloser Prozessor zum Testen der Sicherheit von Webanwendungen und der Suche nach Sicherheitslücken. Es hat eine grafische Oberfläche und eine riesige Funktionalität, die auf der

offiziellen Website ausführlicher zu

finden ist .

Aktives Testen:

- SQL Injection - Fehlerbasierte Erkennung

- Blind SQL Injection mit Differentialanalyse

- Blind SQL Injection mit Timing-Attacken

- NoSQL-Injection - Fehlerbasierte Schwachstellenerkennung

- Blinde NoSQL-Injektion mittels Differentialanalyse

Vollständige Funktionsliste für aktive Tests- CSRF-Erkennung

- Code-Injection

- Blindcode-Injection mit Timing-Attacken

- LDAP-Injektion

- Pfadüberquerung

- Aufnahme von Dateien

- Antwortaufteilung

- OS-Befehlsinjektion

- Blind OS Command Injection mit Timing-Attacken

- Remote-Dateieinschluss

- Nicht validierte Weiterleitungen

- Nicht validierte DOM-Weiterleitungen

- XPath-Injektion

- Xss

- Pfad xss

- XSS in Ereignisattributen von HTML-Elementen

- XSS in HTML-Tags

- XSS im Skriptkontext

- DOM XSS

- DOM XSS-Skriptkontext

- Offenlegung des Quellcodes

- Externe XML-Entität

Passive Prüfung:

- Zulässige HTTP-Methoden

- Dateien sichern

- Sicherungsverzeichnisse

- Gemeinsame Administrationsoberflächen

- Gemeinsame Verzeichnisse

- Gemeinsame Dateien

Vollständige Liste der passiven Testfunktionen- HTTP PUT

- Unzureichender Transportschichtschutz für Kennwortformulare

- WebDAV-Erkennung (webdav).

- HTTP TRACE-Erkennung

- Offenlegung der Kreditkartennummer

- Offenlegung von CVS / SVN-Benutzern

- Offenlegung privater IP-Adressen

- Gemeinsame Hintertüren

- .htaccess LIMIT-Fehlkonfiguration

- Interessante Antworten

- HTML-Objekt-Grepper

- Offenlegung der E-Mail-Adresse

- Offenlegung der US-Sozialversicherungsnummer

- Kraftvolle Verzeichnisliste

- Gemischte Ressourcen / Skripte

- Unsichere Cookies

- HttpOnly Cookies

- Automatische Vervollständigung für Kennwortformularfelder.

- Bypass für Ursprungs-Parodie-Zugriffsbeschränkung

- Formularbasierter Upload

- localstart.asp

- Cookie-Set für übergeordnete Domain

- Fehlende Strict-Transport-Security-Header für HTTPS-Sites

- Fehlende X-Frame-Options-Header

- Unsichere CORS-Richtlinie

- Unsichere domänenübergreifende Richtlinie

- Unsichere domänenübergreifende Richtlinie

- Unsichere Clientzugriffsrichtlinie

Beeindruckend, nicht wahr? Das ist aber noch nicht alles. Eine Reihe von Plugins sind ebenfalls im Web enthalten, z. B. Passive Proxy, Dictionary-Angreifer für HTTP-Authentifizierung, Cookie-Sammler, WAF-Detektor usw.

Der Scanner verfügt über eine schöne und übersichtliche Weboberfläche:

Und genau das hat Arachni auf unseren Testgeländen gefunden.

Php.testsparker.com :

- Cross-Site Scripting (XSS) im Skriptkontext

- Blind SQL Injection (Differentialanalyse)

- Code-Injection

- Code-Injection (Timing-Angriff)

- Befehlsinjektion des Betriebssystems (Timing-Angriff)

- Befehlsinjektion des Betriebssystems

Andere Schwachstellen auf php.testsparker.comH: Dateieinschluss

H: Cross-Site Scripting (XSS) im HTML-Tag

H: Cross-Site Scripting (XSS)

H: Pfadüberquerung

M: Sicherungsdatei

M: Gemeinsames Verzeichnis

M: HTTP TRACE

L: Fehlender 'X-Frame-Options'-Header

L: Passwortfeld mit automatischer Vervollständigung

L: Unsichere Clientzugriffsrichtlinie

L: Unsichere domänenübergreifende Richtlinie (Zugriff zulassen von)

L: Gemeinsame vertrauliche Datei

Auf

premium.bgabank.com wurde nur die Möglichkeit einer Cross-Site Request Forgery (CSRF) aus der kritischen entdeckt.

Arachni vollständige Ergebnisse bei premium.bgabank.comH: Fälschung von standortübergreifenden Anfragen

M: Gemischte Ressource

M: HTTP TRACE

M: Gemeinsames Verzeichnis

M: Fehlender Header "Strict-Transport-Security"

L: Offenlegung der privaten IP-Adresse

Separat stellen wir fest, welche schönen Berichte Arachni uns gibt. Viele Formate werden unterstützt - HTML, XML, Text, JSON, Marschall, YAML, AFR.

Im Allgemeinen hinterlässt Arachni nach der Arbeit nur positive Eindrücke. Unsere Meinung: Dies ist ein

Muss im Arsenal eines jeden Spezialisten mit Selbstachtung .

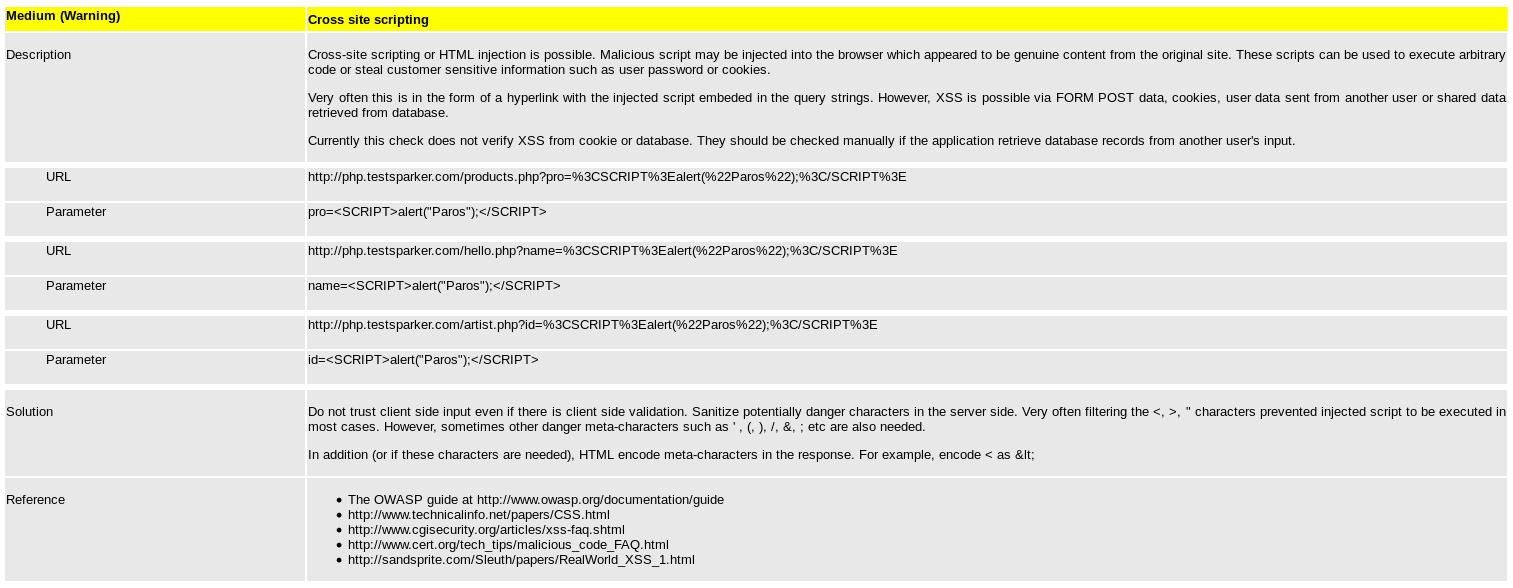

Paros

Ein weiterer GUI-Web-Schwachstellenscanner. Standardmäßig ist es in der Kali Linux-Distribution enthalten und wird dort lokal installiert. Es verfügt über einen integrierten Proxy, über den Websites für die Analyse hinzugefügt werden, einen integrierten Web-Spider, der die Website analysieren und eine Abfragezuordnung erstellen kann.

Um das persönliche Konto eines Benutzers zu scannen, müssen Sie sich beim Browser anmelden, wobei die Verkehrsumleitung über den Paros-Proxy aktiviert ist. Der Scanner verwendet während des Scanvorgangs autorisierte Cookies. Der Aktivitätsbericht kann in HTML exportiert werden. Es wird in der Datei root / paros / session / LatestScannedReport.htm gespeichert und anschließend überschrieben. Wenn Sie das Ergebnis des vorherigen Scans speichern möchten, müssen Sie vor dem Starten des nächsten Scans eine Kopie der vorhandenen Datei erstellen.

Hauptmerkmale (mit Blick auf OWASP TOP 10 2017):

- A1: Injection - SQLinjection, SQLinjection Fingerprint (Orte, an denen sich SQLinj möglicherweise befinden könnte)

- A6: Fehlkonfiguration der Sicherheit - Durchsuchen von Verzeichnissen, ISS-Standarddatei, Offenlegung von Tomcat-Quelldateien, IBM WebSphere-Standarddateien und einige andere Standard- oder veraltete Dateien (veraltete Datei) mit Quellcode und mehr.

- A7: XSS

Zusätzliche Funktionen:

- Suchen Sie nach aktivierter automatischer Vervollständigung für Kennwortformulare. Wenn das Eingabefeld einen Attributtyp = "Passwort" hat, wird außerdem ein falsches Positiv erhalten.

- CRLF-Injektion

- Sicherer Seitenbrowser-Cache (Zwischenspeichern von Seiten in einem Browser mit wichtigen Informationen)

- Möglichkeit zum Scannen eines geschützten Bereichs eines Benutzers (persönliches Konto)

- Möglichkeit zum Scannen von Webanwendungen in einem lokalen Netzwerk

Im Abschlussbericht für jede Art von Sicherheitsanfälligkeit finden Sie detailliertere Informationen und einige Empfehlungen zur Behebung dieser Sicherheitsanfälligkeit.

In unseren Tests zeigte Paros eher schwache Ergebnisse. Auf

php.testsparker.com wurden gefunden:

H: SQL-InjectionM: XSSM: Veraltete QuelldateienM: Verwenden der automatischen Vervollständigung in Formularen mit wichtigen Informationen (Kennwörtern usw.).L: Offenlegung der internen IPBei

premium.bgabank.com und noch weniger:

M: Verzeichnis durchsuchenM: Verwenden der automatischen Vervollständigung in Formularen mit wichtigen Informationen (Kennwörtern usw.).Obwohl der Paros-Scanner einfach und recht bequem zu bedienen ist, wird er aufgrund schlechter Scanergebnisse

nicht mehr verwendet .

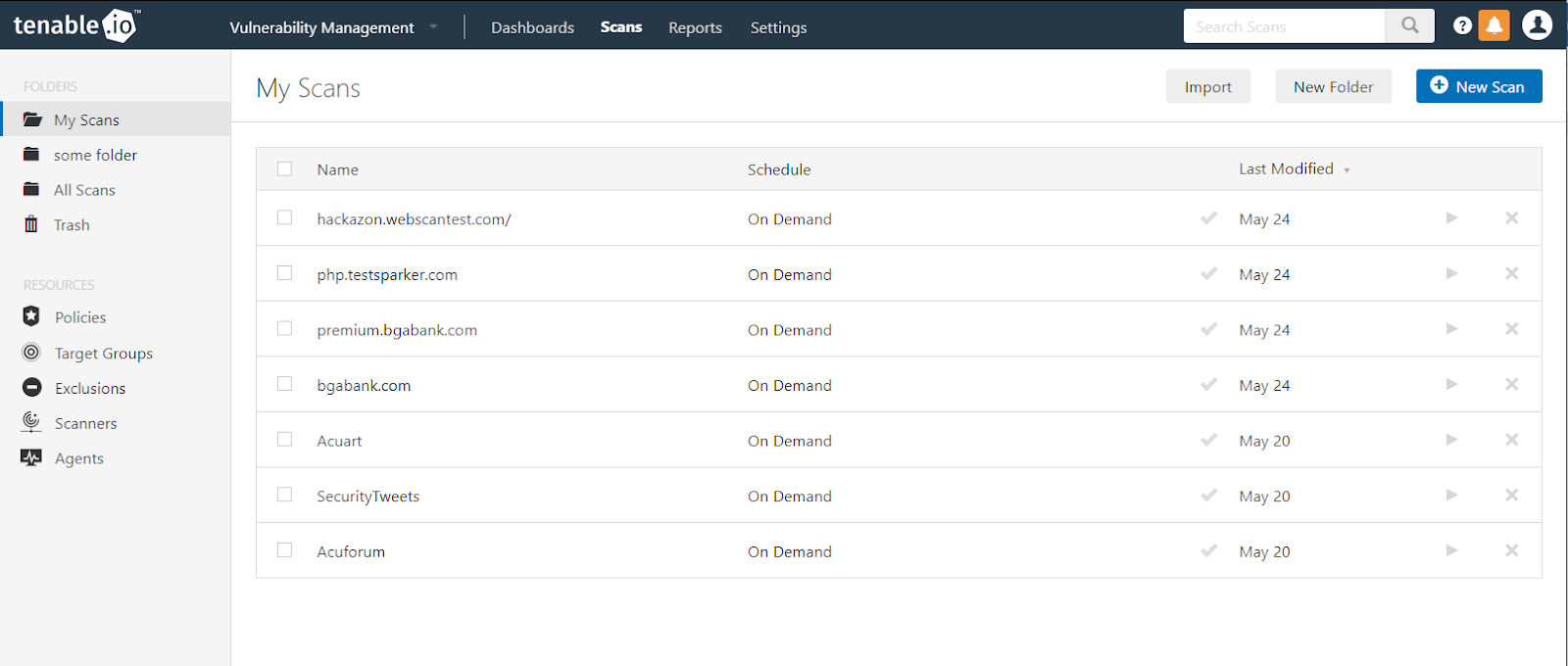

Tenable.io

Bezahlter multifunktionaler Cloud-

Scanner , der eine große Anzahl von Web-Schwachstellen erkennen kann und OWASP TOP 10 2017 fast vollständig abdeckt.

Der Dienst verfügt über eine integrierte Webspinne. Wenn Sie in den Scaneinstellungen Autorisierungsdaten (Autorisierungsanforderung, Login und Passwort, autorisierte Cookies) angeben, überprüft der Scanner auch Ihr persönliches Konto (Zone des autorisierten Benutzers).

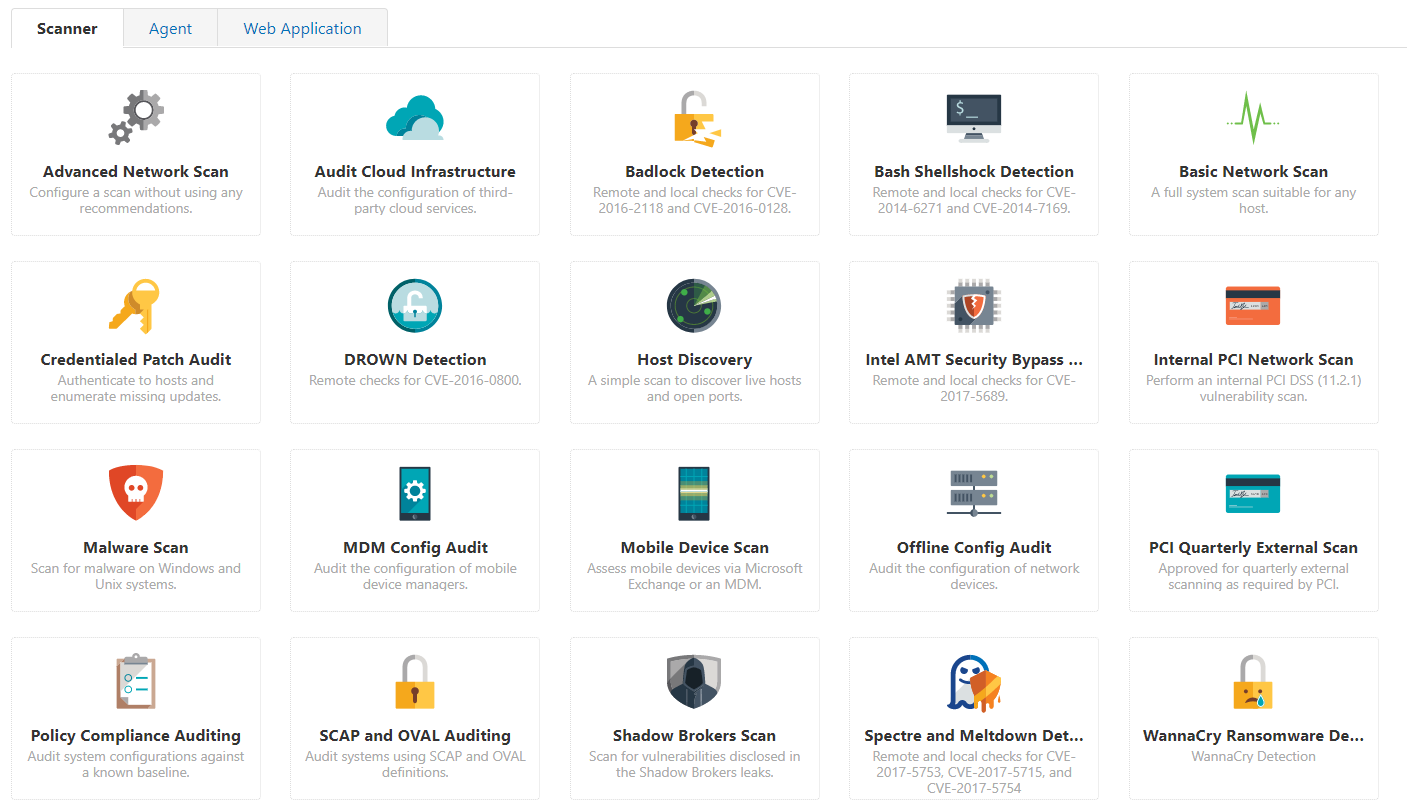

Tenable.io kann nicht nur Webanwendungen scannen, sondern auch das Netzwerk scannen - sowohl nach bekannten Sicherheitslücken als auch nach Hosts. Es ist möglich, Agenten zu verbinden, um das interne Netzwerk zu scannen. Es ist möglich, den Bericht in verschiedenen Formaten zu exportieren: * .nessus, * .csv, * .db, * .pdf.

Im Screenshot sind alle Domains "Test"

Im Screenshot sind alle Domains "Test" Zusätzliche Scanprofile. Dieser Artikel ist nicht betroffen

Zusätzliche Scanprofile. Dieser Artikel ist nicht betroffenNach dem Scannen werden Statistiken und Priorisierungen der gefundenen Schwachstellen verfügbar - kritische, hohe, mittlere, niedrige Informationen

Die Schwachstellenkarte enthält zusätzliche Informationen dazu und einige Empfehlungen für deren Beseitigung.

Scannen Sie php.testsparker.com

Scannen Sie php.testsparker.com . Sicherheitslücken mit hoher Priorität:

H: Sicherheitsanfälligkeiten bei Komponenten- Keine Support-Version von PHP- Keine Support-Version von ApacheH: Code-InjektionH: SQLinjH: XSSH: LFIH: PfadüberquerungMittlere und niedrige SchwachstellenM: Offenlegung wertvoller Daten - vollständiger Pfad, Backups

M: Offenlegung der internen IP

M: Cookie ohne HTTPOnly-Flag

M: Passwort über HTTP senden

L: Verwenden der automatischen Vervollständigung in Formularen mit wichtigen Informationen

L: Serverantwort auf TRACE-Anforderungen

L: Cache-Steuerung, X-Content-Type-Optionen, X-Frame-Optionen, X-XSS-Protection-Header sind nicht installiert.

Jetzt

premium.bgabank.com . Sicherheitslücken mit hoher Priorität:

H: Sicherheitsanfälligkeiten bei Komponenten

- keine Support-Version von PHP

- Apache-Schwachstellen

- Bootstrap-Schwachstellen

- jQuery-Schwachstellen

Mittlere und niedrige SchwachstellenM: Webserver phpinfo ()

M: Gemeinsame Nutzung von HTTP und HTTPS

M: Fehlende Umleitung von HTTP zu HTTPS

M: Verzeichnis durchsuchen

M: Sicherungsdateien gefunden

M: Verwenden einer unsicheren Version von SSL

M: Ablauf des SSL / TLS-Zertifikats

L: Offenlegung der internen IP

L: Cookie ohne HTTPOnly-Flag

L: Serverantwort auf TRACE-Anforderungen

L: Strict-Transport-Security, Cache-Control, X-Content-Type-Optionen, X-Frame-Optionen und X-XSS-Protection-Header sind nicht installiert.

Der Tenable.io-Scanner hat eine

gute Leistung erbracht

und viele Sicherheitslücken gefunden . Die Arbeit damit wird durch eine praktische grafische Oberfläche und Datenpräsentation vereinfacht. Ein weiteres Plus ist das Vorhandensein zusätzlicher Scan-Profile, in die wir uns bisher entschieden haben, nicht zu vergraben. Ein wichtiges Merkmal ist die Cloud-Service-Struktur. Einerseits verwendet der Dienst keine lokalen Computerressourcen eines funktionierenden Computers. Andererseits können Webanwendungen im lokalen Netzwerk nicht gescannt werden.

Burp Suite Pro

Burp Suite ist eine vollständige

Lösung zur Überprüfung von Webanwendungen. Es enthält eine Vielzahl von Dienstprogrammen zur Verbesserung und Beschleunigung der Suche nach Schwachstellen in Webanwendungen.

Burp Suite verfügt über die folgenden Dienstprogramme:

- Proxy - Ein Proxyserver, der Datenverkehr abfängt, der über das HTTP (S) -Protokoll im Man-in-the-Middle-Modus geleitet wird. Mit diesem Dienstprogramm können Sie zwischen dem Browser und der Zielwebanwendung den Datenverkehr in beide Richtungen abfangen, untersuchen und ändern.

- Spider ist eine Webspinne, die automatisch Informationen über den Inhalt und die Funktionalität einer Anwendung (Webressource) sammelt.

- Scanner (nur in Burp Suite Pro) - Ein Scanner zur automatischen Suche nach Schwachstellen in Webanwendungen.

- Intruder - ein flexibles Dienstprogramm, mit dem Sie automatisch Angriffe verschiedener Art ausführen können. Zum Beispiel das Durchlaufen von Bezeichnern, das Sammeln wichtiger Informationen und vieles mehr.

- Repeater ist ein Tool zum manuellen Ändern und erneuten Senden einzelner HTTP-Anforderungen sowie zum Analysieren von Anwendungsantworten.

- Der Sequenzer ist ein Dienstprogramm zum Analysieren zufälliger Anwendungsdaten, um den Algorithmus für deren Generierung vorhersagen zu können.

- Decoder ist ein Dienstprogramm zum manuellen oder automatischen Codieren und Decodieren von Anwendungsdaten.

- Der Vergleicher ist ein Werkzeug zum Auffinden visueller Unterschiede zwischen zwei Datenvariationen.

- Extender - ein Tool zum Hinzufügen von Erweiterungen zur Burp Suite

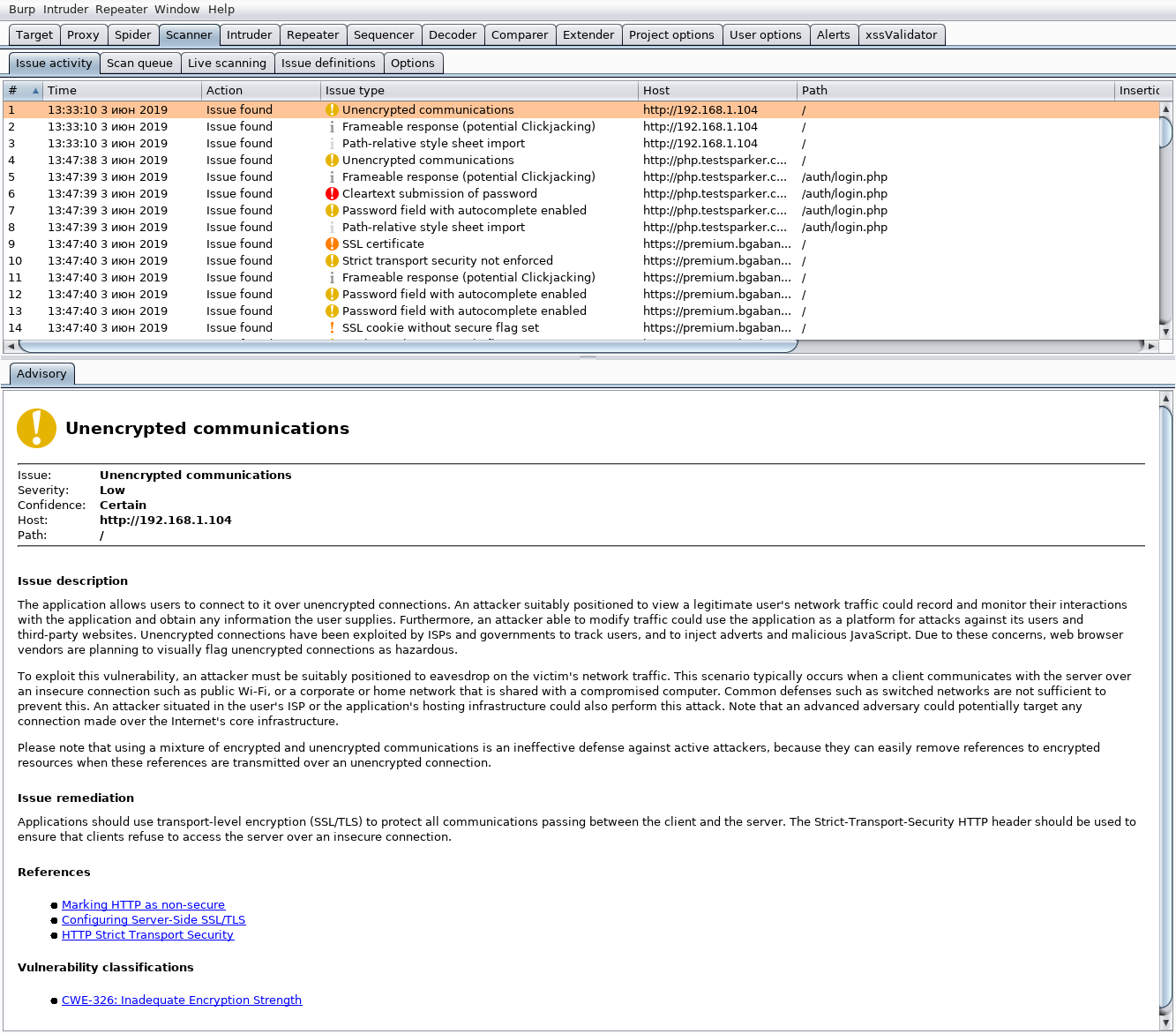

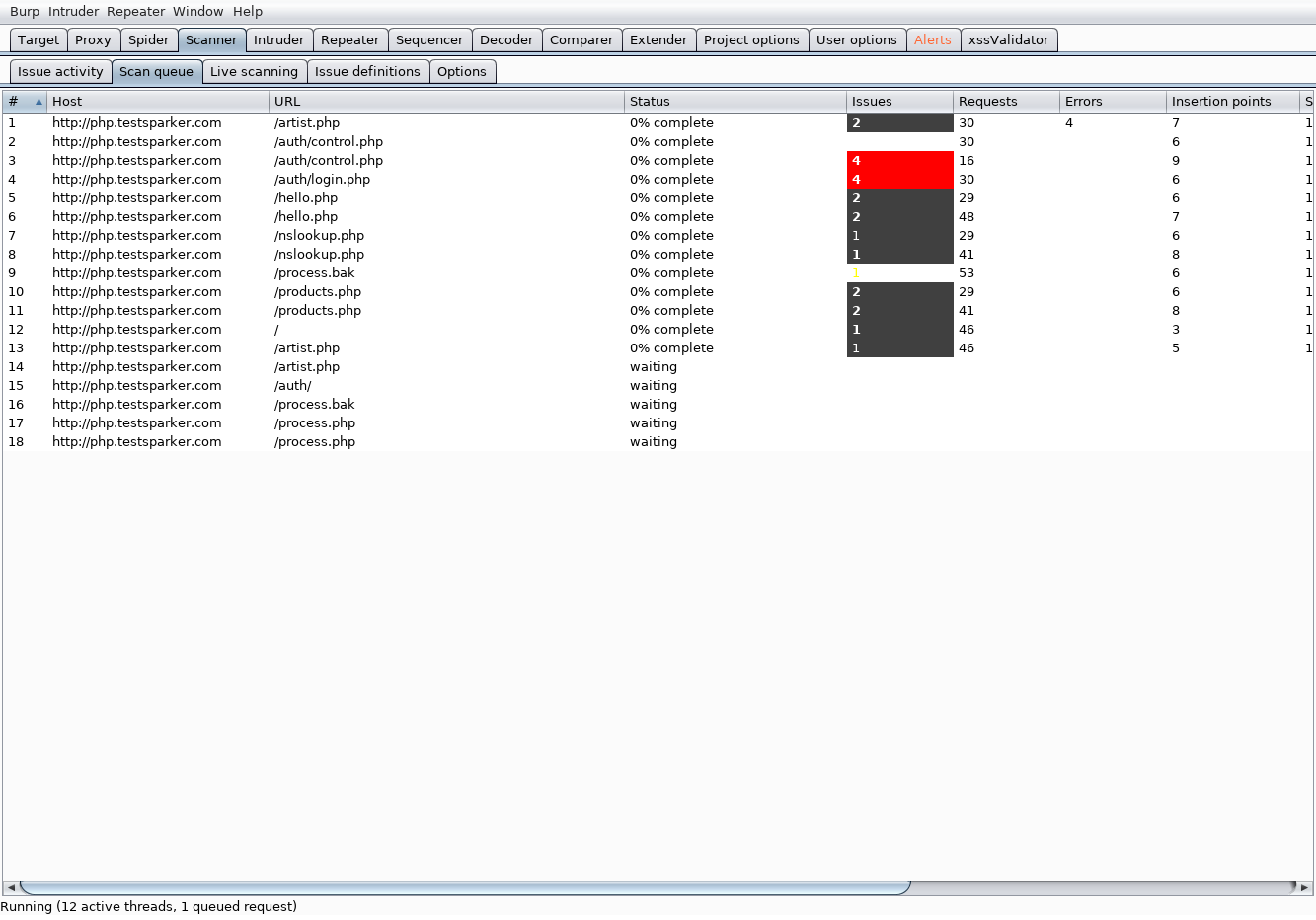

Das Scanner-Dienstprogramm wird auf der gleichnamigen Registerkarte des Hauptfensters des Burp Suite-Programms angezeigt. Die Benutzeroberfläche ist englischsprachig, aber wen kann das jetzt abschrecken?

Die Registerkarte Problemdefinition enthält eine vollständige Liste aller Schwachstellen, die dieser Scanner identifizieren kann. Es sei darauf hingewiesen, dass die Liste sehr beeindruckend ist.

Alle Schwachstellen sind in drei Kategorien unterteilt: hoch, mittel, niedrig. Es gibt auch eine Kategorie von Informationen, die Mechanismen zum Sammeln verschiedener nützlicher Informationen über die gescannte Ressource enthält.

Wenn Sie einen Scan im Fenster "Scan-Warteschlange" starten, können Sie den Fortschritt schrittweise beobachten. "Farbdifferenzierung von Hosen" ist vorhanden.

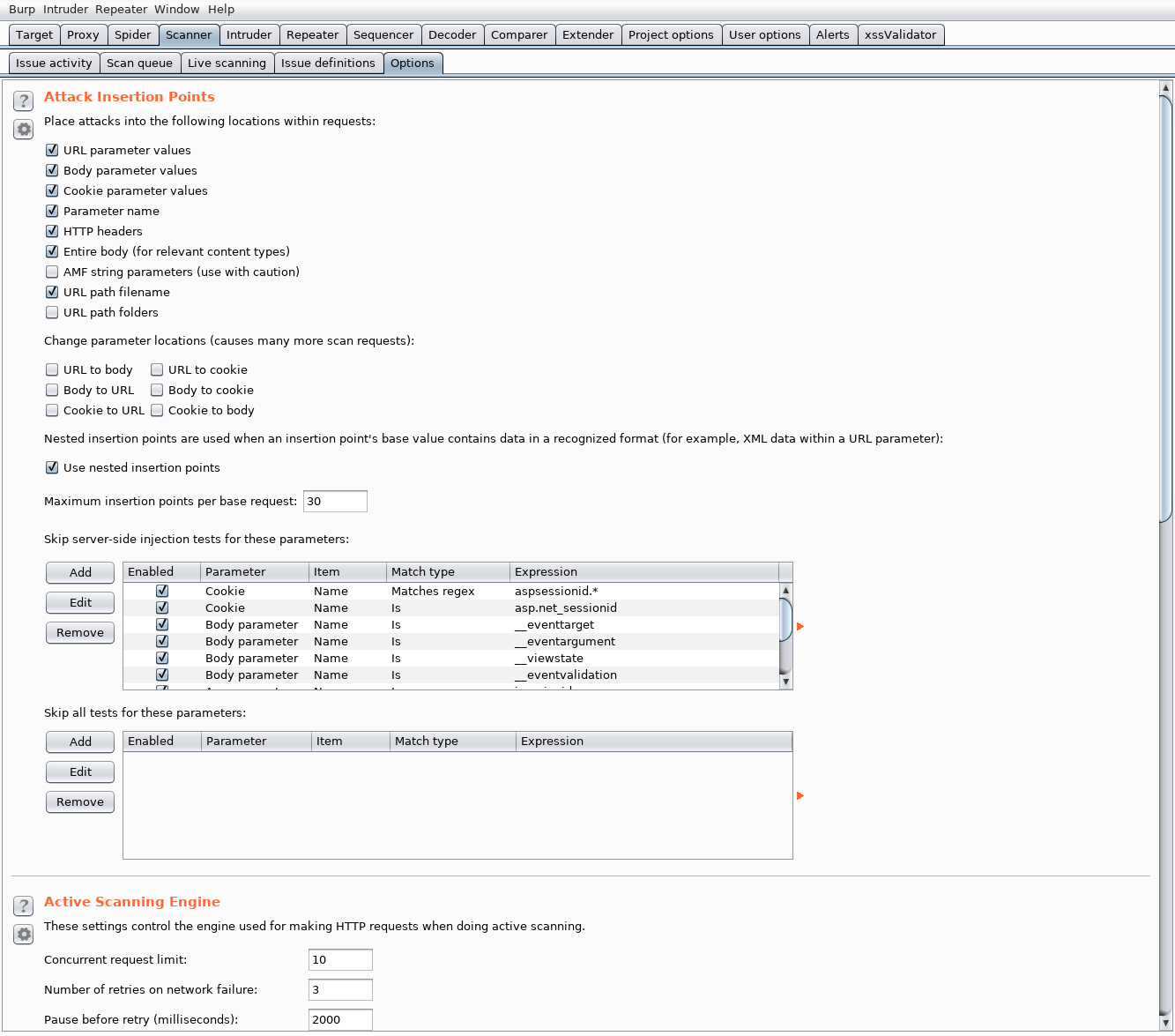

Auf der Registerkarte Optionen werden die grundlegenden Scaneinstellungen konfiguriert.

Der Einfachheit halber sind die Optionen in Kategorien unterteilt. Bei Bedarf erhalten Sie Hilfe für jede Kategorie direkt aus dem Einstellungsfenster.

Im Allgemeinen zeigte Burp Suite Pro ein gutes Ergebnis. Beim Scannen von

php.testsparker.com wurden genügend Sicherheitslücken gefunden und klassifiziert, um die vollständige Kontrolle über die Webanwendung und ihre Daten zu erlangen. Dies sind OS Command Injection, SSTI und File Path Traversal.

Die vollständigen Ergebnisse von Burp Suite Pro finden Sie unter php.testsparker.comH: OS-Befehlsinjektion

H: Durchlaufen des Dateipfads

H: Out-of-Band-Ressourcenlast (HTTP)

H: Serverseitige Vorlageninjektion

H: Cross-Site-Scripting (reflektiert)

H: Domänenübergreifende Flash-Richtlinie

H: Domänenübergreifende Silverlight-Richtlinie

H: Klartextübermittlung des Passworts

H: Externe Dienstinteraktion (DNS)

H: Externe Dienstinteraktion (HTTP)

M: SSL-Zertifikat (nicht vertrauenswürdig oder abgelaufen)

L: Passwortfeld mit aktivierter automatischer Vervollständigung

L: Form Action Hijacking (reflektiert)

L: Unverschlüsselte Kommunikation

L: Strenge Transportsicherheit nicht durchgesetzt

Folgendes wurde auf

premium.bgabank.com gefunden :

H: Cross-Site-Scripting (reflektiert)M: SSL-Cookie ohne gesetztes sicheres Flag

M: SSL-Zertifikat (nicht vertrauenswürdig oder abgelaufen)L: Cookie ohne gesetztes HttpOnly-Flag

L: Passwortfeld mit aktivierter automatischer Vervollständigung

L: Strenge Transportsicherheit nicht durchgesetztWenn Sie Burp Suite häufig für das Web-Pentest verwenden , das Ökosystem mögen, aber die Suche nach Schwachstellen irgendwie automatisieren

möchten ,

passt dieses Dienstprogramm perfekt in Ihr Arsenal .

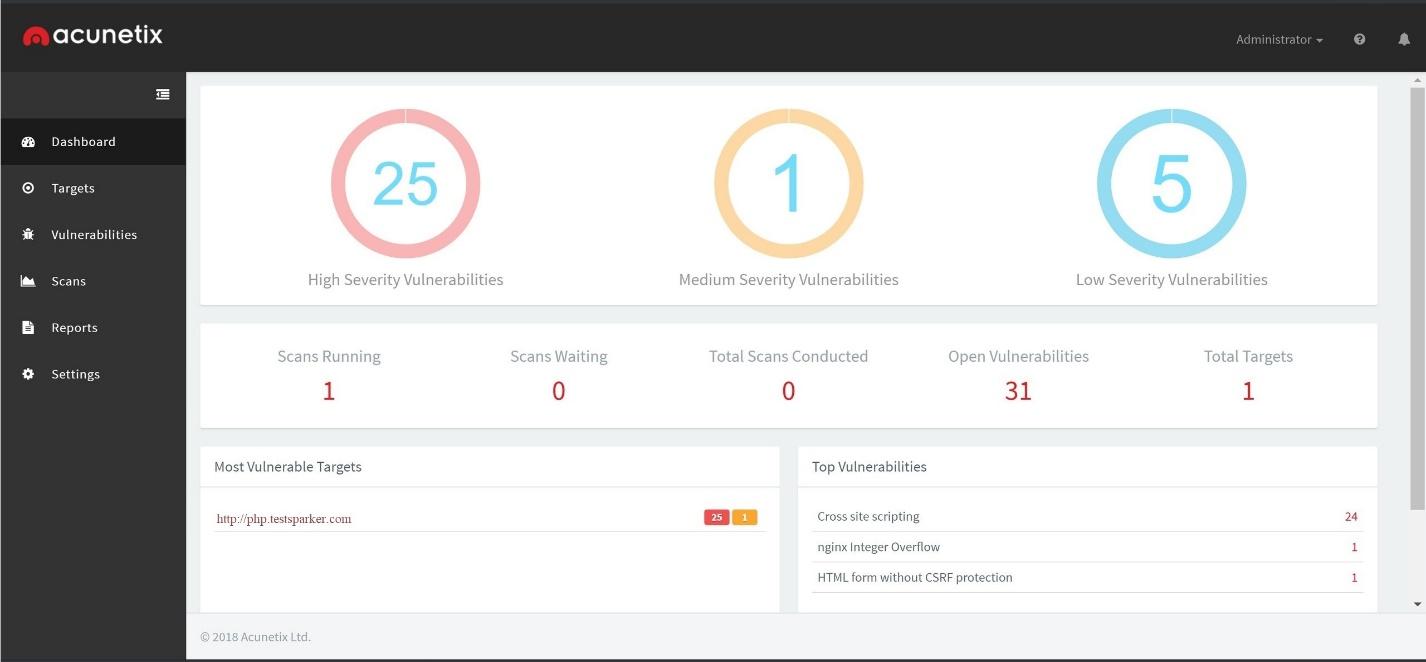

Acunetix

Fazit - ein weiterer sehr guter kommerzieller

Scanner . Es wird sehr aktiv durch Werbung beworben, aber Acutenix wäre ohne seine umfangreiche Funktionalität nicht erfolgreich gewesen. Zu den Schwachstellen, die ihm zur Erkennung zur Verfügung stehen, gehören alle Arten von SQL-Injection, Cross Site Scripting, CRLF-Injection und andere Freuden des Pentesters von Webanwendungen. Beachten Sie, dass Sie für ein qualitativ hochwertiges Scannen das richtige Profil auswählen müssen.

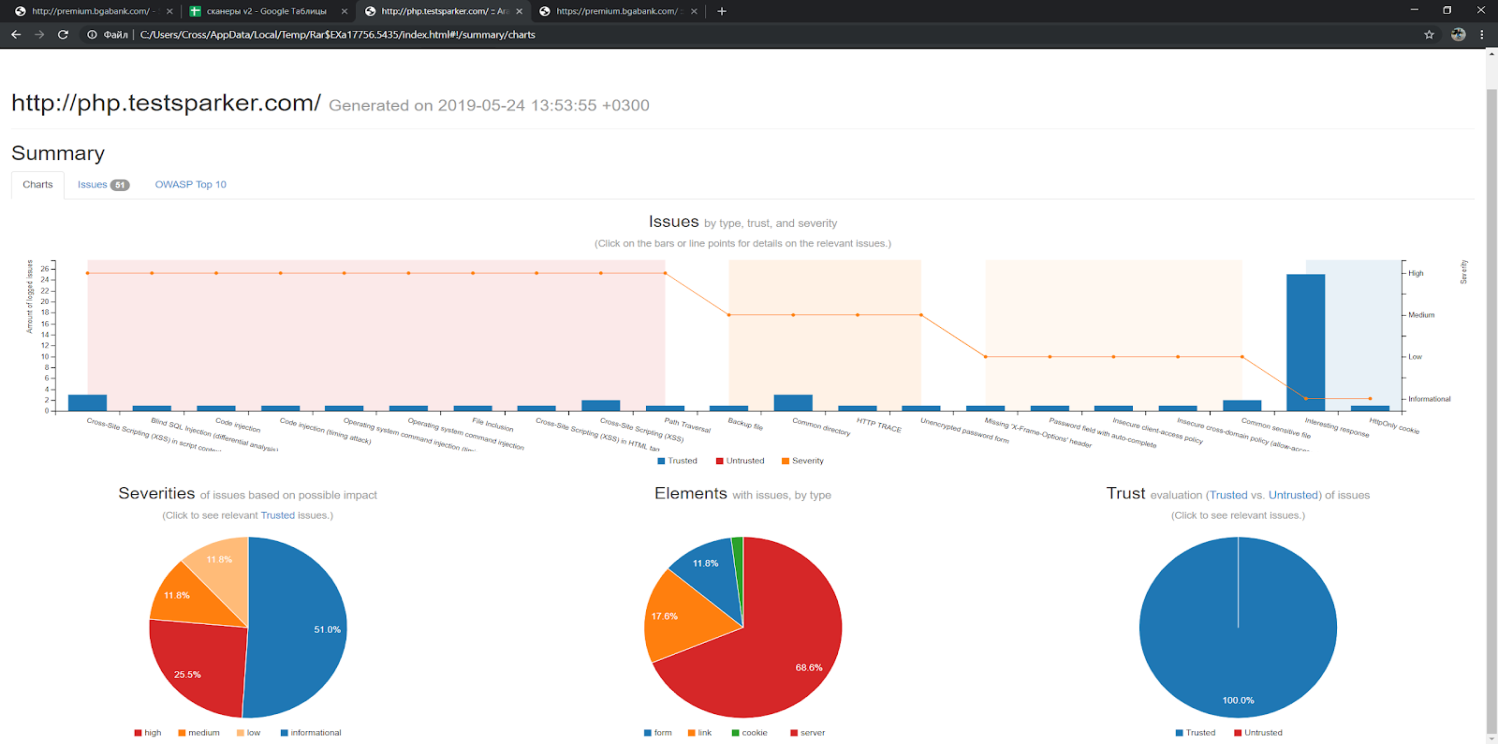

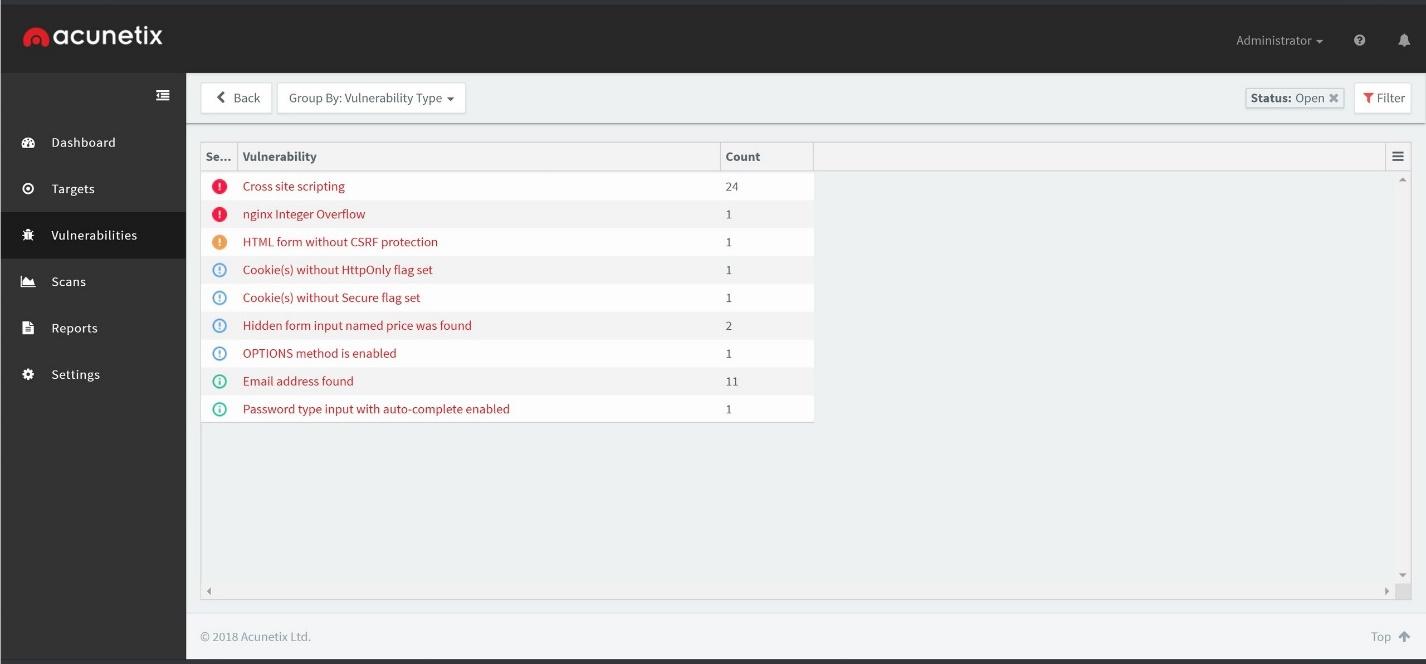

Die Dashboard-Oberfläche ist schön:

Alle identifizierten Schwachstellen werden traditionell in vier Kategorien unterteilt: Hoch, Mittel, Niedrig. Nun, und wo ohne die Kategorie Information, die laut Scanner alle interessanten Daten enthält.

Auf der Registerkarte Scans können wir den Fortschritt des Scannens und andere Diagnoseinformationen beobachten.

Nach Abschluss des Scans können wir auf der Registerkarte Sicherheitslücken feststellen, was und in welcher Menge gefunden wurde. Farbdifferenzierung vorhanden.

Im Test auf

php.testsparker.com zeigte

der Scanner ein gutes Ergebnis, aber mit

premium.bgabank.com lassen Sie uns offen im

Stich .

Vollständige Acunetix-Ergebnissephp.testsparker.com:

H: Apache 2.2.14 mod_isapi Dangling Pointer

H: Blind SQL Injection

H: Cross Site Scripting

H: Cross Site Scripting (verifiziert)

H: Verzeichnisdurchquerung

H: Dateieinschluss

H: PHP-Code-Injection

H: Serverseitige Vorlageninjektion

H: SVN-Repository gefunden

H: Vom Benutzer steuerbare Skriptquelle

M: Zugriffsdatenbank gefunden

M: Apache 2.x Version älter als 2.2.9

M: Apache httpd Remote Denial of Service

M: Apache httpOnly Cookie Offenlegung

M: Anwendungsfehlermeldung

M: Sicherungsdateien

M: Verzeichnisliste

M: HTML-Formular ohne CSRF-Schutz

M: Unsichere Datei clientaccesspolicy.xml

M: Teilweise vom Benutzer steuerbare Skriptquelle

M: PHP hängt daran, bestimmte Zeichenfolgen als Gleitkommazahl zu analysieren

M: PHP preg_replace wird bei Benutzereingaben verwendet

M: Offenlegung des Quellcodes

M: Benutzeranmeldeinformationen werden im Klartext gesendet

L: Apache 2.x Version älter als 2.2.10

L: Apache mod_negotiation Dateiname Bruteforcing

L: Clickjacking: X-Frame-Options-Header fehlt

L: Angriff zum Anraten der Anmeldeseite

L: Mögliches Überschreiben des relativen Pfades

L: Mögliche vertrauliche Verzeichnisse

L: Mögliche vertrauliche Dateien

L: Die TRACE-Methode ist aktiviert

premium.bgabank.com:

L: Clickjacking: X-Frame-Options-Header fehlt

Acunetix bietet großartige Funktionen und ist

geeignet, wenn Sie nach einer eigenständigen Lösung suchen . Die Weboberfläche ist einfach und übersichtlich, Infografiken und Berichte sehen gut verdaulich aus.

Während des Scannens sind Fehlzündungen möglich, aber wie Tony Stark sagte: „Dies passiert Männern. Nicht oft. Einer von fünf. "Allgemeine Ergebnisse

Und jetzt Schlussfolgerungen zu allen getesteten Scannern.- OWASP ZAP hat uns gefallen. Empfohlen zur Verwendung.

- Wir empfehlen die Verwendung von W9scan als Hilfswerkzeug zur Ermittlung von Versionen und Diensten sowie potenzieller Angriffsmethoden.

- Wapiti erreicht OWASP ZAP nicht, aber wir haben besser gearbeitet als W9scan.

- Arachni ist nur ein Muss.

- Paros scannt schlecht und wir empfehlen es nicht.

- Tenable.io ist gut, es findet viele Schwachstellen. Es ist jedoch zu bedenken, dass es bewölkt ist.

- Burp Suite Pro empfehlen wir diejenigen, die das Burp Suite-Ökosystem mögen, aber keine Automatisierung haben.

- Acunetix ist für diejenigen gedacht, die einen Scanner als eigenständige Anwendung suchen.