Die Regierungen vieler Länder beschränken auf die eine oder andere Weise den Zugang der Bürger zu Informationen und Diensten im Internet. Der Kampf gegen eine solche Zensur ist eine wichtige und schwierige Aufgabe. Normalerweise können einfache Lösungen keine hohe Zuverlässigkeit oder langfristige Effizienz aufweisen. Anspruchsvollere Methoden zur Überwindung von Blockaden haben Nachteile in Bezug auf Benutzerfreundlichkeit, schlechte Leistung oder erlauben es nicht, die Qualität der Internetnutzung auf dem richtigen Niveau zu halten.

Eine Gruppe amerikanischer Wissenschaftler der University of Illinois hat

eine neue Methode zur Überwindung von Sperren entwickelt, die auf der Verwendung von Proxy-Technologie basiert und Benutzer nach Vertrauensniveau segmentiert, um Agenten, die für Zensoren arbeiten, effektiv zu identifizieren. Wir stellen Ihnen die Hauptpunkte dieser Arbeit vor.

Beschreibung des Ansatzes

Wissenschaftler haben das Salmon-Tool entwickelt - ein System von Proxies, das von Freiwilligen aus Ländern ohne Einschränkungen bei der Nutzung des Internets verwaltet wird. Um diese Server vor dem Blockieren durch Zensoren zu schützen, verwendet das System einen speziellen Algorithmus, um Benutzern eine Vertrauensstufe zuzuweisen.

Bei dieser Methode werden potenzielle Zensuragenten, die anscheinend normale Benutzer sind, offengelegt, um die IP-Adresse des Proxyservers zu ermitteln und zu blockieren. Darüber hinaus erfolgt die Gegenwirkung gegen die

Angriffe von Sibylle unter Verwendung der Anforderungen, bei der Registrierung im System einen Link zu einem gültigen Konto im sozialen Netzwerk bereitzustellen oder eine Empfehlung von einem Benutzer mit einem hohen Maß an Vertrauen zu erhalten.

Wie funktioniert es?

Es wird davon ausgegangen, dass der Zensor eine staatlich kontrollierte Stelle ist, die die Kontrolle über jeden Router im Land übernehmen kann. Es wird auch angenommen, dass die Aufgabe des Zensors darin besteht, den Zugriff auf bestimmte Ressourcen zu blockieren und Benutzer nicht für weitere Verhaftungen zu berechnen. Das System kann eine solche Entwicklung von Ereignissen nicht verhindern - der Staat hat viele Möglichkeiten herauszufinden, welche Dienstleistungen die Bürger nutzen. Eine davon ist die Verwendung von Honeypot-Servern zum Abfangen der Kommunikation.

Es wird auch davon ausgegangen, dass der Staat über erhebliche Ressourcen verfügt, einschließlich der Humanressourcen. Ein Zensor kann Aufgaben lösen, die Hunderte und Tausende von Vollzeitbeschäftigten erfordern.

Noch ein paar grundlegende Punkte:

- Die Aufgabe des Systems besteht darin, allen Benutzern, die in Regionen mit Online-Zensur leben, die Umgehung von Sperren zu ermöglichen (d. H. Die IP-Adresse eines Proxyservers bereitzustellen).

- Agenten / Mitarbeiter der Zensur von Internetagenturen und -abteilungen können versuchen, unter dem Deckmantel normaler Benutzer eine Verbindung zum System herzustellen.

- Der Zensor kann jeden Proxyserver blockieren, dessen Adresse ihm bekannt wird.

- In diesem Fall verstehen die Organisatoren des Lachssystems, dass der Zensor die Serveradresse irgendwie erkannt hat.

All dies bringt uns zur Beschreibung der drei Schlüsselkomponenten eines Blockiersystems.

- Das System berechnet die Wahrscheinlichkeit, dass der Benutzer ein Agent der Zensur von Organisationen ist. Benutzer, die von solchen Agenten als sehr wahrscheinlich erkannt werden, werden gesperrt.

- Jeder Benutzer hat ein Maß an Vertrauen, das verdient werden muss. Die Proxys mit der höchsten Geschwindigkeit sind für Benutzer mit dem höchsten Vertrauensniveau vorgesehen. Darüber hinaus können Sie so zuverlässige, bewährte Benutzer von Anfängern trennen, da es genau unter ihnen höchstwahrscheinlich Zensuragenten gibt.

- Benutzer mit einem hohen Maß an Vertrauen können neue Benutzer zum System einladen. Das Ergebnis ist ein soziales Diagramm vertrauenswürdiger Benutzer.

Alles ist logisch: Der Zensor muss normalerweise den Proxyserver hier und jetzt blockieren. Er wird nicht lange warten, um zu versuchen, die Konten seiner Agenten im System zu "pumpen". Darüber hinaus ist klar, dass neue Benutzer zunächst ein anderes Maß an Vertrauen erhalten können. Beispielsweise ist es weniger wahrscheinlich, dass Freunde und Verwandte der Projektschöpfer mit zensierten Staaten zusammenarbeiten.

Vertrauensebenen: Implementierungsdetails

Nicht nur Benutzer haben ein gewisses Maß an Vertrauen, sondern auch Proxyserver. Das System weist einem Benutzer mit einer bestimmten Ebene einen Server mit derselben Vertrauensstufe zu. Gleichzeitig kann das Maß an Benutzervertrauen sowohl zunehmen als auch abnehmen, und bei Servern wächst es nur.

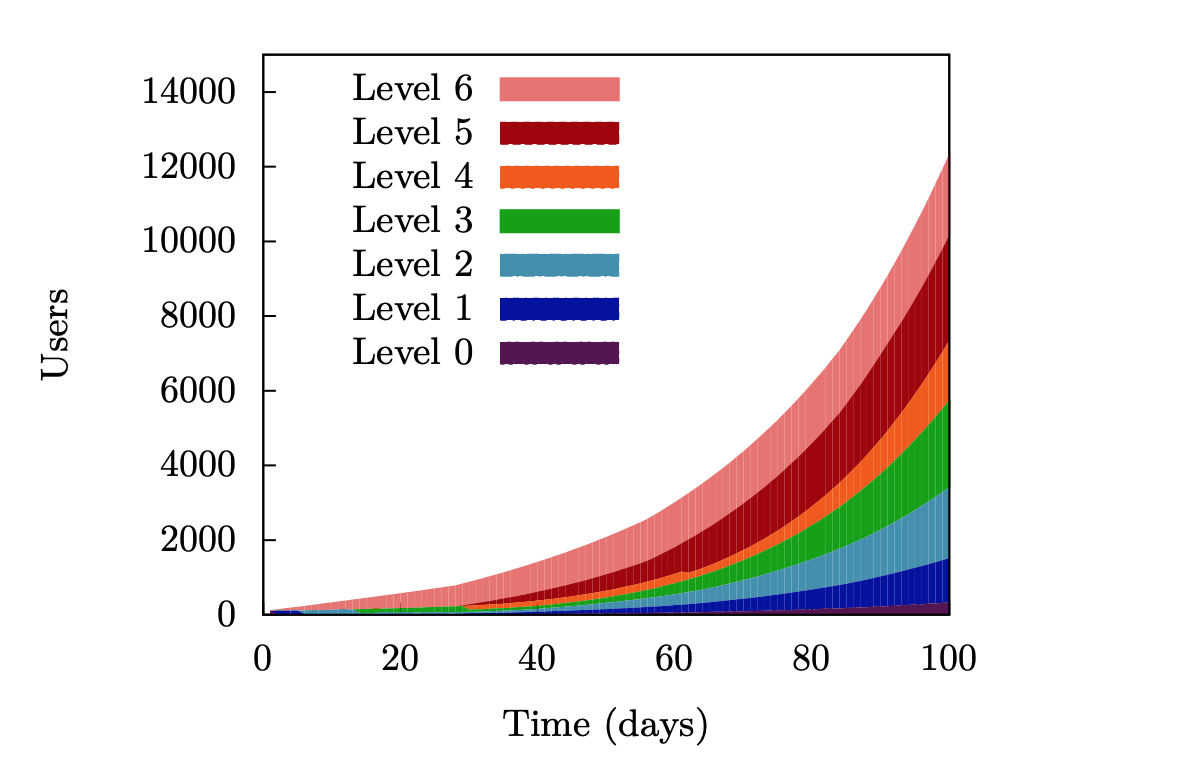

Jedes Mal, wenn die Zensoren den Server blockieren, mit dem ein bestimmter Benutzer gearbeitet hat, nimmt ihr Vertrauensniveau ab. Das Vertrauen steigt, wenn der Server längere Zeit nicht blockiert wird. Mit jeder neuen Ebene verdoppelt sich die erforderliche Zeit: Um von Ebene n auf n + 1 zu gelangen, benötigen Sie 2

n + 1 Tage ununterbrochenen Betrieb des Proxyservers. Der Weg zum maximalen sechsten Vertrauensniveau dauert mehr als zwei Monate.

Die Notwendigkeit, so lange zu warten, um die Adressen der Proxy-Server höchster Qualität herauszufinden, ist eine äußerst wirksame Maßnahme, um Zensoren entgegenzuwirken.

Die Server-Vertrauensstufe ist die Mindestvertrauensstufe, die den Benutzern von ihr zugewiesen wird. Wenn beispielsweise Benutzern ein neuer Server im System zugewiesen wird, von denen eine Mindestbewertung von 2 vorliegt, erhält der Proxy dieselbe. Wenn der Server dann von einer Person mit einer Bewertung von 3 verwendet wird, Benutzer der zweiten Ebene jedoch erhalten bleiben, beträgt die Bewertung des Servers 2. Wenn alle Benutzer des Servers die Ebene erhöht haben, erhöht sich diese für den Proxy. Gleichzeitig kann der Server das Vertrauensniveau nicht verlieren. Im Gegenteil, wenn er blockiert wird, werden Benutzer mit einer Geldstrafe belegt.

Benutzer mit hohem Vertrauen erhalten zwei Arten von Belohnungen. Erstens sind die Server nicht gleich. Es gibt Mindestanforderungen an die Bandbreite (100 Kbit / s), aber ein freiwilliger Serverbesitzer kann mehr bieten - es gibt keine Obergrenze. Das Salmon-System wählt die produktivsten Server für Benutzer mit der höchsten Bewertung aus.

Darüber hinaus sind Benutzer mit einem hohen Maß an Vertrauen besser von Zensurangriffen isoliert, da der Zensor monatelang warten muss, um die Proxy-Adresse herauszufinden. Infolgedessen ist die Wahrscheinlichkeit einer Serverblockierung für Personen mit hohem Risiko um ein Vielfaches geringer als für Eigentümer mit geringem Vertrauen.

Um so viele verdiente Benutzer wie möglich mit den besten Proxies zu verbinden, haben die Entwickler von Salmon ein Empfehlungssystem entwickelt. Hoch bewertete Benutzer (L) können ihre Freunde einladen, sich der Plattform anzuschließen. Eingeladene Personen erhalten eine L-1-Bewertung.

Das Empfehlungssystem arbeitet in Wellen. Die erste Welle eingeladener Benutzer hat die Möglichkeit, ihre Freunde erst nach etwa vier Monaten einzuladen. Benutzer ab der zweiten und nachfolgenden Welle müssen 2 Monate warten.

Systemmodule

Das System besteht aus drei Komponenten:

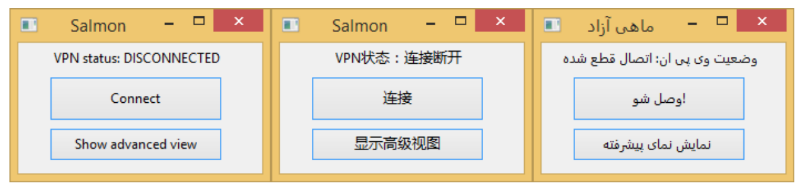

- Lachs-Client für Windows;

- Von Freiwilligen installiertes serverbasiertes Daemon-Programm (Versionen für Windows und Linux);

- Ein zentraler Verzeichnisserver, der eine Datenbank aller Proxyserver speichert und IP-Adressen unter Benutzern verteilt.

System Client-Anwendungsschnittstelle

System Client-AnwendungsschnittstelleUm das System nutzen zu können, muss eine Person ein Konto über ein Facebook-Konto erstellen.

Fazit

Derzeit ist die Lachsmethode nicht weit verbreitet, es sind nur kleine Pilotprojekte für Benutzer im Iran und in China bekannt. Trotz der Tatsache, dass dies ein interessantes Projekt ist, gewährleistet es nicht vollständig die Anonymität, den Schutz der Freiwilligen, und die Urheber selbst geben zu, dass es anfällig für Angriffe mit Honeypot-Diensten ist. Dennoch scheint die Implementierung eines Systems mit Konfidenzniveau ein interessantes Experiment zu sein, das fortgesetzt werden kann.

Das ist alles für heute, danke fürs Zuschauen!

Nützliche Links und Materialien von Infatica :