Bild: Pexels

Bild: Pexels

DoS-Angriffe sind eine der großen Bedrohungen für die Informationssicherheit im modernen Internet. Es gibt Dutzende von Botnetzen, die Cyberkriminelle vermieten, um solche Angriffe auszuführen.

Wissenschaftler der Universität von San Diego haben eine

Studie durchgeführt, in der untersucht wurde, wie die Verwendung von Proxys dazu beiträgt, die negativen Auswirkungen von DoS-Angriffen zu verringern. Wir stellen Ihnen die Hauptpunkte dieser Arbeit vor.

Einführung: Proxy als Werkzeug zur Bekämpfung von DoS

Solche Experimente werden regelmäßig von Forschern aus verschiedenen Ländern durchgeführt, aber ihr gemeinsames Problem ist der Mangel an Ressourcen für die Modellierung realitätsnaher Angriffe. Tests an kleinen Ständen erlauben keine Beantwortung von Fragen darüber, wie erfolgreich Proxys Angriffen in komplexen Netzwerken entgegenwirken, welche Parameter eine Schlüsselrolle bei der Minimierung von Schäden usw. spielen.

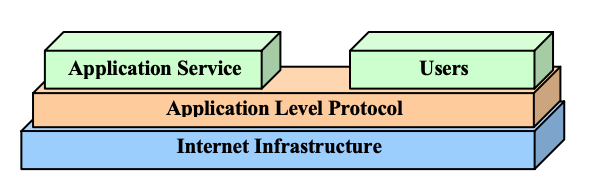

Für das Experiment erstellten Wissenschaftler ein Modell einer typischen Webanwendung - beispielsweise eines E-Commerce-Dienstes. Es funktioniert mit einem Cluster von Servern. Benutzer sind auf verschiedene geografische Standorte verteilt und verwenden den Zugriff auf den Internetdienst. In diesem Modell dient das Internet als Kommunikationsmittel zwischen dem Dienst und den Benutzern. So funktionieren Webdienste von Suchmaschinen bis hin zu Online-Banking-Tools.

DoS-Angriffe machen eine normale Interaktion zwischen dem Dienst und den Benutzern unmöglich. Es gibt zwei Arten von DoS: Angriffe auf Anwendungsebene und auf Infrastrukturebene. Im letzteren Fall greifen die Angreifer das Netzwerk und die Hosts, auf denen der Dienst ausgeführt wird, direkt an (z. B. überfluten sie die gesamte Netzwerkbandbreite mit Hochwasserverkehr). Im Falle eines Angriffs auf Anwendungsebene ist das Ziel des Angreifers die Benutzeroberfläche - dafür senden sie eine Vielzahl von Anfragen, um den Anwendungsabsturz zu erreichen. Das beschriebene Experiment betraf Angriffe auf Infrastrukturebene.

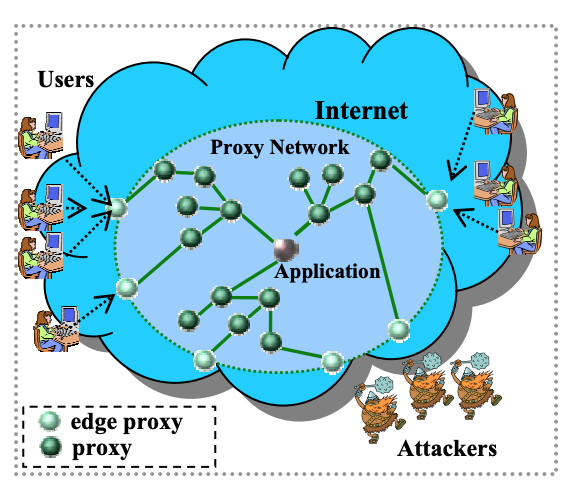

Proxies sind eines der Tools, um den Schaden durch DoS-Angriffe zu minimieren. Bei Verwendung eines Proxys werden alle Anfragen des Benutzers an den Dienst und die Antworten darauf nicht direkt, sondern über Zwischenserver übertragen. Sowohl der Benutzer als auch die Anwendung "sehen" sich nicht direkt, es stehen ihnen nur Proxy-Adressen zur Verfügung. Ein direkter Angriff auf die Anwendung ist daher nicht möglich. Am Rand des Netzwerks befinden sich die sogenannten Edge-Proxys - externe Proxys mit verfügbaren IP-Adressen, zu denen die Verbindung zuerst hergestellt wird.

Um einem DoS-Angriff erfolgreich zu widerstehen, muss ein Proxy-Netzwerk über zwei Schlüsselfunktionen verfügen. Erstens sollte ein solches Zwischennetzwerk die Rolle eines Vermittlers spielen, dh Sie können nur über dieses Netzwerk zur Anwendung „durchkommen“. Dadurch wird die Möglichkeit eines direkten Angriffs auf den Dienst ausgeschlossen. Zweitens sollte das Proxy-Netzwerk den Benutzern die Möglichkeit bieten, auch während des Angriffs weiterhin mit der Anwendung zu interagieren.

Experiment Infrastruktur

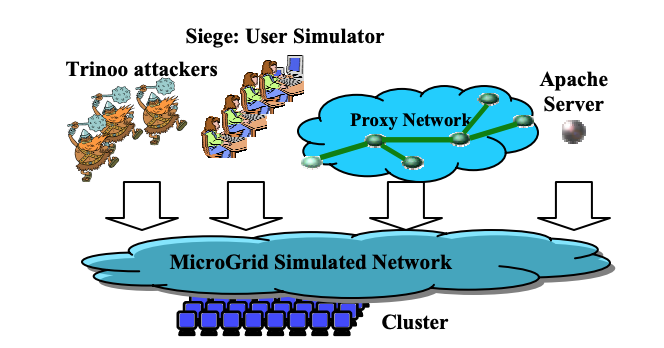

Die Studie verwendete vier Schlüsselkomponenten:

- Implementierung eines Proxy-Netzwerks;

- Apache-Webserver

- Siege Web Testing Tool

- Trinoo- Angriffstool

Die Simulation wurde in einer MicroGrid-Umgebung durchgeführt - sie kann zur Simulation von Netzwerken mit 20.000 Routern verwendet werden, was mit den Netzwerken von Tier-1-Betreibern vergleichbar ist.

Ein typisches Trinoo-Netzwerk besteht aus einer Reihe gefährdeter Hosts, auf denen der Programmdämon ausgeführt wird. Es gibt auch eine Überwachungssoftware zur Steuerung des Netzwerks und der Richtung von DoS-Angriffen. Nach dem Empfang einer Liste von IP-Adressen sendet der Trinoo-Dämon zu einem bestimmten Zeitpunkt UDP-Pakete an die Ziele.

Während des Experiments wurden zwei Cluster verwendet. Der MicroGrid-Simulator arbeitete in einem Xeon Linux-Cluster mit 16 Knoten (2,4-GHz-Server mit 1 Gigabyte Speicher auf jedem Computer), der über einen 1-Gbit / s-Ethernet-Hub verbunden war. Andere Softwarekomponenten befanden sich in einem Cluster von 24 Knoten (450-MHz-PII-Linux-Cthdths mit 1 GB Speicher auf jedem Computer), die durch einen 100-Mbit / s-Ethernet-Hub verbunden waren. Zwei Cluster wurden über einen 1-Gbit / s-Kanal verbunden.

Das Proxy-Netzwerk befindet sich in einem Pool von 1000 Hosts. Edge-Proxys sind gleichmäßig im Ressourcenpool verteilt. Proxys für die Arbeit mit der Anwendung befinden sich auf Hosts, die näher an der Infrastruktur liegen. Die verbleibenden Proxys werden gleichmäßig zwischen den Boundary-Proxys und den Proxys für die Anwendung verteilt.

Simulationsnetzwerk

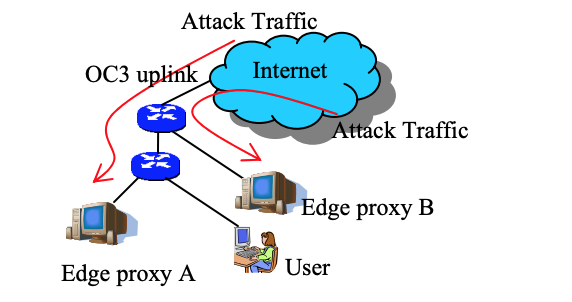

SimulationsnetzwerkUm die Wirksamkeit von Proxys als Instrument zur Abwehr von DoS-Angriffen zu untersuchen, haben die Forscher die Produktivität der Anwendung unter verschiedenen Szenarien externer Einflüsse gemessen. Es gab 192 Proxies im Proxy-Netzwerk (64 davon waren Grenzproxies). Um den Angriff durchzuführen, wurde ein Trinoo-Netzwerk mit 100 Dämonen erstellt. Jeder der Daemons hatte einen 100-Mbit / s-Kanal. Dies entspricht einem Botnetz von 10.000 Heimroutern.

Die Auswirkung des DoS-Angriffs auf das Anwendungs- und Proxy-Netzwerk wurde gemessen. In der experimentellen Konfiguration hatte die Anwendung einen Internetkanal von 250 Mbit / s und jeder Border-Proxy hatte 100 Mbit / s.

Versuchsergebnisse

Der Analyse zufolge stellte sich heraus, dass der Angriff mit 250 Mbit / s die Antwortzeit der Anwendung erheblich verlängert (etwa zehnmal), wodurch es unmöglich wird, sie zu verwenden. Bei Verwendung eines Proxy-Netzwerks wirkt sich der Angriff jedoch nicht wesentlich auf die Leistung aus und beeinträchtigt die Benutzererfahrung nicht. Dies liegt daran, dass Border-Proxys die Auswirkungen des Angriffs verwischen und die Gesamtmenge der Proxy-Netzwerkressourcen höher ist als die der Anwendung selbst.

Laut Statistik stellen 95% der Benutzer keinen merklichen Leistungsabfall fest, wenn die Angriffsleistung 6,0 Gbit / s nicht überschreitet (trotz der Tatsache, dass die Gesamtbandbreite der Border-Proxy-Kanäle nur 6,4 Gbit / s beträgt). Darüber hinaus würde im Fall eines sehr mächtigen Angriffs mit mehr als 6,4 Gbit / s selbst die Verwendung eines Proxy-Netzwerks keine Verschlechterung des Servicelevels für Endbenutzer ermöglichen.

Bei konzentrierten Angriffen, wenn sich ihre Macht auf eine zufällige Gruppe von Grenzproxies konzentriert. In diesem Fall verstopft der Angriff einen Teil des Proxy-Netzwerks, sodass ein erheblicher Teil der Benutzer einen Leistungsabfall bemerkt.

Schlussfolgerungen

Die experimentellen Ergebnisse legen nahe, dass Proxy-Netzwerke die Leistung von TCP-Anwendungen verbessern und den Benutzern das übliche Serviceniveau bieten können, selbst bei DoS-Angriffen. Nach den erhaltenen Daten sind Proxy-Netzwerke ein wirksames Mittel, um die Folgen von Angriffen zu minimieren. Mehr als 90% der Benutzer während des Experiments verspürten keinen Rückgang der Dienstqualität. Darüber hinaus stellten die Forscher fest, dass mit zunehmender Größe des Proxy-Netzwerks das Ausmaß der DoS-Angriffe, die es ausführen kann, nahezu linear zunimmt. Je größer das Netzwerk ist, desto effizienter ist es gegen DoS.

Nützliche Links und Materialien von Infatica :