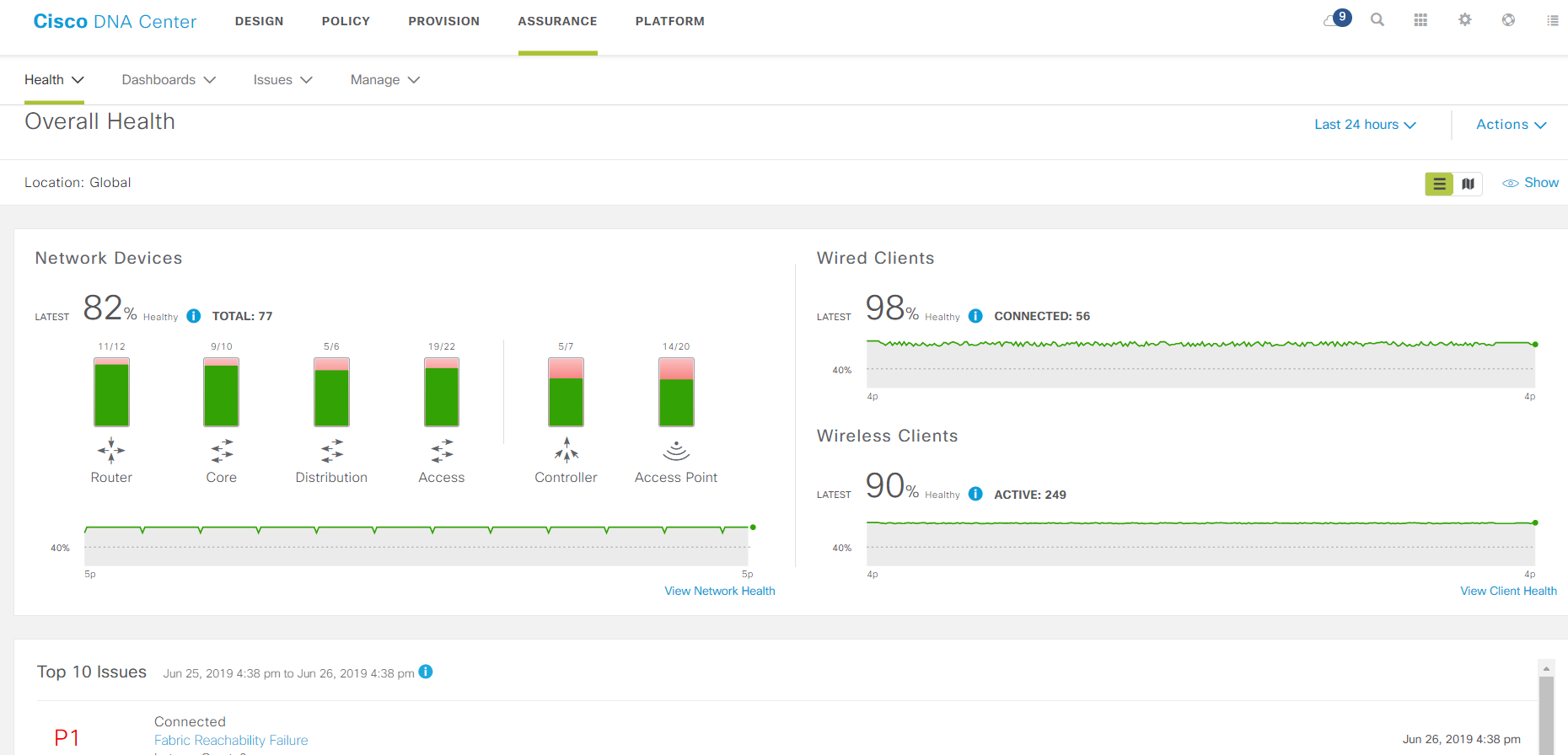

Die Hauptüberwachungsseite.

Die Hauptüberwachungsseite.SD-Access ist eine Implementierung eines neuen Ansatzes zum Aufbau lokaler Netzwerke von Cisco. Netzwerkgeräte werden zu einer Fabrik zusammengefasst, ein Overlay wird darauf aufgebaut und all dies wird von der zentralen Komponente - dem DNA Center - gesteuert. All dies ist aus Netzwerküberwachungssystemen hervorgegangen. Erst jetzt überwacht ein mutiertes Überwachungssystem nicht nur, sondern sammelt detaillierte Telemetrie, konfiguriert das gesamte Netzwerk als ein einziges Gerät, findet Probleme darin, bietet Lösungen für diese an und setzt darüber hinaus Sicherheitsrichtlinien durch.

Mit Blick auf die Zukunft möchte ich sagen, dass die Lösung in Bezug auf die Entwicklung ziemlich umständlich und derzeit nicht trivial ist. Je größer das Netzwerk und je wichtiger die Sicherheit, desto rentabler ist der Wechsel: Die Verwaltung und Fehlerbehebung wird erheblich vereinfacht.

Hintergrund - wie haben wir uns dazu entschieden?

Der Kunde zog von einem gemieteten in ein neues, neu erworbenes Büro. Sie planten, das lokale Netzwerk nach dem traditionellen Schema zu gestalten: Kernel-Switches, Access-Switches sowie einige bekannte Überwachungsfunktionen. Zu diesem Zeitpunkt haben wir gerade einen Stand mit SD-Access in unserem Labor eingerichtet und es geschafft, eine kleine Lösung zu finden und eine Schulung bei einem Experten aus dem französischen Büro von Cisco durchzuführen, der Moskau besuchte.

Nach einem Gespräch mit dem Anbieter haben sowohl wir als auch der Kunde beschlossen, das Netzwerk auf eine neue Art und Weise aufzubauen. Wir haben diese Vorteile gesehen:

- SD-Access sollte die Betriebsroutine vereinfachen - Einrichten von Ports und Zugriffsrechten für die Verbindung von Benutzern. In der neuen Lösung werden diese Einstellungen mithilfe von Assistenten vorgenommen, und die Portparameter werden in der offensichtlichen Form in Bezug auf die Gruppen Administratoren, Buchhaltung, Drucker und nicht auf VLANs und IP-Subnetze festgelegt. Einfacher zu verstehen, schwieriger Fehler zu machen Für den Kunden ist diese Vereinfachung wichtig, da sich sein IT-Kompetenzzentrum in Sibirien befindet und sich das von uns eröffnete Büro in Moskau befindet. Das Zentrum ist mit komplexen Aufgaben überlastet und arbeitet in seiner Zeitzone. Je mehr Netzwerkwartungsaufgaben die Spezialisten vor Ort lösen können, desto mehr Zeit hat das Zentrum für Expertenarbeit.

- Dank der neuen Architektur können einige Netzwerkaufgaben vor Ort, mit denen sich das Zentrum zuvor befasst hat, auch von Spezialisten vor Ort ausgeführt werden. Hierzu werden eigene Assistenten und Telemetriedaten sowie Verkehrspfade durch das Netzwerk in verständlicher Form bereitgestellt. Wenn Sie komplexe Probleme haben, müssen Sie sich noch mit Debugs befassen, aber kleinere Probleme werden viel häufiger "vor Ort" mit weniger Wissen gelöst.

- Für den Kunden ist es wichtig, die Sicherheit zu gewährleisten: Die Ideologie von SD-Access umfasst eine klare Trennung von Benutzern und Geräten in Gruppen und die Definition von Interaktionsrichtlinien zwischen ihnen, die Autorisierung für jede Clientverbindung zum Netzwerk und die Gewährleistung von „Zugriffsrechten“ im gesamten Netzwerk. Die IT-Abteilung gewöhnt sich daran, das Netzwerk im Sinne dieser Ideologie zu planen und zu pflegen. Auf andere Weise ist die Verwaltung des Systems unpraktisch. Wenn Sie jedoch die richtigen Ansätze befolgen, wird die Verwaltung einfacher. Im traditionellen Netzwerk hingegen wuchsen die Konfigurationen und wurden komplizierter, und es wurde schwieriger, sie zu warten.

- Der Kunde muss andere im ganzen Land verstreute Büros aktualisieren. Wenn Sie dort SD-Access einführen, erhöht sich nur die Stärke der beiden vorherigen Punkte.

- Der Startvorgang für neue Büros wird dank der Plug-and-Play-Agenten in den Switches ebenfalls vereinfacht. Sie müssen nicht mit der Konsole an der Kreuzung entlang rennen oder zum Objekt gehen.

Wir haben die Mängel erst später gesehen.

Planung

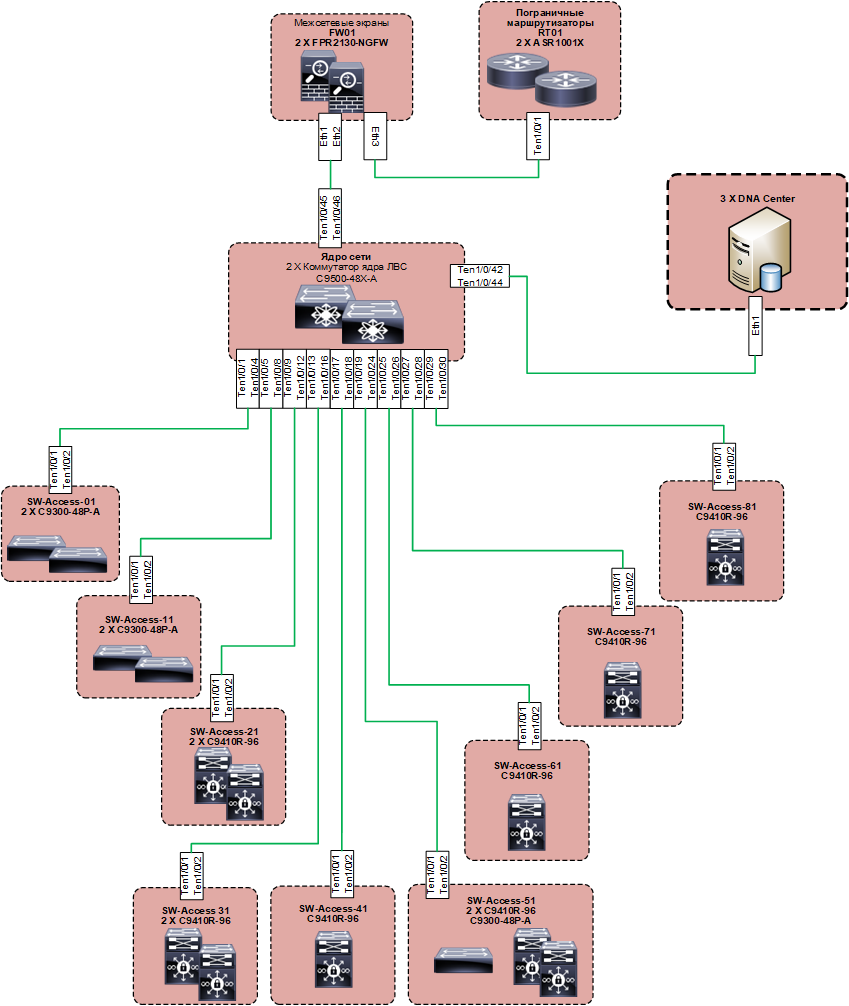

Geschätztes Design der obersten Ebene. Die geplante Architektur sah folgendermaßen aus:

Darunter befindet sich eine Unterlage, die auf bekannten Protokollen basiert (die Basis ist IS-IS), aber die Idee der Lösung ist so, dass wir uns nicht für die Feinheiten ihrer Arbeit interessieren sollten. Die Überlagerung erfolgt über LISP und VXLAN. Die Logik der Lösung impliziert die bevorzugte Verwendung der 802.1x-Authentifizierung an Zugriffsports. Der Kunde beabsichtigte jedoch, es zunächst für alle zu verwenden. Sie können auf 802.1x verzichten und das Netzwerk fast „auf die alte Art“ konfigurieren. Anschließend müssen Sie die IP-Adresspools manuell konfigurieren und dann mit Ihren Händen an jedem Port angeben, zu welchem IP-Pool er gehört, und wie zuvor kopieren und einfügen In der Befehlszeile funktioniert es nicht. Alles erfolgt nur über das Internet. Mit diesem Ansatz verwandeln sich die Vorteile der Lösung in ein fettes Minus. Ein solches Schema kann nur angewendet werden, wenn es unvermeidlich ist, aber nicht im gesamten Netzwerk. Die Verwendung von Zugriffsrechten wird durch SGT-Tags sichergestellt.

Wir bestellten Geräte und Software, und während sich alles bewegte, begannen sie, das Design zu „landen“, um zu verstehen, was wir konfigurieren würden. Hier standen sie vor der ersten Schwierigkeit: Wenn früher IP-Subnetze und eine Reihe von VLAN-Nummern mit dem Kunden koordiniert werden mussten, um sie in die von ihm übernommenen Schemata zu integrieren, interessierte uns dies alles nicht mehr: Es war notwendig zu verstehen, welche Benutzergruppen und Geräte verwendet werden Netzwerk, wie sie miteinander interagieren und welche Netzwerkdienste sie verwenden. Ungewöhnlich für uns und für den Kunden. Es war schwieriger, solche Informationen zu erhalten. Auf den ersten Blick war es aufgrund solcher Daten immer notwendig, mit dem Entwurf von Netzwerken zu beginnen, aber in der Praxis wurde fast immer das Standard-VLAN-Set festgelegt, und dann wurde die Realität während des Betriebs von den schwieligen Händen von Administratoren hineingedrückt. Das SD-Access-Paradigma hat keine Wahl: Das Netzwerk ist „für Unternehmen“ aufgebaut.

Das Timing schrumpfte, die Ausrüstung wurde hochgezogen. Es war notwendig zu konfigurieren.

Wie wir es umgesetzt haben

Der Netzwerkimplementierungsprozess unterscheidet sich von den alten Schemata noch stärker als der Planungsprozess. Zuvor hat ein Techniker Geräte miteinander verbunden, nacheinander eingerichtet und nacheinander funktionierende Netzwerksegmente empfangen. Bei SD-Access ist der Implementierungsprozess wie folgt:

- Verbinden Sie alle Netzwerk-Switches miteinander.

- Erhöhen Sie alle DNA Center-Controller.

- Integrieren Sie sie in ISE (alle Autorisierungen erfolgen über ISE).

- Verwandeln Sie mit DNA Center Netzwerk-Switches in eine Fabrik.

- Beschreiben der werkseitigen Switch-Rollen (Edge Node, Control Node, Border Node).

- Konfigurieren Sie Endpunkt- und Benutzergruppennetzwerke sowie virtuelle Netzwerke in DNA Center.

- Richten Sie Regeln für die Interaktion zwischen ihnen ein.

- Absturzgruppen und Regeln in die Fabrik stürzen.

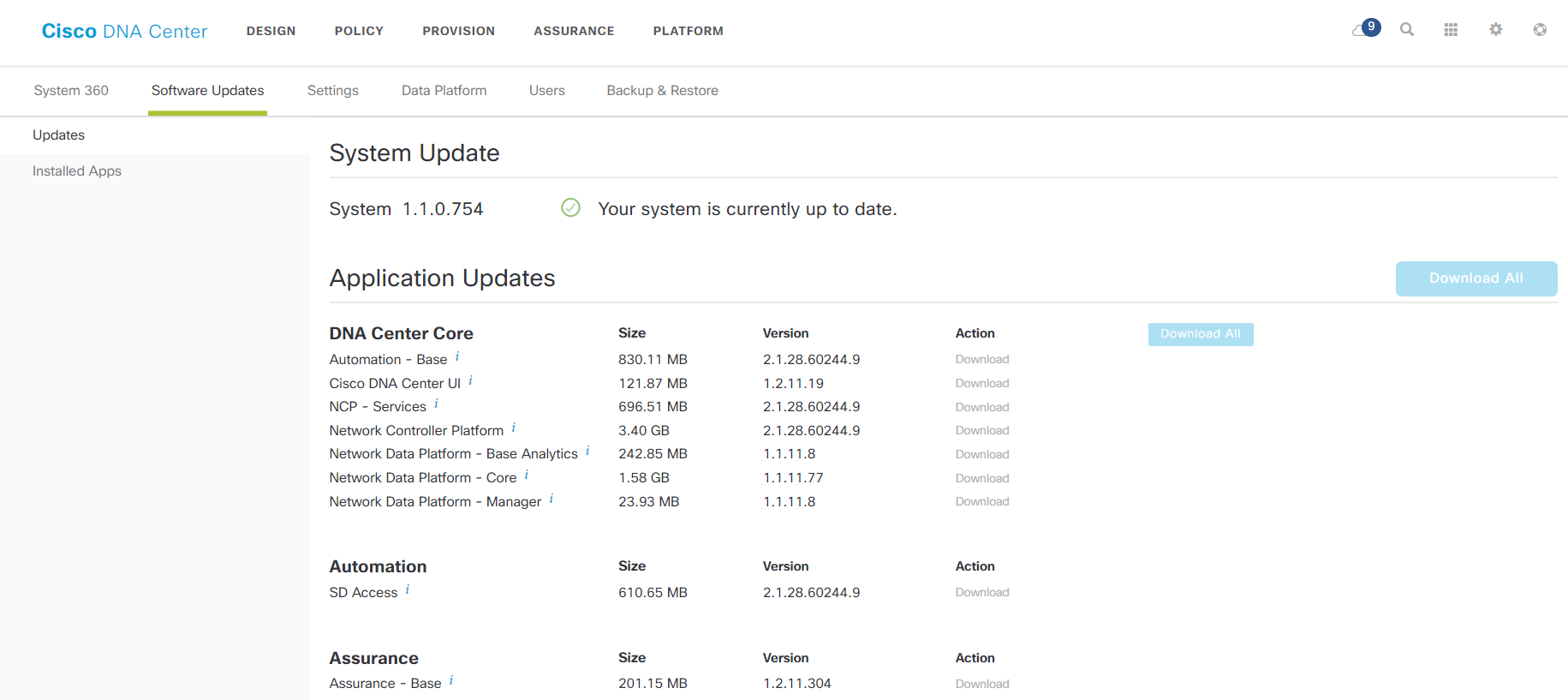

Dies ist das erste Mal. Darüber hinaus erfordert DNA Center für die Erstbereitstellung DNS, NTP und Zugriff auf die Cisco Cloud, um Updates herunterzuladen (mit einem Smart Account). Bei unserer Implementierung stellte sich heraus, dass DNA Center während der Erstinstallation sehr gerne aktualisiert wird: Es dauerte ungefähr zwei Tage, bis alle Komponenten auf die neuesten Versionen gebracht waren, obwohl dies hauptsächlich ohne unsere Teilnahme geschah.

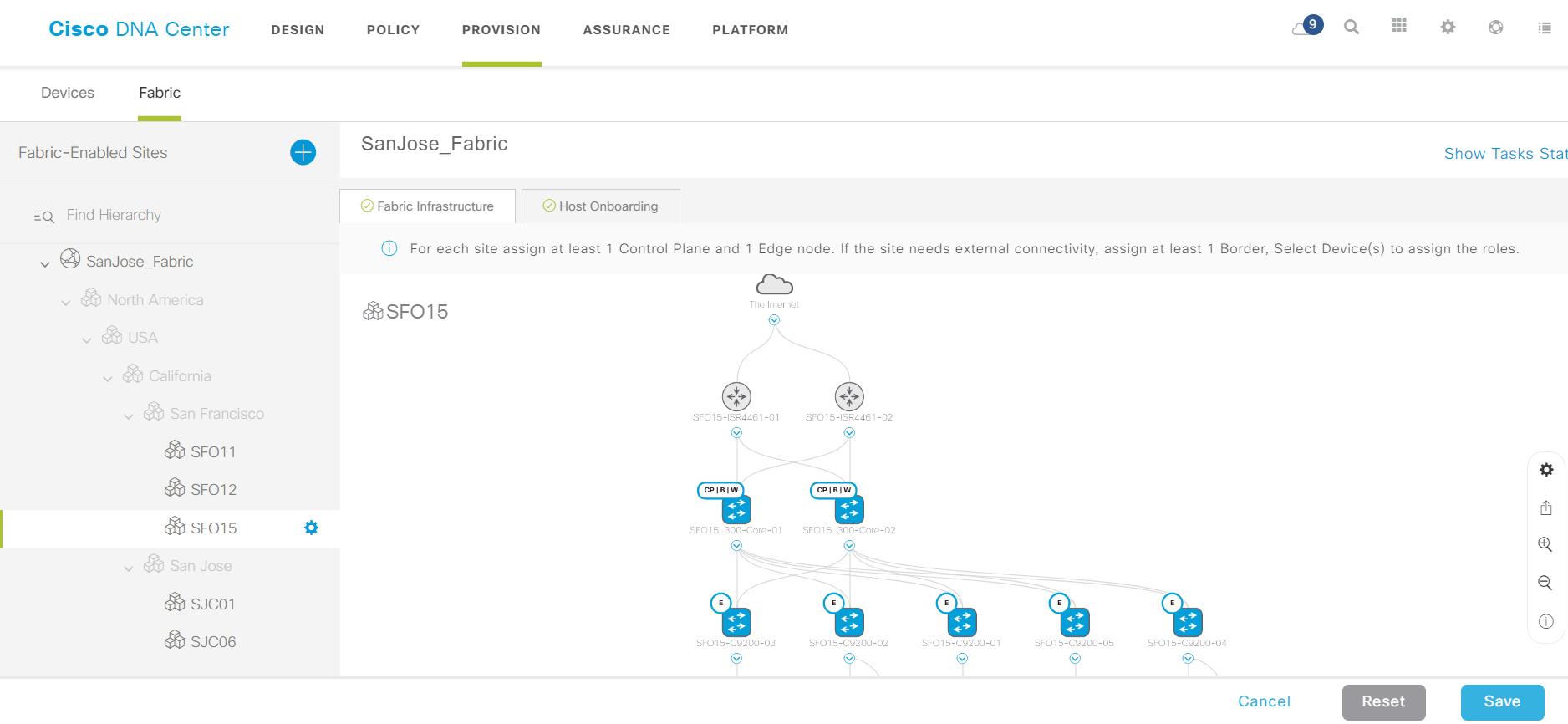

Ein Beispiel für eine zusammengebaute Fabrik.

Ein Beispiel für eine zusammengebaute Fabrik.Wenn DNA Center bereits daran arbeitet, ein neues Büro einzurichten, reicht es aus, die Schritte 1, 4, 5 und 8 zu wiederholen. Dank des Plug-and-Play-Agenten erhalten die neuen Switches DNA Center-Adressen über DHCP (Option), nehmen von dort vorläufige Konfigurationen vor und werden in sichtbar DNA Center-Verwaltungsschnittstelle. Es bleibt, ihre Rollen zu malen (Egde / Control / Border), und die neue Fabrik ist fertig. Gerätegruppen und Richtlinien können die alten verwenden.

Wenn man zum ersten Mal mit einem solchen Prozess konfrontiert wird, ist es natürlich schwierig zu verstehen, auf welcher Seite man sich ihm nähern soll. Darüber hinaus hat Cisco zusammen mit dem SD-Access-Paradigma und verwandten Produkten so viele neue Begriffe und Definitionen generiert, dass selbst erfahrene CCIE sich wieder jung fühlen können. Hier sind die wichtigsten:

- Skalierbare Gruppe - Gruppen von Geräten mit ähnlichen Zugriffsrechten auf Netzwerkressourcen: dieselben „Administratoren“, „Buchhaltung“, „Drucker“ usw.

- Virtuelles Netzwerk - ein isoliertes L2-L3-Segment, das Gerätegruppen enthält. Im Wesentlichen VRF. Es wird angenommen, dass die Kommunikation zwischen solchen Segmenten über eine Firewall erfolgt. Es ist sinnvoll, Gruppen in solche virtuellen Netzwerke zu unterteilen, wenn eine maximale Zugriffskontrolle erforderlich ist. Sie können beispielsweise drei verschiedene virtuelle Netzwerke für ein Videoüberwachungssystem, Büromitarbeiter und seine Gäste auswählen.

- Zugriffskontrollvertrag - Regeln für die Netzwerkinteraktion zwischen Gruppen.

- Steuerebene / Kante / Rand / Zwischenknoten - verschiedene Arten von Schaltern in der DNA Center-Fabrik, abhängig von ihren Funktionen: Kantenknoten - Benutzer verbinden; Control Plane Node - Überwachung der Clientverbindungen, der Arbeit von LISP Map-Server und Map-Resolve; Grenzknoten - Kommunikation mit externen Netzwerken; Zwischenknoten - Zwischenschalter, ein Analogon der Verteilungsebene in herkömmlichen Netzwerken.

- Die Rolle des Geräts im Netzwerk (Geräterolle) besteht darin, wie sich das DNA Center die Rolle des Geräts vorstellt, je nachdem, welche Verbindungen es sieht: Zugriff, Verteilung, Kern, Grenzrouter oder Unbekannt. Dieses Attribut kann beispielsweise bei der Ermittlung der empfohlenen Version von IOS hilfreich sein: Sie können verschiedene empfohlene Versionen für Zugriffsschalter und Kernel-Schalter zuweisen, wenn die Reihe der Schalter identisch ist.

Im Allgemeinen sollten Konzepte sowohl für diejenigen, die sie implementieren, als auch für diejenigen, die sie nutzen, angemessen vermittelt werden. Aus Unwissenheit ziehen die Implementierer die Zeit heraus, und dann lassen die Administratoren den KPI fallen. So können Sie ohne Boni bleiben. Nun, das Misstrauen gegenüber der Führung des Kunden gegenüber der gewählten Lösung ist im Allgemeinen ein Problem für alle.

Mit der Einführung aufgrund der Tatsache, dass der Kunde ein neues Büro anrufen musste, gingen wir nach folgendem Schema vor:

- Wir haben eine Gruppe und ein virtuelles Netzwerk für alle im OpenAuth-Modus ohne erzwungene Autorisierung erstellt, nur Verbindungsprotokolle.

- Administratoren haben Workstations, Drucker usw. mit dem Netzwerk verbunden, Benutzer sind in ein neues Büro umgezogen und haben mit der Arbeit begonnen.

- Als nächstes wurde ein Benutzer ausgewählt, der logischerweise zu einer anderen Gruppe gehören sollte.

- Wir haben diese Gruppe und die Richtlinien für die Interaktion mit anderen Gruppen im DNA Center eingerichtet.

- Wir haben den Benutzer in diese neue Gruppe verschoben und ClosedAuth mit der Berechtigung für ihn aktiviert.

- Zusammen mit den Spezialisten des Kunden identifizierten sie Zugriffsprobleme eines Benutzers und passten die Vertragseinstellungen an (Richtlinien für die Interaktion seiner Gruppe mit anderen).

- Als sie sicher waren, dass der Benutzer ohne Probleme arbeitete, verlegten sie den Rest der Benutzer, die zu ihrer Gruppe gehören sollten, in seine Gruppe und beobachteten, was geschah.

Als nächstes mussten die Punkte 3 bis 7 für neue Gruppen wiederholt werden, bis alle mit dem Netzwerk verbundenen Benutzer und Geräte in ihren Gruppen waren. Wenn Sie im OpenAuth-Modus arbeiten, versucht das Client-Gerät, sich anzumelden. Wenn das Ergebnis des Ports, mit dem es verbunden ist, erfolgreich ist, werden die Einstellungen angewendet, die der Gruppe entsprechen, zu der dieses Gerät gehört, und wenn dies fehlschlägt, fällt es in den am Switch-Port vorkonfigurierten IP-Pool - eine Art Rollback auf den herkömmlichen Betriebsmodus des lokalen Netzwerks.

Natürlich haben wir wie bei jedem neuen Produkt viele Stunden damit verbracht, Software zu aktualisieren und Fehler zu identifizieren. Glücklicherweise hat Cisco TAC dabei schnell geholfen. Eines Morgens stellten wir beim Weben des DNA-Centers fest, dass das gesamte Netzwerk lügt. Gleichzeitig keine einzige Beschwerde von Nutzern: Das Büro arbeitet beim Trinken von Morgenkaffee. Durchsuchte die Protokolle und es stellte sich heraus, dass es ein Problem mit SNMP gab, bei dem das DNA Center Informationen über den Zustand der Fabrik erhält. Das Netzwerk ist nicht sichtbar, aber es ist. Die Ausnahme eines Teils der OID von der Abfrage hat geholfen.

Seite mit Komponentenversionen.

Seite mit Komponentenversionen.Wie kann man es ausnutzen?

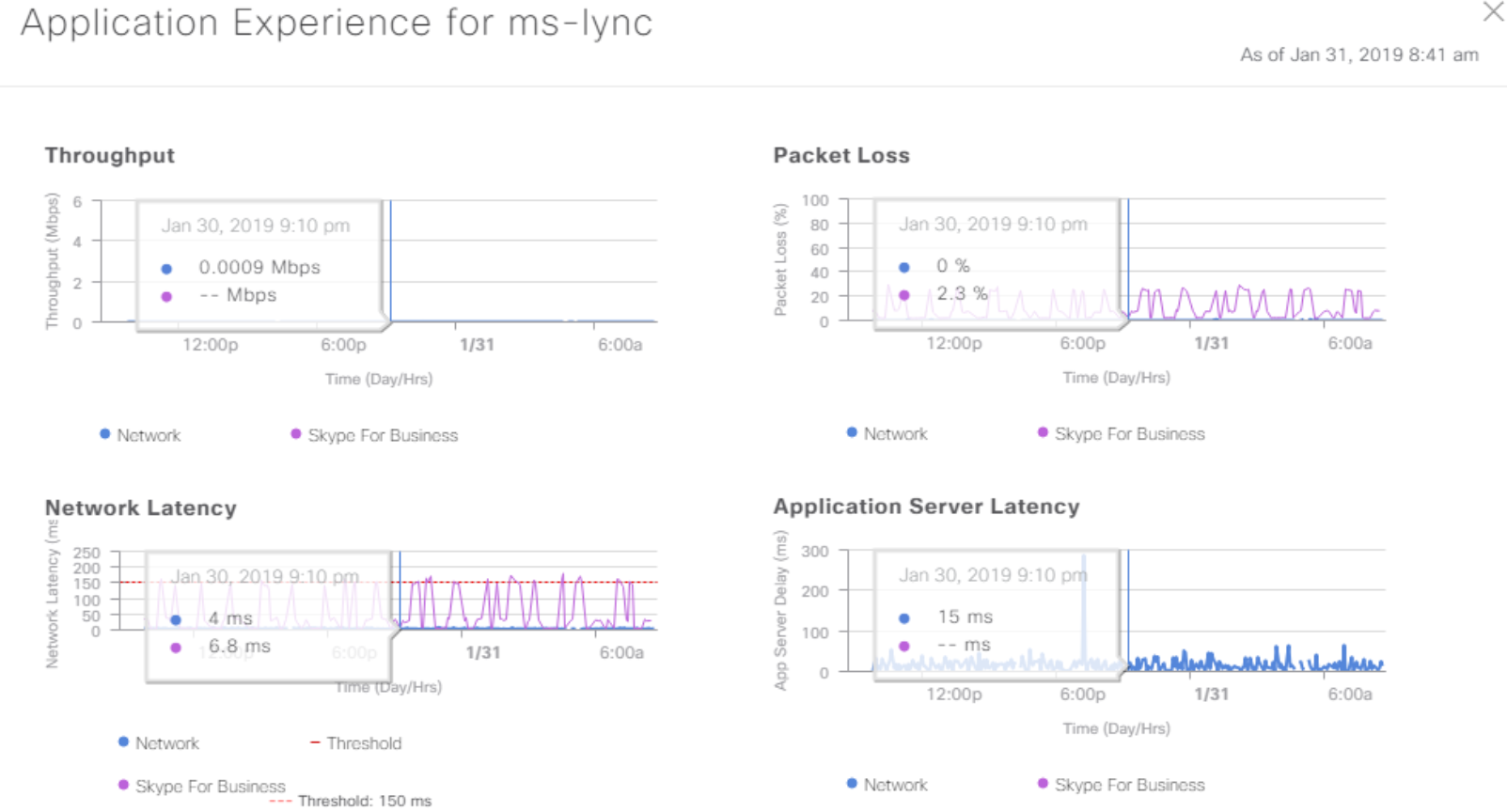

DNA Center sammelt ab Werk eine Reihe nützlicher Daten von SNMP, Netflow und Syslog und weiß, wie diese auf verständliche Weise dargestellt werden können. Dies ist besonders nützlich, wenn Sie schwebende Probleme wie "etwas gestern, viele Telefonie fiel ab, obwohl es jetzt normal zu sein scheint" lösen. Sie können Application Experience-Daten durchsuchen und versuchen zu verstehen, was passiert ist. Es besteht also die Möglichkeit, das Problem zu beheben, bevor es das nächste Mal „fliegt“. Oder um zu beweisen, dass das Netzwerk nichts damit zu tun hat.

Anwendungsleistungsdaten.

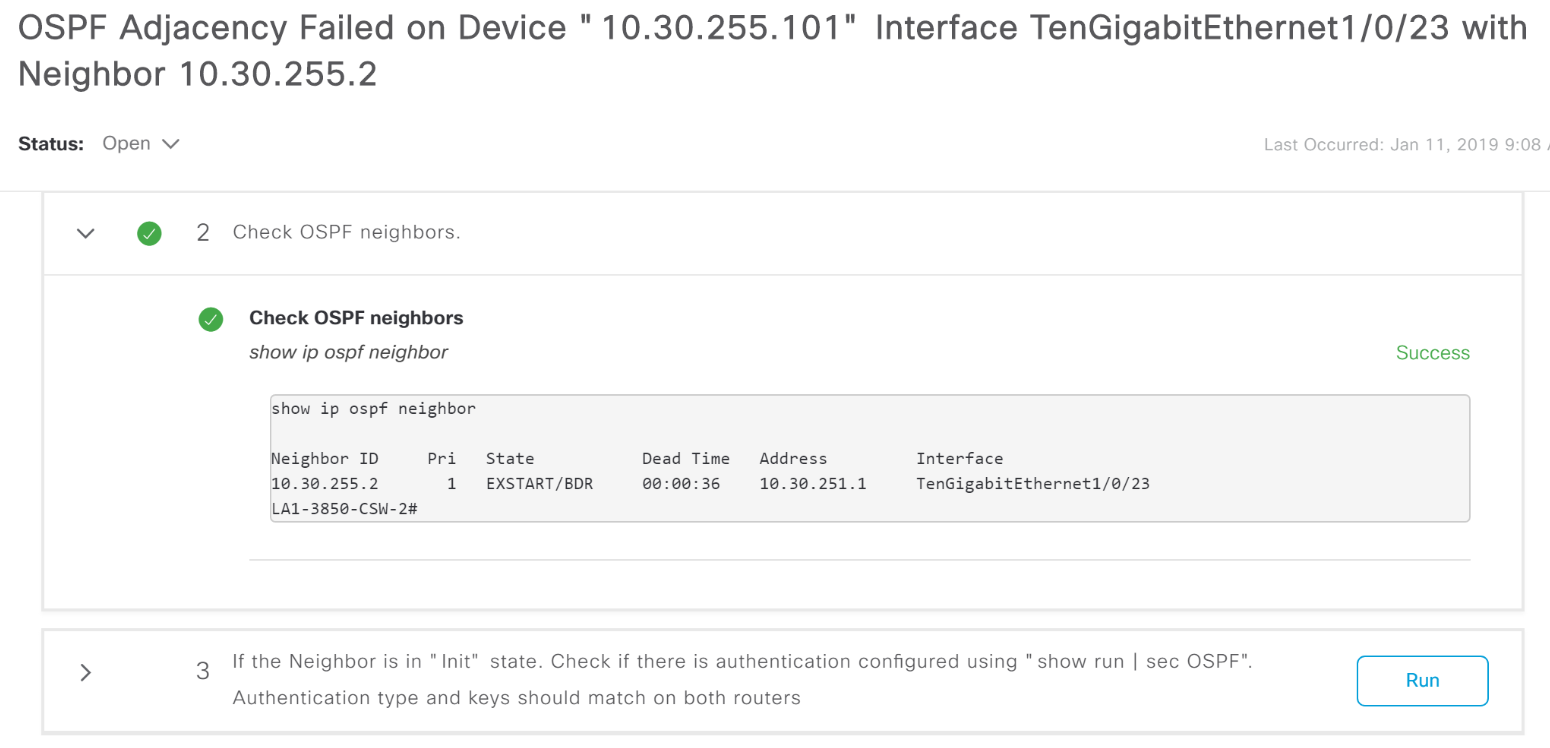

Anwendungsleistungsdaten.Bei vielen Problemen, die das DNA Center als Alarm anzeigt, erfahren Sie, wo Sie graben müssen.

Beispiel für einen OSFP-Adjacency-Absturzbericht mit einem Hinweis darauf, was zu tun ist.

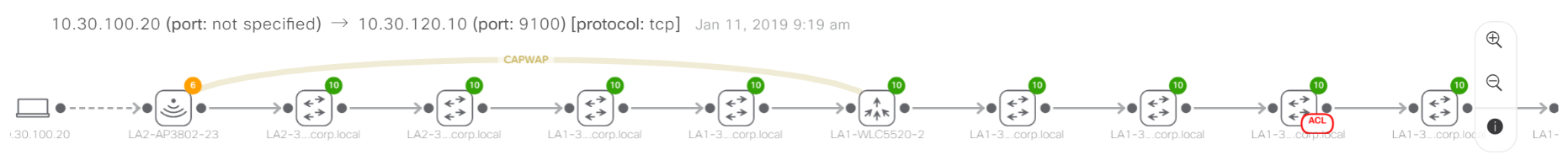

Beispiel für einen OSFP-Adjacency-Absturzbericht mit einem Hinweis darauf, was zu tun ist.Die Routineanalyse ist einfacher geworden. Bei Bedarf können Sie beispielsweise den Verkehrspfad über das Netzwerk schnell verfolgen, ohne die Geräte einzeln zu klettern. Mit der Autorisierung durch ISE erfasst und zeigt das DNA-Center die Namen der Kunden an, auch in einem kabelgebundenen Netzwerk: Sie müssen nicht nach einer IP-Adresse suchen.

Ein Beispiel für die Verfolgung des Verkehrspfads durch ein Netzwerk. Eine rote Markierung auf einem der Geräte zeigt an, dass der Datenverkehr durch eine Zugriffssteuerungsliste blockiert wird.

Ein Beispiel für die Verfolgung des Verkehrspfads durch ein Netzwerk. Eine rote Markierung auf einem der Geräte zeigt an, dass der Datenverkehr durch eine Zugriffssteuerungsliste blockiert wird.Sie können schnell erkennen, welches Netzwerksegment von dem Problem betroffen ist (die Switches im DNA Center sind nach Standort, Standort und Etage unterteilt).

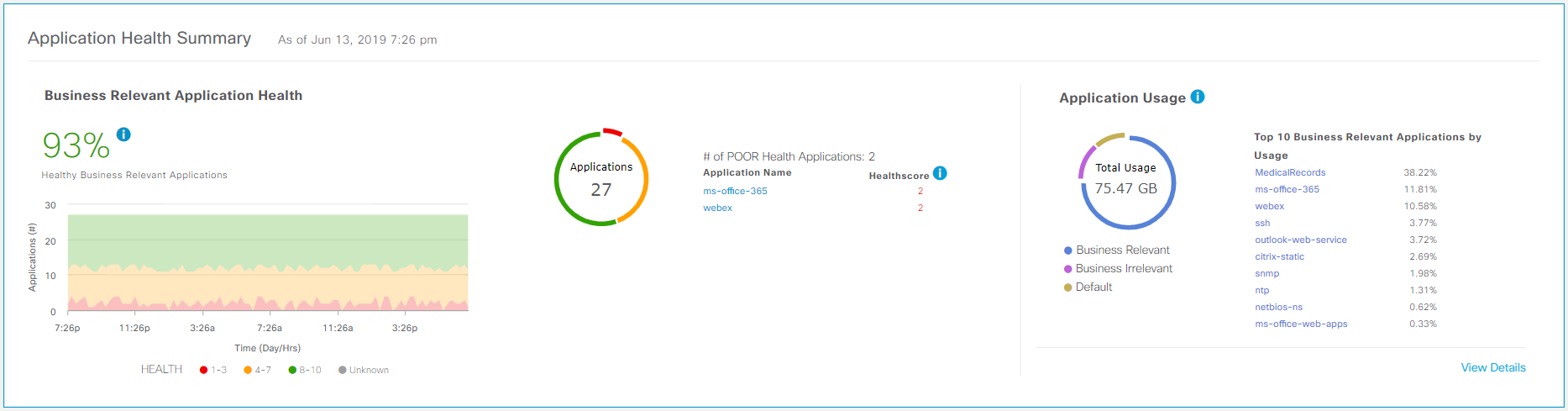

Ein "gamifizierter" Indikator für die Lebensqualität von Anwendungen im Netzwerk in Prozent ermöglicht es Ihnen, den Status des Netzwerks oberflächlich zu beurteilen und festzustellen, ob er sich mit der Zeit verschlechtert.

Ein Indikator für die Lebensqualität von Anwendungen.

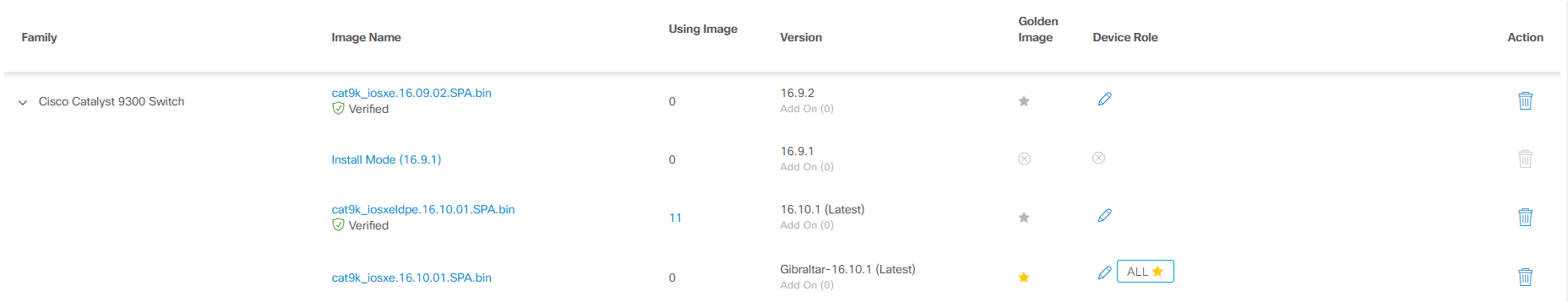

Ein Indikator für die Lebensqualität von Anwendungen.Nach wie vor bietet Prime Infrastructure auch eine Software-Versionskontrolle auf Netzwerkgeräten. DNA Center unterhält ein eigenes Repository, in das Bilder entweder manuell oder automatisch von Cisco.com hochgeladen und dann auf Geräten bereitgestellt werden können. In diesem Fall können Sie Skripts programmieren und ausführen, um den korrekten Betrieb des Netzwerks vor und nach dem Update zu überprüfen. Ein Standard-Precheck-Skript umfasst beispielsweise die Überprüfung der Verfügbarkeit von freiem Speicherplatz auf einem Flash, den Status des Confi-Registers und die Speicherung der Konfiguration. Software-Patches werden auch für Geräte unterstützt, die dies tun können.

Software-Repository im DNA Center.

Software-Repository im DNA Center.Und natürlich gibt es immer noch Zugriff auf die Befehlszeile der Netzwerkdrüsen.

Zusammenfassung

Das Produkt ist neu, neue Ansätze können jedoch sorgfältig eingeführt werden. Aufgrund der Neuheit des Codes gibt es Fehler in der Arbeit, aber der technische Support von Cisco reagiert umgehend und Entwickler veröffentlichen regelmäßig Updates. Aufgrund der Neuheit des Netzwerkverwaltungsansatzes ist die Wahrscheinlichkeit von Fehlern in den frühen Betriebsphasen recht hoch, aber nach und nach gewöhnen sich Administratoren daran und es gibt weniger Fehler als bei der Unterstützung eines herkömmlichen LAN. Es lohnt sich, im Voraus darüber nachzudenken, wie alles in Teilen von Benutzern getestet und ausgeführt und dann an alle verteilt werden kann (obwohl Sie mit Erfahrung verstehen, dass dies bei der Implementierung von IT-Lösungen nützlich ist, selbst von den verständlichsten und bewährten).

Was nützt das? Automatisierung, Beschleunigung des Standardbetriebs, Reduzierung der Ausfallzeiten aufgrund von Konfigurationsfehlern, Erhöhung der Zuverlässigkeit des Netzwerks aufgrund der Tatsache, dass die Ursachen eines Netzwerkfehlers sofort bekannt sind. Laut Cisco spart der IT-Administrator 90 Tage im Jahr. Separat Sicherheit: Mit dem Zero Trust-Ansatz kann ein episches Problem mit einem späteren Treffer in der Presse vermieden werden, das jedoch aus offensichtlichen Gründen nur wenige Menschen zu schätzen wissen.