Hallo allerseits!

Heute möchte ich über die Cloud-Lösung zum Suchen und Analysieren von Schwachstellen Qualys Vulnerability Management sprechen, auf der einer unserer

Services basiert .

Im Folgenden werde ich zeigen, wie das Scannen selbst organisiert ist und welche Informationen zu Sicherheitslücken anhand der Ergebnisse ermittelt werden können.

Was kann gescannt werden

Externe Dienste. Um Dienste mit Internetzugang zu scannen, stellt uns der Client ihre IP-Adressen und Anmeldeinformationen zur Verfügung (wenn Sie einen Scan mit Authentifizierung benötigen). Wir scannen Dienste mithilfe der Qualys-Cloud und senden daher einen Bericht.

Interne Dienste

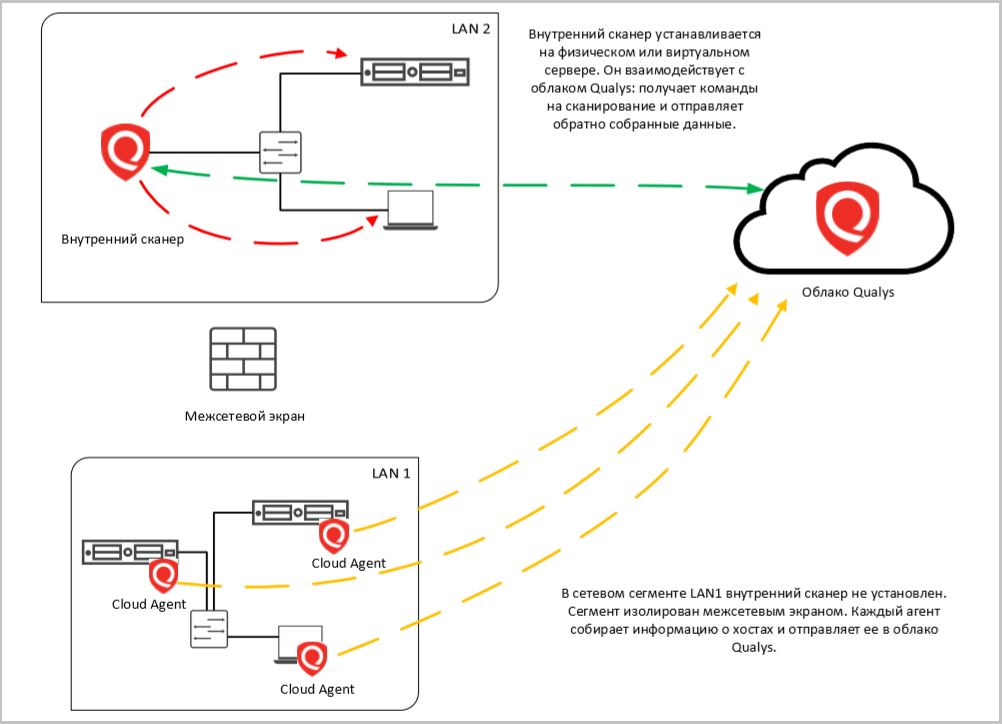

Interne Dienste In diesem Fall sucht der Scanner nach Schwachstellen auf internen Servern und in der Netzwerkinfrastruktur. Mit diesem Scan können Sie eine Bestandsaufnahme der Betriebssystemversionen, Anwendungen, offenen Ports und der dahinter stehenden Dienste durchführen.

Zum Scannen innerhalb der Client-Infrastruktur ist ein Qualys-Scanner installiert. Die Qualys Cloud dient hier als Kommandozentrale für diesen Scanner.

Zusätzlich zum Backend-Server mit Qualys können Sie Cloud Agents auf Scanobjekten installieren. Sie sammeln lokal Informationen über das System, belasten das Netzwerk und die Hosts, auf denen sie arbeiten, praktisch nicht. Die empfangenen Informationen werden an die Cloud gesendet.

Es gibt drei wichtige Punkte: Authentifizierung und Auswahl von Objekten zum Scannen.

- Authentifizierung verwenden Einige Kunden fordern einen Blackbox-Scan, insbesondere für externe Dienste: Sie geben uns eine Reihe von IP-Adressen, ohne ein System anzugeben, und sagen "Sei wie ein Hacker". Aber Hacker handeln selten blind. Wenn es um Angriffe geht (nicht um Intelligenz), wissen sie, dass sie hacken.

Blind könnte Qualys auf gemischte Banner stoßen und diese anstelle des Zielsystems scannen. Und ohne zu verstehen, was genau gescannt wird, können die Scannereinstellungen leicht übersehen und der zu überprüfende Dienst „angehängt“ werden.

Das Scannen ist nützlicher, wenn Sie Authentifizierungsprüfungen vor den gescannten Systemen (Whitebox) durchführen. Der Scanner erkennt also, woher er stammt, und Sie erhalten vollständige Daten zu den Schwachstellen des Zielsystems.

Qualys bietet viele Authentifizierungsoptionen. - Konzernvermögen . Wenn Sie alles auf einmal und wahllos scannen, ist dies lang und führt zu einer zusätzlichen Belastung des Systems. Es ist besser, Hosts und Dienste nach Wichtigkeit, Standort, Betriebssystemversion, kritischer Infrastruktur und anderen Funktionen in Gruppen zu gruppieren (in Qualys werden sie als Asset-Gruppen und Asset-Tags bezeichnet) und beim Scannen eine bestimmte Gruppe auszuwählen.

- Wählen Sie ein technisches Fenster zum Scannen aus. Selbst wenn Sie alles geplant und vorbereitet haben, führt das Scannen zu einer zusätzlichen Belastung des Systems. Dies führt nicht unbedingt zu einer Verschlechterung des Dienstes, es ist jedoch besser, einen bestimmten Zeitpunkt dafür zu wählen, z. B. für Sicherungs- oder Rollback-Updates.

Was kann aus den Berichten gelernt werden?

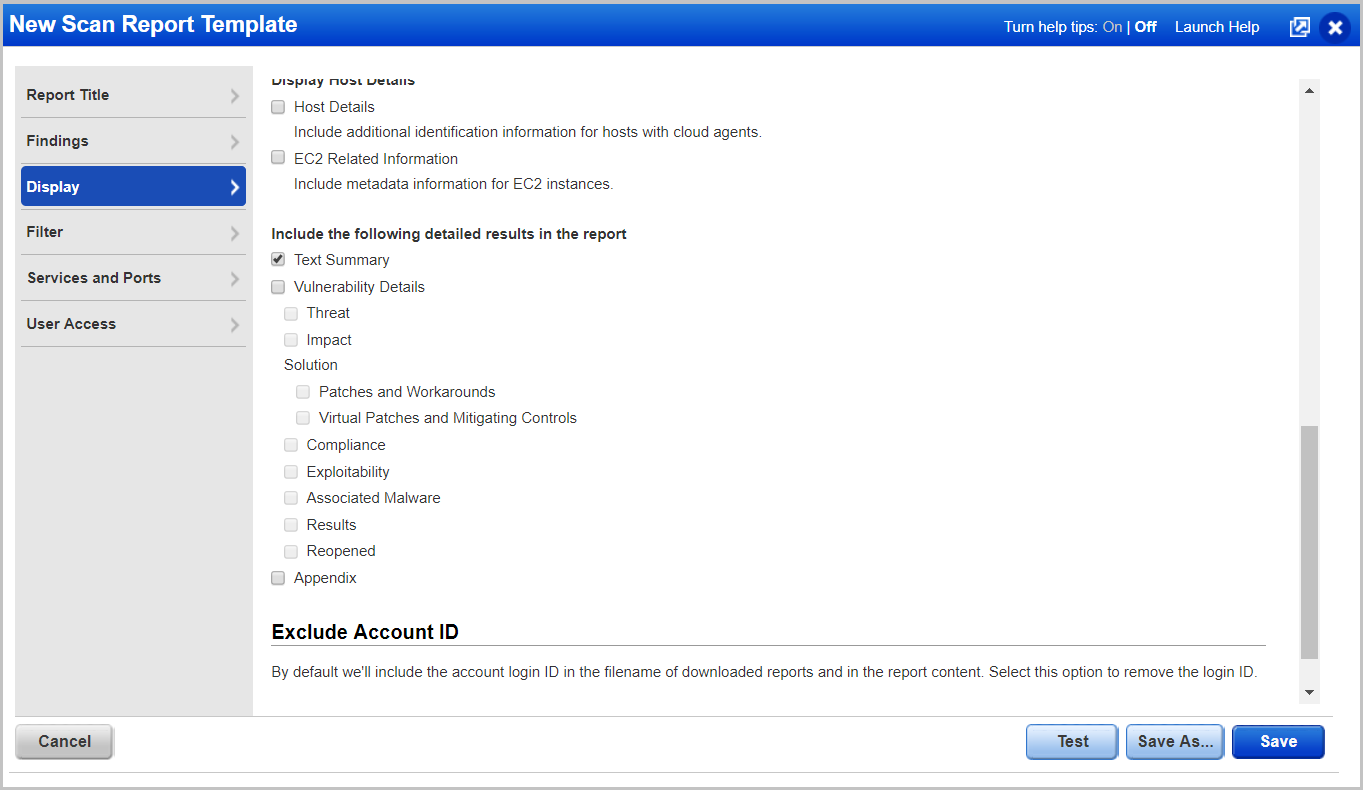

Basierend auf den Ergebnissen des Scans erhält der Client einen Bericht, in dem nicht nur eine Liste aller gefundenen Schwachstellen aufgeführt ist, sondern auch grundlegende Empfehlungen für deren Beseitigung: Updates, Patches usw. Qualys verfügt über zahlreiche Berichte: Es gibt Standardvorlagen, und Sie können eigene erstellen. Um nicht in all der Vielfalt verwirrt zu werden, ist es besser, zunächst die folgenden Punkte selbst zu entscheiden:

- Wer wird diesen Bericht sehen: Manager oder technischer Spezialist?

- Welche Informationen möchten Sie gemäß den Ergebnissen des Scans erhalten? Wenn Sie beispielsweise herausfinden möchten, ob alle erforderlichen Patches installiert sind und wie die Arbeit zur Beseitigung zuvor gefundener Sicherheitslücken ausgeführt wird, ist dies ein Bericht. Wenn Sie nur eine Bestandsaufnahme aller Hosts durchführen müssen, dann eine andere.

Wenn Sie die Aufgabe haben, dem Management ein kurzes, aber klares Bild zu zeigen, können Sie einen

Executive Report erstellen. Alle Schwachstellen werden in Regalen, Schweregraden, Grafiken und Diagrammen dargestellt. Zum Beispiel die Top 10 der kritischsten Schwachstellen oder die häufigsten Schwachstellen.

Für den Techniker gibt es einen

technischen Bericht mit allen Details und Details. Sie können folgende Berichte erstellen:

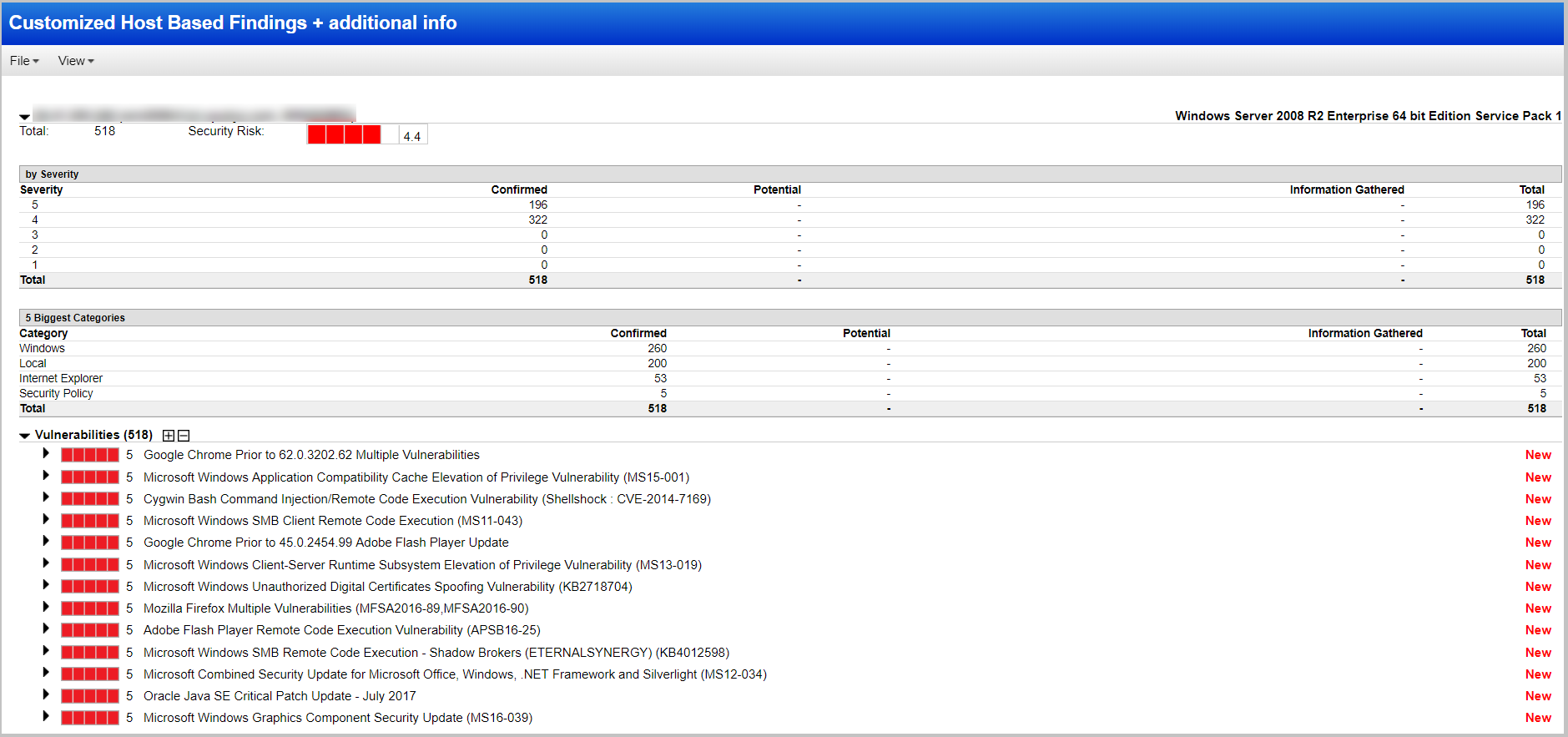

Host-Bericht . Eine nützliche Sache, wenn Sie eine Bestandsaufnahme der Infrastruktur durchführen und sich ein vollständiges Bild über die Schwachstellen von Hosts machen müssen.

Hier ist eine Liste der analysierten Hosts mit einer Angabe der auf ihnen ausgeführten Betriebssysteme.

Lassen Sie uns den interessierenden Host öffnen und eine Liste von 219 gefundenen Sicherheitslücken anzeigen, beginnend mit der kritischsten fünften Ebene:

Außerdem können Sie die Details für jede Sicherheitsanfälligkeit anzeigen. Hier sehen wir:

- wenn die Sicherheitsanfälligkeit zum ersten und letzten Mal behoben wurde,

- Sicherheitslücken

- Patch zur Behebung der Sicherheitsanfälligkeit

- Gibt es Probleme mit der Einhaltung des PCI DSS, des NIST-Standards usw.?

- Gibt es einen Exploit und Malware für diese Sicherheitsanfälligkeit?

- Wird beim Scannen mit / ohne Authentifizierung im System usw. eine Sicherheitsanfälligkeit festgestellt?

Wenn dies nicht der erste Scan ist - ja, Sie müssen ihn regelmäßig scannen :) - können Sie mithilfe von

Trend Report die Dynamik der Arbeit mit Schwachstellen verfolgen. Der Status von Schwachstellen wird im Vergleich zum vorherigen Scan angezeigt: Schwachstellen, die früher gefunden und geschlossen wurden, werden als behoben, offen - aktiv, neu - neu markiert.

Schwachstellenbericht. In diesem Bericht erstellt Qualys eine Liste der Sicherheitsanfälligkeiten, beginnend mit der kritischsten, und gibt an, auf welchem Host diese Sicherheitsanfälligkeit abgefangen werden soll. Der Bericht ist nützlich, wenn Sie sich entscheiden, den Moment beispielsweise mit allen Schwachstellen der fünften Ebene zu behandeln.

Sie können auch einen separaten Bericht nur über Schwachstellen der vierten und fünften Ebene erstellen.

Patch-Bericht.

Patch-Bericht. Hier finden Sie eine vollständige Liste der Patches, die installiert werden müssen, um die gefundenen Sicherheitslücken zu beseitigen. Für jeden Patch gibt es Erklärungen, welche Schwachstellen behandelt werden, auf welchem Host / System Sie installieren müssen, und einen direkten Download-Link.

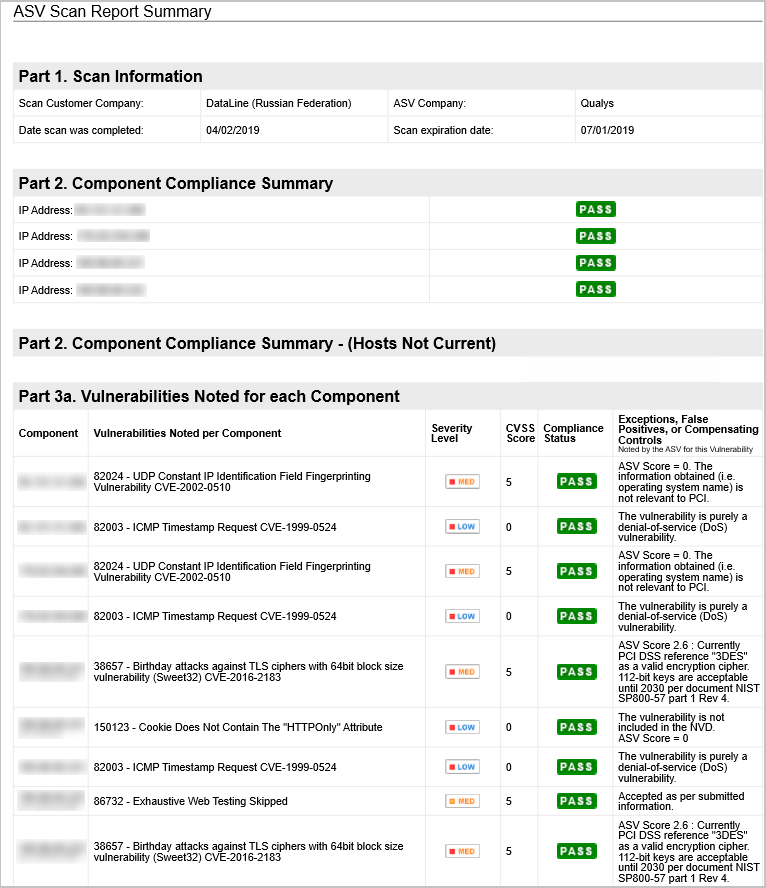

PCI DSS-Konformitätsbericht

PCI DSS-Konformitätsbericht . Der PCI-DSS-Standard erfordert das Scannen von Informationssystemen und Anwendungen, auf die alle 90 Tage über das Internet zugegriffen werden kann. Nach dem Scan können Sie einen Bericht erstellen, aus dem hervorgeht, dass die Infrastruktur nicht den Anforderungen des Standards entspricht.

Fehlerbehebungsberichte

Fehlerbehebungsberichte . Qualys können in den Service Desk integriert werden, und alle gefundenen Schwachstellen werden automatisch in Tickets übersetzt. Mit Hilfe dieses Berichts ist es nur möglich, den Fortschritt abgeschlossener Tickets und behobener Schwachstellen zu verfolgen.

Öffnen Sie Port Reports . Hier erhalten Sie Informationen zu offenen Ports und Diensten, die daran arbeiten:

oder erstellen Sie einen Schwachstellenbericht für jeden Port:

Dies sind nur Standardberichtsvorlagen. Sie können eigene für bestimmte Aufgaben erstellen, z. B. nur Schwachstellen anzeigen, die nicht unter der fünften Kritikalitätsstufe liegen. Alle Berichte sind verfügbar. Berichtsformat: CSV, XML, HTML, PDF und docx.

Und denken Sie daran:

Und denken Sie daran: Sicherheit ist kein Ergebnis, sondern ein Prozess. Ein einziger Scan hilft dabei, die Probleme im Moment zu erkennen. Dies ist jedoch kein vollständiger Prozess zum Verwalten von Schwachstellen.

Um Ihnen die Entscheidung für diese reguläre Arbeit zu erleichtern, haben wir einen Service entwickelt, der auf Qualys Vulnerability Management basiert.

Für alle Habr-Leser gibt es ein Sonderangebot: Bei Bestellung eines Scan-Service für ein Jahr sind zwei Monate Scan kostenlos. Bewerbungen können hier hinterlassen

werden , in das Feld "Kommentar" schreiben Sie Habr.