Guten Tag an alle. Heute möchten wir die Informationssicherheit in den Regionen diskutieren und über das achte jährliche Forum „Aktuelle Fragen der Informationssicherheit“ sprechen, das vom 19. bis 20. Juni stattfindet und das wir traditionell seit 2009 auf der Grundlage der Verwaltung des Primorsky-Territoriums in Wladiwostok abhalten.

Es war nicht umsonst, dass ich gesagt habe, dass es eine Diskussion über drängende IS-Themen geben wird. Ich möchte keine trockene Pressemitteilung über die Veranstaltung auf Habré veröffentlichen, aber wer sie braucht, kann hier gelesen

werden . Sie können dort auch Präsentationen von Rednern herunterladen, darunter Vertreter der Aufsichtsbehörden sowie von Anbietern und Integratoren.

Unter dem Schnitt viele Fotos, Jammern und ein Strahl des Optimismus.

Erster Tag

Leistung der Regulierungsbehörden

FSB

Einer der ersten Redner war der Vertreter des föderalen Sicherheitsdienstes Russlands im Primorsky-Territorium. Das Thema sind die Anforderungen des Föderalen Sicherheitsdienstes Russlands an die Nutzung kryptografischer Informationsschutzeinrichtungen (im Folgenden: CIPF).

Insgesamt gab es in dieser Rede im Vergleich zu den Vorjahren keine neuen revolutionären Veränderungen. Wir wurden daran erinnert, dass die Behandlung des Schutzes kryptografischer Informationen durch

PKZ-2005 ,

152 durch die Anordnung des FAPSI und die

378. Ordnung des FSB geregelt wird.

Wir wurden auch daran erinnert, dass:

- CIPF muss zertifiziert sein;

- Die Klasse des Tools zum Schutz kryptografischer Informationen sollte die etablierten Bedrohungen neutralisieren (mehr zur Auswahl der Schutzklasse kryptografischer Informationen finden Sie hier ).

- CIPF muss von Lizenznehmern des FSB von Russland erworben werden;

- Verteilungsinstrumente, Formulare und Verwendungsregeln sollten am Einsatzort der CIPF verfügbar sein.

- CIPFs sollten gemäß den vom russischen FSB zugewiesenen Kontonummern bilanziert werden.

- Benutzer zum Schutz kryptografischer Informationen sollten in den Regeln für die Arbeit mit Notizen im Benutzerlogbuch zur Sicherheit kryptografischer Informationen geschult werden.

- Die Speicherung des Schutzes und der Dokumentation kryptografischer Informationen sollte mit Ausnahme der Möglichkeit eines unbefugten Zugriffs organisiert werden.

- Während des Betriebs des kryptografischen Informationsschutzsystems muss die Erfüllung der in Form und Nutzungsbedingungen angegebenen Anforderungen und Bedingungen sorgfältig geprüft werden.

Am unterhaltsamsten war vielleicht die Folie mit den Statistiken der Schecks.

Eine Zunahme der Feststellung von Verstößen im Jahr 2018 im Vergleich zu früheren Perioden wird vom FSB-Vertreter auf eine gründlichere Vorgehensweise der Inspektoren zurückgeführt.

Ich persönlich habe einige Informationen über den Ersatz von FAPSI-152 erwartet, die gemunkelt werden, aber ich habe nicht gewartet.

FSTEC von Russland

Alexey Alexandrovich Baranov, Vertreter des Amtes des FSTEC Russlands für den fernöstlichen Bundesdistrikt, sprach über die Änderungen der Rechtsakte im Bereich des Schutzes kritischer Informationsinfrastrukturobjekte (im Folgenden: KII).

Jeder, der sich mit dem Thema KII befasst, weiß, dass in letzter Zeit die Gesetzgebung in diesem Bereich aktiv geändert wurde - sowohl das Dekret der Regierung der Russischen Föderation Nr. 127 als auch die Anordnungen der FSTEC. Ich werde den Bericht nicht nacherzählen. In der

Präsentation ist alles klar und verständlich.

Hier wurde darauf hingewiesen, dass die Hauptaufgabe der KII-Probanden darin besteht, dem FSTEC vor dem 1. September 2019 Informationen vorzulegen. Gleichzeitig wurde angekündigt, dass viele KII-Probanden, die solche Informationen bereits gesendet haben, dies nicht in einer genehmigten Form mit übermäßigen oder unzureichenden Informationen tun.

Es sprach auch ein Vertreter der Zentralverwaltung des FSTEC Russlands, Anatoly Vasilyevich Marchenko. Er sprach über das Problem des Mangels an qualifiziertem Personal in der Informationssicherheit.

Ich denke, viele werden an einer Folie mit Statistiken über die Anzahl der Informationssicherheitsspezialisten in verschiedenen Branchen interessiert sein. Es ist klar, dass dies alles aus den Daten stammt, die Organisationen an die FSTEC übermitteln. Dementsprechend gibt es keine kommerziellen Organisationen, die sich in keiner Weise mit der FSTEC überschneiden, aber dennoch neugierig sind.

Ok, diese Zahl - 22.000 Menschen im Allgemeinen viel. Und was ist mit Qualität? Und mit Qualität ist alles ziemlich traurig. Kein Kommentar hier, schau dir einfach die Folie an.

Gleichzeitig ist in Bezug auf die Anzahl der IS-Spezialisten nicht in jeder Branche eine große Anzahl von Stellen zu besetzen, es fehlen etwa 2-3.000 Spezialisten.

Als Führungskraft und Arbeitgeber für Personal im Bereich der Informationssicherheit wollte ich hier auch ein wenig zur Qualität der aktuellen Ausbildung in diesem Bereich hinzufügen. Vor kurzem hatte ich einen Fragebogen über die Qualität der Bildung von Ibshnikov auf dem Tisch, ich musste schlechte Noten setzen und deshalb.

Zuerst eine Geschichte aus meinem Leben. Als ich im Jahr 2000 an die Universität kam, wollte ich mich unbedingt für eine neue und damals vielversprechende Spezialität "Informationssicherheit" einschreiben, bekam aber nicht die Punkte und ging in die Physik. Die Sicherheitskräfte waren unsere Parallelgruppe, und drei der fünf Jahre gingen wir mit ihnen zu fast denselben Vorträgen. Das heißt, die Sicherheitsleute haben die meiste Zeit bei uns Physik und Mathematik studiert.

Durch Gespräche mit aktuellen Absolventen wurde mir klar, dass sich seitdem nicht viel geändert hat. Jetzt haben wir viele junge talentierte Jungs und Mädchen in unserem Team. Die Tatsache, dass sie die gestellten Aufgaben grundsätzlich gut bewältigen, ist nicht das Verdienst der Universitäten, sondern ihre eigene (die Fähigkeit, schnell neues Material zu verstehen und zu lernen).

Absolventen der Richtung "Informationssicherheit" kennen sich daher mit Physik und Mathematik (einschließlich Kryptographie) aus, kennen die Informationstechnologie als Ganzes und sind in unterschiedlichem Maße in Programmierung geschult.

Und hier ist, was sie nicht wissen und nicht wissen wie:

- Kennen Sie die aktuelle Gesetzgebung zum Informationsschutz nicht;

- Sie wissen nicht, wie sie Dokumente zur Informationssicherheit schreiben sollen. Sie wissen nicht, welche Dokumente benötigt werden.

- Sie wissen nicht, wie sie ein Informationssicherheitssystem in einem mehr oder weniger großen Unternehmen aufbauen sollen.

- Sie kennen die Mittel zum Schutz von Informationen (dh ausländische bzw. inländische) nicht, wissen nicht, wie sie mit ihnen arbeiten, sie konfigurieren usw.

- Sie kennen die Tools für den Pentest nicht (selbst einen gängigen Schwachstellenscanner) und wissen nicht, wie sie verwendet werden sollen.

- Sie wissen nicht, wie Sie Berichte über gefundene Schwachstellen lesen und interpretieren sollen, und wissen nicht, wie Sie mit den empfangenen Daten umgehen sollen.

- und vieles mehr.

Dies ist meine persönliche Erfahrung in der Stadt Wladiwostok. Vielleicht ist die Situation irgendwo viel besser. Wir haben jedoch Hochschulabsolventen der Fachrichtung "Informationssicherheit". Leider können sie direkt nach Erhalt des begehrten Diploms weder die Aufgaben "Papier" noch die praktische Informationssicherheit erfüllen. Und das ist traurig.

Aber um nicht ganz traurig zu sein, machen Sie ein Foto von unserem Team von Profis! =)

Integratoren

Tatsächlich hat der Integrator also nur einen gehandelt - das sind wir. Der erste Redner war unser CEO, Statsenko Pavel Sergeevich.

Der Bericht war der zentralen Überwachung von Informationssicherheitsereignissen gewidmet. Es wurde gesagt, dass die Gewährleistung der Informationssicherheit ein fortlaufender Prozess ist und die Verfolgung verdächtiger Ereignisse im System ein wesentlicher Bestandteil davon ist.

Leider stoßen wir vor allem in Regierungsbehörden häufig auf den Ansatz, „ein Konformitätszertifikat erhalten und die Informationssicherheit 5 Jahre lang vergessen zu haben“. Das Problem hierbei ist, dass die Zertifizierung eines Informationssystems für Sicherheitsanforderungen ein Prozess ist, bei dem die Übereinstimmung dieses Systems mit der einen oder anderen Anforderung bestätigt wird. Das Konformitätszertifikat selbst bietet keine Sicherheit und gibt keine Garantie (insbesondere, wenn nach Erhalt des Zertifikats alle Schutzausrüstungen entfernt werden, ja).

Unser Überwachungszentrum ist noch recht jung und klein, besonders im Vergleich zu den Giganten dieser Richtung, aber nach unseren Daten sind die Zahlen ziemlich aussagekräftig.

Im Allgemeinen ist die Überwachung von Informationssicherheitsereignissen wichtig und nicht sehr teuer.

Ich habe eine Rede gehalten.

Ich habe beschlossen, Themen anzusprechen, über die oft gesprochen wird, die aber von vielen immer noch ignoriert werden. Dies sind hauptsächlich Probleme im Kopf.

Das erste, woran sie sich erinnerten, war Eternal Blue. Warum? Er wurde vor kurzem 2 Jahre alt. Und weil laut unseren Statistiken auf den Objekten, an denen wir arbeiten, immer noch eine große Anzahl von Knoten dieser Sicherheitsanfälligkeit ausgesetzt ist. Es scheint bereits so selten zu sein, dass sie sogar die Verwundbarkeit auf Bundeskanälen übertrumpften. Wahrscheinlich sind alle gelaufen, aktualisiert. Egal wie, die Realität ist viel trauriger. Und wir sprechen über eine Sicherheitslücke vor 2 Jahren. Was weiter? Werden neue Schwachstellen auch jahrelang beseitigt?

Er ging auch auf das Problem der Vernachlässigung der "Papier" -Sicherheit ein. Hier scheint alles klar zu sein, ich werde es Ihnen nicht präziser sagen als Mr. Fry.

Er erwähnte beiläufig ein weiteres Problem, das eine große Sache darstellte - IT-Spezialisten die Schuld an IS-Problemen zu geben. Es bleibt nur den Führungskräften von Organisationen zu vermitteln, dass IS ein separater, breiter Wissensbereich ist und IT + IS in einer Person im Allgemeinen auch einen Interessenkonflikt darstellt. Schließlich braucht die IT alles, um schnell und zuverlässig zu arbeiten, und IB-Lösungen verbrauchen auf jeden Fall eine bestimmte Menge an Systemressourcen.

Ich erinnerte mich an Veröffentlichungen über Habré über Betrug mit elektronischen Signaturen. Warum? Und hier ist es einfach, eine Analogie von Zertifizierungszentren mit Zertifizierungszentren zu ziehen. Das Problem ist das gleiche: Der Kunde möchte schneller und ohne Bürokratie, einige Lizenznehmer gehen aufgrund der „Zertifizierung auf dem Foto“ und anderer Annehmlichkeiten dem Kunden nach. Wir werden jedoch über schlechte Dienstleistungen von FSTEC-Lizenznehmern sprechen.

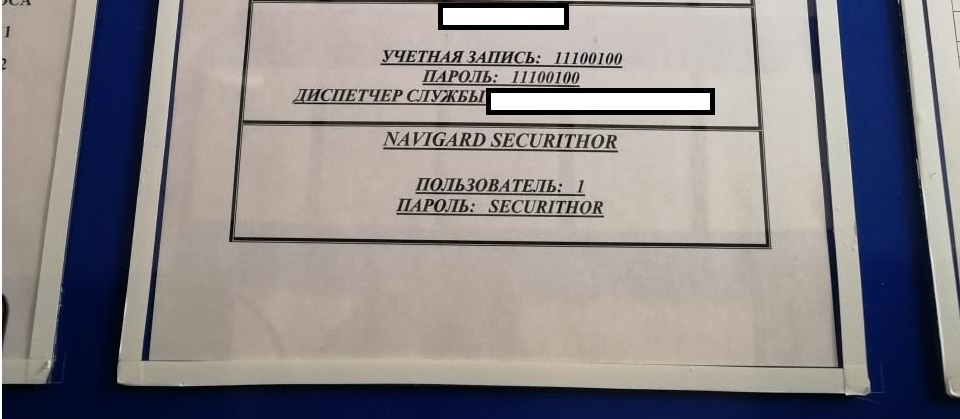

Das nächste Problem ist das Problem der minderwertigen Entwicklung von Komponenten von Informationssystemen. Das Problem ist besonders für den öffentlichen Sektor relevant. Und teilweise wegen des öffentlichen Beschaffungssystems. Hier gibt die staatliche Behörde eine Ausschreibung für die Entwicklung eines Portals bekannt. Der Gewinner ist derjenige, der einen niedrigeren Preis angeboten hat. Wo der Preis niedriger ist, ist die Qualität (normalerweise) schlechter. Die Leistungsbeschreibung für den Wettbewerb ist in der Regel nicht zu detailliert vorgeschrieben, so dass Sie später keine fahrlässigen Darsteller fragen werden. Als Ergebnis bekommen wir Kinderkrankheiten: XSS, SQLi, Standardkennwörter und andere "Freuden".

Und das Letzte - was genug Zeit für die Leistung war, ist das Problem zertifizierter Cloud-Rechenzentren. Für eine Erinnerung an dieses dringende Problem danke ich dem Autor dieses

Beitrags . Das Problem ist relativ neu und ernst. Dies hängt mit der Tatsache zusammen, dass es manchmal schwierig ist herauszufinden, was und wie der Anbieter tatsächlich zertifiziert ist, und selbst wenn dort alles in Ordnung ist, gibt es normalerweise keine Mechanismen, um sicherzustellen, dass Ihr virtueller Server wirklich auf einem zertifizierten Cluster ausgeführt wird.

Gleichzeitig dränge ich keineswegs darauf, generell nicht auf zertifizierte Cloud-Rechenzentren zu schauen. Beachten Sie jedoch die Reaktion des Anbieters auf Anfragen zur Vorlage eines Zertifikats und möglicherweise die Website selbst. Es ist auch erforderlich, die Verantwortung eines solchen Anbieters in Cloud-Servicevereinbarungen anzugeben.

Anbieter

Da unsere Veranstaltung für Besucher kostenlos ist, gab es viele Anbieter. Letzteren ist es zu verdanken, dass in ihren Reden nicht so viel direkte Werbung enthalten war. Fast jeder Redner der Anbieter versuchte, dem Publikum etwas Interessantes und Nützliches zu erzählen, obwohl er auch seine Produkte erwähnte.

Ich denke, es lohnt sich nicht, ihre Reden im Detail noch einmal zu erzählen, wer sich kennenlernen möchte. Sie können die Präsentationen über den Link am Anfang des Artikels herunterladen.

Steht

Neben Präsentationen wurden in der Lobby der Verwaltung der Region Primorsky Demonstrationsstände präsentiert. Live zeigte die Arbeit von Schwachstellenscannern, SIEM-Systemen und IDS / IPS-Lösungen.

Zweiter Tag

Der zweite Tag des Forums fand an einem anderen Ort und in einem anderen Format statt. Ort - Puschkin Theater. Das Format ist runde Tische.

Am Eingang wurden die Besucher von einem mittelalterlichen Wachmann empfangen.

In der Lobby befanden sich auch Demonstrationsstände.

Das Format der Runden Tische ist insofern interessant, als es ein Format für lebhafte Diskussionen ist. Zum Beispiel hat der Leiter unseres Überwachungszentrums, Alexei Isikhara, den Anbietern vorgeworfen, dass sie die Signaturen für ihre IDS / IPS-Lösungen nicht zu schnell aktualisieren. Darauf erhielt er die Antwort: "Wir werden es versuchen!".

Bei der Erörterung des Themas "Zertifizierung von Informatisierungsobjekten" folgte eine Diskussion zum Thema minderwertige Dienstleistungen, die von Lizenznehmern des FSTEC von Russland erbracht wurden. Einer der Forumbesucher erzählte seine Geschichte. Ihre Ausschreibung für die Erbringung von Dienstleistungen für den Entwurf eines Informationssicherheitssystems wurde von einem der Lizenznehmer gewonnen, der nicht einmal zur Arbeit in die Einrichtung kommen wollte. Nachdem dieser Lizenznehmer dennoch gezwungen war, Arbeiten direkt in der Einrichtung auszuführen, war das Ergebnis schlecht.

Die Einzigartigkeit dieser Situation besteht darin, dass in diesem Fall der Kunde der Dienstleistungen seine schlechte Qualität vor der Unterzeichnung des Abschlusszertifikats offenbarte. Leider werden nach Vertragsschluss viel häufiger Probleme festgestellt. Hier kann ich nur noch einmal sagen, wie wichtig es ist, das Bewusstsein der Mitarbeiter im Bereich der Informationssicherheit zu schärfen. Selbst wenn die gesamte Informationssicherheit von Drittorganisationen durchgeführt werden soll, muss es jemanden geben, der die Qualität der geleisteten Arbeit beurteilen kann.

Ein Vertreter des FSTEC Russlands war ebenfalls in der Halle anwesend und beantwortete die Frage nach den Auswirkungen der Regulierungsbehörde auf solche skrupellosen Lizenznehmer. Alexey Baranov sagte, dass solche Verstöße im Rahmen der Überwachung lizenzierter Aktivitäten durch die FSTEC of Russia unterdrückt werden sollten. Bei Verstößen der Aufsichtsbehörde oder nach Eingang von Beschwerden gegen den Lizenznehmer wird eine Anordnung zur Beseitigung der Verstöße erlassen. Bei wiederholten Verstößen oder Beschwerden kann der Lizenznehmer widerrufen werden.

Zusammenfassung

Ich habe in diesem Artikel einen Strahl des Optimismus versprochen. Und hier ist er.

Wir halten das Forum seit 2009. Und obwohl wir von Jahr zu Jahr hauptsächlich IS-

Probleme und ihre möglichen Lösungen diskutieren, gibt es eine positive Dynamik. Und es besteht darin, dass wir bereits heute ganz andere Probleme auf ganz anderer Ebene diskutieren. Und die Probleme selbst werden immer sein. Es ist unwahrscheinlich, dass jemals ein Informationssicherheitsereignis stattfinden wird, bei dem Redner mitteilen, dass im vergangenen Jahr keine neuen Sicherheitslücken identifiziert, niemand gehackt und keine persönlichen Daten verloren gegangen sind.

Überzeugen Sie sich selbst von der Höhe der Probleme.

Im Jahr 2009 haben wir darüber gesprochen, dass in der Organisation mindestens jemandem die Verantwortung für die Gewährleistung der Informationssicherheit zugewiesen werden muss. Im Jahr 2019 sprechen wir bereits darüber, wie viele vollwertige Sicherheitskräfte uns in Organisationen fehlen.

Im Jahr 2009 haben wir über die Notwendigkeit gesprochen, zumindest einige Mittel zum Schutz von Informationen und zum Schutz personenbezogener Daten einzuführen. Im Jahr 2019 sprechen wir über die Notwendigkeit, Protokolle dieser Abhilfemaßnahmen zu sammeln, Korrelationen zu erstellen und Ereignisse der Informationssicherheit zu verfolgen.

2009 bringen wir Informationen darüber, welche Informationssysteme zertifiziert werden sollen. Im Jahr 2019 endet die Informationssicherheit nicht mit der Ausstellung eines Konformitätszertifikats.

Daher ändert sich trotz all meines Pessimismus und der angegebenen Probleme langsam aber sicher etwas. Die Hauptsache ist, dass jemand diese Lokomotive namens "IB" schiebt.

PSUnser Forum ist gerade zu Ende gegangen und wir überlegen bereits, wie wir unsere nächste Veranstaltung verbessern können.

Schreiben Sie auf, was Ihre positiven oder negativen Eindrücke von Informationssicherheitsereignissen waren. Welche Veranstaltungen finden in Ihrer Region statt? Welches Format passt am besten zu Ihnen? Welche Themen halten Sie für zu abgedroschen und welche werden nicht beachtet?

PPSFotograf:

Elena Berezova