Bevor wir uns mit den Grundlagen von VLAN befassen, möchte ich Sie alle bitten, dieses Video anzuhalten, auf das Symbol in der unteren linken Ecke zu klicken, auf dem Networking Consultant steht, auf unsere Facebook-Seite zu gehen und es zu mögen. Kehren Sie dann zum Video zurück und klicken Sie auf das Königssymbol in der unteren rechten Ecke, um unseren offiziellen YouTube-Kanal zu abonnieren. Wir fügen ständig neue Serien hinzu. Jetzt geht es um den CCNA-Kurs. Dann planen wir, den Video-Tutorial-Kurs zu CCNA-Sicherheit, Network +, PMP, ITIL und Prince2 zu starten und diese wundervollen Serien auf unserem Kanal zu veröffentlichen.

Heute werden wir über die Grundlagen von VLAN sprechen und drei Fragen beantworten: Was ist VLAN, warum benötigen wir VLAN und wie konfigurieren wir es? Ich hoffe, dass Sie nach dem Anschauen dieses Video-Tutorials alle drei Fragen beantworten können.

Was ist ein VLAN? VLAN ist eine Abkürzung für den Namen "Virtual Local Area Network". Später im Verlauf unserer Lektion werden wir untersuchen, warum dieses Netzwerk virtuell ist. Bevor wir jedoch zu VLAN übergehen, müssen wir verstehen, wie der Switch funktioniert. Wir werden einige der in früheren Lektionen behandelten Themen noch einmal wiederholen.

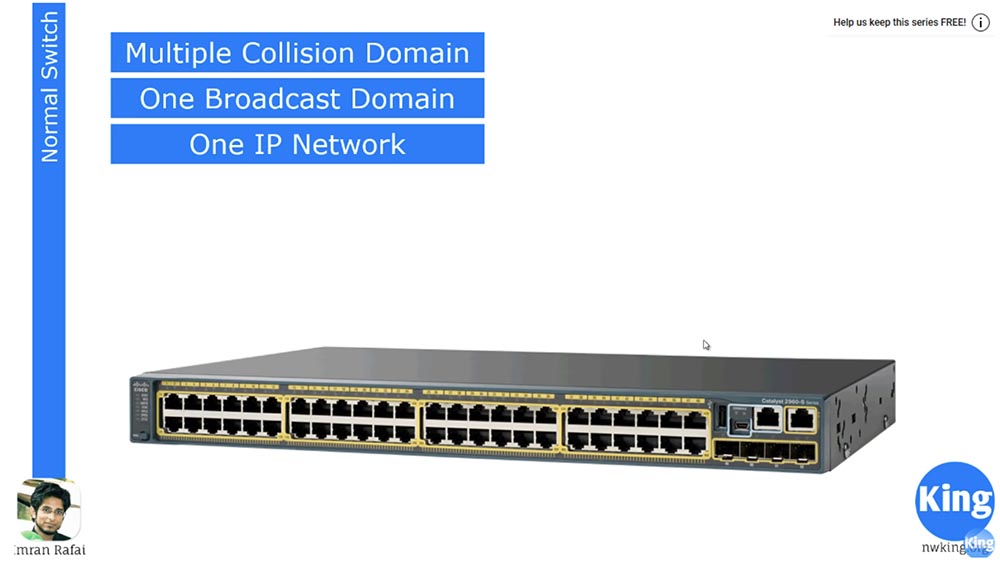

Lassen Sie uns zunächst diskutieren, was eine Mehrfachkollisionsdomäne oder Kollisionsdomäne ist. Wir wissen, dass dieser 48-Port-Switch 48 Kollisionsdomänen hat. Dies bedeutet, dass jeder dieser Ports oder Geräte, die mit diesen Ports verbunden sind, unabhängig mit einem anderen Gerät am anderen Port interagieren kann, ohne sich gegenseitig zu beeinflussen.

Alle 48 Ports dieses Switches sind Teil derselben Broadcast-Domäne. Dies bedeutet, dass wenn mehrere Geräte an mehrere Ports angeschlossen sind und einer von ihnen sendet, diese an allen Ports angezeigt werden, an die andere Geräte angeschlossen sind. So funktioniert der Schalter.

Es ist, als würden Leute in einem Raum nahe beieinander sitzen, und wenn einer von ihnen etwas laut sagt, hören es alle anderen. Dies ist jedoch völlig ineffektiv - je mehr Personen im Raum erscheinen, desto lauter wird es und die Anwesenden hören auf, sich zu hören. Eine ähnliche Situation tritt bei Computern auf: Je mehr Geräte mit demselben Netzwerk verbunden sind, desto größer ist das "Broadcast-Volumen", wodurch keine effektive Verbindung hergestellt werden kann.

Wir wissen, dass alle anderen Geräte Teil desselben Netzwerks sind, wenn eines dieser Geräte mit einem Netzwerk 192.168.1.0/24 verbunden ist. Der Switch muss auch mit derselben IP-Adresse mit dem Netzwerk verbunden sein. Aber hier kann ein Switch ein Problem als OSI Level 2-Gerät haben. Wenn zwei Geräte mit demselben Netzwerk verbunden sind, können sie problemlos miteinander kommunizieren. Angenommen, unsere Firma hat einen „Bösen“, einen Hacker, den ich an die Spitze ziehen werde. Unter mir ist mein Computer. Daher ist es für diesen Hacker sehr einfach, in meinen Computer einzudringen, da unsere Computer Teil desselben Netzwerks sind. Das ist das Problem.

Wenn ich der Verwaltungsleitung angehöre und dieser neue Mann auf die Dateien auf meinem Computer zugreifen kann, ist das überhaupt nicht gut. Natürlich gibt es auf meinem Computer eine Firewall, die vor vielen Bedrohungen schützt, aber es wird für einen Hacker nicht schwierig sein, diese zu umgehen.

Die zweite Gefahr, die für jeden, der Mitglied dieser Broadcast-Domäne ist, besteht, besteht darin, dass diese Störung andere Geräte im Netzwerk betrifft, wenn jemand Probleme beim Broadcasting hat. Obwohl alle 48 Ports mit verschiedenen Hosts verbunden werden können, wirkt sich ein Fehler auf einem Host auf die verbleibenden 47 aus, was für uns völlig unnötig ist.

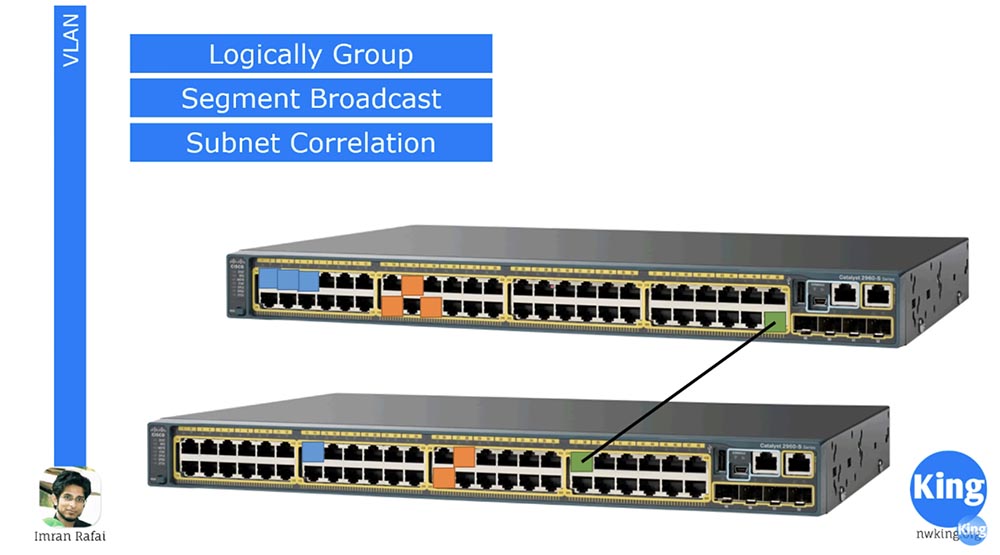

Um dieses Problem zu lösen, verwenden wir das Konzept des VLAN oder des virtuellen lokalen Netzwerks. Es funktioniert sehr einfach und teilt diesen einen großen 48-Port-Switch in mehrere kleinere Switches.

Wir wissen, dass Subnetze ein großes Netzwerk in mehrere kleine Netzwerke aufteilen und VLAN auf ähnliche Weise funktioniert. Es unterteilt den 48-Port-Switch beispielsweise in 4 Switches mit 12 Ports, von denen jeder Teil eines neu verbundenen Netzwerks ist. Gleichzeitig können wir 12 Ports für die Verwaltung, 12 Ports für die IP-Telefonie usw. verwenden, dh den Switch nicht physisch, sondern logisch virtuell aufteilen.

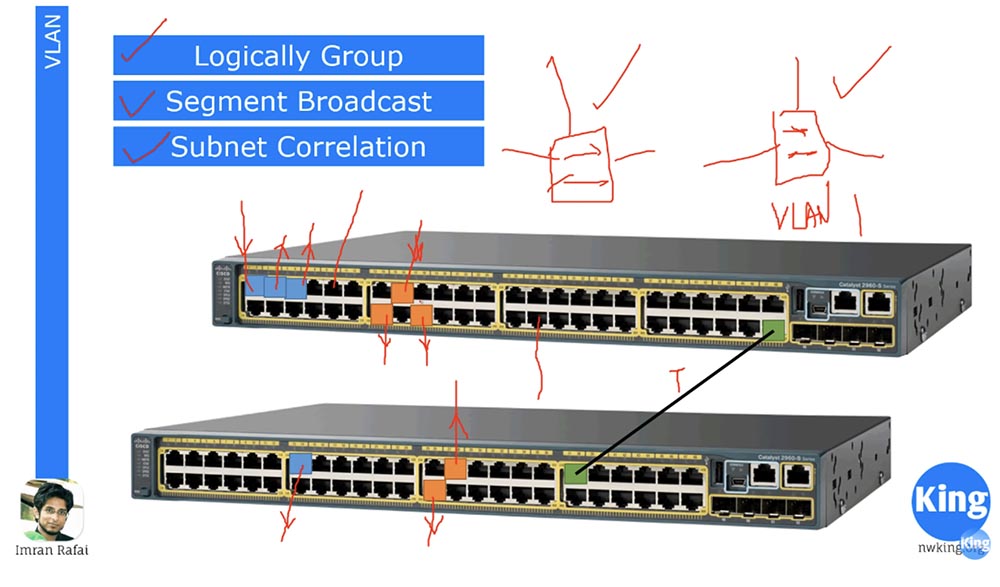

Ich habe drei blau markierte Ports des oberen Switches für das „blaue“ VLAN10-Netzwerk zugewiesen und drei orangefarbene Ports für VLAN20 zugewiesen. Somit wird jeglicher Verkehr von einem dieser blauen Ports nur zu den anderen blauen Ports geleitet, ohne die anderen Ports dieses Switches zu beeinflussen. In ähnlicher Weise wird der Datenverkehr von orangefarbenen Ports verteilt, dh wir verwenden angeblich zwei verschiedene physische Switches. Somit ist VLAN eine Möglichkeit, einen Switch in mehrere Switches für verschiedene Netzwerke zu unterteilen.

Ich habe oben zwei Switches gezeichnet. Hier haben wir eine Situation, in der nur die blauen Ports für ein Netzwerk am linken Switch und nur die orangefarbenen Ports für das andere Netzwerk am rechten Switch beteiligt sind und diese Switches nicht miteinander verbunden sind.

Angenommen, Sie verwenden mehr Ports. Stellen Sie sich vor, wir haben zwei Gebäude, von denen jedes sein eigenes Managementpersonal hat, und zwei orangefarbene Ports des unteren Schalters werden für die Verwaltung verwendet. Daher müssen diese Ports mit allen orangefarbenen Ports anderer Switches verbunden sein. Ähnliches gilt für blaue Ports - alle blauen Ports des oberen Switches sollten mit anderen Ports derselben Farbe verbunden sein. Dazu müssen wir diese beiden Switches in verschiedenen Gebäuden physisch mit einer separaten Kommunikationsleitung verbinden. In der Abbildung ist dies die Leitung zwischen den beiden grünen Ports. Wie wir wissen, bilden wir, wenn zwei Switches physisch verbunden sind, einen Trunk oder Trunk.

Was ist der Unterschied zwischen einem regulären und einem VLAN-Switch? Das ist kein großer Unterschied. Wenn Sie einen neuen Switch kaufen, sind standardmäßig alle Ports für den VLAN-Modus konfiguriert und Teil desselben Netzwerks, das als VLAN1 bezeichnet wird. Wenn wir ein Gerät an einen Port anschließen, stellt sich heraus, dass es mit allen anderen Ports verbunden ist, da alle 48 Ports zum selben virtuellen Netzwerk-VLAN1 gehören. Wenn wir jedoch die blauen Ports so konfigurieren, dass sie im VLAN10-Netzwerk funktionieren, die orangefarbenen im VLAN20-Netzwerk und die grünen - VLAN1 -, erhalten wir 3 verschiedene Switches. Die Verwendung des virtuellen Netzwerkmodus ermöglicht es uns daher, Ports für bestimmte Netzwerke logisch zu gruppieren, die Übertragung in Teile zu unterteilen und Subnetze zu erstellen. Darüber hinaus gehört jeder der Ports einer bestimmten Farbe zu einem separaten Netzwerk. Wenn die blauen Ports im 192.168.1.0-Netzwerk und die orangefarbenen Ports im 192.168.1.0-Netzwerk funktionieren, werden sie trotz derselben IP-Adresse nicht miteinander verbunden, da sie logischerweise zu verschiedenen Switches gehören. Und wie wir wissen, kommunizieren verschiedene physische Switches nicht miteinander, wenn sie nicht über eine gemeinsame Kommunikationsleitung verbunden sind. Daher erstellen wir verschiedene Subnetze für verschiedene VLANs.

Ich möchte Ihre Aufmerksamkeit darauf lenken, dass das Konzept des VLAN nur für Switches gilt. Jeder, der mit Kapselungsprotokollen wie .1Q oder ISL vertraut ist, weiß, dass weder Router noch Computer über VLANs verfügen. Wenn Sie Ihren Computer beispielsweise an einen der blauen Ports anschließen, ändern Sie nichts am Computer. Alle Änderungen erfolgen nur auf der zweiten OSI-Ebene, der Switch-Ebene. Wenn wir Ports für die Arbeit mit einem bestimmten VLAN10- oder VLAN20-Netzwerk konfigurieren, erstellt der Switch eine VLAN-Datenbank. Er "schreibt" in seinen Speicher, dass die Ports 1,3 und 5 zu VLAN10 gehören, 14,15 und 18 Ports Teil von VLAN20 sind und die anderen beteiligten Ports Teile von VLAN1 sind. Wenn also Datenverkehr von blauem Port 1 kommt, gelangt er nur zu den Ports 3 und 5 desselben VLAN10-Netzwerks. Der Switch „schaut“ in seine Datenbank und stellt fest, dass Datenverkehr, der von einem der orangefarbenen Ports kommt, nur zu den orangefarbenen Ports des VLAN20-Netzwerks geleitet werden sollte.

Der Computer weiß jedoch nichts über diese VLANs. Wenn wir 2 Switches verbinden, bildet sich zwischen den grünen Ports ein Trunk. Der Begriff "Trunk" ist nur für Cisco-Geräte relevant, während andere Hersteller von Netzwerkgeräten wie Juniper den Begriff "Tag-Port" oder "Tag-Port" verwenden. Ich finde den Namensschild-Port besser geeignet. Wenn Datenverkehr von diesem Netzwerk kommt, sendet der Trunk ihn an alle Ports des nächsten Switches. Das heißt, wir verbinden zwei Switches mit 48 Ports und erhalten einen Switch mit 96 Ports. Wenn wir Datenverkehr von VLAN10 senden, wird dieser mit einem Tag versehen, dh er wird mit einem Etikett versehen, das angibt, dass er nur für die Ports des VLAN10-Netzwerks bestimmt ist. Der zweite Switch, der diesen Datenverkehr empfangen hat, liest das Tag und versteht, dass dies Datenverkehr für das VLAN10-Netzwerk ist und nur zu den blauen Ports gehen sollte. In ähnlicher Weise wird der "orangefarbene" Verkehr für das VLAN20 mit einem Tag versehen, das angibt, dass er auf die VLAN20-Ports des zweiten Switch abzielt.

Wir haben auch die Einkapselung erwähnt, und es gibt zwei Methoden zur Einkapselung. Der erste ist .1Q, dh wenn wir den Trunk organisieren, müssen wir die Kapselung bereitstellen. Das Encapsulation Protocol .1Q ist ein offener Standard, der das Verfahren zum Markieren des Datenverkehrs beschreibt. Es gibt ein anderes Protokoll namens ISL, eine von Cisco entwickelte Inter-Switch-Verbindung, die angibt, dass der Datenverkehr zu einem bestimmten VLAN gehört. Alle modernen Switches arbeiten mit dem .1Q-Protokoll. Wenn Sie also einen neuen Switch sofort einsatzbereit haben, müssen Sie keine Kapselungsbefehle verwenden, da dieser standardmäßig vom .1Q-Protokoll implementiert wird. Nach dem Erstellen des Trunks erfolgt die Verkehrskapselung automatisch, sodass Sie Tags lesen können.

Beginnen wir nun mit dem Einrichten eines VLAN. Erstellen wir ein Netzwerk, in dem es zwei Switches und zwei Endgeräte gibt - Computer PC1 und PC2, die wir mit dem Kabel verbinden, um # 0 zu schalten. Beginnen wir mit den Grundeinstellungen des Schalters Grundkonfiguration.

Klicken Sie dazu auf den Switch, rufen Sie die Befehlszeilenschnittstelle auf, legen Sie den Hostnamen fest und benennen Sie diesen Switch sw1. Fahren wir nun mit den Einstellungen des ersten Computers fort und legen die statische IP-Adresse 192.168.1.1 und die Subnetzmaske 255.255 fest. 255.0. Die Standard-Gateway-Adresse wird nicht benötigt, da sich alle unsere Geräte im selben Netzwerk befinden. Als nächstes machen wir dasselbe für den zweiten Computer und weisen ihm die IP-Adresse 192.168.1.2 zu.

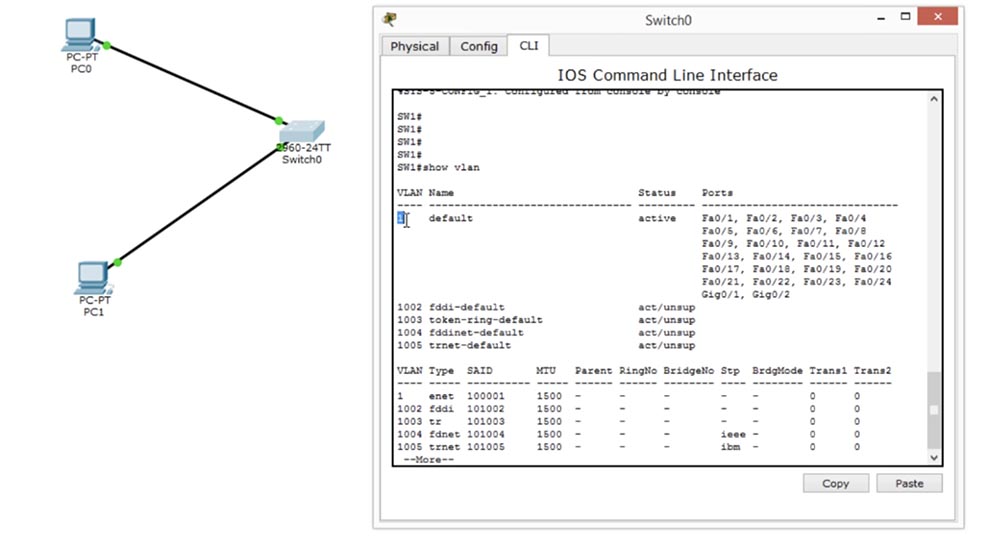

Nun zurück zum ersten Computer, um den zweiten Computer anzupingen. Wie Sie sehen können, war der Ping erfolgreich, da beide Computer mit demselben Switch verbunden sind und Teil desselben Standardnetzwerk-VLAN1 sind. Wenn wir uns jetzt die Switch-Schnittstellen ansehen, werden wir sehen, dass alle FastEthernet-Ports von 1 bis 24 und zwei GigabitEthernet-Ports in VLAN # 1 konfiguriert sind. Eine solche übermäßige Zugänglichkeit ist jedoch nicht erforderlich. Gehen Sie daher zu den Switch-Einstellungen und geben Sie den Befehl show vlan ein, um die Datenbank der virtuellen Netzwerke anzuzeigen.

Sie sehen hier den Namen des Netzwerk-VLAN1 und die Tatsache, dass alle Switch-Ports zu diesem Netzwerk gehören. Dies bedeutet, dass Sie eine Verbindung zu jedem Port herstellen können und alle in der Lage sind, miteinander zu "kommunizieren", da sie Teil desselben Netzwerks sind.

Wir werden diese Situation ändern, dafür erstellen wir zuerst zwei virtuelle Netzwerke, dh fügen Sie VLAN10 hinzu. Um ein virtuelles Netzwerk zu erstellen, wird ein Befehl in der Form "vlan network number" verwendet.

Wie Sie sehen können, hat das System beim Versuch, ein Netzwerk zu erstellen, eine Nachricht mit einer Liste von VLAN-Konfigurationsbefehlen ausgegeben, die für diese Aktion verwendet werden müssen:

Beenden - Übernehmen Sie die Änderungen und beenden Sie die Einstellungen.

name - Geben Sie den Benutzernamen des VLAN ein.

no - Brechen Sie den Befehl ab oder setzen Sie ihn auf den Standardwert.

Dies bedeutet, dass Sie vor der Eingabe des Befehls create VLAN den Befehl name eingeben müssen, der den Namensverwaltungsmodus aktiviert, und anschließend ein neues Netzwerk erstellen müssen. Gleichzeitig gibt das System einen Hinweis, dass die VLAN-Nummer im Bereich von 1 bis 1005 vergeben werden kann.

Nun geben wir den Befehl ein, ein VLAN unter der Nummer 20 - vlan 20 zu erstellen, und geben ihm dann einen Namen für den Benutzer, der zeigt, um welche Art von Netzwerk es sich handelt. In unserem Fall verwenden wir den Namen Employees Team oder ein Netzwerk für Mitarbeiter des Unternehmens.

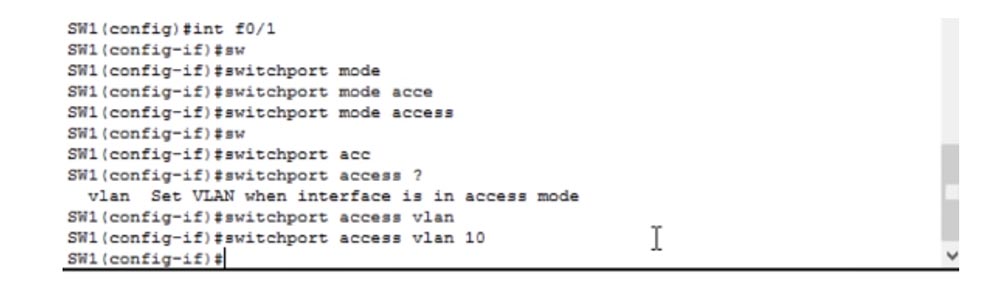

Jetzt müssen wir diesem VLAN einen bestimmten Port zuweisen. Wir wechseln in den Switch-Einstellungsmodus int f0 / 1, schalten den Port dann manuell mit dem Zugriffsbefehl switchport mode in den Access-Modus und geben an, welcher Port in diesen Modus geschaltet werden soll - dies ist der Port für das VLAN10-Netzwerk.

Wir sehen, dass sich danach die Farbe des Verbindungspunkts von PC0 und des Schalters, die Farbe des Ports, von grün nach orange geändert hat. Sie wird wieder grün, sobald die Einstellungsänderungen wirksam werden. Versuchen wir, einen zweiten Computer anzupingen. Wir haben keine Änderungen an den Netzwerkeinstellungen für Computer vorgenommen, sie haben weiterhin die IP-Adressen 192.168.1.1 und 192.168.1.2. Wenn wir jedoch versuchen, PC1 von PC0 aus zu pingen, werden wir keinen Erfolg haben, da diese Computer jetzt zu verschiedenen Netzwerken gehören: der erste zu VLAN10, der zweite zu nativem VLAN1.

Kehren wir zur Switch-Schnittstelle zurück und konfigurieren Sie den zweiten Port. Dazu gebe ich den Befehl int f0 / 2 ein und wiederhole die gleichen Schritte für VLAN 20 wie beim Einrichten des vorherigen virtuellen Netzwerks.

Wir sehen, dass jetzt auch der untere Anschluss des Switches, an den der zweite Computer angeschlossen ist, seine Farbe von grün nach orange geändert hat - es sollte einige Sekunden dauern, bis die Änderungen in den Einstellungen wirksam werden und er wieder grün wird. Wenn wir den zweiten Computer erneut anpingen, ist dies nicht erfolgreich, da die Computer immer noch zu verschiedenen Netzwerken gehören. Nur PC1 ist jetzt Teil von VLAN20 und nicht mehr von VLAN1.

Sie haben also einen physischen Switch in zwei verschiedene logische Switches unterteilt. Sie sehen, dass sich jetzt die Portfarbe von Orange zu Grün geändert hat, der Port verdient hat, aber immer noch nicht reagiert, weil er zu einem anderen Netzwerk gehört.

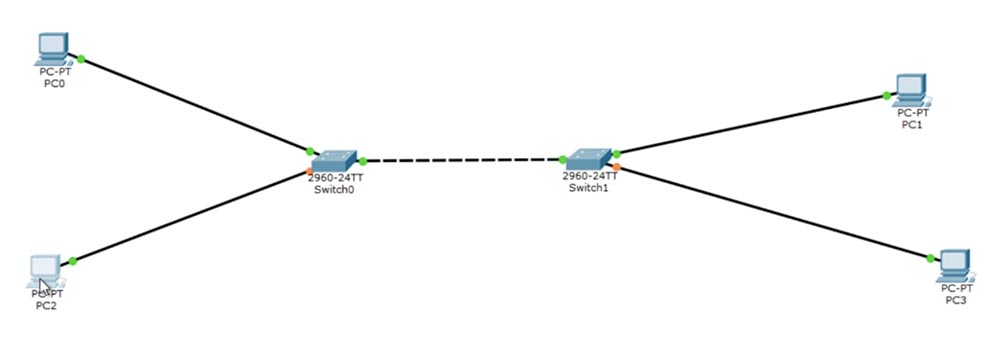

Wir werden Änderungen an unserem Schema vornehmen - trennen Sie den PC1-Computer vom ersten Switch und verbinden Sie ihn mit dem zweiten Switch und verbinden Sie die Switches selbst per Kabel.

Um eine Verbindung zwischen ihnen herzustellen, gehe ich in die Einstellungen des zweiten Switches und erstelle VLAN10, indem ich ihm den Namen Management, dh das Management-Netzwerk, zuweise. Dann schalte ich den Zugriffsmodus ein und zeige an, dass dieser Modus für VLAN10 ist. Jetzt hat sich die Farbe der Ports, über die die Switches verbunden sind, von orange nach grün geändert, da beide in VLAN10 konfiguriert sind. Jetzt müssen wir einen Trunk zwischen den beiden Switches erstellen. Beide Ports sind Fa0 / 2, daher müssen Sie mit dem Befehl switchport mode trunk einen Trunk für den Fa0 / 2-Port des ersten Switch erstellen. Dasselbe muss für den zweiten Switch getan werden, wonach ein Trunk zwischen diesen beiden Ports gebildet wird.

Wenn ich nun Computer PC1 vom ersten Computer aus anpingen möchte, funktioniert alles, da die Verbindung zwischen PC0 und Switch Nr. 0 VLAN10 ist, zwischen Switch Nr. 1 und PC1 auch VLAN10 und beide Switches über eine Amtsleitung verbunden sind.

Wenn sich die Geräte in verschiedenen VLANs befinden, sind sie nicht miteinander verbunden. Wenn sie sich jedoch im selben Netzwerk befinden, können Sie den Datenverkehr zwischen ihnen frei austauschen. Versuchen wir, jedem Switch ein weiteres Gerät hinzuzufügen.

In den Netzwerkeinstellungen des hinzugefügten PC2-Computers stelle ich die IP-Adresse 192.168.2.1 und in den PC3-Einstellungen die Adresse 192.168.2.2 ein. In diesem Fall erhalten die Ports, an die diese beiden PCs angeschlossen sind, die Bezeichnung Fa0 / 3. In den Einstellungen von Switch Nr. 0 stellen wir den Zugriffsmodus ein und geben an, dass dieser Port für VLAN20 ist, und wir tun dasselbe für Switch Nr. 1.

Wenn ich den Befehl switchport access vlan 20 verwende und das VLAN20-Netzwerk noch nicht erstellt wurde, generiert das System einen Fehler wie "Access VLAN existiert nicht", da die Switches so konfiguriert sind, dass sie nur mit VLAN10 funktionieren.

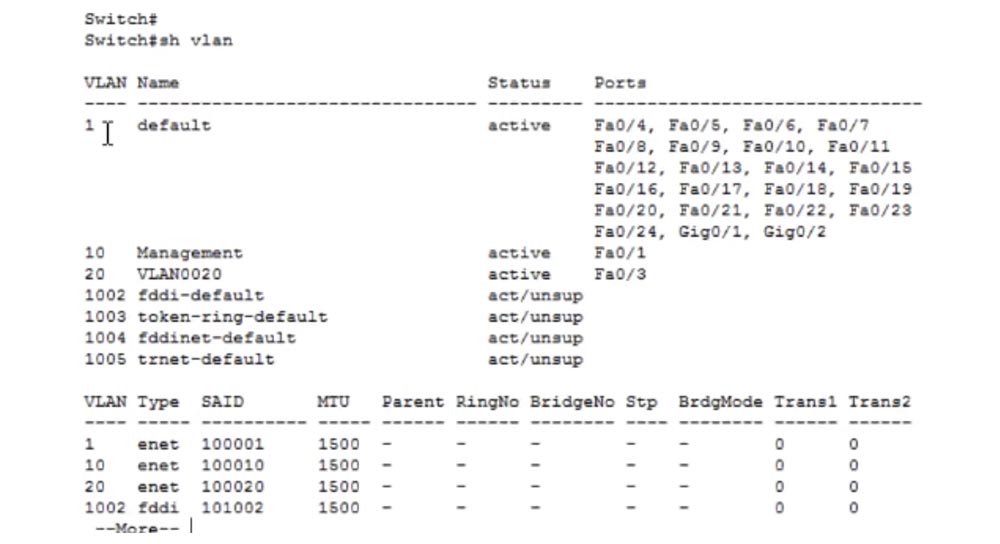

Lassen Sie uns ein VLAN20 erstellen. Ich verwende den Befehl show VLAN, um die virtuelle Netzwerkdatenbank anzuzeigen.

Sie können sehen, dass das Standardnetzwerk VLAN1 ist, an das die Ports Fa0 / 4 bis Fa0 / 24 und Gig0 / 1, Gig0 / 2 angeschlossen sind. Die virtuelle Netzwerknummer 10 mit dem Namen Management ist mit dem Port Fa0 / 1 verbunden, und die VLAN-Nummer 20 mit dem Standardnamen VLAN0020 ist mit dem Port Fa0 / 3 verbunden.

Im Prinzip spielt der Name des Netzwerks keine Rolle, die Hauptsache ist, dass er sich nicht für verschiedene Netzwerke wiederholt. Wenn ich den vom System standardmäßig zugewiesenen Netzwerknamen ersetzen möchte, verwende ich den Befehl vlan 20 und benenne Mitarbeiter. Ich kann diesen Namen in einen anderen Namen ändern, z. B. IPphones, und wenn wir die IP-Adresse 192.168.2.2 anpingen, werden wir feststellen, dass der VLAN-Name keine Rolle spielt.

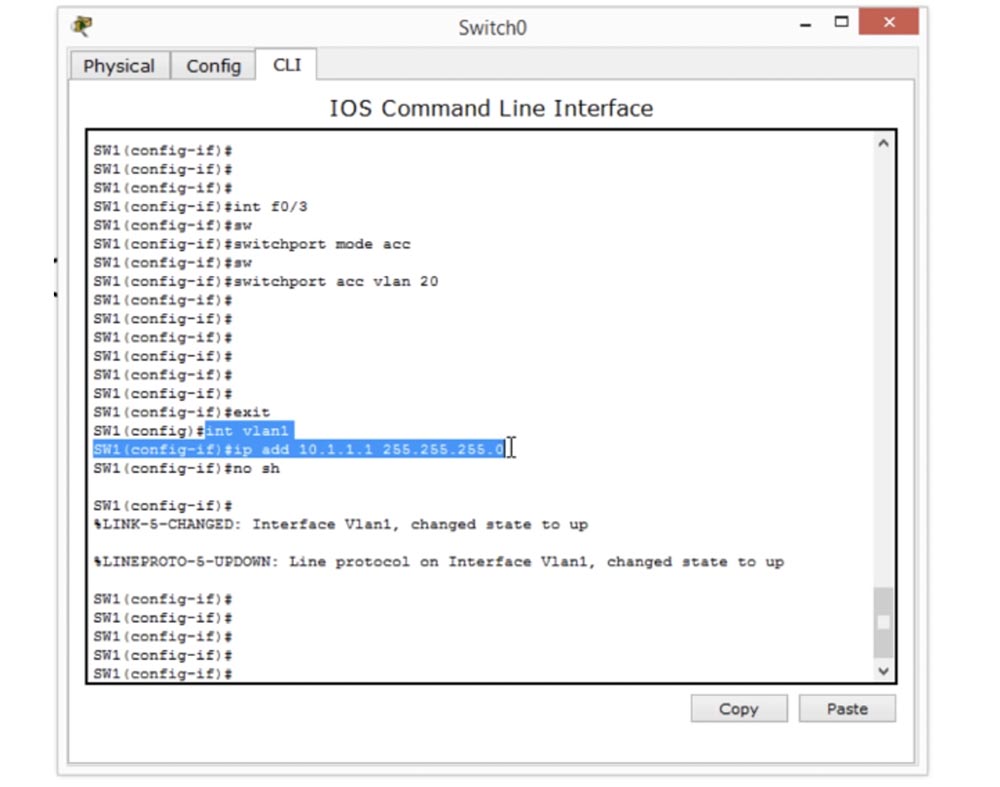

Das Letzte, was ich erwähnen möchte, ist die Ernennung von Management IP, über die wir in der letzten Lektion gesprochen haben. Dazu verwenden wir den Befehl int vlan1, geben die IP-Adresse 10.1.1.1 und die Subnetzmaske 255.255.255.0 ein und fügen dann den Befehl no shutdown hinzu. Wir haben keine Verwaltungs-IP für den gesamten Switch zugewiesen, sondern nur für VLAN1-Ports, dh wir haben die IP-Adresse zugewiesen, von der aus VLAN1 verwaltet wird. Wenn wir VLAN2 verwalten möchten, müssen wir eine geeignete Schnittstelle für VLAN2 erstellen. In unserem Fall gibt es blaue VLAN10-Ports und orangefarbene VLAN20-Ports, die den Adressen 192.168.1.0 und 192.168.2.0 entsprechen.

In VLAN10 müssen sich Adressen im selben Bereich befinden, damit entsprechende Geräte eine Verbindung herstellen können. Eine ähnliche Konfiguration sollte für VLAN20 vorgenommen werden.

Dieses Schalterbefehlsfenster zeigt die Schnittstelleneinstellungen für VLAN1, dh natives VLAN.

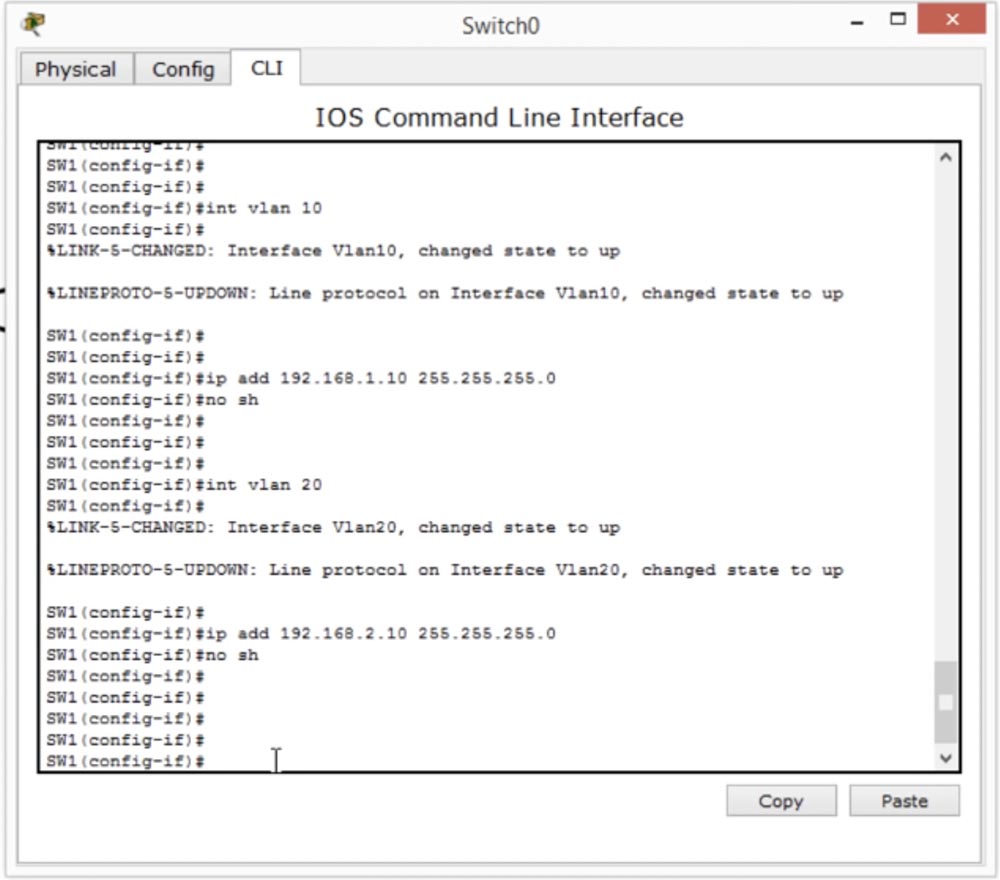

Um die Verwaltungs-IP für VLAN10 zu konfigurieren, müssen Sie eine int vlan 10-Schnittstelle erstellen und dann die IP-Adresse 192.168.1.10 und die Subnetzmaske 255.255.255.0 hinzufügen.

Um VLAN20 zu konfigurieren, müssen Sie eine int vlan 20-Schnittstelle erstellen und dann die IP-Adresse 192.168.2.10 und die Subnetzmaske 255.255.255.0 hinzufügen.

Warum wird das benötigt? Wenn der PC0-Computer und der obere linke Port von Switch Nr. 0 zum 192.168.1.0-Netzwerk gehören, PC2 zum 192.168.2.0-Netzwerk gehört und mit dem nativen VLAN1-Port verbunden ist, der zum 10.1.1.1-Netzwerk gehört, kann PC0 nicht über das Protokoll mit diesem Switch kommunizieren SSH, weil sie zu verschiedenen Netzwerken gehören. Damit PC0 über SSH oder Telnet mit dem Switch kommunizieren kann, müssen wir ihm Zugriffszugriff gewähren. Deshalb brauchen wir Netzwerkmanagement.

Wir sollten in der Lage sein, PC0 über SSH oder Telnet mit der IP-Adresse der VLAN20-Schnittstelle zu verbinden und alle erforderlichen Änderungen über SSH vorzunehmen. Daher wird die Verwaltungs-IP speziell für die VLAN-Konfiguration benötigt, da jedes virtuelle Netzwerk über eine eigene Zugriffssteuerung verfügen muss.Im heutigen Video haben wir viele Probleme besprochen: grundlegende Switch-Einstellungen, Erstellen von VLANs, Zuweisen von VLAN-Ports, Zuweisen von Verwaltungs-IP für VLANs und Konfigurieren von Amtsleitungen. Lassen Sie sich nicht stören, wenn Sie etwas nicht verstehen. Dies ist natürlich, da VLAN ein sehr komplexes und umfangreiches Thema ist, auf das wir in den nächsten Lektionen zurückkommen werden. Ich garantiere, dass Sie mit meiner Hilfe „Meister“ des VLAN werden können, aber in dieser Lektion ging es darum, Ihnen drei Fragen zu erklären: Was sind VLANs, warum brauchen wir sie und wie konfigurieren Sie sie?Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?