Die heutige Lektion ist dem fortgeschrittenen VLAN-Lernen gewidmet. Bevor ich anfange, erinnere ich dich noch einmal daran, dass du nicht vergisst, diese Videos mit Freunden zu teilen und unseren YouTube-Kanal und unsere Gruppe auf Facebook zu mögen. Heute werden drei Themen behandelt: Natives VLAN, VTP (VLAN Trunk Protocol) und VTP-Bereinigung. Erinnern Sie sich zunächst an Trunking und berühren Sie die Themen der letzten beiden Video-Tutorials.

Ein Trunk ist also eine Verbindung, über die wir einen Switch mit einem anderen Switch verbinden. VLAN ist eine Technologie, die nur auf Switches anwendbar ist. Jedes Gerät, das die Kapselungssprache spricht und einem Switch mit dem .1Q-Protokoll zugeordnet ist, versteht alles über VLAN. Computer wissen nichts über diese Technologie.

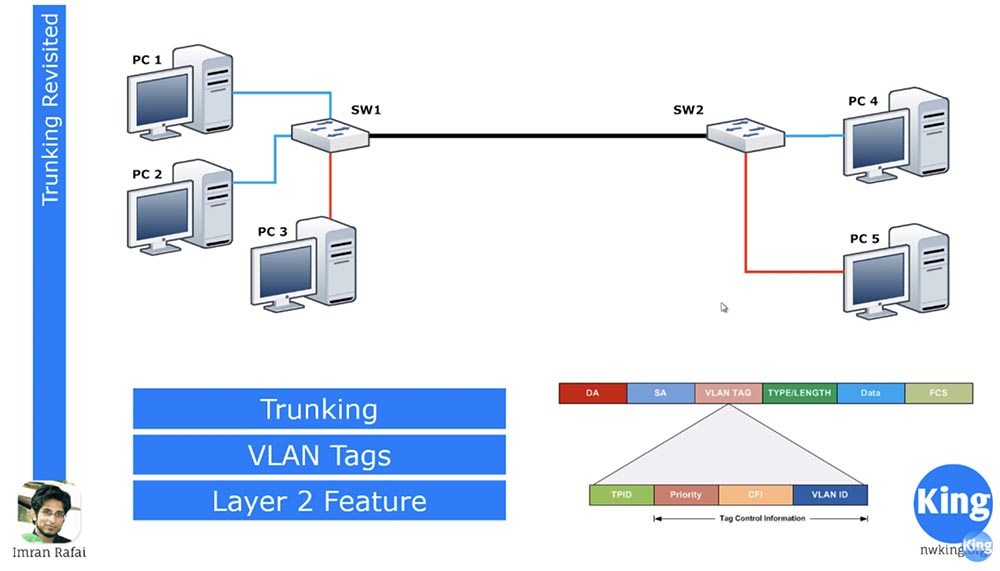

In der obigen Abbildung sind PC1, PC2 und PC4 Teil des blauen VLAN. Wie Sie sich aus der vorherigen Lektion erinnern, handelt es sich hierbei um VLAN10. Die blau gekennzeichnete Leitung selbst hat nichts mit dem VLAN zu tun, da das VLAN nur den Switch-Port berührt. Somit gehören beide Ports des linken Switch zu VLAN10, und jeglicher eingehende oder ausgehende Verkehr ist nur diesem Netzwerk zugeordnet. Der Switch weiß, dass der Datenverkehr an diesen blauen Ports nichts mit dem roten Port zu tun hat, da es sich um zwei verschiedene virtuelle Leitungen handelt.

VLAN ist ein Konzept für Switches, daher unterstützt jeder Switch die Erstellung und Speicherung einer Datenbank virtueller Netzwerke. Dies ist eine Tabelle, die angibt, welcher Port einem bestimmten VLAN entspricht. Wenn der Switch also Datenverkehr für PC1 empfängt, prüft er, ob dieser Datenverkehr Teil von VLAN10 ist, und leitet ihn an den Computer weiter. Wenn der Verkehr von PC1 für PC4 ist, leitet der Switch ihn durch die Amtsleitung SW1-SW2. Sobald der Datenverkehr in den Trunk-Port des ersten Switches eintritt, versorgt er den Frame mit dem VLAN-TAG-Header, der die VLAN-ID enthält, in unserem Fall 10. Nach dem Empfang dieses Datenverkehrs liest der zweite Switch die Frame-Informationen, erkennt, dass es sich um VLAN10-Datenverkehr handelt, und leitet ihn weiter an den blauen Port für PC4.

Trunking ist also der Prozess der Übertragung von Datenverkehr zwischen zwei Switches. VLAN-TAGS sind Frame-Header, die ein bestimmtes virtuelles Netzwerk identifizieren und angeben, an welches Netzwerk dieser Datenverkehr geleitet werden soll. Wenn versehentlich der blaue Verkehr über die rote Linie zum Computer gelangt, weiß er nicht einmal, wie er ihn lesen soll. Es ist, als würde jemand eine Fremdsprache mit einer Person sprechen, die diese Sprache nicht kennt. Der Computer ist daher nicht in der Lage, VLAN-Tags zu erkennen. Der PC3-Computer ist über den Access-Port mit dem Switch verbunden, und der erwähnte Datenverkehr kann nur über den Trunk-Port gesendet werden.

All dies sind Merkmale der 2. Ebene des OSI-Modells, zu denen Switches gehören. Um die Essenz von VLAN und Tags besser zu verstehen, müssen wir wie ein Switch denken. Angenommen, ein Schalter ist ein Raum mit 5 Personen, und Sie sind der Eigentümer dieses Raums. Drei Personen unter den Nummern 1, 2 und 4 gehören derselben Gruppe an, und zwei Personen unter den Nummern 3 und 5 gehören zur anderen Gruppe. Sie müssen sicherstellen, dass nur Personen derselben Gruppe miteinander sprechen können.

Wir setzen die Diskussion über das Konzept des nativen VLAN fort. Wie bereits erwähnt, ist jeder Switch-Port einem bestimmten VLAN zugeordnet.

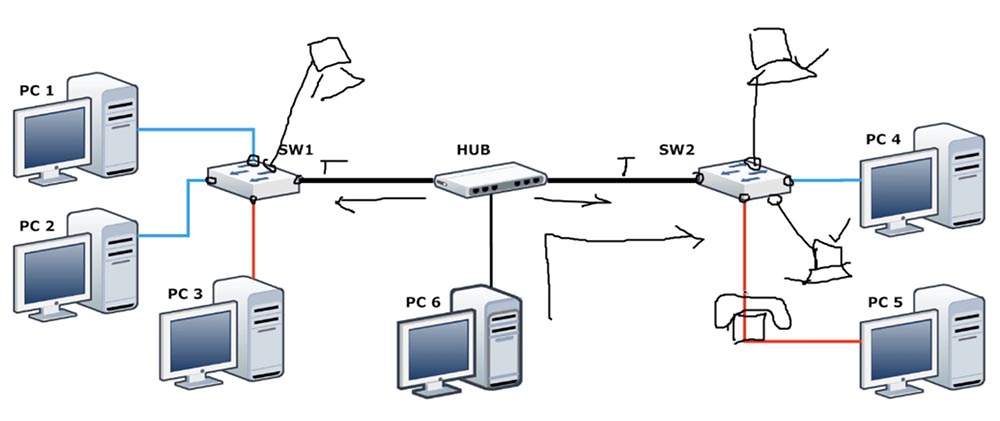

Beispielsweise sind zwei Ports des ersten Switches mit VLAN10 verbunden, ein dritter Zugriffsport ist mit VLAN20 verbunden und der vierte ist ein Trunk-Port. Auf die gleiche Weise ist SW2 über den VLAN10-Port mit PC4, über den VLAN20-Zugangsport mit PC5 und über den Trunk-Port mit dem Hub verbunden. Wir haben jedoch ein Problem: Switches sind teuer, daher wird häufig ein Schema verwendet, bei dem zwei Switches über einen Hub miteinander verbunden sind. Zwei Switches sind über Amtsleitungen mit dem Hub verbunden, aber der Hub selbst weiß nichts über das Konzept des VLAN, sondern kopiert einfach das Signal. Wie bereits erwähnt, wird VLAN-Datenverkehr, der direkt an den Computer gesendet wird, gelöscht, da er nicht versteht, um was es sich handelt. Wie gehen wir mit einem PC6-Computer um, der direkt mit dem Hub verbunden ist, wenn eine Verbindung zum PC4-Computer hergestellt werden soll?

PC6 sendet Datenverkehr, der zum Switch SW2 geht. Nachdem der Switch diesen Datenverkehr empfangen hat, stellt er fest, dass der Frame kein VLAN-Tag hat und nicht weiß, an welches Netzwerk er gesendet werden soll - VLAN10 oder VLAN20. In diesem Fall hat Cisco eine Technologie namens Native VLAN erstellt. Standardmäßig ist VLAN1 Native VLAN.

Angenommen, wir haben einen anderen Computer, ich werde ihn über den Switch SW2 ziehen, und dieser PC ist über den Port VLAN1 mit dem Switch verbunden. Der gleiche Computer befindet sich über SW1 und ist auch über VLAN1 mit diesem verbunden. Ich werde einen anderen Computer unter den rechten Schalter zeichnen.

Zwei Computer, die über VLAN1 mit dem Switch SW2 verbunden sind, können miteinander kommunizieren, jedoch nicht mit anderen Computern. Wenn ein Switch nicht getaggten Datenverkehr über eine Amtsleitung empfängt, wird dieser Datenverkehr an VLAN1 oder natives VLAN adressiert und an Computer weitergeleitet, die mit VLAN1-Ports verbunden sind. Wenn ein Switch nicht getaggten PC6-Verkehr empfängt, adressiert er sein VLAN1-Netzwerk.

Was passiert, wenn wir ein Cisco IP-Telefon in der roten Leitung von VLAN20 haben, das an PC5 angeschlossen ist und SW2 wechselt? Dies ist ein typisches Layout für Büronetzwerkgeräte. In diesem Fall wird auch das native VLAN-Konzept verwendet. Wie gesagt, der Computer weiß nicht, was VLAN ist, und das Telefon weiß es. Die Frage ist, ob wir Daten und Sprache über dasselbe VLAN senden können. Dies ist eine sehr gefährliche Situation, da sich der Hacker problemlos mit einem solchen Kommunikationskanal verbinden und Wireshark zum Abfangen von Sprachpaketen verwenden kann, wenn sich der Computer auf derselben Kommunikationslinie mit dem IP-Telefon befindet. Dann kann er diese Sprachpakete in eine Audiodatei konvertieren und jedes Telefongespräch belauschen. Daher wird in der Praxis der Sprach- und Datenverkehr niemals über dasselbe VLAN übertragen. Wie kann das eingerichtet werden?

Wir verwandeln den Port, an den das IP-Telefon angeschlossen ist, in einen Trunk-Port und glauben, dass jeder Datenverkehr, der über diesen Port geleitet wird, VLAN30-Sprachverkehr ist. Jedes Cisco IP-Telefon verwendet das 802.1q-Kapselungsprotokoll, das üblicherweise als .1Q oder Dot 1Q bezeichnet wird. Wenn also der Datenverkehr vom Telefon in den entsprechenden Port fällt, versteht der Switch, dass dies VLAN30-Sprachverkehr ist. Wir müssen ein anderes Telefon haben, das mit dem SW-Switch verbunden ist, der ebenfalls Teil von VLAN30 ist.

Was passiert in diesem Fall mit einem PC4-Computer, der über den Zugangsport mit dem Switch verbunden ist? Schließlich gehört der gesamte Datenverkehr, den dieser Computer mit dem Switch austauscht, zum blauen VLAN10. PC5 ist jedoch über eine Amtsleitung mit dem Switch verbunden, und für die Amtsleitung konfigurieren wir kein VLAN! In diesem Fall arbeitet der Port im Trunk-Modus und nicht im Zugriffsmodus. Daher können wir den Befehl switchport access VLAN # nicht verwenden. Es verwendet dasselbe Konzept wie im Fall von PC6: Wenn der Switch nicht getaggten Datenverkehr empfängt, leitet er ihn an den nativen VLAN-Port weiter. Standardmäßig ist dies VLAN1.

Die Frage ist, ob das native VLAN geändert werden kann. Die Antwort lautet: Ja. Sie können dies tun. Im Fall der roten Linie können Sie beispielsweise das native VLAN in VLAN20 ändern. Anschließend leitet der Switch den Datenverkehr von PC5 zum VLAN20-Netzwerk um. Da beide Switches über eine Amtsleitung verbunden sind, betrachtet der SW2-Switch, der den VLAN20-Verkehr empfangen hat, diesen als nativen VLAN-Verkehr und sendet den SW1-Switch als nicht markiert.

Nachdem der Switch SW1 diesen Datenverkehr empfangen hat, erkennt er ihn als nativen Datenverkehr ohne Tags. Da sein natives VLAN VLAN1 ist, sendet er diesen Datenverkehr an dieses Netzwerk. Wenn wir das native VLAN ändern, müssen wir dies sorgfältig tun, um sicherzustellen, dass alle nativen VLANs in allen Switches korrekt geändert wurden. Andernfalls kann dies viele Probleme verursachen.

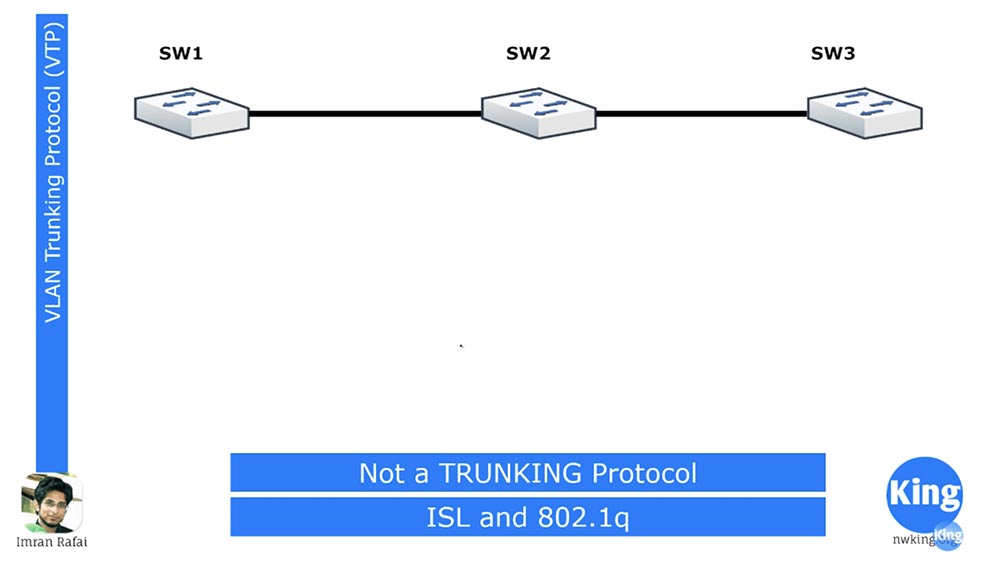

Dies war eine kurze Übersicht über das native VLAN, und jetzt werden wir zum proprietären VTP-Trunking-Protokoll (VLAN) übergehen. Zunächst sollten Sie sich daran erinnern, dass VTP trotz seines Namens kein Trunking-Protokoll ist.

Aus früheren Lektionen wissen wir, dass es nur zwei Trunking-Protokolle gibt: das proprietäre Cisco-Protokoll namens ISL und das allgemein akzeptierte 802.1q-Protokoll.

VTP ist ebenfalls das proprietäre Protokoll von Cisco, führt jedoch kein Trunking im Sinne der Erstellung von Trunk-Verbindungen durch. Angenommen, wir haben VLAN10 am Port des ersten Switches erstellt, an den der Computer angeschlossen ist. Weiter haben wir Trunk SW1-SW2 und Trunk SW2-SW3. Wenn der Trunk-Port SW1 Computerverkehr empfängt, weiß er, dass es sich um VLAN10-Verkehr handelt, und leitet ihn an den zweiten Switch weiter. Der zweite Switch weiß jedoch nicht, was VLAN10 ist, da nichts außer dem Trunk mit ihm verbunden ist. Um diesen Datenverkehr zu empfangen und weiter zu senden, erstellt er VLAN10 an seinen Ports. Switch 3 macht dasselbe - nach dem Empfang von Datenverkehr auf der Amtsleitung wird VLAN10 erstellt.

Sie können zwei Zugriffsports auf SW3 erstellen, und beide sind VLAN10. Angenommen, ich möchte auf allen drei Switches ein anderes Netzwerk erstellen - VLAN20. Dies ist erst möglich, nachdem die Ports für VLAN20 erstellt wurden. Je mehr Geräte, Computer und Switches zu Ihrem Netzwerk hinzugefügt werden, desto schwieriger wird es, neue VLANs zu erstellen. Deshalb hat Cisco diesen Prozess durch die Erstellung eines VTP automatisiert.

Wenn wir ein neues VLAN erstellen, nennen wir es VLAN30. Auf einem der Switches und auf allen anderen Switches, die über eine Amtsleitung verbunden sind, wird automatisch dasselbe VLAN30-Netzwerk erstellt.

Die aktualisierte, aktualisierte VLAN-Datenbank wird einfach an alle Switches gesendet. Anschließend müssen Sie nur noch einen Zugriffsport für den Computer erstellen. Ohne dieses Protokoll müssen Sie alle Switches manuell neu konfigurieren. Der Nachteil von VTP besteht darin, dass bei Änderungen an der VLAN-Datenbank die Revisionsnummer - die Revisionsnummer - geändert wird. Wenn Sie einen sofort einsatzbereiten Schalter verwenden, haben normalerweise alle Einstellungen eine Revisionsnummer von Null. Wenn Sie ein neues VLAN hinzufügen, z. B. das zehnte, erhält die Datenbank SW1 die Revisionsnummer 1. In diesem Fall lautet der zweite Schalter: "OK, Sie haben Revision 1 und ich habe Revision 0, daher muss ich meine Revisionsnummer in 1 ändern und alle Daten aus Ihrer VLAN-Tabelle in meine Tabelle kopieren." Der dritte Schalter macht das Gleiche.

Angenommen, jetzt fügen 2 Switches VLAN20 hinzu und ändern die Versionsnummer in 2, dann müssen der erste und der dritte Switch dasselbe tun. Jedes Mal, wenn Sie die Revisionsnummer ändern, überprüft das Protokoll, wer diese Nummer höher hat, und ändert alle anderen Revisionsnummern in diese Nummer, während die VLAN-Tabelle aktualisiert wird. Darüber hinaus vertraut VTP bedingungslos dem Switch mit der höchsten Versionsnummer.

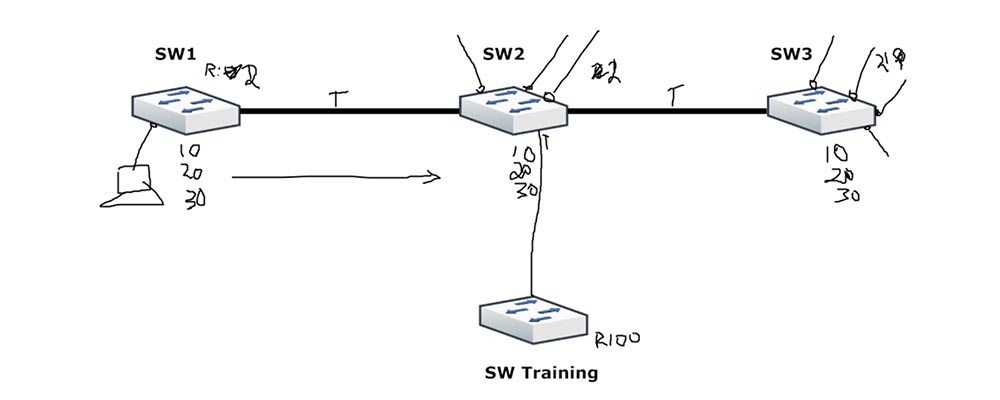

Stellen Sie sich diese Situation vor. Ein neuer Mitarbeiter kommt ins Unternehmen und entdeckt irgendwo in der Ecke einen Schalter, mit dem Mitarbeiter geschult werden. Er weiß nichts darüber, sieht, dass dieser Switch neuer aussieht, und beschließt, ihn mit einem gemeinsam genutzten Netzwerk zu verbinden. Er konfiguriert diesen Switch, verbindet ihn beispielsweise mit dem SW2-Switch und erstellt eine Amtsleitung. Und sobald es eingeschaltet wird, fällt Ihr gesamtes Netzwerk aus! Alles funktioniert nicht mehr, da die Verbindung zwischen Computern und Switches vollständig verschwindet.

Warum ist das passiert? Die maximale Versionsnummer der Switch-Firma beträgt 50, da die Firma nur 5 VLANs hat - 10,20,30,40,50. Der neue Switch wurde für Schulungen verwendet, es wurden mehr Netzwerke mit ihm verbunden, es wurden viele Änderungen an den Einstellungen vorgenommen, wodurch die Versionsnummer auf 100 erhöht wurde. Außerdem verfügt er nur über ein Netzwerk unter der Nummer 105 in der VLAN-Datenbank.

Nachdem das SW-Training über eine Amtsleitung mit SW2 verbunden war, stellte der zweite Schalter fest, dass der Anfänger eine höhere Revisionsnummer hatte, und beschloss, seine Nummer in eine höhere zu ändern. Gleichzeitig kopierte er die VLAN-Tabelle des neuen Switches in sich selbst, löschte automatisch alle seine vorhandenen VLAN10,20,30-Netzwerke .... und ersetzte sie durch ein VLAN105, das zuvor im vorhandenen Netzwerk nicht vorhanden war. Der erste und der dritte Switch haben dasselbe getan, indem sie die Versionsnummer von 50 auf 100 geändert und die alten Netzwerke aus der Datenbank gelöscht haben, da sie nicht in der VLAN-Tabelle des SW Training-Switch enthalten waren.

Der Switch SW1 hat Zugriffsports für das VLAN10-Netzwerk erstellt. Nach der Aktualisierung der Revision ist dieses Netzwerk jedoch verschwunden. Die Switches sind so angeordnet, dass dieser Port programmgesteuert deaktiviert wird, wenn der Zugriffsport für die Arbeit mit einem Netzwerk konfiguriert ist, das sich nicht in der VLAN-Datenbank befindet. Dasselbe geschah mit den VLAN20- und VLAN30-Netzwerken - die Switches fanden sie nicht in der aktualisierten Datenbank virtueller Netzwerke und deaktivierten einfach die entsprechenden Zugriffsports, woraufhin das vorhandene lokale Netzwerk des Unternehmens ausfiel.

Ich versichere Ihnen, dass dies in der Praxis häufig vorkommt. Persönlich habe ich zweimal ein Ereignis erlebt, bei dem das Netzwerk aufgrund der Tatsache, dass jemand einen neuen Switch angeschlossen hat, nicht mehr funktioniert. Seien Sie also vorsichtig, denn VTP ist eine sehr mächtige Sache. Cisco ist der Ansicht, dass VTP aufgrund des Potenzials für diese Art von Problem am besten vermieden werden kann.

Es gibt einen Mechanismus, um einen Netzwerkfehler zu verhindern, der durch einen VTP-Nutzungsfehler verursacht wird. Dies ist der Mechanismus von VTP-Domänen, der folgendermaßen funktioniert: Wenn sich die Domäne eines der Switches im Netzwerk von der Domäne anderer Switches unterscheidet, auf denen das VTP-Protokoll ausgeführt wird, repliziert der Switch die VLAN-Datenbank nicht. Trotz dieses Mechanismus empfiehlt Cisco jedoch nicht, dieses Protokoll ohne besondere Notwendigkeit zu verwenden.

Wenn Sie jedoch sicher sind, dass VTP Ihnen beim Erstellen eines Netzwerks hilft und Sie verantwortungsbewusst mit der Konfiguration von Switches umgehen können, können Sie versuchen, es zu verwenden. VTP verfügt über drei Modi: Server, Client und Transparent.

Im VTP-Servermodus können Sie Änderungen am Netzwerk vornehmen, dh VLANs über die Switch-Befehlszeile erstellen, löschen und ändern. Standardmäßig ist dieser Modus in allen Cisco-Switches eingestellt.

Ich habe drei Schalter gezogen, der erste befindet sich im Servermodus und die anderen beiden im Client-Modus. Sie können ein neues VLAN nur auf dem ersten Switch erstellen. Anschließend wird die Datenbank auf dem zweiten und dritten Switch repliziert. Wenn Sie dies mit dem zweiten Schalter versuchen, erhalten Sie die Antwort: "Ich bin kein Server, daher können Sie solche Änderungen in meinen Einstellungen nicht vornehmen." Dies ist der Mechanismus, der Änderungen verhindert. Auf diese Weise können Sie einen der Switches vom Server auswählen, Änderungen an seinen Einstellungen vornehmen und diese werden auf den Switches - Clients - wiederholt. Was ist jedoch, wenn Sie nicht beabsichtigen, VTP zu verwenden?

Um die Verwendung dieses Protokolls vollständig aufzugeben, müssen Sie den Switch in den transparenten Modus versetzen. Gleichzeitig deaktivieren Sie den VTP-Modus nicht, nur der Switch generiert keine VTP-Ankündigungen mehr, aktualisiert keine VLAN-Datenbanken und verwendet immer die Konfigurationsversionsnummer 0.

Angenommen, wir verwenden den transparenten Modus für den zweiten Schalter. Nach Erhalt der VTP-Informationen stellt er fest, dass dieses Protokoll nicht für ihn gilt, und überträgt diese Informationen einfach an den nächsten Switch, der sich im Client-Modus befindet, ohne etwas in seinen eigenen Einstellungen zu aktualisieren. Der transparente Modus bedeutet daher, dass die Verwendung von VTP mit einem bestimmten Switch verweigert wird.

Denken Sie also daran, dass Sie im Servermodus Änderungen vornehmen können, im Client-Modus diese Änderungen empfangen können und im transparenten Modus verhindert wird, dass die Änderungen über das VTP-Protokoll angewendet und weiter über das Netzwerk übertragen werden.

Lassen Sie uns nun über ein Konzept namens VTP Pruning sprechen. Angenommen, auf Switch SW1 befinden sich zwei VLAN30-Netzwerke, ein rotes VLAN20-Netzwerk und zwei blaue VLAN10-Netzwerke.

Der Switch SW2 hat keinen Port für VLAN30. Standardmäßig überträgt SW1 jedoch markierten VLAN10,20- und 30-Datenverkehr über die Amtsleitung. Als Netzwerkadministrator wissen Sie, dass der Switch SW2 nicht über VLAN30 verfügt. Sie müssen jedoch die korrekte Übertragung des Datenverkehrs sicherstellen. Zu diesem Zweck verwenden Sie zusätzliche Informationen für Datenverkehr, der von SW1 mit VTP-Bereinigung stammt. Sie konfigurieren den ersten Switch so, dass er nur Datenverkehr von VLAN10- und VLAN20-Netzwerken über eine Amtsleitung übertragen kann, ohne die Möglichkeit, Datenverkehr von VLAN30-Netzwerken über eine Amtsleitung zu übertragen. Darum geht es beim VTP-Bereinigen. Im nächsten Video-Tutorial werden wir uns ansehen, wie Sie die Einstellungen vornehmen, über die ich heute gesprochen habe.

Daher haben wir drei Konzepte diskutiert: Native VLAN, VTP und VTP Pruning. Ich hoffe du verstehst alles von dem was du gehört hast. Wenn dies nicht der Fall ist, lesen Sie die Lektion so oft, wie Sie es für richtig halten, und stellen Sie mir Fragen per E-Mail oder in den Kommentaren zu diesem Video.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?