1. Einleitung

1. EinleitungDieser Artikel befasst sich mit dem Cisco StealthWatch Network Monitoring-Produkt.

Cisco Systems bewirbt es aktiv als Produkt zur Verbesserung der Netzwerksicherheit. Machen wir es also richtig.

Es gab bereits

einen Artikel zu diesem Thema im TS Solution-Blog. In dieser Artikelserie werde ich mich auf die Konfiguration und Bereitstellung des Produkts konzentrieren. Für diejenigen, die zum ersten Mal von StealthWatch gehört haben, definieren wir jedoch grundlegende Konzepte.

„Das

Stealthwatch- System bietet branchenführende Funktionen zur Netzwerküberwachung und Sicherheitsanalyse, um Bedrohungen zu beschleunigen und genauer zu erkennen, auf Vorfälle zu reagieren und Untersuchungen durchzuführen“, sagt Cisco und listet etwa 50 Erfolgsgeschichten auf, die Sie

hier finden

. .

Basierend auf den Telemetriedaten Ihrer Infrastruktur können Sie mit StealthWatch:

· Erkennen Sie eine Vielzahl von Cyber-Angriffen (APTs, DDoS, 0-Tage, Datenverlust, Botnetz).

· Überwachen Sie die Einhaltung der Sicherheitsrichtlinien

· Erkennen Sie Anomalien im Verhalten von Benutzern und Geräten

· Krypto-Audit des Verkehrs durchführen (ETA-Technologie)

Das Herzstück von StealthWatch ist die Sammlung von NetFlow und IPFIX von Routern, Switches und anderen Netzwerkgeräten. Infolgedessen wird das Netzwerk zu einem empfindlichen Sensor und ermöglicht dem Administrator zu prüfen, wo herkömmliche Methoden zum Schutz des Netzwerks wie NGFW nicht zu erreichen sind. Die folgenden Protokolle können StealthWatch erfassen: NetFlow (ab Version 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 und andere benutzerdefinierte Verbesserungen.

2. Welche Tools verwendet diese Software für die Analyse?Erstens Verhaltensmodellierung und Verhaltenssignaturen, dh ständige Überwachung jedes Geräts im Netzwerk und die Fähigkeit, die grundlegenden Indikatoren für normales und abnormales Verhalten zu bestimmen. Für jeden Host, egal ob Benutzer, Server oder Router, wird eine eigene Basislinie erstellt (ein ideales Verhaltensmodell), von der wir alle Anomalien in Bezug auf diesen Host sehen.

Als Beispiel: Ein Benutzer hat plötzlich angefangen, große Datenmengen herunterzuladen, obwohl er dies nie getan hat - StealthWatch erkennt dies fast sofort.

Zweitens globale Bedrohungsanalyse. Dies bezieht sich auf die Integration mit dem bekannten Cisco Talos - einer riesigen Datenbank mit Signaturen bekannter Angriffe, die weltweit in Echtzeit aktualisiert wird.

Drittens das gute alte maschinelle Lernen im Fall von Cisco, das auf der Cognitive Intelligence-Technologie basiert.

Die Technologie liegt auch der ETA-Lösung - Encrypted Traffic Analytics - zugrunde, mit der Sie feststellen können, ob eine verschlüsselte Verbindung fehlerhaft ist, ohne sie zu entschlüsseln (Angriff, unerwünschter Datenverkehr und C & C-Kommunikation).

3. Eine kurze Einführung in die BenutzeroberflächeDamit Sie verstehen, wie es aussieht und keine schönen Bilder erhalten, möchte ich ein paar Screenshots von Cisco-Laborarbeiten zeigen, die von jedem in

dcloud ausgeführt werden können .

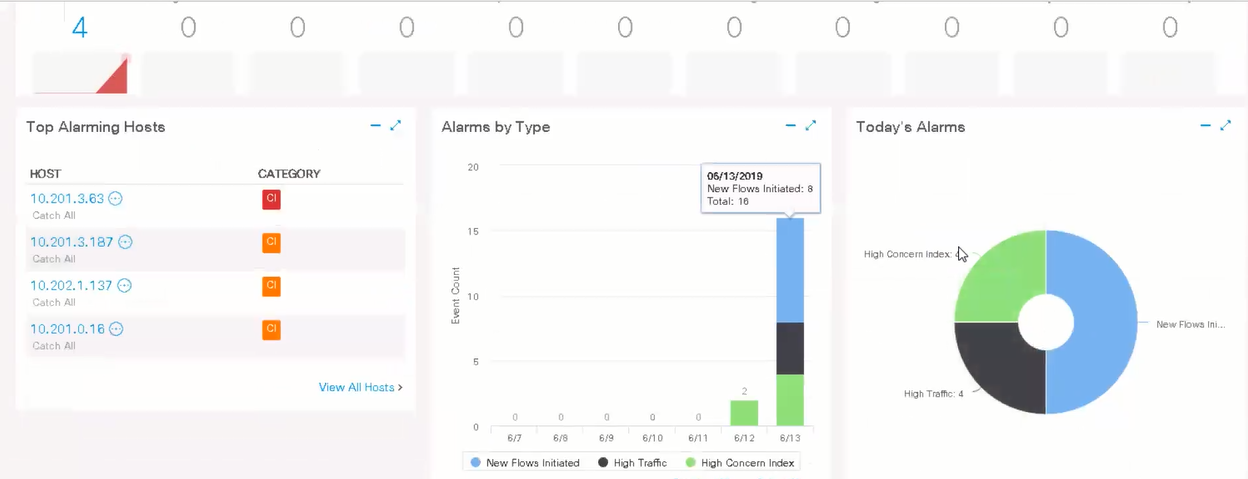

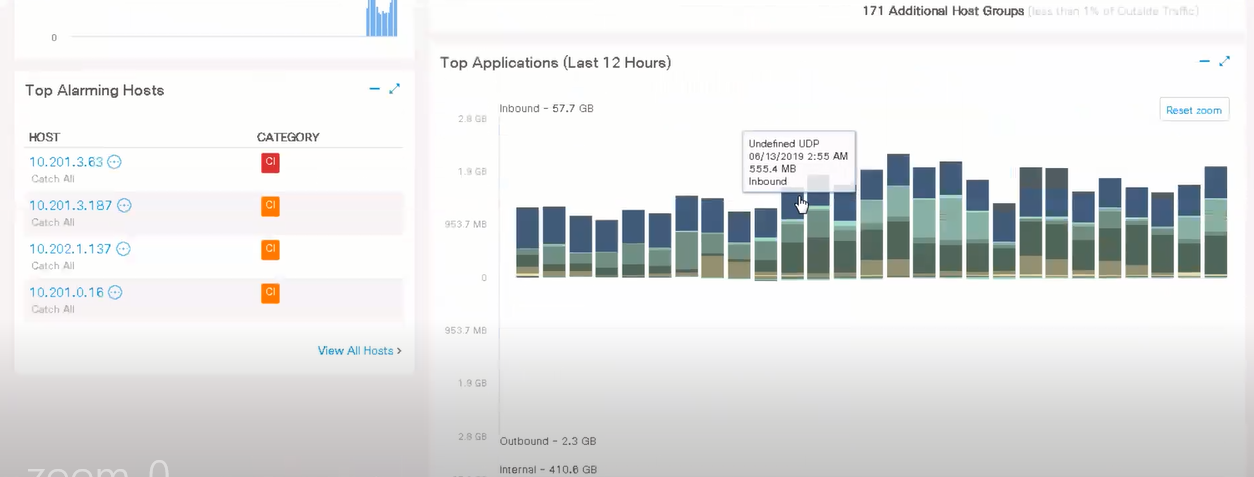

Ganz praktische Diagramme und Grafiken im Dashboard zeigen allgemeine Netzwerkstatistiken: Alarme, von wem und wann sie stammen, Datenverkehr von Netzwerkprotokollen, Anwendungen und Sicherheitsvorfällen.

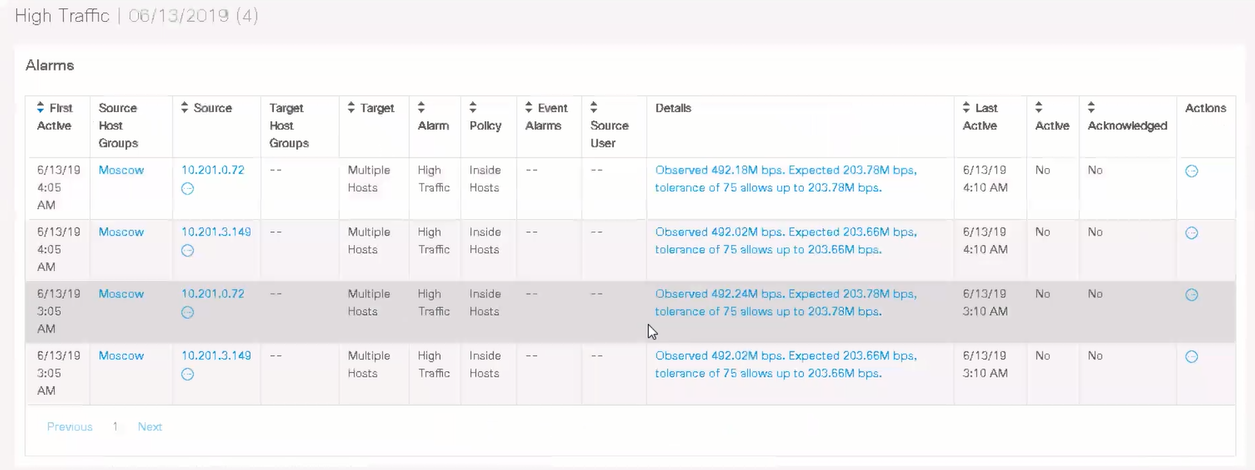

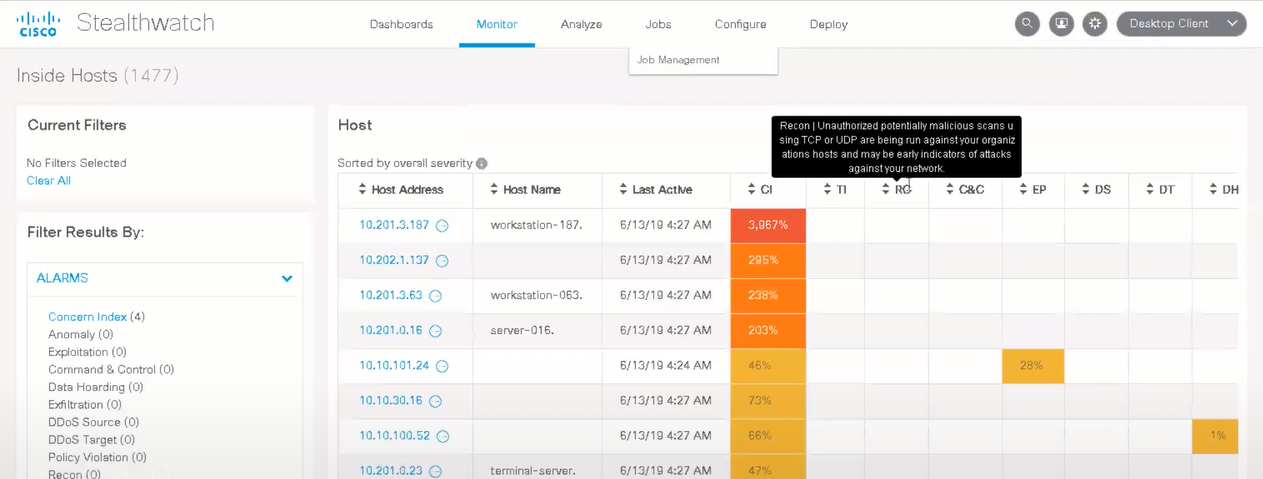

Auf der Registerkarte "Monitor" wird eine detailliertere Liste verdächtiger Hosts angezeigt und eine Tabelle, deren Werte für verdächtiges Verhalten und Angriffe auf einen bestimmten Host verantwortlich sind.

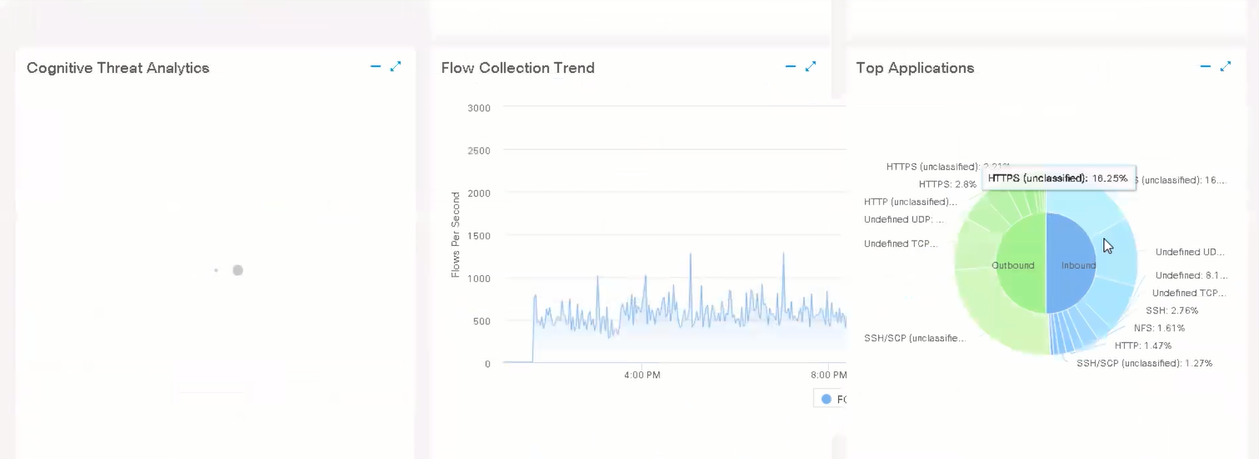

Als Nächstes können Sie den Anwendungsprotokoll beobachten, der nach Protokollen unterteilt ist. Natürlich ändert sich der Zeitraum, Sie können nach innen fallen und den erforderlichen Abschnitt hervorheben (in Flow im Dashboard können Sie auch „durchfallen“).

Alle Einstellungen und das vollständige Eintauchen in die Benutzeroberfläche finden Sie in den folgenden Artikeln.

4. Architektur

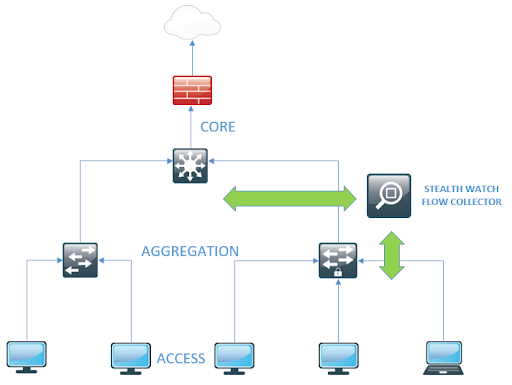

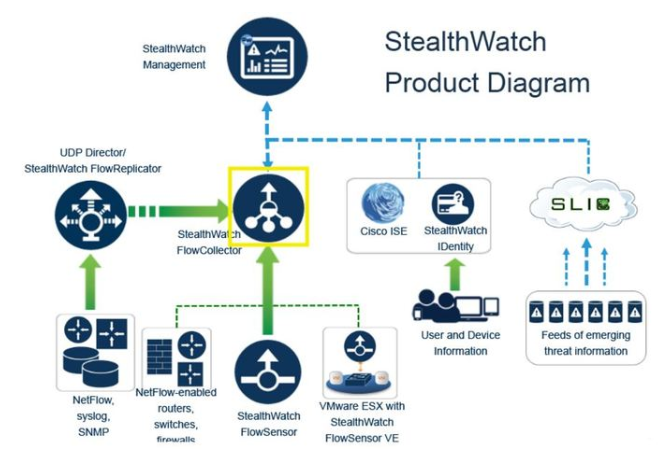

Die Architektur von StealthWatch ist einerseits etwas komplizierter als die der Konkurrenz, andererseits ist sie detaillierter und ermöglicht mehr Anpassungen. Die erforderlichen Komponenten sind Flow Collector (FC) und StealthWatch Management Console (SMC).

FlowCollector ist ein physisches oder virtuelles Gerät, das NetFlow-Daten und NBAR-Anwendungsdaten von Switches, Routern und Firewalls sammelt.

SMC ist ein physisches oder virtuelles Gerät, das von FCs gesammelte Daten kombiniert, organisiert und grafisch darstellt. Die Integration mit AD und Cisco ISE ist möglich.

Als optionale, aber nicht weniger interessante Geräte hebe ich FlowSensor (FS) und UDP-Director (UDP-D) hervor.

Das erste kann entweder ein physisches oder ein virtuelles Gerät sein und ist eine Lösung zum Generieren von NetFlow aus älteren Geräten oder wenn Sie billige Switches auf Zugriffsebene verwenden. FlowSensor kann die Bildung von NetFlow-Datensätzen für den gesamten eingehenden Datenverkehr mithilfe der SPAN- und RSPAN-Protokolle bereitstellen.

Darüber hinaus muss FlowSensor in den meisten Fällen die ETA-Technologie (Erkennung von schädlicher Software in verschlüsseltem Datenverkehr) verwenden. Ab der ISR- und ASR-Serie können Router jedoch mit ETA ohne Flow Sensor arbeiten.

UDP-D ist ein physisches Gerät, das NetFlow-Daten sammelt und als einzelner und komprimierter Stream an einen FlowCollector weiterleitet. Beispielsweise kann ein Stream gleichzeitig in StealthWatch, SolarWinds und andere Elemente exportiert werden. Es reduziert auch die Belastung des Flow Collector und optimiert die Netzwerkleistung. In Wahrheit muss nur ein Stream auf verschiedene Plattformen exportiert werden. Daher ist die teuerste Komponente der StealthWatch-Architektur nicht so erforderlich.

Die Architektur sieht in einer vereinfachten Version ungefähr so aus:

Und in einer vollständigeren (komplexen und unverständlichen) Version:

5. Mindestsystemanforderungen

5. MindestsystemanforderungenJetzt können Sie mit StealthWatch zu „Ihnen“ wechseln. Sehen wir uns also die Mindestressourcen für die Bereitstellung im Netzwerk an.

Für die StealthWatch-Verwaltungskonsole:RAM 16 GB (24 GB empfohlen), 3 CPUs, 125 GB Laufwerke

Für FlowCollector:RAM 16 GB, 2 CPU, 200 GB Festplatte

* Unterstützt <250 Exporteure, <125000 Hosts, <4500 fps

Und wenn wir eine vollständige Architektur wünschen, die wir in Zukunft berücksichtigen werden, sollten wir auch Ressourcen für FlowSensor und UDP-Director zuweisen.

Für FlowSensor:RAM 4 GB, 1 CPU, 60 GB Festplatte

Für UDP-Director:RAM 4 GB, 1 CPU, 60 GB Festplatte

* SSD ist für alle VMs vorzuziehen, NetFlow „fliegt“ jedoch zu FlowCollector. Daher sollten zuerst Ressourcen für FC zugewiesen werden

Eine wichtige Einschränkung ist, dass die Images für diese virtuellen Maschinen nur für VMware (ESXi) und KVM verfügbar sind. Anforderungen an sie.

VMware (ESXi):Version 6.0 oder 6.5.

Live-Migration und Snapshots werden nicht unterstützt.

KVM:Verwendung einer kompatiblen Linux-Distribution.

KVM-Hostversionen sind libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1 und Linux Kernel 4.4.38. Es können andere sein, aber die Cisco-Ingenieure haben Tests mit diesen durchgeführt und ihre Funktionsfähigkeit bestätigt.

Wenn Sie die Sicherheit Ihres Netzwerks aus einem anderen Blickwinkel betrachten möchten, können Sie uns unter sales@tssolution.ru kontaktieren. Wir führen dann kostenlos eine Demonstration oder einen Pilotversuch mit StealthWatch in Ihrem Netzwerk durch.

Das ist alles für jetzt. Im nächsten

Artikel werden wir direkt mit der Bereitstellung von StealthWatch fortfahren und mehr über die Nuancen dieses Prozesses sprechen.