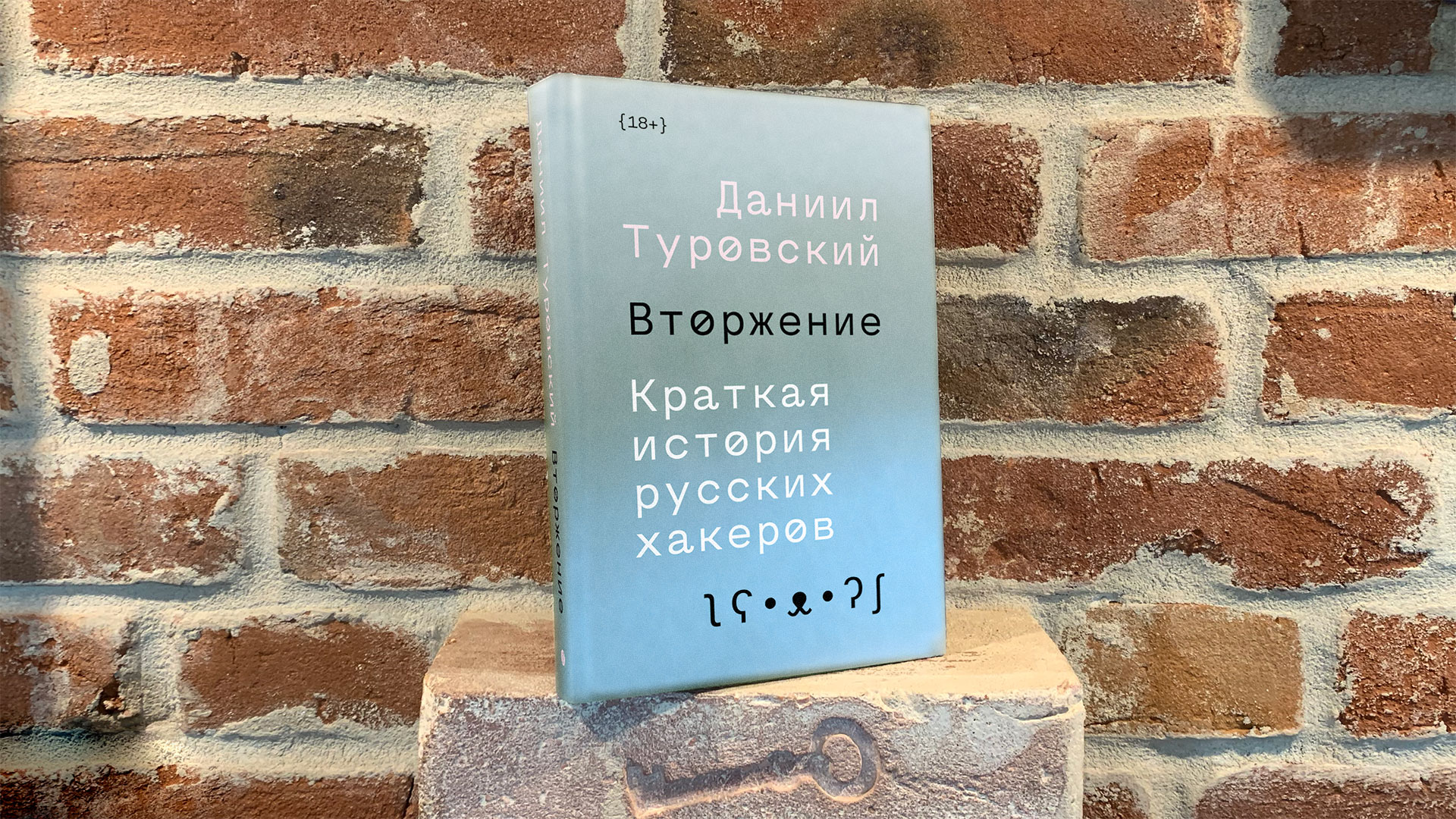

Auszug aus dem Buch „Invasion. Eine kurze Geschichte russischer Hacker

Im Mai dieses Jahres

erschien das Buch des Journalisten Daniil Turovsky „Invasion. Eine kurze Geschichte russischer Hacker. " Es enthält Geschichten von der dunklen Seite der russischen IT-Branche - über die Leute, die sich in Computer verliebt haben und gelernt haben, nicht nur zu programmieren, sondern Menschen auszurauben. Das Buch entwickelt sich wie das Phänomen selbst - von Teenager-Rowdytum und Forum-Partys bis hin zu Machtoperationen und internationalen Skandalen.

Daniel sammelte mehrere Jahre lang Materialien, einige Geschichten

erschienen in der Medusa und für die Nacherzählung von Artikeln von Daniel Andrew Kramer aus der New York Times erhielt er 2017 den Pulitzer-Preis.

Aber Hacking ist - wie jedes Verbrechen - ein zu abgeschlossenes Thema. Echte Geschichten werden nur zwischen den Mündern weitergegeben. Und das Buch hinterlässt den Eindruck, die Neugier der Unvollständigkeit wahnsinnig zu wecken - als ob Sie über jeden seiner Helden einen dreibändigen Band hinzufügen könnten, "wie es wirklich war".

Mit Genehmigung des Herausgebers veröffentlichen wir einen kleinen Auszug über die Lurk-Gruppe, die 2015/16 russische Banken geplündert hat.

Im Sommer 2015 richtete die russische Zentralbank Fincert ein, ein Zentrum zur Überwachung und Reaktion auf Computervorfälle im Finanz- und Kreditsektor. Dadurch tauschen Banken Informationen über Computerangriffe aus, analysieren sie und erhalten Empfehlungen zum Schutz vor besonderen Diensten. Es gibt viele solcher Angriffe: Im Juni 2016

schätzte die Sberbank

die Verluste der russischen Wirtschaft durch Cyberkriminalität auf 600 Milliarden Rubel - gleichzeitig hatte die Bank eine Tochtergesellschaft Bizon, die sich mit der Informationssicherheit des Unternehmens befasst.

Der erste

Bericht über die Ergebnisse der Arbeit von Fincert (von Oktober 2015 bis März 2016) beschreibt 21 gezielte Angriffe auf die Infrastruktur von Banken; Infolge dieser Ereignisse wurden 12 Strafverfahren eingeleitet. Die meisten dieser Angriffe waren das Werk einer Gruppe, die zu Ehren des von Hackern entwickelten gleichnamigen Virus Lurk genannt wurde: Mit ihrer Hilfe wurde Geld von Handelsunternehmen und Banken gestohlen.

Polizei- und Cybersicherheitsexperten suchen seit 2011 nach Mitgliedern der Gruppe. Die Suche war lange Zeit erfolglos - bis 2016 hatte die Gruppe mehr als alle anderen Hacker rund drei Milliarden Rubel von russischen Banken gestohlen.

Das Lurk-Virus unterschied sich von dem, was die Ermittler zuvor gesehen hatten. Als das Programm für den Test im Labor ausgeführt wurde, hat es nichts getan (deshalb wurde es Lurk genannt - vom Englischen „verstecken“). Später

stellte sich heraus, dass Lurk als modulares System konzipiert wurde: Das Programm lädt nach und nach zusätzliche Blöcke mit verschiedenen Funktionen - vom Abfangen von Zeichen, Anmeldungen und Kennwörtern, die auf der Tastatur eingegeben wurden, bis zur Möglichkeit, einen Videostream vom Bildschirm eines infizierten Computers aufzuzeichnen.

Um den Virus zu verbreiten, hackte die Gruppe Websites, die von Bankangestellten besucht wurden: von Online-Medien (z. B. RIA Novosti und Gazeta.ru) bis hin zu Buchhaltungsforen. Hacker nutzten eine Sicherheitslücke in einem Werbebanner-Austauschsystem aus und verteilten Malware über sie. An einigen Stellen stellten Hacker für kurze Zeit einen Link zum Virus her: Im Forum eines der Magazine für Buchhalter erschien es an Wochentagen zur Mittagszeit zwei Stunden lang, aber während dieser Zeit fand Lurk mehrere geeignete Opfer.

Durch Klicken auf das Banner wurde der Benutzer zur Exploit-Seite weitergeleitet, wonach die Informationserfassung auf dem angegriffenen Computer begann - hauptsächlich Hacker interessierten sich für das Remote-Banking-Serviceprogramm. Details in Bankzahlungsaufträgen wurden durch die erforderlichen ersetzt, und nicht autorisierte Überweisungen wurden auf die Konten der mit der Gruppierung verbundenen Unternehmen gesendet. Laut Sergei Golovanov von Kaspersky Lab nutzen Gruppen in solchen Fällen normalerweise eintägige Unternehmen, „denen es egal ist, was sie überweisen und auszahlen sollen“: Das erhaltene Geld wird dort eingelöst, in Taschen gesteckt und Lesezeichen in Stadtparks aufbewahrt, wo Hacker sie abholen . Mitglieder der Gruppe haben ihre Handlungen sorgfältig verschwiegen: verschlüsselt die gesamte tägliche Korrespondenz, registrierte Domains für gefälschte Benutzer. "Angreifer verwenden ein dreifaches VPN, Thor, geheime Chats, aber das Problem ist, dass selbst ein gut funktionierender Mechanismus ausfällt", erklärt Golovanov. - Das VPN fällt aus, dann ist der geheime Chat nicht so geheim, dann einer, anstatt per Telegramm anzurufen, nur vom Telefon aus angerufen. Dies ist ein menschlicher Faktor. Und wenn Sie seit Jahren eine Datenbank sammeln, müssen Sie nach solchen Unfällen suchen. Danach können Strafverfolgungsbeamte die Anbieter kontaktieren, um herauszufinden, wer zu welcher Zeit an eine solche IP-Adresse gegangen ist. Und dann wird der Fall gebaut. "

Die Inhaftierung von Lurk-Hackern

sah aus wie ein Actionfilm. EMERCOM-Beamte schnitten Schlösser in Hacker-Landhäusern und -Wohnungen in verschiedenen Teilen Jekaterinburgs ab. Danach schrien FSB-Beamte hinein, packten Hacker und warfen sie zu Boden, durchsuchten die Räumlichkeiten. Danach wurden die Verdächtigen in einen Bus gesetzt, zum Flughafen gebracht, entlang der Landebahn gebracht und zu einem Frachtflugzeug gebracht, das nach Moskau flog.

In den Garagen von Hackern fanden sie Autos - teure Modelle von Audi, Cadillacs und Mercedes. Fand auch eine Uhr mit 272 Diamanten eingelegt.

Sie beschlagnahmten Schmuck im

Wert von 12 Millionen Rubel und Waffen. Insgesamt führte die Polizei etwa 80 Durchsuchungen in 15 Regionen durch und nahm etwa 50 Personen fest.

Insbesondere wurden alle technischen Experten der Gruppe festgenommen. Ruslan Stoyanov, ein Mitarbeiter von Kaspersky Lab, der an der Untersuchung von Lurk-Verbrechen zusammen mit speziellen Diensten beteiligt war, sagte, dass viele von ihnen an regelmäßigen Standorten nach einem Management für die Auswahl von Personal für Fernarbeiten suchten. Die Tatsache, dass die Arbeit illegal sein würde, wurde in den Ankündigungen nicht erwähnt, und Lurk bot ein höheres Gehalt als das Marktgehalt an, und es war möglich, von zu Hause aus zu arbeiten.

"Mit Ausnahme der Wochenenden gingen jeden Morgen in verschiedenen Teilen Russlands und der Ukraine Einzelpersonen an Computer und begannen zu arbeiten", beschrieb Stoyanov. "Die Programmierer haben die Funktionen der nächsten Version des [Virus] verdreht, die Tester haben sie überprüft, und die für das Botnetz verantwortliche Person hat alles auf den Befehlsserver hochgeladen. Danach gab es ein automatisches Update auf den Bot-Computern."

Die gerichtliche Prüfung des Falles der Gruppe begann im Herbst 2017 und wurde Anfang 2019 fortgesetzt - aufgrund des Fallvolumens, in dem etwa sechshundert Bände vorlagen. Ein Hacker-Anwalt, der seinen Namen versteckte, gab

an, dass keiner der Verdächtigen einen Deal mit der Untersuchung machen würde, aber einige gaben einen Teil der Anklage zu. "Unsere Kunden haben an der Entwicklung verschiedener Teile des Lurk-Virus gearbeitet, aber vielen war einfach nicht bewusst, dass es sich um einen Trojaner handelt", erklärte er. "Jemand hat einen Teil der Algorithmen gemacht, die in Suchmaschinen erfolgreich funktionieren könnten."

Der Fall eines der Hacker der Gruppe wurde in eine separate Produktion gebracht, und er bekam 5 Jahre, unter anderem wegen des Durchbruchs des Flughafennetzes von Jekaterinburg.

In den letzten Jahrzehnten ist es in Russland den Sonderdiensten gelungen, die meisten großen Hackergruppen zu besiegen, die gegen die Hauptregel verstoßen haben: "Arbeite nicht für ru": Carberp (stahl ungefähr eineinhalb Milliarden Rubel von den Konten russischer Banken), Anunak (stahl mehr als eine Milliarde Rubel von den Konten russischer Banken), Paunch (erstellte Plattformen für Angriffe, über die bis zu die Hälfte der Infektionen weltweit übertragen wurden) und so weiter. Das Einkommen solcher Gruppen ist vergleichbar mit dem Einkommen von Waffenhändlern, und Dutzende von Menschen sind neben den Hackern selbst dabei - Sicherheitspersonal, Fahrer, Geldarbeiter, Eigentümer von Websites, auf denen neue Exploits auftreten, und so weiter.