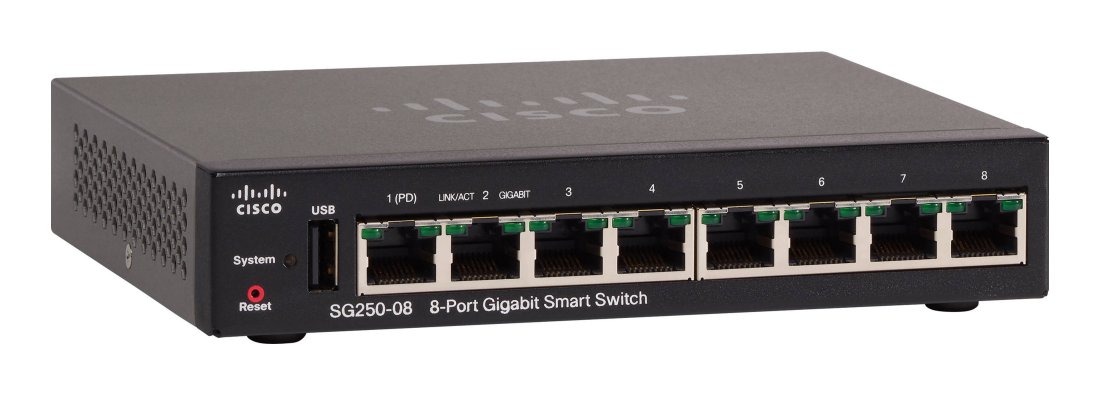

Die Entwickler des IoT Inspector-Scanners führen regelmäßig Routineprüfungen der Firmware verschiedener Hersteller durch. Manchmal finden sie Schwachstellen in den Geräten des Internets der Dinge. Besonders überraschend

ist der

letzte Fund . In der Firmware des Cisco SG250-Routers fand der Scanner

mehrere Zertifikate und den entsprechenden geheimen Schlüssel eines Mitarbeiters von Futurewei Technologies, einer amerikanischen Tochtergesellschaft von Huawei Technologies, namens Harry Wu mit der E-Mail-Adresse

gary.wu1@huawei.com .

Aber wie sind sie auf die Firmware des Cisco-Routers gekommen?

Es war auch seltsam, wo sich die fraglichen Dateien befanden (/root/.ssh/). Dieses Verzeichnis ist normalerweise für SSH-Schlüssel gedacht, nicht für Zertifikate.

Die Entwickler haben die Ergebnisse des automatischen Scanners manuell überprüft. Sie waren zuverlässig, manuelle Analyse bestätigte die automatisierten Ergebnisse.

Angesichts der politischen Debatte um Huawei wollten die Mitarbeiter nicht über dieses Thema spekulieren und übermittelten sofort Informationen an Cisco. Dort bestätigte die Sicherheitsabteilung die Ergebnisse und leitete eine interne Untersuchung ein. Sie brauchten nur wenige Tage, um die Gründe herauszufinden und die Details zu teilen.

Wie sich herausstellte, waren die

betreffenden Zertifikate und der

betreffende private Schlüssel Teil des kostenlosen

OpenDaylight GitHub- Pakets, das in einigen Cisco-Produkten verwendet wird. Das Problem betraf alle Router der Cisco 250/350 / 350X / 550X-Serie. Die Entwickler verwendeten die Zertifikate, um die

Cisco FindIT- Funktion zu testen und das

Routernetzwerk proaktiv zu verwalten. Dabei wurden alle Geräte im Netzwerk automatisch gefunden, über eine einzige Schnittstelle konfiguriert usw. Die Zertifikate befanden sich aufgrund eines einfachen Versehens in der Firmware der Produkte.

Cisco hat die Firmware sofort ohne diese Zertifikate veröffentlicht und am 3. Juli

Sicherheitsempfehlungen veröffentlicht. Darüber hinaus hat Cisco andere vom Scanner erkannte Probleme behoben: leere Kennwort-Hashes, unnötige Abhängigkeiten und verschiedene Schwachstellen in Bezug auf Abhängigkeiten.

Hier bestand keine Sicherheitsbedrohung. Über die mythischen "Hintertüren von Huawei" kommt das nicht in Frage. Laut Cisco wurden keine Angriffsmethoden identifiziert, da Zertifikate in den endgültigen Firmware-Versionen nicht verwendet werden.

Dennoch gibt es zwei Probleme.

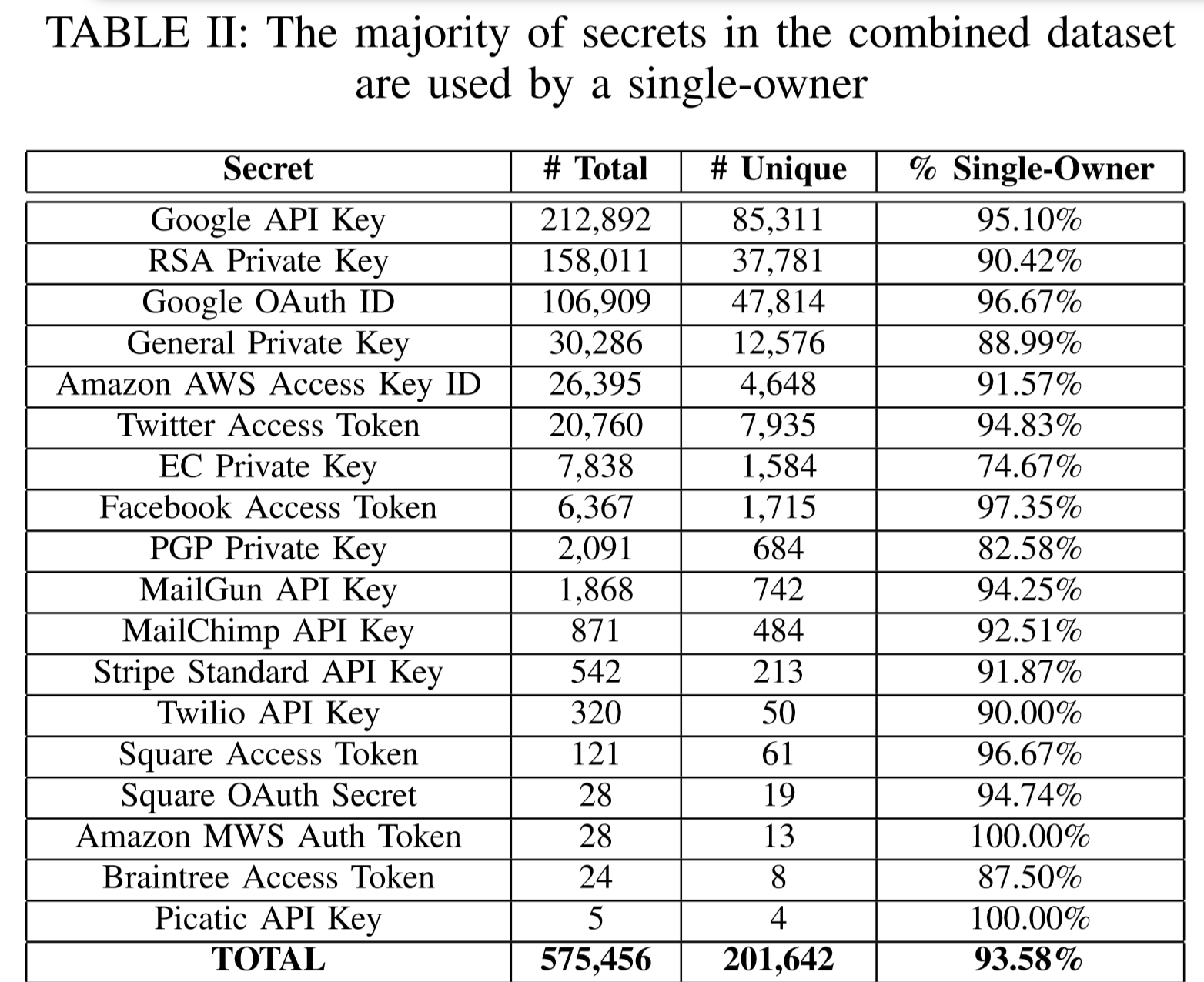

Erstens platzieren Entwickler häufig aus Bequemlichkeitsgründen oder versehentlich vertrauliche Informationen im Programmcode, der dann öffentlich zugänglich gemacht wird. Beispielsweise haben Forscher der University of North Carolina im März 2019 einen GitHub gescannt und festgestellt, dass über 100.000 Repositorys API-Schlüssel, Token und kryptografische Schlüssel enthalten. Darüber hinaus gelangen täglich Tausende neuer, einzigartiger „Geheimnisse“ zu GitHub. Allgemeine Statistiken zu den gefundenen geheimen Objekten zeigen, dass Google API-Schlüssel am häufigsten gemeinfrei sind. Private RSA-Schlüssel und Google OAuth-Kennungen sind ebenfalls häufig.

Die Studie zeigte, dass ein Angreifer selbst mit minimalen Ressourcen viele GitHub-Benutzer gefährden und viele geheime Schlüssel finden kann. Um dieses Problem zu bekämpfen, hat GitHub eine

Token-Scan- Token-Scan-Funktion entwickelt, mit der Repositorys durchsucht, nach Token gesucht und Dienstanbieter über Informationslecks informiert werden.

Das zweite Problem ist, dass Programme zunehmend Projekte auf demselben GitHub wie externe Abhängigkeiten von Open Source verbinden, ohne sie entsprechend zu überprüfen. Es stellt sich heraus, dass die Entwickler blind dem Code eines anderen vertrauen, dem niemand folgen kann. Das Problem wird zum Beispiel in dem Artikel von Russ Cox "Unser Problem mit Sucht" beschrieben, dessen

Übersetzung sich auf Habré bezieht.