Wie unterscheidet sich ein guter IT-Sicherheitsbeamter von einem normalen? Nein, nicht durch die Tatsache, dass er sich zu einem bestimmten Zeitpunkt aus dem Gedächtnis an die Anzahl der Nachrichten erinnern wird, die Manager Igor gestern an Marias Kollegen gesendet hat. Ein guter Wachmann versucht, mögliche Verstöße im Voraus zu erkennen und in Echtzeit zu erfassen, wobei er alle Anstrengungen unternimmt, damit der Vorfall nicht fortgesetzt wird. Sicherheitsereignisverwaltungssysteme (SIEM, aus Sicherheitsinformationen und Ereignisverwaltung) vereinfachen die schnelle Erfassung und Blockierung von versuchten Verstößen erheblich.

Wie unterscheidet sich ein guter IT-Sicherheitsbeamter von einem normalen? Nein, nicht durch die Tatsache, dass er sich zu einem bestimmten Zeitpunkt aus dem Gedächtnis an die Anzahl der Nachrichten erinnern wird, die Manager Igor gestern an Marias Kollegen gesendet hat. Ein guter Wachmann versucht, mögliche Verstöße im Voraus zu erkennen und in Echtzeit zu erfassen, wobei er alle Anstrengungen unternimmt, damit der Vorfall nicht fortgesetzt wird. Sicherheitsereignisverwaltungssysteme (SIEM, aus Sicherheitsinformationen und Ereignisverwaltung) vereinfachen die schnelle Erfassung und Blockierung von versuchten Verstößen erheblich.Traditionell kombinieren SIEM-Systeme ein Informationssicherheits-Managementsystem und ein Sicherheitsereignis-Managementsystem. Ein wichtiges Merkmal der Systeme ist die Analyse von Sicherheitsereignissen in Echtzeit, damit sie auf vorhandene Schäden reagieren können.

Die Hauptaufgaben von SIEM-Systemen:- Datenerfassung und Normalisierung

- Datenkorrelation

- Alarm

- Visualisierungsfenster

- Organisation der Datenspeicherung

- Datensuche und -analyse

- Berichterstattung

Gründe für die hohe Nachfrage nach SIEM-Systemen

In letzter Zeit hat die Komplexität und Koordination von Angriffen auf Informationssysteme stark zugenommen. Gleichzeitig wird der Komplex der verwendeten Informationsschutz-Tools immer komplizierter - Netzwerk- und Host-Intrusion-Detection-Systeme, DLP-Systeme, Antivirensysteme und Firewalls, Schwachstellenscanner und mehr. Jedes Schutzmittel erzeugt einen Strom von Ereignissen mit unterschiedlichen Details, und häufig kann ein Angriff nur durch überlappende Ereignisse von verschiedenen Systemen gesehen werden.

Es wurde viel über alle Arten von kommerziellen SIEM-Systemen geschrieben, aber wir bieten einen kurzen Überblick über kostenlose, vollwertige Open-Source-SIEM-Systeme, bei denen die Anzahl der Benutzer oder das Volumen der empfangenen / gespeicherten Daten nicht künstlich begrenzt ist und die auch leicht skalierbar und unterstützt werden können. Wir hoffen, dass dies dazu beiträgt, das Potenzial solcher Systeme einzuschätzen und zu entscheiden, ob solche Lösungen in die Geschäftsprozesse des Unternehmens integriert werden sollen.

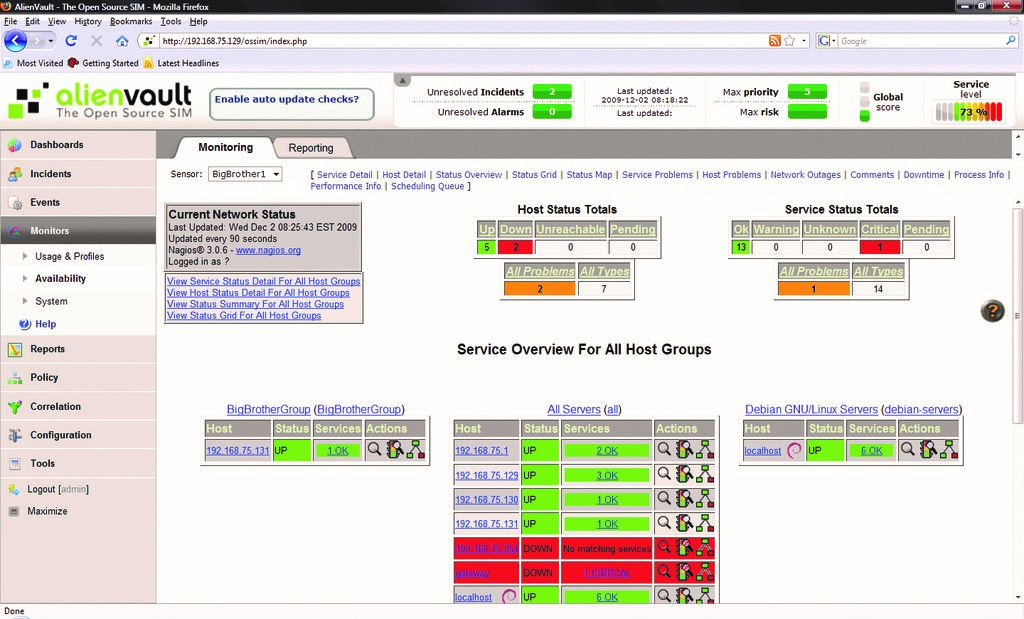

AlienVault OSSIM

AlienVault OSSIM ist eine Open-Source-Version von AlienVault USM, einem der führenden kommerziellen SIEM-Systeme. OSSIM ist ein Framework, das aus mehreren Open Source-Projekten besteht, darunter das Snort Intrusion Detection-Netzwerksystem, das Nagios-Netzwerk- und Hostüberwachungssystem, das OSSEC Host Intrusion Detection-System und der OpenVAS-Schwachstellenscanner.

Für Überwachungsgeräte wird der AlienVault-Agent verwendet, der Protokolle vom Host im Syslog-Format an die GELF-Plattform sendet oder von einem Plug-In für die Integration mit Diensten von Drittanbietern wie dem Cloudflare-Website-Reverse-Proxy-Dienst oder dem Okta-Multi-Faktor-Authentifizierungssystem verwendet werden kann.

Die USM-Version unterscheidet sich von OSSIM durch verbesserte Protokollverwaltung, Überwachung der Cloud-Infrastruktur, Automatisierung sowie aktualisierte Bedrohungs- und Visualisierungsinformationen.

Die Vorteile- Aufbauend auf bewährten Open-Source-Projekten;

- Eine große Community von Benutzern und Entwicklern.

Nachteile- Unterstützt nicht die Überwachung von Cloud-Plattformen (z. B. AWS oder Azure).

- Es gibt keine Protokollverwaltung, Visualisierung, Automatisierung und Integration mit Diensten von Drittanbietern.

QuelleMozDef (Mozilla Defense Platform)

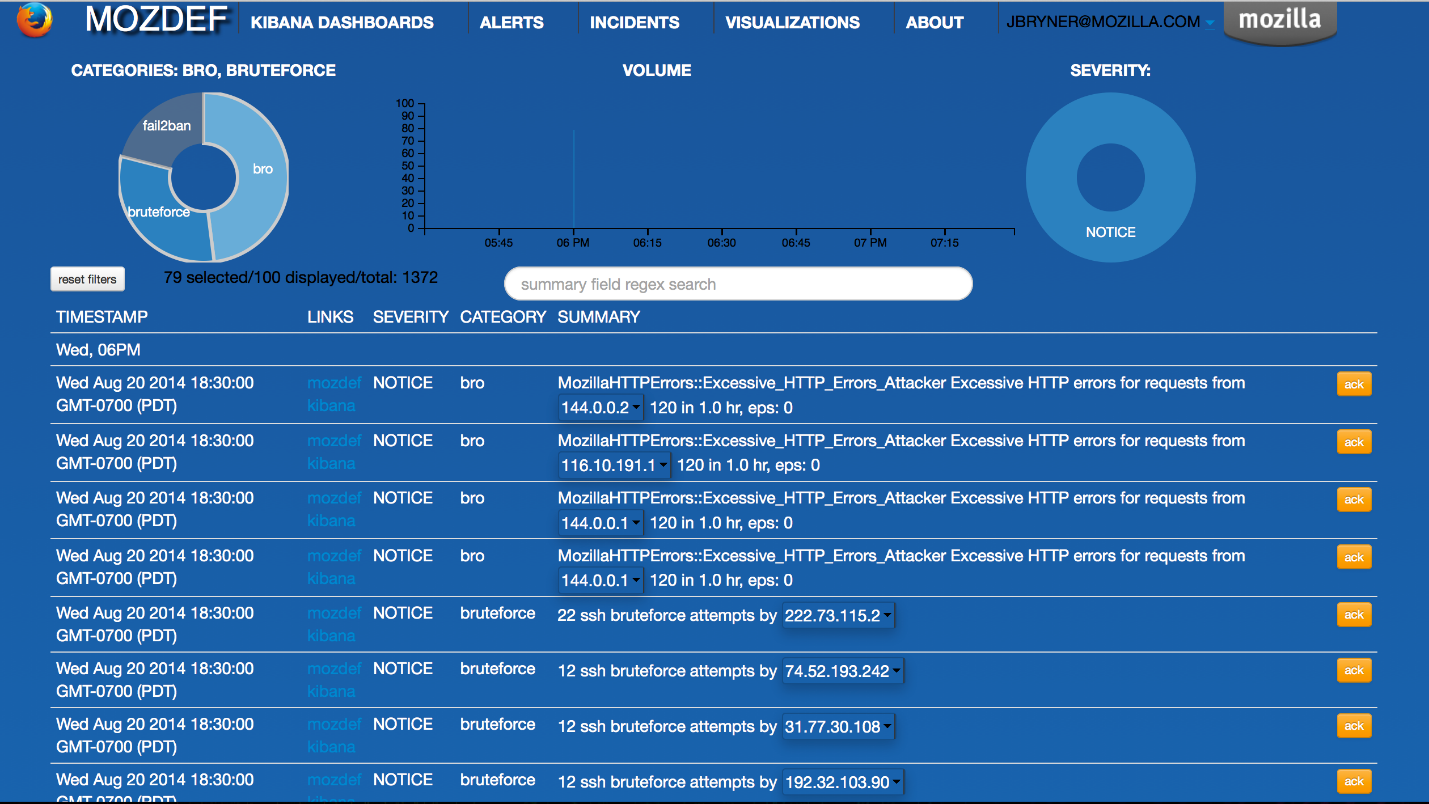

Das MozDef SIEM-System von Mozilla wird zur Automatisierung der Behandlung von Sicherheitsvorfällen verwendet. Das System wurde von Grund auf auf maximale Leistung, Skalierbarkeit und Fehlertoleranz mit einer Microservice-Architektur ausgelegt - jeder Service wird in einem Docker-Container ausgeführt.

Wie OSSIM basiert MozDef auf bewährten Open Source-Projekten, einschließlich des Elasticsearch-Protokollierungs- und Suchindizierungsmoduls, der Meteor-Plattform zum Erstellen einer flexiblen Weboberfläche und des Kibana-Plugins zur Visualisierung und grafischen Darstellung.

Ereigniskorrelation und Benachrichtigung werden mithilfe der Elasticsearch-Anforderung ausgeführt, mit der Sie Ihre eigenen Regeln für die Ereignisverarbeitung und Warnungen mit Python schreiben können. Laut Mozilla kann MozDef mehr als 300 Millionen Ereignisse pro Tag verarbeiten. MozDef akzeptiert nur Ereignisse im JSON-Format, es besteht jedoch eine Integration mit Diensten von Drittanbietern.

Die Vorteile- Es werden keine Agenten verwendet - es funktioniert mit Standard-JSON-Protokollen.

- Einfache Skalierung dank Microservice-Architektur;

- Unterstützt Cloud-Service-Datenquellen, einschließlich AWS CloudTrail und GuardDuty.

Nachteile- Neues und weniger etabliertes System.

QuelleWazuh

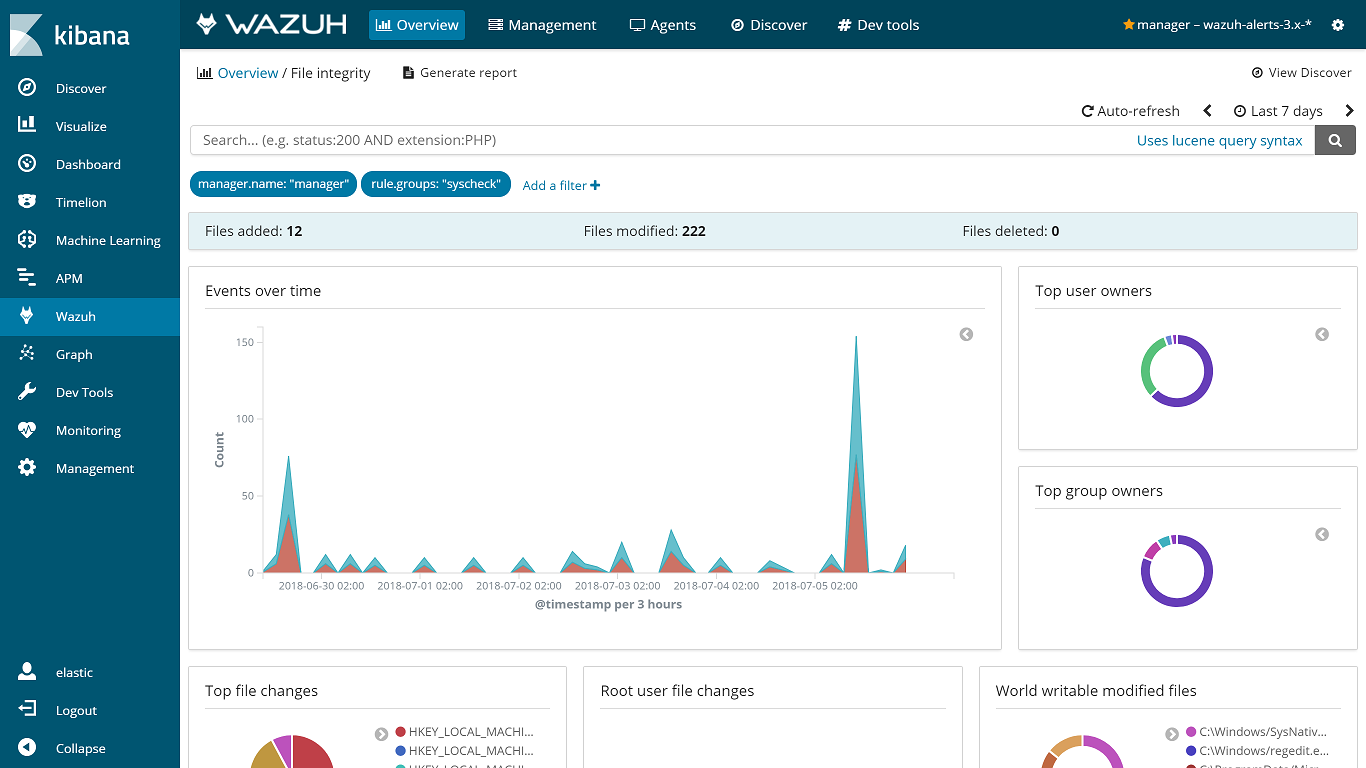

Wazuh begann sich als eine Abzweigung von OSSEC zu entwickeln, einem der beliebtesten Open-Source-SIEMs. Und jetzt ist dies eine einzigartige Lösung mit neuen Funktionen, Fehlerkorrekturen und optimierter Architektur.

Das System basiert auf dem ElasticStack-Stack (Elasticsearch, Logstash, Kibana) und unterstützt sowohl die agentenbasierte Datenerfassung als auch den Empfang von Systemprotokollen. Dies macht es effektiv für die Überwachung von Geräten, die Protokolle generieren, aber die Agenteninstallation nicht unterstützen - Netzwerkgeräte, Drucker und Peripheriegeräte.

Wazuh unterstützt vorhandene OSSEC-Agenten und bietet sogar Anleitungen zur Migration von OSSEC nach Wazuh. Obwohl OSSEC weiterhin aktiv unterstützt wird, wird Wazuh aufgrund der Hinzufügung einer neuen Weboberfläche, einer REST-API, eines vollständigeren Regelwerks und vieler anderer Verbesserungen als Fortsetzung von OSSEC angesehen.

Die Vorteile- Gegründet und kompatibel mit dem beliebten SIEM OSSEC;

- Unterstützt verschiedene Installationsoptionen: Docker, Puppet, Chef, Ansible;

- Unterstützt die Überwachung von Cloud-Diensten, einschließlich AWS und Azure;

- Es enthält ein umfassendes Regelwerk zum Erkennen vieler Arten von Angriffen und ermöglicht es Ihnen, diese gemäß PCI DSS v3.1 und CIS abzugleichen.

- Integriert in das Splunk-Protokollspeicher- und Analysesystem zur Ereignisvisualisierung und API-Unterstützung.

Nachteile- Anspruchsvolle Architektur - erfordert die vollständige Bereitstellung von Elastic Stack zusätzlich zu den Wazuh-Serverkomponenten.

QuelleVorspiel OSS

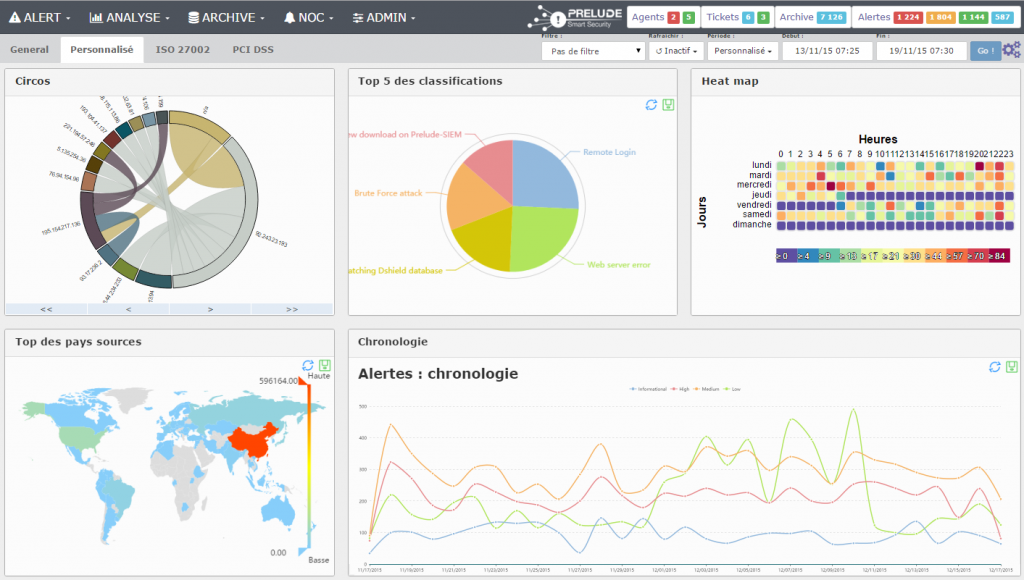

Prelude OSS ist eine Open-Source-Version des kommerziellen Prelude SIEM, das von der französischen Firma CS entwickelt wurde. Die Lösung ist ein flexibles modulares SIEM-System, das viele Protokollformate unterstützt und in Tools von Drittanbietern wie OSSEC, Snort und Suricata integriert ist.

Jedes Ereignis wird auf eine Nachricht im IDMEF-Format normalisiert, was den Datenaustausch mit anderen Systemen vereinfacht. Aber die Salbe hat eine Fliege - Prelude OSS ist in Leistung und Funktionalität im Vergleich zur kommerziellen Version von Prelude SIEM sehr eingeschränkt und eher für kleine Projekte oder zum Studium von SIEM-Lösungen und zur Bewertung von Prelude SIEM gedacht.

Die Vorteile- Ein seit 1998 entwickeltes, bewährtes System;

- Unterstützt viele verschiedene Protokollformate;

- Normalisiert Daten im IMDEF-Format, wodurch die Übertragung von Daten auf andere Sicherheitssysteme vereinfacht wird.

Nachteile- Im Vergleich zu anderen Open-Source-SIEM-Systemen in Funktionalität und Leistung erheblich eingeschränkt.

QuelleSagan

Sagan ist ein leistungsstarkes SIEM, das die Snort-Kompatibilität betont. Sagan unterstützt nicht nur Regeln, die für Snort geschrieben wurden, sondern kann auch in die Snort-Datenbank schreiben und sogar mit der Shuil-Schnittstelle verwendet werden. Im Wesentlichen handelt es sich um eine leichte Multithread-Lösung, die neue Funktionen bietet und gleichzeitig für Snort benutzerfreundlich bleibt.

Die Vorteile- Voll kompatibel mit Snort-Datenbank, Regeln und Benutzeroberfläche;

- Multithread-Architektur bietet hohe Leistung.

Nachteile- Ein relativ junges Projekt mit einer kleinen Gemeinde;

- Ein komplexer Installationsprozess, einschließlich der Montage des gesamten SIEM aus der Quelle.

QuelleFazit

Jedes der beschriebenen SIEM-Systeme hat seine eigenen Eigenschaften und Einschränkungen, daher können sie nicht als universelle Lösung für eine Organisation bezeichnet werden. Diese Lösungen verfügen jedoch über Open Source-Code, mit dem Sie sie ohne übermäßige Kosten bereitstellen, testen und bewerten können.

Was sonst noch interessant ist, lesen Sie im Cloud4Y- Blog→

VNIITE des Planeten des Ganzen: Wie sie in der UdSSR auf ein „Smart Home“ -System gekommen sind→

Wie neuronale Schnittstellen der Menschheit helfen→

Cyberversicherung auf dem russischen Markt→

Licht, Kamera ... Wolke: Wie Wolken die Filmindustrie verändern→

Fußball in den Wolken - Mode oder Notwendigkeit?Abonnieren Sie unseren

Telegrammkanal , um keinen weiteren Artikel zu verpassen! Wir schreiben nicht mehr als zweimal pro Woche und nur geschäftlich.