Bild: Medium.com

Bild: Medium.comSicherheitsforscher

entdeckt Sicherheitslücke in der Zoom-Telekonferenzsoftware Wenn Sie das Programm auf Mac-Computern verwenden, kann jede vom Benutzer geöffnete Site die Kamera auf dem Gerät aktivieren, ohne um Erlaubnis für diese Aktion zu bitten. Sie können dies auch dann tun, wenn Zoom bereits vom Computer entfernt wurde.

Was ist das Problem

Der Forscher Jonathan Leitschuh hat Details zur kritischen Sicherheitslücke CVE-2019-13450 veröffentlicht. In Kombination mit einem anderen Sicherheitsfehler können Angreifer Mac-Benutzer aus der Ferne ausspionieren.

Leichu informierte das Zoom-Team mehr als 90 Tage vor der Veröffentlichung von Informationen über die Sicherheitsanfälligkeit. Ein Patch, der den Fehler abdeckte,

wurde jedoch veröffentlicht, nachdem er im Blog des Forschers veröffentlicht wurde. Somit sind alle 4 Millionen Nutzer des Projekts gefährdet. Zoom ist eine der beliebtesten Cloud-Anwendungen für Tele- und Audiokonferenzen, Webinare und Schulungsveranstaltungen.

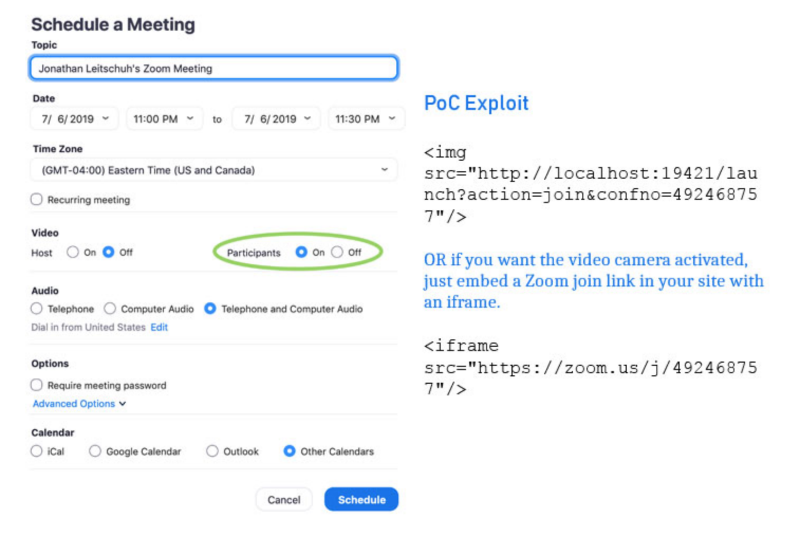

Die Sicherheitsanfälligkeit besteht in einem fehlerhaften Betrieb der Click-to-Join-Funktion. Sie wurde erstellt, um den auf dem Computer installierten Zoom-Client automatisch zu aktivieren. Damit können sich die Teilnehmer sofort über einen Browser mit der Konferenz verbinden. Klicken Sie dazu einfach auf den Einladungslink des Formulars

zoom.us/j/492468757 .

Der Forscher stellte fest, dass Zoom zur Aktivierung dieser Funktion einen lokalen Webserver startet, der auf Port 19421 des Computers ausgeführt wird und Befehle über HTTPS-GET-Parameter auf "unsichere Weise" empfängt, und dass jede im Browser geöffnete Website damit interagieren kann.

Um einen Sicherheitsfehler auszunutzen, muss ein Angreifer einen Einladungslink in Zoom erstellen und ihn in Form eines Image-Tags oder über iFrame in eine externe Site einbetten. Dann müssen Sie das Opfer überzeugen, auf die Website zu gehen, um die Webcam auf ihrem Mac-Computer aktivieren zu können.

Zusätzlich zum Ausspionieren des Opfers kann die Sicherheitsanfälligkeit verwendet werden, um einen DoS-Angriff auf den Zielcomputer auszuführen. Senden Sie dazu eine große Anzahl von GET-Anforderungen an den lokalen Webserver.

Wie Sie sich schützen können

Das einfache Entfernen von Zoom schützt nicht vor dem beschriebenen Problem. Laut dem Forscher unterstützt die Click-to-Join-Funktion einen Befehl zum automatischen Neuinstallieren von Zoom ohne Erlaubnis des Benutzers.

Laut Leich haben Zoom-Spezialisten einen Patch veröffentlicht, der es Angreifern verbietet, eine Videokamera auf dem Gerät des Opfers zu aktivieren. Gleichzeitig bleibt die Möglichkeit bestehen, Benutzer mithilfe bösartiger Zoom-Links heimlich mit einer Online-Konferenz zu verbinden.

Heutzutage arbeiten viele Dienste auf der Basis von Datenanalysealgorithmen. Wie die Praxis zeigt, sind Risiken nicht nur in anfälligen Funktionen verborgen, sondern auch in den Daten selbst, auf deren Grundlage das System Entscheidungen trifft.

Mit dem Aufkommen neuer Algorithmen für maschinelles Lernen hat sich der Anwendungsbereich erweitert. Seit einigen Jahren wird maschinelles Lernen im Bereich der Informationssicherheit nicht nur zur Erkennung, sondern auch zur Durchführung von Angriffen eingesetzt.

Forscher untersuchen aktiv böswilliges maschinelles Lernen (gegnerische Angriffe). Bei dem Versuch, die Angreifer zu überholen und ihren nächsten Schritt vorherzusagen, vergessen sie jedoch die Möglichkeiten, die Angreifer jetzt nutzen: Modelldiebstahl, Schwachstellen im Framework, Spoofing von Trainingsdaten, logische Schwachstellen.

Am Donnerstag, den 11. Juli, um 14.00 Uhr, halten die Experten von Positive Technologies, Arseniy Reutov und Alexandra Murzina, ein Webinar zum Thema „Sicherheitsrisiken beim Einsatz künstlicher Intelligenz“ ab. Wir werden über die Risiken des Einsatzes von Techniken des maschinellen Lernens in modernen Anwendungen sprechen.

Die Teilnahme am Webinar ist kostenlos, eine Anmeldung ist erforderlich.