Das Hacken von Netzwerkgeräten von Privat- und Firmenbenutzern kann zu Verlusten von mehreren zehn Millionen US-Dollar führen. Das Mirai-Botnetz, das ursprünglich durch die Infektion von Routern verbreitet wurde,

beschädigte die Weltwirtschaft mit Hunderten von Millionen US-Dollar .

Ist es wahrscheinlich, dass die Hersteller von Netzwerkgeräten, die das Problem erkannt haben, die "Lücken" geschlossen und ihre Systeme gegen Malware immun gemacht haben? In der Tat nicht ganz so. Einige einzelne Löcher wurden repariert, aber es kommt immer noch zu großen Hacks. Ein bemerkenswertes Beispiel ist die jüngste Entdeckung globaler Schwachstellen in Cisco-Routern.

Was für ein Problem wurde gefunden?

Mitte letzten Monats gab ein Forscherteam von Red Ballon die Entdeckung mehrerer Sicherheitslücken in Routern der Cisco 1001-X-Serie bekannt. Es ist nicht bekannt, ob Eindringlinge Probleme beim Schutz von Geräten verwendet haben, aber Löcher stellen eine ernsthafte Gefahr dar.

Eine der Sicherheitslücken ist ein Fehler im Cisco IOS-System, der es Angreifern ermöglicht, auf die Router der oben genannten Serie zuzugreifen. Das Schließen ist ganz einfach - Sie müssen nur die Firmware des Geräts aktualisieren (was natürlich nicht alle Unternehmen tun).

Das zweite Loch ist viel gefährlicher und größer als das erste. Dies betrifft die Arbeit von Hunderten Millionen Netzwerkgeräten des Unternehmens, nicht nur von Routern, sondern auch von Switches, Firewalls und anderen Geräten. Forschern zur Netzwerksicherheit ist es gelungen, ein Sicherheitssystem namens Trust Anchor zu umgehen. Dies ist ein Modul zur Überprüfung der Geräteintegrität des Unternehmens, das ursprünglich zum Schutz vor Fälschungen hinzugefügt und anschließend in eine umfassende Systemsoftware zur Überprüfung der Systemintegrität für Cisco-Netzwerkgeräte umgewandelt wurde. Trust Anchor ist derzeit auf allen aktiven Netzwerkgeräten des Unternehmens installiert.

Wie sich herausstellte, wird das Problem nicht nur durch ein Remote-Firmware-Update gelöst. Nach der Untersuchung kam Cisco zu dem Schluss, dass die meisten Geräte nur im Falle einer manuellen Neuprogrammierung gesichert werden können. Vielleicht muss das Unternehmen die Architektur des "Ankers" ändern, was Zeit und Geld kostet. Während dieser ganzen Zeit bleibt die Ausrüstung anfällig. Laut Cisco liegen dem Unternehmen keine Daten zur weit verbreiteten Nutzung der Sicherheitsanfälligkeit vor, sodass dringende Maßnahmen, die erhebliche Ressourcen erfordern, noch nicht ergriffen werden.

Nicht nur Cisco

Nicht nur Cisco-Router sind anfällig, sondern das Problem ist für die Netzwerkgeräte der überwiegenden Mehrheit der Hersteller dringend. Aber soweit man beurteilen kann, sind Router am anfälligsten - sie werden am häufigsten von Botnetzentwicklern verwendet.

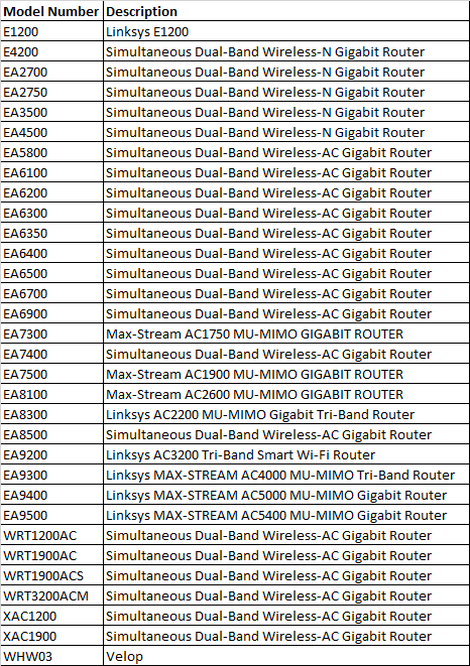

Linksys RouterFast gleichzeitig mit Informationen zu Problemen mit Cisco-Routern wurden im Netzwerk Nachrichten über die Sicherheitsanfälligkeit von Tausenden von Linksys-Smart-Routern veröffentlicht. Die Lücke im Schutz dieser Geräte ermöglichte (und ermöglicht) den unbefugten Fernzugriff auf sie.

Ein Netzwerkscan ergab 25.617 Linksys Smart Wi-Fi-Geräte, die für Eindringlinge offen sind. Letzteres ist nicht nur für die MAC-Adressen der Geräte verfügbar, sondern auch für Daten zu Modell, Betriebssystemversion, WAN-Einstellungen, Firmware-Version, Einstellungen und DDNS-Konfiguration.

Angreifer können all diese Daten sowie den Zugriff auf die Router selbst verwenden, um daraus Botnets zu bilden. Dutzende von Routermodellen sind anfällig. Das Folgende ist eine Liste von Problemmodellen, die die Sicherheitsanfälligkeit beschreiben.

Das Unternehmen gab an, die Sicherheitsanfälligkeit nicht als groß zu betrachten, weshalb das Problem in naher Zukunft nicht gelöst werden kann. Für Geräte, für die das automatische Firmware-Update aktiviert ist, ist keine Benutzerbeteiligung erforderlich. Sobald der Patch veröffentlicht wird, wird er automatisch installiert. Vergessen Sie jedoch nicht, dass in etwa 50% der Systeme automatische Updates deaktiviert sind, sodass diese Gadgets für Wochen, wenn nicht Monate für externe Eingriffe "geöffnet" sind.

MikroTik-Router

Ende letzten Jahres wurde bekannt, dass unbekannte Angreifer

Tausende von MikroTik-Routern kompromittierten, um ein Botnetz zu erstellen . Trotz der Tatsache, dass die Sicherheitsanfälligkeit im April 2018 entdeckt wurde, blieb sie lange Zeit relevant, da nicht alle Besitzer von Routern damit begannen, Firmware-Updates zu installieren.

Das Problem führte zunächst dazu, dass viele tausend Router kompromittiert wurden. 240.000 Router wurden angegriffen und in SOCKS 4-Proxys umgewandelt, die von Angreifern für ihre Bedürfnisse verwendet wurden. Ende letzten Jahres verfügte das Netzwerk über mehrere hunderttausend Router, deren Sicherheitslücke nicht behoben wurde. Man könnte denken, dass es immer noch nicht behoben ist.

Kompromittierte Router leiten auch den Netzwerkverkehr um, einschließlich FTP und E-Mail. Forscher zur Netzwerksicherheit haben auch Daten entdeckt, die für Prozesse zur Fernsteuerung von Netzwerkgeräten charakteristisch sind. Datenpakete werden von Belize an den IP-Anbieter gesendet - es ist nicht bekannt, dies ist nur eine Verkleidung, oder die Angreifer befinden sich physisch in dieser Region.

Wie auch immer, wenn einer der Cyberkriminellen anderer Cyberkrimineller auf die Idee kommt, Unternehmensrouter beispielsweise zum Bilden eines Botnetzes zu verwenden, kann dies problemlos geschehen.

D-Link-RouterIm gleichen Zeitraum, Ende letzten Jahres, entdeckten Cybersicherheitsexperten einen aktiven Angriff von Cyberkriminellen auf Dlink-Router. Wie sich herausstellte, enthielt die Firmware eine Sicherheitslücke, die es ermöglichte, Router ohne besondere Probleme zu hacken, um verbundene Benutzer zu Websites oder Diensten umzuleiten, die von Cyberkriminellen vorgeschrieben wurden. Die Sicherheitsanfälligkeit war für Gerätemodelle wie DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B und DSL-526B relevant.

Das Problem wurde durch die Tatsache gelöst, dass

Cracker Zugriff auf die Ressourcen hatten , mit denen sie die Router verwalteten. Die Geräte selbst blieben jedoch größtenteils kompromittiert. Eine noch größere Anzahl von Routern enthält eine nicht geschlossene Sicherheitslücke in der Firmware. Vielmehr hat die D-Link-Firma das Update veröffentlicht, aber nur ein kleiner Teil der Gerätebesitzer hat es installiert.

Huawei Router

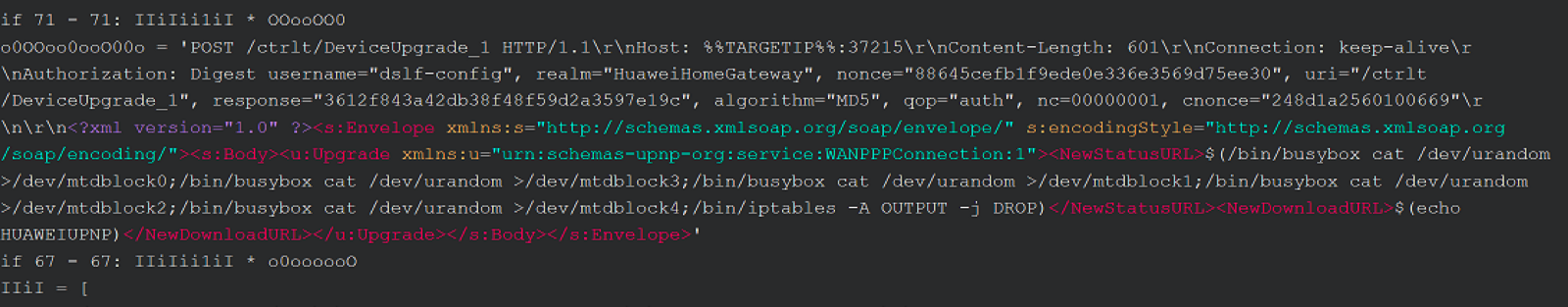

Ende 2017 wurde

ein massiver Angriff auf die Router des chinesischen Unternehmens Huawei verzeichnet . Angreifer nutzten die Sicherheitsanfälligkeit CVE-2017–17215, um Zugriff auf Huawei HG532-Geräte zu erhalten. Wie sich herausstellte, nutzten die Botnetze Brickerbot und Satori dieses Loch aktiv. Experten für Informationssicherheit, die das Problem entdeckt haben, haben es dem Unternehmen gemeldet. Leider ist nicht bekannt, wie schnell dieses Loch abgedeckt wurde.

Mitte 2018, an nur einem Tag, wurden etwa 18.000 Huawei-Netzwerkgeräte infiziert, von denen der

Angreifer ein Botnetz bildete . Wie bekannt wurde, nutzte der Cyberkriminelle dieselbe Sicherheitsanfälligkeit CVE-2017-17215, die oben erörtert wurde.

Es kann durchaus sein, dass wie in früheren Fällen immer noch Zehntausende von Geräten im Netzwerk arbeiten, die für diese Sicherheitsanfälligkeit anfällig sind, wodurch die Router der HG532-Serie für externe Faktoren offen sind.

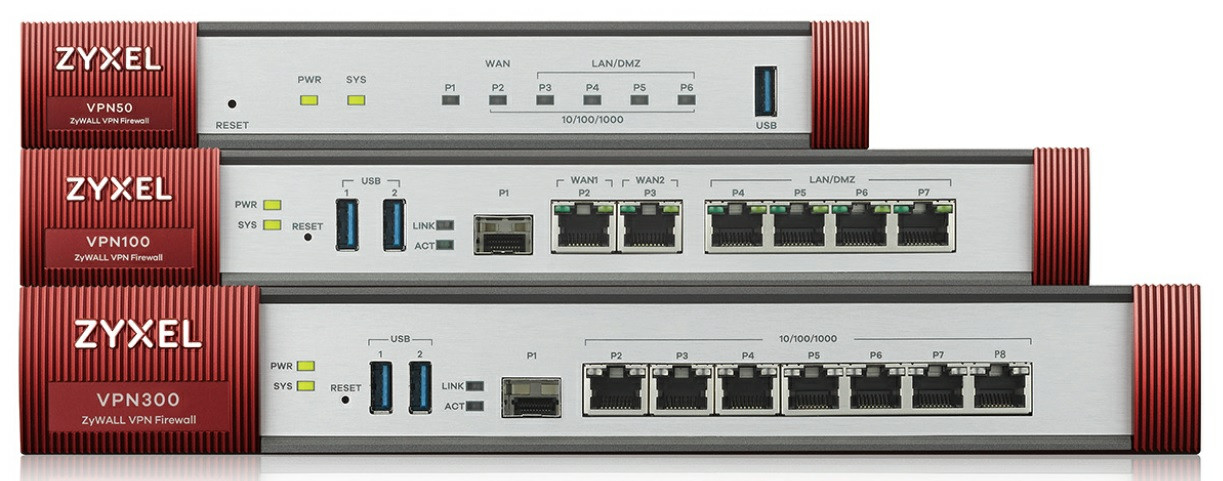

Zyxel RouterJa, das Problem betraf unser Unternehmen. Es stimmt, wir haben versucht, alles so schnell wie möglich zu reparieren. Die relevante Sicherheitsanfälligkeit erhielt die Seriennummer CVE-2019-9955. Davon betroffen waren keine Router, sondern Hardware-Firewalls.

Für alle Modelle wurde bereits ein Hotfix veröffentlicht. Wenn das Gerät nicht für die automatische Aktualisierung konfiguriert ist, können

Sie es hier manuell herunterladen . Die Geräte, die jetzt veröffentlicht werden, sind bereits mit einem Fix ausgestattet, sodass zuvor entdeckte Sicherheitslücken nicht relevant sind.

Und was jetzt?

Das Problem ist, dass alles, was oben gezeigt wird, nur die Spitze des Eisbergs ist. Anfällig für eine viel größere Anzahl von Routermodellen verschiedener Hersteller. Früher im Netzwerk erschienen Nachrichten über Probleme mit den Routern Realtek, ASUS, Dasan GPON und anderen.

Während Sie diesen Artikel lesen, arbeitet Ihr eigener Router wahrscheinlich im Interesse von Angreifern - entweder als Element eines Botnetzes oder er überträgt persönliche Informationen. Tatsächlich sind sich die meisten Habr-Benutzer dessen bewusst, da es viele Sicherheitslücken gibt, aber es gibt keine Zeit oder Gelegenheit, sie zu schließen.

Aber du kannst dich trotzdem verteidigen, es ist nicht so schwierig. Die Methoden sind einfach und gleichzeitig effektiv.

SoftwarelösungenDas einfachste Rezept, das von der meisten Malware, die das Botnetz bildet, hilft, besteht darin, den Router sofort neu zu starten. Dies ist nicht schwierig und wird sich auswirken, wenn die Infektion bereits aufgetreten ist. Dies schützt zwar nicht vor dem Eindringen neuer Malware.

Außerdem müssen Sie das Standardkennwort und die Anmeldung ändern. Selbst sehr fortgeschrittene IT-Experten sind zu faul, um dies zu tun. Viele Menschen kennen das Problem, aber in diesem Fall bedeutet Wissen an sich nichts, es muss angewendet werden

Entfernen Sie nicht den automatischen Firmware-Aktualisierungsmodus - dies kann in vielen Fällen hilfreich sein. Es lohnt sich übrigens, manuell nach der neuen Firmware zu suchen, auch wenn die automatische Aktualisierung aktiviert ist.

Es schadet nicht, Funktionen zu deaktivieren, die Sie nicht verwenden. Zum Beispiel Webzugriff oder Fernbedienung sowie universelles Plug-and-Play (dies ist bei weitem nicht immer eine nützliche Funktion).

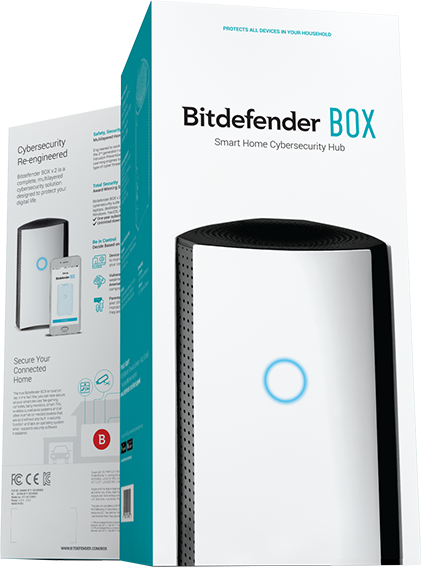

HardwarelösungenUm alle Ihre Smart-Geräte vor externen Störungen zu schützen, sollten Sie spezielle Geräte verwenden.

Ein Beispiel ist Bitdefender BOX 2. Dieses Gerät kann Tablets, Laptops, Smart Bulbs, Fernseher und alles andere, was mit einem drahtlosen Netzwerk verbunden ist, vor Eindringlingen schützen. Dies ist ein drahtloser Hub, bei dem es sich um eine Art Cybersicherheitsdienst für zu Hause oder ein kleines Büro handelt.

Wenn das vorherige Gerät aus irgendeinem Grund nicht passt, sollten Sie auf BullGuard achten. Das Funktionsprinzip ist nahezu identisch, und das Gerät kann verdächtige Aktionen im Netzwerk verfolgen und darüber berichten.

Zyxel VPN2S-,

USG20- und VPN50-Firewalls bieten einen leistungsstärkeren Schutz. Sie schützen VPN-Kanäle, die beispielsweise von einem Remote-Mitarbeiter verwendet werden, um eine Verbindung zur Infrastruktur des Unternehmens herzustellen, in dem er arbeitet. SPI-Schutz, DDoS-Schutz funktionieren, Funktionen sind verfügbar, die für private und geschäftliche Benutzer nützlich sein können.

Nun, für Geschäftsanwender bietet Zyxel Geräte wie Gateways der ATP-, USG-Serie

und ZyWALL an .

Und womit schützen Sie Ihr Zuhause oder Büro? Teilen Sie die Kommentare bitte mit hoher Wahrscheinlichkeit mit. Diese Informationen sind für alle Habr-Leser sehr nützlich, die sich mit dem Thema Informationssicherheit befassen.

Technischer Support für Zyxel Unternehmens- und Heimgeräte in unserem Telegramm-Chat . Unternehmensnachrichten, Ankündigungen neuer Produkte und verschiedene Ankündigungen im Telegrammkanal .