Einführung in das Thema

In unserer Praxis, mit verschiedenen Arten von Kunden zu arbeiten - von großen internationalen Unternehmen über kleine Unternehmen bis hin zu einzelnen Unternehmern - stellen wir ähnliche Probleme fest, wenn wir versuchen, systematisch mit Schwachstellen zu arbeiten.

Obwohl das Unternehmen relativ klein ist, reicht es aus, einen oder mehrere Schwachstellenscanner und einen Spezialisten zu haben, der die gesamte Infrastruktur regelmäßig überprüft und dabei die offensichtlichsten oder am einfachsten zu behebenden Probleme abdeckt.

In der Praxis, wenn ein Unternehmen wächst, die Anzahl der Geräte im Netzwerk wächst, neue Informationssysteme verwendet werden, einschließlich nicht standardmäßiger, reicht ein einfacher Ansatz nicht mehr aus, da das Unternehmen Antworten auf folgende Fragen wünscht:

- Und mit welchen Schwachstellen aus dem Scannerbericht (möglicherweise Tausende und Zehntausende) müssen Sie arbeiten und warum?

- Wie viel kostet es, diese Schwachstellen zu beheben?

- Und kann jemand sie wirklich benutzen, um einen Angriff zu starten?

- Und was riskiere ich, wenn ich nichts korrigiere?

- Und wie kann man sicherstellen, dass alles repariert ist?

Nicht jeder Sicherheitsbeamte und Systemadministrator hat sofort eine klare Antwort auf all diese Fragen. Vergessen Sie auch nicht, dass das Schwachstellenmanagement an sich ein ziemlich komplizierter Prozess ist und es viele Faktoren gibt, die die Entscheidungsfindung beeinflussen:

- hohes Risiko, Opfer einer Massen- oder gezielten Attacke zu werden, wenn Schwachstellen nicht rechtzeitig beseitigt werden (insbesondere der Außenbereich);

- Die hohen Kosten für die Beseitigung vieler Sicherheitslücken, insbesondere wenn kein fertiger Patch oder keine Sicherheitslücke vorhanden ist, wirken sich auf eine große Anzahl verteilter Geräte aus (häufig ist dies ein Stoppfaktor, und infolgedessen bestehen weiterhin Probleme).

- Wenn verschiedene Personen oder sogar Unternehmen, die nicht immer über die erforderlichen Qualifikationen für die korrekte Bewertung erkannter Schwachstellen verfügen, für verschiedene Arten von Geräten verantwortlich sind, kann der Eliminierungsprozess äußerst zeitaufwändig sein oder überhaupt nicht beginnen.

- Wenn spezielle Geräte oder SCADA-Systeme verwendet werden, besteht eine hohe Wahrscheinlichkeit, dass der Hersteller keine erforderlichen Patches bereitstellt oder das System im Prinzip nicht aktualisiert werden kann.

Aus diesem Grund sieht der willkürlich implementierte Schwachstellenmanagementprozess in den Augen des Unternehmens nicht effektiv und verständlich aus.

Angesichts der geschäftlichen Anforderungen und des Verständnisses der Besonderheiten der Arbeit mit Sicherheitslücken in der Informationssicherheit haben wir in Akribia einen separaten Service entwickelt.

Was haben wir uns ausgedacht?

Wir waren der Meinung, dass das Schwachstellenmanagement wie jeder Prozess systematisch angegangen werden muss. Und genau dies ist außerdem ein kontinuierlicher und iterativer Prozess, der aus mehreren Stufen besteht.

Client-Verbindung

Wir kümmern uns um die Bereitstellung, Konfiguration und Unterstützung aller notwendigen Tools. Der Client muss nur einen virtuellen oder physischen Server zuweisen (möglicherweise mehrere, wenn das Netzwerk groß und verteilt ist). Wir selbst installieren alles Notwendige und konfigurieren für den korrekten Betrieb.

Bestandsaufnahme und Profilerstellung

Kurz gesagt, es geht darum, alle Geräte im Netzwerk zu identifizieren, sie in Gruppen desselben Typs zu unterteilen (der Detaillierungsgrad einer solchen Aufteilung kann je nach Größe des Client-Netzwerks oder dem Vorhandensein einer großen Anzahl spezifischer Geräte variieren), die Gruppen auszuwählen, für die der Dienst bereitgestellt wird, herauszufinden Verantwortliche für die ausgewählten Gruppen.

Es ist wichtig, diesen Vorgang nicht nur einmal auszuführen, sondern Muster hervorzuheben, damit Sie jederzeit verstehen können, was im Netzwerk geschieht, neue Geräte finden, alte Geräte finden, die verschoben wurden, neue Untertypen innerhalb von Gruppen finden und vieles mehr. Es ist wichtig. Die Bestandsaufnahme erfolgt ständig mit einer bestimmten Häufigkeit. In unserer Praxis sind wir zu dem Schluss gekommen, dass ein wirksames Schwachstellenmanagement ohne Verständnis der Struktur von Vermögenswerten nicht möglich ist.

Wir haben lange an dem Asset-Profiling-Algorithmus gearbeitet, jedes Mal, wenn wir neue Bedingungen hinzugefügt oder alles von Grund auf geändert haben. Wir werden nicht alle technischen Details offenlegen und Codezeilen angeben, die unseren Algorithmus implementieren. Wir geben nur eine allgemeine Abfolge von Aktionen an:

- Der Client stellt einen IP-Netzwerkplan bereit.

- Unter Verwendung eines Netzwerkscanners wird für jedes Gerät ein Fingerabdruck basierend auf offenen Netzwerkports und Betriebssystemen erstellt.

- Die Profile werden nach Gerät und Typ kombiniert (z. B. Cisco Catalyst 2960 \ Network-Geräte).

- Wenn ein neues Gerät angezeigt wird, wird das ähnlichste Profil gesucht.

- Wenn die Genauigkeit nicht ausreicht, wird der Gerätetyp vom Client angegeben.

- Wiederholte Netzwerk-Scans werden regelmäßig durchgeführt, um Daten zu aktualisieren und nach neuen Geräten und Typen zu suchen.

In Ermangelung eines genauen IP-Plans des Netzwerks (z. B. bei Verwendung von DHCP oder des "menschlichen Faktors") ist die Option der Online-Profilerstellung basierend auf mehreren bekannten IP-Adressen möglich. Als Nächstes werden ähnliche Geräte innerhalb des Typs definiert und das Profil aktualisiert.

Dieser Ansatz ermöglicht es uns, den Gerätetyp mit einer Genauigkeit von etwa 95% zu bestimmen, möchte aber immer mehr. Wir sind offen für neue Ideen, Kommentare und Kommentare. Wenn es etwas gibt, das wir nicht berücksichtigt haben, sind wir bereit, es in den Kommentaren zu diskutieren.

Scan-Zeitplan

Wenn wir bereits über alle erforderlichen Informationen zum Netzwerk des Clients verfügen, erstellen wir einen Zeitplan für die Suche nach Schwachstellen, wobei die erforderliche Häufigkeit der Überprüfungen für jeden Gerätetyp berücksichtigt wird. Die Häufigkeit kann beliebig sein - von 1 Tag bis 1 Jahr. Die Häufigkeit hängt einerseits davon ab, wie schnell und wie oft der Client bereit ist, mit Schwachstellen des einen oder anderen Geräts zu arbeiten, andererseits wirkt sich dies auf den Preis des Dienstes aus.

Ein Plan könnte beispielsweise so aussehen:

Es ist wichtig zu beachten, dass wir dringend empfehlen, den Umfang des externen Netzwerks täglich zu überprüfen, um das Risiko der Ausnutzung von 1-Tages-Sicherheitslücken (soeben veröffentlicht) zu minimieren. Die gleiche Empfehlung gilt für die öffentlichen Webressourcen des Kunden.

Eigentlich scannen

Eine Woche vor dem geplanten Startdatum für das Scannen von Gerätegruppen setzen wir uns mit der für die Gruppe verantwortlichen Person in Verbindung, informieren sie über die Scandaten und senden eine vollständige Liste der Geräte, die wir überprüfen werden. In dieser Phase können Sie (falls erforderlich) den Überprüfungsbereich anpassen. Dies geschieht, um das Risiko einer fehlerhaften Erkennung von Geräten im Netzwerk zu minimieren.

Nach Abschluss des Scans wird auch die verantwortliche Person informiert. Das heißt, Stakeholder sind IMMER auf dem neuesten Stand.

Wir verwenden verschiedene Scanner, einschließlich separater Tools für die Suche nach Schwachstellen in Websystemen. So erhalten wir mehr Informationen für die Analyse und können mehr potenzielle Probleme finden.

Um die Kosten zu optimieren, können wir nicht die gesamte Gruppe von Geräten des gleichen Typs scannen, sondern uns auf eine repräsentative Stichprobe beschränken, z. B. 30-50% der zufällig ausgewählten Geräte aus der Gruppe oder 30-50% der Geräte aus jedem geografisch verteilten Büro. Wenn auf ausgewählten Geräten kritische Sicherheitslücken gefunden werden, wird eine Suche nach bestimmten Sicherheitslücken gestartet, die bereits auf allen Geräten in der Gruppe vorhanden sind. So erhalten wir die umfassendste Abdeckung in kürzerer Zeit.

Es ist wichtig zu beachten, dass es separate Schwachstellen gibt, die nicht von Standardtools bestimmt werden. Wenn wir mit dem Scannen eines bestimmten Gerätetyps beginnen, überprüfen wir alle öffentlichen Schwachstellen und stellen sicher, dass unsere Scanner sie finden können. Wenn wir verstehen, dass Standardtools nicht ausreichen, suchen wir manuell nach einzelnen Schwachstellen oder entwickeln eigene Tools zur Überprüfung.

Und am wichtigsten ist, dass wir nicht auf einen geplanten Scan warten, wenn Informationen über eine neue gefährliche Sicherheitsanfälligkeit im öffentlichen Raum angezeigt werden. Alle Clients, die möglicherweise unter der gerade gefundenen Sicherheitsanfälligkeit leiden könnten, werden umgehend über das Problem informiert, und wir führen eine außerplanmäßige Überprüfung durch.

Im Allgemeinen geht eine detaillierte Beschreibung unserer Schwachstellensuchtechnologie etwas über den Rahmen dieses Artikels hinaus. Sie können sich jedoch mit der

Präsentation vertraut machen, die wir 2017 auf dem SOC-Forum gehalten haben.

Analyse der Scanergebnisse

Wenn Sie jemals einen Schwachstellenscanner in einem Unternehmensnetzwerk mit mehr als 100 Hosts ausgeführt haben, erinnern Sie sich wahrscheinlich an das Gefühl, das entsteht, wenn Sie sich eine kilometerlange Liste von Datensätzen desselben Typs ansehen, deren Inhalt auf den ersten Blick wenig verstanden wird. Ohne spezielle Kenntnisse ist es schwierig, angemessen zu beurteilen, was so wie es ist, was repariert werden muss und in welcher Reihenfolge zu handeln ist.

Wir machen diesen Schritt auf uns selbst, schauen uns die Ergebnisse an und wählen wirklich kritische Probleme aus, die dem Geschäft des Kunden echten Schaden zufügen können.

Wir bewerten solche Parameter wie:

- Verfügbarkeit eines anfälligen Geräts / Dienstes für einen potenziellen Angreifer;

- das Vorhandensein eines öffentlichen Exploits;

- Komplexität des Betriebs;

- potenzielles Risiko für das Unternehmen;

- Ist es falsch positiv?

- Komplexität der Beseitigung;

- und so weiter.

Nach der Verarbeitung werden die „verifizierten und genehmigten“ Schwachstellen von uns im Incident Management System veröffentlicht (wir werden separat darüber sprechen), wo Kundenmitarbeiter sie einsehen, Fragen stellen, zur Arbeit bringen oder ablehnen können, wenn Risiken akzeptiert werden.

Bei Bedarf vereinbaren wir auch eine Konsultation mit der Person, die für anfällige Geräte verantwortlich ist, und erläutern ausführlich, was gefunden wurde, was damit zu tun ist und welche Möglichkeiten es gibt, um Risiken zu minimieren.

Nachdem die Sicherheitsanfälligkeit auf die Arbeit übertragen wurde, geht der Ball auf die Clientseite und wir scannen die nächste Gruppe von Geräten.

Aber der Prozess für die erste Gruppe endet nicht dort.

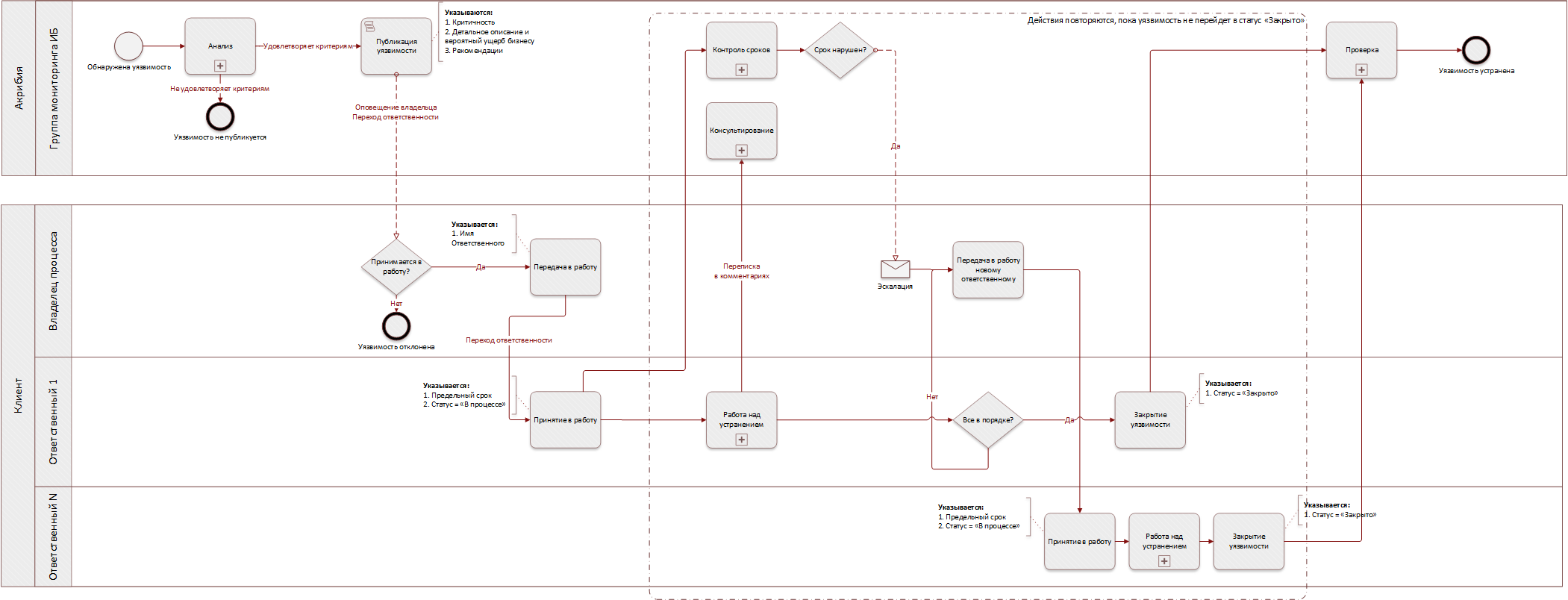

Sicherheitsanfälligkeitskontrolle

Im System können Sie für jede veröffentlichte Sicherheitsanfälligkeit den Status und die Frist für die Beseitigung festlegen. Wir überwachen Statusänderungen sowie Fristen.

Wenn die Sicherheitsanfälligkeit vom Client geschlossen wird, sehen wir dies und führen eine Überprüfung durch, um sicherzustellen, dass die Sicherheitsanfälligkeit wirklich behoben ist. Weil Die Prüfung wird nur für eine Sicherheitsanfälligkeit gestartet. Dann dauert es nicht lange. Das Ergebnis kann an einem Tag für Hunderttausende von Hosts oder sogar in Sekunden für eine kleine Gruppe von Geräten abgerufen werden.

Wenn die Sicherheitsanfälligkeit wirklich geschlossen ist, bestätigen wir dies. Wenn die Sicherheitsanfälligkeit auf allen oder einem Teil der Geräte aus der Gruppe erhalten bleibt, werden wir zur Überarbeitung zurückkehren.

Der Arbeitszyklus mit jeder Sicherheitsanfälligkeit endet erst, wenn wir bestätigen, dass sie nicht mehr auf allen anfälligen Geräten vorhanden ist.

Das allgemeine Schema sieht ungefähr so aus:

Bei der Kontrolle der Beseitigung von Schwachstellen können zwei zusätzliche Unterprozesse unterschieden werden: Kontrolle der Fristen und Zusammenarbeit mit den Verantwortlichen für das Schließen der Schwachstelle auf der Clientseite.

ZeitsteuerungIch wiederhole, für jede Sicherheitsanfälligkeit muss eine Frist für ihre Beseitigung festgelegt werden. Dieser Parameter wird vom Client unabhängig eingestellt, d.h. Wir schreiben nicht vor, wie schnell verantwortungsbewusste Kundenmitarbeiter arbeiten sollen, sondern überwachen die Erreichung der Ziele. Wenn Aufgaben überfällig sind, wird der Inhaber des Schwachstellenmanagementprozesses des Kunden darüber informiert. Informationen über Schwachstellen, die rechtzeitig geschlossen wurden oder abgelaufen sind, werden von uns in regelmäßigen Berichten mit den Namen „exzellente Schüler“ und „Doppelgänger“ wiedergegeben. Wir betrachten einen solchen Indikator auch als die durchschnittliche Geschwindigkeit, mit der Schwachstellen behoben werden. So sammelt der Kunde die notwendigen Informationen für die Planung, das verantwortliche Laden sowie über seine Erfolge oder Auslassungen.

Arbeiten Sie mit VerantwortlichenManchmal besteht für einzelne Schwachstellen die Notwendigkeit, mehrere Verantwortliche zuzuweisen, die gesamte oder einen Teil der Arbeit an der Aufgabe auf eine andere Person zu übertragen oder einfach die verantwortliche Person zu ändern, weil die erste fehlgeschlagen ist, in den Urlaub gefahren ist, krankgeschrieben wurde usw. All dies ermöglicht es uns, unser System zu implementieren.

Das folgende Bild zeigt das Schema des Dienstes im Kontext einer Sicherheitsanfälligkeit.

Wirksamkeit

Auf diese Weise haben wir den Arbeitsprozess aufgebaut und sehen in unserem Ansatz eine Reihe von Vorteilen und Möglichkeiten, die dazu beitragen, Schwachstellen effektiver zu beseitigen und gleichzeitig die im ersten Teil des Artikels identifizierten Probleme zu lösen:

- Wir übernehmen nicht nur die Aufgabe, Scanner zu starten, um nach Schwachstellen im Netzwerk zu suchen, sondern auch die Ergebnisse ihrer Arbeit zu analysieren. Wir filtern den Überschuss heraus und das Endergebnis ist eine Liste von Schwachstellen, mit denen wir arbeiten können und sollten.

- Wenn wir diese Liste erstellen und sie den Spezialisten des verantwortlichen Kunden präsentieren, schreiben wir immer zwei Dinge: eine detaillierte Beschreibung der Bedeutung der Sicherheitsanfälligkeit und der negativen Auswirkungen auf das Unternehmen sowie Empfehlungen zur Beseitigung oder Minimierung von Risiken. So können Sie immer verstehen, was passieren wird, wenn Sie nichts tun, und Sie können den Zeit- und Kostenaufwand für die Umsetzung der empfohlenen Maßnahmen abschätzen.

- Wenn immer noch Zweifel oder Argumente für die Beseitigung einer bestimmten Sicherheitsanfälligkeit bestehen, können wir zusätzlich die Möglichkeit testen, diese Sicherheitsanfälligkeit unter realen Bedingungen oder in der Nähe realer Bedingungen auszunutzen. Nach einem solchen „Mini-Pentest“ wird sich zeigen, wie möglich und schwierig es für einen potenziellen Angreifer ist, einen Angriff durchzuführen.

- Wenn die Arbeit zum Entfernen von Sicherheitslücken abgeschlossen ist, überprüfen wir sie immer. Somit kann das Risiko von Fehlern oder Auslassungen beseitigt werden.

Und der Kunde wiederum erhält unserer Meinung nach wertvolle Möglichkeiten und kann:

- Konzentrieren Sie sich auf wirklich wichtige Gerätegruppen und überwachen Sie deren Status häufiger.

- Konzentrieren Sie sich auf wirklich gefährliche Schwachstellen, die echten Schaden verursachen können.

- Überwachung der Arbeit an jeder Sicherheitsanfälligkeit, Verfolgung von Statusänderungen und Fristen;

- individuelle Beratung zum Schließen von Schwachstellen erhalten;

- Entlasten Sie die Zeit Ihrer Mitarbeiter, die für das Starten und Verarbeiten der Ergebnisse von Scans sowie für das Einrichten und Unterstützen aller erforderlichen Tools erforderlich ist.

- Nun, und als Bonus für den CFO - um die Kapitalkosten für den Kauf eigener Tools zum Scannen in Betriebskosten umzuwandeln, um die Dienste von Experten zu bezahlen.

Interessant? Im

Servicebereich unserer Website sehen Sie die Preise sowie Bestellprüfungsservices unter besonderen Bedingungen.