Ein früherer Beitrag über unsere Cisco Threat Response-Suchplattform für Bedrohungen führte mich zu einigen Fragen zur Integration von CTR in die Regierungsdienste SOSOPKA und FinCERT. Deshalb habe ich beschlossen, eine weitere kleine Notiz zu schreiben und zu zeigen, wie Sie die Kompromissindikatoren, die Ihnen vom FSB und der Zentralbank zugesandt wurden, optimal nutzen können. Tatsächlich ist eine solche Integration nicht übernatürlich und kompliziert - unsere Regulierungsbehörden verwenden weltweit computerlesbare und standardisierte Formate von Kompromissindikatoren (ich kann mir nicht vorstellen, was passieren wird, wenn Hashes für böswillige Proben gemäß GOST R 34.11-2012 und nicht gemäß MD5 gesendet werden / SHA1 / SHA256), bieten jedoch noch keine API zur Automatisierung der Arbeit mit ihnen. In jedem Fall sind sie in Cisco Threat Response nicht so schwierig zu verwenden. Um keinen Screenshot dieses Verfahrens zu machen, sondern es in der Dynamik zu zeigen, habe ich ein kurzes Video aufgenommen, das anhand eines Beispiels aus der

Praxis mit einem Angriff auf das

anfällige RDP-Protokoll zeigt, wie einfach es ist, die Interaktion der staatlichen Kommunikations- und Sicherheitsadministration mit Cisco-Sicherheitslösungen zu organisieren.

Genau das gleiche Verfahren kann mit jeder anderen Quelle von Threat Intelligence durchgeführt werden - BI.ZONE, Kaspersky Lab, Group-IB, Anomali, Cisco Talos usw. Hier ist ein kurzes animiertes Video, wie dies mit US-CERT gemacht wird.

Nachdem wir eine Untersuchung durchgeführt und Spuren nicht autorisierter Aktivitäten in unserem Netzwerk identifiziert haben, stehen wir vor der Aufgabe, diese schnell zu blockieren. Daher müssen geeignete Regeln in die Schutzausrüstung eingeführt werden, die an Knoten, an Grenzen und in den Wolken funktioniert. Cisco Threat Response kann dies auch.

Aber wie vorteilhaft ist es für uns, Cisco Threat Response zur Untersuchung von Vorfällen zu verwenden? Ist es nicht einfacher, dieselben Lösungen zu verwenden, mit denen CTR funktioniert - AMP für Endpunkte, E-Mail-Sicherheits-Appliance, Cisco Firepower usw., jedoch ohne CTR? Warum brauchen wir ein anderes zusätzliches System? Ich habe versucht, zu jeder dieser Entscheidungen ein Ermittlungsverfahren durchzuführen, und habe interessante Zahlen erhalten, die für sich sprechen.

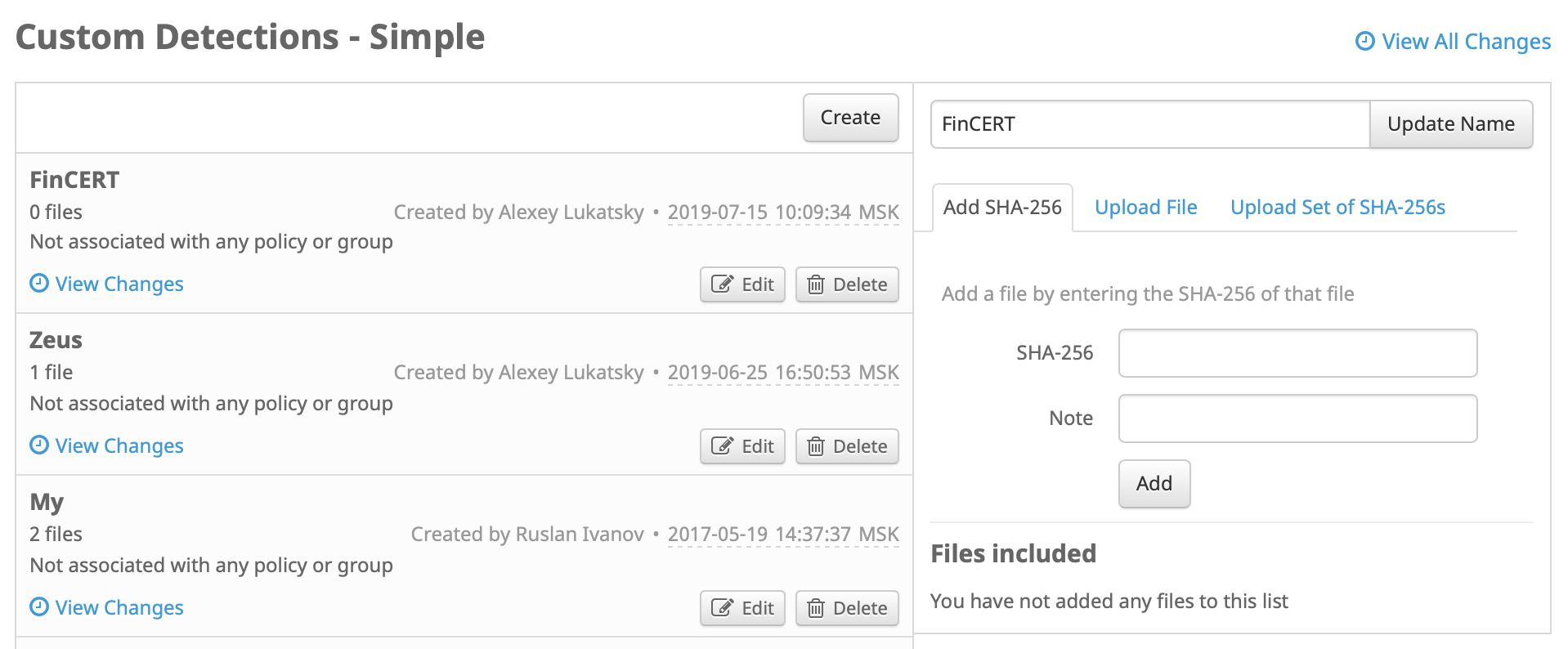

Bei AMP für Endpunkte dauert eine CTR-ähnliche Untersuchung mindestens 30 Sekunden. Während dieser Zeit kann ich die von mir benötigte Richtlinie erstellen und die erforderlichen Kompromissindikatoren eingeben. Danach starte ich die Suche in den Ergebnissen von Cisco AMP4E.

Tatsächlich wird es noch etwas länger dauern, da dies von der Anzahl der Kompromissindikatoren abhängt, die ich in der Verwaltungskonsolenschnittstelle festlegen muss (oder ich muss eine Datei mit Indikatoren vorbereiten, die ich gerade auf das System hochlade).

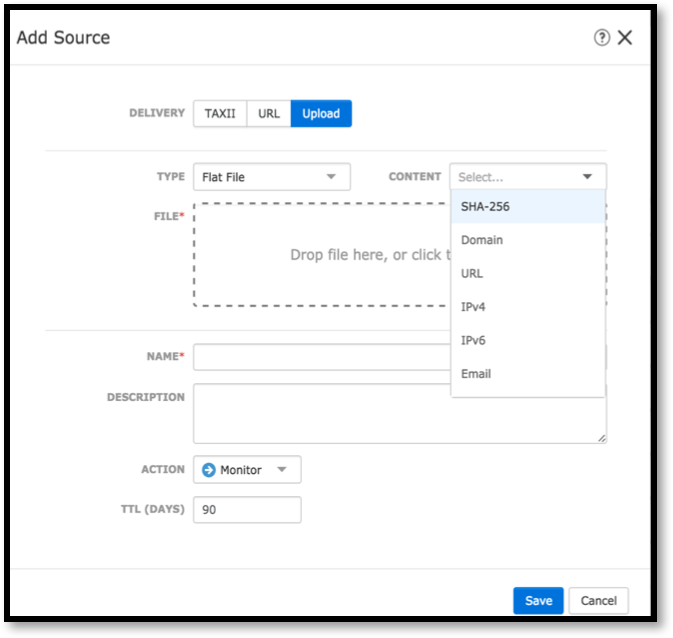

Bei Cisco Firepowe NGIPS dauert ein ähnliches Verfahren mindestens 40 Sekunden (abhängig von der Anzahl der von mir gesuchten Kompromissindikatoren).

Bei der kürzlich integrierten Cisco E-Mail-Sicherheitslösung mit CTR dauert die Suche nach Kompromissindikatoren in E-Mail-Nachrichten über die Cisco SMA (Security Management Appliance) mindestens 11 Sekunden, wenn ich die Hash-Werte für böswillig oder verdächtig manuell festlege Anhänge

und mindestens 18 Sekunden, wenn ich die Quelle der Kompromissindikatoren anzeige, von wo aus die Daten im automatischen Modus geladen werden.

Im Allgemeinen gibt es nicht so viel für jede Lösung, aber wenn ich mehrere Produkte und Indikatoren verschiedener Typen gleichzeitig umfassend untersuche, benötige ich mindestens 120 Sekunden. Wenn Sie das Video erneut ansehen, werden Sie feststellen, dass bei Verwendung von Cisco Threat Respone die Untersuchung nur 10 Sekunden dauert. Und diese Zeit ist nahezu unabhängig von der Anzahl der gesuchten Indikatoren. Zwölffacher Zeitgewinn und keine Probleme bei der Erstellung von Kompromissindikatoren für das Hochladen auf das System - kopieren Sie einfach alles, was wir brauchen, in die Zwischenablage (oder in das Casebook-Browser-Plugin) und fügen Sie es in die Klickrate ein. Wenn Sie also die Aufgabe haben, Vorfälle umgehend zu untersuchen, können Sie dies mit dem kostenlosen Cisco Threat Respone mehr als effektiv lösen.

Dies ist nur ein Beispiel für die Integration von Cisco-Lösungen in staatliche Bedrohungsinformationssysteme. In der Tat gibt es mehr. Beispielsweise können wir nicht nur die Untersuchung von Vorfällen automatisieren, sondern auch automatisch die Artefakte blockieren, die wir vom staatlichen Sozialversicherungsdienst oder FinCERT erhalten. Es reicht aus, die APIs zu verwenden, die beispielsweise in Cisco AMP for Endpoints oder Cisco Firepower enthalten sind. Richtig, tun Sie dies (automatisch blockieren) mit Vorsicht.