Die

MITRE ATT & CK- Matrix (Adversarial Tactics, Techniques and Common Knowledge) wurde bereits seit langem an verschiedenen Standorten diskutiert, darunter eine ganze Reihe von Artikeln

hier auf Habré. Wir können sagen, dass die Community dieses Modell übernommen hat, außerdem haben viele begonnen, es zu verwenden. Heute haben wir für Sie einen kleinen Überblick über verschiedene Projekte zusammengestellt, die darauf abzielen:

- Verbesserung der Wahrnehmung und Bequemlichkeit der Arbeit mit der Matrix;

- Match Analytics mit ATT & CK;

- Durchführen von Überprüfungen für verschiedene in der Matrix beschriebene Angriffe.

Wir werden uns an Land einig sein: Die überwachten Versorgungsunternehmen wurden nicht gründlich getestet, es ist besser, die Quelle für Details zu konsultieren.

Inhalt

Eintrag

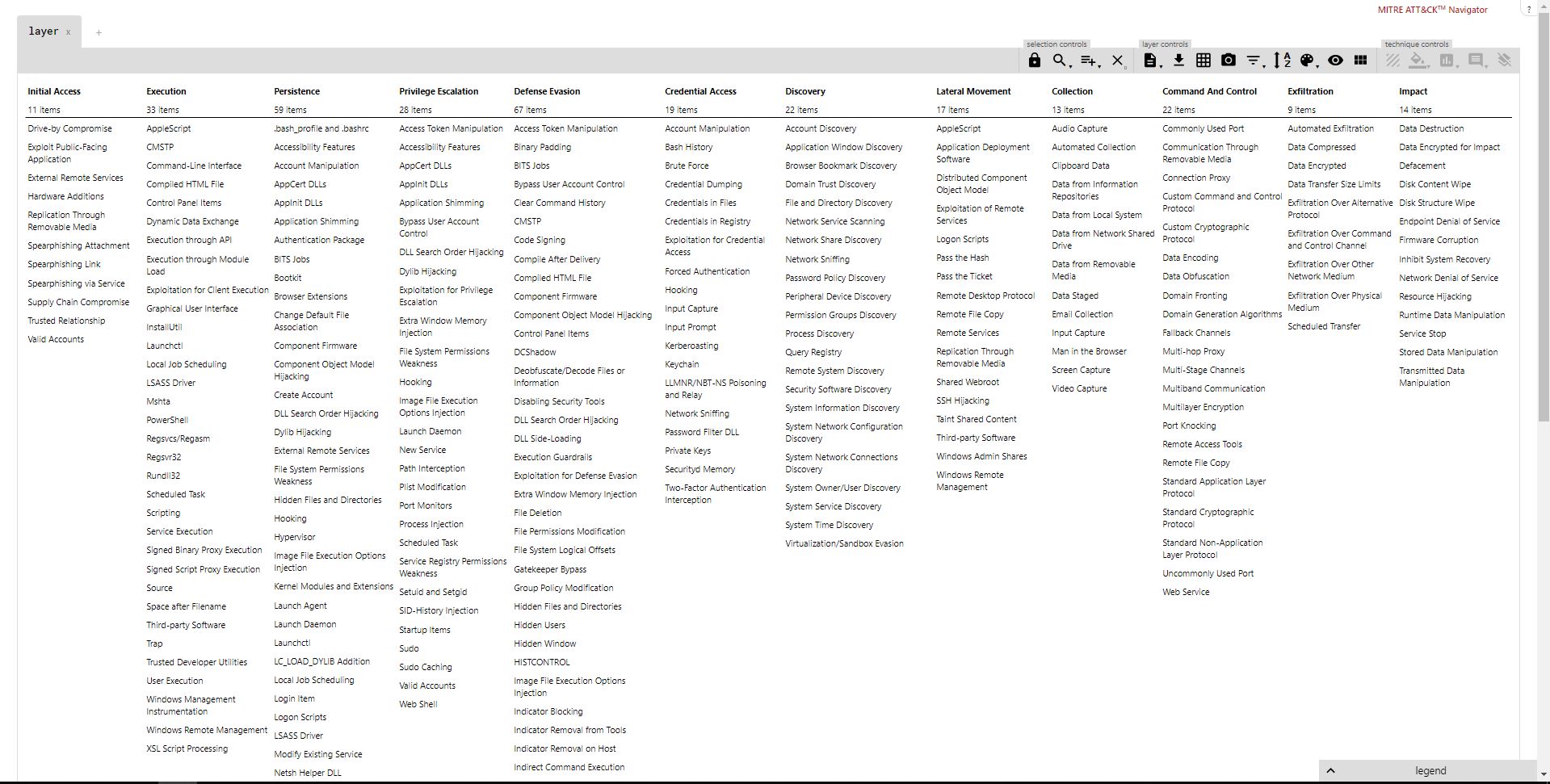

Das erste ATT & CK-Modell wurde im September 2013 erstellt und konzentrierte sich hauptsächlich auf Windows. Seitdem hat sich ATT & CK dank der Beiträge der Cybersecurity-Community erheblich weiterentwickelt. Darüber hinaus wurde eine zusätzliche PRE-ATT & CK-Wissensdatenbank erstellt, die die Vorbereitung des Angriffs sowie ATT & CK für mobile Geräte beschreibt.

Ab Juli 2019 enthält Enterprise ATT & CK 314 Angriffsmethoden für Windows, Linux und Mac. Die Matrixstruktur besteht aus 11 Taktiken: vom ersten Zugriff über die Kontrolle durch C & C bis hin zur Exfiltration von Daten. Jede Phase des Angriffslebenszyklus besteht aus vielen Techniken, die von verschiedenen Gruppen von Cyberkriminellen erfolgreich eingesetzt wurden, um das Netzwerk des Unternehmens zu gefährden. Beim Testen der Sicherheit macht RedTeam im Wesentlichen dasselbe. Daher wäre es eine große Lücke, eine solche Wissensbasis nicht zu verwenden.

In diesem Artikel werden wir uns nicht mit der ATT & CK-Matrix selbst befassen. Alle Details finden Sie auf

der Entwickler-

Website . Die Verwendung und Anwendbarkeit dieser Wissensbasis wird durch die häufige Verwendung durch große und nicht sehr große Anbieter angezeigt: Fast alle Lösungen zur Erkennung und Jagd von Bedrohungen weisen bereits eine Korrelation von Ereignissen mit dieser Matrix auf.

Matrixnavigation, Datenpräsentation

ATT & CK Navigator

→

ProjektseiteEine Open Source-Webanwendung, die grundlegende Navigation und Anmerkungen zu allen Plattformmatrizen bietet. Trotz seiner Einfachheit vereinfacht die Anwendung die Arbeit mit der Matrix erheblich und ermöglicht es Ihnen, Ebenen über der Hauptmatrix zu erstellen. Eine bestimmte Schicht kann Techniken einer bestimmten Gruppierung demonstrieren oder umgekehrt eine Schutzbeschichtung sichtbar machen. Navigator hilft Ihnen bei der Planung der Arbeit Ihres RedTeams oder BlueTeams. Tatsächlich können Sie mit der Anwendung einfach Zellen in der Matrix bearbeiten: Farbcodierung, Hinzufügen eines Kommentars, Zuweisen eines numerischen Werts usw.

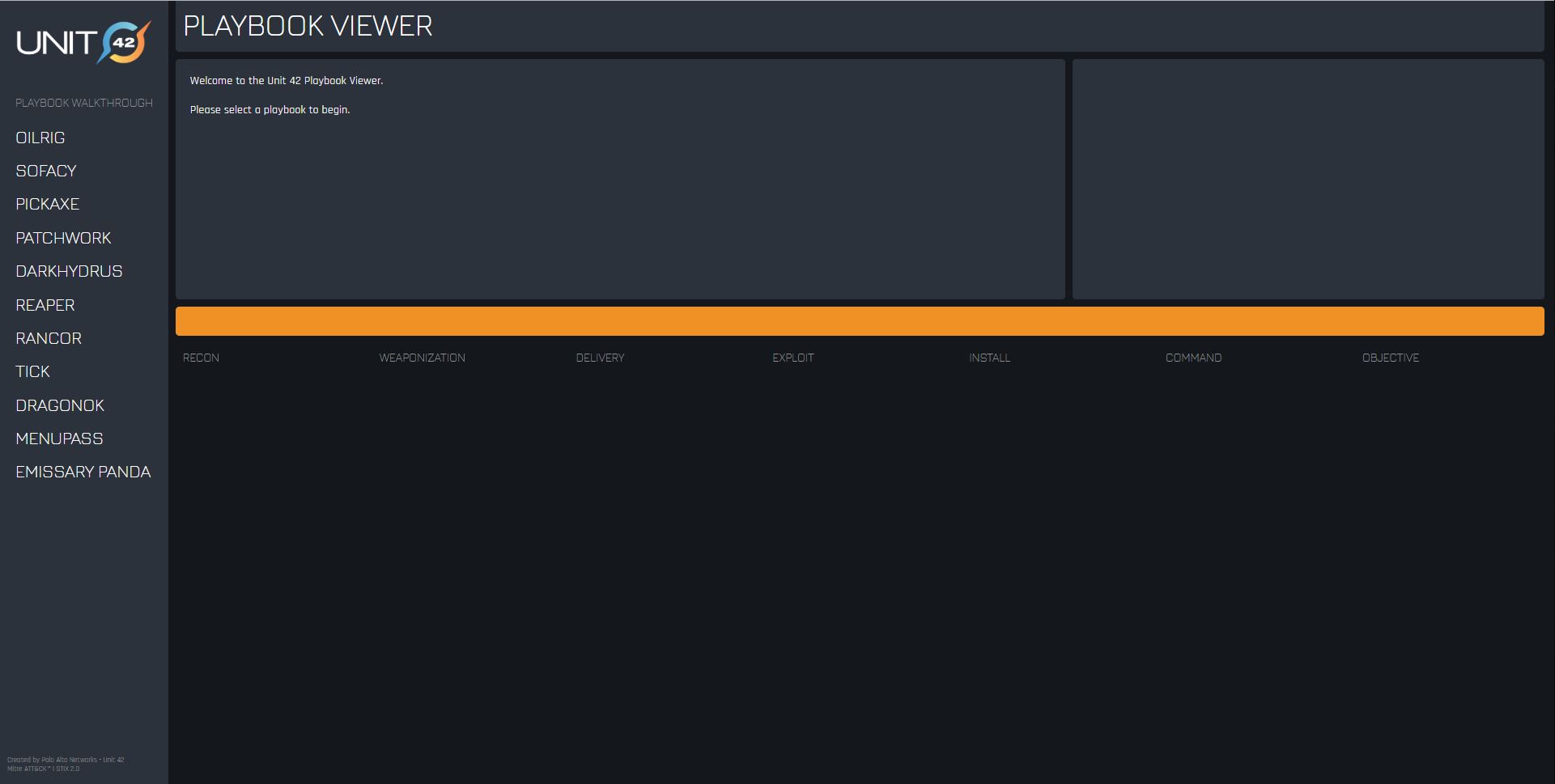

Viewer-Spielbuch

→

Projektseite→

Projektseite auf GithubViewer Playbook ist ein STIX2-Inhaltsanalysesystem, das gegnerische Techniken enthält. Das Ziel des Playbooks ist es, die Werkzeuge, Methoden und Verfahren, die ein Gegner verwendet, in ein strukturiertes Format zu optimieren, das mit anderen geteilt werden kann. Die MITRE ATT & CK-Infrastruktur bietet Namen, Beschreibungen und Links zu Beispielen, wie Gegner während einer Operation Taktiken anwenden, sowie Methoden, die der Gegner verwendet, um sie zu erreichen.

Für BlueTeam

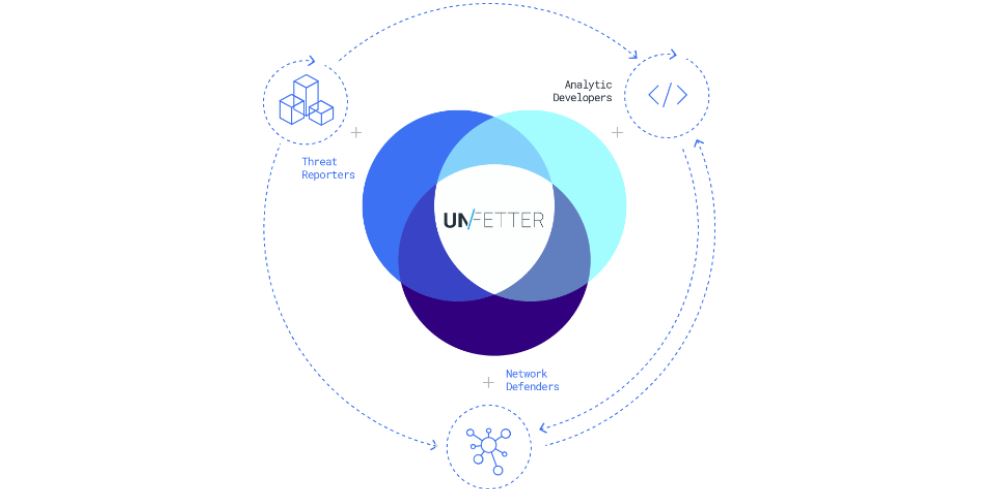

Cyber Analytics Repository (CAR) und CAR Exploration Tool (CARET), Unfetter

→

Unfetter-Projektseite→

Unfetter-Projektseite auf Github→

CAR-Projektseite→

CARET-ProjektseiteDie MITRE-Organisation hat beschlossen, sich nicht nur mit der ATT & CK-Matrix zu befassen und die Idee weiterzuentwickeln: Das Register der Methoden zur Erkennung des Verhaltens von Eindringlingen auf der Grundlage des ATT & CK Cyber Analytics Repository wurde erstellt. Der Einfachheit halber haben wir eine grafische Benutzeroberfläche hinzugefügt - es stellte sich heraus, dass das CAR Exploration Tool (CARET). Aber selbst das schien nicht genug zu sein, so dass das Unfetter-Projekt zusammen mit der US National Security Agency ins Leben gerufen wurde. Dieses Projekt erweitert die Möglichkeiten von CARET, um Cybersicherheitsfachleuten dabei zu helfen, Sicherheitslücken zu identifizieren und zu analysieren. Es gibt 2 Projekte in Unfetter:

- Mit Unfetter Discover können Netzwerksicherheitsanalysten und -ingenieure mithilfe von ATT- und CK-Daten, die von MITRE im STIX- Format empfangen wurden, hochentwickelte CTI-Daten (Cyber Threat Intelligence) erstellen und unter ihren Kollegen austauschen .

- Mit Unfetter Analytic können Sie Analysen den ATT- und CK-Methoden zuordnen, die Sie ermitteln müssen.

Kaskade

→

ProjektseiteDies ist ein MITRE-Forschungsprojekt, dessen Ziel es ist, den größten Teil der Arbeit von BlueTeam zu automatisieren, um das Ausmaß und den Schweregrad verdächtigen Verhaltens im Netzwerk mithilfe von Hostdaten zu bestimmen. Der CASCADE-Serverprototyp kann die Benutzerauthentifizierung verarbeiten, in Splunk oder ElasticSearch gespeicherte Daten analysieren und Warnungen generieren. Warnungen lösen einen rekursiven Untersuchungsprozess aus, wenn mehrere nachfolgende Abfragen verwandte Ereignisse erfassen, die übergeordnete und untergeordnete Prozesse (Prozessbäume), Netzwerkverbindungen und Dateiaktivitäten umfassen. Der Server generiert automatisch ein Diagramm dieser Ereignisse, das die Beziehung zwischen ihnen zeigt, und markiert das Diagramm mit Informationen aus der ATT & CK-Matrix.

Atomic Threat Coverage

→

ProjektseiteDies ist ein Tool, das automatisch Analysen generiert, um Bedrohungen basierend auf ATT & CK zu bekämpfen. Mit dieser Funktion können Sie Ihr eigenes Analyse-Repository erstellen und verwalten, Analysen aus anderen Projekten (wie Sigma, Atomic Red Team sowie privaten Zweigen dieser Projekte mit Ihren eigenen Analysen) importieren und auf zwei Plattformen in lesbare Wikis exportieren:

- Atlassian Confluence Pages

- Eigene automatisch generierte Seiten im Wiki-Stil

Im Wesentlichen können Sie damit Ihr internes Informationsportal zum Erkennen und Reagieren auf Angriffe erstellen.

ATT & CK Python Client

→

ProjektseitePython-Skript für den Zugriff auf den Inhalt der ATT & CK-Matrix im STIX-Format über den öffentlichen TAXII-Server. Dieses Projekt verwendet die Klassen und Funktionen der von MITRE entwickelten Python-Bibliotheken cti-python-stix2 und cti-taxii-client. Das Hauptziel des Projekts ist es, einen einfachen Weg für den Zugriff auf und die Interaktion mit neuen ATT & CK-Daten bereitzustellen.

Für RedTeam

Caldera

→

ProjektseiteCALDERA ist ein automatisiertes System zur Emulation der Aktionen von Angreifern, das auf der MITRE ATT & CK-Plattform basiert. Der Hauptzweck besteht darin, Endpoint-Sicherheitslösungen zu testen und den Netzwerksicherheitsstatus zu bewerten. Laut Gartner-Begriffen kann dieses System auf BAS-Produkte (Breach and Attack Simulation) zurückgeführt werden. CALDERA verwendet das ATT & CK-Modell, um das Verhalten von Gegnern zu identifizieren und zu replizieren, als ob ein echtes Eindringen stattfinden würde. Dies vermeidet Routinearbeiten und gibt mehr Zeit und Ressourcen für die Lösung komplexer Probleme.

Ein kürzlich durchgeführtes Systemupdate hat seine Struktur geändert: Wenn es früher aus einem Server, einem Agenten und einer ausführbaren Datei bestand, um einen Gegner zu emulieren, wird jetzt die Plugin-Architektur verwendet. Sie verbinden neue Funktionen und Verhaltensweisen mit dem Basissystem. CALDERA wird jetzt mit mehreren vorgefertigten Gegnermustern geliefert, die das Stockpile-Plugin verwenden. Das Hinzufügen eigener Muster ist jedoch einfach genug.

Atomic Red Team

→

Projektseite→

Projektseite auf Github→

Red Canary Blog SeiteEs ist vielleicht das beliebteste Projekt im Zusammenhang mit der ATT & CK-Matrix. Red Canary hat eine Bibliothek mit einfachen Tests erstellt, die dem MITRE ATT & CK Framework zugeordnet sind. Dies sind kleine, leicht tragbare Tests zur Erkennung von Angriffen. Jeder Test ist so konzipiert, dass er mit einer bestimmten Taktik verglichen werden kann. Tests werden in einem strukturierten Format mit der Erwartung definiert, dass sie von Automatisierungsumgebungen verwendet werden. Dies gibt Verteidigern eine effektive Möglichkeit, ihre Verteidigung sofort gegen eine Vielzahl von Angriffen zu testen.

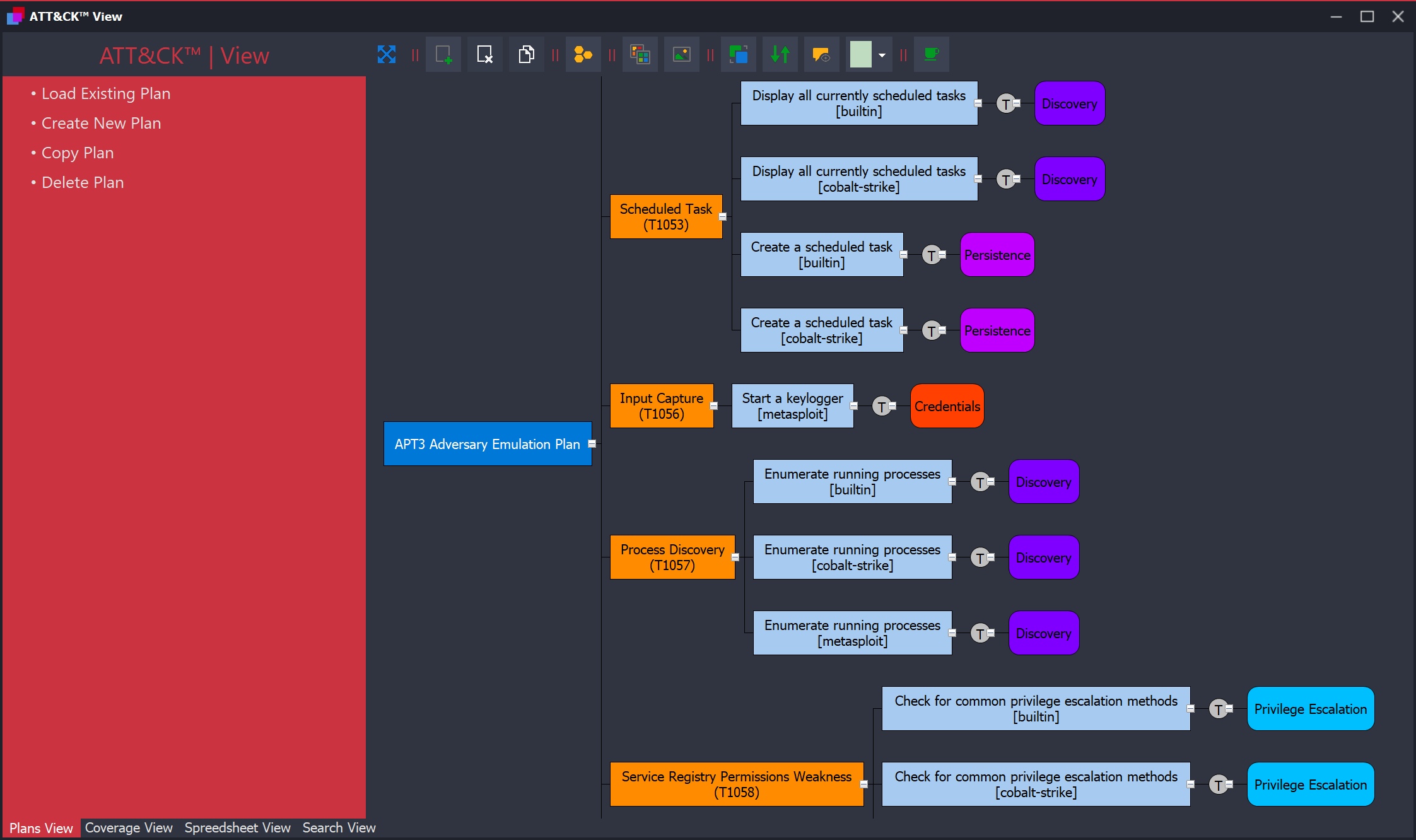

ATT & CK-Tools

→

ProjektseiteDas Repository enthält Folgendes:

- ATT & CK View: Planungswerkzeug für die feindliche Emulation;

- ATT & CK-Datenmodell: Relationales Datenmodell.

View soll Verteidigern helfen, gegnerische Emulationspläne auf der Grundlage des ATT & CK-Frameworks zu entwickeln. Als gutes Beispiel gibt es einen vollständigen feindlichen Emulationsplan für APT3, der von MITRE entwickelt wurde. Auf diese Weise können Sie schneller mit dem Projekt beginnen.

Das Hauptziel des Datenmodells besteht darin, die Integration von ATT & CK in neue Projekte zu vereinfachen. Die Datenbank basiert aus Gründen der Einfachheit und Mobilität auf SQLite. Beispiele für Abfragen finden Sie auf der Projektseite.

Lila Team ATT & CK Automation

→

ProjektseitePraetorians Projekt, das Taktiken, Techniken und Methoden aus der MITRE ATT & CK-Matrix als Postmodule des Metasploit Frameworks implementiert. Das Projekt soll automatisch feindliche Taktiken emulieren.

Rote Teamautomatisierung (RTA)

→

ProjektseiteRTA besteht aus 38 Skripten und unterstützt ausführbare Dateien, die versuchen, böswillige Aktivitäten gemäß den ATT & CK-Matrixmethoden auszuführen. Derzeit deckt RTA 50 Taktiken ab. Wenn möglich, versucht der RTA, die in den Skripten beschriebenen böswilligen Aktivitäten auszuführen, in anderen Fällen wird er sie emulieren.

EDR-Test-Skript

→

ProjektseiteDieses Repository enthält ein einfaches Skript zum Testen von EDR-Lösungen, die auf den Plattformen Mitre ATT & CK / LOLBAS / Invoke-CradleCrafter basieren. Es ist tatsächlich schwierig zu überprüfen, wie viele verschiedene böswillige Angriffe von EDR korrekt identifiziert und verhindert werden. Dieses Skript wurde zu diesem Zweck erstellt. Führen Sie es aus und beobachten Sie, welche Nachrichten an die EDR-Konsole gesendet werden. Die meisten Tests führen einfach calc.exe aus, können jedoch leicht geändert werden (versuchen Sie beispielsweise, Mimikatz herunterzuladen und auszuführen). Dieses Skript funktioniert nur unter Windows und sollte mit den meisten EDR-Lösungen funktionieren.

Das Projekt steckt noch in den Kinderschuhen.

Apps für Splunk

Splunk ist ein Protokollspeicher- und Analysesystem. Es verfügt über eine Weboberfläche und die Möglichkeit, Bedienfelder (Dashboards) zu erstellen - eine eigene Splunk-Anwendung.

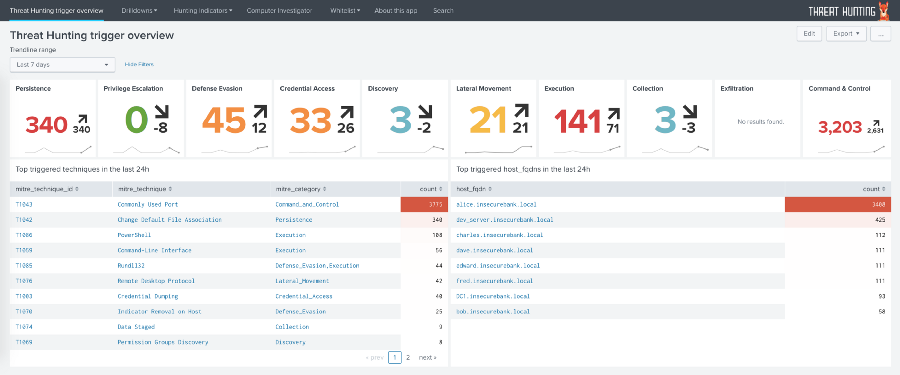

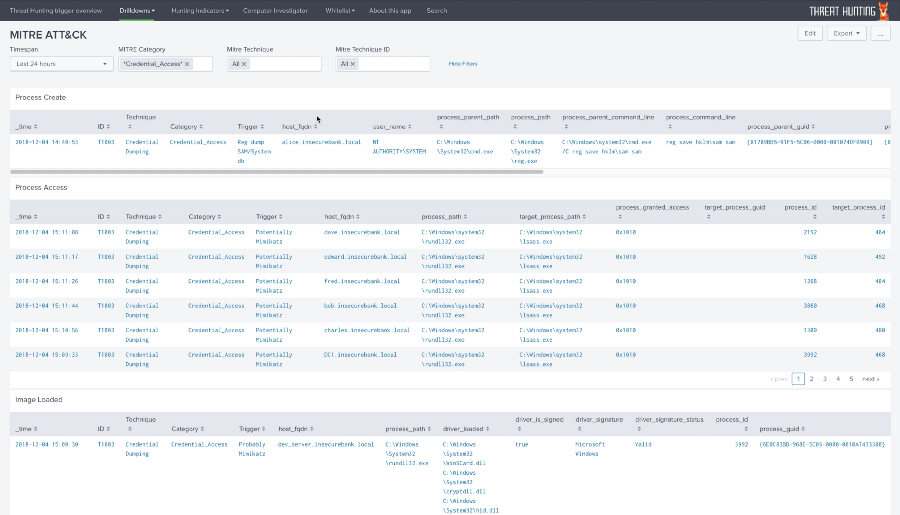

Bedrohungsjagd

→

ProjektseiteThreatHunting ist eine Splunk-Anwendung zur Überwachung von Bedrohungen gemäß der ATT & CK-Matrix. Die Anwendung basiert auf Sysmon-Daten - es handelt sich um ein kostenloses, leistungsstarkes Tracing-Tool auf Host-Ebene, das einen Gerätetreiber und einen Dienst verwendet, der im Hintergrund ausgeführt wird und sehr früh während des Startvorgangs geladen wird. Mit diesem Dienst können Sie auch konfigurieren, was registriert werden soll. Wenn Sie die ThreatHunting-Anwendung öffnen, werden Sie zur Übersichtsseite mit einer Anzahl aller Auslöser für jede ATT & CK-Kategorie in den letzten 24 Stunden weitergeleitet. Außerdem werden die Techniken mit der höchsten Anzahl von Erkennungen und den am stärksten gefährdeten Hosts angezeigt. Mit der Anwendung können Sie Ereignisse im Zusammenhang mit ATT & CK verfolgen, einen Ereignisbaum basierend auf Daten erstellen und einen Bericht erstellen. Weitere Informationen finden Sie im

Blog des Autors.

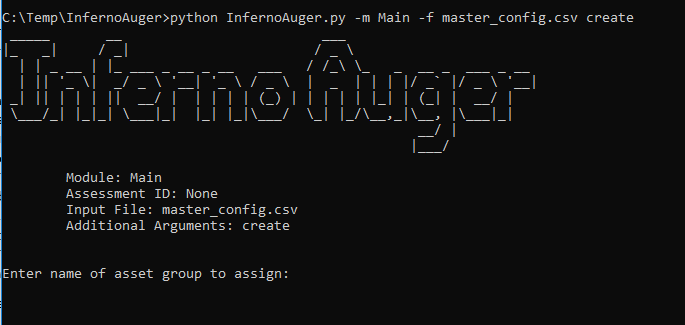

DarkFalcon, InfernoAuger

→

DarkFalcon-Projektseite→

InfernoAuger-ProjektseiteDarkFalcon ist ein Dashboard-System, mit dem Sie mit dem ATT & CK-Framework in Ihrem Splunk arbeiten können. Es gibt auch eine aktualisierte Version von InfernoAuger - eine neu erstellte DarkFalcon, die viele Komponenten in der FireDrill-App automatisieren und Berichte an Splunk senden kann. FireDrill bietet eine Bibliothek anpassbarer Angriffe, mit denen Sie feststellen können, ob Ihre Sicherheitssysteme sie stoppen oder erkennen können. Skripte aus dieser Bibliothek werden in benutzerdefinierten Tests („Assessments“) abgelegt, mit denen InfernoAuger-Module bereits interagieren. Derzeit gibt es fünf Module:

- Main - Ein Modul, mit dem eine Testsuite basierend auf der Konfigurationsdatei der Hauptbaugruppe erstellt oder aktualisiert werden kann.

- Erkennung - Das Modul platziert die Bewertungsergebnisse zur weiteren Korrelation oder Analyse in Splunk.

- Status - Überprüft den Status des aktuellen oder vorherigen Laufs der Testsuite und stellt grundlegende Statistiken zu den Ergebnissen bereit.

- Szenarien - Extrahiert eine Liste aller MITRE ATT & CK-Skripte in FireDrill und zeigt Informationen dazu an.

- Update - sucht seit dem letzten Start nach neuen MITRE ATT & CK-Skripten und sendet eine E-Mail mit den gefundenen.

Verschiedenes

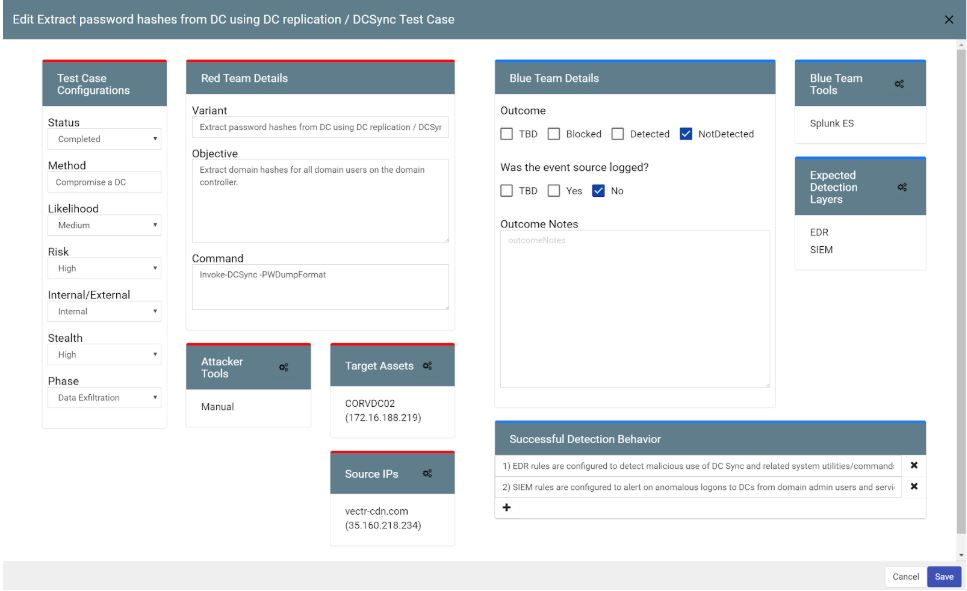

VECTR

→

Projektseite auf Github→

ProjektseiteDies ist ein zentrales Dashboard, mit dem RedTeam- und BlueTeam-Testaktivitäten einfach nachverfolgt werden können, um die Fähigkeit zu messen, Angriffe in verschiedenen Szenarien gemäß den Daten aus der MITRE ATT & CK-Matrix zu erkennen und zu verhindern. Enthält die folgenden Funktionen:

- Tracking-Tests in Echtzeit;

- Messung des Fortschritts der durchgeführten Tests;

- Zentralisierung von RedTeam-Methoden und BlueTeam-Funktionen;

- Hinzufügen von benutzerdefinierten Testskripten;

- Erstellen Sie detaillierte Testberichte.

VECTR dokumentiert die Aufgaben und Tools von RedTeam, die erste und zweite Stufe der BlueTeam-Erkennung, Kriterien für eine erfolgreiche Erkennung und Testergebnisse. Basierend auf den erzielten Ergebnissen werden Empfehlungen zu allgemeinen Indikatoren und spezifischen Konfigurationen von Toolboxen gegeben, mit denen die Erkennungs- und Reaktionsfähigkeiten weiter verbessert werden können.

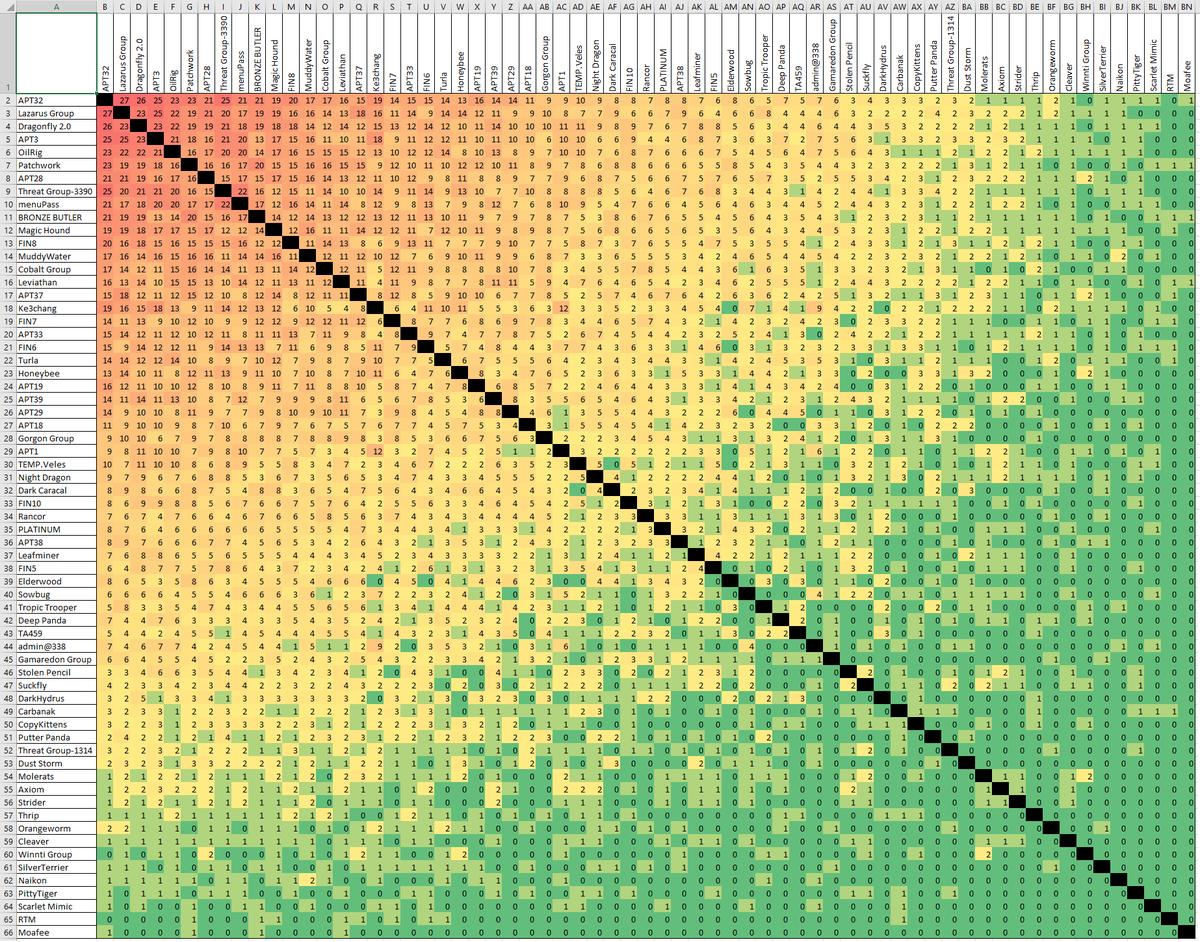

ATT-CK_Analyse

→

ProjektseiteWissenschaftliches und analytisches Repository mit Datenanalyse von MITRE ATT & CK. Unabhängige Analysten suchen nach Antworten auf eine Reihe von Fragen, zum Beispiel:

- Gibt es bisher unbekannte Beziehungen zwischen Gruppen, die einen großen Teil der Methoden verwenden?

- Ist die Anzahl der von jeder Gruppe verwendeten Methoden ein angemessener Indikator dafür, wie fortgeschritten die Fähigkeiten dieser Gruppen sind?

- Wenn es möglich ist, eine Hierarchie von Möglichkeiten entweder direkt aus einem Datensatz oder aus externen Quellen zu erstellen, gibt es Hinweise darauf, dass bestimmte Gruppen bestimmte Methoden vermeiden (und nicht nur nicht anwenden)?

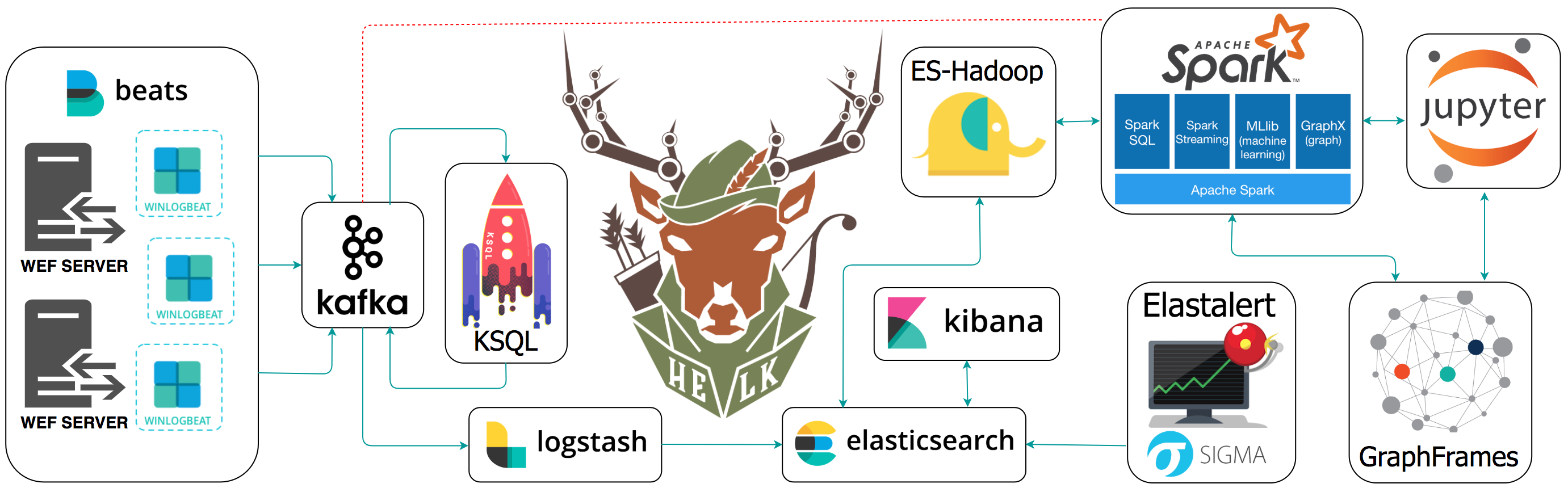

Der Jagdelch (HELK)

→

ProjektseiteNeues Projekt Hunting ELK (Elasticsearch, Logstash, Kibana). Dies ist ein Ökosystem aus mehreren Open Source-Plattformen, die mit dem Hauptziel zusammenarbeiten, die Fähigkeit von Agenten zu erweitern, Bedrohungen zu erkennen, die Fähigkeiten des

Elastic ELK- Stacks. Analytische Suchfunktionen werden durch die Implementierung von Spark & Graphframes-Technologien bereitgestellt. Dies ist eine der ersten öffentlich verfügbaren Assemblys, mit denen Sie die Datenverarbeitungsfunktionen auf dem ELK-Stack kostenlos nutzen können. Darüber hinaus ist ein Jupyter-Notizbuch für das Prototyping mithilfe von Big Data und / oder maschinellem Lernen in das Projekt integriert. Dieser Stapel bietet eine Volltextsuchmaschine, die mit Visualisierungen, grafischen relationalen Abfragen und erweiterten Analysen gemischt ist. Das Projekt befindet sich in der Entwicklungsphase, der Code und die Funktionalität werden sich ändern. In naher Zukunft werden Dashboards mit Daten von ATT & CK hinzugefügt. Weitere Informationen zum Projekt finden Sie im

Blog des Autors.

Fazit

Die Anzahl der Projekte, die die MITRE ATT & CK-Matrix aktiv nutzen, wächst weiter. Es sollte beachtet werden, dass dies eine gute Wissensbasis für Analysten ist, ein neuer Blick auf das Modell der Bedrohungen der Informationssicherheit. Einige Forscher haben jedoch einige der Mängel der Matrix festgestellt. Zum Beispiel gibt es Fälle einer sehr vagen Beschreibung von Techniken, was die Arbeit mit ihnen sehr erschwert.

Die Hauptsache, die Sie nicht vergessen sollten: Diese Matrix basiert auf erfolgreichen Angriffen. Das heißt, Im Großen und Ganzen ist dies eine historische Referenz darüber, welche Techniken und Methoden verwendet wurden. Zweifellos ist dies eine gute Wissensbasis, die praktisch zu bedienen ist, aber dennoch niemals alle möglichen Techniken des Feindes vollständig beschreibt.