Staaten greifen immer mehr in das einst geekige Informationsfeld ein und legen dort die Regeln fest. Eine der Institutionen der staatlichen Regulierung im Informationsraum ist der Mechanismus der „qualifizierten elektronischen Signatur“, einer bedingt nicht gefälschten vertrauenswürdigen Kennung eines

Unternehmens, mit dem es in seinem Namen verschiedene Arten von Transaktionen in elektronischer Form im Informationsraum zertifizieren kann. Tatsächlich ist die Idee des EP nicht neu und hat sich schon lange entwickelt, aber in Russland ist irgendwann etwas schief gelaufen. Dieser Artikel ist eine subjektiv ausführliche Diskussion zum Thema des Instituts für elektronische Signatur in Russland ohne übermäßiges Eintauchen in die technologische Ausstattung. Na ja, ein bisschen wie ohne Hut.

CC-BY-SA, Vadim Rybalko

CC-BY-SA, Vadim Rybalko Achtung! Dies ist Longrid und es kann dir ein Stück deines Lebens nehmen!

Achtung! Dies ist Longrid und es kann dir ein Stück deines Lebens nehmen!

Haftungsausschluss

Ich habe versucht, niemanden zu verletzen, auch wenn ich wollte. Aber trotzdem, wenn jemand bereit ist, beleidigt zu sein: Bitte kümmern Sie sich um Ihre Psyche und lesen Sie einen Beitrag mit einer Übersicht über das nächste Cloud-Hosting oder zum Beispiel über Docker. Fühle dich besser. Wenn Sie bereit sind, zu diskutieren oder etwas hinzuzufügen, schreiben Sie sicher in die Kommentare oder persönlich.

Erstens ein bisschen abstrakte rechtliche Ausrüstung

Was ist ein Deal? In Russland, wie in den meisten entwickelten und nicht so sehr Ländern, gibt es eine ganze Reihe von Gesetzen und Statuten, eine Art „Baum“ von Rechtsakten (NLAs), die das tägliche Leben von Bürgern und Verbänden regeln. Verwerfen der Details: Wir haben das Grundgesetz des Landes - die Verfassung der Russischen Föderation; durch die Ebene davon - viele Bundesgesetze, die Codes (im Rahmen unserer Diskussion - das Zivilgesetzbuch der Russischen Föderation, das Zivilgesetzbuch der Russischen Föderation) und verschiedene Gesetze und Vorschriften, die elektronische Signaturen betreffen (von denen das wichtigste das Bundesgesetz „

Über elektronische Signaturen“ ist) enthalten. ”Vom 6. April 2011 Nr. 63-FZ).

Das Konzept der „Transaktion“ ist im Zivilgesetzbuch der Russischen Föderation geregelt: Im Allgemeinen handelt es sich um Handlungen von Personen, um Beziehungen untereinander aufzubauen, was zur Entstehung von Bürgerrechten und -pflichten führt. Es gibt eine unglaubliche Anzahl von Arten von Transaktionen. Im Allgemeinen verbindet sie die Tatsache, dass die Partei der Transaktion sie mit ihrer eigenen handschriftlichen Unterschrift (aber nicht immer) bescheinigt, als Zeichen dafür, dass die Teilnahme der Partei an dieser Transaktion ihrem freien Willen entspricht.

Nun zur elektronischen Signatur. Zu Beginn des Aufkommens elektronischer Signaturen in Russland wurde es als „elektronische digitale Signatur“ (EDS) bezeichnet, anscheinend als Transparentpapier einer englischsprachigen digitalen Signatur. Dann wurde das Wort digital verdaut und aufgelöst, es blieb eine „elektronische Signatur“. Im Allgemeinen kann nach der aktuellen Gesetzgebung alles als elektronische Signatur bezeichnet werden, obwohl ein Scan einer handschriftlichen Signatur durchgeführt wurde. Daher wurden detaillierte Konzepte eingeführt. Das Gesetz definierte drei Konzepte des EP:

- Einfache elektronische Signatur - alle Codes, Passwörter, Scans, SMS-Überprüfung. Die rechtliche Anerkennung ist begrenzt, auch wenn die Vertragsparteien im Voraus vereinbart haben, diese Art der Unterschrift zu verwenden, und die Verwendungsparameter festgelegt haben.

- Verbesserte unqualifizierte elektronische Signatur - eine Signatur, die mit kryptografischen Mitteln der Informationssicherheit unter Beteiligung eines elektronischen Schlüssels erstellt wird. Bei der Erkennung einer solchen Signatur ist es wichtig, dass eine solche Signatur verwendet werden kann, um den Unterzeichner zu ermitteln und die kryptografische Stärke des signierten Dokuments sicherzustellen (um festzustellen, ob nach der Signatur Änderungen am Dokument vorgenommen wurden).

- Enhanced Qualified Electronic Signature (UKEP) - entspricht den Merkmalen einer erweiterten nicht qualifizierten elektronischen Signatur, jedoch unter der Bedingung, dass der Signaturschlüssel der unterzeichnenden Partei von der staatlichen Behörde über die Vertrauenskette (autorisiertes Zertifizierungszentrum) zertifiziert wird.

Darüber hinaus werden wir ausschließlich die verbesserte qualifizierte elektronische Signatur UKEP erörtern. Diese Art der Signatur wird in Russland für die Verwaltung rechtlich bedeutender elektronischer Dokumente verwendet.

Das verallgemeinerte Funktionsprinzip elektronischer Geräte

Wenn Sie versuchen, an den Fingern zu erklären, was eine elektronische Signatur ist und wie zum Teufel sie funktioniert, erhalten Sie so etwas wie diese Beschreibung der These.

Es gibt eine Gruppe asymmetrischer kryptografischer Algorithmen mit öffentlichem Schlüssel. Der Eigentümer bildet ein miteinander verbundenes Paar von zwei Schlüsseln: einen privaten und einen öffentlichen Schlüssel. Der private oder private Schlüssel wird streng vom Eigentümer aufbewahrt und ist ein Geheimnis.

Ein öffentlicher oder öffentlicher Schlüssel ist von einem privaten unveräußerlich und kann frei an jeden übertragen werden. Mit dem öffentlichen Schlüssel können Sie bestimmte Informationen verschlüsseln, sodass nur der Eigentümer des privaten Schlüssels sie entschlüsseln kann und niemand anderes (selbst derjenige, der die Daten verschlüsselt hat).

Mit dem privaten Schlüssel können Sie eine Signatur der Quellinformationen generieren. Wenn Sie eine solche Datei zusammen mit der Signatur übertragen, kann der Empfänger, der zuvor über den öffentlichen Schlüssel des Eigentümers verfügt, berechnen, dass die Datei dabei nicht geändert wurde und von der Person signiert wurde, die den privaten Schlüssel besitzt.

CC-BY-SA , Illustration von Signatur- und Verifizierungsprozessen mit asymmetrischer Verschlüsselung, Wikipedia.Offensichtlich der Vertrauenspunkt - hat der Eigentümer seinen öffentlichen Schlüssel früher weitergegeben, oder wer sonst? Um nicht mit jedem eine Peer-to-Peer-Vertrauensbeziehung aufzubauen, wurde die

PKI (Public Key Infrastructure, Public Key Infrastructure) erfunden.

Damit der öffentliche Schlüssel des Absenders, des Eigentümers des ES-Schlüssels, der standardmäßige vertrauenswürdige Empfänger ist, ohne eine Beziehung herzustellen, kann er von einem gemeinsamen Teilnehmer signiert werden, dem beide Parteien vertrauen. Es wird als "Zertifizierungsstelle" bezeichnet. Technisch gesehen fügt die Zertifizierungsstelle dem öffentlichen Schlüssel des Eigentümers eine Reihe zusätzlicher Eigenschaften hinzu (in der Regel: Ablaufdatum, Textbeschreibung des Eigentümers, Satz von Dienstkennungen), wonach dieses Sandwich bereits mit seinem privaten Schlüssel signiert ist. Die resultierende Datei wird als ES-Zertifikat bezeichnet. Der Signaturempfänger besitzt im Voraus den öffentlichen CA-Schlüssel, die Datei und die ES des Absenders und kann berechnen, ob die Datei nach dem Signieren Änderungen erfahren hat.

Der öffentliche Schlüssel der Zertifizierungsstelle kann auch durch den öffentlichen Schlüssel einer anderen Zertifizierungsstelle authentifiziert werden (manchmal mehrere, dies wird als Kreuzsignatur bezeichnet). Daher verfügt der Empfänger möglicherweise nicht über den öffentlichen Schlüssel direkt für die Zertifizierungsstelle des Absenders, sondern möglicherweise über den öffentlichen Schlüssel einer höheren Zertifizierungsstelle, die wiederum den öffentlichen Schlüssel des Absenders signiert hat. Die Überprüfungskette wird erweitert, es wird jedoch weiterhin möglich sein, eine Vertrauenskette aufzubauen.

Wenn Sie eine elektronische Signatur für ein Dokument erstellen, wird diesem Sandwich außerdem eine wichtige Zutat hinzugefügt - ein Zeitstempel, ein Zeitstempel. Dies ist ein Echtzeit-Label aus einer vertrauenswürdigen Quelle, das auch vom genauen Zeitserver EP signiert ist. Es ist einzigartig und wird für ein bestimmtes Dokument erstellt. Auf diese Weise können Sie sicherstellen, dass die Signatur zu einem bestimmten Zeitpunkt erstellt wird, und die Signatur nicht "rückwirkend" neu generieren.

So funktioniert PKI (sprich: elektronische Signatur) weltweit in verschiedenen Implementierungen: HTTPS für Standorte, Unternehmensauthentifizierung in VPN und Wi-Fi, Registrierung von SIM-Karten im Netzwerk, Chip- und kontaktlose Bankkarten, DNSSec und RPKI, Validierung von Pässen, elektronische Signaturen in Russland und Analoga im Ausland usw.

Es ist anzumerken, dass der private Schlüssel der elektronischen Signatur ein Schlüsselelement des Systems ist, da sein Kompromiss die unbefugte Erstellung der elektronischen Signatur ohne Wissen des Eigentümers ermöglicht. Der Schlüssel wird von industriell anerkannten Algorithmen geschützt, und im Laufe der Geschichte der angewandten Kryptographie wurde viel entwickelt. Der gebräuchlichste Schlüsselalgorithmus ist

RSA , den es seit 40 Jahren gibt. Es hat einen ziemlich eichenmathematischen Apparat und ist aufgrund der Einfachheit und Eleganz der Lösung immer noch zuverlässig, genau wie eine Axt (wenn sie richtig verwendet wird). Jüngere und vielversprechendere Algorithmen basieren auf der Mathematik elliptischer Kurven, von denen

ECDSA (und eine ganze Reihe von „

Kurven “ unter der Haube)

ED25519 verspricht, beide unserer

GOSTs (beide alt, 2001 und neu, ab 2012). All dies schützt den privaten Schlüssel vor seiner "Wiederherstellung" basierend auf der Öffentlichkeit. Der Schutz gegen direktes Kopieren des privaten Schlüssels wird durch moderne

Smartcard- Mechanismen gewährleistet: Der private Schlüssel wird im kryptografischen Chip generiert und verlässt seine Grenzen auch während des Betriebs mit ihm nicht. und spezielle Selbstzerstörungsmechanismen machen ein mechanisches Cracken einer Mikroschaltung nahezu unmöglich.

Wie geht es ihnen

In einer Reihe von zivilisierten Ländern wird den Bürgern ein elektronischer Schlüssel zusammen mit einer Plastikkennung für die Person ausgestellt. Da die ID von der staatlichen Behörde ausgestellt wird, wird der elektronische Schlüssel in der ID auch vom Staat ausgestellt und entspricht der Gültigkeitsdauer des Zertifikats. In den meisten Fällen reicht es für diejenigen, die eine elektronische Signatur verwenden möchten, aus, einen Penny-Smartcard-Leser zu kaufen und ein Softwarepaket auf den Computer zu stellen, um mit dem Schlüssel zu interagieren und mit der elektronischen Signatur zu arbeiten. Solche Zertifikate verwenden industriell standardisierte Parameter, da die internationale Normungsstelle der

ICAO ihre Ausstellung „betreut“. Die ICAO ist nicht wirklich zur Standardisierung von Personalausweisen eingerichtet, da es sich tatsächlich um die Internationale Zivilluftfahrt-Organisation handelt, die alles in der Luftfahrt standardisiert. Es kam jedoch vor, dass die Migrationskontrolle der Bürger einen erheblichen Teil der Aufgaben von Luftfahrtunternehmen und bodengestützten Luftverkehrsdiensten ausmacht. Daher hat die ICAO die Standardisierung von Reisedokumenten, einschließlich Pässen aller Art und Personalausweisen, übernommen und eine Reihe von Standards 9303 in

12 Teilen herausgegeben . Und da die meisten Staaten damit begannen, elektronische Signaturen als zusätzliche Anwendung auf einer Chipkarte mit persönlichen Identifikationskarten einzuführen, stellte dies zumindest eine gewisse Kompatibilität der elektronischen Komponente solcher IDs von Land zu Land sicher, auch im Hinblick auf Algorithmen für elektronische Signaturen.

Schlüsselattribute eines ICAO-konformen Personalausweises. Musterdokument eines großen Kunststoffkartenherstellers OberthurAndererseits enthalten die Hauptbetriebssysteme eingebettete Softwareimplementierungen international anerkannter kryptografischer Algorithmen, die es ermöglichen, signierte Dokumente auszutauschen und die elektronische Signatur zwischen Kontrahenten aus verschiedenen Ländern zu überprüfen.

Wie wäre es mit uns?

In Russland gibt es mehrere Standards, die nationale ES-Algorithmen beschreiben, die von unserer Gesetzgebung anerkannt werden. Zwei von ihnen (GOST R 34.10-94 und GOST R 34.10-2001) sind derzeit nicht betriebsbereit (seit 2001 haben sie im Legacy-Modus nur begrenzte Auswirkungen), der funktionierende ist

GOST R 34.10-2012 . Alle UKEP sollten den Algorithmus GOST R 34.10-2012 oder GOST R 34.10-2001 verwenden, um als rechtlich anerkannt zu gelten. Im Allgemeinen gelten unsere Algorithmen als recht gut und basieren nur auf elliptischen Kurven (die seit 94 Jahren nicht mehr vollständig veraltet sind). Aus einer Reihe von Gründen wurden sie jedoch nicht zu allgemein anerkannten internationalen Standards. Das Interessanteste ist, dass es GOST R 34.10-2001 gelungen ist, in den DNSSec-Standard einzudringen, aber keinen Erfolg und keinen greifbaren Anteil erzielen konnte. Aber sie haben es gemeistert, einen

RFC als Teil der

IETF zu schreiben - dafür plus im Karma.

Irgendwann begannen unsere Gesetzgeber, UKEP mit Nägeln in verschiedene Bereiche der zivilen Beziehungen in Russland zu nageln. Wir haben natürlich mit einer der am meisten ausgeraubten Gruppen von Unternehmen begonnen - juristischen Personen. Im Allgemeinen ist die Idee richtig: Den Workflow in elektronische Form zu übersetzen, Linien aus verschiedenen Kontrollbüros zu entfernen, wiederum das Geschäft der Zellstofffabriken zu untergraben und die Natur zu erhalten, indem das Papiervolumen reduziert wird. Aber da die Gesetze verabschiedet wurden, auch ohne ordnungsgemäße Ausarbeitung und Prüfung (und manchmal sogar im Interesse eines bestimmten Personenkreises, je nach Gefühl), ging irgendwann alles schief. Der Staat verpflichtete die Unternehmer, jedes Jahr eine elektronische Signatur zu erhalten und zu erneuern (die Gültigkeit eines regulären Schlüssels beträgt 12 bis 15 Monate), während er sich aus dem Prozess der Ausstellung eines so wichtigen Attributs wie eines elektronischen Schlüssels zurückgezogen hat und es derzeit den kommerziellen Organisationen - autorisierten Zertifizierungszentren - zur Verfügung stellt

445 mit aktueller Akkreditierung, ohne Niederlassungen und Repräsentanzen. Zusätzlich zu der Tatsache, dass die Ausgabe des UKEP-Schlüssels an sich nicht kostenlos ist, wurde eine sehr seltsame Software- und Hardwarelösung ausgewählt. Es wurde beschlossen, die normalen sicheren kryptografischen Medien für den privaten Schlüssel durch billigere zu ersetzen, um das Kopieren des Schlüssels zu ermöglichen (tatsächlich nicht so billig). Da solche Medien nicht wissen, wie sie mit dem Schlüssel selbst arbeiten sollen, und es sich tatsächlich um Flash-Laufwerke mit einem Kennwort handelt, verkaufen Softwarehändler Softwareschichten für Betriebssysteme, die den privaten Schlüssel der elektronischen Kopie manipulieren, indem sie ihn in den Direktzugriffsspeicher des Computers (SIC!) Kopieren. Gleichzeitig kosten sie stetig Geld.

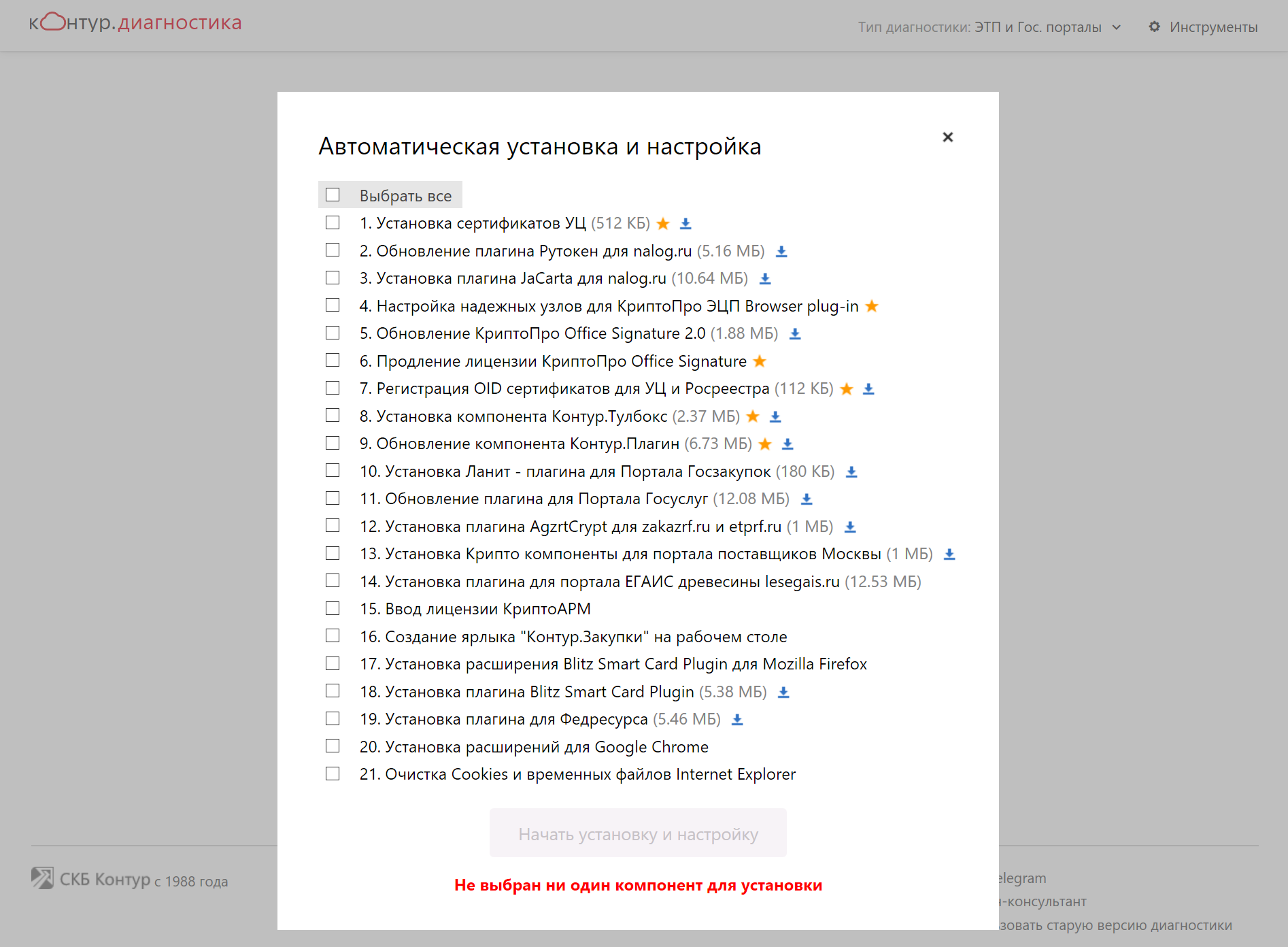

Die Pikantheit wurde durch die völlige Unkenntnis freiwillig erzwungener Benutzer elektronischer Signaturen und die enorme Menge an Softwarelösungen für die Arbeit mit dieser Signatur noch verstärkt. Um beispielsweise einen funktionierenden Computer für einen durchschnittlichen ES-Benutzer für die Arbeit mit Buchhaltungsportalen aller Art und elektronischen Handelsetagen einzurichten, müssen Sie etwa 20 Vorgänge ausführen: Herunterladen / Installieren einer Reihe verschiedener Software von zweifelhafter Qualität, CA-Zertifikate, Vornehmen spezifischer Einstellungen, damit alles interagiert und zumindest etwas hat funktioniert. Es ist nicht einmal erwähnenswert, dass dieser Haufen von Govnokod mehr oder weniger sicher nur in der Windows-Umgebung (und nicht immer in den neuesten Versionen) funktioniert. Er funktioniert extrem eng und mit schrecklichen Krücken in einigen "State Linux" -Sites und funktioniert unter MacOS absolut nicht. Zum Beispiel wurde eine Steuerseite vor weniger als einem Jahr nicht für die Arbeit mit Internet Explorer geschult! Und dies ist der Federal Tax Service - eine Abteilung, die in der IT als relativ fortschrittlich gilt und Betreiber einer großen staatlichen Big-Data-Lösung ist.

Der durchschnittliche Verwendungszweck bei UKEP im Unternehmen: Jemand (Kurier oder Enikeyshchik) erhält einen Schlüssel per Stellvertreter vom Leiter der Organisation in der Zertifizierungsstelle und gibt ihn an die bedingte Tante Mane an den Buchhalter weiter, der die Dokumente im Namen des Leiters „unterschreibt“. Es versteht sich, dass das Wesen von UKEP ein Analogon einer handschriftlichen Unterschrift ist, keine Unterschrift von bedingtem Vasya. Das heißt, die Verwendung in dieser Form hat bereits signifikante Mutationen erfahren. Wir dürfen nicht vergessen, dass der Schlüssel zwar an Organisationen für die Arbeit mit elektronischer Berichterstattung ausgegeben wurde, aber auch die qualifizierenden Werte und Daten des einzelnen Managers enthält, in dessen Namen der Schlüssel erstellt wurde. Dies ermöglicht einen Angriffsvektor gegen eine bestimmte Person, dessen einziger begrenzender Faktor die Unterentwicklung elektronischer Dienste mit elektronischen Signaturen für Personen ist. Und selbst die physische Kontrolle über das Token mit dem Schlüssel ist eine Fiktion, da jede Person (derselbe Buchhalter) den Schlüssel relativ leise einfach "in die Registrierung" kopieren kann, weil "es bequemer ist". Ganz zu schweigen von den Standard-PIN-Codes des Formulars 12345678. Dunkelheit und Dekadenz.

Wir sollten auch über die elektronische Signatur für Handelsflächen schreiben. Um Transaktionen mit budgetären und budgetnahen Strukturen durchzuführen: Um etwas zu verkaufen oder Dienstleistungen zu erbringen, muss der

Ausschreibungsmechanismus durchlaufen werden. Die Ausschreibung erfolgt auf elektronischen Handelsplattformen (ETP): spezielle Websites, auf denen Bestellungen aufgegeben werden, so etwas wie eine Auktion. Es gibt viele Standorte, deren Inhaber in der Regel große Umweltorganisationen sind. Um ein akkreditierter Teilnehmer des ETP zu sein, müssen Sie über eine elektronische Signatur verfügen, aber nur UKEP, unabhängig davon, ob es offiziell und vom Staat anerkannt ist, funktioniert nicht. Nein, im Gespräch geht es nicht darum, UKEP zu vertrauen, sondern nur die Eigentümer von Handelsflächen verdienen damit Geld. Technisch gesehen ist die elektronische Signatur für die Sites dieselbe UKEP, aber das Zertifikat enthält zusätzlich zusätzliche Kennungen (

OIDs) , die das Recht einräumen, diesen UKEP-Schlüssel auf einer bestimmten Site zu verwenden. Dies geschah, um deutlich mehr Geld für die Ausstellung einer solchen elektronischen Signatur zu erhalten als für die Ausstellung eines regulären UKEP. Es kommt zu einem absurden Szenario: Um etwas an Russian Railways zu verkaufen, müssen Sie eine Ausschreibung durchlaufen, für die Sie einen elektronischen Signaturschlüssel von einer bestimmten Zertifizierungsstelle erhalten müssen, nicht von einem. Die Russische Eisenbahn kann nicht nur Wagen und gusseiserne Brücken kaufen, sondern auch relativ preiswerte Waren oder Bestelldienstleistungen in kleinen Mengen. Technisch ist es möglich, eine kostengünstige Transaktion ohne Ausschreibung durchzuführen, aber die Vertreter der Russischen Eisenbahnen haben Angst davor, sie können an die Obergrenze klopfen. Daher bieten sie einem potenziellen Lieferanten an, sich auf seiner eigenen

Pocket-Trading-Plattform zu registrieren und auf eine speziell für den Lieferanten vorbereitete Bestellung zu reagieren. Natürlich riecht ein solches System im Prinzip nach einem Verstoß gegen die Ausschreibungsgrundsätze, aber die Hauptsache für die Mitarbeiter des Unternehmens ist die Einhaltung bürokratischer Vorschriften. Natürlich funktioniert die Handelsplattform der Russischen Eisenbahnen nur für diejenigen, die über einen elektronischen Signaturschlüssel verfügen. Im Gegensatz zu größeren elektronischen Börsen arbeiten sie nur mit vier

akkreditierten Zertifizierungsstellen zusammen , von denen es keine mit einem umfangreichen Netzwerk von Niederlassungen in Russland gibt, und eine ist lediglich ein Betreiber (Eigentümer) ) der Website selbst. Wenn die Vertreter der Russischen Eisenbahnen jedoch wirklich einen einzigartigen Service benötigen und es für den Lieferanten einfacher ist, diesen Zirkus von ihrer elektronischen Handelsplattform abzulehnen, können sie manchmal auf ihre Ausschreibungsregeln spucken und den Deal direkt bestellen (basierend auf der tatsächlichen Geschichte). Es stellt sich heraus, dass es einerseits wie ein normaler UKEP erscheint, aber nicht für eine Reihe von Aktionen geeignet ist, für die es erforderlich ist, im Wesentlichen denselben UKEP von einer anderen Zertifizierungsstelle mit einem anderen Satz zusätzlicher Attribute zu erhalten. Infolgedessen ein Haufen von Token, die schwer zu befolgen sind und die jährlich erneuert werden müssen, um die Quest mit Bestätigung der Autorität zu bestehen.

Eine Reihe autorisierter Zertifizierungsstellen wird im Allgemeinen verdächtigt, die Überprüfung der personenbezogenen Daten des Betroffenen bei der Ausstellung von UKEP vernachlässigt zu haben. Dies hätte angesichts der Anzahl der Zertifizierungsstellen geschehen müssen, die ihre Aktivitäten im ganzen Land eingesetzt haben. Es ist zu hoffen, dass diese Fälle lediglich die Tatsache der Unaufmerksamkeit und nicht absichtliche Handlungen beschreiben. Und ja, wenn jemand erfolgreich versucht, UKEP aus betrügerischen Dokumenten in meinem Namen zu erhalten, weiß ich nicht einmal davon! Außerdem besitze ich mein persönliches UKEP, dh es wird ein Doppelschlüssel angezeigt. Aus dem konsolidierten Register kann nicht herausgefunden werden, dass UKEP an eine bestimmte Person ausgestellt wurde. Jede Zertifizierungsstelle verfügt über ein eigenes Register und Verfahren für den Zugriff darauf.

. , ,

PaulZi ,

.

, , , . , - . , , ,

,

( , ), , . , , , .

,

, : , . , , . , , . .

, . - . , , : , , . , .

, SIM-.

russian silovik «» - . , , «» .

'?

. , , :

34.101.45-2013 ( ), —

4145-2002 .

NeverWalkAloner . IETF RFC,

. , , .

«» . — . —

. , PKI , .

. , , , ( , , ). . , . , PKI, .

«

». , «», - : ( ) . , , . , , « ». - . , , .

, , .

Blockchain? , PKI, transparency log . , Blockchain — , . , , blockchain , - .

.

?

. , — . , . , . , . : , , , . — , , ( ID- , ). , , . , . . ,

opensource .

, .

. ( ), , - (SIC!) —

.

,

. ID-, , , ICAO, (- ) .

( )!

: , -, ( ) , .