Die Expansion von Großstädten und die Bildung von Ballungsräumen ist heute einer der wichtigsten Trends in der sozialen Entwicklung. Allein im Jahr 2019 sollte Moskau um 4 Millionen Quadratmeter Wohnraum wachsen (ohne die 15 Siedlungen, die 2020 beitreten werden). In diesem riesigen Gebiet müssen Telekommunikationsbetreiber den Nutzern Zugang zum Internet gewähren. Es können sowohl städtische Mikrobezirke mit dichten mehrstöckigen Gebäuden als auch mehr „entladene“ Bauerndörfer sein. In diesen Fällen sind die Hardwareanforderungen etwas anders. Wir haben jedes dieser Szenarien analysiert und ein universelles Modell des optischen Schalters erstellt - T2600G-28SQ. In diesem Beitrag werden wir die Funktionen des Geräts, die für Telekommunikationsbetreiber in ganz Russland von Interesse sein werden, detailliert analysieren.

Netzwerkstandort

Der T2600G-28SQ-Switch ist sowohl für den Betrieb auf Netzwerkzugriffsebene als auch für die Zusammenfassung von Verbindungen von anderen Switches auf Zugriffsebene ausgelegt. Dies ist ein Switch der zweiten Ebene, der das Switching und das statische Routing ausführt. Wenn sowohl die Aggregation als auch der Zugriff vom Bediener geschaltet werden (das Routing erfolgt nur im Netzwerkkern), passt der T2600G-28SQ in eine der Ebenen. Bei einer dynamisch gerouteten Aggregation müssen Sie noch einige Einschränkungen für Verwendungsszenarien berücksichtigen.

Der T2600G-28SQ ist ein vollwertiger aktiver Ethernet-Switch ohne zusätzliche Einschränkungen, die bei Verwendung von xPON oder dergleichen auftreten. Zum Beispiel ohne die Gefahr eines starken Geschwindigkeitsabfalls mit einer Zunahme der Benutzeranzahl oder einer schlechten Kompatibilität zwischen den Geräten verschiedener Anbieter und der Firmware. Sowohl Endbenutzer als auch zugrunde liegende Zugriffsschalter mit optischen Uplinks, z. B. das Modell T2600G-28TS, können eine Verbindung zu Geräteschnittstellen herstellen. Das folgende Diagramm zeigt die häufigsten Beispiele für solche Verbindungen.

Für den Zugriff auf das Endbenutzernetz können Glasfaser oder Twisted Pair verwendet werden. Auf der Teilnehmerseite kann die optische Faser entweder mit einem Medienkonverter (Medienkonverter), beispielsweise TP-Link MC220L, terminiert werden; und Verwenden der optischen Schnittstelle im SOHO-Router.

Um einen Client in der Nähe zu verbinden, können Sie vier RJ-45-Ports verwenden, die mit einer Geschwindigkeit von 10/100/1000 Mbit / s arbeiten. Wenn dies aus irgendeinem Grund nicht ausreicht, kann der Bediener die optischen Schnittstellen des Schalters in Kupfer "umwandeln". Dies kann mit speziellen Kupfer-SFPs mit einem RJ-45-Anschluss erfolgen. Eine solche Lösung kann jedoch nicht als typisch bezeichnet werden.

Einige Fallstudien

Um das Bild zu vervollständigen, finden Sie hier einige Beispiele für die Verwendung der Modellschalter T2600G-28SQ.

Der DIVO- Anbieter in der

Region Moskau, der neben dem Internet auch Telefonie- und Kabelfernsehdienste anbietet, nutzt den T2600G-28SQ auf der Zugriffsebene beim Aufbau von Netzwerken im privaten Sektor (Cottages und Stadthäuser). Auf der Clientseite wird die Verbindung zu Routern mit einem SFP-Port sowie zu Medienkonvertern hergestellt. Derzeit sind SOHO-Router mit einem SFP-Port nicht im Handel erhältlich, aber wir denken natürlich darüber nach.

Der

ISS- Telekommunikationsbetreiber aus dem Distrikt Pavlovo-Posadsky verwendet die T2600G-28SQ-Switches als „kleine Aggregation“ unter Verwendung der T2600G-28TS- und T2500G-10TS-Switches beim Zugriff.

Die Garantia Group of Companies bietet Internet-Zugangs-, TV-, Telefonie- und Videoüberwachungssysteme im Südosten der Region Moskau (Kolomna, Lukhovitsy, Zaraysk, Serebryanye Prudy, Ozyory). Die ungefähre Topologie hier entspricht der ISS: T2600G-28SQ auf Aggregationsebene und T2600G-28TS und T2500G-10TS auf Zugriffsebene.

Der

SKTV- Anbieter aus Krasnoznamensk bietet Internetzugang über ein Netzwerk mit tiefgreifender Durchdringung der Optik. Es basiert auch auf dem T2600G-28SQ.

In den folgenden Abschnitten werden einige Funktionen des T2600G-28SQ kurz beschrieben. Um das Material nicht aufzublasen, haben wir eine Reihe von Optionen über Bord gelassen: QinQ (VLAN VPN), Routing, QoS usw. Wir glauben, dass es möglich sein wird, in einem der folgenden Beiträge darauf zurückzukommen.

Switch-Funktionen

Reservierung - STP

STP - Spanning Tree Protocol. Das Protokoll des Spanning Tree ist seit langem bekannt, dank der angesehenen Radie Perlman. In modernen Netzwerken versuchen Administratoren, die Verwendung dieses Protokolls in jeder Hinsicht zu vermeiden. Ja, STP ist nicht ohne Mängel. Und es ist sehr gut, wenn es eine Alternative dazu gibt. Wie so oft hängt eine Alternative zu diesem Protokoll jedoch stark vom Anbieter ab. Daher ist das Spanning Tree-Protokoll bislang fast die einzige Lösung, die von fast allen Herstellern unterstützt wird und auch allen Netzwerkadministratoren bekannt ist.

Der TP-Link T2600G-28SQ-Switch unterstützt drei Versionen von STP: Classic STP (IEEE 802.1D), RSTP (802.1W) und MSTP (802.1S).

Von diesen Optionen ist für die meisten kleinen Internetanbieter in Russland das übliche RSTP durchaus geeignet, was einen unbestreitbaren Vorteil gegenüber der klassischen Version hat - eine deutlich kürzere Konvergenzzeit.

Das derzeit flexibelste ist das MSTP-Protokoll, das virtuelle Netzwerke (VLANs) unterstützt und mehrere verschiedene Bäume zulässt, sodass Sie alle verfügbaren Sicherungspfade verwenden können. Der Administrator erstellt mehrere verschiedene Bauminstanzen (bis zu acht), von denen jede einen bestimmten Satz virtueller Netzwerke bedient.

Feinheiten von MSTPAnfänger müssen bei der Verwendung von MSTP sehr vorsichtig sein. Dies liegt an der Tatsache, dass das Verhalten des Protokolls innerhalb der Region und zwischen Regionen unterschiedlich ist. Daher sollten Sie bei der Konfiguration der Switches sicherstellen, dass Sie in derselben Region bleiben.

Was ist diese berüchtigte Region? Eine Region in Bezug auf MSTP ist eine Reihe von miteinander verbundenen Switches, die die folgenden Merkmale aufweisen: Name der Region, Versionsnummer und Verteilung von virtuellen Netzwerken (VLANs) zwischen Protokollinstanzen.

Natürlich ermöglicht das Spanning Tree-Protokoll (jeder Version) nicht nur die Behandlung von Schleifen, die beim Verbinden redundanter Kanäle auftreten, sondern auch den Schutz vor Kabelschaltfehlern, wenn ein Techniker absichtlich oder unbeabsichtigt die falschen Ports verbindet und mit seinen Aktionen eine Schleife erstellt.

Erfahrene Netzwerkadministratoren bevorzugen eine Vielzahl zusätzlicher Optionen, um das STP-Protokoll vor Angriffen oder komplexen Notfällen zu schützen. Der T2600G-28SQ bietet eine Reihe von Funktionen: Loop Protect und Root Protect, TC Guard, BPDU Protect und BPDU Filter.

Die korrekte Verwendung der oben genannten Optionen zusammen mit anderen unterstützten Schutzmechanismen stabilisiert das lokale Netzwerk und macht es vorhersehbarer.

Reservierung - LAG

LAG - Link Aggregation Group. Dies ist eine Technologie, mit der Sie mehrere physische Kanäle zu einem logischen Kanal kombinieren können. Alle anderen Protokolle verwenden die in der LAG enthaltenen physischen Kanäle nicht mehr separat und beginnen, eine logische Schnittstelle zu "sehen". Ein Beispiel für ein solches Protokoll ist STP.

Der Benutzerverkehrsausgleich zwischen physischen Kanälen innerhalb des logischen Kanals basiert auf der Hash-Menge. Für die Berechnung können die MAC-Adressen des Absenders, Empfängers oder einiger von ihnen verwendet werden. sowie die IP-Adressen des Absenders, Empfängers oder einiger von ihnen. Layer 4-Protokollinformationen (TCP / UDP-Ports) werden nicht berücksichtigt.

Der T2600G-28SQ-Switch unterstützt statische und dynamische LAGs.

Zur Koordinierung der Parameter der dynamischen Gruppe wird das LACP-Protokoll verwendet.

Sicherheit - Zugriffslisten (ACLs)

Mit unserem T2600G-28SQ-Switch können Sie den Benutzerverkehr mithilfe von Zugriffssteuerungslisten (Access Control Lists, ACLs) filtern.

Es gibt verschiedene Arten von unterstützten Zugriffslisten: MAC und IP (IPv4 / IPv6), kombiniert sowie zur Durchführung der Inhaltsfilterung. Die Anzahl der unterstützten Zugriffslisten für jeden Typ hängt von der aktuell verwendeten SDM-Vorlage ab, die wir in einem anderen Abschnitt beschrieben haben.

Der Betreiber kann diese Option verwenden, um verschiedene unerwünschte Zugriffe im Netzwerk zu blockieren. Ein Beispiel für solchen Datenverkehr können IPv6-Pakete (unter Verwendung des EtherType-Felds) sein, wenn der entsprechende Dienst nicht bereitgestellt wird. oder blockieren Sie SMB an Port 445. In einem Netzwerk mit statischer DHCP / BOOTP-Adressierung ist kein Datenverkehr erforderlich. Daher kann ein Administrator mithilfe einer ACL UDP-Datagramme an den Ports 67 und 68 filtern. Sie können den lokalen IPoE-Datenverkehr auch mithilfe einer ACL deaktivieren. Eine solche Blockierung kann in Netzen von Betreibern, die PPPoE verwenden, erforderlich sein.

Die Verwendung von Zugriffslisten ist äußerst einfach. Nachdem Sie die Liste selbst erstellt haben, müssen Sie die erforderliche Anzahl von Datensätzen hinzufügen, deren Typ direkt vom benutzerdefinierten Blatt abhängt.

Konfigurieren Sie Zugriffslisten Es ist anzumerken, dass Zugriffslisten nicht nur die üblichen Vorgänge ausführen können, um den Durchgang von Verkehr zuzulassen oder zu verbieten, sondern auch dessen Umleitung, Spiegelung sowie seine Neumarkierung oder Begrenzung der Geschwindigkeit durchführen können.

Nachdem alle erforderlichen ACLs erstellt wurden, kann der Administrator die Installation durchführen. Sie können eine Zugriffsliste sowohl an den direkten physischen Port als auch an ein bestimmtes virtuelles Netzwerk anhängen.

Sicherheit - Anzahl der MAC-Adressen

Manchmal müssen Betreiber die Anzahl der MAC-Adressen begrenzen, die der Switch an einem bestimmten Port lernt. Mit Zugriffslisten können Sie diesen Effekt erzielen, müssen jedoch die MAC-Adressen selbst explizit angeben. Wenn die Anzahl der Kanaladressen nur begrenzt, aber nicht explizit angegeben werden muss, hilft die Port-Sicherheit.

Eine solche Einschränkung kann beispielsweise erforderlich sein, um vor der Verbindung eines gesamten lokalen Netzwerks mit einer Provider-Switch-Schnittstelle zu schützen. Erwähnenswert ist hier, dass es sich um eine DFÜ-Verbindung handelt, da der T2600G-28SQ bei der Verbindung über einen Router auf der Clientseite nur eine Adresse lernt - dies ist der MAC, der zum WAN-Port des Client-Routers gehört.

Es gibt eine ganze Klasse von Angriffen gegen den Switching-Tisch. Dies kann sowohl ein Tabellenüberlauf als auch ein MAC-Spoofing sein. Mit der Port-Sicherheitsoption können Sie sich vor Überläufen der Brückentabelle und vor Angriffen schützen, deren Zweck darin besteht, den Switch absichtlich neu zu trainieren und seine Brückentabelle zu vergiften.

Man kann nur erwähnen, dass die Client-Ausrüstung einfach ausfällt. Es ist nicht ungewöhnlich, dass eine fehlerhafte Netzwerkkarte eines Computers oder Routers einen Stream von Frames mit völlig beliebigen Sender- und Empfängeradressen erstellt. Ein solcher Stream kann CAM leicht erschöpfen.

Eine andere Möglichkeit, die Anzahl der in der Brückentabelle verwendeten Einträge zu begrenzen, ist das MAC VLAN Security-Tool, mit dem der Administrator die maximale Anzahl von Einträgen für ein bestimmtes virtuelles Netzwerk angeben kann.

Neben der Verwaltung dynamischer Einträge in der Switching-Tabelle kann der Administrator auch statische Einträge erstellen.

Mit der maximalen Brückentabelle des Modells T2600G-28SQ können Sie bis zu 16 KB-Einträge aufnehmen.

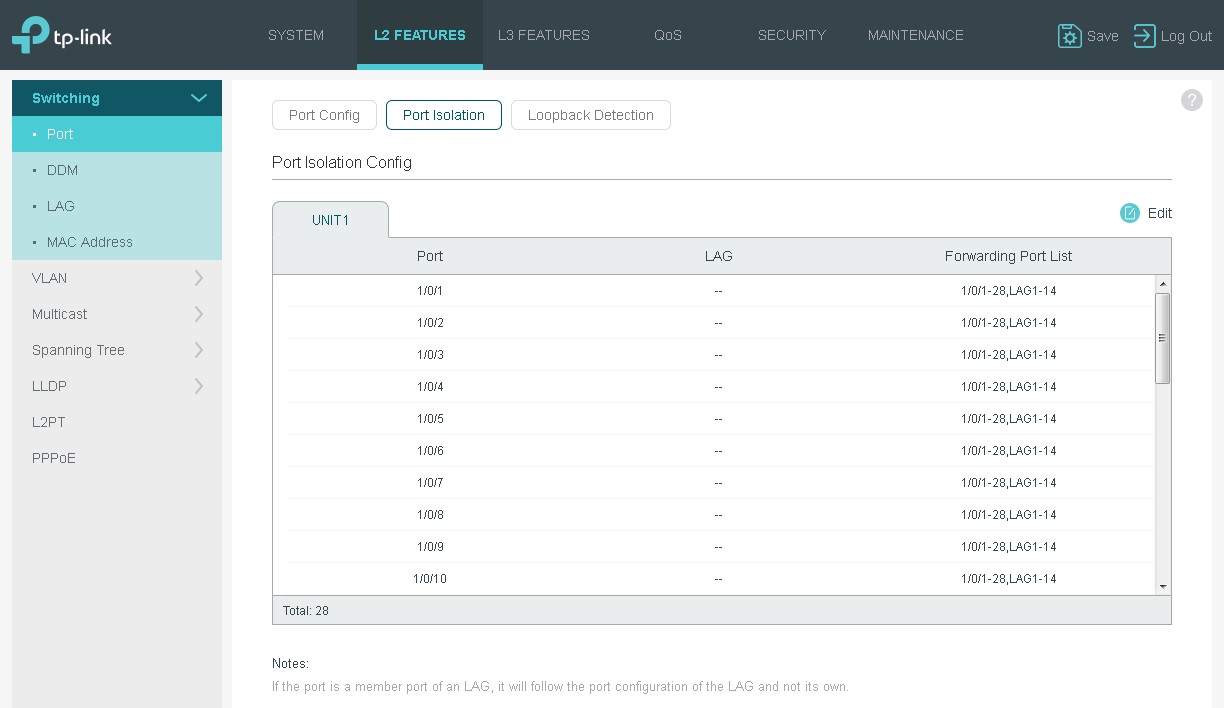

Eine weitere Option zum Filtern der Übertragung von Benutzerverkehr ist die Port-Isolationsfunktion, mit der Sie explizit angeben können, in welche Richtung die Weiterleitung zulässig ist.

Sicherheit - IMPB

In der Weite unseres riesigen Heimatlandes variiert der Ansatz der Telekommunikationsbetreiber zur Gewährleistung der Sicherheit im Netzwerk von völliger Missachtung bis zur maximal möglichen Nutzung aller von den Geräten unterstützten Optionen.

Mit den Funktionen IPv4 IMPB (IP-MAC-Port Binding) und IPv6 IMPB können Sie sich vor einer ganzen Reihe von Angriffen schützen, die mit dem Ersetzen von IP- und MAC-Adressen durch Abonnenten zusammenhängen, indem Sie IP- und MAC-Adressen von Clientgeräten an die Switch-Schnittstelle des Anbieters binden. Diese Bindung kann manuell oder mithilfe der Funktionen ARP-Scannen und DHCP-Snooping erfolgen.

Grundlegende IMPB-Einstellungen Fairerweise sollte gesagt werden, dass eine spezielle Funktion zum Schutz des DHCP-Protokolls verwendet werden kann - DHCP-Filter.

Mit dieser Funktion kann der Netzwerkadministrator die Schnittstellen, mit denen diese DHCP-Server verbunden sind, manuell angeben. Daher können gefälschte DHCP-Server nicht in den Prozess der Aushandlung von IP-Parametern eingreifen.

Sicherheit - DoS Defend

Mit diesem Modell können Sie Benutzer vor mehreren der bekanntesten und häufigsten DoS-Angriffe schützen.

Die meisten dieser Angriffe sind für Geräte mit modernen Betriebssystemen überhaupt nicht beängstigend, aber möglicherweise gibt es bisher solche in unseren Netzwerken, für die vor vielen Jahren das neueste Software-Update durchgeführt wurde.

DHCP-Unterstützung

Der TP-Link T2600G-28SQ-Switch kann als DHCP-Server oder -Relais fungieren und verschiedene Filter für DHCP-Nachrichten durchführen, wenn ein anderes Gerät als Server fungiert.

Der einfachste Weg, Benutzern die erforderlichen IP-Parameter für die Arbeit zur Verfügung zu stellen, ist die Verwendung des im Switch integrierten DHCP-Servers. Die grundlegenden Parameter mit ihrer Hilfe können bereits an Abonnenten weitergegeben werden.

Wir haben unseren Archer C6 SOHO-Router an eine der Switch-Schnittstellen angeschlossen und sichergestellt, dass das Client-Gerät die Adresse erfolgreich erhalten hat.

Der in den Switch integrierte DHCP-Server ist möglicherweise nicht die skalierbarste und flexibelste Lösung: Nicht standardmäßige Optionen werden nicht unterstützt, es besteht keine Verbindung zu IPAM. Wenn der Bediener mehr Kontrolle über die Zuweisung von IP-Adressen benötigt, wird ein dedizierter DHCP-Server verwendet.

Mit T2600G-28SQ kann jedes Benutzersubnetz einen separaten dedizierten DHCP-Server angeben, an den Nachrichten des betreffenden Protokolls umgeleitet werden. Das Subnetz wird durch Angabe der entsprechenden L3-Schnittstelle ausgewählt: VLAN (SVI), gerouteter Port oder Portkanal.

Um die Funktion des Relays zu überprüfen, haben wir einen separaten Router eines anderen Herstellers als DHCP-Server konfiguriert, dessen Einstellungen unten aufgeführt sind.

R1#sho run | s pool ip dhcp pool test network 192.168.0.0 255.255.255.0 default-router 192.168.0.1 dns-server 8.8.8.8

Der Client-Router hat die IP-Adresse erneut erfolgreich erhalten.

R1#sho ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 192.168.0.2 010c.8063.f0c2.6a May 24 2019 05:07 PM Automatic

Unter dem Spoiler - der Inhalt des abgefangenen Pakets zwischen dem Switch und dem dedizierten DHCP-Server.

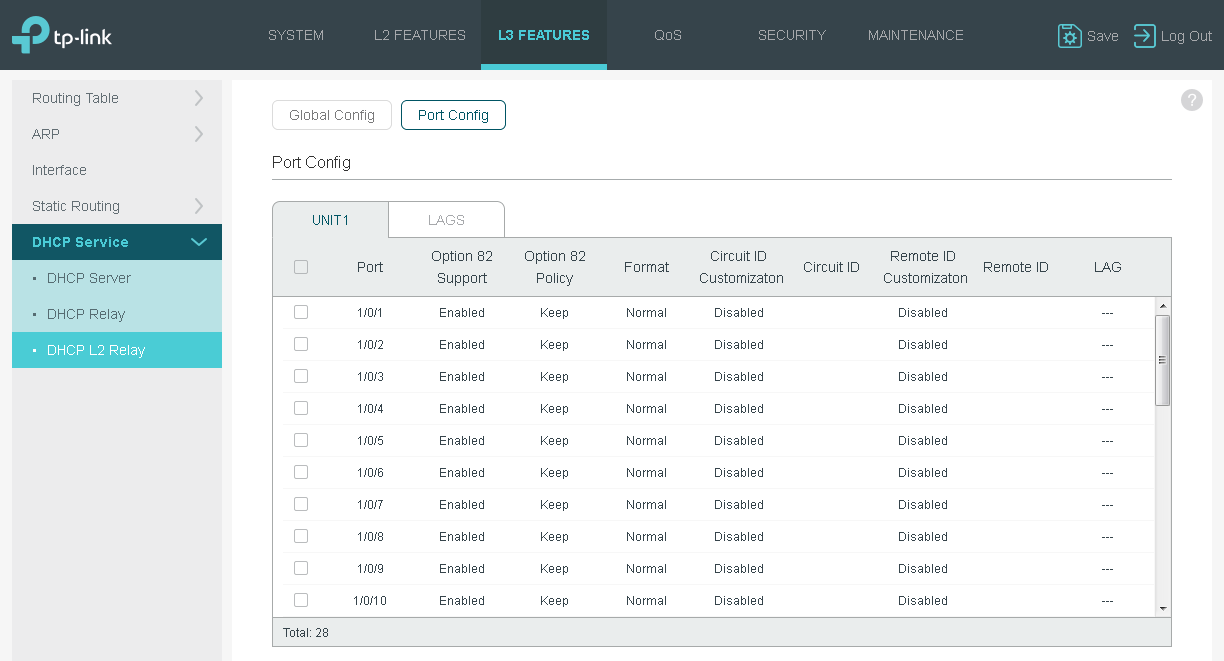

Es ist zu beachten, dass Option 82 vom Switch unterstützt wird. Bei Aktivierung fügt der Switch Informationen zur Benutzeroberfläche hinzu, von der die DHCP Discover-Nachricht empfangen wurde. Darüber hinaus können Sie mit dem Modell T2600G-28SQ eine Richtlinie für die Verarbeitung zusätzlicher Informationen konfigurieren, wenn Sie Option Nr. 82 einfügen. Das Vorhandensein von Unterstützung für diese Option kann nützlich sein, wenn der Teilnehmer dieselbe IP-Adresse eingeben muss, unabhängig davon, welche Kennung der Client (Client-ID) über sich selbst meldet.

Die folgende Abbildung zeigt die DHCP Discover-Nachricht (weitergeleitet) mit Option 82 hinzugefügt.

Nachricht mit Option Nr. 82 Natürlich kann Option 82 gesteuert werden, ohne ein vollwertiges DHCP-Relais einzurichten. Die entsprechenden Einstellungen finden Sie im Unterelement „DHCP L2-Relais“.

Und jetzt werden wir die DHCP-Servereinstellungen ändern, um die Funktionsweise von Option Nr. 82 zu demonstrieren.

R1#sho run | s dhcp ip dhcp pool test network 192.168.0.0 255.255.255.0 default-router 192.168.0.1 dns-server 8.8.8.8 class option82_test address range 192.168.0.222 192.168.0.222 ip dhcp class option82_test relay agent information relay-information hex 010e010c74702d6c696e6b5f746573740208000668ff7b66f675 R1#sho ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 192.168.0.222 010c.8063.f0c2.6a May 24 2019 05:33 PM Automatic

Die Relaisfunktion für die DHCP-Schnittstelle ist in Situationen nützlich, in denen der Switch nicht nur eine L3-Schnittstelle an ein bestimmtes Netzwerk angeschlossen hat, sondern auch diese Schnittstelle eine IP-Adresse hat. Wenn auf einer solchen Schnittstelle keine Adresse vorhanden ist, wird die DHCP-VLAN-Relay-Funktion zur Rettung eingesetzt. Informationen zum Subnetz werden in diesem Fall von der Standardschnittstelle übernommen, dh die Adressräume in mehreren virtuellen Netzwerken sind gleich (Überlappung).

Häufig müssen Betreiber Abonnenten auch vor der fehlerhaften oder böswilligen Aufnahme eines DHCP-Servers in Clientgeräte schützen. Wir haben uns entschlossen, diese Funktionalität in einem der Abschnitte zu Sicherheitsfragen zu erörtern.

IEEE 802.1X

Eine Möglichkeit zur Authentifizierung von Benutzern im Netzwerk besteht in der Verwendung des IEEE 802.1X-Protokolls. Die Popularität dieses Protokolls in den Netzen von Telekommunikationsbetreibern in Russland nimmt bereits ab, es wird immer noch hauptsächlich in den lokalen Netzen großer Unternehmen verwendet, um interne Benutzer einer Organisation zu authentifizieren. Der T2600G-28SQ-Switch unterstützt 802.1X, sodass der Anbieter ihn bei Bedarf problemlos verwenden kann.

Damit das IEEE 802.1X-Protokoll funktioniert, sind drei Teilnehmer erforderlich: Client-Gerät (Supplicant), Provider Access Switch (Authentifikator) und Authentifizierungsserver (normalerweise ein RADIUS-Server).

Die Grundkonfiguration auf der Bedienerseite ist äußerst einfach. Sie müssen nur die IP-Adresse des verwendeten RADIUS-Servers angeben, auf dem die Benutzerdatenbank gespeichert wird, sowie die Schnittstellen auswählen, für die eine Authentifizierung erforderlich ist.

Grundlegendes 802.1X-Setup Auf der Client-Seite ist auch eine geringfügige Änderung erforderlich. Alle modernen Betriebssysteme enthalten bereits die notwendige Software. Bei Bedarf können Sie jedoch den TP-Link 802.1x-Client installieren und verwenden - eine Anwendung, die die Authentifizierung des Clients im Netzwerk ermöglicht.

Wenn Sie einen Benutzer-PC direkt mit dem Netzwerk des Anbieters verbinden, müssen die Authentifizierungseinstellungen für die Netzwerkkarte aktiviert werden, mit der die Verbindung hergestellt wird.

Gegenwärtig ist das Netzwerk des Betreibers jedoch normalerweise nicht direkt mit dem Computer des Benutzers verbunden, sondern mit einem SOHO-Router, wodurch die Funktion des lokalen Netzwerks des Teilnehmers (sowohl drahtgebundene als auch drahtlose Segmente) sichergestellt wird. In diesem Fall müssen alle 802.1X-Protokolleinstellungen direkt auf dem Router vorgenommen werden.

Es scheint uns, dass in Carrier-Netzwerken diese Authentifizierungsmethode zu Unrecht vergessen wird. Ja, eine enge Teilnehmerbindung an den Switch-Port ist möglicherweise eine einfachere Lösung in Bezug auf die Einstellungen der Benutzergeräte. Wenn jedoch die Verwendung eines Logins und eines Passworts erforderlich ist, ist 802.1X im Vergleich zu den verwendeten Verbindungen, die auf PPTP / L2TP / PPPoE-Tunneln basieren, kein so schweres Protokoll.

Einfügen der PPPoE-ID

Viele Benutzer, nicht nur in unserem Land, sondern auf der ganzen Welt, bevorzugen immer noch extrem einfache Passwörter. Und Fälle von Identitätsdiebstahl sind leider keine Seltenheit. Wenn der Bediener das PPPoE-Protokoll für die Benutzerauthentifizierung in seinem Netzwerk verwendet, hilft der TP-Link T2600G-28SQ-Switch bei der Lösung des Problems, das mit dem Verlust von Anmeldeinformationen verbunden ist. Dies wird erreicht, indem der PPPoE Active Discovery-Nachricht eine spezielle Bezeichnung hinzugefügt wird. Somit kann der Anbieter den Teilnehmer nicht nur durch Login und Passwort, sondern auch durch zusätzliche Daten authentifizieren. Zu diesen zusätzlichen Daten gehören die MAC-Adresse des Clientgeräts sowie die Schnittstelle des Switches, mit dem es verbunden ist.

Einige Betreiber möchten dem Teilnehmer (ein Paar aus Benutzername und Passwort) grundsätzlich die Möglichkeit verweigern, im Netzwerk zu navigieren. Die PPPoE ID Insertion-Funktion hilft auch in diesem Fall.

IGMP

IGMP (Internet Group Management Protocol) gibt es seit Jahrzehnten. Seine Popularität ist verständlich und leicht zu erklären. Bei der IGMP-Interaktion sind jedoch zwei Aspekte beteiligt: der PC des Benutzers (oder ein anderes Gerät, z. B. STB) und der IP-Router, der ein bestimmtes Netzwerksegment bedient. Switches nehmen in keiner Weise an diesem Austausch teil. Richtig, die letzte Aussage ist nicht ganz richtig. Oder in modernen Netzwerken ist das überhaupt nicht wahr. Die Switch-IGMP-Unterstützung ist erforderlich, um die Weiterleitung von Multicast-Verkehr zu optimieren. Beim Abhören des Benutzerverkehrs erkennt der Switch darin enthaltene IGMP-Berichtsnachrichten, mit deren Hilfe er die Ports für das Senden von Multicast-Verkehr ermittelt. Die beschriebene Option heißt IGMP-Snooping.

Die Unterstützung von IGMP kann nicht nur zur Optimierung des Datenverkehrs an sich verwendet werden, sondern auch zur Bestimmung der Teilnehmer, denen ein bestimmter Dienst bereitgestellt werden kann, z. B. IPTV. Sie können das gewünschte Ziel erreichen, indem Sie die Filterparameter manuell anpassen oder die Authentifizierung verwenden.

Die Unterstützung des Gruppenverkehrs auf TP-Link-Switches ist recht flexibel implementiert. So können beispielsweise alle Parameter für jedes virtuelle Netzwerk einzeln eingestellt werden.

Wenn mehrere Subnetze mit Empfängern von Gruppenverkehr mit einer Schnittstelle des Routers verbunden sind, muss dieser Router mehrere Kopien von Paketen über diese Schnittstelle senden (eine für jedes virtuelle Netzwerk).

In diesem Fall ist es möglich, das Verfahren zum Senden von Gruppenverkehr mithilfe der MVR-Technologie - Multicast VLAN Registration - zu optimieren.

Das Wesentliche der Lösung ist, dass ein virtuelles Netzwerk erstellt wird, das alle Empfänger vereint. Dieses virtuelle Netzwerk wird jedoch nur für den Gruppenverkehr verwendet. Dieser Ansatz ermöglicht es dem Router, nur eine Kopie des Multicast-Verkehrs über die Schnittstelle zu senden.

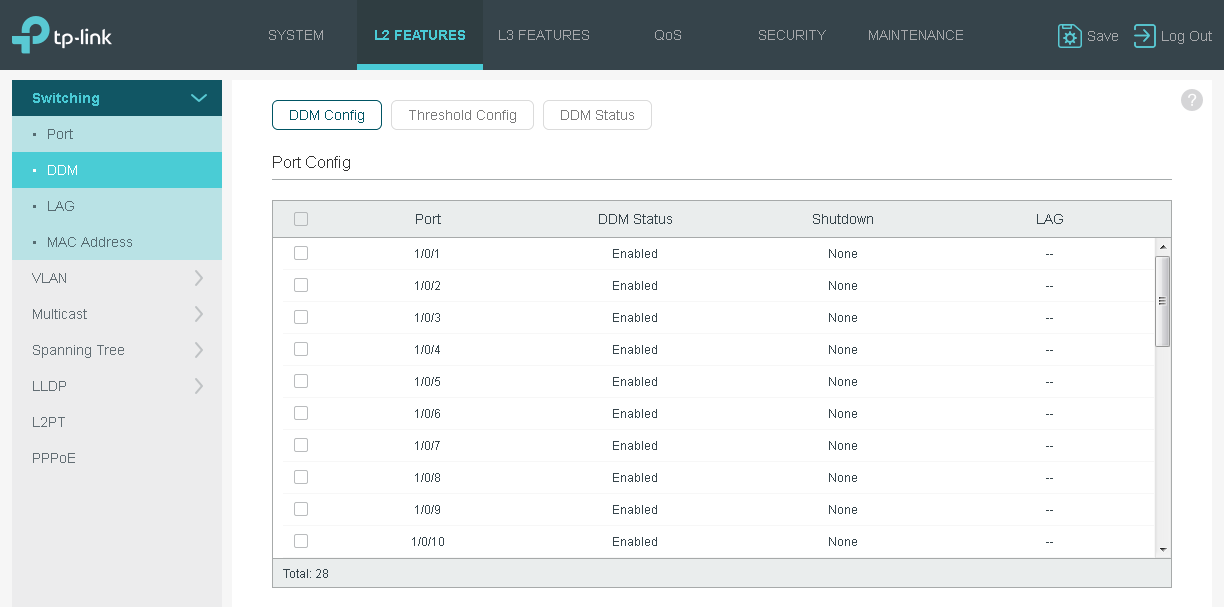

DDM, OAM und DLDP

DDM - Digitale Diagnoseüberwachung. Während des Betriebs von optischen Modulen ist es häufig erforderlich, den Status des Moduls selbst sowie den optischen Kanal, an den es angeschlossen ist, zu überwachen. Die DDM-Funktion hilft bei der Bewältigung dieser Aufgabe. Mit seiner Hilfe können die Ingenieure des Bedieners die Temperatur jedes Moduls überwachen, das diese Funktionalität unterstützt, die Spannung und den Strom sowie die Leistung der gesendeten und empfangenen optischen Signale.

Durch das Festlegen von Schwellenwerten für die oben beschriebenen Parameter kann ein Ereignis generiert werden, wenn diese den zulässigen Bereich überschreiten.

Festlegen von DDM-Schwellenwerten Natürlich kann der Administrator die aktuellen Werte der angegebenen Parameter anzeigen.

Der Schalter TP-Link T2600G-28SQ verfügt über ein aktives Luftkühlsystem. Darüber hinaus haben wir in unseren Switches in Bezug auf die Portdichte noch nie eine Überhitzung von SFP-Modulen festgestellt. Wenn es jedoch rein theoretisch ist, diese Möglichkeit zuzulassen (z. B. aufgrund eines Problems innerhalb des SFP-Moduls), wird der Administrator mithilfe von DDM sofort über eine möglicherweise gefährliche Situation informiert. Die Gefahr besteht hier offensichtlich nicht für den Schalter selbst, sondern für die Diode / den Laser im SFP, da sich mit zunehmender Temperatur die Leistung des emittierten optischen Signals verschlechtern kann, was zu einer Verringerung des optischen Budgets führt.

Es ist erwähnenswert, dass TP-Link-Switches keine Vendor Lock-Funktion haben, dh, dass kompatible SFP-Module unterstützt werden, was natürlich für Netzwerkadministratoren sehr praktisch ist.

OAM - Betrieb, Verwaltung und Wartung (IEEE 802.3ah). OAM ist das Second-Layer-Protokoll des OSI-Modells zur Überwachung und Fehlerbehebung von Ethernet-Netzwerken. Mit diesem Protokoll kann der Switch die Leistung einer bestimmten Verbindung und Fehler überwachen und Warnungen generieren, damit der Netzwerkadministrator das Netzwerk effektiver verwalten kann.

Details zum OAM-BetriebZwei benachbarte OAM-fähige Geräte tauschen regelmäßig Nachrichten aus, indem sie OAMPDUs senden, die drei Typen haben: Information, Ereignisbenachrichtigung und Loopback-Steuerung. Mithilfe von Informations-OAMPDUs senden benachbarte Switches statistische Informationen sowie vom Administrator definierte Daten aneinander. Diese Art von Nachricht wird auch verwendet, um die OAM-Verbindung aufrechtzuerhalten. Ereignisbenachrichtigungsnachrichten werden von der Verbindungsüberwachungsfunktion verwendet, um die andere Partei über aufgetretene Fehler zu informieren. Loopback-Steuermeldungen werden verwendet, um eine Schleife in der Leitung zu definieren.

Im Folgenden haben wir beschlossen, die Hauptfunktionen des OAM-Protokolls aufzulisten:

- Umweltüberwachung (Erkennung und Zählung von toten Rahmen),

- RFI - Remote Failure Indication (Benachrichtigung über Sendekanalfehler),

- Remote Loopback (Kanaltest zur Messung der Verzögerung, Verzögerungsvariation (Jitter), Anzahl der verlorenen Frames).

Eine weitere Option, die bei optischen Schaltern gefragt ist, ist die Fähigkeit, Probleme auf dem Kommunikationskanal zu erkennen, die dazu führen, dass der Kanal simplex wird, dh Daten können nur in eine Richtung gesendet werden. Unsere Switches verwenden das DLDP - Device Link Detection Protocol zur Erkennung unidirektionaler Verbindungen. Fairerweise ist anzumerken, dass das DLDP-Protokoll sowohl auf optischen als auch auf Kupferschnittstellen unterstützt wird. Unserer Meinung nach wird es jedoch bei der Verwendung von Glasfaserleitungen am beliebtesten sein.

Wenn ein unidirektionaler Kanal erkannt wird, kann der Switch die problematische Schnittstelle automatisch ausschalten, was zur Neuerstellung des STP-Baums und zur Verwendung redundanter Kommunikationskanäle führt.

In unserem Arsenal gibt es SFP-Module, die ein Signal über eine einzelne Faser empfangen und senden. Sie arbeiten ausschließlich paarweise und verwenden ein optisches Signal mit unterschiedlichen Wellenlängen zur Übertragung innerhalb des Paares. Ein Beispiel ist ein Paar TL-SM321A und TL-SM321B. Bei Verwendung dieser Modultypen führt eine Beschädigung einer Faser zur vollständigen Inoperabilität des gesamten optischen Kanals. Auf solchen Kanälen ist jedoch auch ein DLDP-Protokoll erforderlich, da der Kanal, obwohl dies äußerst selten vorkommt, unterschiedliche Transparenzmerkmale für unterschiedliche Wellenlängen aufweisen kann. Ein wahrscheinlicheres Problem ist die unterschiedliche Transparenz des Kanals in Abhängigkeit von der Richtung der Lichtausbreitung. Eine Spur kann helfen, diese Probleme zu erkennen, aber dies ist eine ganz andere Geschichte.

LLDP

In großen Unternehmens- oder Betreibernetzwerken treten regelmäßig Probleme mit der Veralterung der Netzwerkdokumentation oder Ungenauigkeiten bei der Erstellung auf. Der Netzwerkadministrator kann auf eine Situation stoßen, in der herausgefunden werden muss, welche Bedienerausrüstung selbst an eine bestimmte Switch-Schnittstelle angeschlossen ist. LLDP - Link Layer Discovery Protocol (IEEE 802.1AB) wird zur Rettung kommen.

Unsere Switches unterstützen das LLDP-Protokoll, um nicht nur benachbarte Switches oder andere Netzwerkgeräte zu erkennen, sondern auch deren Funktionen zu bestimmen.

Die Kupferbrüder unseres Switch können LLDP-MED verwenden, um das Anschließen von IP-Telefonen zu vereinfachen. Mit dieser Option kann der PoE-Schalter auch die Energieeinstellungen mit dem mit Strom versorgten Gerät koordinieren. Wir haben bereits in einem unserer

früheren Materialien ausführlich darüber gesprochen.

SDM und Überzeichnung

Fast alle modernen Switches verarbeiten das Weiterleiten von Frames und Paketen ohne Verwendung eines Zentralprozessors. Die Verarbeitung (Berechnung der Prüfsumme, Anwendung von Zugriffslisten und anderen Sicherheitsüberprüfungen sowie Entscheidung über Switching / Routing) erfolgt mit speziellen Mikroschaltungen, die es ermöglichen, hohe Übertragungsgeschwindigkeiten des Benutzerverkehrs zu erreichen. Mit dem besprochenen Switch können Sie Datenverkehr mit mittlerer Geschwindigkeit verarbeiten. Dies bedeutet, dass die Leistung des Geräts ausreicht, um Daten mit der höchstmöglichen Geschwindigkeit aller Ports gleichzeitig zu senden. Das Modell T2600G-28SQ verfügt über 24 Downlink-Ports (für Benutzer), die mit einer Geschwindigkeit von 1 Gbit / s arbeiten, sowie 4 Uplink-Ports (für den Netzwerkkern) von 10 Gbit / s. Gleichzeitig beträgt die Cross-Bus-Leistung des Switches 128 Gbit / s, was ausreicht, um die maximale Menge an eingehendem Verkehr zu bewältigen.

Fairerweise sollte beachtet werden, dass die Leistung der Vermittlungsmatrix 95,2 Millionen Pakete pro Sekunde beträgt. Das heißt, wenn die minimal möglichen Frames mit einer Länge von nur 64 Bytes verwendet werden, beträgt die Gesamtleistung des Geräts 97,5 Gbit / s. Ein solches Verkehrsprofil ist jedoch für Netze von Telekommunikationsbetreibern fast unglaublich.

Was ist eine Überzeichnung?Ein weiteres wichtiges Thema ist das Verhältnis der Geschwindigkeiten der aufsteigenden und absteigenden Kanäle (Überzeichnung). Hier hängt natürlich alles von der Topologie ab. Wenn der Administrator alle vier 10 GE-Schnittstellen verwendet, um eine Verbindung zum Netzwerkkern herzustellen, und diese mithilfe der LAG- (Link Aggregation Group) oder Port-Channel-Technologie kombiniert, beträgt die statistisch ermittelte Geschwindigkeit zum Kern 40 Gbit / s, was mehr als ausreichend ist, um die Anforderungen zu erfüllen die Bedürfnisse aller verbundenen Teilnehmer. Darüber hinaus ist es nicht erforderlich, dass alle vier Upstream-Verbindungen mit demselben physischen Gerät verbunden sind. Die Verbindung kann zum Switch-Stack oder zu zwei in einem Cluster kombinierten Geräten hergestellt werden (mithilfe der vPC-Technologie oder dergleichen). In diesem Fall erfolgt keine erneute Anmeldung.

Die gleichzeitige Verwendung aller vier Upstream-Kanäle ist nicht nur durch die Kombination mit LAG möglich. Ein ähnlicher Effekt kann durch eine ordnungsgemäße Konfiguration von MSTP erzielt werden. Dies ist jedoch eine völlig andere Geschichte.

Die zweite übliche L2-Verbindungsmethode besteht darin, zwei unabhängige LAGs zu verwenden (eine für jeden Aggregationsschalter). In diesem Fall wird höchstwahrscheinlich eine der virtuellen Verbindungen durch das STP-Protokoll blockiert (bei Verwendung von STP oder RSTP). Das Neuabonnement ist 5: 6.

Eine seltenere, aber dennoch sehr wahrscheinliche Situation: Der T2600G-28SQ ist über unabhängige Kanäle mit einem oder mehreren übergeordneten Schaltern verbunden. STP / RSTP lässt nur eine solche Verbindung in einem nicht blockierten Zustand. Das Neuabonnement erfolgt um 5:12 Uhr.

Aufgabe mit einem Sternchen: Berechnen Sie die Überbelegung für die im Abschnitt STP beschriebenen Situationen, in denen wir ein Beispiel für eine Topologie untersucht haben, wenn zwei Zugriffsschalter mit demselben Aggregationsgerät verbunden und miteinander verbunden sind.

Programmierbare Mikroschaltungen, mit deren Hilfe eine so hohe Übertragungsgeschwindigkeit erreicht wird, sind eine ziemlich teure Ressource. Daher versuchen wir, ihre Verwendung aufgrund der korrekten Verteilung der Ressourcen auf verschiedene Funktionen zu optimieren. Die Distribution ist verantwortlich für SDM - Switch Database Management.

Die Verteilung erfolgt über das SDM-Profil. Die drei unten aufgeführten Profile stehen derzeit zur Verwendung zur Verfügung.

- Default bietet eine ausgewogene Lösung für die Verwendung von MAC- und IP-Zugriffslisten sowie ARP-Erkennungsdatensätzen.

- EnterpriseV4 maximiert die verfügbaren Ressourcen für MAC- und IP-Zugriffslisten.

- EnterpriseV6 weist einen Teil der Ressourcen zur Verwendung durch IPv6-Zugriffslisten zu.

Um das neue Profil anzuwenden, ist ein Neustart des Switch erforderlich.

Fazit

Entsprechend der anfänglichen Positionierung ist dieser Switch am besten für Telekommunikationsbetreiber geeignet, die vor der Aufgabe stehen, über große Entfernungen Zugang zum Netzwerk zu gewähren. Das Gerät kann sowohl auf der Zugangsebene beispielsweise in Bauerndörfern und Stadthäusern als auch zur Zusammenfassung von Kanälen verwendet werden, die von Zugangsschaltern in Mehrfamilienhäusern stammen. Das heißt, überall dort, wo Remote-Objektverbindungen erforderlich sind. Bei Verwendung optischer Kommunikationskanäle kann sich der angeschlossene Teilnehmer in einer Entfernung von mehreren Kilometern befinden.

Auf der Client-Seite können optische Verbindungen an kleinen Switches mit optischen Schnittstellen oder an Medienkonvertern terminiert werden.

Eine große Anzahl unterstützter Protokolle und Optionen ermöglicht die Verwendung des T2600G-28SQ im Ethernet-Netzwerk des Betreibers mit jeder Topologie und allen bereitgestellten Technologien und Diensten.

Der Switch wird über die Weboberfläche oder die Befehlszeile ferngesteuert. Wenn Sie eine lokale Konfiguration benötigen, können Sie den Konsolenport verwenden. Im T2600G-28SQ gibt es zwei davon: RJ-45 und Micro-USB. Als kleine Fliege in der Salbe bemerken wir den Mangel an Unterstützung für das Stapeln und eine zweite Stromversorgung. In der Regel außerhalb der Rechenzentren von Anbietern ist das Vorhandensein einer zweiten elektrischen Leitung jedoch ohnehin eine Seltenheit.Wir führen seine Vorteile auf den niedrigen Preis, eine große Anzahl optischer Teilnehmeranschlüsse, das Vorhandensein von 10 optischen GE-Uplinks sowie vier kombinierte Anschlüsse und die Weiterleitung des Datenverkehrs mit mittlerer Geschwindigkeit zurück.