Seit 2016 fangen wir sie, sammeln Statistiken und genau das ist am Ende passiert. Wir geben keine Prognosen ab, sondern geben nur an, um wie viel die Risiken in diesem Umfeld gewachsen sind.

Unsere Analysten haben eine Umfragestudie erstellt, in der allgemeine Bedrohungen für intelligente Geräte und das Internet der Dinge (IoT) im Allgemeinen dargestellt werden. Eine Vielzahl von Geräten wie Smart-TVs, Videoüberwachungskameras, Smartwatches und Spielzeug, Kühlschränke, Autos, Fitness-Tracker und DVRs werden täglich im World Wide Web registriert. Die meisten von ihnen sind schlecht vor Angriffen geschützt und sogar völlig anfällig.

Einführung

Jetzt umfasst das World Wide Web nicht nur Computer, Smartphones, Tablets und Router, sondern auch Smart-TVs, Videoüberwachungskameras, Smartwatches, Kühlschränke, Autos, Fitness-Tracker, Videorecorder und sogar Kinderspielzeug. Die Anzahl der IoT-Geräte übersteigt bereits mehrere Milliarden und ihre Anzahl wächst von Jahr zu Jahr.

Viele von ihnen sind schlecht oder völlig ungeschützt vor Angriffen. Um eine Verbindung zu ihnen herzustellen, können beispielsweise einfache oder bekannte Login-Passwort-Paare verwendet werden, die standardmäßig auf Hunderttausenden von Modellen installiert sind. Ihre Besitzer denken entweder nicht daran, die werkseitig eingestellten Einstellungen zu ändern, oder können dies aufgrund der Einschränkungen der Hersteller selbst nicht tun. Angreifer können mit Wörterbuchkombinationen (der sogenannten Brute-Force-Brute-Force-Methode) relativ einfach auf solche Geräte zugreifen. Darüber hinaus können sie Schwachstellen der auf ihnen installierten Betriebssysteme ausnutzen.

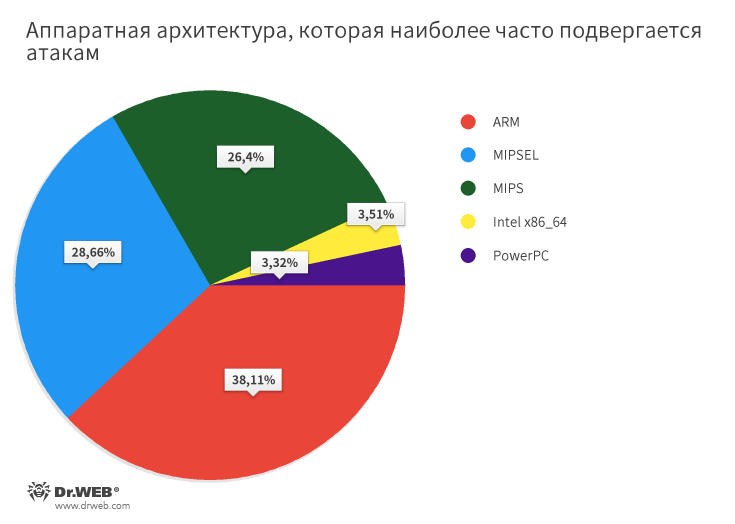

Seit 2016 überwacht Doctor Web die Bedrohungen für das Segment Internet der Dinge genau. Zu diesem Zweck haben unsere Experten ein Netzwerk spezialisierter Köder eingesetzt - Khanipots (vom Wort Honeypot - ein Topf Honig). Solche Fallen imitieren verschiedene Arten von „intelligenten“ elektronischen Geräten und zeichnen Versuche auf, sie zu infizieren. Hanipots decken mehrere Hardwareplattformen gleichzeitig ab, darunter ARM, MIPS, MIPSEL, PowerPC und Intel x86_64. Mit ihnen können Sie Angriffsmethoden verfolgen, neue Malware-Beispiele erkennen und untersuchen, ihre Erkennungsmechanismen verbessern und effektiver mit ihnen umgehen.

Dieser Artikel enthält Informationen zu erkannten Angriffen auf intelligente Geräte sowie zu den häufigsten Bedrohungen für das Internet der Dinge.

Statistiken

Zu Beginn der Beobachtung verzeichneten Virenanalysten eine relativ geringe Aktivität von Malware, die auf Geräte im Internet der Dinge abzielt. In den vier Monaten des Jahres 2016 entdeckten Doctor Web-Spezialisten 729.590 Angriffe, aber in nur einem Jahr - 32-mal mehr, 23.741.581. In weiteren 12 Monaten waren es bereits 99.199.434. Für das laufende Jahr nur für das erste In sechs Monaten wurden 73.513.303 Angriffe durchgeführt - fast so viel wie im gesamten Jahr 2018.

Die Dynamik der Erkennung von Angriffsangriffen ist in der Grafik dargestellt:

In weniger als drei Jahren hat die Anzahl der Versuche, Internet of Things-Geräte zu hacken und zu infizieren, um 13.497% zugenommen.

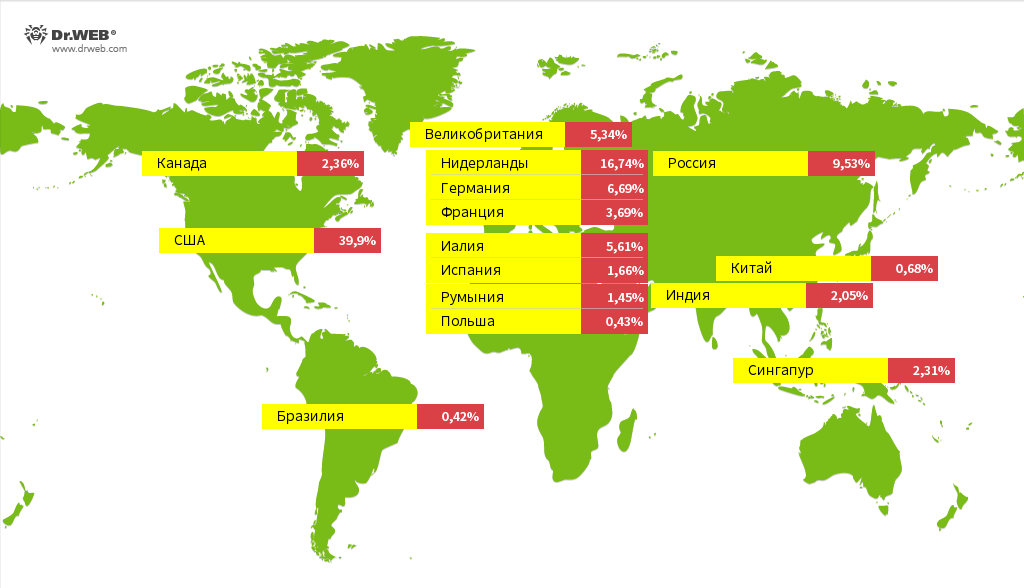

Angriffe auf intelligente Geräte wurden von IP-Adressen in mehr als 50 Ländern aus durchgeführt. Am häufigsten waren dies die USA, die Niederlande, Russland, Deutschland, Italien, das Vereinigte Königreich, Frankreich, Kanada, Singapur, Indien, Spanien, Rumänien, China, Polen und Brasilien.

Die geografische Verteilung der Angriffsquellen und ihr Prozentsatz sind in der folgenden Grafik dargestellt:

Nach erfolgreicher Kompromittierung von Geräten können Angreifer einen oder mehrere Trojaner auf sie laden. Insgesamt betrug die Anzahl der von unseren Fallen während des Beobachtungszeitraums erkannten eindeutigen schädlichen Dateien 131.412. Die Dynamik ihrer Erkennung ist unten dargestellt.

Intelligente Geräte werden auf verschiedenen Prozessorarchitekturen ausgeführt, und viele Schadprogramme verfügen über Versionen für mehrere Hardwareplattformen gleichzeitig. Unter denjenigen, die unsere Hanipots imitieren, sind die am häufigsten angegriffenen Geräte diejenigen mit ARM-, MIPSEL- und MIPS-Prozessoren. Dies ist im Diagramm deutlich zu sehen:

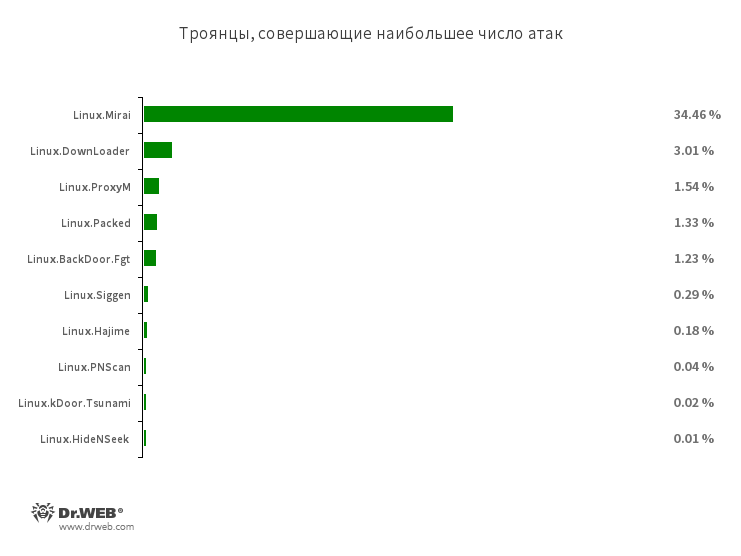

Laut den Statistiken der Chanipots sind die aktivsten Schadprogramme Vertreter der Linux.Mirai- Familie, auf die über 34% der Angriffe entfallen . Ihnen folgen die Linux.DownLoader- Bootloader (3% der Angriffe) und die Linux.ProxyM- Trojaner (1,5% der Angriffe). Zu den Top Ten gehören auch schädliche Anwendungen wie Linux.Hajime , Linux.BackDoor.Fgt , Linux.PNScan, Linux.BackDoor.Tsunami und Linux.HideNSeek. Der Prozentsatz der aktivsten Trojaner ist in der folgenden Abbildung dargestellt:

Schädliche Programme, die intelligente Geräte angreifen, können entsprechend ihrer Hauptfunktionen in mehrere grundlegende Kategorien unterteilt werden:

- Trojaner für DDoS-Angriffe (Beispiel: Linux.Mirai);

- Trojaner, die andere schädliche Anwendungen und Hilfskomponenten verteilen, herunterladen und installieren (Beispiel: Linux.DownLoader, Linux.MulDrop);

- Trojaner, mit denen Sie infizierte Geräte fernsteuern können (Beispiel: Linux.BackDoor);

- Trojaner, die Geräte in Proxyserver verwandeln (Beispiel: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- Cryptocurrency Mining-Trojaner (Beispiel: Linux.BtcMine);

- andere.

Die meisten modernen Schadprogramme sind jedoch multifunktionale Bedrohungen, da viele von ihnen mehrere Funktionen gleichzeitig kombinieren können.

Bedrohungstrends für intelligente Geräte

- Aufgrund der Verfügbarkeit von Quellcodes von Trojanern wie Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami und anderen wächst die Anzahl neuer Schadprogramme.

- Das Aufkommen einer zunehmenden Anzahl von schädlichen Anwendungen, die in "nicht standardmäßigen" Programmiersprachen wie Go und Rust geschrieben sind.

- Angreifern stehen Informationen zu vielen Sicherheitslücken zur Verfügung, deren Ausnutzung zur Infektion intelligenter Geräte beiträgt.

- Die Popularität von Bergleuten, die Kryptowährungen (hauptsächlich Monero) auf Geräten des Internets der Dinge abbauen, bleibt bestehen.

Nachfolgend finden Sie Informationen zu den häufigsten und bemerkenswertesten Trojanern für das Internet der Dinge.

Mehr zu Bedrohungen für das Internet der Dinge

Linux.MiraiLinux.Mirai ist einer der aktivsten Trojaner, die IoT- Geräte angreifen. Die erste Version dieser schädlichen Anwendung wurde im Mai 2016 veröffentlicht. Später wurden seine Quellcodes öffentlich veröffentlicht, sodass er schnell eine große Anzahl von Änderungen erhielt, die von verschiedenen Virenschreibern erstellt wurden. Jetzt ist Linux.Mirai der häufigste Trojaner für Linux, der auf einer Vielzahl von Prozessorarchitekturen wie x86, ARM, MIPS, SPARC, SH-4, M68K usw. ausgeführt wird.

Nach der Infektion des Zielgeräts stellt Linux.Mirai eine Verbindung zum Verwaltungsserver her und wartet auf weitere Befehle von diesem. Die Hauptfunktion dieses Trojaners besteht darin, DDoS-Angriffe durchzuführen.

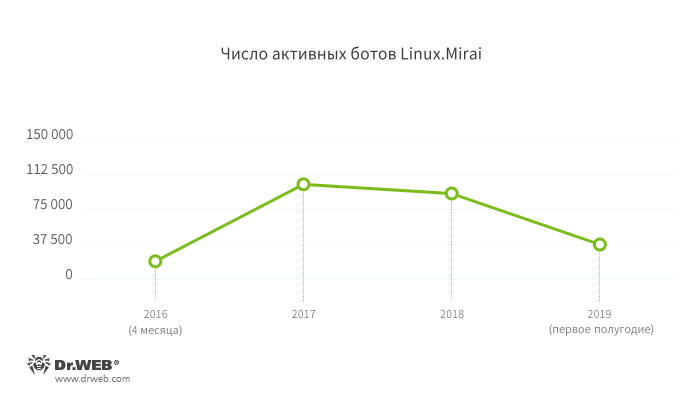

Die folgende Grafik zeigt die Dynamik der Erkennung aktiver Kopien dieser schädlichen Anwendung durch die Chanipotas:

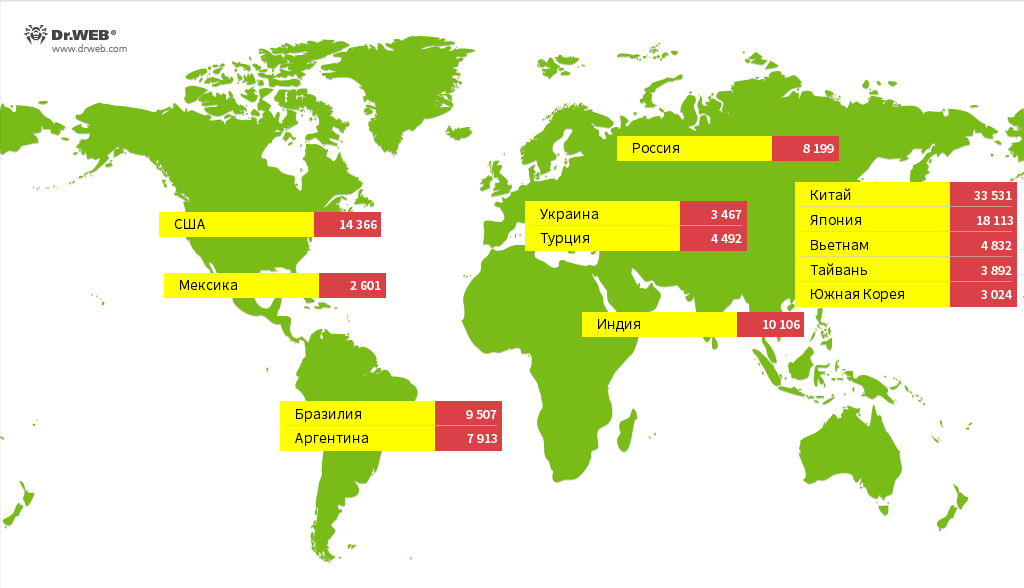

Verschiedene Linux.Mirai- Modifikationen sind in China, Japan, den USA, Indien und Brasilien am aktivsten. Nachfolgend sind die Länder aufgeführt, in denen während des Beobachtungszeitraums die maximale Anzahl von Bots dieser Familie aufgezeichnet wurde.

Linux.Hajime

Linux.HajimeEine weitere gefährliche Malware, die intelligente Geräte infiziert, ist Linux.Hajime . Dieser Trojaner ist Virenanalysten seit Ende 2016 bekannt. Es funktioniert auf den ARM-, MIPS- und MIPSEL-Architekturen und implementiert die Funktion eines Netzwerkwurms, der sich mithilfe des Telnet-Protokolls verbreitet. Infizierte Geräte sind in einem dezentralen P2P-Botnetz enthalten und werden verwendet, um verfügbare Objekte im Web weiter zu infizieren. Ein Schadprogramm blockiert den Zugriff anderer Schadprogramme auf erfolgreich angegriffene Geräte, indem es die Ports 23, 7547, 5555 und 5358 blockiert.

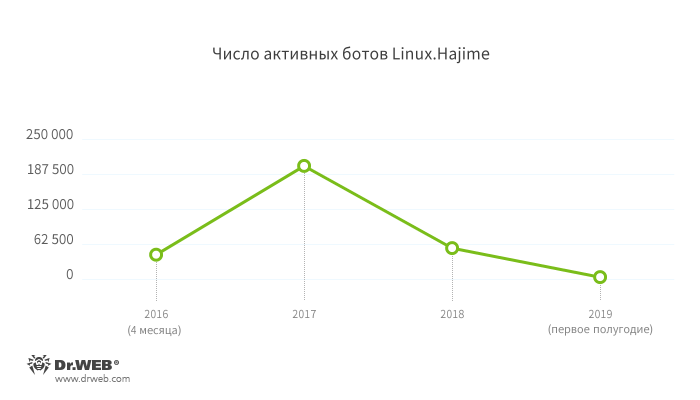

Der Höhepunkt der Linux.Hajime- Aktivität trat Ende 2016 auf - Anfang 2017, als die maximale Anzahl gleichzeitig aktiver Kopien von Trojanern dieser Familie 43.000 überstieg. Danach sank die Malware-Aktivität und ging allmählich weiter zurück. Derzeit überschreitet die Anzahl der aktiven Linux.Hajime- Bots nicht mehrere hundert.

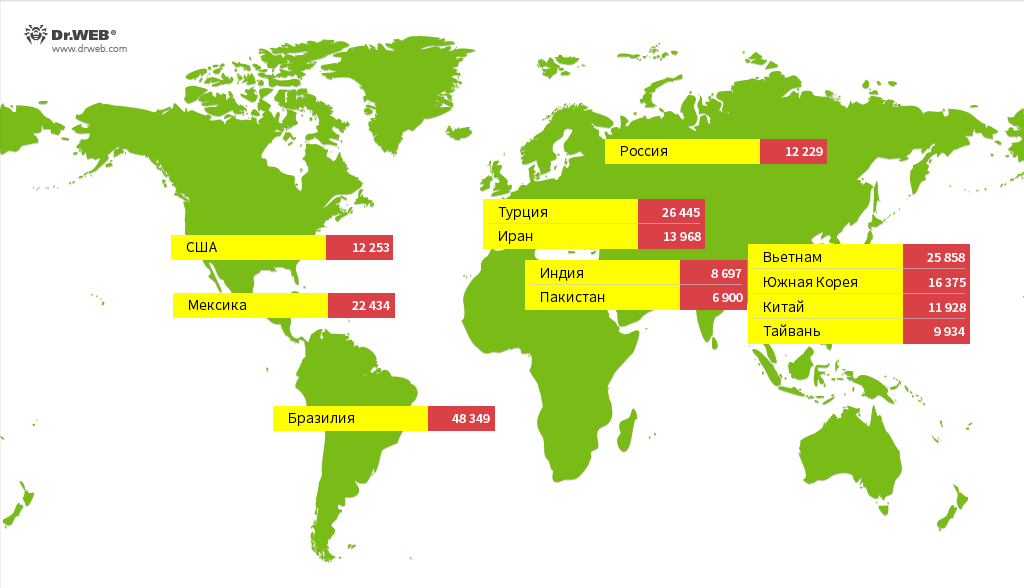

Diese Trojaner sind in Brasilien, der Türkei, Vietnam, Mexiko und Südkorea am weitesten verbreitet. Die Karte zeigt die Länder mit der maximalen Anzahl aktiver Linux.Hajime- Trojaner, die während des gesamten Beobachtungszeitraums aufgezeichnet wurden.

Linux.BackDoor.Fgt

Zu den fünf wichtigsten Trojanern, die zur Infektion von Internet of Things-Geräten entwickelt wurden, gehört Linux.BackDoor.Fgt , das seit Herbst 2015 vertrieben wird. Verschiedene Versionen dieser Unterstützung für schädliche Anwendungen funktionieren auf MIPS, SPARC und anderen Architekturen und in der Linux-Betriebssystemumgebung. Der Quellcode von Linux.BackDoor.Fgt ist öffentlich verfügbar, weshalb er bei Virenschreibern so beliebt ist.

Diese Hintertüren werden mithilfe von Telnet- und SSH-Protokollen verteilt, wobei Anmeldungen und Kennwörter für den Zugriff auf die angegriffenen Objekte abgerufen werden. Der Hauptzweck dieser Trojaner ist die Durchführung von DDoS-Angriffen und die Fernsteuerung infizierter Geräte.

Linux.ProxyM

Der Linux.ProxyM- Trojaner ist eines der Schadprogramme, mit denen Cyberkriminelle ihre eigene Anonymität im Internet sichern. Es startet einen SOCKS-Proxyserver auf infizierten Linux-Geräten, über den Cyberkriminelle den Netzwerkverkehr weiterleiten. Doctor Web-Spezialisten haben im Februar 2017 die ersten Versionen von Linux.ProxyM entdeckt, und dieser Trojaner ist immer noch aktiv.

Linux.Ellipsis.1

Linux.Ellipsis.1 ist ein weiterer Trojaner, mit dem Linux IoT- Geräte und -Computer in Proxyserver umgewandelt werden können. Er wurde 2015 von Doctor Web-Analysten gefangen. Nach dem Start werden die Protokolldateien gelöscht und ihre Neuerstellung blockiert, einige Systemdienstprogramme gelöscht und die Kommunikation des Geräts mit bestimmten IP-Adressen verhindert. Wenn der Trojaner verdächtigen Datenverkehr von einer der Adressen erkennt, wird diese IP ebenfalls auf die schwarze Liste gesetzt. Auf Befehl des Linux.Ellipsis.1- Verwaltungsservers funktionieren Anwendungen, die eine Verbindung zu verbotenen Adressen herstellen, nicht mehr.

Linux.LuaBot

Doctor Web entdeckte 2016 die ersten Versionen der Linux.LuaBot-Trojanerfamilie . Diese schädlichen Anwendungen sind in der Skriptsprache Lua geschrieben und unterstützen Geräte mit Intel x86_64-Architektur (MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 und M68k). Sie bestehen aus mehreren Dutzend Skriptmodulen, von denen jedes eine bestimmte Aufgabe ausführt. Trojaner können Updates von diesen Modulen vom Verwaltungsserver empfangen und neue herunterladen. Linux.LuaBot - reichhaltige Malware-Anwendungen. Abhängig von der Änderung bösartiger Anwendungen und einer Reihe von Skripten können Angreifer damit infizierte Geräte fernsteuern und Proxyserver für die Anonymisierung im Web erstellen.

Linux.BtcMine.174

Für Angreifer ist das Mining (Mining) von Kryptowährungen eine der Hauptursachen für die Infektion des Internet der Dinge. Die Trojaner der Linux.BtcMine-Familie sowie andere schädliche Anwendungen helfen ihnen dabei. Eine davon - Linux.BtcMine.174 - wurde Ende 2018 von Doctor Web-Spezialisten gefunden. Es ist für den Abbau von Monero (XMR) vorgesehen. Linux.BtcMine.174 ist ein Skript, das in der sh-Shell-Sprache geschrieben ist. Wenn es nicht als Root ausgeführt wurde, versucht der Trojaner, seine Berechtigungen mit mehreren Exploits zu erhöhen.

Linux.BtcMine.174 sucht nach den Prozessen von Antivirenprogrammen und versucht, diese zu beenden sowie die Dateien dieser Programme vom Gerät zu löschen. Anschließend werden mehrere zusätzliche Komponenten heruntergeladen und gestartet, einschließlich eines Backdoor- und eines Rootkit-Moduls. Anschließend wird ein Miner-Programm im System gestartet.

Der Trojaner wird beim automatischen Laden registriert, sodass er keine Angst vor einem Neustart eines infizierten Geräts hat. Außerdem wird regelmäßig überprüft, ob der Miner-Prozess aktiv ist. Bei Bedarf leitet er es erneut ein, um die Kontinuität des Cryptocurrency Mining sicherzustellen.

Linux.MulDrop.14

Trojaner der Linux.MulDrop-Familie werden zum Verteilen und Installieren anderer schädlicher Anwendungen verwendet. Sie funktionieren auf vielen Hardwarearchitekturen und Gerätetypen. Im Jahr 2017 entdeckten Doctor Web- Virusanalysten jedoch den Linux.MulDrop.14- Trojaner, der auf die Raspberry Pi-Computer abzielte. Dieser Dropper ist ein Skript, in dessen Hauptteil ein verschlüsseltes Programm gespeichert ist - ein Cryptocurrency Miner. Nach dem Start entpackt der Trojaner den Miner und startet ihn. Anschließend versucht er, andere in der Netzwerkumgebung verfügbare Geräte zu infizieren. Um zu verhindern, dass „Konkurrenten“ auf die Ressourcen des infizierten Geräts zugreifen, blockiert Linux.MulDrop.14 den Netzwerkport 22.

Linux.HideNSeek

Die Malware Linux.HideNSeek infiziert intelligente Geräte, Computer und Server unter Linux und kombiniert sie zu einem dezentralen Botnetz. Für die Verteilung generiert dieser Trojaner IP-Adressen und versucht, mithilfe eines Wörterbuchs mit Benutzernamen und Kennwörtern sowie einer Liste bekannter Authentifizierungsdatenkombinationen eine Verbindung zu ihnen herzustellen. Darüber hinaus können verschiedene Sicherheitslücken in der Ausrüstung ausgenutzt werden. Linux.HideNSeek kann verwendet werden, um infizierte Geräte fernzusteuern - Befehle von Cyberkriminellen ausführen, Dateien kopieren usw.

Linux.BrickBot

Im Gegensatz zu den meisten anderen Malware-Programmen sind die Linux.BrickBot-Trojaner nicht darauf ausgelegt, Vorteile zu erzielen. Dies sind Vandalen, mit denen Computer und intelligente Geräte deaktiviert werden sollen. Sie sind seit 2017 bekannt.

Die Linux.BrickBot-Trojaner versuchen, Geräte über das Telnet-Protokoll zu infizieren, indem sie Benutzernamen und Kennwörter für sie auswählen. Anschließend versuchen sie, die Daten aus ihren Nur-Lese-Speichermodulen zu löschen, die Netzwerkeinstellungen zurückzusetzen, alle Verbindungen zu blockieren und einen Neustart durchzuführen. Um die beschädigten Objekte wiederherzustellen, müssen sie daher geflasht oder sogar ersetzt werden. Solche Trojaner sind selten, aber äußerst gefährlich.

Ende Juni 2019 verbreitete sich der Linux.BrickBot.37-Trojaner, auch bekannt als Silex. Es verhielt sich ähnlich wie andere Vertreter der Linux.BirckBot-Familie - es löschte Daten von Gerätelaufwerken, löschte deren Netzwerkeinstellungen und startete neu, wonach sie nicht mehr eingeschaltet werden und ordnungsgemäß funktionieren konnten. Unsere Fallen verzeichneten über 2600 Angriffe dieses Trojaners.

Fazit

Millionen von High-Tech-Geräten, die zunehmend im Alltag eingesetzt werden, sind eigentlich kleine Computer mit ihren inhärenten Nachteilen. Sie sind anfällig für ähnliche Angriffe und Schwachstellen, während der Schutz aufgrund der Besonderheiten und Einschränkungen des Designs viel schwieriger oder sogar unmöglich sein kann. Darüber hinaus sind sich viele Benutzer der potenziellen Risiken nicht vollständig bewusst und betrachten „intelligente“ Geräte immer noch als sicheres und praktisches „Spielzeug“.

Der Markt des Internet der Dinge entwickelt sich aktiv und wiederholt in vielerlei Hinsicht die Situation mit dem Beginn der Massenverteilung von PCs, als die Mechanismen zur Bekämpfung von Bedrohungen nur Gestalt annahmen und sich verbesserten. Während sich Gerätehersteller und Besitzer intelligenter Geräte an neue Realitäten anpassen, haben Angreifer enorme Angriffsmöglichkeiten. Daher sollten wir in naher Zukunft mit dem Aufkommen neuer Malware für das Internet der Dinge rechnen.

Doctor Web überwacht weiterhin die Situation mit der Verbreitung von Trojanern und anderen Bedrohungen für intelligente Geräte und wird unsere Benutzer über alle interessanten Ereignisse in diesem Bereich informieren. Dr.Web Antivirenprodukte erkennen und entfernen erfolgreich die in der Überprüfung genannten Schadprogramme. Zum Beispiel wird

die Remotescan-Remote-Scan-Funktion , die wir für IoT durchgeführt haben, erfolgreich ausgeführt.