Cyberkriminelle haben viele Optionen für Cyber-Angriffe erfunden, die sich in der Komplexität der technischen Implementierung und der Effektivität unterscheiden. Unter ihnen nimmt ein Angriff einen besonderen Platz ein, der in seiner technischen Einfachheit und Effektivität überraschend ist - Business Email Compromise (BEC) oder ein Angriff mit kompromittierter Geschäftskorrespondenz. Es erfordert kein tiefes technisches Wissen, hat die höchste Effizienz, es ist fast unmöglich, sich mit traditionellen Mitteln dagegen zu verteidigen. Nach Angaben des FBI

belief sich der

Schaden durch solche Angriffe im Jahr 2018 auf mehr als 1,2 Milliarden US-Dollar .

Pater Bob Stack aus der Gemeinde St. Ambrose in Brunswick, pc. Ohio war unangenehm überrascht, als der Bauunternehmer Marous Brothers Construction ihn anrief und Reparaturen und Restaurierungen des Kirchengebäudes durchführte und fragte, warum die vertragliche Zahlung seit zwei Monaten nicht mehr eingegangen sei. Da Pater Bob wusste, dass das Geld überwiesen wurde, gab er die Details des Empfängers an und stellte fest, dass die Zahlungen nicht an den Auftragnehmer, sondern an unbekannte Betrüger gingen. Vor zwei Monaten schickten sie im Auftrag von Marous Brothers Construction einen Brief über die Änderung von Details. Die Stationsmitarbeiter haben die Kontonummer des Empfängers angepasst und die Zahlung für die Arbeit innerhalb von zwei Monaten gesendet.

Der Schaden belief sich auf 1,75 Millionen US-Dollar .

Pater Bob Stack wandte sich an das FBI. Während der Untersuchung stellte sich heraus, dass unbekannte Hacker kurz vor dem Angriff Passwörter für die Postfächer zweier Stationsangestellter abholten, ihre Korrespondenz mit Auftragnehmern studierten und dann einen überzeugenden Brief von Marous Brothers Construction, dem größten von ihnen, verfassten. Das Design, die Absenderadresse und alle anderen Attribute wurden aus der alten Korrespondenz kopiert, sodass kein Zweifel an ihrer Echtheit bestand. Infolgedessen floss das Geld in eine unbekannte Richtung und wurde von ahnungslosen Mitarbeitern geschickt.

Die Ankunft von Bobs Vater und ihm selbst wurde Opfer eines BEC-Angriffs.

Wie der BEC-Angriff funktioniert

BEC ist ein Betrug, der sich hauptsächlich auf Unternehmen konzentriert, die mit ausländischen Lieferanten zusammenarbeiten, sowie auf Unternehmen, die regelmäßig bargeldlose Zahlungen durchführen.

Der Angriff beginnt mit der Erfassung von Informationen über das Unternehmen: Informationen über Manager und Buchhalter, die Zahlungen leisten, E-Mail-Adressen von Mitarbeitern und Daten zu Auftragnehmern. Durch Phishing oder Malware gefährden Kriminelle die E-Mail-Konten von Managern, Finanziers und Buchhaltern und untersuchen die Korrespondenz mit Gegenparteien. Ihre Aufgabe ist es herauszufinden, wie Finanztransaktionen stattfinden, wer die Übertragung anfordert, wer sie bestätigt und wer sie direkt durchführt.

Wenn die erforderlichen Informationen gesammelt werden, handeln Betrüger nach einem der folgenden Schemata.

Fiktive Rechnungen

Nachdem Betrüger die Einzelheiten der Beziehung des Unternehmens zu Lieferanten festgestellt haben, senden sie einen Brief mit dem Namen eines von ihnen über die Änderung der Einzelheiten. Buchhalter korrigieren Informationen in Finanzdokumenten und senden Geld an Kriminelle. Das Opfer dieses Schemas war die Gemeinde St. Ambrose.

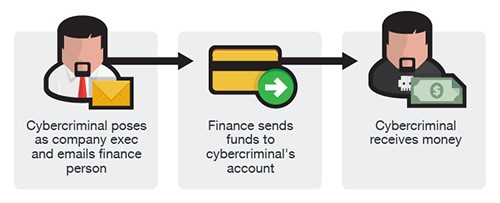

Falsche Executive Order

Über ein kompromittiertes Postfach senden Betrüger im Namen des CEO oder eines anderen zur Durchführung von Geldgeschäften befugten Managers einen Brief an die Finanzabteilung. Die Nachricht enthält eine Aufforderung, unter einer überzeugenden Entschuldigung dringend Geld auf das angegebene Konto zu überweisen.

Briefe des falschen Buchhalters

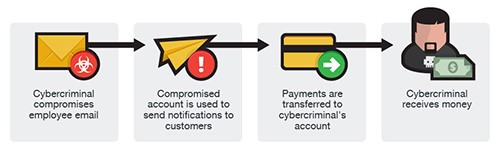

Betrüger senden Briefe an die Gegenparteien des Unternehmens über die Änderung von Details von einer kompromittierten E-Mail an einen Mitarbeiter der Finanzabteilung. Nach Erhalt der Nachricht nehmen die Gegenparteien Korrekturen vor und beginnen, Geld an Betrüger zu überweisen.

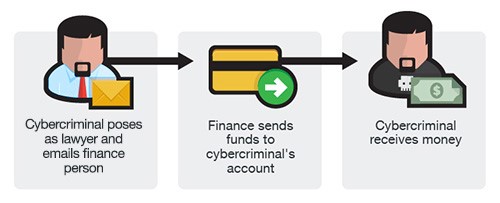

Falscher Anwalt

Der Cyberkriminelle kontaktiert die Finanzabteilung oder den CEO per E-Mail oder Telefon und stellt sich als Angestellter einer Anwaltskanzlei vor, die sich mit vertraulichen und dringenden Angelegenheiten befasst. Nachdem der Betrüger eine fiktive, aber überzeugende Bedrohung gemeldet hat, bietet er ihm an, heimlich Geld an ihn zu überweisen, um das Problem dringend zu lösen. In der Regel wird am Ende der Arbeitswoche wenige Minuten vor Ende des Arbeitstages oder am Vorabend der Feiertage eine „Bedrohung“ festgestellt, wenn sich die Mitarbeiter auf die Ruhe vorbereiten und nicht geneigt sind, die Situation zu kritisch zu bewerten.

Gründe für die Wirksamkeit von BEC-Angriffen

- Social Engineering . Briefe werden am Ende des Arbeitstages oder am Vorabend der Feiertage verschickt, wenn die Mitarbeiter nach Hause eilen. Die Texte der Briefe werden unter Berücksichtigung der Besonderheiten der Beziehung zwischen Absender und Empfänger erstellt.

- Legitimes Aussehen . Betrüger verwenden die gesammelten Informationen, um einen einzigartigen Brief zu entwickeln, der in Stil und Design nicht von der Korrespondenz mit Kontrahenten zu unterscheiden ist, die den Mitarbeitern vertraut sind. Beispielsweise kann ein Buchhalter vom CEO eine Anweisung erhalten, Geld zu überweisen, das genau wie ähnliche Aufträge aussieht.

- Im Gegensatz zu Phishing-Betrug werden von BEC verwendete E-Mails in einer einzigen Kopie aus legitimen Postfächern gesendet und landen nicht in Spam .

- Kein bösartiger Inhalt . BEC-Betrugs-E-Mails enthalten keine Links und Anhänge, sodass sie leicht von Virenschutzprogrammen und anderen Schutzlösungen weitergegeben werden können.

- Kein Eindringen in das System . Mitarbeiter überweisen freiwillig Geld, weil sie sicher sind, dass sie alles richtig machen. Betrüger müssen keine Zahlungssysteme studieren und Zugang zu ihnen erhalten. Selbst wenn die Bank eine Frage zu den neuen Details stellt, geben die Opfer die erforderlichen Erklärungen und bemühen sich sogar, die Zahlung so schnell wie möglich und gegebenenfalls vertraulich zu leisten.

- Dringlichkeit und andere manipulative Verstärker . Die Notwendigkeit, ein Problem unter Androhung schwerwiegender und unvermeidlicher Konsequenzen dringend zu lösen, behindert das kritische Denken der Mitarbeiter und führt Maßnahmen durch, zu denen Cyberkriminelle sie drängen.

Kampf gegen BEC-Angriffe

Die Gemeinde St. Ambrose forderte von ihren Mitarbeitern keinen Schadenersatz, aber nicht alle Unternehmen, die Opfer von BEC wurden, sind so nachsichtig. Beispielsweise

reichte ein Medienunternehmen aus Schottland

eine Klage in Höhe von 108.000 GBP bei seinem ehemaligen Mitarbeiter ein, der Geldtransfers an BEC-Betrüger durchführte, weil er eine Warnung der Bank über den betrügerischen Charakter der Überweisung ignoriert hatte.

Einschüchterung des Personals kann jedoch kaum als wirksame Schutzmaßnahme gegen BEC-Angriffe angesehen werden. Eine wirklich effektive Kombination aus organisatorischen und technischen Maßnahmen.

Organisatorische Aktivitäten

- Schulung der Mitarbeiter, um jeden Brief sorgfältig zu prüfen, wenn es sich um Geldtransfers oder andere wichtige Aufträge der Geschäftsleitung handelt. Achten Sie besonders auf dringende und vertrauliche Briefe.

- Trainieren Sie Mitarbeiter, um BEC-Angriffe zu erkennen . Die Abteilungen für Informationssicherheit sollten jedem Mitarbeiter die Grundsätze für die Identifizierung kompromittierter Briefe beibringen.

- Es ist obligatorisch, alle Briefe und Anfragen finanzieller Art zu prüfen . Wenn der Lieferant eine Mitteilung über die Änderung von Details gesendet hat, rufen Sie ihn zurück und stellen Sie sicher, dass das Dokument echt ist. Verwenden Sie die Telefonnummer von der offiziellen Website des Unternehmens oder vom Vertrag und nicht vom erhaltenen Brief.

Technische Aktivitäten

Da BEC-Briefe keine Links, Anhänge enthalten und in der Regel keine typischen Anzeichen für böswillige Briefe aufweisen, können herkömmliche Schutzlösungen ihre Erkennung nicht bewältigen. Hier kann ein umfassender E-Mail-Schutz mit künstlicher Intelligenz und maschinellem Lernen helfen.

Bei Trend Micro verwenden wir ein KI-Tool namens Expert System. Es ahmt den Entscheidungsprozess eines Sicherheitsspezialisten nach. Dazu wertet das System den Anbieter aus, von dem der Brief gesendet wurde, vergleicht die E-Mail-Adresse des Absenders mit der tatsächlichen Organisationsadresse. Wenn der Brief vom Leiter der Organisation stammt, wird das Vorhandensein eines solchen Leiters in der Mitarbeiterliste sowie seine Verfügbarkeit anhand der Kontaktinformationen überprüft.

In der nächsten Phase führt das Expertensystem eine Inhaltsanalyse des Inhalts der E-Mail durch und enthüllt die Absichten des Absenders hinsichtlich der für BEC-Briefe spezifischen Faktoren - Dringlichkeit, Wichtigkeit und Anforderungen für die Durchführung finanzieller Maßnahmen. Die Ergebnisse der Analyse werden an das maschinelle Lernsystem übertragen.

Identifizierung des Autors des Briefes unter den Führungskräften von Enron

Identifizierung des Autors des Briefes unter den Führungskräften von EnronWenn der Brief nichts Verdächtiges enthält, kommt das System der Textstilanalyse - Schreibstil-DNA („Schreibstil-DNA“) ins Spiel. Diese Trend Micro-Entwicklung verwendet ein maschinelles Lernsystem, um die Botschaft eines Leiters oder einer Gegenpartei mit seinen vorherigen Botschaften zu vergleichen. Schreibstil DNA verwendet über 7.000 Nachrichtenmerkmale, um einen eindeutigen Absenderstil zu identifizieren. Dazu gehören die Verwendung von Großbuchstaben in Wörtern und Satzzeichen, die Länge von Sätzen, Lieblingswörtern und -phrasen und vieles mehr.

Um ein Stilmodell zu erstellen, muss künstliche Intelligenz 300 bis 500 zuvor gesendete Briefe analysieren. Ein wichtiger Punkt: Zum Schutz der Vertraulichkeit ruft die KI nur Metadaten ab, die den Stil des Absenders charakterisieren, nicht jedoch den Text selbst.

Was ist das Ergebnis?

Der Kompromiss bei der Geschäftskorrespondenz unterscheidet sich von normalen Angriffen durch minimale technologische Effektivität. Der Erfolg von BEC-Angriffen hängt direkt von der Qualität der gesammelten Informationen und der Arbeit der Sozialingenieure ab. Tatsächlich nähern sich diese Angriffe eher dem üblichen "Offline" -Betrug an, was es schwierig macht, ihnen mit herkömmlichen technischen Lösungen entgegenzuwirken.

Der Einsatz von Verteidigungssystemen auf der Basis von maschinellem Lernen und künstlicher Intelligenz in Kombination mit Mitarbeiterschulungen und anderen organisatorischen Maßnahmen kann BEC-Angriffe erfolgreich erkennen und blockieren.