Viele haben Browser-Erweiterungen installiert. Zumindest ein Werbeblocker. Bei der Installation von Erweiterungen sollten Sie jedoch vorsichtig sein: Nicht alle sind nützlich, und einige werden überhaupt zur Überwachung verwendet.

Selbst wenn eine bestimmte Erweiterung derzeit keine Informationen „stiehlt“, gibt es keine Garantie dafür, dass dies in Zukunft nicht mehr der Fall sein wird. Dies ist ein Systemproblem.

Kürzlich haben Experten

die Aktivitäten des "analytischen" Unternehmens

Nacho Analytics aufgedeckt , das den Service unter dem ehrgeizigen Motto "Gottmodus für das Internet" anbietet und die Aktionen von Millionen von Nutzern über die Chrome- und Firefox-Erweiterungen in nahezu Echtzeit verfolgt Verzögerung).

Die Forscher nannten DataSpii (ausgesprochener Datenspion) ein katastrophales Leck personenbezogener Daten. Sie stellen fest, dass das Analyseunternehmen und seine Kunden nicht nur den Verlauf der besuchten Seiten erhalten, sondern auch verschiedene persönliche Informationen aus URLs und Seitenkopfzeilen extrahieren.

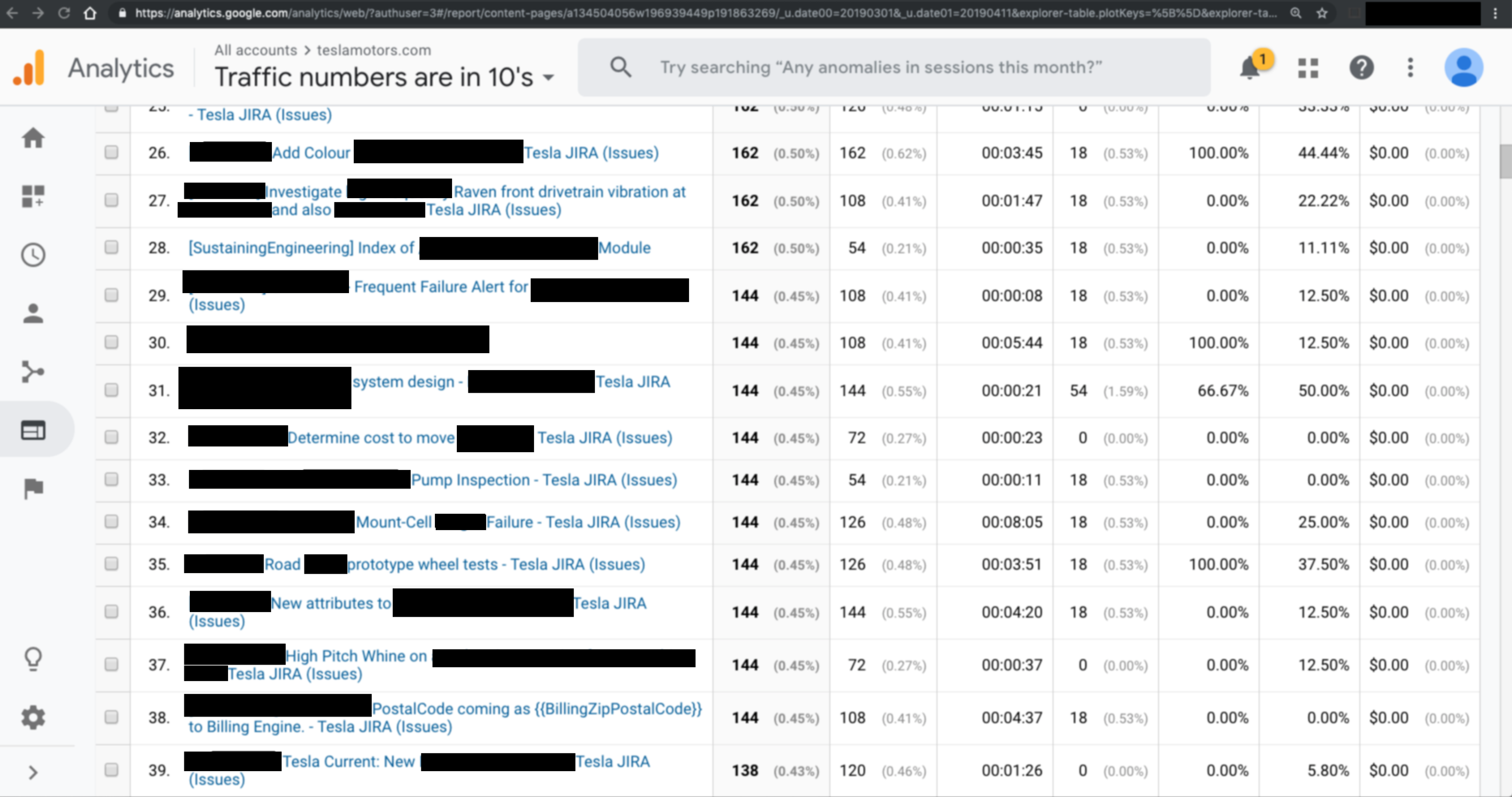

Nacho Analytics-Kunden können den allgemeinen Datenverkehr nach verschiedenen Parametern durchsuchen, zum Beispiel:

- GPS-Koordinaten der Benutzer;

- Steuererklärungen, Geschäftsdokumente, Folien mit Unternehmenspräsentationen zu OneDrive und anderen Hosting-Diensten;

- Video von Nest-Überwachungskameras;

- Fahrgestellnummer kürzlich gekaufter Autos, Namen und Adressen ihrer Besitzer;

- Anhänge zu Facebook Messenger-Nachrichten und Facebook-Fotos, auch privat gesendet;

- Bankkartendaten;

- Reiserouten;

- und vieles mehr.

Für 49 US-Dollar pro Monat konnten Sie mit dem Service die Aktionen von Mitarbeitern oder Benutzern eines bestimmten Unternehmens / einer bestimmten Website verfolgen: beispielsweise Apple, Facebook, Microsoft, Amazon, Tesla Motors oder Symantec.

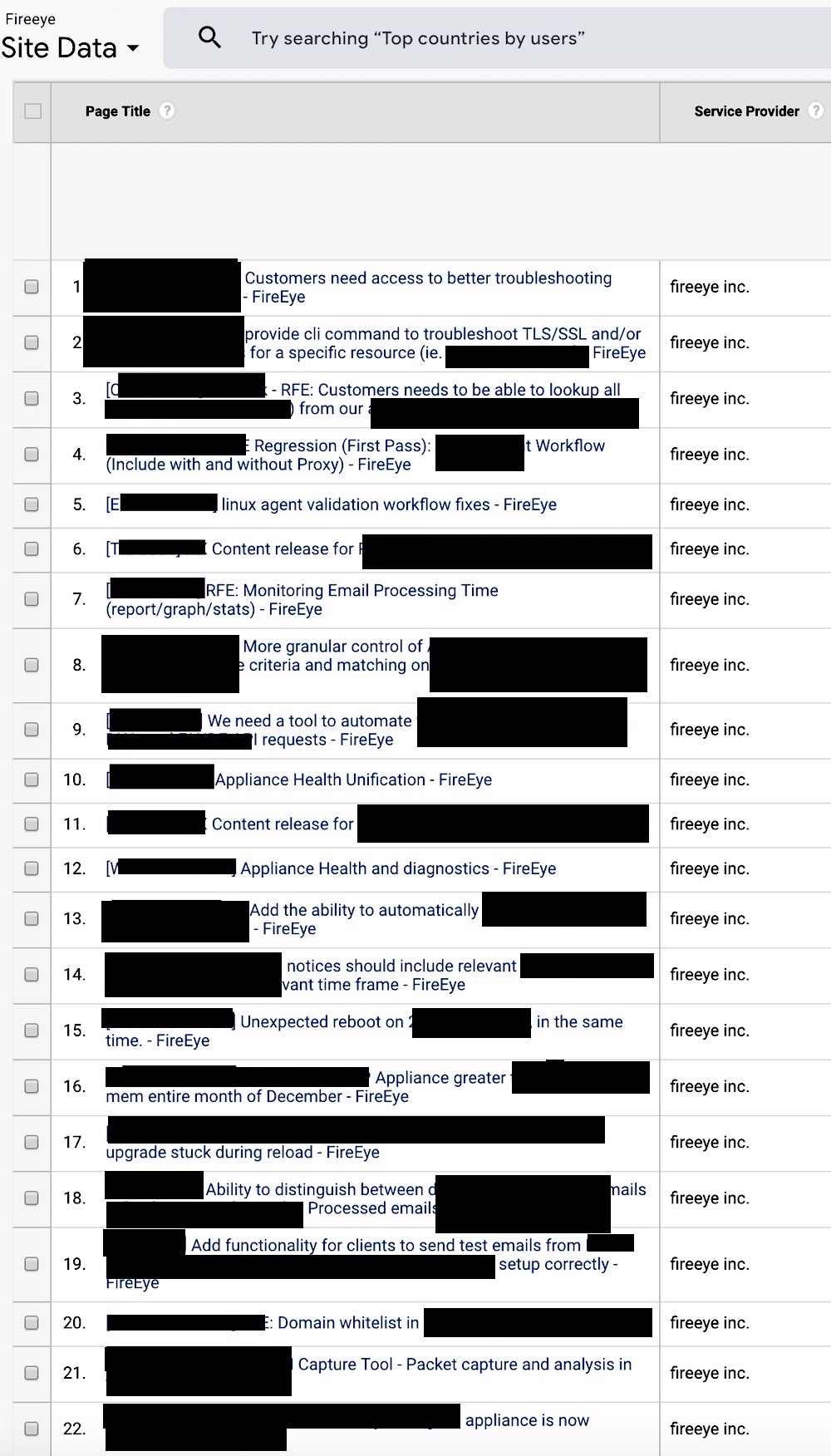

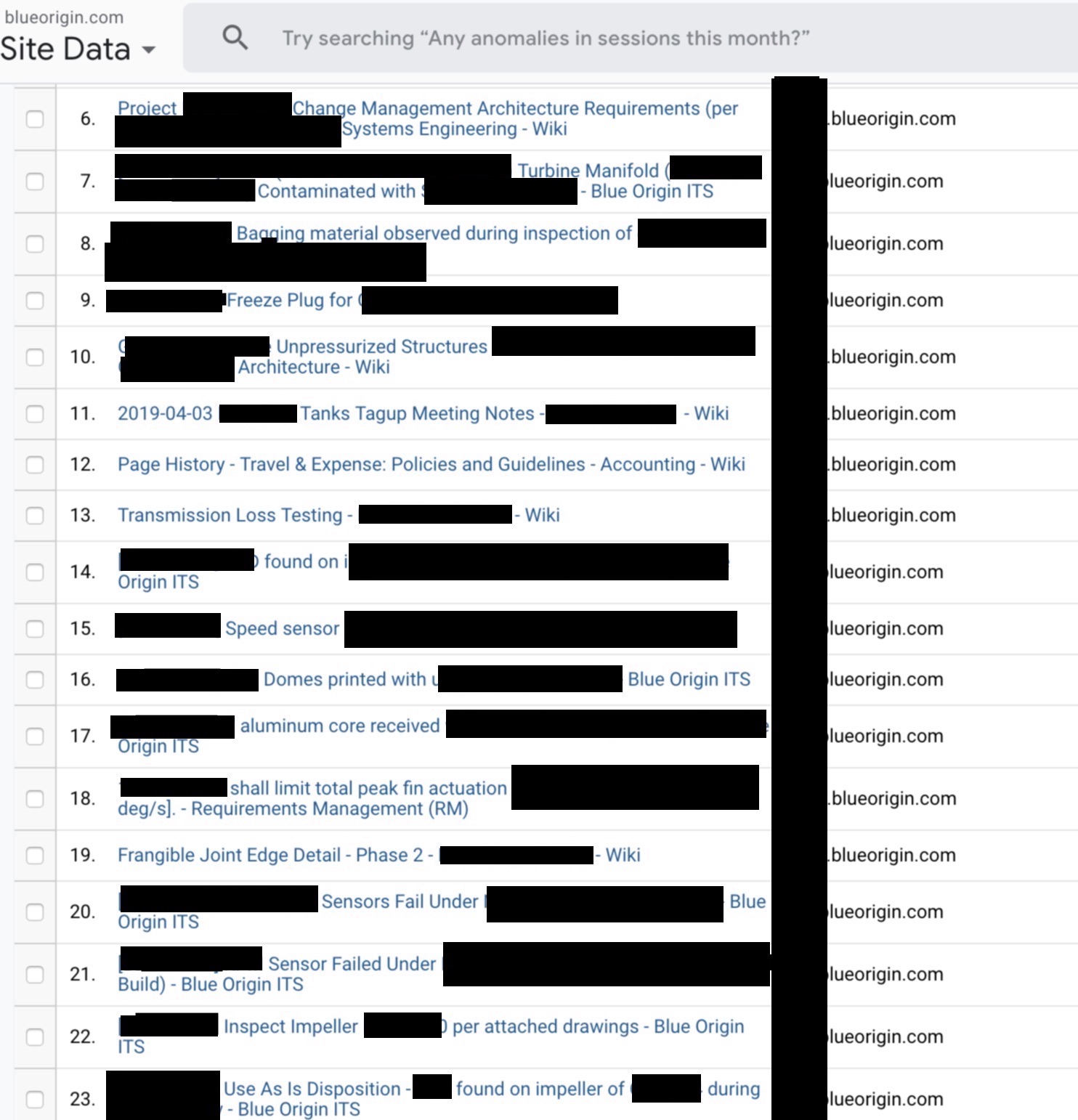

Das DataSpii-Leck hat mehr als 4 Millionen Benutzer betroffen. Forscher haben eine Reihe von Erweiterungen identifiziert, durch die die Überwachung durchgeführt wurde. Sie sind in der folgenden Tabelle aufgeführt:

Die letzten vier Erweiterungen haben eindeutig mitgeteilt, dass sie Daten vom Browser sammeln, der Rest nicht.

In der folgenden Tabelle sind die Unternehmen aufgeführt, auf die der Nacho Analytics-Analysedienst abzielt, und welche spezifischen Informationen angezeigt wurden. Die relevanten Daten wurden entweder direkt bereitgestellt oder es gab Links zu ihnen in der Schnittstelle.

Nachdem Forscher ein Datenleck in Google und Mozilla gemeldet hatten, wurden die aufgelisteten Erweiterungen aus offiziellen Verzeichnissen entfernt und Nacho Analytics stellte den Dienst „God Mode for the Internet“ ein. Vielleicht nicht für immer.

Einige Erweiterungen meldeten explizit die Datenerfassung über den Browser und führten sie nur mit Zustimmung der Benutzer durch, andere jedoch heimlich. Interessanterweise haben einzelne Erweiterungen (Hover Zoom und SpeakIt) für die zusätzliche Maskierung die gesammelten Daten nicht sofort, sondern erst 24 Tage nach der Installation gesendet.

Überraschenderweise positioniert sich Nacho Analytics als legaler „Analysedienst“. Sie behauptet, dass die Datenerfassung mit Zustimmung der Nutzer erfolgt. Es ist jedoch bekannt, dass etwa 99% der Menschen die Vereinbarung über die Verwendung bei der Installation von Programmen nicht lesen. Eine solche "Zustimmung" ist daher nur eine Konvention. Darüber hinaus kann ein Unternehmen theoretisch

eine vorhandene beliebte Erweiterung von seinem derzeitigen Eigentümer

kaufen - und sie in der neuen Version ein wenig ändern, um mit der Datenerfassung zu beginnen. Die meisten Benutzer stimmen der neuen Nutzungsvereinbarung wahrscheinlich zu, ohne sie zu lesen.

Wie oben erwähnt, ist das Ökosystem der Browsererweiterungen in ihrer aktuellen Form ein systemisches Sicherheitsproblem. Browser-Entwickler sollten überlegen, wie sie es lösen können.