Sicherheit Das Wort bedeutet die Sicherheit einer Person oder Organisation vor etwas / jemandem. Im Zeitalter der

Cybersicherheit denken wir zunehmend nicht so sehr darüber nach, wie wir uns physisch schützen können, sondern darüber, wie wir uns vor externen Bedrohungen (

Cyber-Bedrohungen ) schützen können.

Heute werden wir darüber sprechen, wie Sie in ein modernes Unternehmensnetzwerk eindringen können, das am Rand durch verschiedene, sogar sehr gute Mittel zur Netzwerksicherheit geschützt ist, und vor allem darüber, wie Sie damit umgehen können.

Schauen wir uns ein modernes Netzwerk an, das die neueste Technologie im Bereich Sicherheit verwendet.

Sie haben einen Perimeter geschützt, es gibt verschiedene Firewalls, Firewalls der nächsten Generation und viele andere Perimeter-Sicherheitstools.

Welche Möglichkeiten gibt es, um in Ihr Unternehmensnetzwerk einzudringen, und in welchen Fällen hilft Ihnen Ihre Firewall der nächsten Generation nicht weiter?Denken Sie einen Moment nach. Versuchen Sie, diese Frage zu beantworten, aber ich möchte einige Beispiele nennen, die zeigen können, dass die Produkte, die Sie ohnehin nicht verwendet haben, egal wie mächtig, cool, weit verbreitet, in die besten Quadrate, Kreise, Gartner-, Waldkurven usw. fallen Es besteht die Möglichkeit, dass Angreifer Ihr Unternehmens- oder Abteilungsnetzwerk angreifen. Daher müssen Sie etwas breiter als die Außenverteidigung aussehen.

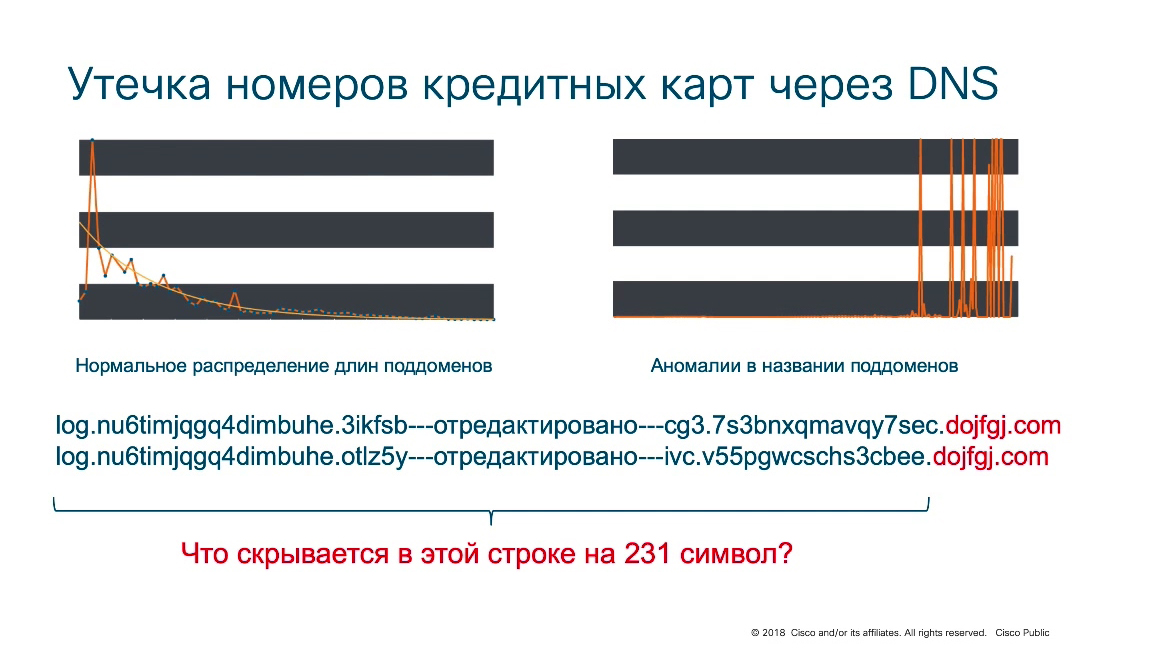

Eines der Beispiele, auf die Cisco gestoßen ist, ist die

Verwendung des DNS-Protokolls zum Stehlen von Informationen .

Normalerweise verwenden Cyberkriminelle das DNS-Protokoll, um entweder einige neue Module zu laden oder DNS als Interaktion zwischen bereits installierten Modulen in einem Unternehmens- / Abteilungsnetzwerk auf infizierten Computern mit einigen „Befehlsservern“ zu verwenden. In diesem Fall wurde das DNS-Protokoll verwendet, um Informationen im Domänennamen zu verlieren. Laut Statistik enthalten die meisten Domains, Domain-Namen der dritten Ebene, nicht mehr als 25 bis 30 Zeichen. In der rechten Grafik sehen wir jedoch, dass unsere Domain-Längen 200 bis 230 Zeichen betragen.

Eine Person ist nicht in der Lage, diese Art von Domain zu erstellen. Er kann sich auch nicht an ihn erinnern. In seiner reinen Form ist es eine Art

„Anomalie“ , die uns sagen kann, dass entweder Domänen für bestimmte Marketingzwecke verwendet werden, aber normalerweise werden diese langen Domänen nicht einmal für Marketingzwecke verwendet, oder dies sind die Aktionen von Angreifern. In diesem Fall wurde einer der DNS-Server, die diese schädliche Domäne bedienen, verwendet, um sicherzustellen, dass Domänennamen mit ausreichend langen Textzeichenfolgen (

231 Zeichen) entschlüsselt und gestohlene Kreditkartennummern darin aufgedeckt wurden. Da DNS der De-facto-Standard für moderne Internet-, Unternehmens- oder Abteilungsnetzwerke ist, können wir DNS

nicht blockieren, und selbst die Überprüfung des DNS in der Firewall hilft uns nicht immer, da in diesem Fall die Angreifer einen Nicht-Standard verwendet haben Ansatz zur Umgehung des Perimeterschutzes.

Ein weiteres Beispiel

Ein weiteres BeispielDies ist eine Illustration eines drahtlosen Netzwerküberwachungssystems von Cisco. Auf der Karte des Gebäudes sehen Sie den Standort der legal installierten Zugangspunkte (

grüne Kreise ). Beachten Sie jedoch, dass hier nicht autorisierte drahtlose Zugangspunkte (

rote Kreise ) sowie drahtlose, nicht autorisierte ausländische Clients vorhanden sind, die versuchen, eine Verbindung zu einem drahtlosen Unternehmensnetzwerk herzustellen (

graue Rechtecke ). Es ist klar, dass diese Verbindungsmethode auch den Perimeter umgeht, auch keine Unternehmensfirewalls durchläuft, und wenn Zugriffspunkte nicht geschützt wären, könnten Angreifer das Unternehmensnetzwerk unter Umgehung des Perimeters durchdringen und NG-Firewalls umgehen, die auf demselben Perimeter stehen . Wenn ein Angreifer einen gefälschten Zugriffspunkt erstellen kann, weiß der Client, der eine Verbindung zum Zugriffspunkt hergestellt hat, möglicherweise nicht einmal davon, während der Angreifer die vom Client übertragenen Daten abfangen kann. Es kann ein Smartphone sein, es kann ein Tablet, ein Laptop oder sogar ein stationärer Computer sein, der mit einem nicht autorisierten, fremden, gefälschten Zugangspunkt verbunden ist, und in diesem Fall haben uns die Firewalls leider auch nicht geholfen.

Ein weiteres BeispielNach diesem Vorfall hat Cisco die Sicherheitsarchitektur von Netzwerkgeräten erheblich geändert. Es wurden Hardware- und Softwarekomponenten hinzugefügt, mit denen Sie Lesezeichen in der Ausrüstung verfolgen und das Auftreten dieser Lesezeichen verhindern können. Anfang der 2000er Jahre gab es jedoch solche Beispiele.

Es gab mehrere davon, die wir behoben haben, und in diesem Fall sind wir mit einer Situation konfrontiert, in der der Kunde im Rahmen einer bestimmten Lieferung Geräte mit einem vorinstallierten Schadcode erhält. Da er seinem Lieferanten zunächst vertraut, denkt er nicht an die Notwendigkeit, Netzwerkgeräte zu überprüfen. Die Überprüfung kann über eine Software erfolgen, die der Kunde von der offiziellen Website herunterladen kann. Dies ist erforderlich, um sicherzustellen, dass das Gerät keine Lesezeichen enthält und keine Informationen stiehlt, die über das Netzwerkgerät übertragen werden. Es gab auch mehrere Fälle, in denen Administratoren ohne einen Vertrag über technischen Support für die von ihnen gekauften Geräte gezwungen waren, neue Firmware von Websites von Drittanbietern herunterzuladen. Dies führte auch dazu, dass diese Firmware schädlichen Code enthielt, der den gesamten Datenverkehr „spiegelte“ und an einen Angreifer sendete. Das heißt, in diesem Fall verstehen wir auch, dass klassische Perimeter-Sicherheitstools nichts dagegen tun können, da sich die Lesezeichen auf den Geräten befinden,

die den Firewalls

zugewandt sind .

Sie können sich an ein

neueres Beispiel erinnern, als Cisco (seine Abteilung von Cisco Talos) eine Bedrohung namens VPN-Filter entdeckte, als Angreifer verschiedene Netzwerkgeräte verschiedener Hersteller (D-Link, Asus usw.) infizierten und den entsprechenden Schadcode auf ihnen installierten Stehlen Sie den Verkehr und leiten Sie ihn an Angreifer weiter. Das heißt, eine Unterschätzung dieses Problems führt dazu, dass unsere niedrigere Ebene der Netzwerkinfrastruktur völlig ungeschützt bleibt, und natürlich helfen hier keine Firewalls, da sich Netzwerkgeräte

vor den Firewalls befinden und den gesamten Datenverkehr übertragen können. vor allem, wenn es nicht verschlüsselt ist, für Eindringlinge.

Ein weiteres Beispiel

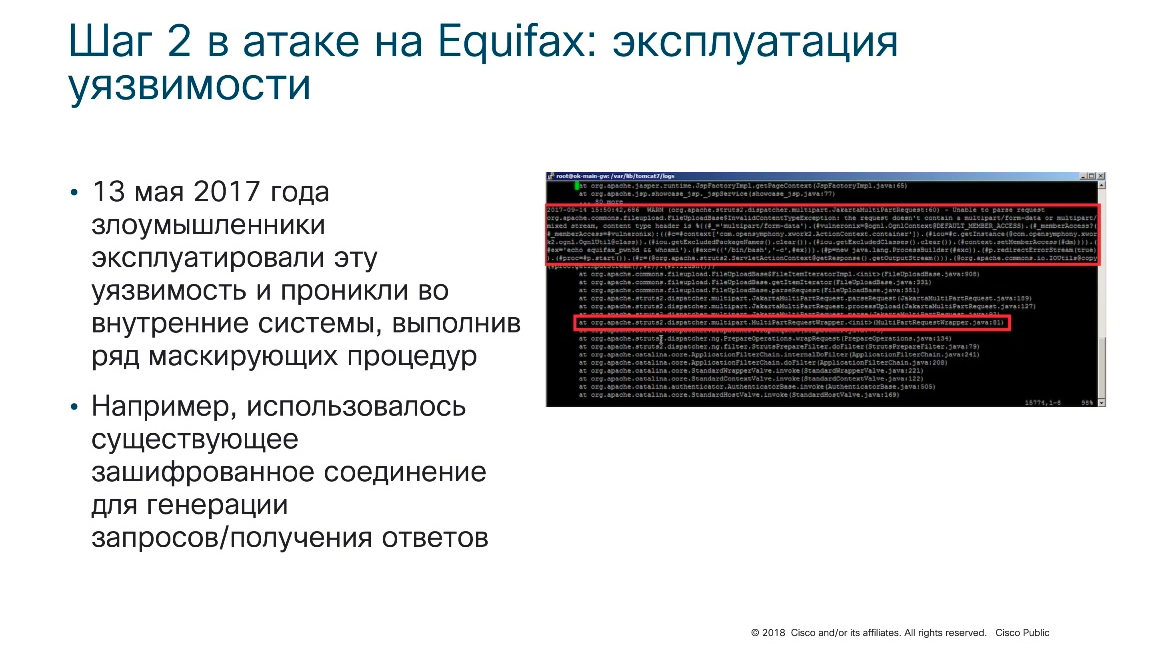

Ein weiteres BeispielVor 2 Jahren (2017) fanden Angreifer im Webportal eines der größten Kreditbüros Equifax eine Sicherheitslücke. Diese Sicherheitsanfälligkeit ermöglichte den Zugriff auf das Webportal und die Ausführung einiger Befehle. Nachdem die Sicherheitsanfälligkeit identifiziert worden war, starteten die Angreifer einen Exploit und erhielten Zugriff auf das System mit Administratorrechten. Zu diesem Zeitpunkt wurden keine Daten gestohlen. Das heißt, die Angreifer haben nur die Möglichkeit getestet, mit Administratorrechten am Webportal zu arbeiten. Aber dann, nach ungefähr 2 Monaten, wurde eine Sicherheitslücke ausgenutzt, die aus irgendeinem Grund nicht behoben wurde.

Angreifer betraten die internen Systeme des Kreditbüros und verschleierten ihre Aktivitäten vor der Netzwerksicherheit. Erstens kontrollierte das Sicherheitssystem aufgrund der vertrauensvollen Beziehung zwischen dem Webportal und internen Servern, einschließlich Datenbankservern, die Verbindungsdaten in keiner Weise und erlaubte dem Angreifer, in das Unternehmensnetzwerk einzutreten. Darüber hinaus verwendeten die Angreifer eine verschlüsselte Verbindung, die hinsichtlich der Netzwerksicherheit unkontrolliert blieb. Mehrere Monate lang gelang es Angreifern, Informationen zu stehlen, wodurch

mehr als 140 Millionen Bürger der USA, Großbritanniens und einiger anderer Länder betroffen waren, deren Daten infolge dieses Angriffs gestohlen wurden, obwohl ein Perimeterschutz verfügbar war, was in diesem Fall leider nicht der Fall ist geholfen.

Ein weiteres Beispiel

Ein weiteres BeispielEin weiteres Beispiel aus dem letzten Jahr 2018, als in der zweiwöchigen Zeit zwischen dem 21. August und dem 5. September eine Hacker-Gruppe namens Magic Art die Server von British Airways hackte und

380.000 Kundendaten , einschließlich personenbezogener Daten und Kreditkarteninformationen, stahl. Laut British Airways haben in

zwei Wochen etwa eine

halbe Million Kunden gelitten.

Das Interessanteste ist, dass die Angreifer nicht einmal versucht haben, in das Unternehmensnetzwerk einzudringen! Sie hackten sich in die Website der Fluggesellschaft, ersetzten das Skript, mit dem Kundendaten gesammelt wurden, und leiteten diese Daten an eine böswillige Ressource weiter, die von Cyberkriminellen kontrolliert wurde. In einer Version dieses Vorfalls wird davon ausgegangen, dass sich die Angreifer nicht in die Hauptwebsite von British Airways gehackt haben, sondern in die zwischengespeicherte Kopie (CDN, die von Kommunikationsanbietern zum Zwischenspeichern beliebter Ressourcen verwendet wird). Daher hat die Außenverteidigung nicht dazu beigetragen, sich gegen diesen Angriff zu verteidigen.

Ein weiterer Angriff

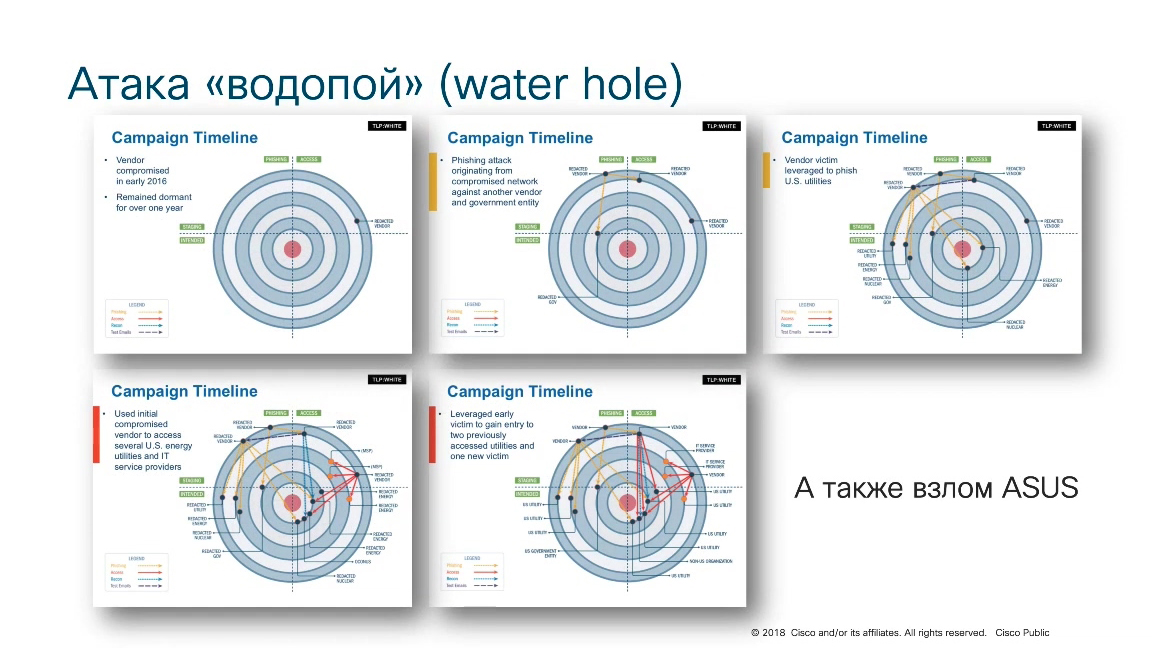

Ein weiterer Angriff , der als „Wasserloch“ bezeichnet wurde und vor einiger Zeit von US-Strafverfolgungsbehörden aufgezeichnet wurde. Angriffe gegen eine Reihe von Energieunternehmen in den Vereinigten Staaten von Amerika wurden registriert, und im Rahmen der Untersuchung wurde ein sehr unkonventionelles Schema identifiziert, das jedoch inzwischen recht populär geworden ist.

Warum heißt es eine Wasserstelle?

Wenn wir uns an das Leben von Tieren erinnern (insbesondere von Tieren Afrikas), dann kommen viele Tiere während einer Dürre an seltene Wasserstellen, die während einer Dürre nicht ausgetrocknet sind, und die Natur lässt Tiere sich während einer Dürre nicht gegenseitig angreifen, aber die Sache ist Gerade auf dem Weg zur Wasserstelle warten Raubtiere sehr oft auf Tiere und fressen sie, um sich und ihren Stolz zu ernähren. Die Angreifer verwendeten also genau die gleiche Strategie.

Anstatt die Opferunternehmen zu brechen, auf die sie ihre Bemühungen konzentrieren, und es kann viele solcher Unternehmen geben (Einheiten, Zehn oder sogar Hunderte), reicht es manchmal aus, nur einen Softwarehersteller zu hacken, von dessen Website dann jeder beginnt, Software-Updates herunterzuladen Software (neue Firmware, Patches, Updates oder neue Softwareversionen). Wenn der Hersteller gehackt wurde, ist es zusammen mit diesen Updates, die von seiner Website heruntergeladen werden, möglich, bösartigen Code in das Netzwerk des Opferunternehmens einzufügen, was es Hackern erleichtert, einen Brückenkopf innerhalb des bereits gefährdeten Netzwerks des Opfers zu entwickeln. Das heißt, auf solch einen Umweg, aber die Hacker haben ihr Ziel erreicht. Diese Art von Angriff wurde 2016 in den Vereinigten Staaten von Amerika registriert. Danach gab es mehrere ähnliche Szenarien. Erst kürzlich (Ende 2018) wurde ein Angriff auf Asus registriert, der böswillige Updates von seiner Website verteilte. Dasselbe geschah bei Avast, das ein infiziertes Programm zur Defragmentierung und Optimierung des Betriebs eines Windows-Systems namens CCleaner verteilte. Diese böswillige Kampagne wurde 2017 von Cisco Talos entdeckt und aufgedeckt.

Dies sind alles Beispiele, wenn es bei weitem nicht immer notwendig ist, die Opferfirma selbst zu knacken. Sie können die Organisationen, die es bedienen, hacken. Aufgrund einiger vertrauensvoller Beziehungen zwischen dem Opferunternehmen und dem gehackten Unternehmen unterliegt die gesamte Kommunikation zwischen ihnen weniger Kontrolle, und Angreifer nutzen dies aktiv.

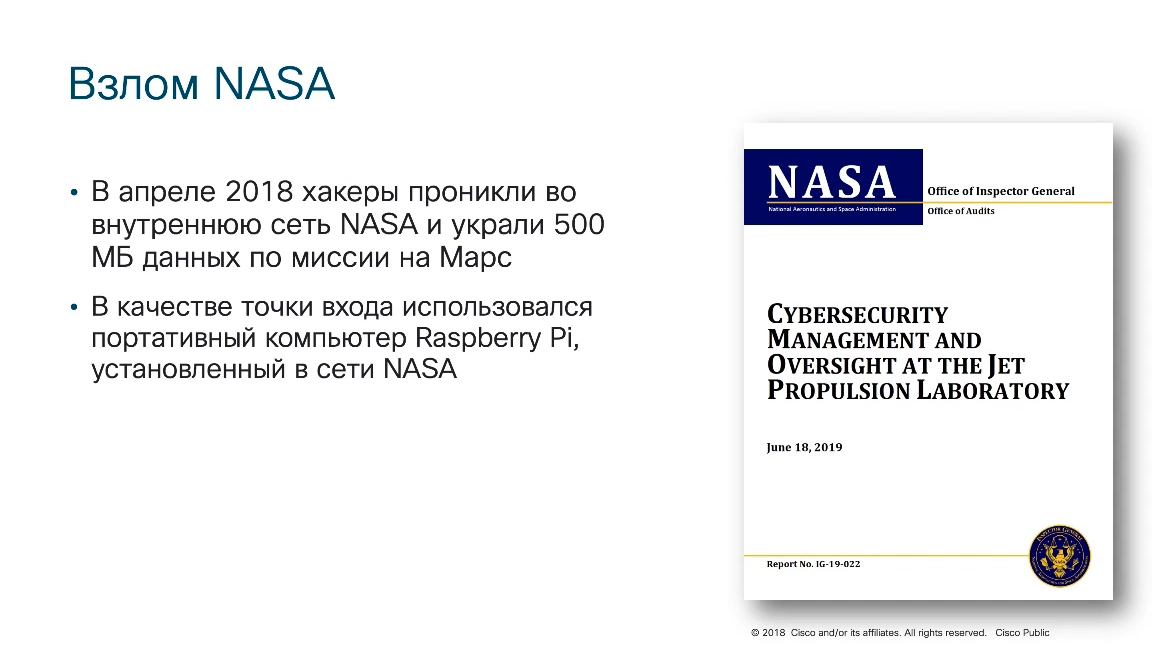

Zum Schluss das letzte und eines der jüngsten Beispiele.

Zum Schluss das letzte und eines der jüngsten Beispiele.Am 18. Juni 2019 zeichnete die Luft- und Raumfahrtbehörde der NASA auf und gab bekannt, dass Hacker bereits im April 2018 in das interne Netzwerk einer ihrer Einheiten (eines ihrer Labors) eingetreten waren. Das heißt, sie blieben lange Zeit unbemerkt und konnten mehr als 500 MB Daten über die Mission zum Mars stehlen. Das Interessanteste war die Einführung des tragbaren Raspberry Pi-Hardware-Computers, der im NASA-Netzwerk installiert war und Informationen stahl und nach draußen übertrug.

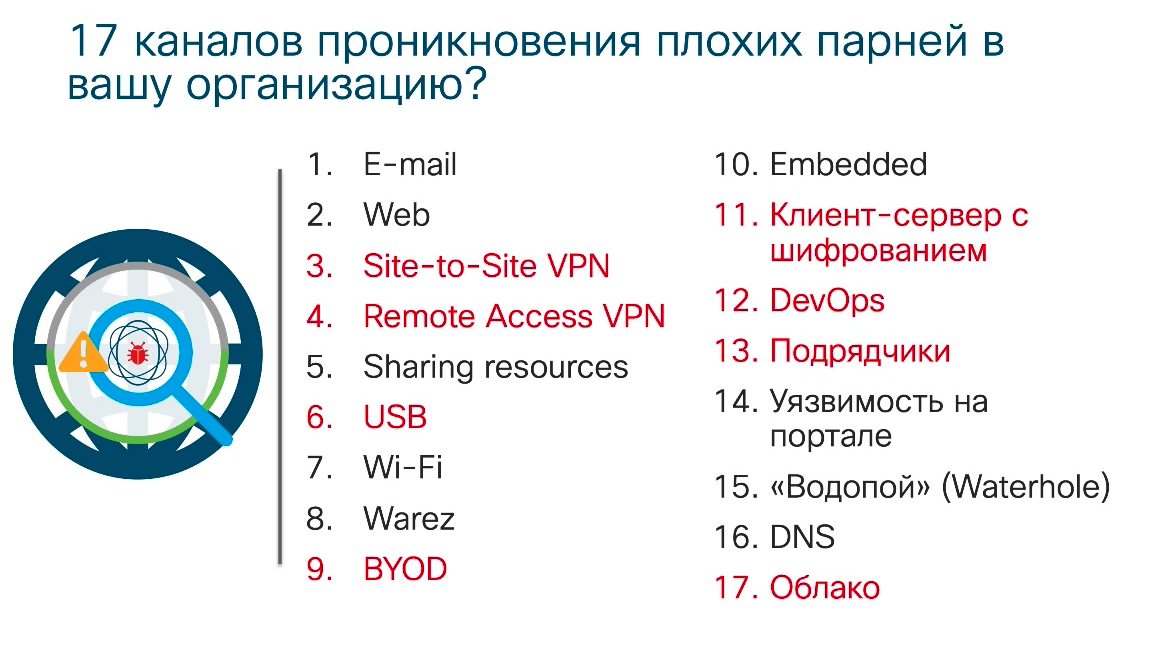

Diese Beispiele zeigen alle sehr gut, dass selbst das Vorhandensein sehr leistungsfähiger, gut gestalteter, gut gestalteter Perimeterabwehrsysteme nicht garantiert, dass Eindringlinge nicht eindringen.

Dies liegt an der Tatsache, dass sie

17 Kanäle für das Eindringen in unsere Organisation haben , von denen wir einige bereits beobachtet haben.

Es gibt einige Kanäle, die über den Rahmen der Überprüfung hinausgehen (z. B. eine reguläre VPN-Verbindung oder ein Standort-zu-Standort-VPN mit Remotestandorten oder ein RAS-VPN mit Remotebenutzern), aber zusätzlich zu dem vollständig legalen Datenverkehr besteht eine sichere Verbindung darüber kann das interne Netzwerk des Unternehmens durchdringen und infiltrieren. USB-Sticks, die auf dem Parkplatz vor dem Eingang des Unternehmens aufgestellt werden, sind auch ein beliebtes Tool, mit dem Cyberkriminelle Perimeter-Mittel für die Sicherheit von Unternehmensinformationen oder Abteilungsinformationen umgehen, da ein solches USB-Flash-Laufwerk durch Anschließen an einen Computer alle Perimeter-Mittel umgeht Schutz. Man kann nur hoffen, dass etwas Moderneres auf dem Computer installiert ist als das in der Ideologie veraltete Antivirenprogramm, das keine gezielten Angriffe auf die Organisation sieht.

Ein weiteres Beispiel, auf das Cisco vor zwei Jahren gestoßen ist.

Der CEO eines großen russischen Energieunternehmens „infizierte“ seinen Heim-Laptop mit dem Schadcode WannaCry. Dies geschah am Freitagabend, als WannaCry begann, sich auf der ganzen Welt zu verbreiten. Am Samstagmorgen brachte der Regisseur einen infizierten Laptop zur Arbeit. Wo soll man es sonst hinbringen? Zu Hause gibt es keine IT-Spezialisten, aber sie arbeiten.

Während diese vom CEO dringend angerufenen Spezialisten zur Arbeit fuhren, verbreitete sich der Schadcode im Unternehmensnetzwerk, da der CEO diesen Laptop mit dem Unternehmensnetzwerk verband. Er stellte automatisch eine Verbindung her, woraufhin sogar das von der Außenwelt isolierte Unternehmensnetzwerk unter WannaCry litt.

Es ist klar, dass Cisco viel mehr solcher Beispiele haben kann, wenn ein hochrangiger oder autorisierter Mitarbeiter, Manager, mittlerer oder leitender Manager ein Heimgerät zur Arbeit bringt, das aus irgendeinem Grund infiziert sein kann. Es kann sogar nicht nur ein Mitarbeiter sein. Es kann ein Wirtschaftsprüfer sein. Dies kann ein Auftragnehmer sein, der diese Art von Gerät im Rahmen bestimmter routinemäßiger Wartungsarbeiten an der geschützten Stelle mitbringt. Zum Beispiel infizierte der Conficker-Wurm 2003 das Atomkraftwerk, weil der Auftragnehmer seinen Laptop an das interne Netzwerk des Kernkraftwerks Davis-Besse in den Vereinigten Staaten von Amerika angeschlossen hatte, was zu einem Stillstand des Reaktors und einem Stromausfall an der gesamten Ostküste der Vereinigten Staaten führte .

Ein weiteres Beispiel, wenn Perimeterschutzmethoden nicht funktionieren, sind Entwickler, die an DevOps beteiligt sind und in der Regel ihre eigenen „Spielregeln“ haben, die nicht auf Computern des Unternehmens, sondern auf ihren Laptops mit ihrer Software arbeiten möchten. Es ist nicht immer möglich, Schutzmaßnahmen zu ergreifen, und dies ist eine Art "Einstiegspunkt" in das Unternehmensnetzwerk oder die Einführung von Lesezeichen in der in der Organisation entwickelten Software.

Schließlich dürfen wir die Wolken nicht vergessen.

Wenn Ihre Organisation häufig Clouds verwendet, hilft kein Unternehmensperimeterschutz. Es ist notwendig, das Sicherheitssystem über den Umfang hinaus zu erweitern und die interne Infrastruktur zu überwachen.

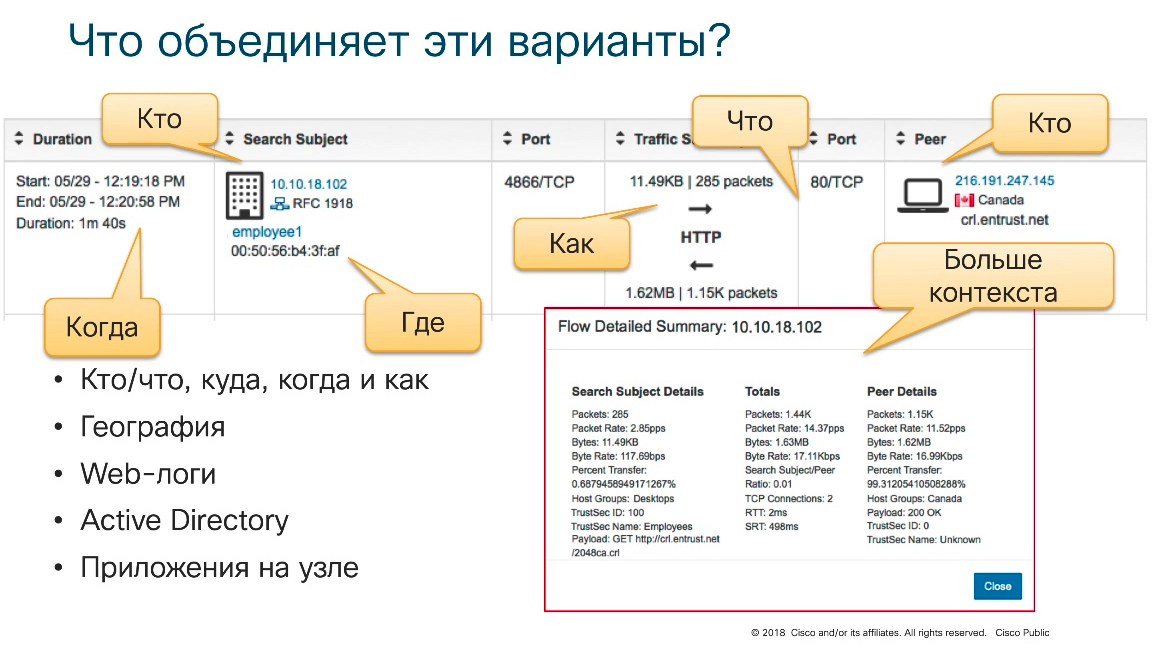

Das NetFlow-Protokoll, das ursprünglich für die Fehlerbehebung zur Analyse von Netzwerkverkehrsstatistiken entwickelt wurde, hilft dabei. Aufgrund seiner Funktionen, insbesondere aufgrund der erweiterten Funktionen der neunten Version des NetFlow-Protokolls oder seiner standardisierten Version von IPFIX, können Fragen beantwortet werden Das ist aus Sicht der Informationssicherheit für Ingenieure von Interesse (wer?, was?, wann?, wie?, in welchem Umfang? hat bestimmte Interaktionen durchgeführt). Nachdem ihm geeignete Entscheidungsalgorithmen auferlegt wurden, können Schlussfolgerungen über das Vorhandensein einer bestimmten Bedrohung, der einen oder anderen Anomalie, gezogen werden, die im Zusammenhang mit der Informationssicherheit interessant sein kann.

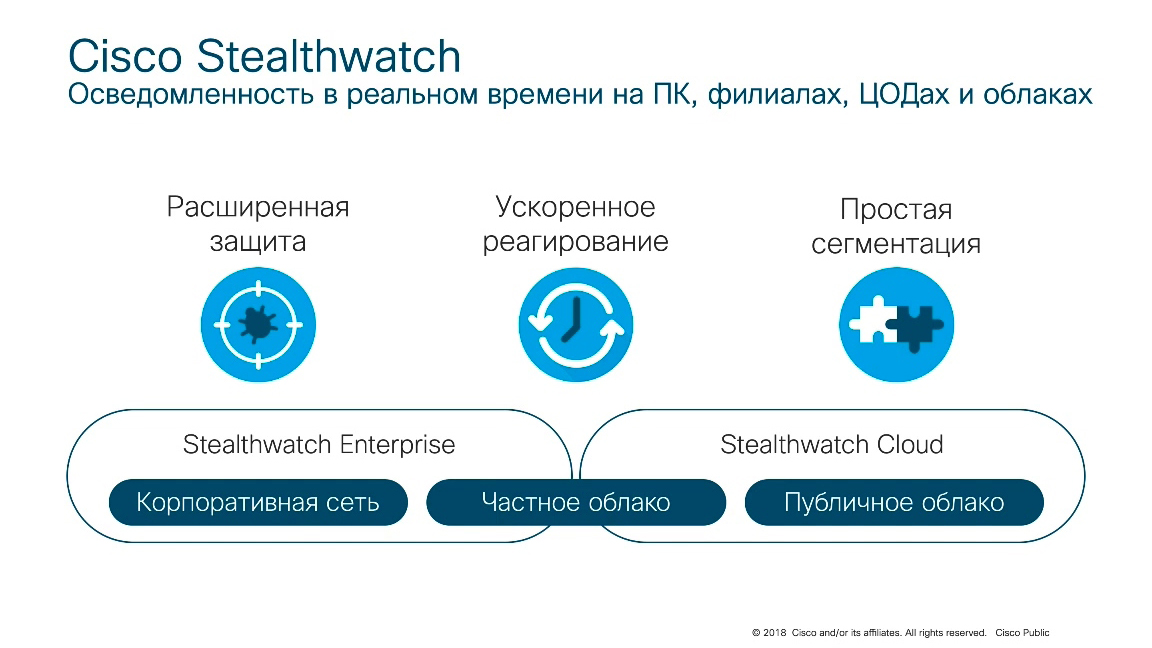

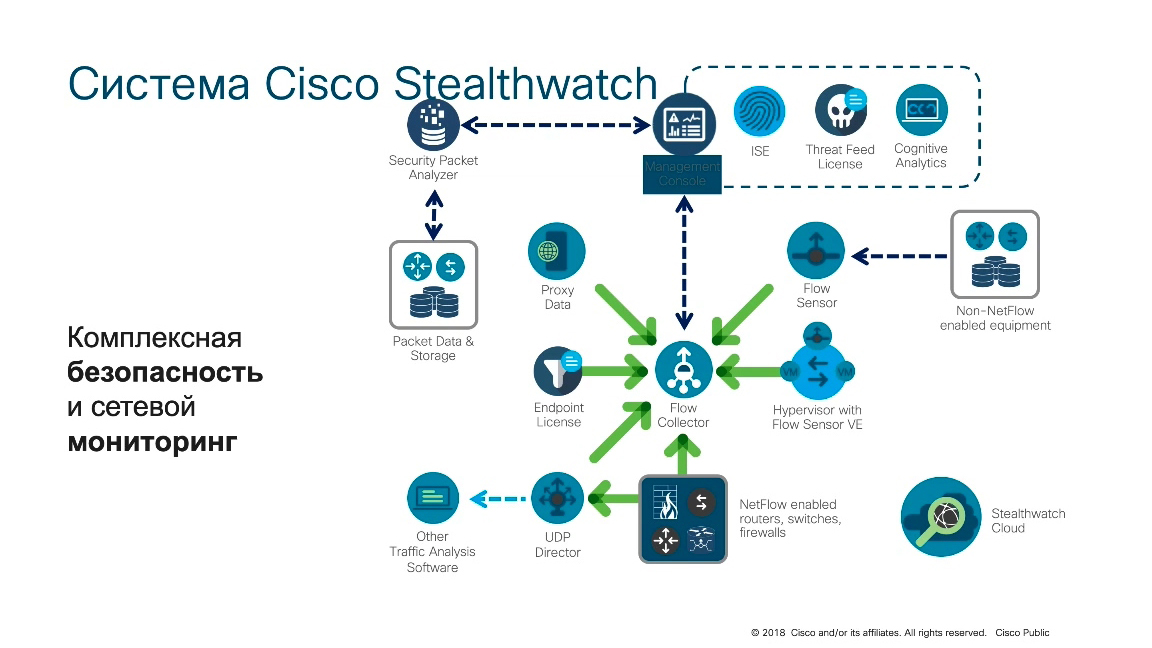

Ein Beispiel für eine Lösung, die dieses spezielle Design für Zwecke der Informationssicherheit verwendet, ist die

Cisco Stealthwatch-Lösung .

Dies ist eine Lösung, die Flow-Protokolle analysiert (nicht nur NetFlow). Es kann sFlow, Jflow, IPFIX, NetStream sein - es spielt keine Rolle. Das heißt, diese Lösung funktioniert nicht nur auf der Cisco-Infrastruktur, sondern auch auf der Infrastruktur anderer Anbieter (einschließlich russischer Hersteller, die das Protokoll mit Flow unterstützen) oder wenn es möglich ist, Datenverkehr über PAN oder Airspan auf Kosten von Cisco an die Cisco Stealthwatch-Lösung zu übertragen Durch die Analyse der vorhandenen Infrastruktur können bestimmte Anomalien und Bedrohungen im Unternehmens- oder Abteilungsnetzwerk identifiziert werden.

Einer der Hauptunterschiede zwischen diesem Ansatz und dem Perimeterschutz besteht darin, dass der Administrator keine separaten Sensoren und keine separaten Abgriffe in den Kontrollpunkten des Netzwerks an den Kontrollpunkten installieren muss.

Cisco verwandelt die vorhandene Netzwerkinfrastruktur in ein solches verteiltes Überwachungssystem.

Cisco stealthwatch — Flow Collector, , Flow , , , , . , - Flow, Flow , «Flow ». , , NetFlow Flow Collector. , Flow Sensor span port - , Flow , .

Flow sensors, UDP Direcrot, . -, NetFlow, UDP Direcrot .

, Cisco nvzFlow, Network Visibility , AnyConnect ( Windows, Linux, Mac OS, iOS, Android ). , , NetFlow , , , .

Flow Collector - , NetFlow Flow , -, , , .

, , , Cisco Stealthwatch Cisco Security Packet Analyzer, .

/ , , (, ), , . , , . - , Wi-Fi, Raspberry Pi , . Stealthwatch . , . Stealthwatch, , .

.

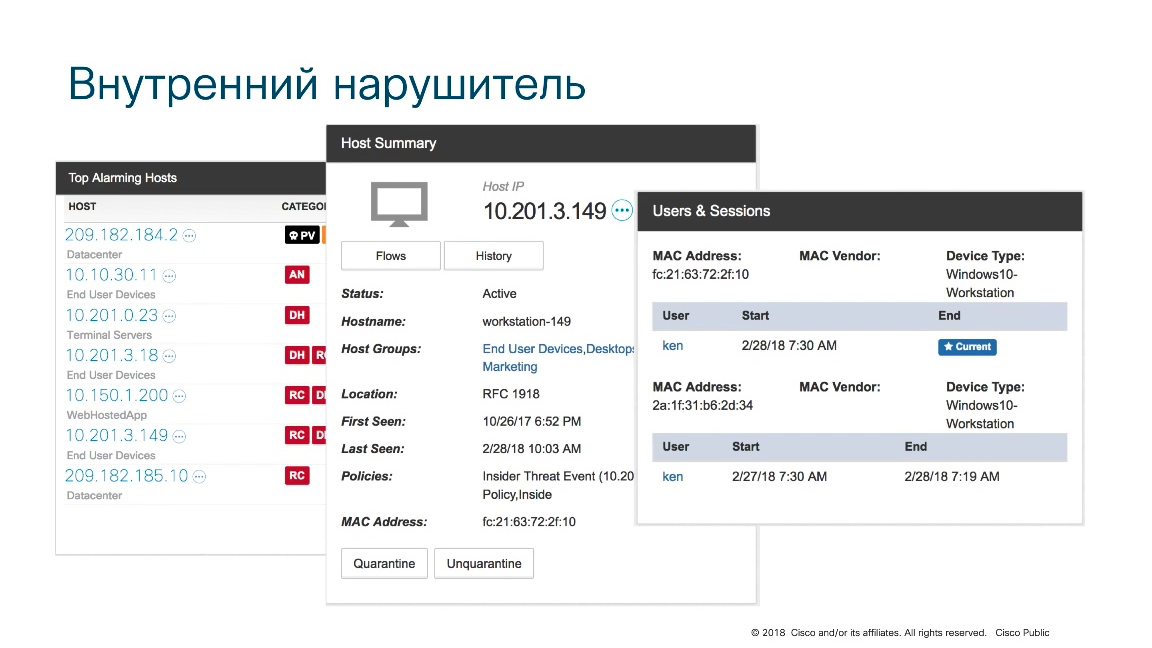

, . 10.201.3.149. . . . . , Active directory. , , , .

.

, «Concern Index» , . .

, , SSH . , 160 . , , «» . Wofür?

Stealthwatch .

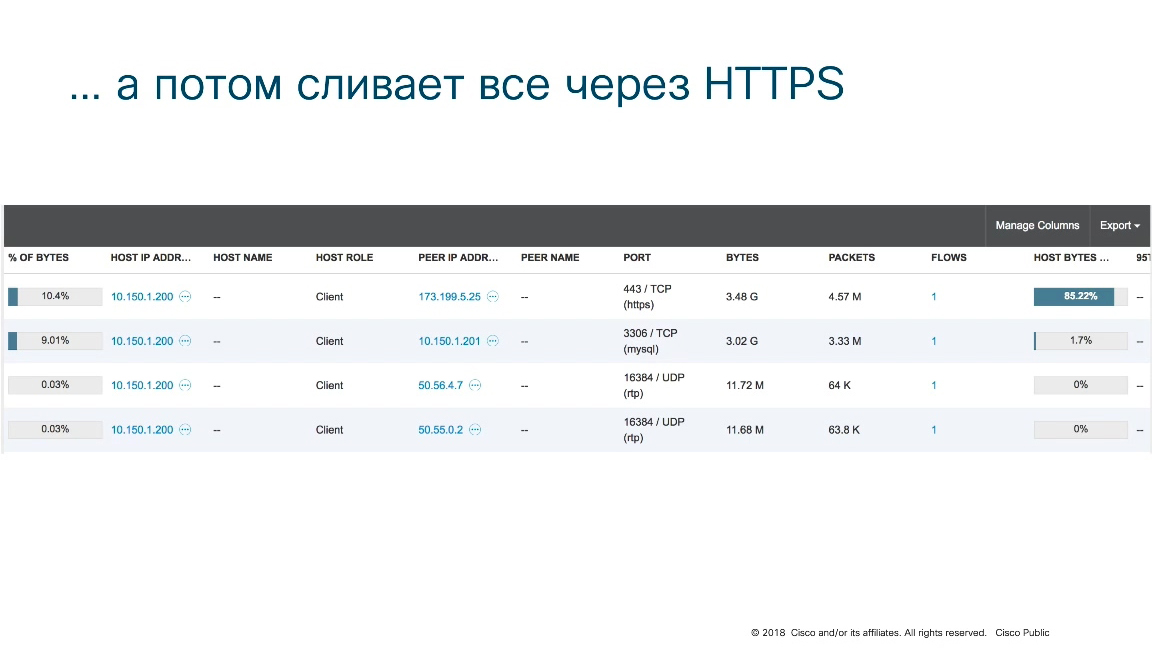

, «» HTTPS - . , , , , , . , - . , «» HTTPS - , -.

, Cisco Stealthwatch. , .

, , / . . EDR (endpoint detection and response). - , . (, «» , , «» )? ( ). - . ( ), , . . , . — Stealthwatch, . , .

.

.

, , , «» . , Equifax?

, Cisco, 3 , , — . , «» . , , , , - .

,

. — « ». , , , , , ,

.

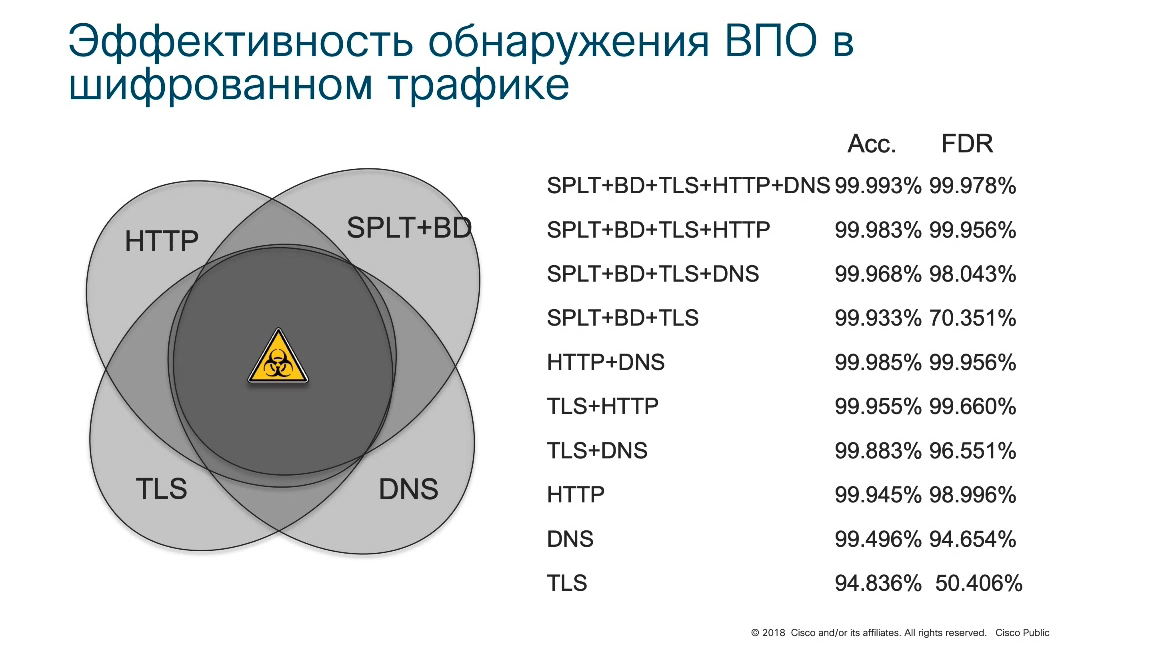

,

99,99 % . — . , , Cisco , - , .

, -

TLS 1.3 , . , Man In The Middle. . , , , , ( TLS 1.3) SCAffolder-, , , . Cisco Stealthwatch

Encrypted Traffic Analytics . , . . . , .

Encrypted Traffic Analytics.

, ( «Exfiltration» — ) , «Encrypted». — . , , , .

, Cisco Stealthwatch . .

- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- . , Cisco Stealthwatch Cisco, , Cisco , . , Cisco Vendor Agnostic ( ). «» . Cisco, Huawei, Juniper, 3com, Hewlett, , , Zelax, . , Flow, SPAN/RSPAN .

Nachdem einige böswillige Aktivitäten aufgezeichnet wurden, stellt sich die Frage: "Wie blockiere ich sie?".

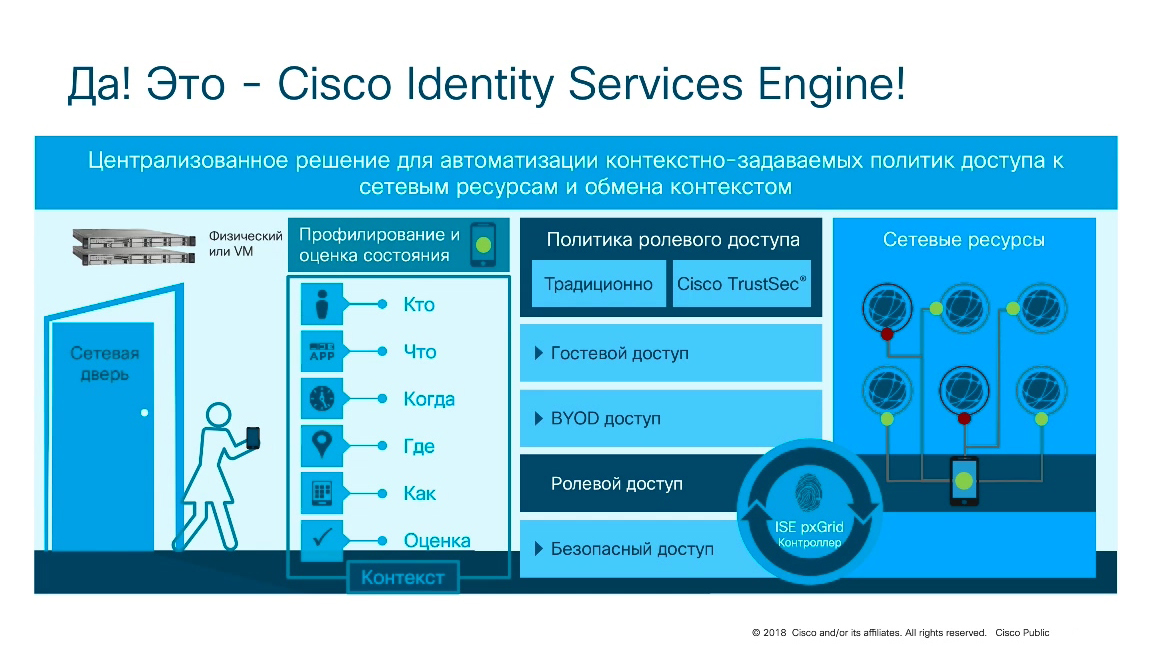

In diesem Fall ist die

Cisco ISE- Lösung

(Identity Services Engine) sehr gut geeignet, mit der eine Netzwerkinfrastruktur, die bereits zu einem verteilten Angriffserkennungssystem geworden ist, von Cisco ISE in eine

verteilte Firewall umgewandelt wird . Dies ist der Fall, wenn jeder Switch, jeder Router, jeder Access Point als Entscheidungspunkt verwendet wird - "Starten oder nicht starten?", "Benutzer starten?", "Gerät starten?", "Anwendung starten?" zu der angeforderten Ressource. Cisco ISE verwandelt die vorhandene Infrastruktur (und nicht nur den Ursprung von Cisco, dies kann auch bei anderen Anbietern erfolgen) in eine verteilte Firewall. Wenn normalerweise NG-Firewalls (z. B. Cisco FirePower) und NGIPS (z. B. Cisco Firepower IPS) am Perimeter verwendet werden, können Sie die Cisco Stealthwatch- und Cisco ISE-Bundles im internen Netzwerk verwenden.

Zusammen ermöglichen sie Ihnen, den Zugriff auf die interne Infrastruktur zu überwachen und zu steuern, wodurch der Angriffsbereich erheblich reduziert wird, und vor allem, dass sie in Perimeter Defense-Tools integriert werden können und über eine einzige End-to-End-Sicherheitsrichtlinie verfügen. Für den Fall, dass sich die Cisco-Lösung aufgrund von Cisco ISE ohnehin nicht am Perimeter befindet, können Sie eine einzige End-to-End-Sicherheitsrichtlinie erstellen und so die Sicherheit der Unternehmens- / Abteilungsressourcen durch die Aktionen von Angreifern erhöhen, die gelernt haben, das Perimeterschutzsystem auf unterschiedliche Weise zu umgehen.

Videopräsentation:

Audiopräsentation:

Für alle Informationen vielen Dank an Cisco und

Alexey Lukatsky