Group-IB-Experten untersuchen Fälle mit Phishing, Botnetzen, betrügerischen Transaktionen und kriminellen Hacker-Gruppen und verwenden seit vielen Jahren eine Diagrammanalyse, um alle Arten von Verbindungen zu identifizieren. Verschiedene Fälle haben ihre eigenen Datenfelder, ihre eigenen Verbindungsidentifikationsalgorithmen und Schnittstellen, die auf bestimmte Aufgaben zugeschnitten sind. Alle diese Tools waren eine interne Entwicklung von Group-IB und standen nur unseren Mitarbeitern zur Verfügung.

Die Diagrammanalyse der Netzwerkinfrastruktur (

Netzwerkdiagramm ) war das erste interne Tool, das wir in alle öffentlichen Produkte des Unternehmens integriert haben. Bevor wir unser eigenes Netzwerkdiagramm erstellt haben, haben wir viele ähnliche Entwicklungen auf dem Markt analysiert und kein einziges Produkt gefunden, das unseren eigenen Anforderungen entspricht. In diesem Artikel werden wir darüber sprechen, wie wir das Netzwerkdiagramm erstellt haben, wie es verwendet wird und auf welche Schwierigkeiten wir gestoßen sind.

Dmitry Volkov, CTO Group-IB und Leiter Cyber Intelligence

Was kann ein Group-IB-Netzwerkdiagramm tun?

Untersuchungen

Seit der Gründung von Group-IB im Jahr 2003 bis heute haben Identifikation, Dekanat und Rechenschaftspflicht von Cyberkriminellen die Hauptpriorität unserer Arbeit. Keine Untersuchung von Cyberangriffen könnte ohne eine Analyse der Netzwerkinfrastruktur des Angreifers auskommen. Zu Beginn unserer Reise war es ziemlich mühsam, „manuelle Arbeit“ zu finden, um Beziehungen zu finden, mit denen Kriminelle identifiziert werden können: Informationen zu Domainnamen, IP-Adressen, digitalen Fingerabdrücken von Servern usw.

Die meisten Angreifer versuchen, im Netzwerk so anonym wie möglich zu agieren. Wie alle Menschen machen sie jedoch Fehler. Die Hauptaufgabe dieser Analyse besteht darin, die "weißen" oder "grauen" historischen Projekte von Angreifern zu finden, die sich mit der schädlichen Infrastruktur überschneiden, die in dem tatsächlich untersuchten Vorfall verwendet wird. Wenn es möglich ist, "weiße Projekte" zu erkennen, wird das Auffinden des Angreifers in der Regel zu einer trivialen Aufgabe. Im Fall von "Grautönen" erfordert die Suche mehr Zeit und Mühe, da ihre Besitzer versuchen, Registrierungsdaten zu anonymisieren oder zu verbergen, aber die Chancen bleiben recht hoch. In der Regel achten Angreifer zu Beginn ihrer kriminellen Aktivitäten weniger auf ihre eigene Sicherheit und machen mehr Fehler. Je tiefer wir in die Geschichte eintauchen können, desto höher sind die Chancen auf eine erfolgreiche Untersuchung. Aus diesem Grund ist ein Netzwerkgraph mit einer guten Historie ein äußerst wichtiges Element einer solchen Untersuchung. Einfach ausgedrückt, je tiefer die historischen Daten eines Unternehmens sind, desto besser ist seine Grafik. Angenommen, eine Geschichte von 5 Jahren kann dazu beitragen, 1-2 von 10 Verbrechen unter Auflagen zu lösen, und eine Geschichte von 15 Jahren gibt die Chance, alle zehn zu lösen.

Erkennen von Phishing und Betrug

Jedes Mal, wenn wir einen verdächtigen Link zu Phishing-, betrügerischen oder raubkopierten Ressourcen erhalten, erstellen wir automatisch ein Diagramm der zugehörigen Netzwerkressourcen und überprüfen alle gefundenen Hosts auf ähnliche Inhalte. Auf diese Weise können Sie sowohl alte Phishing-Sites finden, die aktiv, aber unbekannt waren, als auch brandneue, die für zukünftige Angriffe vorbereitet wurden, aber noch nicht verwendet werden. Ein elementares Beispiel, das häufig genug ist: Wir haben eine Phishing-Site auf einem Server mit nur 5 Sites gefunden. Indem wir jeden von ihnen überprüfen, finden wir Phishing-Inhalte auch auf anderen Websites, was bedeutet, dass wir 5 statt 1 blockieren können.

Backend-Suche

Dieser Vorgang ist erforderlich, um festzustellen, wo sich der schädliche Server tatsächlich befindet.

99% der Kartengeschäfte, Hacking-Foren, viele Phishing-Ressourcen und andere bösartige Server verstecken sich sowohl hinter ihren eigenen Proxyservern als auch hinter Proxys legitimer Dienste, beispielsweise Cloudflare. Das Wissen über das echte Backend ist für Untersuchungen sehr wichtig: Es wird bekannt, von welchem Hosting-Anbieter Sie den Server entfernen können, und es wird möglich, Verbindungen zu anderen schädlichen Projekten aufzubauen.

Sie haben beispielsweise eine Phishing-Site zum Sammeln von Bankkartendaten, die in die IP-Adresse 11/11/11/11 aufgelöst werden, und eine Kartengeschäftsadresse, die in die IP-Adresse 22.22.22.22 aufgelöst wird. Während der Analyse kann sich herausstellen, dass sowohl die Phishing-Site als auch der Kartenladen eine gemeinsame Backend-IP-Adresse haben, z. B. 33.33.33.33. Mit diesem Wissen können Sie eine Verbindung zwischen Phishing-Angriffen und einem Kartengeschäft herstellen, in dem möglicherweise Bankkartendaten verkauft werden.

Ereigniskorrelation

Wenn Sie zwei verschiedene Auslöser (z. B. auf IDS) mit unterschiedlicher Malware und unterschiedlichen Servern haben, um den Angriff zu steuern, werden Sie diese als zwei unabhängige Ereignisse betrachten. Wenn jedoch eine gute Verbindung zwischen böswilligen Infrastrukturen besteht, wird deutlich, dass es sich nicht um unterschiedliche Angriffe handelt, sondern um Phasen eines komplexeren mehrstufigen Angriffs. Und wenn eines der Ereignisse bereits einer Gruppe von Angreifern zugeordnet ist, kann das zweite auch derselben Gruppe zugeordnet werden. Natürlich ist der Zuschreibungsprozess viel komplexer. Behandeln Sie das Schreiben daher als einfaches Beispiel.

Anreicherungsindikatoren

Wir werden dem nicht viel Aufmerksamkeit schenken, da dies das häufigste Szenario für die Verwendung von Diagrammen in der Cybersicherheit ist: Sie geben der Eingabe einen Indikator und Sie erhalten eine Reihe verwandter Indikatoren am Ausgang.

Mustererkennung

Die Identifizierung von Mustern ist für eine effektive Jagd unerlässlich. Mithilfe von Diagrammen können Sie nicht nur verwandte Elemente finden, sondern auch gemeinsame Eigenschaften aufdecken, die einer bestimmten Gruppe von Hackern eigen sind. Wenn Sie solche einzigartigen Funktionen kennen, können Sie die Infrastruktur des Angreifers bereits in der Vorbereitungsphase erkennen, ohne dass Beweise für den Angriff vorliegen, z. B. Phishing-E-Mails oder Malware.

Warum haben wir unser eigenes Netzwerkdiagramm erstellt?

Ich wiederhole, dass wir Lösungen von verschiedenen Lieferanten in Betracht gezogen haben, bevor wir zu dem Schluss kamen, dass wir unser eigenes Tool entwickeln müssen, das das kann, was in keinem vorhandenen Produkt zu finden ist. Die Erstellung hat mehrere Jahre gedauert. In dieser Zeit haben wir sie mehr als einmal vollständig geändert. Trotz der langen Entwicklungszeit haben wir noch kein einziges Analogon gefunden, das unseren Anforderungen entspricht. Mit unserem eigenen Produkt konnten wir fast alle Probleme lösen, die wir in vorhandenen Netzwerkgraphen gefunden haben. Nachfolgend betrachten wir diese Probleme im Detail:

Wie unser Diagramm funktioniert

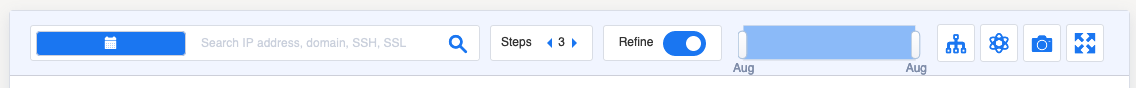

Um das Netzwerkdiagramm verwenden zu können, müssen Sie die Domäne, IP-Adresse, E-Mail-Adresse oder den Fingerabdruck des SSL-Zertifikats in das Suchfeld eingeben. Es gibt drei Bedingungen, die ein Analyst steuern kann: Zeit, Schritttiefe und Reinigung.

Zeit

Uhrzeit - Datum oder Intervall, in dem das Suchelement für böswillige Zwecke verwendet wurde. Wenn Sie diesen Parameter nicht angeben, ermittelt das System das letzte Besitzintervall dieser Ressource. Am 11. Juli veröffentlichte Eset beispielsweise einen

Bericht darüber, wie Buhtrap einen 0-Tage-Exploit für Cyberspionage einsetzt. Am Ende des Berichts stehen 6 Indikatoren. Eine davon, Secure-Telemetry [.] Net, wurde am 16. Juli erneut registriert. Wenn Sie nach dem 16. Juli ein Diagramm erstellen, erhalten Sie daher irrelevante Ergebnisse. Wenn Sie jedoch angeben, dass diese Domain vor diesem Datum verwendet wurde, werden 126 neue Domains und 69 IP-Adressen, die nicht im Eset-Bericht aufgeführt sind, in der Grafik angezeigt:

- ukrfreshnews [.] com

- unian-search [.] com

- vesti-world [.] info

- runewsmeta [.] com

- foxnewsmeta [.] biz

- sobesednik-meta [.] info

- rian-ua [.] net

- usw.

Zusätzlich zu den Netzwerkindikatoren finden wir sofort Links zu schädlichen Dateien mit Links zu dieser Infrastruktur und Tags, die uns mitteilen, dass Meterpreter, AZORult verwendet wurden.

Das Tolle ist, dass Sie dieses Ergebnis in einer Sekunde erhalten und keine Tage mehr damit verbringen müssen, die Daten zu analysieren. Natürlich reduziert dieser Ansatz manchmal die Zeit für Untersuchungen um ein Vielfaches, was oft kritisch ist.

Die Anzahl der Schritte oder die Rekursionstiefe, mit der das Diagramm erstellt wird

Standardmäßig ist die Tiefe 3. Dies bedeutet, dass alle direkt verwandten Elemente aus dem erforderlichen Element gefunden werden, dann jedes neue Element neue Verbindungen zu anderen Elementen erstellt wird und aus den neuen Elementen aus dem letzten Schritt neue Elemente erstellt werden.

Nehmen Sie ein Beispiel, das nicht mit APT und 0-Tage-Exploits zusammenhängt. Kürzlich hat Habré einen interessanten Fall mit Betrug im Zusammenhang mit Kryptowährungen beschrieben. Der Bericht erwähnt die Domain - themcx [.] Co, die von Betrügern verwendet wird, um die Site des angeblich austauschbaren Miner Coin Exchange und die Telefonsuche [.] Xyz zu hosten, um den Verkehr anzuziehen.

Aus der Beschreibung geht hervor, dass das System eine ausreichend große Infrastruktur erfordert, um den Verkehr auf betrügerische Ressourcen zu lenken. Wir haben uns entschlossen, diese Infrastruktur zu betrachten, indem wir in 4 Schritten ein Diagramm erstellt haben. Die Ausgabe war ein Diagramm mit 230 Domänen und 39 IP-Adressen. Als Nächstes unterteilen wir die Domänen in zwei Kategorien: diejenigen, die den Diensten für die Arbeit mit Kryptowährungen ähnlich sind, und diejenigen, die den Datenverkehr über die Telefonüberprüfungsdienste abfangen sollen:

Reinigung

Standardmäßig ist die Option "Diagramm löschen" aktiviert und alle irrelevanten Elemente werden aus dem Diagramm gelöscht. Übrigens wurde es in allen vorhergehenden Beispielen verwendet. Ich sehe eine natürliche Frage voraus: Wie kann sichergestellt werden, dass etwas Wichtiges nicht verschwindet? : , , = 1. .

whois, DNS, .

APT- , . , , , .

. — lloydsbnk-uk[.]com, 3 , 250 , 2015 . , , .

2 .

, 2019 -, . , swift-department.com, saudconsultancy.com, vbgrigoryanpartners.com.

Cobalt gang

2018 Cobalt, , .

hXXps://nationalbank.bz/Doc/Prikaz.doc. , powershell, hXXp://wateroilclub.com/file/dwm.exe %Temp%\einmrmdmy.exe. %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, hXXp://admvmsopp.com/rilruietguadvtoefmuy.

, . nationalbank[.]bz , .

IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

Fazit

, , , . . , , , . “” , . , . . Group-IB . . , , , , .