Vor einigen Tagen hat GlobalSign

das IoT Developer Portal gestartet . Hier können Sie sich kostenlos registrieren (nur unter Unternehmensadressen), eine API für die Integration auswählen, kostenlos X.509-Zertifikate erhalten und Ihr IoT-Authentifizierungssystem testen. Bisher ist GlobalSign die einzige Zertifizierungsstelle, die Zertifikate für IoT-Geräte mit einer Gerätekennung ausstellt, die auf einer Public-Key-Infrastruktur (PKI) basiert.

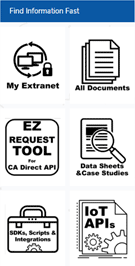

Das neue Portal ist ein zentrales Gebietsschema, in dem der Demozugriff auf alle Tools bereitgestellt wird, die für die erfolgreiche Integration der Geräteidentität erforderlich sind. Hier finden Sie Integrationshandbücher, Testtools, Produktspezifikationen, Codebeispiele, RESTful-APIs usw.

Wer braucht das?

Das Portal ist ideal zum Testen von Identifikationssystemen während der Entwicklungsphase. Hier können Sie überprüfen, ob in der Praxis alles zuverlässig und sicher funktioniert. Und um abzuschätzen, wie viel der Zugriff auf die API und die automatische Zertifikatsverwaltung in einem echten kommerziellen System kosten wird.

API im Zentrum von allem

Mit dem Internet verbundene Geräte erzeugen eine große Datenmenge. Hier ist zum Beispiel ein extremes Beispiel - ein unbemanntes Fahrzeug. Laut Intel generiert jede dieser Maschinen

täglich etwa

4 bis 4,5 Terabyte an Informationen aus Sensoren, Kameras usw.

Dies ist natürlich eine Art „Spitze der Pyramide“ in Bezug auf die Komplexität der Geräte. Aber Milliarden einfacher Geräte in einem Smart Home, in einem industriellen IoT und in medizinischen Sensoren werden aufgrund der enormen Größe und Anzahl nicht weniger Verkehr erzeugen.

Offensichtlich ist es schwierig, absolut alle Informationen zur Verarbeitung auf einen Remote-Server zu übertragen. Im Notfall müssen Sie beispielsweise dringend eine kleine Menge wichtiger Daten an das Zentrum übertragen. Hier gelten die APIs.

In einer der RESTful-API-

Implementierungen werden solche Informationen über den Vorfall im JSON- oder YAML-Format übertragen:

{ "CarModel": "Toyota Yaris II 2014", "carNumberPlates": "D65261", "accidentTime": "1985-04-12T23:20:50.52Z", "owner": "Wojtek Konowal", "location": "[47.4925, 19.0513]", "averageSpeed": 110, "passangers": 1, "status": "Service is pending", "injury": "Critical" }

Daher ist es wünschenswert, IoT-Gerätenetzwerke in eine Standard-RESTful-API zu integrieren.

Sicherheit beginnt mit Identität

Während sich IoT-Netzwerke auf mehrere zehn Milliarden Geräte erstrecken, basiert ein wesentlicher Teil ihrer Funktionalität auf der zuverlässigen Identifizierung (M2M) vor Servern und Routern in ihrem Netzwerk sowie vor Cloud-basierten Managementsystemen. Dies bildet den End-to-End-Sicherheitsauthentifizierungskanal.

Dank der Authentifizierung verfügt jedes Gerät über eine eindeutige Kennung und kann seine Authentizität bestätigen. Dies ist wichtig, um Daten zu verarbeiten und diesem Gerät nach der Autorisierung Ressourcen zuzuweisen.

In vielen Fällen sollte die Authentifizierung anonym erfolgen. So kann ein Gerät kryptografisch nachweisen, dass es zu einer bestimmten Gruppe gehört, gleichzeitig aber seine eindeutige Kennung geheim halten. Unter modernen Bedingungen ist es auch sehr wichtig, wenn alle Anbieter versuchen, die maximalen persönlichen Informationen über jeden Benutzer zu sammeln und diese dann zu handeln. Anonymität ist laut DSGVO häufig eine regulatorische Anforderung.

Ein anderes Thema ist, dass die tatsächliche Anonymität komplizierter ist als nur das Ausblenden einer ID. Beispielsweise wird jetzt gemunkelt, dass Apple-, Amazon- und Google-Auftragnehmer Audioaufnahmen von Benutzerkonversationen anhören, die von den persönlichen digitalen Assistenten Siri, Alexa bzw. Google Assistant gesammelt wurden. Diese Auftragnehmer

hören Audioaufnahmen von sexuellen Handlungen , Kämpfen, Drogenkäufen usw. - und können leicht die Namen und Adressen von Personen identifizieren, die in den Dateien vorkommen. Trotz der formellen Anonymisierung der Aufzeichnungen.

Darüber hinaus haben Wissenschaftler kürzlich bewiesen, dass es viele Möglichkeiten gibt, anonyme Daten mit realen Personen zu verknüpfen. Zum Beispiel werden Daten mit 15 demografischen Attributen "von 99,98% der Einwohner von Massachusetts enthüllt". Laut der Studie ist es in komplexen Datensätzen

fast unmöglich, die Daten erfolgreich zu anonymisieren .

Vielleicht wird es in Zukunft notwendig sein, um die wahre Anonymität zu wahren, Methoden zu verwenden, die denen des Alan Turing-Teams ähneln, das die Enigma-Chiffren entschlüsselt hat, diese Tatsache jedoch nicht preisgeben konnte, da sonst der Feind die Chiffre geändert hätte. Turing versuchte statistische Anomalien zu verbergen - und gab nur in seltenen Fällen eine Verschlüsselung heraus. In den meisten Fällen sahen englische Kryptographen einfach schweigend zu, wie die Nazis Soldaten und Zivilisten zerstörten - die Gesetze der Mathematik erlaubten ihnen nicht, diese Morde zu verhindern. Die Taktik hat funktioniert. Die Nazis bemerkten nicht, dass die Alliierten zu oft geheime Informationen „erraten“ hatten.

Im Fall einer echten IoT-Anonymisierung kann dies bedeuten, dass Daten randomisiert, zufällige IDs und zufällige fremde Informationen hinzugefügt werden, sodass ein Außenstehender den wahren Eigentümer des abgefangenen Verkehrs nicht herausfinden kann. Diese Probleme müssen jedoch in Zukunft angegangen werden. Heute geht es hauptsächlich darum, IoT-Netzwerke zumindest grundlegend zu schützen.

Im Zusammenhang mit IoT schützen Identifizierung, Authentifizierung und Autorisierung das Gerät vor unbefugtem Zugriff und Daten vor Spoofing (wie dies bei Stromzählern der Fall ist, bei denen die Bevölkerung wahrscheinlich versuchen wird, den Verkehr zu ersetzen). Dies sind relativ einfache Aufgaben, die moderne Technologie bewältigen kann.