Einführung

Wir haben geschrieben, wir haben geschrieben, unsere Finger sind müde. Warum haben wir uns plötzlich entschieden, mit diesem Kinderpaar zu beginnen? Alles ist sehr einfach. In diesem Artikel wollten wir den Lesern die Funktionen unserer fortschrittlichsten Netzwerksicherheitslösung vorstellen - der Zyxel ATP-Firewalls. Als Beispiel wurde das mittlere Modell der Linie gewählt - ATP500. Auf dieser Grundlage wollten wir nicht nur eine qualitativ hochwertige Beschreibung der Funktionalität der gesamten Firewall-Reihe erstellen, sondern auch Testergebnisse austauschen, indem wir die Leistung des Geräts bei der Durchführung der meisten typischen Benutzerfilterungsvorgänge messen. Nachdem wir uns das Volumen des resultierenden Materials angesehen hatten, beschlossen wir, den Text in zwei oder sogar drei Artikel zu unterteilen: Heute werden wir die wichtigsten Sicherheitsmerkmale beschreiben, uns mit den Geräteeinstellungen vertraut machen und alle Messungen und das Design auf die nächsten Veröffentlichungen verschieben.

Das Materialvolumen hängt mit der Anzahl der mehrstufigen Schutzfunktionen zusammen, die Zyxel-Firewalls bieten: Sandbox-Code-Ausführung, maschinelles Lernen, Verwendung einer Cloud aktueller Bedrohungen, ein Intrusion Prevention-System, ein Sicherheitssystem für Anwendungen und das Web und vieles mehr -vieles andere.

Also fangen wir an!

Update

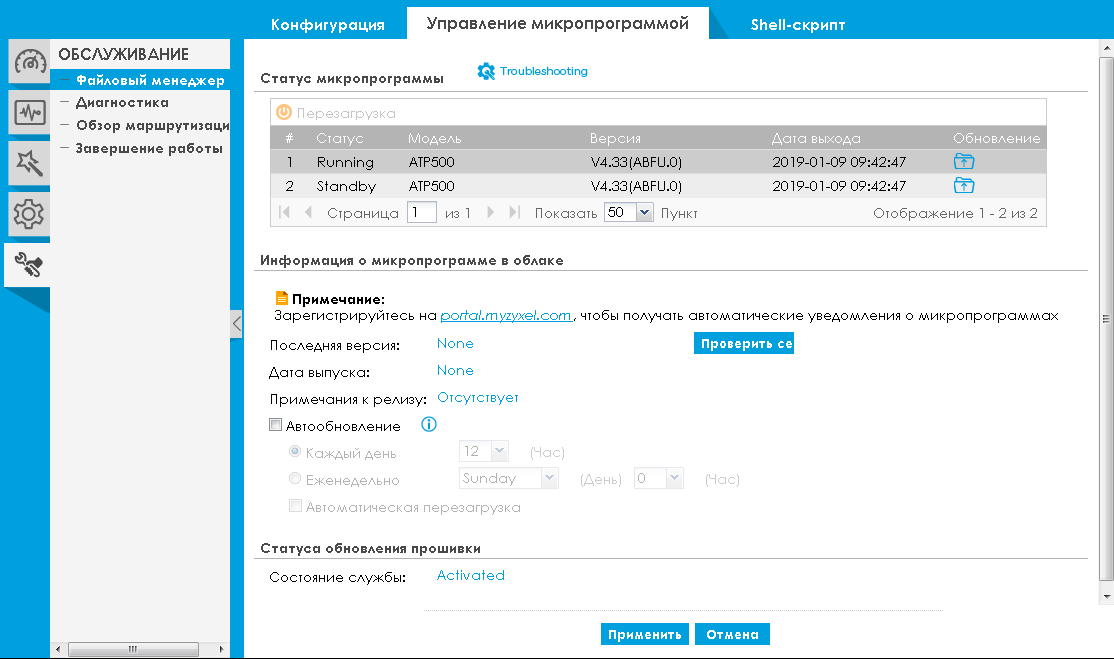

Bevor wir mit der Diskussion von Problemen im Zusammenhang mit der Funktionalität des Geräts beginnen, möchten wir die Leser noch einmal daran erinnern, dass nicht nur die Antivirensignaturdatenbanken, sondern auch die Firmware des Geräts selbst rechtzeitig aktualisiert werden müssen. Für Sicherheitsgeräte ist dies äußerst wichtig, da neue Firmware-Versionen nicht nur potenzielle Schwachstellen im Firmware-Code beheben, sondern auch die Funktionalität erweitern und die Anzahl und Qualität der Benutzerverkehrsprüfungen erhöhen. Die Firmware-Version wird über die Registerkarte "Firmware-Verwaltung" im Menü "Dateimanager" des Menüs "SERVICE" geändert.

Auf dem Gerät befinden sich zwei Firmware gleichzeitig: die aktuelle und die Sicherung. Wenn während des Firmware-Updates Probleme auftreten, kann der Administrator problemlos zur vorherigen (offensichtlich funktionierenden) Version der Firmware zurückkehren. Wir haben hier kein Rad erfunden, zwei Firmwares - ein Standardansatz für die meisten Geräte dieser Stufe.

Das Update selbst kann manuell, halbautomatisch und vollautomatisch durchgeführt werden. Jeder Administrator kann den für ihn am besten geeigneten Aktualisierungsmodus auswählen. Beispielsweise können die Firewalls von Remote-Büros während der Stunden mit der geringsten Belastung des Netzwerks (z. B. nachts oder am Wochenende) automatisch gemäß dem Zeitplan aktualisiert werden, während Sie zum Aktualisieren von Firewalls in kritischen Netzwerksegmenten auf die manuelle Methode zum Ersetzen der Firmware zurückgreifen können.

Während des Firmware-Upgrades muss das Gerät neu gestartet werden. Dies ist eine sehr übliche Methode, um Mikrocode zu ersetzen. Während eines Neustarts ist es offensichtlich, dass die Firewall den Benutzerverkehr nicht weiterleiten kann. Bedeutet dies, dass Benutzer während des Neustarts keinen Zugriff auf das Netzwerk haben? Wenn Sie eine einzelne Firewall verwenden, entspricht die Dauer des Dienstausfalls ungefähr der ATP-Neustartzeit. Offensichtlich hängt die zum Neustart des Geräts erforderliche Zeit von vielen Faktoren ab, wie z. B. der Version des Betriebssystems, der Anzahl der enthaltenen Dienste, der Hardwareplattform usw. Wir haben die Startzeit des ATP500-Modells mit der Standardkonfiguration und der neuesten Firmware-Version zum Zeitpunkt des Schreibens gemessen.

Die Ladezeit betrug 138 Sekunden, dh ungefähr zweieinhalb Minuten. Alles in allem gibt es, wie wir zu Beginn versprochen haben, keine weiteren Messungen in diesem Artikel!

Es ist anzumerken, dass die Dienstunterbrechung viel kürzer ist, wenn das Netzwerk mit Hochverfügbarkeitstools aufgebaut wird. Die entsprechenden Einstellungen finden Sie unter „Gerätesicherung“ im Menü „KONFIGURATION“.

Firewalls der Zyxel ATP-Serie unterstützen nicht nur zwei Kopien der Firmware, sondern auch mehrere Konfigurationsdateien. Ja, dies gilt natürlich nicht direkt für das Verfahren zum Aktualisieren von Firmware und Signaturen, aber wir können es nur sagen. Der Administrator kann jederzeit auf die vorherige Version der Einstellungen zurücksetzen.

Für das Funktionieren einer Reihe von Diensten, wie z. B. Antiviren-Scannen, Anwendungsüberwachung, Botnet-Filter und Intrusion Prevention-Systeme, sind aktuelle Signaturdatenbanken mit Informationen zu Malware erforderlich. Sie können eine halbautomatische Aktualisierung durchführen oder einen Zeitplan für automatische Aktualisierungen festlegen, indem Sie den Eintrag „Signaturaktualisierung“ in der Gruppe „Lizenzierung“ des Menüs „KONFIGURATION“ verwenden.

Abschließend möchten wir die Leser auf den Punkt „Datum / Uhrzeit“ der Gruppe „System“ im Menü „KONFIGURATION“ aufmerksam machen. Mit diesem Element kann der Administrator die Zeitsynchronisationsparameter festlegen. Es ist schwierig, die Bedeutung einer solchen Synchronisation zu überschätzen. Dabei geht es nicht um die Bequemlichkeit, mit Journalinformationen (Protokollen) zu arbeiten. Erstens werden Datum und Uhrzeit in allen auf dem Gerät konfigurierten Zeitplänen verwendet.

Wir glauben, dass kein Administrator das Gerät mitten am Arbeitstag aufgrund eines Firmware-Updates für die Firewall unerwartet neu starten möchte. Noch wichtiger könnte jedoch sein, die Gültigkeitsdauer der HTTPS-Zertifikate der Server zu überprüfen, auf die Benutzer aus dem geschützten Netzwerk zugreifen.

Wir wenden uns nun der Betrachtung spezifischer Netzwerksicherheitsmerkmale zu.

Anomalien

Mit Firewalls der Zyxel ATP-Serie können Sie Anomalien in den übertragenen Daten erkennen und diesen Datenverkehr blockieren. Aber welche Anomalien ermöglichen es, ATP zu erkennen ?! Hier nur einige Beispiele. Vielleicht stimmt jeder Netzwerkadministrator zu, dass das Port-Scannen eines bestimmten Hosts natürlich mit seltenen Ausnahmen nicht dem typischen Datenverkehr zugeordnet werden kann. Zu dieser Art von Anomalie gehört auch das Auftreten verschiedener Stör- (Flut-) Verkehr. Jedes Netzwerk- und Transportprotokoll (TCP / UDP / ICMP) weist seine eigenen Anomalien auf. So kann beispielsweise unter den Anomalien des IP-Protokolls eine Fragmentüberlappung festgestellt werden, und für TCP gibt es reservierte (nicht verwendete) Werte für das Feld Header-Länge - der Mindestwert dieses Felds beträgt 5.

Sie können die Überprüfung des Datenverkehrs aus einer bestimmten Sicherheitszone auf Anomalien aktivieren oder deaktivieren, indem Sie die Registerkarte "Grundeinstellungen" des Elements "ADP" in der Gruppe "Sicherheitsrichtlinie" des Menüs "KONFIGURATION" verwenden. Hier ist das Anomalieerkennungsprofil mit der Zone verknüpft.

Die Profile selbst werden auf der Registerkarte „Profil“ desselben Menüelements verwaltet.

Für jedes der Profile können Sie auswählen, welche Verkehrsanomalien erkannt werden sollen und welche Aktionen nach der Erkennung ausgeführt werden sollen.

Lassen Sie uns von der Suche nach den einfachsten Anomalien zu einer eingehenderen Untersuchung des Verkehrs übergehen.

Politiker

Mit dem Element Richtlinien der Gruppe Sicherheitsrichtlinie im Menü KONFIGURATION können Administratoren Richtlinien zur Verkehrsfilterung verwalten, die für Benutzerdaten gelten, die die Firewall passieren.

Es ist zu beachten, dass asymmetrische Routen unterstützt werden. Eine solche Unterstützung kann für große und komplexe Netzwerke gefragt sein. Hier gilt jedoch die Standardempfehlung, dass asymmetrisches Routing nach Möglichkeit vermieden werden sollte.

Um die Richtlinie anzuwenden, kann der Datenverkehr anhand der folgenden Kriterien ausgewählt werden: Zonen des Absenders und Empfängers von Daten, IP-Adressen des Absenders und Empfängers, Zeitplan, authentifizierter Benutzer sowie Datenverkehr eines bestimmten Dienstes. Sie können mehrere Richtlinien gleichzeitig erstellen. Die Überprüfung des Datenverkehrs auf Übereinstimmung mit den Bestimmungen der Richtlinie erfolgt nacheinander. Die erste Übereinstimmungsrichtlinie wird angewendet.

Datenverkehr, der einer bestimmten Verarbeitungsrichtlinie unterliegt, kann zur Verarbeitung auf die folgenden Mechanismen übertragen werden: Anwendungsüberwachung, Inhaltsfilterung und SSL-Überprüfung. Im Detail werden wir auf jeden der aufgelisteten Mechanismen näher eingehen.

Sitzungssteuerung

Die Möglichkeit, die Anzahl der Sitzungen zu begrenzen, hängt natürlich nicht direkt mit dem Schutz des Netzwerks vor Infektionen durch verschiedene Malware zusammen. Dies kann jedoch bei übermäßiger Belastung der Firewall hilfreich sein, z. B. wenn ein DDoS-Angriff auftritt. Im Allgemeinen kann die stark erhöhte Anzahl gleichzeitiger offener Verbindungen von einem oder mehreren Hosts (relativ zur Anfangsebene - Basislinie) indirekt auf die Entstehung eines neuen gefährlichen Codes in der aktiven Phase hinweisen. Durch die Begrenzung der Anzahl der zulässigen Sitzungen wird die Ausbreitung der Infektion geringfügig verringert, z. B. wenn das Gerät Teil des Botnetz-Netzwerks geworden ist. oder ihren Schaden reduzieren.

Allgemeine Einschränkungen werden im Element "Sitzungssteuerung" der Gruppe "Sicherheitsrichtlinie" des Menüs "KONFIGURATION" konfiguriert. Für IPv4 und IPv6 werden Verkehrsbeschränkungen unabhängig voneinander auferlegt.

Die maximale Anzahl von Sitzungen kann für jeden Benutzer oder jedes Gerät mit einer bestimmten IP-Adresse individuell festgelegt werden.

Obwohl sich die Begrenzung der maximalen Anzahl aktiver Sitzungen positiv auf die gesamte Situation mit einer Infektion oder einem Angriff im Allgemeinen auswirken kann, empfehlen wir die Verwendung spezieller Tools für jeden speziellen Fall.

Anwendungspatrouille

Die Signaturdatenbank dieses Dienstes enthält Informationen zu mehreren tausend verschiedenen Anwendungen und Onlinediensten. Darüber hinaus wird die Anwendungssignaturdatenbank regelmäßig aktualisiert, sodass der Administrator den Datenverkehr einer zunehmenden Anzahl von Diensten filtern kann.

Die Verkehrssteuerung bekannter Anwendungen erfolgt durch Festlegen der entsprechenden Profile im Element "Anwendungspatrouille" der Gruppe "Sicherheitsdienst" des Menüs "KONFIGURATION".

Jedes Profil enthält eine Liste der Anwendungen und der Aktionen, die darauf ausgeführt werden müssen. Vielleicht lohnt es sich, den Unterschied zwischen den Aktionen zum Löschen und Ablehnen zu erklären. Wenn Sie die Option zum Löschen auswählen, werden Pakete verworfen, ohne dass eine Benachrichtigung gesendet wird, während die Option zum Ablehnen auch eine Nachricht zum Löschen von Paketen sendet.

Betrachten Sie nun die Möglichkeiten der Inhaltsfilterung.

Inhaltsfilterung

Mithilfe der Inhaltsfilterung kann der Administrator den Zugriff auf bestimmte Websites oder auf Ressourcen steuern, die bestimmte Daten enthalten. Richtlinien für die Inhaltsfilterung können an die Zeit gebunden sein. Daher ist es immer noch wichtig, die Zeitsynchronisierung mit NTP-Servern vorkonfigurieren zu müssen. Mit dem Zeitplan für die Anwendung von Richtlinien können Sie den Zugriff von Mitarbeitern auf bestimmte Ressourcen (z. B. soziale Netzwerke) während der Arbeitszeit blockieren und umgekehrt, um dies nach dem Ende eines Geschäftstages oder während des Mittagessens zuzulassen.

Natürlich benötigen verschiedene Mitarbeiter Zugriff auf verschiedene Arten von Informationen. Beispielsweise sollten Mitarbeiter der Personalabteilung jederzeit Zugriff auf dieselben sozialen Netzwerke haben, da sie diese Websites zur Erfüllung ihrer unmittelbaren Aufgaben verwenden.

Die Inhaltsfilterung wird auf der Seite derselben Gruppe "Sicherheitsdienst" im Menü "KONFIGURATION" konfiguriert.

Beim Erstellen oder Ändern eines Inhaltsfilterprofils können Sie sofort überprüfen, zu welchen Kategorien eine bestimmte Ressource gehört.

Es ist anzumerken, dass das Filterprofil nicht nur bestimmt, auf welchen Websites Benutzern der Zugriff gestattet oder blockiert wird, sondern auch, welche Elemente von Webseiten zulässig sind (Active X, Java, Cookies, Webproxys). Darüber hinaus kann die Zugriffssperre über Schlüsselwörter erfolgen.

Natürlich hat der Administrator die Möglichkeit, den Zugriff auf bestimmte Ressourcen explizit zuzulassen oder zu verweigern, unabhängig davon, zu welcher Kategorie sie gehören. Die entsprechende Einstellung ist auf den Registerkarten Vertrauenswürdige Websites und Verbotene Websites verfügbar.

Die Einschränkung des Mitarbeiterzugriffs auf bestimmte Kategorien von Websites ist eine der vorbeugenden Maßnahmen zum Schutz des lokalen Netzwerks vor schädlicher Software.

Malware-Schutz

Das Scannen von Antiviren-Datenverkehr ist möglicherweise eine der interessantesten und beliebtesten Optionen, die von Firewalls der Zyxel ATP-Serie angeboten werden. Es ist sofort erwähnenswert, dass wir über die Überprüfung der folgenden Protokolle sprechen: HTTP, FTP, POP3 und SMTP, die an Standardports arbeiten. Wird der HTTPS-Verkehr überprüft? Ja, wenn Sie die SSL-Überprüfungsoption aktivieren, über die wir später sprechen werden.

Welche Arten von Malware können erkannt werden? Viren sind bösartiger Code, der die Funktion anderer Softwareprodukte und / oder des Betriebssystems stören oder verändern soll. Würmer sind sich selbst ausbreitende Viren, die Schwachstellen in installierter Software oder im Betriebssystem ausnutzen. Spyware wurde entwickelt, um den Benutzer zu verfolgen, Korrespondenz abzufangen, Befehle, Passwörter usw. einzugeben.

Unabhängig von der Art der Malware berechnet das Antiviren-Scanmodul die Hash-Summe der Datei oder ihres Teils und vergleicht sie mit der Datenbank in der Firewall. Aus diesem Grund ist es so wichtig, die Datenbank bekannter Virensignaturen regelmäßig aktualisieren zu können. Derzeit wird die Hash-Berechnung mit dem MD5-Algorithmus durchgeführt. Es ist erwähnenswert, dass Sie mit dem integrierten Antivirenmodul sogar polymorphe Viren erkennen können.

Sie können die Einstellungen für den Virenschutz mithilfe des Elements "Anti-Malware-Schutz" in der Gruppe "Sicherheitsdienst" des Menüs "KONFIGURATION" ändern.

Vielleicht sollten ein paar Worte zu den verfügbaren Einstellungen gesagt werden. Wenn der Administrator die Funktionalität des Antivirenmoduls überprüfen muss, können Sie den Test "virus" EICAR verwenden, bei dem es sich um eine reguläre Textzeichenfolge mit ASCII-Zeichen handelt. Diese Linie ist im Bild unten dargestellt. Wir veröffentlichen es ausdrücklich nicht im Textformat, um Fehlalarme des Virenschutzes für Zyxel ATP-Benutzer zu vermeiden.

Alle übertragenen Dateien werden einem Antivirenscan unterzogen, auch wenn sie archiviert sind. Der Administrator kann die Überprüfung von ZIP- und RAR-Archiven aktivieren oder deaktivieren.

Mithilfe der Option Cloud-Abfrage kann die Firewall außerdem einen Hash-Betrag zum Vergleich mit einer Cloud-Datenbank an die Cloud senden. Eine solche Überprüfung wird nur in einer Situation durchgeführt, in der die lokale Datenbank keine Informationen über die gescannte Datei enthält.

Wahrscheinlich hat unser neugieriger Leser an dieser Stelle eine vernünftige Frage, warum der Zugriff auf die Cloud erforderlich ist, wenn lokale Signaturdatenbanken vorhanden sind. Ich muss sagen, die Frage ist sehr vernünftig. Die Antwort darauf ist sehr einfach: Lokale Firewall-Datenbanken werden zwar häufig, aber immer noch nicht in Echtzeit aktualisiert. Es besteht eine gewisse Wahrscheinlichkeit, dass zum Zeitpunkt des Sendens des Körpers der aktualisierten Malware an das geschützte Netzwerk noch keine neuen Virenänderungen in der lokalen Datenbank der Firewall-Signaturen enthalten sind. In diesem Fall wird ein Cloud-Dienst zur Rettung eingesetzt, der den vollständigsten Satz ständig aktualisierter Signaturen enthält. Cloud-Signaturen können nicht nur von Antiviren-Experten manuell hinzugefügt werden, sondern auch mithilfe eines Mechanismus namens Sandbox, den wir in einem der folgenden Abschnitte behandeln werden.

Aber über welche Zeitintervalle sprechen wir? Virensignaturdatenbanken werden bis zu einmal pro Stunde aktualisiert. Eine Analyse einer neuen unbekannten Malware dauert nicht länger als 15 Minuten. Wenn Sie also die Möglichkeit verbinden, auf die Cloud-Antiviren-Datenbank zuzugreifen, können Sie zwischen einem Dutzend Minuten und mehreren Stunden kostbarer Zeit gewinnen.

Der Administrator kann manuell Schwarzweißlisten von Dateien angeben, deren Übertragung zulässig oder verboten ist.

Unsere Geschichte über das Antivirenmodul wäre nicht vollständig, wenn wir nicht die Möglichkeit erwähnt hätten, nach Informationen in der Signaturdatenbank zu suchen, die über die Registerkarte Signaturen desselben Menüelements ausgeführt werden.

Damit schließen wir unsere Diskussion über die Möglichkeiten von Zyxel ATP beim Antiviren-Scannen übertragener Dateien ab und blockieren Botnet-Netzwerke.

Botnet Filter

Wir beginnen diesen Abschnitt mit der klassischen Definition: Ein Botnetz ist ein Netzwerk infizierter Computer, die ferngesteuert werden. Diese Definition ist seit langem veraltet. In der modernen Welt muss es erheblich erweitert werden, da nicht nur PCs, Server und Laptops infiziert und verwaltet werden können, sondern auch Tablets und Mobiltelefone, Webcams, Router, Kaffeemaschinen, Kühlschränke, Roboterstaubsauger und viele verschiedene Geräte wen wir freiwillig in unser Haus lassen. Wie fühlt es sich an, von einer Glühbirne oder einer Klimaanlage angegriffen zu werden ?! Leider sind viele Netzwerkadministratoren in Botnetzen, die aus Haushaltsgeräten und ähnlichen Geräten bestehen, eher frivol. Sie sagen, dass eine Waschmaschine gegen meinen hochmodernen Laptop oder Server kann. – . , , , . , .

. (C&C servers) . p2p -, .

Zyxel , IP- -. , . « » « » «».

, , , , -.

, . - DDoS – , . - , DDoS- . DDoS-, DDoS- . , , volumetric . .

Zyxel ATP . « » .

, Zyxel , , .

Zyxel ATP . , .

, , . ATP500 .

, , - 113503. , , .

TCP UDP WAN-. .

, , , . -, .

, . – sandboxing (). ? – (0-day, ) , , . .

, ( ) , . , . , – . , , . – , .

? – . , , , , ; Zyxel : ATP - . , , , . , . .

, , . , , , PDF… Zyxel ATP , , . 32 8 . 15 , , .

. , . Zyxel ATP : POP3 SMTP. .

, , , Zyxel ATP ( HTTP/HTTPS ), ( POP3/SMTP ).

, HTTP/HTTPS . , ATP .

IMAP, , SMTP.

« » « » «». , , , .

, .

DMZ, POP3 SMTP. Zyxel ATP , . .

SSL

. , «» – . Let's Encrypt HTTPS 80% (https://letsencrypt.org/stats/#percent-pageloads) HTTP . , Firefox.

, , . Zyxel ATP . «» « SSL» « » «» .

Zyxel ATP -, , , , .

, « SSL» . «» « ».

, . « » .

, , . , .

«» «» «». , , , Zyxel ATP .

.

Statistiken

. , , ; , . .

« » «».

, Zyxel ATP500, .

, , Zyxel; - - ? - : , - . , – – Zyxel SecuReporter. , , . .

.

Fazit

In diesem Artikel haben wir versucht, die Funktionen der Zyxel ATP-Firewallserie ausreichend detailliert zu beschreiben. Natürlich betraf die Beschreibung nicht alle Gerätefunktionen, sondern nur diejenigen, die in irgendeiner Weise mit dem Netzwerkschutz und der Überprüfung des Benutzerverkehrs auf gefährliche Anweisungen zusammenhängen.

Das Material erwies sich aufgrund einer Vielzahl verschiedener Funktionen, die einen umfassenden Schutz des Netzwerkumfangs bieten, als ziemlich voluminös. Natürlich können Zyxel ATP-Firewalls auch zum Filtern des Intranetverkehrs verwendet werden, aber wie wir zu Beginn versprochen haben, haben wir alle topologischen Probleme in einem separaten Artikel zusammengefasst.

Wir haben uns auch entschlossen, den Lesern unsere Pläne für die nahe Zukunft mitzuteilen und einen kleinen Insider zur Verfügung zu stellen. Aus Gründen der Benutzerfreundlichkeit für Netzwerkadministratoren ist geplant, die Unterstützung für unser Zyxel Nebula-Cloud-Management-System von Zyxel ATP-Netzwerksicherheitsgeräten einzuführen. Diese Unterstützung ermöglicht eine einheitliche Ausführung der Aufgaben der zentralen Verwaltung von Netzwerkgeräten. Ein solches System wird insbesondere in geografisch verteilten Netzwerken mit vielen kleinen Niederlassungen und Remote-Büros nachgefragt. Benutzer von Zyxel-Firewalls wissen, dass wir bereits über ein zentrales Cloud CNM-Verwaltungssystem verfügen. Mit diesem System können Sie jedoch nur Sicherheitsgeräte verwalten. Im Fall von Zyxel Nebula kann der Administrator eine größere Auswahl einer Vielzahl von Geräten steuern.

Die Firewalls der Zyxel ATP-Serie bieten dem Administrator eine Reihe verschiedener Netzwerksicherheitsmethoden, die auf den fortschrittlichsten Lösungen und Technologien basieren. Ein mehrstufiges System von Verkehrsüberprüfungen ermöglicht es Angreifern nicht, erfolgreich zu sein, und bietet Unternehmen die Möglichkeit, kontinuierlich Dienste bereitzustellen und Geschäfte abzuwickeln.

Wenn Sie Fragen zum Betrieb der Zyxel-Unternehmensnetzwerkausrüstung haben, benötigen Sie Beratung oder Unterstützung - willkommen in unserem Telegramm-Chat : @zyxelru