Wir teilen unsere Erfahrungen beim Aufbau eines geschlossenen Wi-Fi-Netzwerks in der U-Bahn mithilfe der Hotspot 2.0-Technologie, der ersten Statistiken und Sicherheitsempfehlungen. Außerdem laden wir Sie ein, ein neues Netzwerk zu testen.

Ab Mitte Februar auf grün und ab Ende April

wurde auf allen Linien der Moskauer U-Bahn ein neues geschlossenes Wi-Fi-Netzwerk,

MT, gestartet. Das Netzwerk arbeitete im Testmodus. Während dieser ganzen Zeit führten wir interne Tests durch Mitarbeiter durch und beobachteten auch die Stabilität der Access Points und Controller sowie die möglichen Auswirkungen auf den Service in der offenen SSID MT_FREE.

Der Start dieses Netzwerks blieb bei unseren Nutzern nicht unbemerkt. Über verschiedene Kanäle erhielten wir verschiedene Fragen zum Erhalt von Anmeldeinformationen. Aber viele gaben Versuche, sich über erfundene Konten zu verbinden, nicht auf. Für die Zeit, in der diese SSID verfügbar war, wurden 14.488 eindeutige Autorisierungsanforderungen registriert. Darüber hinaus haben uns einige Abonnenten sogar Nachrichten über das Formular zur Eingabe des Benutzernamens geschrieben. Eine dieser Nachrichten, der Satz „Wie wenn Sie die Protokolle lesen!“, War besonders angenehm zu lesen. Gegenseitig wie!

Lassen Sie uns einen kurzen Blick auf die Voraussetzungen für den Start eines geschlossenen Netzwerks, die Möglichkeiten und Einschränkungen sowie den technischen Aspekt der Implementierung von Hotspot 2.0 werfen.

Warum brauchen wir ein geschlossenes MT-Netzwerk?

Das Starten eines geschlossenen Netzwerks mit Anmeldeinformationen, die ein Gerät oder einen Benutzer eindeutig identifizieren, wurde von uns wiederholt erörtert. Starttreiber sind in erster Linie Sicherheitsprobleme. Es ist notwendig, die Möglichkeit der Verbindung zu Phishing-Punkten mit unserer SSID auszuschließen und transparent zu machen, damit der Benutzer keine zusätzlichen Aktionen ausführen muss. Obwohl fast der gesamte sensible Internetverkehr mit TLS verschlüsselt wird, halten Abonnenten Wi-Fi-Netzwerke ohne Verschlüsselung für weniger zuverlässig.

Ein weiterer Grund für den Start eines Netzwerks mit Berechtigungsnachweis ist der Trend zur zufälligen Zuordnung der MAC-Adressen von Geräten, die mit Wi-Fi-Netzwerken verbunden sind. Dieser Trend zeigt sich zunehmend auf Android-Geräten. Wenn zuvor variable MAC-Adressen ein Attribut kostengünstiger Smartphones (hauptsächlich Chinesen) waren und von Herstellern nur aufgrund des Fehlens offiziell reservierter Pools von MAC-Adressen verwendet wurden, kündigte Google kürzlich offiziell die Einführung einer solchen Technologie im Android-Betriebssystem an, um die Verfolgung von Abonnenten zu verhindern. Dies schafft Hindernisse für die vollständige Nutzung des öffentlichen WLANs in Russland, da an jedem Eingang eine erneute Identifizierung des Geräts erforderlich ist (gemäß den Regierungsverordnungen 758 und 801). Somit hört die MAC-Adresse allmählich auf, ein akzeptables Mittel zum Identifizieren eines Geräts im Netzwerk zu sein.

Hotspot-Funktionen auf einen Blick

Auf der Suche nach einer Lösung für diese Probleme haben wir unsere Aufmerksamkeit auf die Hotspot 2.0-Technologie gerichtet, die derzeit entwickelt wird, einschließlich der Wi-Fi Alliance und der Wireless Broadband Alliance. Bei der ersten Überprüfung sollte die Technologie alle aufkommenden Anforderungen schließen - eine sichere Verbindung zu einer vertrauenswürdigen SSID und eine verschlüsselte Verbindung. Nachfolgend finden Sie einen Vergleich des neuen Paradigmas für die Organisation von Carrier-Wi-Fi-Netzwerken und des aktuellen Status.

Vergleich der Ansätze zur Organisation von Wi-Fi-Netzwerken - vor und nach der Einführung der Hotspot 2.0-Technologie.

Vergleich der Ansätze zur Organisation von Wi-Fi-Netzwerken - vor und nach der Einführung der Hotspot 2.0-Technologie.Der Hotspot 2.0-Stack enthält drei Schlüsseltechnologien:

- Die Möglichkeit, unabhängig von der SSID eine Entscheidung über die Verbindung zum Netzwerk und die Herstellung der Verbindung durch das Gerät selbst ohne Benutzeraktion (802.11u) zu treffen.

- Sichere und private Nutzung des Netzwerks - Verschlüsselung des Datenverkehrs im Funkbereich (802.11i oder in der allen WPA2 bekannten Terminologie der Wi-Fi Alliance);

- Eine Reihe von Authentifizierungs- und Autorisierungsmethoden für die Verwaltung von Anmeldeinformationen und Anmeldeinformationen (EAP, Bereitstellung).

Die Technologie ist noch recht jung, die erste Veröffentlichung fand Ende 2012 statt, entwickelt sich aber recht aktiv. Ende Februar dieses Jahres wurde die

dritte Veröffentlichung angekündigt. Es ist erwähnenswert, dass das Ökosystem von Hotspot 2.0 nicht nur die Wi-Fi Alliance entwickelt.

Es ist unwahrscheinlich, dass ich mich irre, wenn ich davon ausgehe, dass viele Leser die Hotspot 2.0-Technologie mit Offload (Entladen des Datenverkehrs) von einem Wi-Fi-Netzwerk zu einem mobilen verbinden.

In der Tat gab es die größte Anzahl von Hotspot 2.0-Implementierungen bei Mobilfunkbetreibern, und AT & T ist hier ein Pionier. Dafür gibt es eine Erklärung - eine Voraussetzung für den Betrieb der Mobilkommunikation ist das Vorhandensein einer physischen oder virtuellen SIM-Karte im Gerät. Zusammen mit den Bedienerprofilen und der Möglichkeit, sie "drahtlos" zu aktualisieren, bietet diese Bedingung eine transparente Bereitstellung für den Client (im Kontext von Hotspot 2.0 - Übertragung von Anmeldeinformationen, deren Validierung und Anwendung im Betriebssystem).

Gleichzeitig wird das Kundenerlebnis im Wi-Fi-Netzwerk eines Netzbetreibers vergleichbar (und unter bestimmten Bedingungen besser) als das in einem Mobilfunknetz. Der Fall gilt auch für MVNO-Betreiber, hängt jedoch vom Schema der Zusammenarbeit mit dem Host-Betreiber ab. Für andere Betreiber wie uns ist die größte Herausforderung das Problem der Gerätebereitstellung und alles, was damit verbunden ist. Versuchen wir es herauszufinden.

Es geht nur um Anmeldeinformationen

Anmeldeinformationen sind eine Entität, die einen Benutzer eindeutig identifiziert. Diese Daten müssen sicher geschützt sein, damit ein Angreifer sie nicht abfangen und wiederverwenden kann. Das Vorhandensein von Anmeldeinformationen löst das Problem der MAC-Authentifizierung, wenn Sie mit einem Sniffer Radio hören, die MAC-Adresse von einem anderen Gerät herausfinden und ersetzen können.

Die häufigsten Arten von Anmeldeinformationen und Authentifizierungsmethoden sind:

- SIM-Karte, EAP-SIM, EAP-AKA-Methoden

- Login- und Passwortpaar, EAP-PEAP, EAP-TTLS

Mobilfunk- und MVNO-Betreiber mit eigenen SIM-Karten befinden sich in einer privilegierten Position - die für das Wi-Fi-Netzwerk geeigneten Anmeldeinformationen befinden sich bereits im Telefon, sie sind zuverlässig geschützt und es sind keine zusätzlichen Aktionen vom Client erforderlich. Was sollen andere tun?

Die manuelle Konfiguration ist ein komplexer Prozess, der stark vom jeweiligen Betriebssystem abhängt. Für Abonnenten ist dies äußerst unpraktisch. Das Übertragen von Anmeldeinformationen über ein Netzwerk mit automatischer Geräteeinrichtung kann eine gute Lösung sein. Dieser Prozess wird als Provisioning bezeichnet, und hier liegt die Hauptbeschränkung der Technologie in der aktuellen Entwicklungsphase.

Hotspot 2.0 Evolution

Derzeit wurden drei Hotspot-Versionen mit den nicht trivialen Bezeichnungen 1, 2, 3 veröffentlicht. Die Technologie heißt weiterhin 2.0. Tatsächlich handelt es sich bei Hotspot 2.0 um eine Reihe von Standards, die einen neuen Ansatz für die Organisation von Carrier-Wi-Fi-Netzwerken definieren, wenn die Erfahrung mit der Verwendung solcher Netzwerke mit der Verwendung eines Mobilfunknetzes vergleichbar ist. Und im Rahmen der Releases (1, 2, 3) werden die Standards selbst gebildet, für die Geräte zertifiziert sind.

Der wichtigste „Trick“ der ersten Release- und Teilzeit-Technologiebasis ist also der IEEE 802.11u-Standard. Die Unterstützung von 802.11u wird sowohl auf der Seite der Wi-Fi-Netzwerkinfrastruktur (Access Points und Controller) als auch auf der Seite der Clientgeräte benötigt. In der Situation mit der Hardware gibt es keine besonderen Probleme: Immer mehr Anbieter unterstützen den Standard, weil auf mehr oder weniger modernen Chips die Implementierung des Softwareprotokolls. Wir werden die Situation mit Client-Geräten jedoch etwas später untersuchen.

Die zweite Version standardisiert den Bereitstellungsprozess und eine neue spezifische Infrastruktur - Online Signup Server (OSU). Dies ist ein Server, der die Bildung und Übertragung von Netzwerkeinstellungen an Clientgeräte durchführt.

Das kürzlich veröffentlichte Release 3

entwickelt Bereitstellungstools . Bei einem flüchtigen Scan habe ich die neuen "Killer-Funktionen" nicht bemerkt, und es sind keine Geräte oder Infrastrukturen vorhanden, um sie in der Praxis zu spüren. Wenn wir das Interesse der Leser sehen, können wir versuchen, die Funktionen und Unterschiede der einzelnen Versionen in einem anderen Artikel genauer zu untersuchen.

Bereitstellung

Wir untersuchen das Problem der Durchdringung des Hotspot-Technologie-Stacks auf Client-Geräten. Dazu verwenden wir das

Tool der Wi-Fi Alliance, in dem die Ergebnisse der Gerätezertifizierung vorgestellt werden. Die Zertifizierung ist ein freiwilliger Prozess, daher gelten die Ergebnisse nicht für alle Geräte. Beispielsweise haben nur wenige Geräte von Apple die Zertifizierung bestanden - iPhone 3, iPhone 4, iPad. Trotzdem unterstützen alle aktuellen iOS-Geräte den gesamten erforderlichen Hotspot 2.0-Stack, und vor allem tun sie dies von Version zu Version fast auf die gleiche Weise.

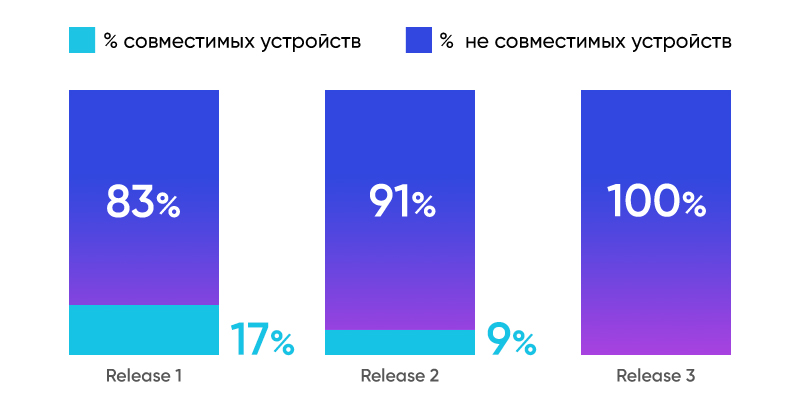

Daher betrachten wir die Zertifizierungsergebnisse mit Ausnahme von iOS-Geräten für den Zeitraum ab 2012 (Veröffentlichung der ersten Version). Wir visualisieren die erhaltenen Statistiken in Form eines Diagramms unten. Fazit: Nur jedes fünfte Nicht-iOS-Gerät unterstützt die erste Version (802.11u), jedes zehnte - verfügt über eine standardisierte Bereitstellungsschnittstelle. Diese Situation erschwert die Massenanwendung.

Durchdringung von Hotspot 2.0 auf Clientgeräten (außer iOS)

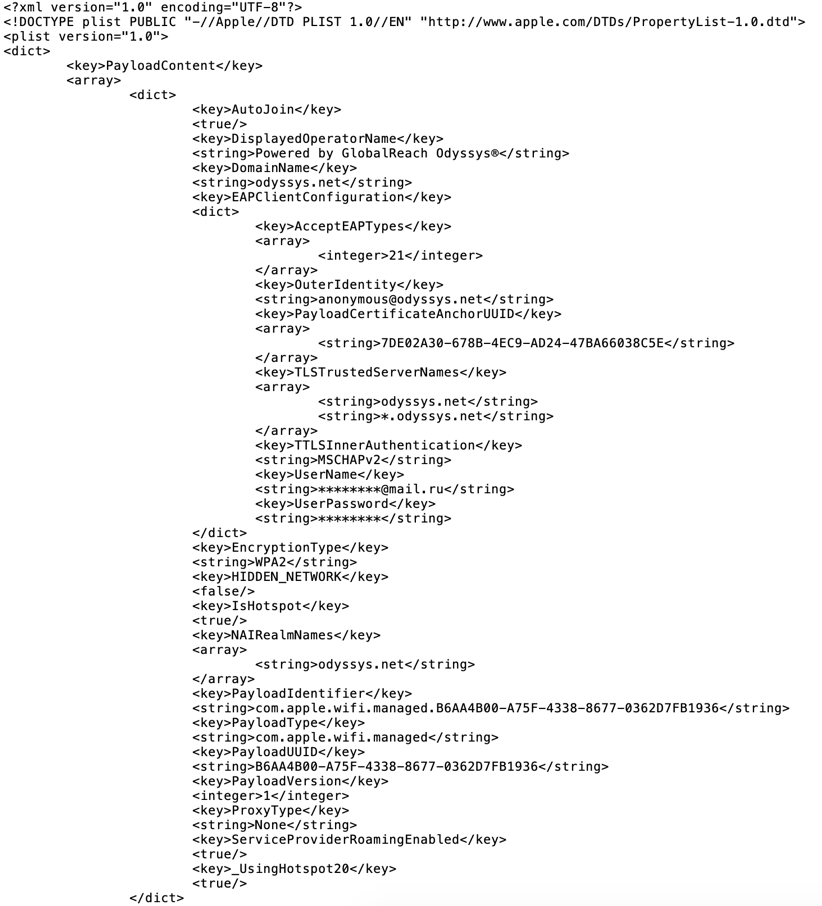

Durchdringung von Hotspot 2.0 auf Clientgeräten (außer iOS)Aus technischer Sicht ist das Ergebnis der Bereitstellung das Vorhandensein gültiger Anmeldeinformationen und anderer erforderlicher Einstellungen für eine bestimmte SSID oder ein bestimmtes Wi-Fi-Netzwerk auf dem Gerät. Die zweite Version standardisierte die Struktur für die Darstellung von Netzwerkeinstellungen in Form von XML-Dokumenten und die Mechanismen für deren Übertragung auf Geräte. Eine Reihe von Netzwerkeinstellungen, die insbesondere Anmeldeinformationen enthalten, wird als Netzwerkprofil bezeichnet. Ursprünglich wurde von Apple eine ähnliche Lösung vorgeschlagen, doch am Ende wurde die Entwicklung mit wesentlichen Änderungen standardisiert. Der folgende Screenshot ist ein Beispielprofil für iOS. Darüber hinaus kann jeder Mac OS-Benutzer das Erstellen von Profilen mit dem Apple Configurator-Dienstprogramm und unter Befolgung der offiziellen Dokumentation üben.

Beispielprofil für iOS

Beispielprofil für iOSWie sieht der Bereitstellungsprozess für den Benutzer aus? Es gibt verschiedene kommerzielle OSU-Lösungen auf dem Markt - GlobalReach Odyssys, Ruckus CloudPath und Aruba ClearPass -, sodass wir den Prozess anhand einer dieser Lösungen sehen können.

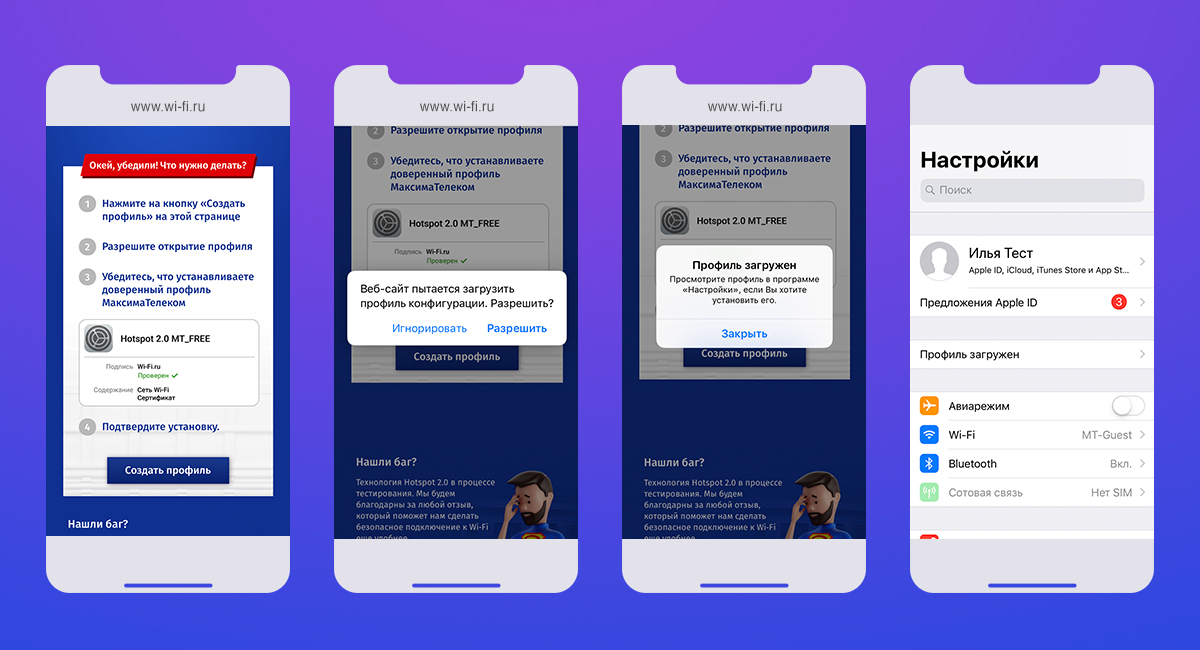

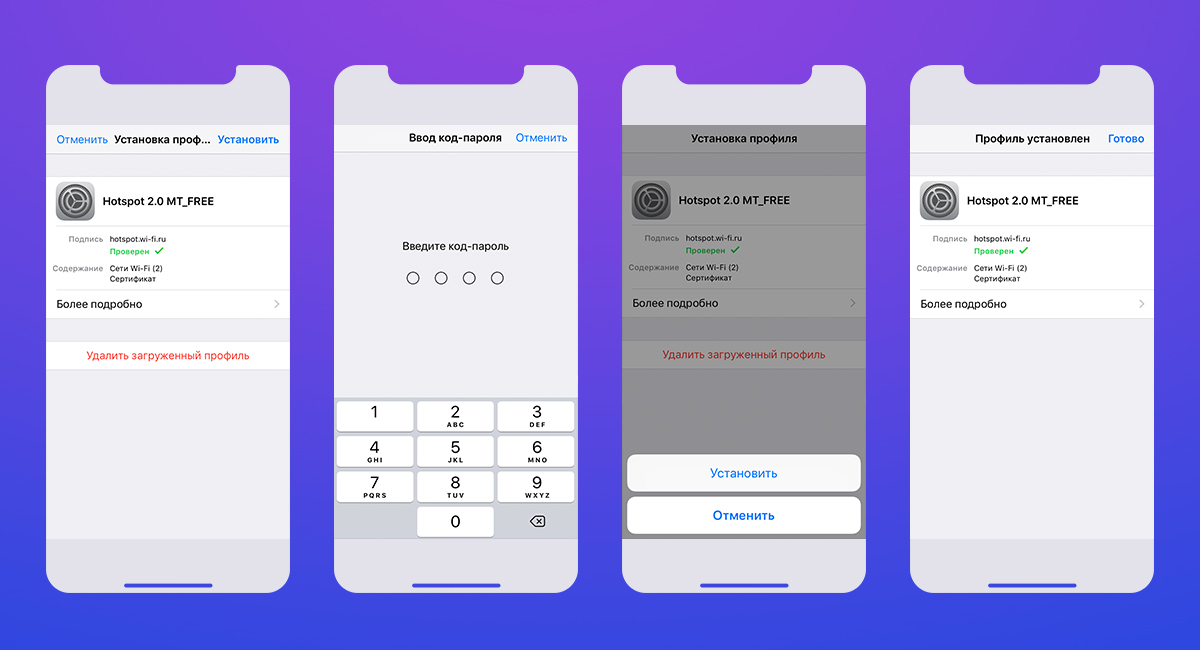

Der Link enthält Screenshots für die Lösung von GlobalReach Odyssys. Der Link muss nur im Safari-Browser geöffnet werden, da das Smartphone-Betriebssystem die Profildatei (mit der Erweiterung mobileconfig) nicht erkennt und keine Installation anbietet.

Hier wird die Profileinstellung mit der maximalen Anzahl von Schritten seitens des Benutzers angezeigt, wenn beispielsweise neben dem Smartphone auch eine Apple Watch vorhanden ist (ja, Sie können ein Profil auf die Uhr legen und sie stellt eine Verbindung zu Wi-Fi her). Die Webbereitstellung von iOS-Geräten ist nur über den Safari-Browser möglich. Dies ist eine Betriebssystemanforderung. Die Bereitstellung von Android-Geräten kann je nach Version sowohl über den Browser als auch über die Anwendung erfolgen.

Im Allgemeinen ist der Netzwerk-Setup-Algorithmus für alle Geräte gleich:

- Der Benutzer stellt eine Verbindung zu einem offenen Wi-Fi-Netzwerk her (ein Szenario für die Verbindung zu einem speziellen geschlossenen Netzwerk, in dem nur OSU verfügbar ist, ist möglich) oder verwendet das mobile Internet, um die OSU-Seite zu öffnen.

- Im nächsten Schritt identifizieren wir den Benutzer (Bestätigung per SMS, Eingabe der Anmeldeinformationen von Ihrem persönlichen Konto, Identifizierung über die Anwendung).

- Auf der Backend-Seite generieren wir Anmeldeinformationen, speichern sie und übertragen sie an den Benutzer.

- Anmeldeinformationen und Netzwerkeinstellungen werden auf dem Gerät des Benutzers gespeichert.

- Das Gerät ist bereit, im Hotspot 2.0-Netzwerk zu arbeiten. Es sind keine zusätzlichen Aktionen vom Gerät erforderlich. Sie müssen sich nur im Versorgungsbereich eines solchen Netzwerks befinden.

Aus unserer Sicht, und ich denke, das Publikum wird dem zustimmen, erfordert die Webbereitstellung zu viel Aktion des Benutzers, und der Prozess selbst ist nicht transparent. Niemand hat eine Frage, welches Passwort muss in das Formular eingegeben werden?

Durch die Verwendung der Anwendung wird der Handlungsbedarf auf ein Minimum reduziert, auf ein oder zwei. Leider bewegt sich die Technologie nur aktiv in Richtung der Entwicklung und Standardisierung von Web-Provisioning, dem Mobile Device Management Protocol (OAM DM), während sich die Möglichkeit der Verwendung der Anwendung nicht im Standard widerspiegelt. Trotzdem führen Hersteller von mobilen Betriebssystemen die Funktionalität von Softwareeinstellungen für Hotspot 2.0-Netzwerkeinstellungen ein, aber die Implementierungen verschiedener Anbieter unterscheiden sich erheblich, es gibt keine Universalität.

Zwischensumme

Wir fassen alle oben genannten Punkte zusammen und fassen die kurzen Ergebnisse der Überprüfung und den aktuellen Stand der Technologie zusammen:

- Kann das Problem der Randomisierung von MAC-Adressen lösen;

- Dies kann die Möglichkeit ausschließen, für unsere Benutzer eine Verbindung zu einer gefälschten SSID von Cyberkriminellen herzustellen.

- Erfordert die Bereitstellung von Anmeldeinformationen.

- Geringe Durchdringung eines Teils des Technologie-Stacks (802.11u, Bereitstellung) auf Android-Geräten;

- Standardisierte Web-Bereitstellung;

- Bestimmungen, die das OMA DM-Protokoll verwenden, sind standardisiert, deren Umfang auf Unternehmensnetzwerke beschränkt ist.

- Trotz Standardisierung hängen Implementierung und unterstützte Funktionalität vom Hersteller ab (insbesondere relevant für Android).

Angesichts der bedeutenden Vorteile der Technologie sowie des aktuellen Standes ihrer Entwicklung haben wir beschlossen, Hotspot 2.0 in unser Netzwerk aufzunehmen.

Hotspot 2.0-Implementierung in einem großen Netzwerk

Während des Startvorgangs mussten mehrere Hauptprobleme gelöst werden.

1. Änderungen an drahtlosen NetzwerkgerätenUnsere größten Netze in der U-Bahn Moskau und St. Petersburg basieren auf Cisco-Geräten, die die Hotspot 2.0-Technologie unterstützen. Die Aufgabe, alle Steuerungen auf Schienenfahrzeugen einzurichten, war wahrscheinlich die umfangreichste. Die zuvor entwickelte und getestete Referenzcontrollerkonfiguration unter Verwendung des Autokonfigurators (wir haben darüber in einem separaten

Artikel geschrieben ) wurde auf alle Kompositionen angewendet. Die Bewerbung erstreckt sich über mehrere Stufen. Zuerst auf dem grünen Zweig der Moskauer U-Bahn, um die lokalen Auswirkungen und den Einfluss zu bewerten, und dann auf das gesamte Netzwerk. Jetzt wird die zweite SSID MT auf dem gesamten rollenden Material der Moskauer U-Bahn eingesetzt.

2. Verfeinerung auf der Seite der internen Infrastruktur, insbesondere auf dem RADIUS-Server

Da wir einen voll entwickelten RADIUS-Server haben, mussten wir die Unterstützung für EAP und die interne Authentifizierungsmethode implementieren.

3. Auswählen eines Anmeldeinformationstyps und einer Authentifizierungsmethode

Die Auswahl sollte nicht nur eine zuverlässige und transparente Authentifizierung und Autorisierung für den Teilnehmer im Netzwerk bieten, sondern auch die Effizienz unserer aktuellen und zukünftigen Monetarisierungsmodelle erhalten. Ich möchte Sie daran erinnern, dass die Monetarisierung (durch Werbung und zusätzliche Dienste) es uns ermöglicht, kostenlos auf das Netzwerk zuzugreifen.

Der Typ der Anmeldeinformationen wird zwischen dem Paar aus Benutzername und Kennwort und dem X.509-Zertifikat ausgewählt. Auf den ersten Blick wirkt die Verwendung des Zertifikats zuverlässiger, moderner und vielversprechender. Beispielsweise können Sie die Verwendung desselben Zertifikats für die Authentifizierung in Anwendungen (auch in unserem persönlichen Konto) transparent organisieren. Das Problem der Verwaltung von Benutzerzertifikaten in einem großen öffentlichen Netzwerk (und nicht in einem eingeschränkten Unternehmensnetzwerk, wenn physischer Zugriff auf Geräte besteht) erscheint jedoch nicht trivial, insbesondere angesichts der Unterschiede bei den Implementierungen der Hersteller.

Daher wählen wir das Paar aus Benutzername und Passwort. Die Methode ist TTLS, da sie häufig für internationales Wi-Fi-Roaming zwischen Betreibern verwendet wird. Um den Server zu authentifizieren und die Möglichkeit auszuschließen, eine Verbindung zu gefälschten SSIDs herzustellen (es gibt Nuancen, die wir im Abschnitt über Sicherheit berücksichtigen werden), stellen wir einen Schlüssel und ein Zertifikat aus, deren privater Teil auf dem AAA-Server abgelegt wird, und der offene Teil wird in das Profil aufgenommen. In der Verbindungsphase erfolgt daher die Authentifizierung des Autorisierungsservers.

4. VorsehungDie schwierigste Frage, die nicht vollständig geschlossen ist. Wir müssen sicherstellen, dass Anmeldeinformationen mit einem Minimum an Aktionen des Eigentümers auf die Geräte des Benutzers übertragen werden, und es ist besser, für ihn im Allgemeinen transparent zu sein. Es ist notwendig, den gleichen Ablauf für Besitzer von iOS und Android sicherzustellen, wobei nicht nur die Version zur Betriebssystemversion, sondern auch für Geräte verschiedener Hersteller die Einstellungen für Anmeldeinformationen erheblich abweichen können. Leider gibt es noch keine universelle Lösung. Wir hatten Ideen, die Funktionalität der Bereitstellung und Verwaltung von Wi-Fi-Verbindungen als universelle Lösung auf eine mobile Anwendung zu übertragen, stießen jedoch auf Einschränkungen beider Plattformen.

Im Moment setzen wir die Forschung fort und möglicherweise wird es in der endgültigen Version Änderungen im Bereitstellungsverfahren oder in einem Teil der Funktionalität geben. Wir halten die Idee, die Anwendung zu verwenden, immer noch für die vielversprechendste und benutzerfreundlichste und entwickeln diese Idee weiter.

Sie müssen jedoch irgendwo beginnen. Da der Bereitstellungsprozess auf allen iOS-Geräten vereinheitlicht ist, haben wir begonnen, Hotspot 2.0 mit Apple-Gadgets zu implementieren. Wir haben ein Web-Service-Provisioning entwickelt. Wir laden alle ein, an den offenen Tests des neuen Netzwerks teilzunehmen. Detaillierte Anweisungen finden Sie am Ende des Artikels.

Über Sicherheit

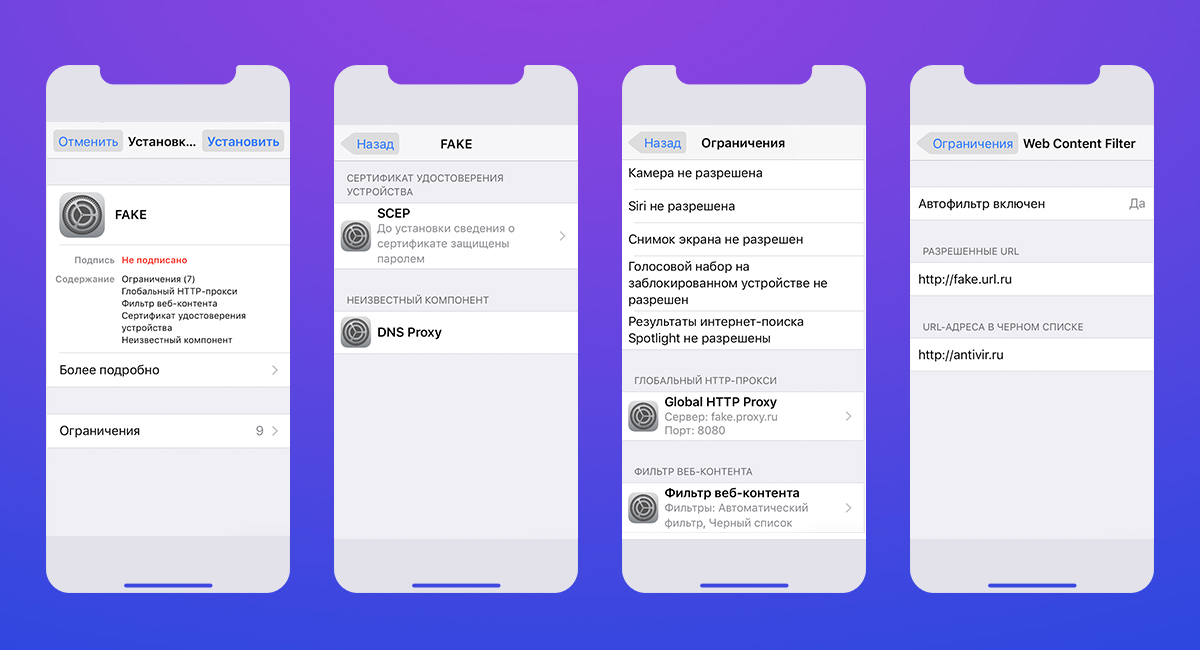

Das Bereitstellen von Wi-Fi-Netzwerken und Anmeldeinformationen mithilfe von iOS-Profilen ist nur ein kleiner Teil der MDM-Funktionalität (Mobile Device Management). In den Händen von Angreifern kann Funktionalität zu negativen Konsequenzen für Benutzer führen, bis hin zur vollständigen Blockierung des Geräts oder seiner Verwaltung durch Dritte. Insbesondere können Einschränkungen für die Installation / Entfernung von Anwendungen über das Profil hinzugefügt werden, ein Angreifer kann die Installation von Anwendungen steuern, den Benutzerverkehr über seinen Proxy leiten usw. Daher erfordert die Installation eines Profils eine erhöhte Aufmerksamkeit des Benutzers.

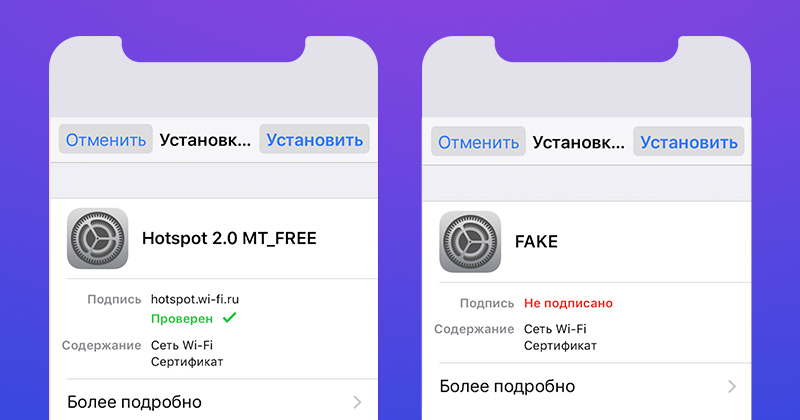

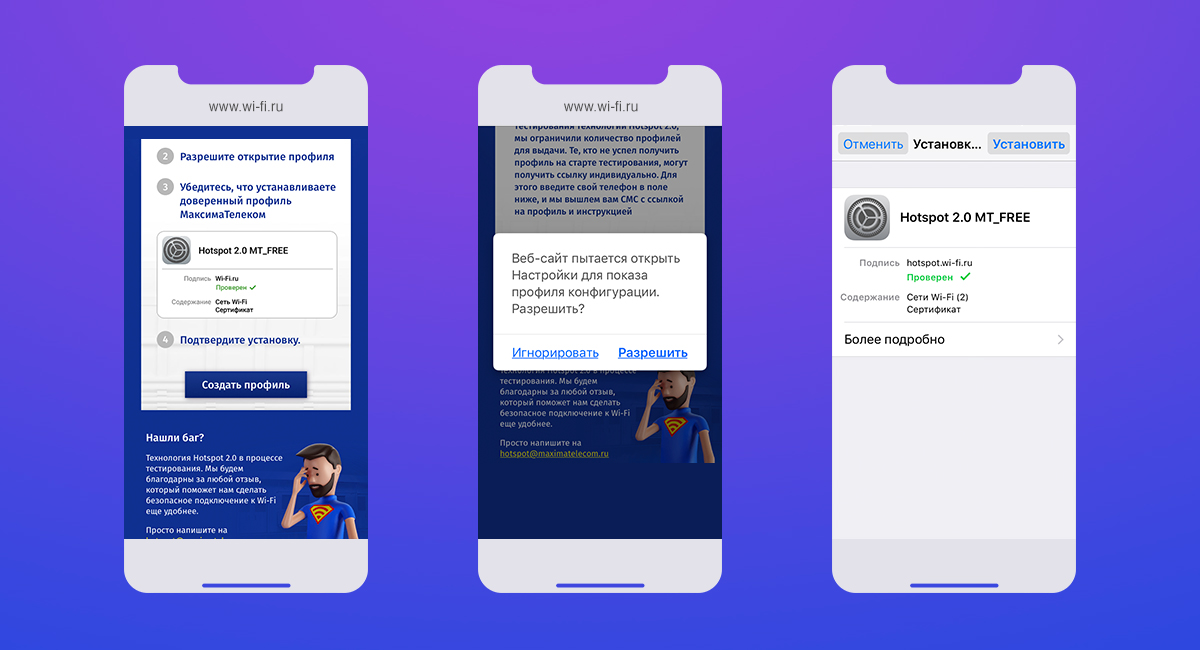

Sie müssen sicherstellen, dass das Profil von einem vertrauenswürdigen Unternehmen freigegeben wird.Die einzige transparente Möglichkeit, iOS-Geräte für die Arbeit in Hotspot 2.0-Netzwerken bereitzustellen, besteht darin, Profile festzulegen. Wir möchten einige Empfehlungen zur Installation von Profilen geben, die nicht nur im Zusammenhang mit den Wi-Fi-Einstellungen nützlich sind:

- Installieren Sie Profile nur von einer zuverlässigen Quelle. Die Zuverlässigkeit der Quelle wird durch eine gültige digitale Signatur bestätigt. Die gültige Signatur im Profilinstallationsfenster wird durch eine grüne Beschriftung angezeigt - Verifiziert oder Verifiziert. Sie können auch auf die Domain achten, für die das Zertifikat ausgestellt wurde. In unserem Fall ist dies hotspot.wi-fi.ru. In Zukunft kann es im Bereich wi-fi.ru beliebig sein. Es wird nicht empfohlen, ein Profil mit einer ungültigen Signatur zu installieren.

Beispiel eines gültigen und ungültigen Profils

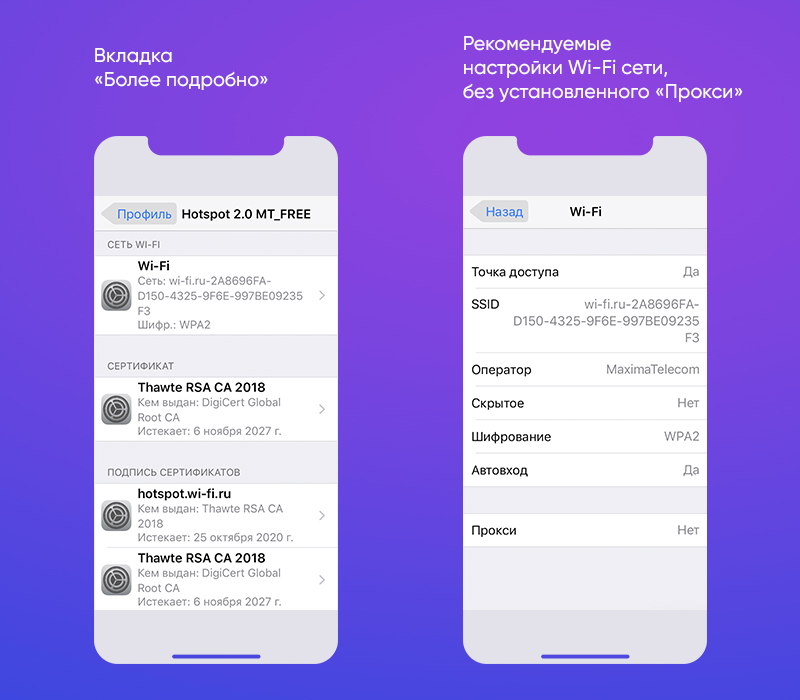

Beispiel eines gültigen und ungültigen Profils- Vor der Installation des Zertifikats sehen Sie, welche Änderungen und Einstellungen vorgenommen werden. Unser Profil enthält Wi-Fi-Netzwerkeinstellungen und ein Zwischenzertifikat zur Authentifizierung eines RADIUS-Servers. Auf der Registerkarte "Weitere Details" sehen Sie detaillierte Informationen zu den Wi-Fi-Netzwerkeinstellungen und installierten Zertifikaten. Es wird nicht empfohlen, ein Profil festzulegen, in dem "Proxy" in den Wi-Fi-Netzwerkeinstellungen festgelegt ist.

- Es wird dringend empfohlen, keine Zertifikate zu installieren, die andere Einstellungen enthalten, insbesondere SCEP. Auf diese Weise können Angreifer die volle Kontrolle über das Gerät erlangen, indem sie ein Profil ohne Ihre Teilnahme installieren.

Beispielprofil mit verschiedenen Einschränkungen der Funktionalität mobiler Geräte

Beispielprofil mit verschiedenen Einschränkungen der Funktionalität mobiler Geräte- Bei Android-Geräten besteht die Hauptempfehlung darin, sicherzustellen, dass das Serverzertifikat in den Wi-Fi-Netzwerkeinstellungen verwendet wird. Andernfalls kann eine Verbindung zu gefälschten SSIDs hergestellt werden. iOS, Android , — / . .

Hotspot 2.0 , , . , , Wi-Fi. , Hotspot 2.0 MT_FREE , Wi-Fi .

Hotspot 2.0 iOS. ,

wi-fi.ru/hotspot . Wi-Fi , MT_FREE (, , MT).

. : hotspot@maximatelecom.ru.

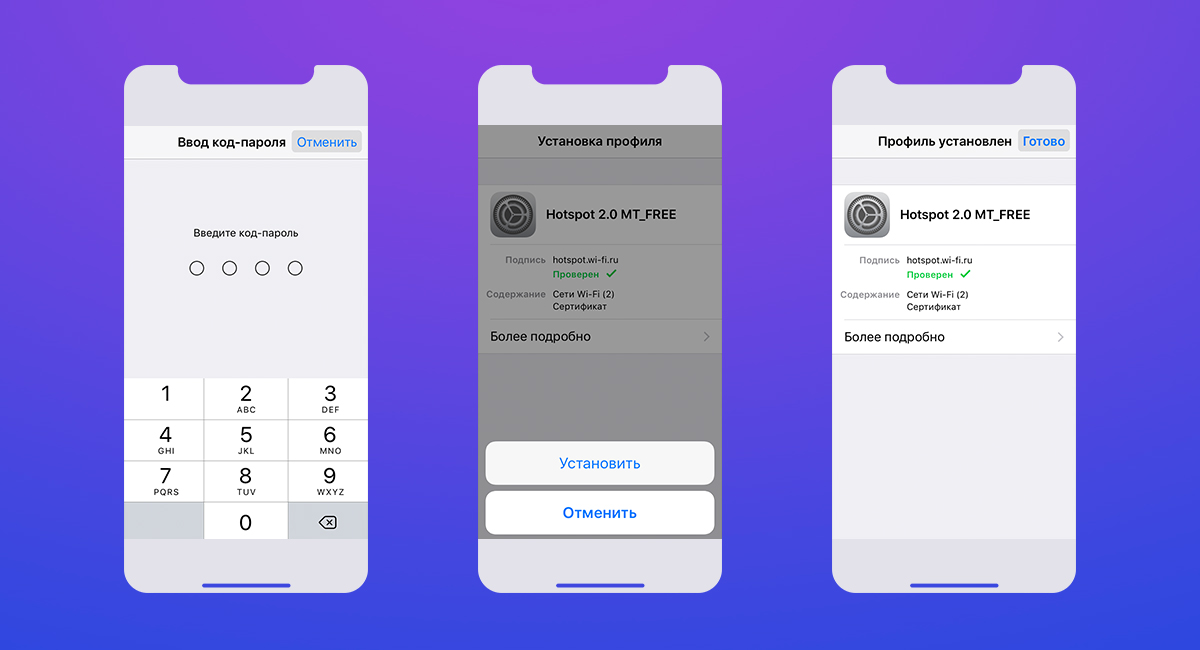

wi-fi.ru/hotspot iOS Safari. . . .

iOS 11 12 . 11 :

iOS 12:

30 2019 . . , .