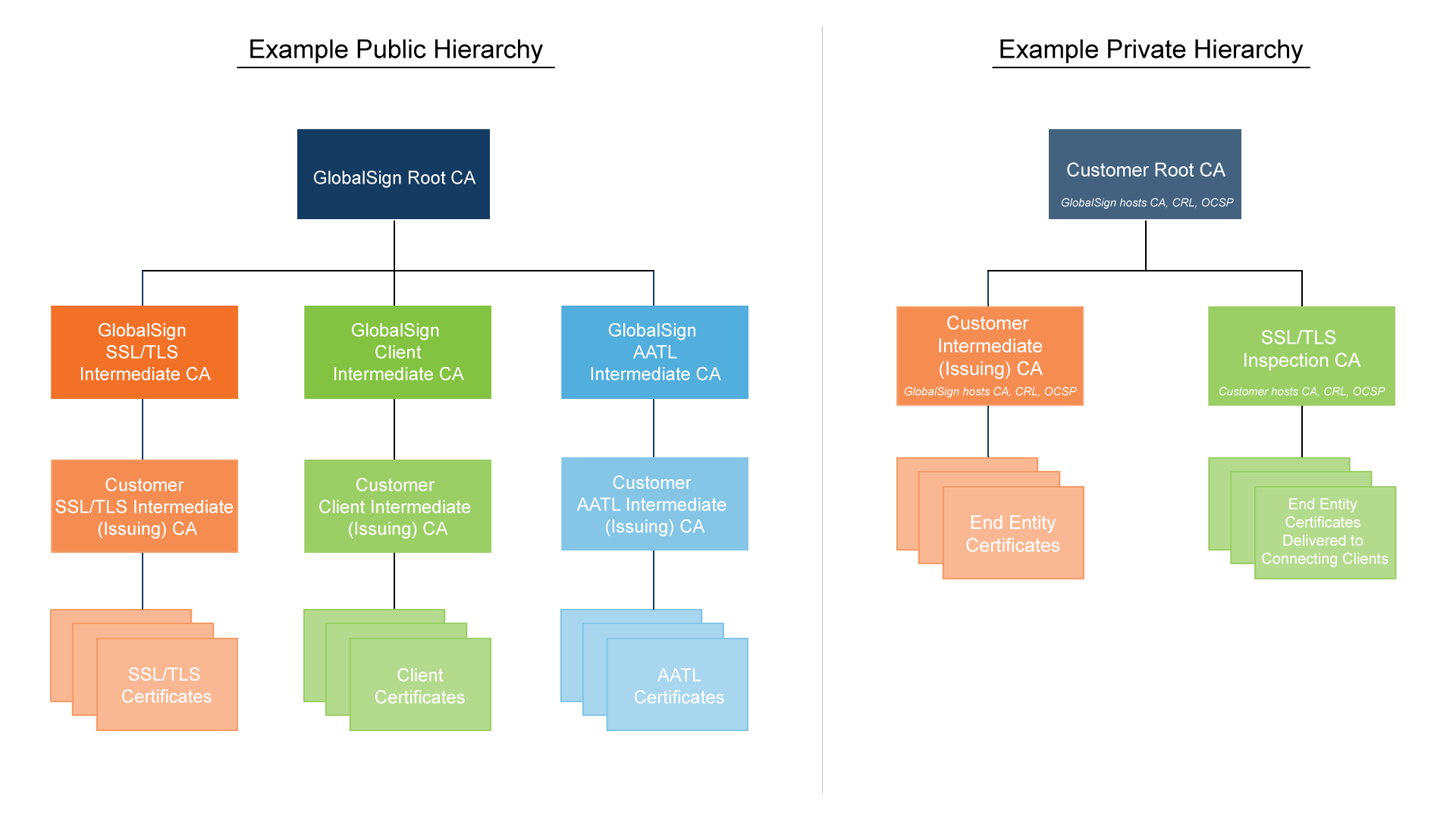

Beispiele für 1) eine Zwischenzertifizierungsstelle in einer offenen Vertrauenshierarchie und 2) eine private Hierarchie, die von einer offenen Hierarchie mit einer eigenen Stammzertifizierungsstelle isoliert ist

Beispiele für 1) eine Zwischenzertifizierungsstelle in einer offenen Vertrauenshierarchie und 2) eine private Hierarchie, die von einer offenen Hierarchie mit einer eigenen Stammzertifizierungsstelle isoliert istDie Public Key Infrastructure (PKI) war traditionell hierarchisch. Darin sind Zertifizierungsstellen (CAs) durch Unterordnungsbeziehungen verbunden. Alle Benutzer vertrauen derselben Stamm- (Kopf-) Zertifizierungsstelle, und jede niedrigere Zertifizierungsstelle ist einer höheren in der Hierarchie untergeordnet.

Was aber, wenn wir eine

private PKI-Infrastruktur mit unserer eigenen Zertifizierungsstelle erstellen möchten? In einigen Situationen sind solche Zwischen- oder Teilhierarchien in der Praxis sehr praktisch.

Typische Gründe für die Erstellung einer Zwischen- oder privaten Hierarchie

- Kundenauthentifizierung

Es ist praktisch, die Clientauthentifizierung mit Zertifikaten durchzuführen, die auf einer Zwischenzertifizierungsstelle basieren. Wenn Sie eine exklusive untergeordnete Zertifizierungsstelle haben, können Sie die Anzahl der Zertifikate begrenzen, die den Zugriff auf das System ermöglichen. In diesen Fällen werden normalerweise private Vertrauenshierarchien verwendet.

- Branding

Für Unternehmen, die ihren Kunden Zertifikate anbieten oder diese in das Leistungspaket aufnehmen, können Sie durch das Vorhandensein einer eigenen dedizierten Zertifizierungsstelle einige zusätzliche Branding-Möglichkeiten anbieten.

- SSL / TLS-Inspektion / Entschlüsselung

Damit ein SSL- Prüfer Inhalte entschlüsseln und neu verschlüsseln kann, muss er in der Lage sein, nach Bedarf Zertifikate auszustellen. Dies bedeutet, dass Sie Ihre eigene untergeordnete Zertifizierungsstelle außerhalb der öffentlichen Vertrauenshierarchie benötigen. In diesem Fall befindet sich die Stammzertifizierungsstelle bei GlobalSign und die Zwischenzertifizierungsstelle auf dem Zertifikatüberprüfungsgerät des Clients.

- Spezialzertifikate

In privaten Hierarchien ausgestellte Zertifikate können ältere Anwendungen und eindeutige Konfigurationen unterstützen, z. B. längere Gültigkeitszeiträume und kleinere Schlüsselgrößen, die in öffentlichen vertrauenswürdigen Zertifikaten gemäß den grundlegenden Anforderungen des CA / Browser-Forums nicht zulässig sind. Wenn Sie jedoch nur private SSL / TLS-Zertifikate ohne eine vollwertige private Zertifizierungsstelle benötigen, können Sie den IntranetSSL- Dienst verwenden.

- Benutzerdefinierte Profile

Sie können die untergeordnete Zertifizierungsstelle für bestimmte Aufgaben konfigurieren, indem Sie die Richtlinien für die Schlüsselerweiterung, die Zertifikatrichtlinien, den Verteilungspunkt der Zertifikatsperrlisten (CRL) an Ihre Anforderungen anpassen, kurzfristige Zertifikate erstellen usw.

Unterkunft und Unterstützung

Ein Unternehmen kann seine eigenen Zertifizierungsstellen hosten und warten oder auslagern. Viele Unternehmen übernehmen den Einsatz von PKI-Großsystemen selbst (Insourcing), ohne über die dafür erforderlichen Ressourcen zu verfügen. Da der Prozess Investitionen erfordert, ist es besser, Ihre materiellen Ressourcen und finanziellen Möglichkeiten im Moment und in den kommenden Jahren, die wirtschaftlichen Auswirkungen des Einsatzes neuer Technologien, die Anschaffungskosten und die Kosten des Systems vorab zu bewerten.

Nach Durchführung einer solchen Bewertung kommen einige Organisationen möglicherweise zu dem Schluss, dass sie keine Infrastruktur mit öffentlichem Schlüssel benötigen. In ihrem Fall ist es besser, andere Sicherheitstools zu verwenden: beispielsweise ein VPN oder Dateiverschlüsselungsprogramme. Anstelle der gesamten PKI-Infrastruktur ist es manchmal einfacher, nur einen Zertifikatsserver zu starten, wodurch die Probleme des nicht autorisierten Zugriffs auf Webinhalte (IntranetSSL, siehe oben) gelöst werden.

Zwischen- oder private Hierarchie

In einer offenen Hierarchie sind alle Zertifizierungsstellen der Stammzertifizierungsstelle untergeordnet, deren öffentlicher Schlüssel in eine öffentliche Anwendung wie einen Webbrowser eingebettet ist. In diesem Fall kann der Browser automatisch die Gültigkeit von Zertifikaten überprüfen, die von allen Zertifizierungsstellen in der gesamten Hierarchie sowie deren Herausgebern ausgestellt wurden. Dies ist ein unbestreitbarer Vorteil.

Offene Hierarchien werden normalerweise in Fällen verwendet, in denen der Informationsaustausch mit nicht verbundenen Parteien oder deren Authentifizierung erforderlich ist. Die dritte vertrauenswürdige Partei in diesem Fall ist die Outsourcing-Zertifizierungsstelle.

Bei einer privaten Hierarchie fügt der Endbenutzer den öffentlichen Schlüssel der Unternehmensstammzertifizierungsstelle manuell zur Liste der in die Anwendung eingebetteten vertrauenswürdigen Schlüssel hinzu. In diesem Fall liegt die gesamte Verantwortung für die Verwendung des Schlüssels beim Benutzer. Private Hierarchien eignen sich eher für geschlossene Communities, z. B. Benutzer eines Unternehmensportals.

Typische Beispiele für Zwischenhierarchie oder private Hierarchie

- Dedizierte private Stammzertifizierungsstelle und Hierarchie (private PKI)

GlobalSign kann private Hierarchien erstellen und hosten, einschließlich Root und Intermediate. Sie basieren auf derselben sicheren Infrastruktur, mit der ihre eigenen Stammzertifizierungsstellen in einer offenen Hierarchie unterstützt werden.

- Corporate Private Intermediate CA, Zertifikatausstellungszentrum

Markenzwischenzertifizierungsstellen werden speziell für einen bestimmten Client mit einer Vertrauenskette zur Stammzertifizierungsstelle in einer offenen Hierarchie erstellt. Diese Zwischenknoten können auch von GlobalSign gehostet und gewartet werden, was die Verwaltung von PKI und Expertenwissen für interne Teams erleichtert.

- Freigegebene offene Stammzertifizierungsstelle (verwaltete PKI-Plattform)

Obwohl in bestimmten Situationen dedizierte Stammzertifizierungsstellen und -hierarchien erforderlich sind, können die meisten Organisationen die gesetzlichen Anforderungen für Zertifikate mithilfe spezialisierter Dienste auf der PKI-Verwaltungsplattform (Managed PKI) erfüllen. Das All-in-One-Zertifikatverwaltungsportal bietet erweiterte Abrechnung, Benutzerverwaltung, Berichterstellung und mehr.

- Freigegebene private Stammzertifizierungsstelle (IntranetSSL)

IntranetSSL , das über die PKI-Verwaltungsplattform verfügbar ist, bietet eine kostengünstige Möglichkeit, SSL / TLS-Zertifikate für interne Server und Anwendungen auszustellen und zu verwalten. Diese Zertifikate werden von einer öffentlichen, nicht öffentlichen GlobalSign-Zertifizierungsstelle ausgestellt. Daher können sie Konfigurationen enthalten, deren Verwendung in öffentlichen Zertifikaten im CA / Browser-Forum verboten ist (z. B. Gültigkeit für mehr als drei Jahre, interne Servernamen oder reservierte IP-Adressen).

- IoT Trust Root

IoT-Vertrauenswurzeln haben dieselbe Flexibilität wie herkömmliche Vertrauenswurzeln, sind jedoch auf die spezifischen Anforderungen des IoT zugeschnitten. Spezielle private Hierarchien, öffentlich zugängliche Marken-Zwischenzertifizierungsstellen, Root-Center in einer offenen oder privaten Hierarchie können je nach erforderlichem Vertrauensniveau zum Schutz von IoT-Geräten, -Plattformen, -Gateways und -Netzwerken verwendet werden.

- Spezielle Hierarchie des Vertrauens

GlobalSign unterstützt nahezu jede Hierarchiekonfiguration. Wenn Sie ein anderes als das oben beschriebene Modell benötigen oder nicht sofort klar ist, welche Architektur für ein bestimmtes Ökosystem am besten geeignet ist, besprechen Sie dies am besten mit einem Spezialisten und Berater, um eine Vertrauensarchitektur zu erstellen, die bestimmten Anforderungen entspricht.

Für jedes der oben genannten Beispiele kann die CA-Unterstützung ausgelagert werden. Branding ist weiterhin möglich, aber Hierarchien werden von GlobalSign in sicheren Rechenzentren mit bewährter Hardware und Software gehostet und verwaltet. Nicht standardisierte Szenarien werden von Escort-Ingenieuren unterstützt.

Es scheint, dass Sie durch das Vertrauen in das Outsourcing das Sicherheitsniveau senken, aber in der Praxis ist es umgekehrt. Dies stellt sicher, dass alle CA-Komponenten ordnungsgemäß geschützt und gemäß den neuesten Best Practices der Branche konfiguriert sind. Ein zusätzlicher Vorteil ist die Einsparung von Kosten und Ressourcen für interne Teams zur Unterstützung von PKI. Nur in einigen seltenen Fällen (z. B. SSL-Überprüfung / Entschlüsselung) sollte sich die Zwischenverbindung auf dem Client befinden.