Dieser Artikel ist Teil der Fileless Malware-Reihe. Alle anderen Teile der Serie:

Ich denke, wir sind uns alle einig, dass Hacker viele Tricks und Methoden haben, um verdeckt in Ihre IT-Infrastruktur einzudringen und dort unbemerkt zu bleiben, während sie Ihre digitalen Assets stehlen. Die wichtigste Schlussfolgerung dieser Serie ist, dass die signaturbasierte Malware-Erkennung selbst durch einfache Ansätze, von denen ich einige in dieser Serie vorgestellt habe, leicht umgangen werden kann.

Ich verstehe die

Sicherheitsforscher sehr gut, die Virenscanner oft als nutzlos bezeichnen, aber Sie sollten sie deshalb nicht einfach wegwerfen. Trotzdem gibt es immer noch viele Schadprogramme, die von Kiddy-Hackern mit faulen Skripten geschrieben wurden und von diesen Scannern blockiert werden.

Die beste Ideologie im Kampf gegen dateifreie Malware und heimliche Ausnutzungsmethoden besteht darin, den Standard-Perimeterschutz - Port-Scanner und Malware-Detektoren - durch sekundäre Verteidigungslinien zu ergänzen und Pläne für die Reaktion und Wiederherstellung zu entwickeln, wenn das Unvermeidliche eintritt, einschließlich eines Angriffsreaktionsprogramms .

Ich meine das Konzept der

multilateralen Verteidigung (Defense In-Depth oder DiD) . Dies ist ein sehr praktischer Ansatz für den Umgang mit fortgeschrittenen Hackern, die über Perimeter-Sicherheitstools und Software zum Scannen von Dateisignaturen lachen.

Hat DiD Probleme? Natürlich. Dieselben Sicherheitsexperten, die zuerst das Vertrauen in traditionelle Sicherheitsmaßnahmen verloren haben, bewerben jetzt eine

weiße Liste von Anwendungen,

die für Sie nützlich sein können,

insbesondere nach der ersten Durchdringung.

Wie wir gesehen haben, können die codelosen Angriffsmethoden, die ich zuvor in dieser Serie

demonstriert habe, sogar verwendet werden

, um eine solche Whitelist

zu umgehen . Dies fällt bereits unter den neuen Trend von Hacking-Techniken, die das Vertrauen in legitime Tools und traditionelle Software untergraben und für ihre bösen Zwecke verwenden.

Bleib dran und bleib dran für zukünftige Beiträge.

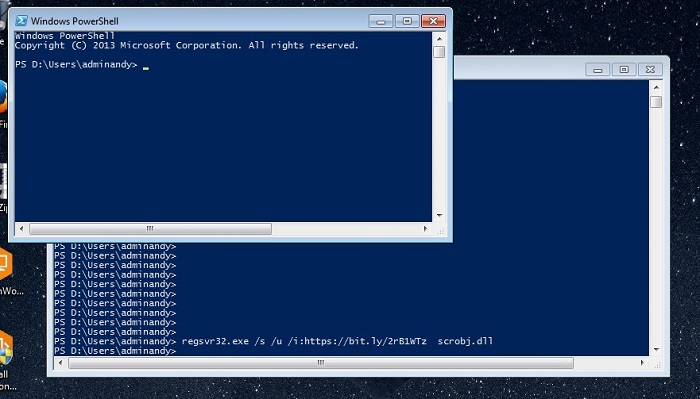

Frage: Können Sie die Windows-Sicherheitsfunktionen umgehen, indem Sie Befehle heimlich an regsvr32.exe übergeben? Die Antwort lautet ja

Ernsthaft mit Datensicherheit

Tiefenschutz ist meiner Meinung nach die Minimierung des Schadens: Wir nehmen das schlechteste Ergebnis als Maximum und verwandeln es Schritt für Schritt in etwas, das für uns nicht zu beängstigend ist, oder es kostet die Angreifer zu viel.

Stellen Sie sich vor, ein Hacker ist in das Netzwerk eingetreten, aber aufgrund der idealen

Richtlinien für restriktive

Berechtigungen in Ihrem Unternehmen haben Sie verhindert, dass er Zugriff auf vertrauliche Daten erhält. Oder Hacker haben Zugriff auf vertrauliche Daten erhalten, aber Ihre erstaunliche Technologie zur Analyse des Benutzerverhaltens hat Eindringlinge und deaktivierte Konten entdeckt, bevor der Speicherauszug von Millionen von Kreditkarten zusammengeführt wurde. Oder vielleicht hat der Hacker Zugriff auf die E-Mail-Adressen Ihrer Kunden erhalten, aber Ihr Plan zur Reaktion auf Betriebsverstöße, der die Echtzeitüberwachung ungewöhnlicher Dateiaktivitäten umfasst, ermöglichte es Ihnen, Aufsichtsbehörden und Opfer in Rekordzeit zu erreichen und so Geldstrafen und Anti-Werbung zu vermeiden .

Schutz des gesunden Menschenverstandes

Tiefenverteidigung ist eher eine Reihe von Empfehlungen und eine bestimmte Philosophie, dh einige praktische Schritte und

Lösungen , um das Leben leichter zu machen.

Wenn ich persönlich einen solchen Verteidigungsansatz beschreiben und in drei effektive Punkte umwandeln müsste, würde ich Folgendes zunächst empfehlen:

- Bewerten Sie die Risiken, indem Sie eine Bestandsaufnahme Ihrer Schutzmaßnahmen durchführen. Identifizieren Sie persönliche und andere vertrauliche Daten, die normalerweise im gesamten Dateisystem verteilt sind. Sie müssen herausfinden, wer mit ihnen arbeitet und wer wirklich Zugriff auf sie haben muss. Achtung: Dies ist nicht so einfach, wie es scheint, aber wenn Sie die richtigen Werkzeuge haben , können Sie damit umgehen.

- Daten schützen. Nachdem Sie die Daten gefunden haben, begrenzen Sie den potenziellen Schaden für zukünftige Verstöße: Reduzieren Sie den zu breiten und globalen gruppenbasierten Zugriff, vereinfachen Sie Berechtigungsstrukturen und vermeiden Sie direkte Benutzerrechte. Minimieren Sie das potenzielle Gesamtrisiko, indem Sie veraltete Daten löschen und Daten archivieren , die in der Arbeit nicht mehr aktiv benötigt werden.

- Aufrechterhaltung eines sicheren Zustands durch Automatisierung der Workflows für die Bereitstellung des Zugriffs, die regelmäßige Überprüfung und Zertifizierung von Rechten sowie die Speicherung von Daten auf der Grundlage von Richtlinien;

- Überwachen Sie schließlich ständig ungewöhnliches Benutzer- und Systemverhalten.