Eine Gruppe indischer Wissenschaftler

veröffentlichte am Beispiel ihres eigenen Landes

eine Übersicht über moderne Internet-Blockierungsmethoden, die von Regierungsbehörden eingeführt wurden. Sie untersuchten die Mechanismen, mit denen Internetanbieter den Zugang zu verbotenen Informationen einschränken, bewerteten ihre Richtigkeit und die Fähigkeit, solche Blockaden zu umgehen. Wir stellen Ihnen die Hauptpunkte dieser Arbeit vor.

Daten eingeben

In den letzten Jahren haben Forscher aus verschiedenen Ländern viel über Blockierungsmethoden geforscht, die in Ländern angewendet werden, die als „nicht frei“ gelten - beispielsweise in China oder im Iran. Aber auch Demokratien wie Indien haben in den letzten Jahren eine massive Infrastruktur zur Zensur des Internets entwickelt.

Während der Studie stellten Wissenschaftler eine Liste von 1.200 Standorten zusammen, die möglicherweise im Land blockiert sind. Daten wurden aus offenen Quellen wie Citizen Lab oder Herdict gesammelt. Anschließend wurde der Internetzugang mit den neun beliebtesten Internetdienstanbietern organisiert.

Um festzustellen, ob die Website zensiert und blockiert wurde, wurde ursprünglich das OONI-Tool verwendet.

OONI vs eigenes Skript zur Suche nach Sperren

Die Forscher beabsichtigten ursprünglich, ein beliebtes Tool zur Erkennung von Zensur namens OONI zu verwenden. Bereits während des Experiments stellte sich jedoch heraus, dass es viele Fehlalarme gibt - eine manuelle Überprüfung der Ergebnisse ergab viele Ungenauigkeiten.

Eine schlechte Definition der Zensur kann auf veraltete OONI-Mechanismen zurückzuführen sein. Wenn eine DNS-Filterung erkannt wird, vergleicht das Tool die IP-Adresse des angegebenen Hosts, der von Google DNS zurückgegeben wird (dies wird als unzensiert betrachtet), mit der IP-Adresse, die der Website vom Internetanbieter zugewiesen wurde.

Wenn die Adressen nicht übereinstimmen, signalisiert OONI das Vorhandensein einer Sperre. In der Realität des modernen Internets sagen jedoch unterschiedliche IP-Adressen nichts aus und können beispielsweise ein Beweis für die Verwendung von CDN-Netzwerken sein.

Daher mussten die Forscher ihre eigenen Skripte schreiben, um Sperren zu erkennen. Im Folgenden finden Sie eine Übersicht über gängige Methoden zum Blockieren von Inhalten im Internet sowie eine Analyse ihrer Wirksamkeit unter modernen Bedingungen.

Wie funktionieren Sperren oder was sind Middleboxen?

Die Analyse ergab, dass in allen Fällen verschiedene Arten von Sperren mithilfe eingebetteter Netzwerkelemente implementiert werden. Die Forscher nannten sie Middleboxes - sie fangen den Benutzerverkehr ab, analysieren ihn und binden spezielle Pakete in den Verkehr ein, wenn sie versuchen, eine Verbindung zu einer gesperrten Site herzustellen.

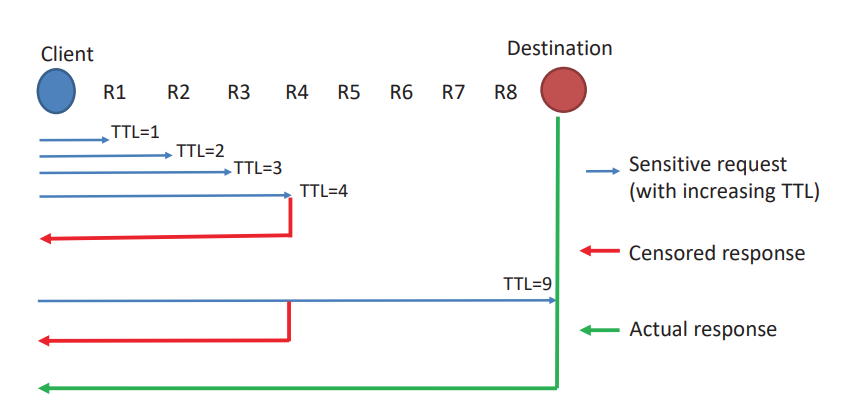

Um Middleboxen zu erkennen, entwickelten die Forscher eine eigene INT-Methode (Iterative Network Tracing), die die Prinzipien des Traceroute-Dienstprogramms verwendet. Das Wesentliche besteht darin, Webanfragen an eine blockierte Site mit einem Anstieg der TTL-Werte in IP-Headern zu senden.

Middlebox-Abfangmechanismus

DNS-Sperren

Der DNS-Auflösungsprozess ist ein wichtiger Schritt, um Zugriff auf eine Website zu erhalten. Die vom Benutzer eingegebene URL wird zuerst in die zugehörige IP-Adresse aufgelöst. Bei Verwendung der DNS-Blockierung greifen Zensoren immer genau in diesem Schritt ein - der aufgelöste Resolver gibt dem Benutzer eine ungültige IP-Adresse zurück, wodurch die Site einfach nicht geöffnet wird (DNS-Vergiftung).

Eine andere Möglichkeit, dies zu blockieren, ist die Verwendung der DNS-Injektion. In diesem Fall fängt die Middlebox zwischen Client und Resolver die DNS-Anforderung ab und sendet eine eigene Antwort mit der falschen IP-Adresse.

Um die DNS-Blockierung durch Internetanbieter zu identifizieren, verwendeten die Forscher TOR mit Ausgabeknoten in Ländern ohne Zensur. Wenn die Site verwendet wird, wird sie geöffnet, aber mit einer einfachen Verbindung über den Anbieter. Nein, dann gibt es eine Tatsache der Blockierung.

Nach der Identifizierung von durch DNS blockierten Sites bestimmten die Forscher die Blockierungsmethode.

Iterative Netzwerkverfolgungsmethode: Der Client sendet spezielle Anforderungen (DNS / HTTP GET), die eine blockierte Site und eine ständig wachsende TTL enthalten

Iterative Netzwerkverfolgungsmethode: Der Client sendet spezielle Anforderungen (DNS / HTTP GET), die eine blockierte Site und eine ständig wachsende TTL enthaltenTCP / IP-Paketfilterung

Sperren durch Filtern nach Paket-Headern gelten als beliebte Methode zur Online-Zensur. Im Internet finden Sie eine Menge Recherchen, deren Autoren versuchen, genau diese Art der Sperrung von Websites zu identifizieren.

In der Realität besteht das Problem darin, dass ein solches Verfahren leicht mit herkömmlichen Systemfehlern verwechselt werden kann, was zu Schwierigkeiten im Netzwerk führt und dessen Bandbreite verringert. Im Gegensatz zur HTTP-Blockierung erhält der Benutzer beim Filtern von TCP / IP keine Benachrichtigungen, dass die von ihm benötigte Site blockiert ist - er öffnet einfach nicht. Es ist sehr schwierig, die Blockierungsfälle zu validieren und von den üblichen Fehlern und Fehlern im Netzwerk zu trennen.

Die Forscher versuchten dies jedoch. Hierzu wurde das Handshake-Verfahren verwendet. Handshake-Pakete, die mit Ausgangsknoten in unzensierten Ländern durch Tor getunnelt wurden. Bei Standorten, an denen mit Tor eine Verbindung hergestellt werden konnte, wurde das Handshake-Verfahren noch fünfmal hintereinander mit einer Verzögerung von etwa zwei Sekunden durchgeführt. Wenn jeder der Versuche erfolglos war, handelte es sich mit hoher Wahrscheinlichkeit um eine absichtliche Filterung.

Infolgedessen wurde eine solche Blockierungsmethode nicht für alle getesteten Internetanbieter gefunden.

HTTP-Filterung

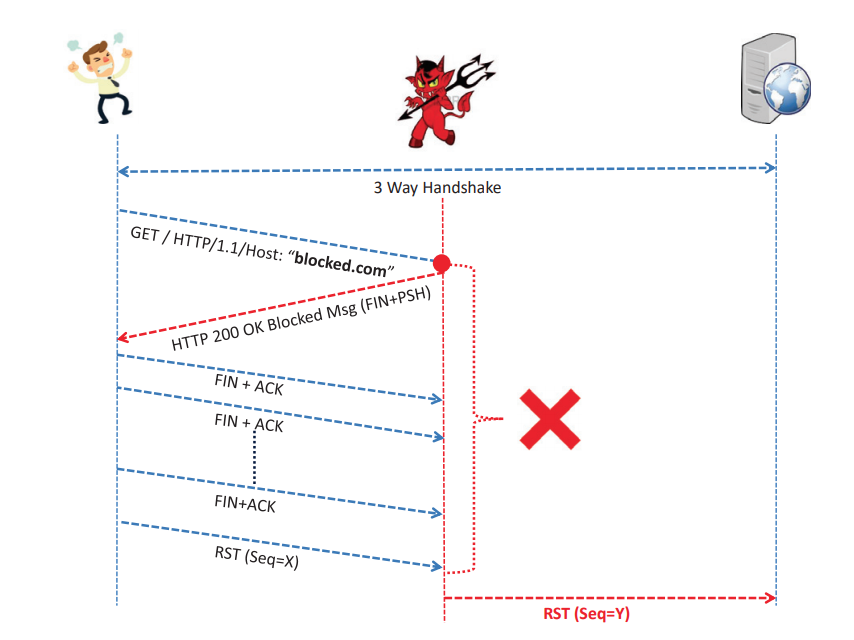

Bei fünf von neun Anbietern wurde jedoch eine HTTP-Filterung festgestellt. Diese Methode beinhaltet die Analyse des Inhalts von HTTP-Paketen. Sie können es mit diesen sehr intermediären Netzwerkelementen (Middleboxes) implementieren.

Um die HTTP-Filterung zu identifizieren, haben Forscher Tor-Schleifen erstellt, die in Ländern ohne Internet-Zensur enden. Anschließend verglichen sie den Inhalt, der als Antwort auf Anfragen an blockierte Websites im Inland und unter Verwendung von Tor empfangen wurde.

Eine der ersten Aufgaben bestand darin, den Moment zu identifizieren, in dem die Sperre auftritt. Bei einigen Anbietern kam die Antwort beispielsweise nach dem Senden einer HTTP-GET-Anforderung mit einer HTTP 200 OK-Antwort mit gesetztem TCP-FIN-Bit und einer Blockierungsbenachrichtigung. Er war es, der den Browser des Clients vom Zielstandort getrennt hat. Danach kam jedoch auch ein Paket von der Website. In solchen Fällen war nicht klar, was zum Auslöser für die Blockierung wurde - die Anfrage des Kunden oder die Antwort der Site.

Dies konnte mit einer einfachen Manipulation herausgefunden werden: Im HTTP-Paket-Header in der GET-Anforderung wurde das Feld Host durch HOST ersetzt. Es stellte sich heraus, dass dies ausreichte, um die blockierte Site zu öffnen. Dies beweist, dass Zensoren nur Clientanforderungen und keine Serverantworten prüfen.

Fazit: Blockieren alle Anbieter?

Häufig blockieren bestimmte Internetdienstanbieter Websites nicht selbst, sondern verlassen sich in dieser Hinsicht auf Anbieter, die "benachbarte" Netzwerke verwalten. In dem untersuchten Experiment wurden mehrere Internetdienstanbieter nie bei der Verwendung ihrer eigenen Sperren gesehen, aber gleichzeitig konnten die von ihren Benutzern im Land blockierten Websites einfach nicht geöffnet werden.

Weitere Artikel zur Verwendung gebietsansässiger Stimmrechtsvertreter für Unternehmen: