Heute werden wir unsere Diskussion über VLAN fortsetzen und das VTP-Protokoll sowie die Konzepte von VTP-Bereinigung und nativem VLAN diskutieren. In einem früheren Video haben wir über VTP gesprochen, und das erste, was Ihnen einfällt, wenn Sie von VTP hören, ist, dass es sich trotz des sogenannten „VLAN-Trunking-Protokolls“ nicht um ein Trunking-Protokoll handelt.

Wie Sie wissen, gibt es zwei beliebte Trunking-Protokolle - das proprietäre Cisco ISL-Protokoll, das heute nicht verwendet wird, und das 802.q-Protokoll, das in Netzwerkgeräten verschiedener Hersteller zur Kapselung des Trunking-Verkehrs verwendet wird. Dieses Protokoll wird auch in Cisco-Switches verwendet. Wir haben bereits gesagt, dass VTP ein VLAN-Synchronisationsprotokoll ist, dh es wurde entwickelt, um die VLAN-Datenbank in allen Switches des Netzwerks zu synchronisieren.

Wir haben verschiedene VTP-Modi erwähnt - Server, Client, transparent. Wenn das Gerät den Servermodus verwendet, können Sie Änderungen vornehmen, VLANs hinzufügen oder entfernen. Im Client-Modus können keine Änderungen an den Switch-Einstellungen vorgenommen werden. Sie können eine VLAN-Datenbank nur über einen VTP-Server konfigurieren und sie wird auf alle VTP-Clients repliziert. Der Switch im transparenten Modus nimmt keine Änderungen an seiner eigenen VLAN-Datenbank vor, sondern geht einfach durch sich selbst und leitet die Änderungen im Client-Modus an das nächste Gerät weiter. Dieser Modus ähnelt dem Deaktivieren des VTP-Protokolls auf einem bestimmten Gerät und verwandelt es in einen Informationsträger über VLAN-Änderungen.

Zurück zu Packet Tracer und der in der vorherigen Lektion beschriebenen Netzwerktopologie. Wir haben das VLAN10-Netzwerk für die Vertriebsabteilung und das VLAN20-Netzwerk der Marketingabteilung konfiguriert und mit drei Switches kombiniert.

Zwischen den Switches SW0 und SW1 ist VLAN20 verbunden, und zwischen SW0 und SW2 ist VLAN10 verbunden, da wir VLAN10 zur VLAN-Datenbank von Switch SW1 hinzugefügt haben.

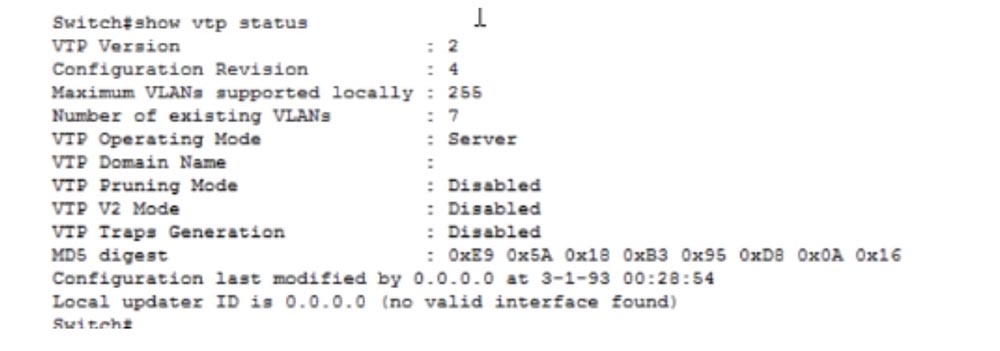

Um den Betrieb des VTP-Protokolls zu betrachten, verwenden wir einen der Switches als VTP-Server, sei es SW0. Wenn Sie sich erinnern, arbeiten standardmäßig alle Switches im VTP-Servermodus. Gehen wir zum Befehlszeilenterminal des Schalters und geben den Befehl show vtp status ein. Sie sehen die aktuelle Version des VTP-Protokolls - 2 und die Versionsnummer der Konfiguration 4. Wenn Sie sich erinnern, wird die Versionsnummer jedes Mal um eins erhöht, wenn Änderungen an der VTP-Datenbank vorgenommen werden.

Die maximale Anzahl unterstützter VLANs beträgt 255. Diese Anzahl hängt von der Marke eines bestimmten Cisco-Switches ab, da verschiedene Switches eine unterschiedliche Anzahl lokaler virtueller Netzwerke unterstützen können. Die Anzahl der vorhandenen VLANs beträgt 7, in einer Minute werden wir überlegen, welche Art von Netzwerk. Der VTP-Verwaltungsmodus ist der Server, der Domänenname ist nicht festgelegt, der VTP-Bereinigungsmodus ist deaktiviert. Wir werden später darauf zurückkommen. Die Generierungsmodi VTP V2 und VTP-Traps sind ebenfalls deaktiviert. Sie müssen die letzten beiden Modi nicht kennen, um die 200-125 CCNA-Prüfung zu bestehen, sodass Sie sich keine Sorgen machen müssen.

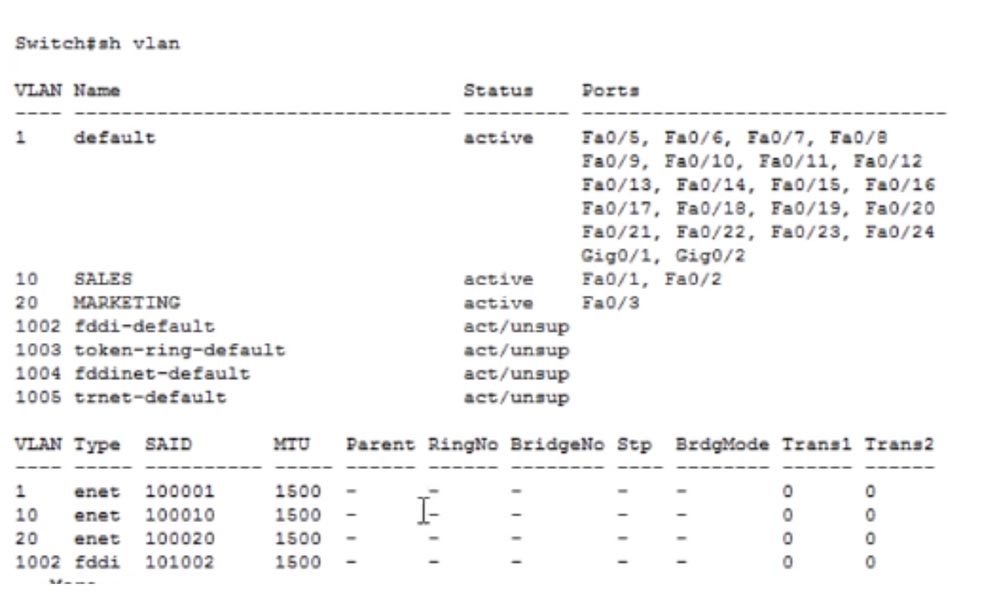

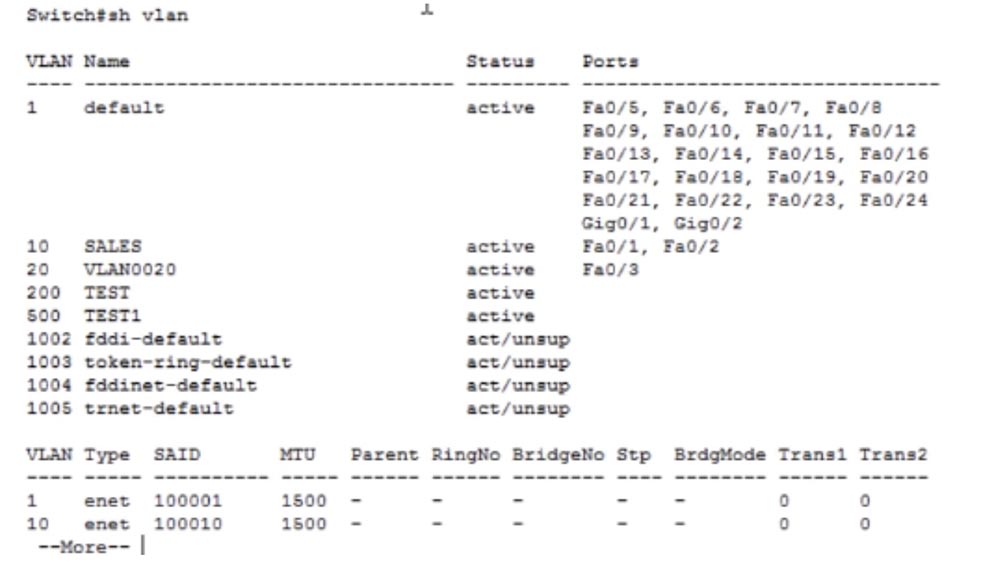

Werfen wir einen Blick auf die VLAN-Datenbank, für die wir den Befehl show vlan verwenden. Wie wir im vorherigen Video gesehen haben, haben wir 4 nicht unterstützte Netzwerke: 1002, 1003, 1004 und 1005.

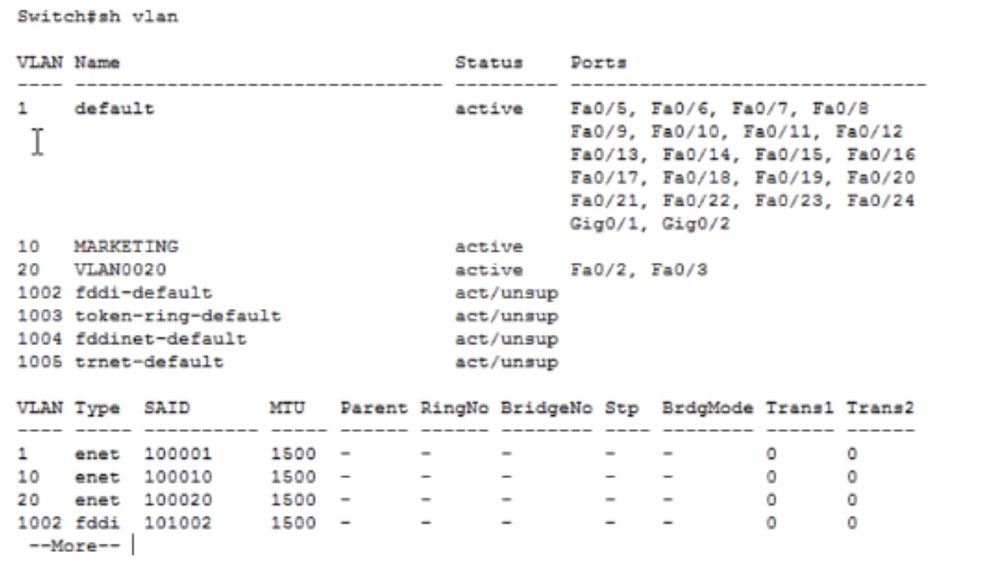

Außerdem werden die 2 von uns erstellten VLANs 10 und 20 sowie das Standardnetzwerk-VLAN1 aufgelistet. Gehen wir nun zu einem anderen Switch über und geben denselben Befehl ein, um den VTP-Status anzuzeigen. Sie sehen, dass die Versionsnummer für diesen Switch 3 ist, sich im VTP-Servermodus befindet und alle anderen Informationen dem ersten Switch ähnlich sind. Wenn ich den Befehl show VLAN eingebe, sehe ich, dass wir 2 Änderungen an den Einstellungen vorgenommen haben, eine weniger als der Schalter SW0, weshalb die Versionsnummer von SW1 3 ist. Wir haben 3 Änderungen an den Standardeinstellungen des ersten Schalters vorgenommen, also dessen Versionsnummer erhöht auf 4.

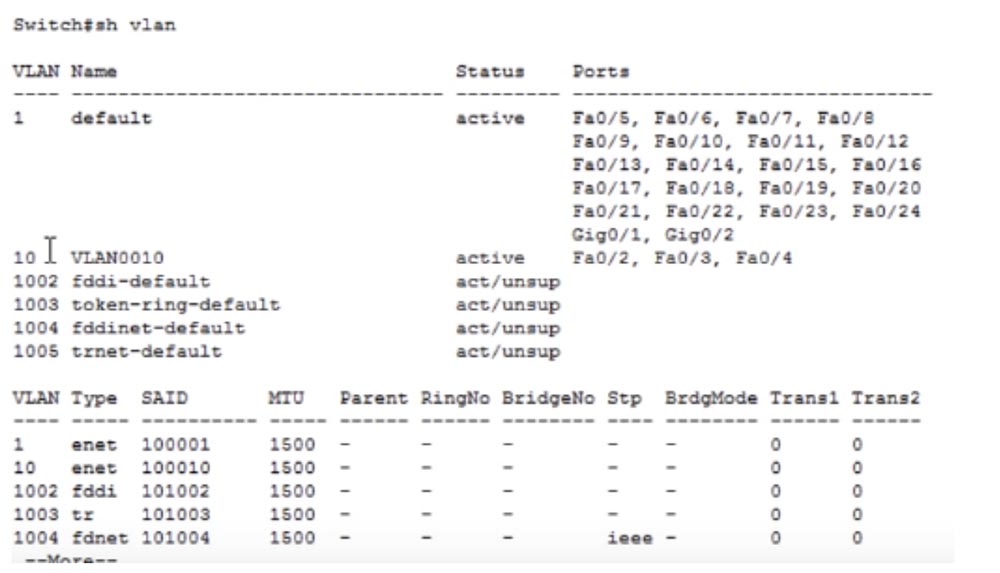

Schauen wir uns nun den Status von SW2 an. Die Revisionsnummer hier ist 1, und das ist seltsam. Wir müssen eine zweite Revision durchführen, da 1 Änderung an den Einstellungen vorgenommen wurde. Schauen wir uns die VLAN-Datenbank an.

Wir haben eine Änderung vorgenommen, indem wir ein VLAN10-Netzwerk erstellt haben, und ich weiß nicht, warum diese Informationen nicht aktualisiert wurden. Vielleicht lag dies daran, dass wir kein echtes Netzwerk haben, sondern einen Software-Netzwerksimulator, in dem möglicherweise Fehler auftreten. Wenn Sie die Möglichkeit haben, während des Übens bei Cisco mit realen Geräten zu arbeiten, hilft Ihnen dies mehr als der Packet Tracer-Simulator. Eine weitere nützliche Sache ohne echte Geräte wäre GNC3 oder der Cisco-Netzwerksimulator. Dies ist ein Emulator, der das reale Betriebssystem des Geräts verwendet, z. B. einen Router. Es gibt einen Unterschied zwischen dem Simulator und dem Emulator - das erste ist ein Programm, das wie ein echter Router aussieht, aber nicht. Der Emulator erstellt programmgesteuert nur das Gerät selbst, verwendet jedoch für seinen Betrieb echte Software. Wenn Sie jedoch nicht die Möglichkeit haben, mit echter Cisco IOS-Software zu arbeiten, ist Packet Tracer die beste Option.

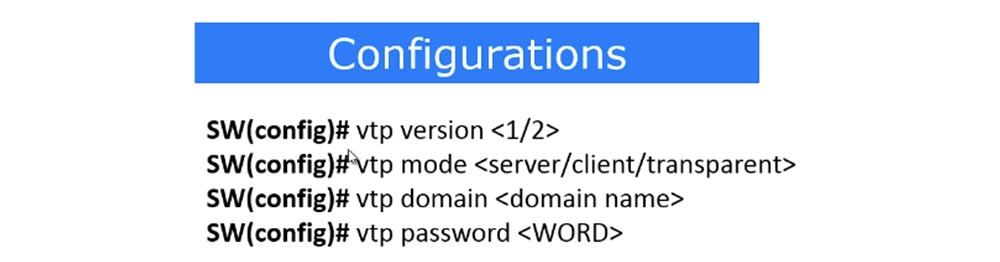

Wir müssen also SW0 als VTP-Server konfigurieren. Dazu gehe ich in den globalen Konfigurationsmodus und gebe den Befehl vtp Version 2 ein. Wie gesagt, wir können die Version des Protokolls installieren, die wir benötigen - 1 oder 2, in diesem Fall wir brauche eine zweite Version. Als Nächstes legen wir mit dem Befehl vtp mode den VTP-Modus des Switch fest - Server, Client oder transparent. In diesem Fall benötigen wir den Servermodus. Nach Eingabe des Befehls vtp mode server zeigt das System eine Meldung an, dass sich das Gerät bereits im Servermodus befindet. Als nächstes müssen wir die VTP-Domäne konfigurieren, für die wir den Befehl vtp domain nwking.org verwenden. Warum wird das benötigt? Wenn sich im Netzwerk ein anderes Gerät mit einer höheren Versionsnummer befindet, beginnen alle anderen Geräte mit einer niedrigeren Version, die VLAN-Datenbank von diesem Gerät zu replizieren. Dies geschieht jedoch nur, wenn die Geräte denselben Domänennamen haben. Wenn Sie beispielsweise in nwking.org arbeiten, geben Sie diese Domäne an. Wenn Sie in Cisco arbeiten, lautet die Domäne Cisco.com usw. Mit dem Domainnamen der Geräte Ihres Unternehmens können Sie sie von Geräten eines anderen Unternehmens oder anderen externen Netzwerkgeräten unterscheiden. Wenn Sie einem Gerät einen Unternehmensdomänennamen zuweisen, machen Sie ihn Teil des Unternehmensnetzwerks.

Als nächstes müssen Sie ein VTP-Passwort festlegen. Dies ist erforderlich, damit ein Hacker mit einem Gerät mit einer großen Versionsnummer seine VTP-Einstellungen nicht auf Ihren Switch kopieren kann. Ich gebe das Cisco-Passwort mit dem Befehl vtp password cisco ein. Danach ist die Replikation von VTP-Daten zwischen Switches nur möglich, wenn die Kennwörter übereinstimmen. Wenn das falsche Kennwort verwendet wird, wird die VLAN-Datenbank nicht aktualisiert.

Versuchen wir, weitere VLANs zu erstellen. Dazu verwende ich den Befehl config t, verwende den Befehl vlan 200, um ein Netzwerk mit der Nummer 200 zu erstellen, benenne es TEST und speichere die Änderungen mit dem Befehl exit. Dann erstelle ich ein weiteres vlan 500-Netzwerk und nenne es TEST1. Wenn Sie jetzt den Befehl show vlan eingeben, sehen Sie in der Tabelle des virtuellen Netzwerks des Switch diese beiden neuen Netzwerke, denen keine Ports zugewiesen sind.

Fahren wir mit SW1 fort und sehen den VTP-Status. Wir sehen, dass sich hier nichts geändert hat, außer dem Domänennamen, die Anzahl der VLANs ist gleich 7 geblieben. Wir sehen das Erscheinungsbild der von uns erstellten Netzwerke nicht, da das VTP-Passwort nicht übereinstimmt. Legen Sie das VTP-Kennwort für diesen Switch fest, indem Sie die Befehle conf t, vtp pass und vtp password cisco nacheinander eingeben. Das System hat eine Meldung ausgegeben, dass die Geräte-VLAN-Datenbank jetzt das Cisco-Kennwort verwendet. Schauen wir uns noch einmal den VTP-Status an, um zu überprüfen, ob die Informationen repliziert wurden. Wie Sie sehen, wurde die Anzahl der vorhandenen VLANs automatisch auf 9 erhöht.

Wenn Sie sich die VLAN-Datenbank dieses Switches ansehen, sehen Sie, dass die von uns erstellten VLAN200- und VLAN500-Netzwerke automatisch darin angezeigt werden.

Das gleiche muss mit dem letzten Schalter SW2 gemacht werden. Geben Sie den Befehl show vlan ein - Sie sehen, dass keine Änderungen daran vorgenommen wurden. Ebenso gibt es keine Änderungen im VTP-Status. Damit dieser Schalter die Informationen aktualisiert, müssen Sie auch ein Kennwort konfigurieren, dh dieselben Befehle wie für SW1 eingeben. Danach erhöht sich die Anzahl der VLANs im SW2-Status auf 9.

Dafür ist das VTP-Protokoll gedacht. Dies ist eine großartige Sache, da Informationen auf allen Client-Netzwerkgeräten automatisch aktualisiert werden, nachdem Änderungen am Servergerät vorgenommen wurden. Sie müssen nicht manuell Änderungen an der VLAN-Datenbank aller Switches vornehmen - die Replikation erfolgt automatisch. Wenn Sie über 200 Netzwerkgeräte verfügen, werden Ihre Änderungen gleichzeitig auf allen zweihundert Geräten gespeichert. Nur für den Fall, dass wir sicherstellen müssen, dass SW2 auch ein VTP-Client ist, gehen Sie zu den Einstellungen mit dem Befehl config t und geben Sie den Befehl vtp mode client ein.

Daher befindet sich in unserem Netzwerk nur der erste Switch im VTP-Servermodus, die anderen beiden im VTP-Client-Modus. Wenn ich jetzt in die Einstellungen von SW2 gehe und den Befehl vlan 1000 eingebe, wird die Meldung angezeigt: "Die VTP-VLAN-Konfiguration ist nicht zulässig, wenn sich das Gerät im Client-Modus befindet." Daher kann ich keine Änderungen an der VLAN-Datenbank vornehmen, wenn sich der Switch im VTP-Client-Modus befindet. Wenn ich Änderungen vornehmen möchte, muss ich zum Switch-Server gehen.

Ich gehe in die Einstellungen des Terminals SW0 und gebe die Befehle vlan 999 ein, benenne IMRAN und beende. Dieses neue Netzwerk wurde in der VLAN-Datenbank dieses Switches angezeigt. Wenn ich jetzt zur Datenbank des Switch-Clients SW2 gehe, werden hier dieselben Informationen angezeigt, dh es wurde repliziert.

Wie gesagt, VTP ist eine großartige Software, aber bei unsachgemäßer Verwendung kann dieses Protokoll das gesamte Netzwerk stören. Daher müssen Sie mit dem Unternehmensnetzwerk sehr vorsichtig sein, wenn der Domänenname und das VTP-Kennwort nicht angegeben sind. In diesem Fall muss der Hacker lediglich das Kabel seines Switches in eine Wandsteckdose an der Wand einführen, über das DTP-Protokoll eine Verbindung zu einem beliebigen Office-Switch herstellen und dann mithilfe des erstellten Trunks alle Informationen mithilfe des VTP-Protokolls aktualisieren. So kann der Hacker alle wichtigen VLANs löschen und dabei die Tatsache nutzen, dass die Versionsnummer seines Geräts höher ist als die Versionsnummer der verbleibenden Switches. Gleichzeitig ersetzen Unternehmens-Switches automatisch alle VLAN-Datenbankinformationen durch Informationen, die von einem böswilligen Switch repliziert wurden, und Ihr gesamtes Netzwerk wird zusammenbrechen.

Dies liegt daran, dass Computer, die ein Netzwerkkabel verwenden, an einen bestimmten Switch-Port angeschlossen sind, an den VLAN 10 oder VLAN20 angeschlossen ist. Wenn diese Netzwerke aus der LAN-Datenbank des Switches entfernt werden, wird der zu einem nicht vorhandenen Netzwerk gehörende Port automatisch getrennt. In der Regel kann das Netzwerk eines Unternehmens abstürzen, da die Switches einfach die mit dem VLAN verknüpften Ports deaktivieren, die beim nächsten Update entfernt wurden.

Um das Auftreten eines solchen Problems zu verhindern, müssen Sie den VTP-Domänennamen und das Kennwort festlegen oder die Cisco Port Security-Funktion verwenden, mit der Sie die MAC-Adressen von Switch-Ports verwalten können, indem Sie verschiedene Einschränkungen für deren Verwendung einführen. Wenn beispielsweise eine andere Person versucht, die MAC-Adresse zu ändern, wird der Port sofort heruntergefahren. Sehr bald werden wir diese Funktion von Cisco-Switches sehr genau kennenlernen. Jetzt müssen Sie nur noch wissen, dass Sie mit Port Security sicherstellen können, dass VTP vor einem Angreifer geschützt ist.

Fassen Sie die VTP-Einstellung zusammen. Diese Wahl der Protokollversion ist 1 oder 2, der Zweck des VTP-Modus ist Server, Client oder transparent. Wie gesagt, der letzte Modus aktualisiert nicht die VLAN-Datenbank des Geräts selbst, sondern übergibt einfach alle Änderungen an benachbarte Geräte. Im Folgenden finden Sie die Befehle zum Zuweisen eines Domänennamens und eines Kennworts: vtp domain <Domänenname> und vtp password <Kennwort>.

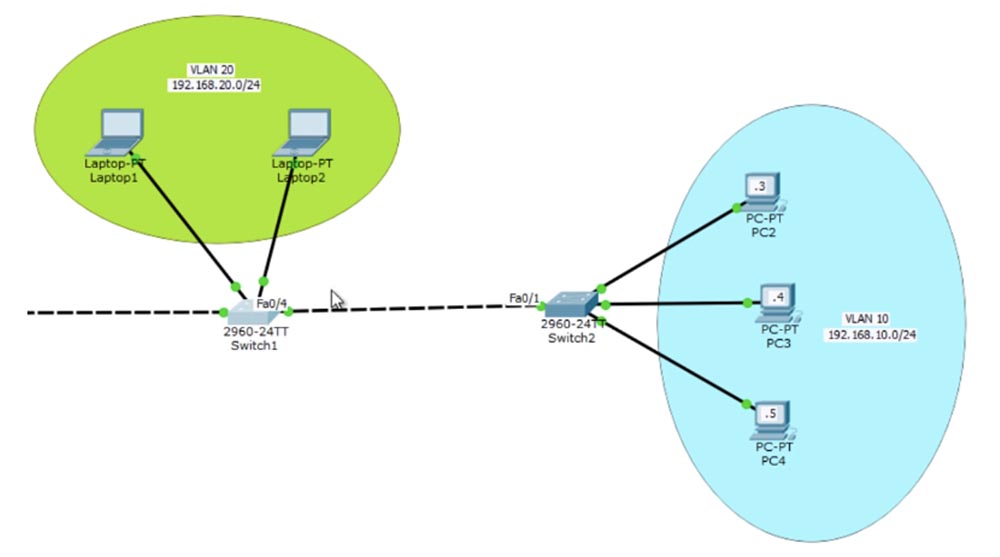

Lassen Sie uns nun über die Einstellungen für das VTP-Bereinigen sprechen. Wenn Sie sich die Netzwerktopologie ansehen, sehen Sie, dass alle drei Switches dieselbe VLAN-Datenbank haben. Dies bedeutet, dass VLAN10 und VLAN20 Teil aller drei Switches sind. Technisch gesehen benötigt der SW2-Switch kein VLAN20-Netzwerk, da er keine mit diesem Netzwerk verbundenen Ports hat. Unabhängig davon wird der gesamte vom Laptop0-Computer über VLAN20 gesendete Datenverkehr an Switch SW1 und von dort über eine Amtsleitung an SW2-Ports gesendet. Ihre Hauptaufgabe als Netzwerkspezialist ist es, sicherzustellen, dass so wenig Daten wie möglich über das Netzwerk übertragen werden. Sie müssen die Übertragung der erforderlichen Daten sicherstellen, aber wie können Sie die Übertragung von Informationen einschränken, die für dieses Gerät nicht benötigt werden?

Sie müssen sicherstellen, dass der für VLAN20-Geräte bestimmte Datenverkehr nicht über den Trunk zu SW2-Ports geleitet wird, wenn er nicht benötigt wird. Das heißt, der Laptop0-Verkehr sollte SW1 und weiter zu Computern im VLAN20-Netzwerk erreichen, jedoch nicht über den rechten Trunk-Port von SW1 hinausgehen. Dies kann mit VTP Pruning erreicht werden.

Dazu müssen wir in die Einstellungen des VTP-Servers SW0 gehen, da VTP-Einstellungen, wie bereits erwähnt, nur über den Server vorgenommen werden können. Gehen Sie zu den globalen Konfigurationseinstellungen und geben Sie den Befehl vtp pruning ein. Da Packet Tracer nur ein Simulator ist, enthält die Befehlszeile keinen solchen Befehl. Wenn ich jedoch vtp pruning eingebe und "Enter" drücke, meldet das System, dass vtp pruning nicht verfügbar ist.

Mit dem Befehl show vtp status sehen wir, dass sich der VTP-Bereinigungsmodus im deaktivierten Zustand befindet. Daher müssen wir ihn verfügbar machen, indem wir ihn in die Aktivierungsposition verschieben. Anschließend aktivieren wir den VTP-Bereinigungsmodus auf allen drei Switches unseres Netzwerks innerhalb der Netzwerkdomäne.

Ich möchte Sie daran erinnern, was VTP-Bereinigung ist. Wenn wir diesen Modus aktivieren, teilt der Switch-Server SW0 dem Switch SW2 mit, dass nur VLAN10 an seinen Ports konfiguriert ist. Danach informiert der Switch SW2 den Switch SW1, dass er keinen anderen Verkehr als den für das VLAN10-Netzwerk bestimmten Verkehr benötigt. Dank VTP Pruning verfügt der SW1-Switch nun über die Information, dass er keinen VLAN20-Verkehr auf der SW1-SW2-Amtsleitung senden muss.

Als Netzwerkadministrator ist dies für Sie sehr praktisch. Sie müssen keine Befehle manuell eingeben, da der Switch intelligent genug ist, um genau das zu senden, was ein bestimmtes Netzwerkgerät benötigt. Wenn Sie morgen eine weitere Marketingeinheit in einem benachbarten Gebäude platzieren und das VLAN20-Netzwerk mit dem Switch SW2 verbinden, informiert dieser Switch den Switch SW1 sofort darüber, dass er jetzt über VLAN10- und VLAN20-Netzwerke verfügt, und fordert Sie auf, den Datenverkehr für beide Netzwerke an ihn zu übertragen. Diese Informationen werden auf allen Geräten ständig aktualisiert, wodurch die Kommunikation effizienter wird.

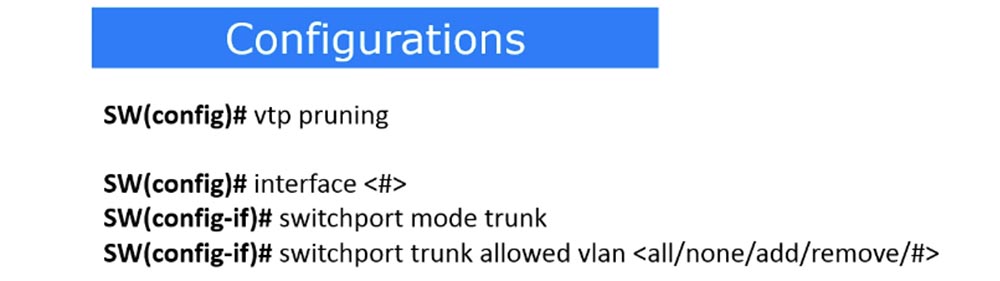

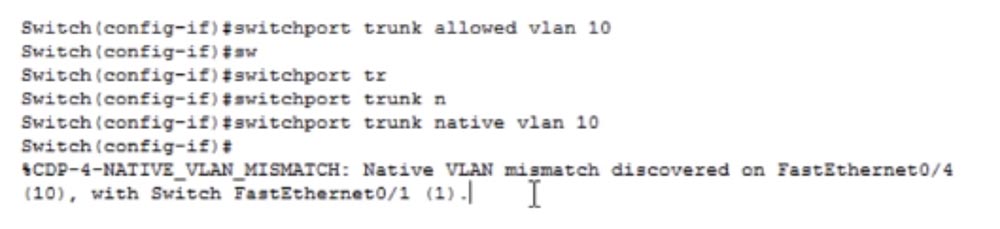

Es gibt eine andere Möglichkeit, die Verkehrsübertragung anzugeben: Verwenden Sie einen Befehl, der die Datenübertragung nur für das angegebene VLAN zulässt. Ich gehe in die Einstellungen des Switches SW1, wo ich mich für den Fa0 / 4-Port interessiere, und gebe die Befehle int fa0 / 4 und switchport trunk allow vlan ein. Da ich bereits weiß, dass SW2 nur über VLAN10 verfügt, kann ich den SW1-Switch so angeben, dass sein Trunk-Port nur den Datenverkehr für dieses Netzwerk mithilfe des zulässigen Befehls vlan zulässt. Daher habe ich den Fa0 / 4-Trunk-Port so programmiert, dass er nur Datenverkehr für VLAN10 überträgt. Dies bedeutet, dass dieser Port keinen weiteren Datenverkehr VLAN1, VLAN20 oder ein anderes Netzwerk als das angegebene weiterleitet.

Sie können fragen, welches besser zu verwenden ist - VTP-Bereinigung oder der zulässige vlan-Befehl. Die Antwort ist subjektiv, da es in einigen Fällen sinnvoll ist, die erste und in einigen Fällen die zweite Methode anzuwenden. Als Netzwerkadministrator müssen Sie selbst die beste Lösung auswählen. In einigen Fällen kann die Entscheidung, den Port so zu programmieren, dass Datenverkehr für ein bestimmtes VLAN zugelassen wird, gut sein, in einigen Fällen jedoch schlecht. In unserem Netzwerk kann die Verwendung des zulässigen Befehls vlan gerechtfertigt sein, wenn wir die Netzwerktopologie nicht ändern. Wenn jemand später eine Gruppe von Geräten mit VLAN20 zu SW 2 hinzufügen möchte, ist es ratsamer, den VTP-Bereinigungsmodus anzuwenden.

Zum Einrichten von VTP Pruning müssen Sie also die folgenden Befehle verwenden. Der Befehl vtp pruning ermöglicht die automatische Verwendung dieses Modus. Wenn Sie die VTP-Bereinigung des Trunk-Ports so konfigurieren möchten, dass bestimmter VLAN-Verkehr manuell übersprungen wird, wählen Sie mit dem Befehl die Schnittstelle für die Trunk-Portnummer <#> aus, aktivieren Sie den Trunk-Modus-Switchport-Modus-Trunk und aktivieren Sie den Verkehr eines bestimmten Netzwerks mithilfe des Switchport-Trunk-zulässigen VLAN < all / none / add / remove / #>.

Sie können im letzten Befehl 5 Parameter verwenden. Alle bedeutet, dass Datenverkehr für alle VLANs zulässig ist, keiner - Datenverkehr ist nicht für alle VLANs zulässig. Wenn Sie den Parameter add verwenden, können Sie einen Verkehrspass für ein anderes Netzwerk hinzufügen. Beispielsweise haben wir VLAN10-Verkehr zugelassen, und mit dem Befehl add können Sie auch den Durchgang von VLAN20-Netzwerkverkehr zulassen. Mit dem Befehl remove können Sie eines der Netzwerke entfernen. Wenn Sie beispielsweise den Parameter remove 20 verwenden, bleibt nur die Übertragung des VLAN10-Verkehrs übrig.

Betrachten Sie nun das native VLAN. Wir haben bereits gesagt, dass natives VLAN ein virtuelles Netzwerk ist, um nicht getaggten Datenverkehr über einen bestimmten Trunk-Port zu leiten.

Ich gehe in die Einstellungen eines bestimmten Ports, wie im Befehlszeilen-Header SW (config-if) # angegeben, und verwende den nativen vlan <Netzwerknummer> -Befehl für Switchport-Trunk, z. B. VLAN10. Jetzt wird der gesamte VLAN10-Verkehr durch das taglose Tag geleitet.

Zurück zur logischen Netzwerktopologie im Packet Tracer-Fenster. Wenn ich den nativen vlan 20-Befehl für Switchport-Trunk für den Fa0 / 4-Switch-Port verwende, wird der gesamte VLAN20-Netzwerkverkehr ohne Tag durch den Fa0 / 4-SW2-Trunk geleitet. Wenn der SW2-Switch diesen Datenverkehr empfängt, wird er denken: "Dies ist Datenverkehr ohne Tags, daher muss ich ihn an das native VLAN weiterleiten." Für diesen Switch ist das native VLAN das Netzwerk-VLAN1. Die Netzwerke 1 und 20 sind in keiner Weise verbunden. Da jedoch der native VLAN-Modus verwendet wird, haben wir die Möglichkeit, den VLAN20-Verkehr an ein völlig anderes Netzwerk weiterzuleiten. Dieser Datenverkehr wird jedoch nicht gekapselt, und die Netzwerke selbst sollten weiterhin übereinstimmen.

Schauen wir uns ein Beispiel an. Ich gehe in die SW1-Einstellungen und verwende den nativen vlan 10-Befehl für Switchport-Trunk. Jetzt wird jeglicher VLAN10-Verkehr vom Trunk-Port ohne Tags kommen. Wenn es den Trunk-Port SW2 erreicht, wird der Switch verstehen, dass er ihn an VLAN1 weiterleiten muss. Aufgrund dieser Lösung kann der Datenverkehr die Computer PC2, 3 und 4 nicht erreichen, da sie mit den Zugriffsports des für VLAN10 bestimmten Switch verbunden sind.

, native VLAN Fa0/4, VLAN10, Fa0/1, VLAN1. , - native VLAN.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?