In jüngster Zeit finden Sie im Internet eine Vielzahl von Materialien zum Thema

Verkehrsanalyse am Umfang des Netzwerks . Gleichzeitig vergaßen aus irgendeinem Grund alle die

Analyse des lokalen Verkehrs , die nicht weniger wichtig ist. Dieser Artikel hat gerade dieses Thema besucht. Am Beispiel von

Flowmon Networks werden wir uns an den guten alten Netflow (und seine Alternativen) erinnern, interessante Fälle und mögliche Anomalien im Netzwerk betrachten und die Vorteile der Lösung herausfinden, wenn das

gesamte Netzwerk als einzelner Sensor arbeitet . Und vor allem: Eine ähnliche Analyse des lokalen Verkehrs kann unter einer Testlizenz (

45 Tage ) völlig kostenlos durchgeführt werden. Wenn Sie sich für das Thema interessieren, sind Sie bei cat willkommen. Wenn Sie Faulheit lesen, können Sie sich mit Blick auf die Zukunft für das

bevorstehende Webinar anmelden, in dem wir Ihnen alles zeigen und erzählen (dort können Sie auch Informationen über das bevorstehende Produkttraining erhalten).

Was sind Flowmon-Netzwerke?

Erstens ist Flowmon ein europäischer IT-Anbieter. Das tschechische Unternehmen mit Hauptsitz in Brno (das Thema Sanktionen wird nicht einmal angesprochen). In seiner jetzigen Form ist das Unternehmen seit 2007 am Markt vertreten. Davor war es unter der Marke Invea-Tech bekannt. Insgesamt wurden fast 20 Jahre für die Entwicklung von Produkten und Lösungen aufgewendet.

Flowmon ist als Marke der A-Klasse positioniert. Entwickelt Premium-Lösungen für Firmenkunden und ist auf den Plätzen von Gartner in Richtung Network Performance Monitoring and Diagnostics (NPMD) gekennzeichnet. Interessanterweise ist Flowmon von allen Unternehmen in dem Bericht der einzige Anbieter, der von Gartner als Hersteller von Lösungen für die Netzwerküberwachung und den Informationsschutz (Network Behaviour Analysis) genannt wird. Es nimmt noch nicht den ersten Platz ein, aber aus diesem Grund steht es nicht wie ein Flügel einer Boeing.

Welche Aufgaben löst das Produkt?

Weltweit können wir den folgenden Aufgabenpool unterscheiden, der durch die Produkte des Unternehmens gelöst wird:

- Verbesserung der Stabilität des Netzwerks sowie der Netzwerkressourcen durch Minimierung ihrer Ausfallzeiten und Unzugänglichkeit;

- Verbesserung der gesamten Netzwerkleistung

- Verbesserung der Effizienz des Verwaltungspersonals durch:

- Einsatz moderner innovativer Netzwerküberwachungstools basierend auf Informationen über IP-Flüsse;

- Bereitstellung detaillierter Analysen über die Funktionsweise und den Zustand des Netzwerks - Benutzer und Anwendungen, die im Netzwerk ausgeführt werden, übertragene Daten, interagierende Ressourcen, Dienste und Knoten;

- Reaktion auf Vorfälle, bevor sie auftreten, und nicht nach dem Verlust des Dienstes durch Benutzer und Kunden;

- Reduzierung des Zeit- und Ressourcenaufwands für die Verwaltung des Netzwerks und der IT-Infrastruktur;

- Vereinfachen Sie die Fehlerbehebung.

- Erhöhung des Sicherheitsniveaus des Netzwerks und der Informationsressourcen des Unternehmens durch den Einsatz von nicht signaturbezogenen Technologien zur Erkennung abnormaler und böswilliger Netzwerkaktivitäten sowie von „Zero-Day-Angriffen“;

- Bereitstellung der erforderlichen Ebene von SLA-Netzwerkanwendungen und -Datenbanken.

Produktportfolio von Flowmon Networks

Werfen wir nun einen direkten Blick auf das Produktportfolio von Flowmon Networks und finden heraus, was das Unternehmen speziell tut. Wie viele bereits anhand des Namens erraten haben, liegt die Hauptspezialisierung auf Lösungen zur Überwachung des Verkehrsflusses sowie einer Reihe zusätzlicher Module, die die Grundfunktionalität erweitern.

Tatsächlich kann Flowmon als Unternehmen eines Produkts oder vielmehr einer Lösung bezeichnet werden. Lassen Sie uns herausfinden, ob es gut oder schlecht ist.

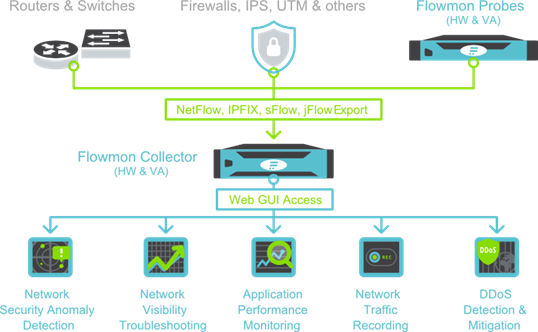

Der Kern des Systems ist der Kollektor, der für die Erfassung von Daten zu verschiedenen Flussprotokollen wie

NetFlow v5 / v9, jFlow, sFlow, NetStream, IPFIX ... verantwortlich ist. Es ist logisch, dass es für ein Unternehmen, das mit keinem der Hersteller von Netzwerkgeräten verbunden ist, wichtig ist, dem Markt ein universelles Produkt anzubieten. nicht an einen Standard oder ein Protokoll gebunden.

Flowmon-Sammler

Flowmon-SammlerDer Collector ist sowohl als Hardwareserver als auch als virtuelle Maschine (VMware, Hyper-V, KVM) verfügbar. Übrigens ist die Hardwareplattform auf angepassten DELL-Servern implementiert, wodurch die meisten Probleme mit Garantie und RMA automatisch behoben werden. Nur FPGA-Traffic-Capture-Karten, die von einer Tochtergesellschaft von Flowmon entwickelt wurden und die Überwachung mit Geschwindigkeiten von bis zu 100 Gbit / s ermöglichen, sind ihre einzige Hardwarekomponente.

Was aber, wenn es keine Möglichkeit gibt, auf vorhandenen Netzwerkgeräten einen qualitativ hochwertigen Datenfluss zu generieren? Oder ist die Gerätelast zu hoch? Kein Problem:

Flowmon prob

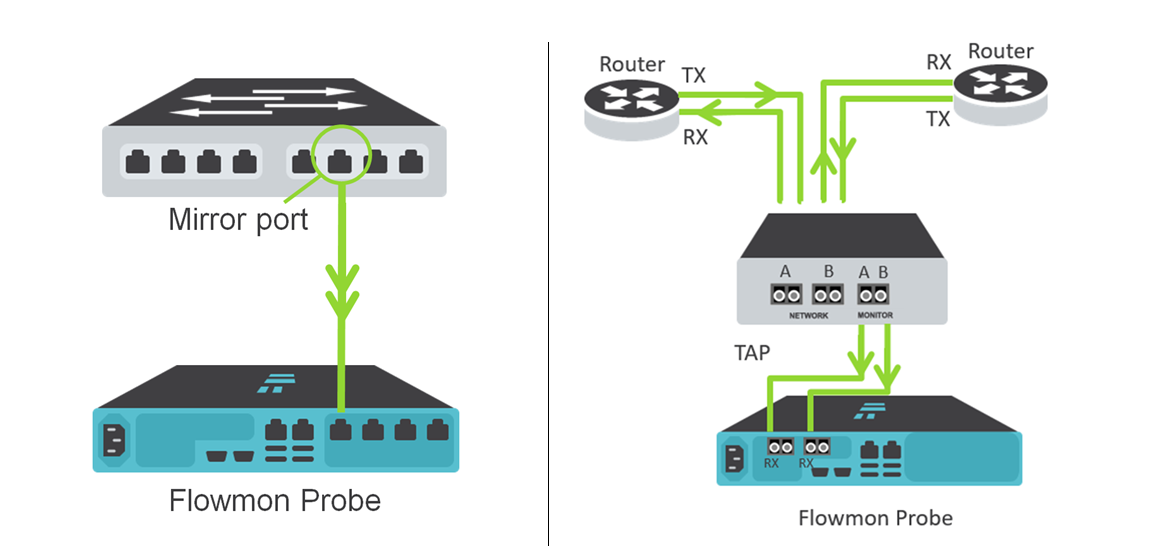

Flowmon probIn diesem Fall empfiehlt Flowmon Networks die Verwendung eigener Sonden (Flowmon Probe), die über den SPAN-Port des Switch oder mit passiven TAP-Splittern mit dem Netzwerk verbunden sind.

SPAN- (Mirror Port) und TAP-Implementierungsoptionen

SPAN- (Mirror Port) und TAP-ImplementierungsoptionenIn diesem Fall wird der zu Flowmon Probe eingehende Rohdatenverkehr in Advanced IPFIX konvertiert, das mehr als

240 Metriken mit Informationen enthält . Während das von Netzwerkgeräten generierte NetFlow-Standardprotokoll nicht mehr als 80 Metriken enthält. Dies ermöglicht die Sichtbarkeit der Protokolle nicht nur auf den Ebenen 3 und 4, sondern auch auf Ebene 7 gemäß dem ISO-OSI-Modell. Dadurch können Netzwerkadministratoren die Funktionsweise von Anwendungen und Protokollen wie E-Mail, HTTP, DNS, SMB ... überwachen.

Konzeptionell ist die logische Architektur des Systems wie folgt:

Der zentrale Teil des gesamten „Ökosystems“ von Flowmon Networks ist der Collector, der Datenverkehr von vorhandenen Netzwerkgeräten oder eigenen Sonden (Probe) empfängt. Für Enterprise wäre es jedoch zu einfach, Lösungen ausschließlich zur Überwachung des Netzwerkverkehrs bereitzustellen. Open Source-Lösungen können dies, wenn auch nicht mit einer solchen Leistung. Der Wert von Flowmon sind zusätzliche Module, die die Grundfunktionalität erweitern:

- Anomaly Detection Security- Modul - Erkennung abnormaler Netzwerkaktivitäten, einschließlich Zero-Day-Angriffen, basierend auf heuristischer Verkehrsanalyse und einem typischen Netzwerkprofil;

- Modul zur Überwachung der Anwendungsleistung - Überwachung der Leistung von Netzwerkanwendungen ohne Installation von „Agenten“ und Auswirkungen auf Zielsysteme;

- Traffic Recorder- Modul - Aufzeichnen von Fragmenten des Netzwerkverkehrs durch eine Reihe vordefinierter Regeln oder durch einen Auslöser des ADS-Moduls zur weiteren Fehlerbehebung und / oder Untersuchung von Informationssicherheitsvorfällen;

- DDoS- Schutzmodul - Schutz des Netzwerkumfangs vor volumetrischen DoS / DDoS-Denial-of-Service-Angriffen, einschließlich Angriffen auf Anwendungen (OSI L3 / L4 / L7).

In diesem Artikel sehen wir uns am Beispiel von zwei Modulen an, wie alles live funktioniert -

Überwachung und Diagnose der Netzwerkleistung und

Sicherheit bei der Erkennung von Anomalien .

Ausgangsdaten:

- Lenovo RS 140 Server mit VMware 6.0;

- Bild der virtuellen Flowmon Collector-Maschine, das hier heruntergeladen werden kann ;

- Ein Schalterpaar, das Ablaufprotokolle unterstützt.

Schritt 1. Flowmon Collector installieren

Die Bereitstellung einer virtuellen Maschine unter VMware erfolgt standardmäßig aus der OVF-Vorlage. Als Ergebnis erhalten wir eine virtuelle Maschine unter CentOS und mit gebrauchsfertiger Software. Ressourcenanforderungen - human:

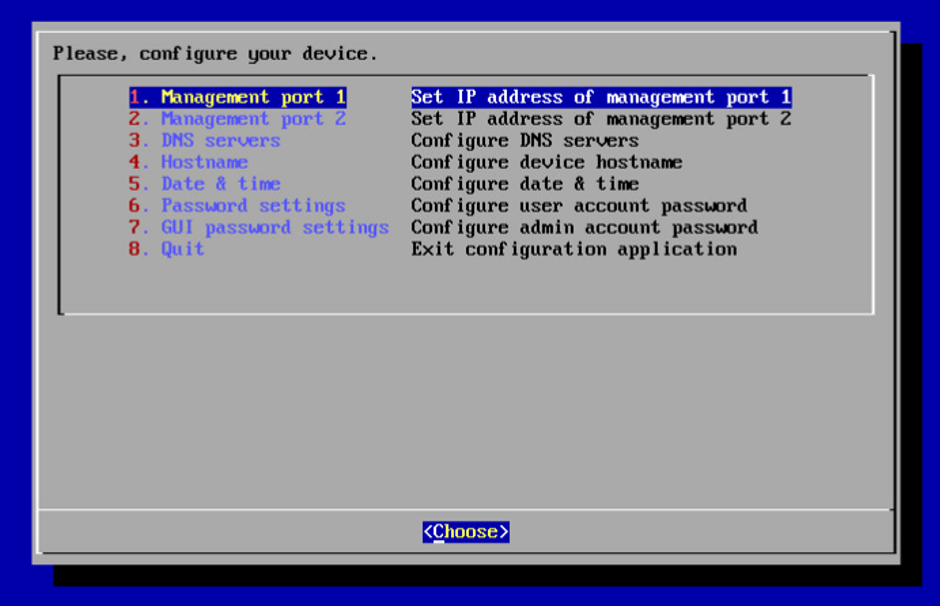

Es bleibt nur die grundlegende Initialisierung mit dem Befehl

sysconfig durchzuführen :

Wir konfigurieren IP auf dem Management-Port, DNS, Zeit, Hostname und können eine Verbindung zur WEB-Schnittstelle herstellen.

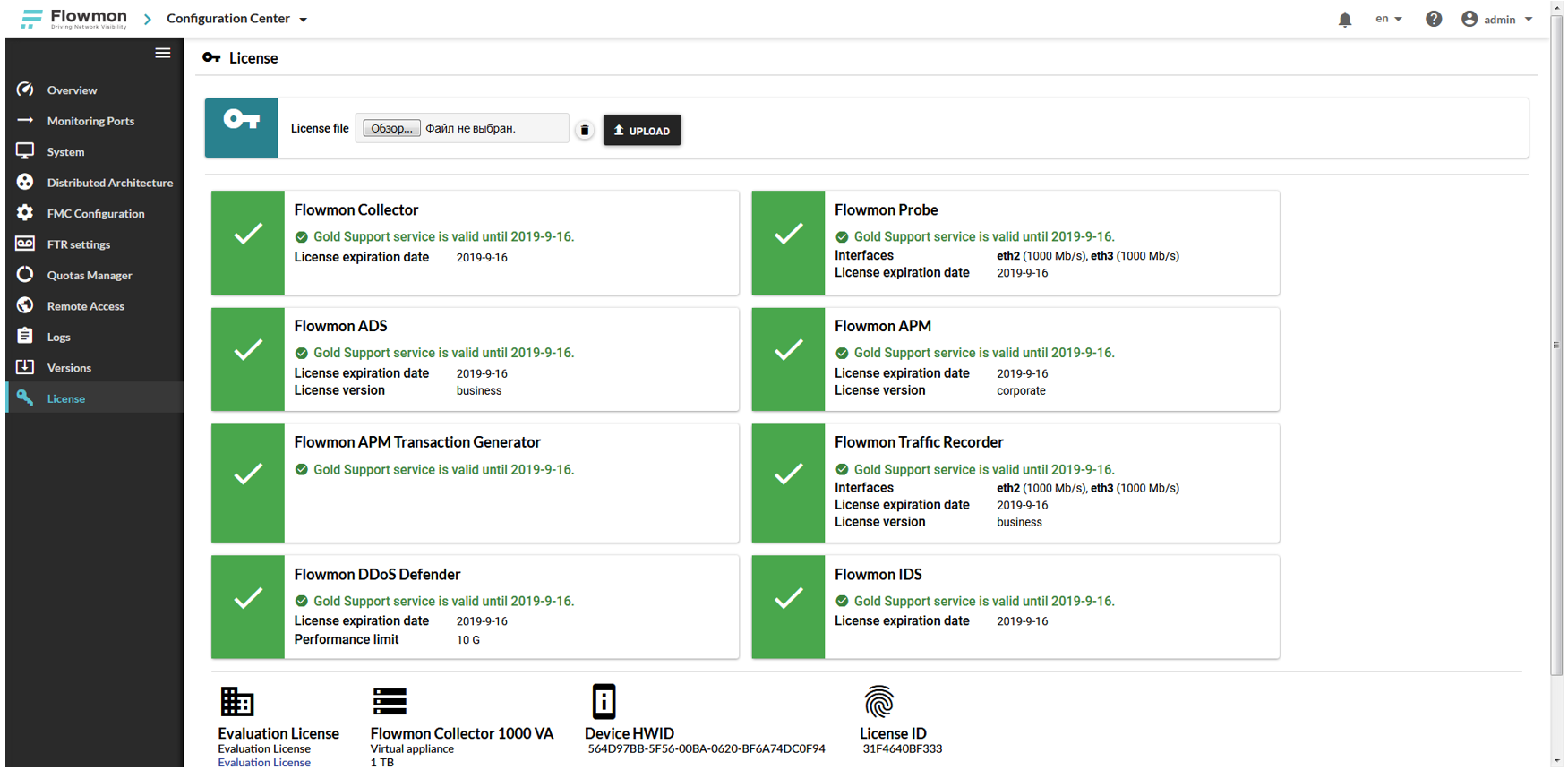

Schritt 2. Installieren der Lizenz

Eine Testlizenz für anderthalb Monate wird generiert und zusammen mit dem Image der virtuellen Maschine heruntergeladen. Wird über

Configuration Center -> Lizenz geladen. Als Ergebnis sehen wir:

Alles ist fertig. Sie können sich an die Arbeit machen.

Schritt 3. Konfigurieren des Empfängers am Kollektor

In dieser Phase müssen Sie entscheiden, wie die Daten aus den Quellen in das System gelangen. Wie bereits erwähnt, kann dies eines der Ablaufprotokolle oder der SPAN-Port des Switch sein.

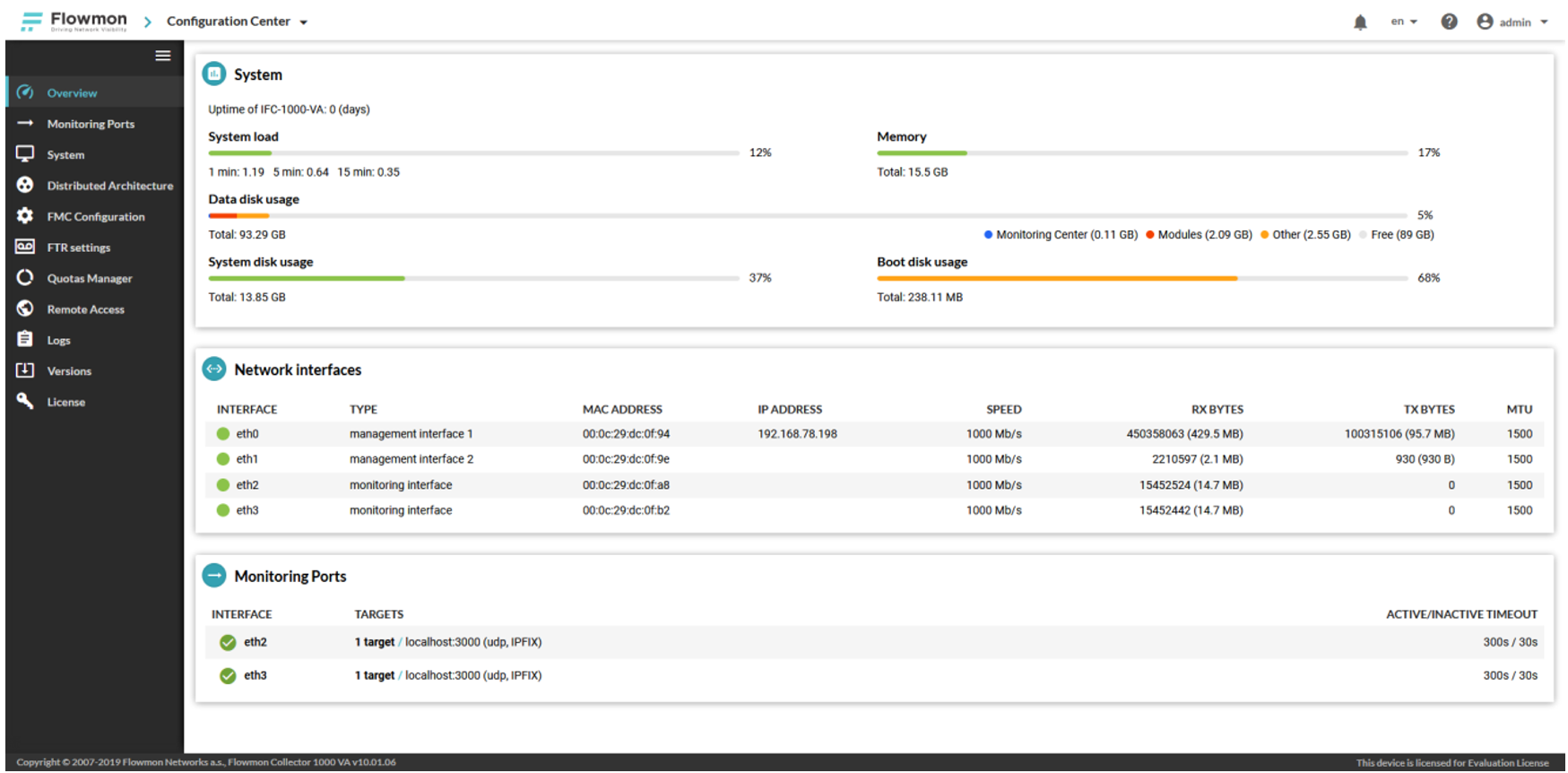

In unserem Beispiel verwenden wir den Datenempfang mit den Protokollen

NetFlow v9 und IPFIX . In diesem Fall geben wir als Ziel die IP-Adresse der Verwaltungsschnittstelle an -

192.168.78.198 . Die Schnittstellen eth2 und eth3 (mit dem Schnittstellentyp "Überwachung") werden verwendet, um eine Kopie des Rohdatenverkehrs vom SPAN-Port des Switch zu empfangen. Wir überspringen sie, nicht unseren Fall.

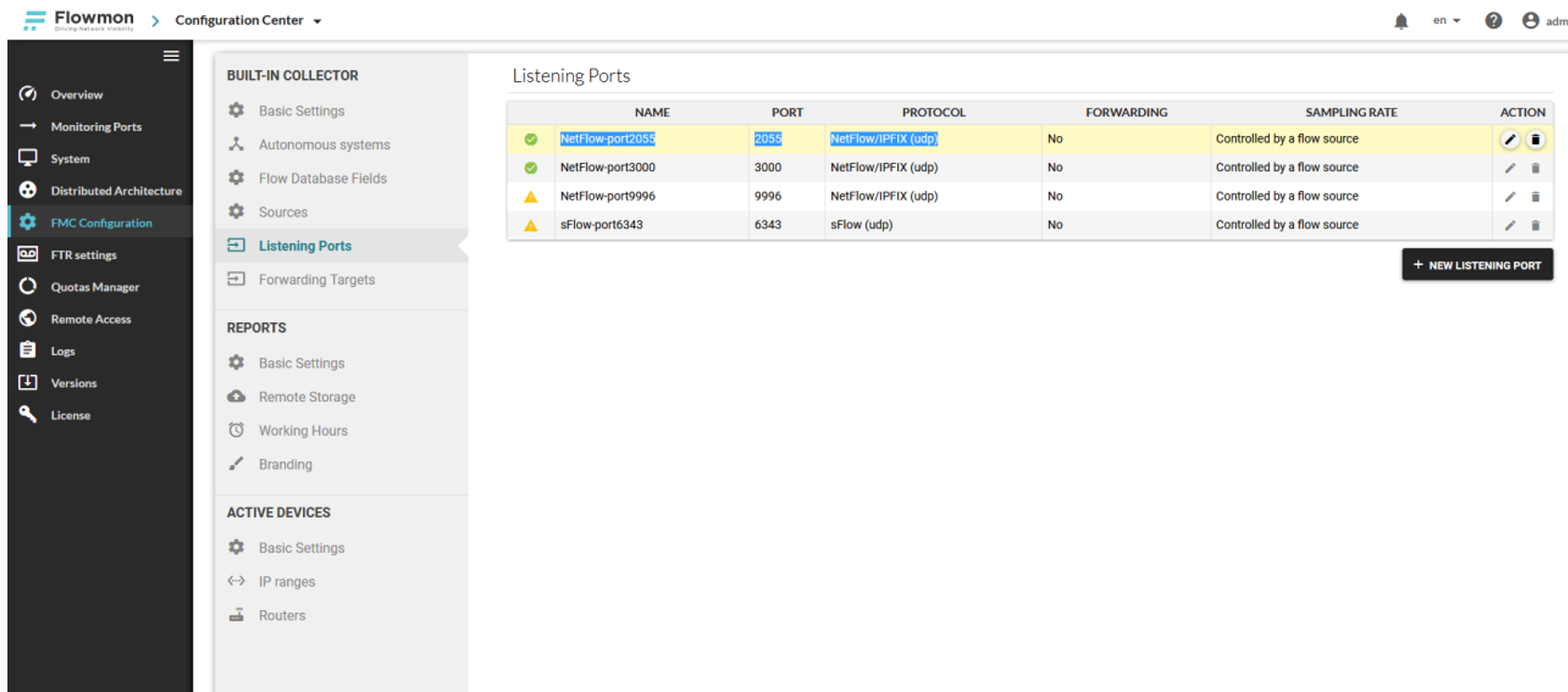

Überprüfen Sie als Nächstes den Collector-Port, an dem der Datenverkehr fließen soll.

In unserem Fall erwartet der Collector Datenverkehr auf dem UDP / 2055-Port.

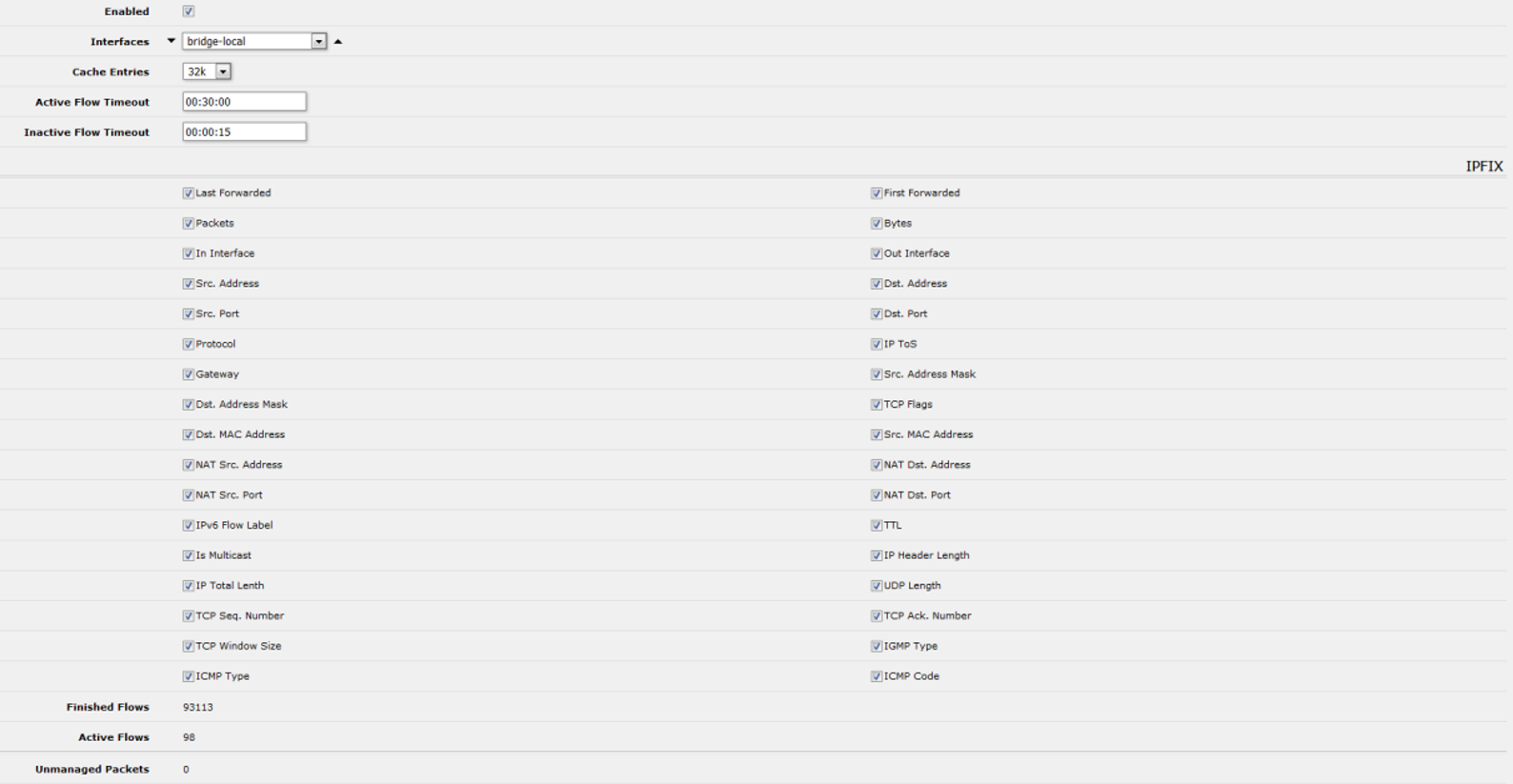

Schritt 4. Konfigurieren der Netzwerkausrüstung für den Flussexport

Das Einrichten von NetFlow auf Cisco Systems-Geräten kann für jeden Netzwerkadministrator als völlig normal bezeichnet werden. In unserem Beispiel nehmen wir etwas Ungewöhnlicheres. Zum Beispiel der MikroTik RB2011UiAS-2HnD Router. Ja, seltsamerweise unterstützt eine solche Budgetlösung für kleine und Heimbüros auch die Protokolle NetFlow v5 / v9 und IPFIX. In den Einstellungen legen wir das Ziel fest (Kollektoradresse 192.168.78.198 und Port 2055):

Und fügen Sie alle für den Export verfügbaren Metriken hinzu:

Dies kann gesagt werden, dass die Grundeinstellung abgeschlossen ist. Überprüfen Sie, ob Datenverkehr in das System gelangt.

Schritt 5. Testen und betreiben Sie das Modul zur Überwachung und Diagnose der Netzwerkleistung

Sie können im Abschnitt

Flowmon Monitoring Center -> Quellen nach Datenverkehr von der Quelle

suchen :

Wir sehen, dass die Daten in das System gelangen. Einige Zeit, nachdem der Collector Datenverkehr angesammelt hat, zeigen Widgets Informationen an:

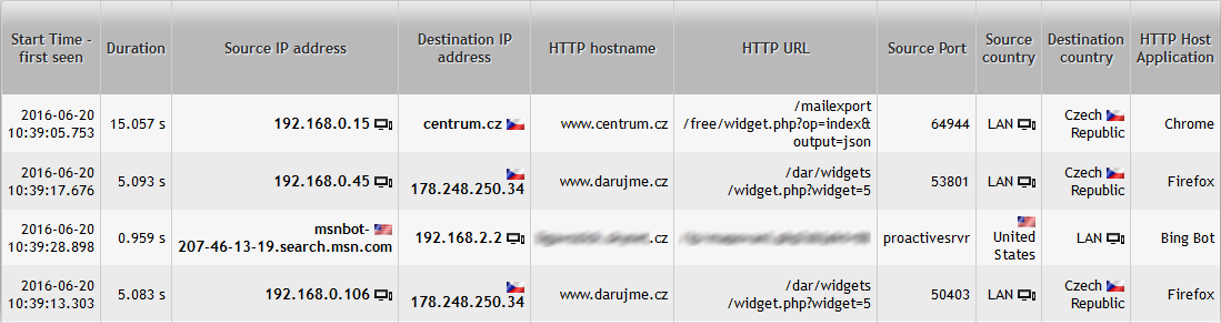

Das System basiert auf dem Drilldown-Prinzip. Das heißt, der Benutzer, der das für ihn interessante Fragment in der Grafik oder im Diagramm auswählt, „fällt“ auf die von ihm benötigte Datentiefe durch:

Bis zu den Informationen zu jeder Netzwerkverbindung und Verbindung:

Schritt 6. Sicherheitsmodul zur Erkennung von Anomalien

Dieses Modul kann dank der Verwendung signaturloser Methoden zur Erkennung von Anomalien im Netzwerkverkehr und böswilliger Netzwerkaktivität als eines der interessantesten bezeichnet werden. Dies ist jedoch kein Analogon zu IDS / IPS-Systemen. Die Arbeit mit dem Modul beginnt mit dem „Training“. Zu diesem Zweck zeigt ein spezieller Assistent alle wichtigen Komponenten und Dienste des Netzwerks an, einschließlich:

- Gateway-, DNS-, DHCP- und NTP-Serveradressen

- Adressierung in Benutzer- und Serversegmenten.

Danach wechselt das System in einen Trainingsmodus, der durchschnittlich 2 Wochen bis 1 Monat dauert. Während dieser Zeit generiert das System einen für unser Netzwerk spezifischen Basisdatenverkehr. Einfach ausgedrückt, das System studiert:

- Welches Verhalten ist typisch für Hosts?

- Welche Datenmengen werden normalerweise übertragen und sind für das Netzwerk normal?

- Was ist die typische Benutzerzeit?

- Welche Bewerbungen sind online?

- und vieles mehr..

Als Ergebnis erhalten wir ein Tool, das Anomalien in unserem Netzwerk und Abweichungen vom charakteristischen Verhalten erkennt. Hier einige Beispiele, die das System erkennen kann:

- Verbreitung neuer Malware im Netzwerk, die von Antivirensignaturen nicht erkannt wird;

- Aufbau von DNS, ICMP oder anderen Tunneln und Übertragung von Daten unter Umgehung der Firewall;

- das Erscheinen eines neuen Computers im Netzwerk, der sich als DHCP- und / oder DNS-Server ausgibt.

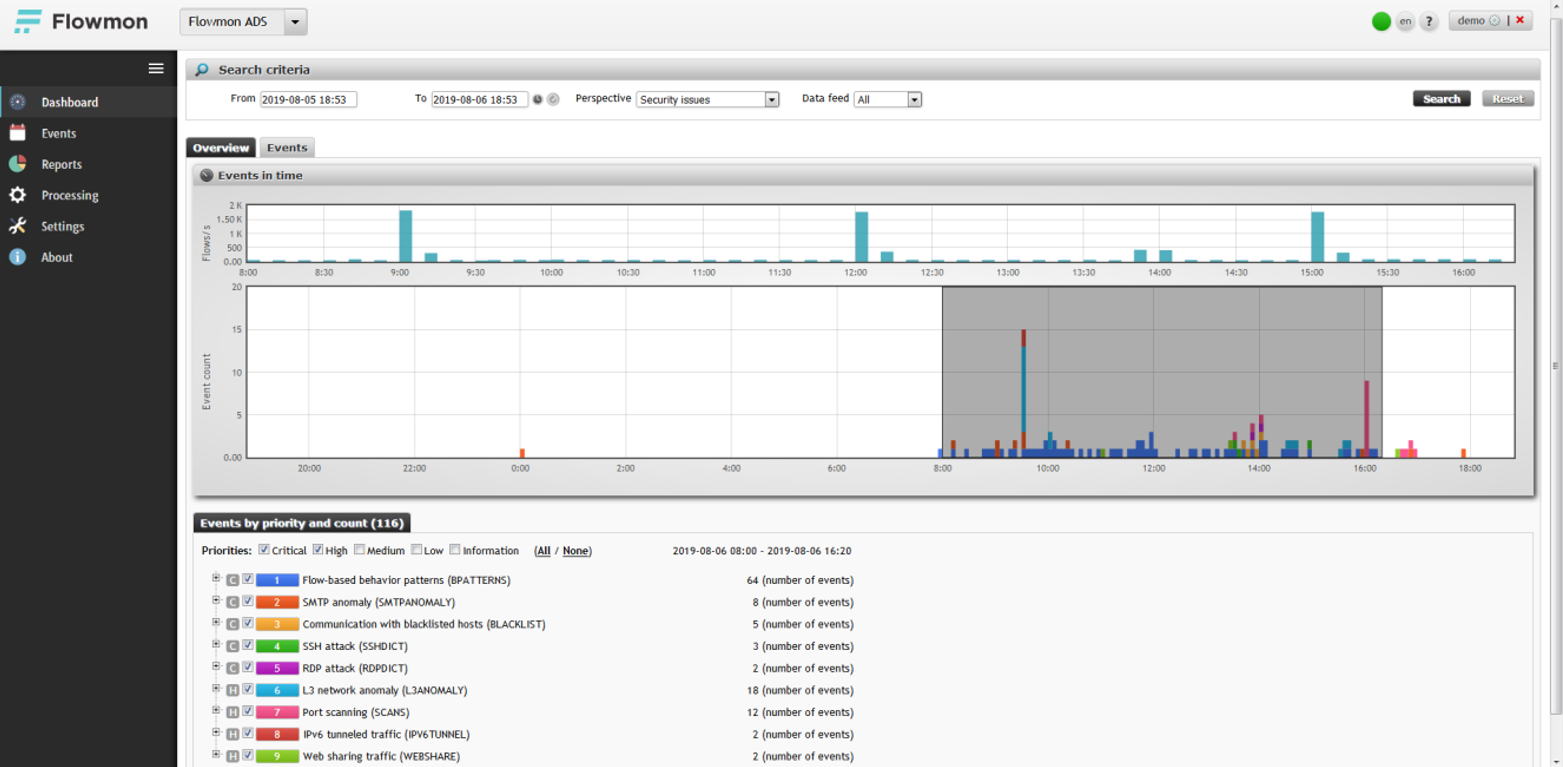

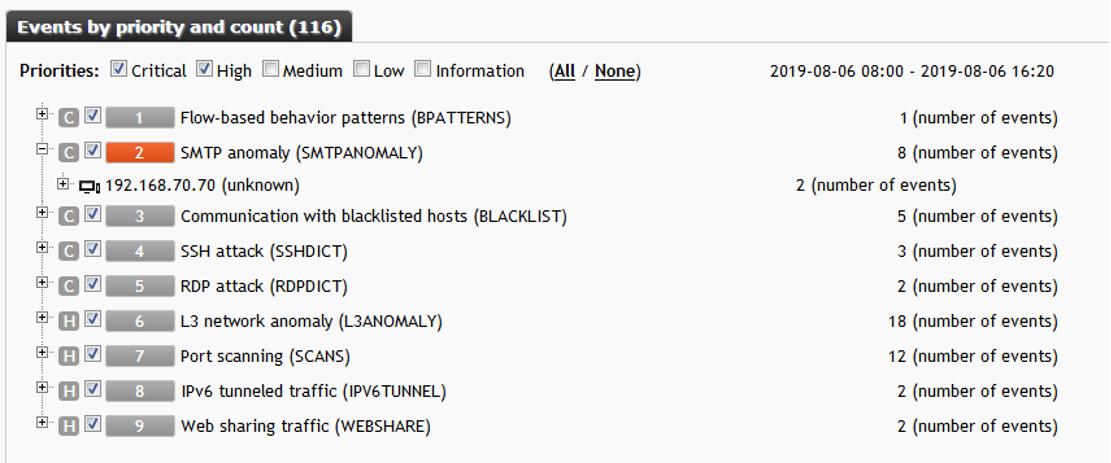

Mal sehen, wie es live aussieht. Nachdem Ihr System geschult und der Basisnetzwerkverkehr aufgebaut wurde, erkennt es Vorfälle:

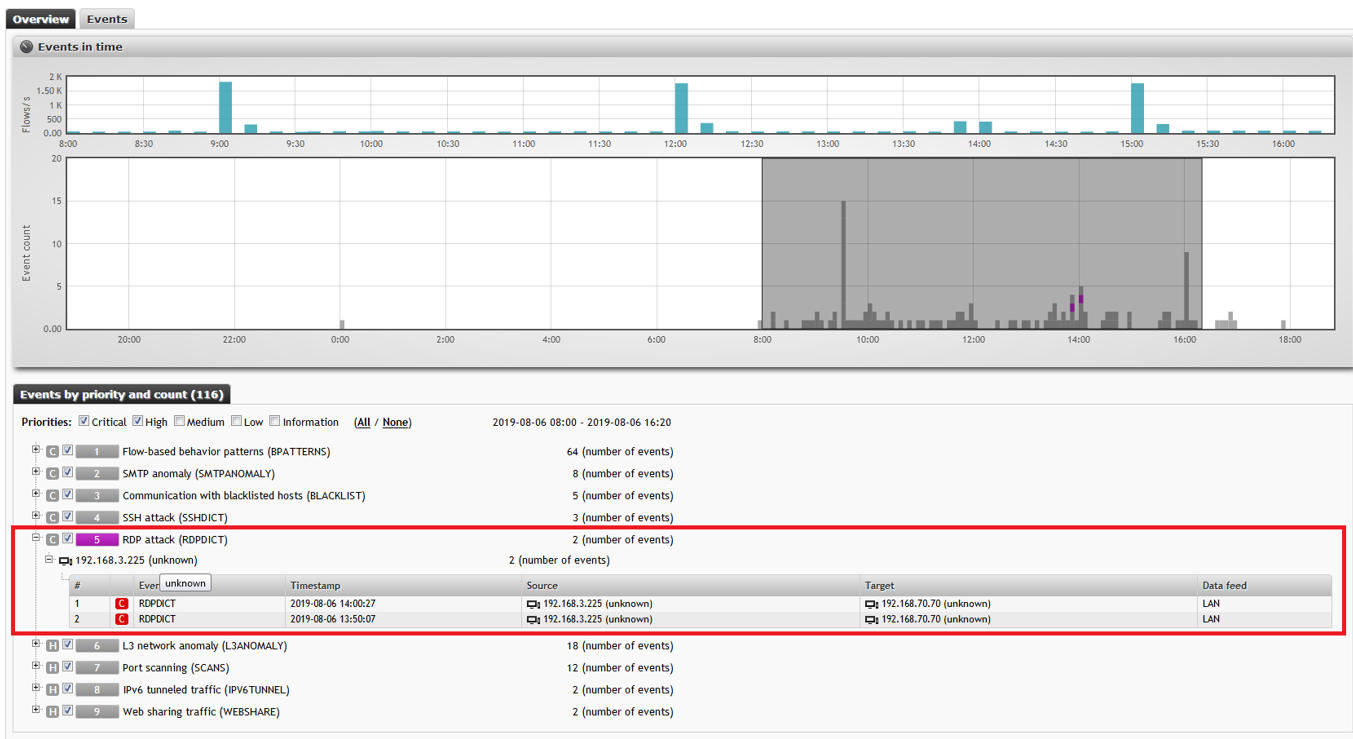

Die Hauptseite des Moduls ist eine Zeitleiste mit einer Anzeige der identifizierten Vorfälle. In unserem Beispiel sehen wir einen deutlichen Anstieg, ungefähr zwischen 9 und 16 Stunden. Wir wählen es aus und schauen genauer hin.

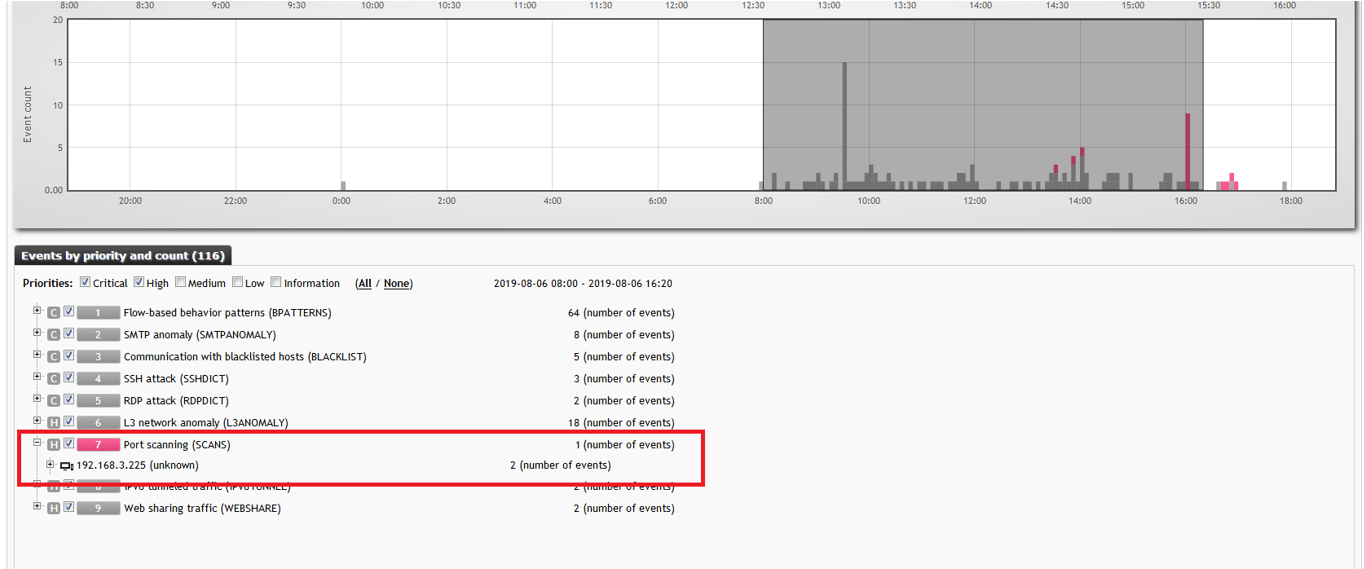

Das abnormale Verhalten eines Angreifers im Netzwerk wird eindeutig verfolgt. Alles beginnt damit, dass der Host mit der Adresse 192.168.3.225 einen horizontalen Netzwerkscan an Port 3389 (Microsoft RDP-Dienst) gestartet hat und 14 potenzielle „Opfer“ findet:

und

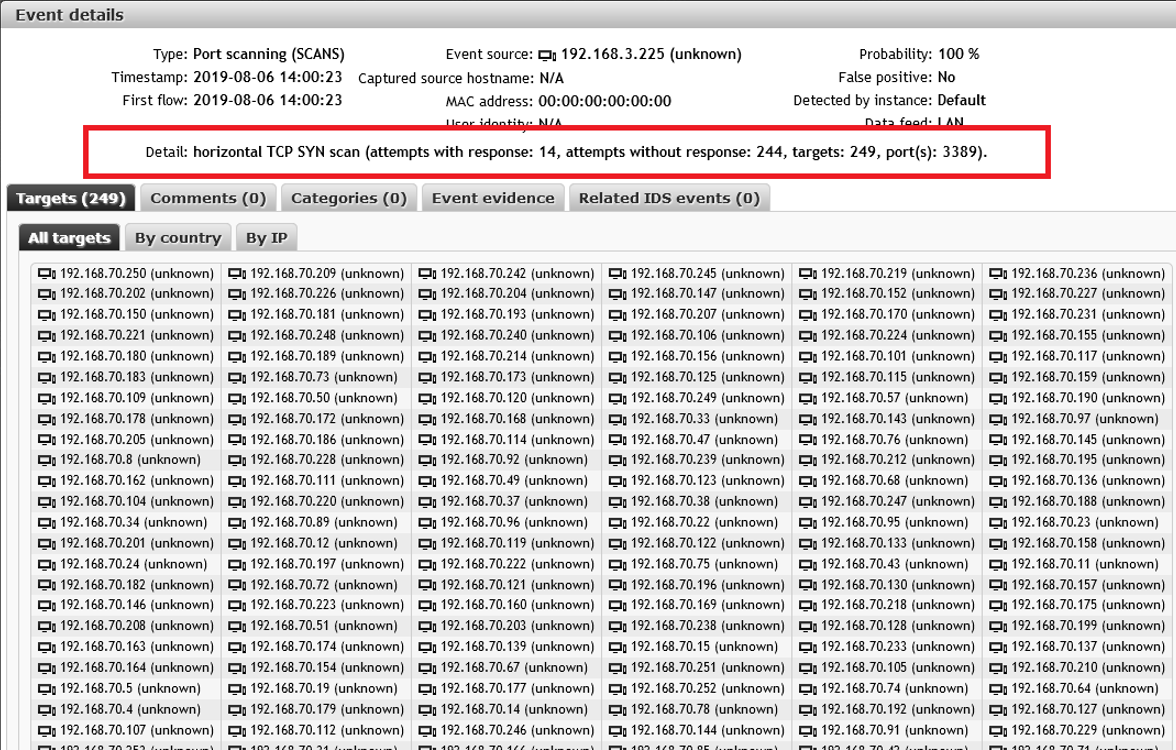

Der folgende aufgezeichnete Vorfall: Der Host 192.168.3.225 startet einen Brute-Force-Angriff, um Kennwörter für den RDP-Dienst (Port 3389) an den zuvor identifizierten Adressen aufzulisten:

Infolge eines Angriffs auf einen der gehackten Hosts wird eine SMTP-Anomalie aufgezeichnet. Mit anderen Worten, Spam begann:

Dieses Beispiel ist eine klare Demonstration der Funktionen des Systems und insbesondere des Moduls Anomaly Detection Security. Beurteilen Sie die Wirksamkeit selbst. Damit ist die Funktionsüberprüfung der Lösung abgeschlossen.

Fazit

Wir fassen zusammen, welche Schlussfolgerungen wir unter dem Strich über Flowmon ziehen können:

- Flowmon - Premium-Lösung für Firmenkunden;

- Aufgrund seiner Vielseitigkeit und Kompatibilität ist die Datenerfassung von jeder Quelle verfügbar: Netzwerkgeräte (Cisco, Juniper, HPE, Huawei ...) oder proprietäre Sonden (Flowmon Probe);

- Die Skalierbarkeit der Lösung ermöglicht es Ihnen, die Funktionalität des Systems durch Hinzufügen neuer Module zu erhöhen und die Produktivität durch einen flexiblen Lizenzierungsansatz zu steigern.

- Aufgrund der Verwendung von Technologien zur signaturlosen Analyse ermöglicht das System die Erkennung von Zero-Day-Angriffen, die Antivirenprogrammen und IDS / IPS-Systemen nicht bekannt sind.

- Aufgrund der vollständigen "Transparenz" in Bezug auf die Installation und das Vorhandensein des Systems im Netzwerk wirkt sich die Lösung nicht auf den Betrieb anderer Knoten und Komponenten Ihrer IT-Infrastruktur aus.

- Flowmon - die einzige Lösung auf dem Markt, die die Verkehrsüberwachung mit einer Geschwindigkeit von bis zu 100 Gbit / s unterstützt.

- Flowmon - eine Lösung für Netzwerke jeder Größenordnung;

- das beste Preis-Leistungs-Verhältnis unter ähnlichen Lösungen.

In dieser Überprüfung haben wir weniger als 10% der gesamten Lösungsfunktionalität untersucht. Im nächsten Artikel werden wir über den Rest der Flowmon Networks-Module sprechen. Am Beispiel des Moduls zur Überwachung der Anwendungsleistung zeigen wir, wie Administratoren von Geschäftsanwendungen die Verfügbarkeit auf einer bestimmten SLA-Ebene sicherstellen und Probleme so schnell wie möglich diagnostizieren können.

Wir möchten Sie auch zu unserem Webinar (09/10/2019) einladen, das den Lösungen des Anbieters von Flowmon Networks gewidmet ist. Zur Vorregistrierung

registrieren Sie

sich bitte

hier .

Das ist alles für jetzt, danke für dein Interesse!