Apple stellt der Masse aktiv die Idee vor, dass jetzt alles in Ordnung ist und die Benutzerdaten für ihre Produkte geschützt sind. Forscher von Hexway fanden jedoch heraus, dass Sie mit dem standardmäßigen und aktiv verwendeten Bluetooth LE (BLE) -Mechanismus viel über Ihr iPhone lernen können.

Wenn Bluetooth aktiviert ist, kann jeder innerhalb der Reichweite des Signals Folgendes herausfinden:

- Gerätestatus

- Gebühreninformationen;

- Gerätename

- Wi-Fi-Status

- Pufferverfügbarkeit;

- iOS-Version

- Telefonnummer.

Dies ist höchstwahrscheinlich auf die in diesem Jahr angekündigte neue Funktion "Find my" zurückzuführen ( Apples Funktion "Find My" verwendet eine sehr clevere Kryptografie | WIRED ). Im Wesentlichen geht es darum, ein Ökosystem von Apple-Geräten zu schaffen, die BLE-Informationen miteinander austauschen , um gestohlene und verlorene Geräte zu verfolgen, ohne GPS und mobile Kommunikationskanäle zu verwenden, selbst wenn diese ausgeschaltet sind . Obwohl festgestellt wurde, dass

... baute die Funktion auf einem einzigartigen Verschlüsselungssystem auf, das sorgfältig entwickelt wurde, um genau diese Art der Verfolgung zu verhindern - selbst von Apple selbst

Übersetzung: [Find my] verwendet ein einzigartiges Kryptosystem, das die Verfolgung [durch andere Personen], einschließlich Apple, verhindern soll.

Beispiele für relevante Angriffsvektoren

Airdrop

Mit dieser Technologie können Sie Dateien zwischen Apple-Geräten ohne Internetverbindung austauschen. Jedes Mal, wenn Sie "teilen", sendet das Gerät einen Hash Ihres Telefons an SHA256. Nachdem Sie eine Datenbank mit Telefonnummern (Hash: Telefonnummer) erstellt haben, können Sie Telefone an überfüllten Orten sehr effizient abfangen ... und über iMessage personalisierte Nachrichten an ihre Besitzer senden (Sie können den Namen des Besitzers über TrueCaller oder über den Gerätenamen abrufen). Der Gewinn für Geschäfte ist mehr als offensichtlich: Spam für alle Passanten.

Abrufen von Wi-Fi-Passwörtern

Wenn das Gerät mit einem Apple Wi-Fi-Netzwerk verbunden ist, sendet es eine Broadcast-Anfrage, und ein Apple-freundliches Gerät kann Ihnen helfen, auf das Netzwerk zuzugreifen, wenn der Benutzer dies wünscht. Wenn Sie 3 Bytes Hashes eines Mitarbeiters erhalten und beim Versuch, eine Verbindung zum Unternehmensnetzwerk herzustellen, eine Sendung mit den empfangenen Daten erstellen, ist der andere Mitarbeiter möglicherweise sehr freundlich und teilt Ihnen das Kennwort mit, wenn er in der Anfrage einen vertrauten Namen sieht.

Wie funktioniert es?

BLE-Paketanalyse

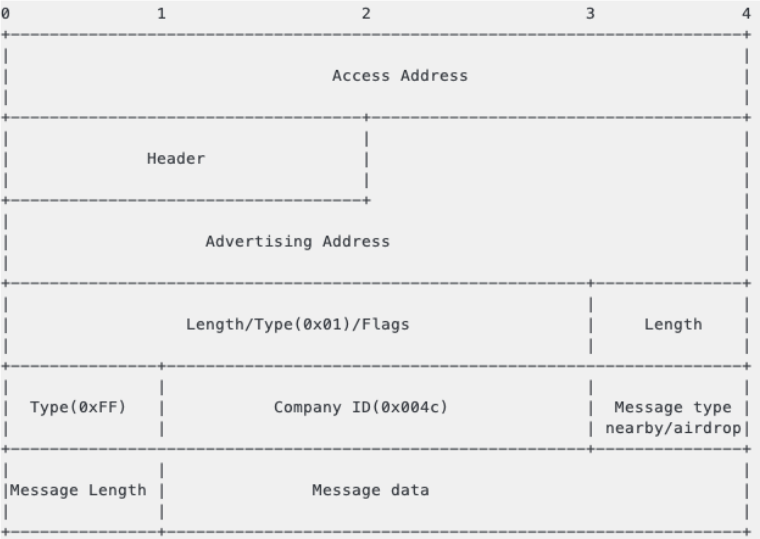

Durch Ändern der Skripte aus dem Paket py-bluetooth-utils können Sie den Sniffer des BLE-Verkehrs anzeigen. Apple verwendet ADV_IND-Nachrichten, um den Gerätestatus zu senden.

Paketstruktur bewerben

Nachrichten in der Nähe

Beispielnachrichtentypen:

0x05 - Lufttropfen

0x07 - Airpods

0x10 - In der Nähe

0x0b - Verbindung überwachen

0x0c - Übergabe

0x0d - Wi-Fi-Einstellungen

0x0e - Hotspot

0x0f - Wi-Fi Join Network

Auch aus Paketen in der Nähe können Sie die Status erhalten:

0x0b - Startbildschirm

0x1c - Startbildschirm

0x1b - Startbildschirm

0x11 - Startbildschirm

0x03 - Aus

0x18 - Aus

0x09 - Aus

0x13 - Aus

0x0a - Aus

0x1a - Aus

0x01 - Aus

0x07 - Bildschirm sperren

0x17 - Bildschirm sperren

0x0e - Anrufen

0x5b - Startbildschirm

0x5a - Aus

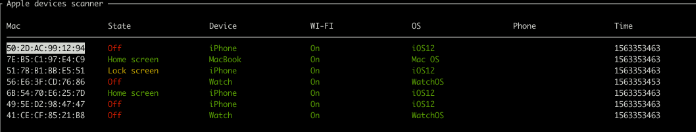

Als Ergebnis können Sie einen einfachen BLE-Paketanalysator erstellen:

Wifi

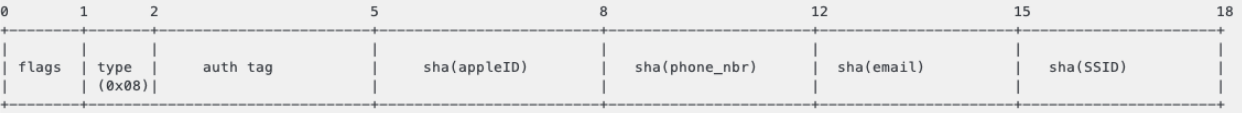

Beim Versuch, von Gerät A aus eine Verbindung zu Wi-Fi herzustellen , wird ein Paket mit der folgenden Struktur gesendet, das die ersten drei Bytes aus den SHA256-Hashes von AppleID (5-7 Byte), Telefonnummer (8-11 Byte) und E-Mail (12-14 Byte) enthält:

Vermutlich haben Apple-Geräte alle Kontakte gehasht und mit denen im Werbepaket verglichen. Wenn Gerät B ein Paket mit übereinstimmenden Kontakt-Hashes empfängt, bietet Gerät B Gerät A ein Netzwerkverbindungskennwort an .

Wenn Sie eine Tabelle mit Hashes von Telefonnummern für eine bestimmte Region (etwa mehrere Millionen) erstellen, können Sie für die ersten 3 Bytes des Hash eine Kollision in der Größenordnung von mehreren zehn Nummern pro Hash erhalten. Es gibt zwei Möglichkeiten, die Richtigkeit von Zahlen zu überprüfen:

- Einige Zahlen können ausgeschlossen werden, indem sie über das HLR ( HLR Lookup - Front Page - Index ) überprüft werden.

- Da die Nummer an AppleID gebunden sein muss, können Sie dies über iMessage überprüfen.

In jedem Fall ermöglicht der erhaltene Satz von Zahlen eine recht effektive Dekanonymisierung des Eigentümers (z. B. durch weitere Verwendung von Social-Engineering-Methoden).

Airdrop

Apple AirDrop verfügt über drei Datenschutzeinstellungen:

- Empfangen aus.

- Nur Kontakte.

- Jeder.

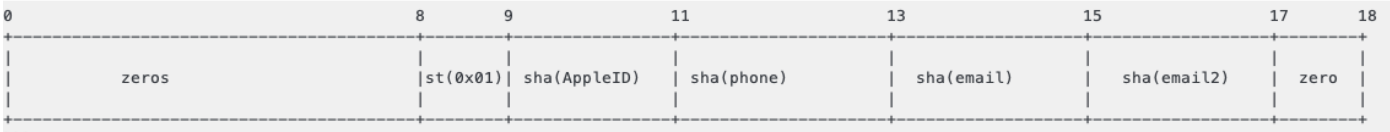

Beim Start von AirDrop wird ein Paket mit der folgenden Struktur gesendet, das zwei Byte AppleID-Hashes, E-Mail und Telefonnummer enthält:

Gleichzeitig wird AirDrop nur zum Initiieren der Übertragung verwendet. Für die Datenübertragung selbst wird die Peer2peer-Verbindung über WLAN (AWDL - Apple Wireless Direct Link) verwendet.

Während der Authentifizierung sendet der Absender die Datensatzdaten des Absenders , um die Datenschutzeinstellungen des Empfängers zu überprüfen. Diese Nachricht enthält den vollständigen SHA256-Hash des Absenders. Somit kann ein Angreifer auf alle anderen AirDrop BLE-Anfragen antworten und vollständige Zahlen-Hashes erhalten.

AirDrop-Betriebsschema:

Zusammenfassen

Es wird nur ein Teil des Informationsverlusts berücksichtigt, der mit BLE möglich ist. Im Moment ist es schwierig, dies als Sicherheitslücke zu bezeichnen, sondern als schlecht durchdachte Implementierung des neuen Ökosystems von Apple. Was sie im Prinzip selbst sagten:

Apple warnt davor, dass es sich immer noch um eine etwas vereinfachte Version des Find My-Protokolls handelt und dass sich das System noch ändern kann, bevor es später in diesem Jahr tatsächlich in MacOS Catalina und iOS 13 veröffentlicht wird. ©

Verkabelt

Übersetzung: Apple warnte davor, dass derzeit eine vereinfachte Version des Find My-Protokolls verwendet wird, die in zukünftigen Versionen gegen Ende des Jahres aktualisiert werden soll.

Im Moment gibt es keine andere Möglichkeit, Datenlecks zu verhindern, als Bluetooth auszuschalten. Darüber hinaus ist dieses Verhalten typisch für iOS-Versionen 10.3.1 und höher (einschließlich iOS 13 Beta). Ältere Geräte (bis zu iPhone 6s) verwenden diese Funktion ebenfalls, jedoch mit einer begrenzten Anzahl von Meldungen, möglicherweise um Batteriestrom zu sparen.

Referenzen

GitHub - hexway / apple_bleee: Apple BLE-Forschung

Apple bleee. Jeder weiß, was auf Ihrem iPhone passiert - hexway