UPDATE : Im aktuellen Firefox 68 wurde die Sicherheitsanfälligkeit bereits behoben (dank Dukat ).

Trishita Tiwari und Ari Trachtenberg von der Boston University haben ein Papier veröffentlicht, das eine neue Angriffsmethode zum Scannen von Ports auf Hosts im internen Netzwerk eines Benutzers oder auf einem lokalen Host zeigt ( CVE-2019-11728 ). Der Angriff wird mithilfe des Alt-Svc-HTTP-Headers ausgeführt, der in RFC-7838 HTTP Alternate Services (genehmigt 2016) eingeführt wurde.

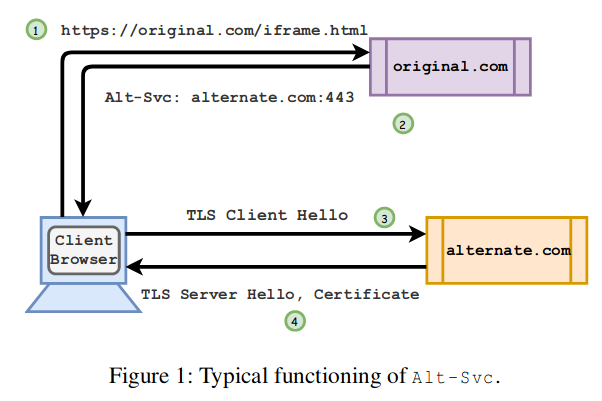

Mit dem Alt-Svc-HTTP-Header können Sie eine Anforderung an einen neuen Host und Port umleiten. Dies wird verwendet, um die Last auszugleichen. Zum Beispiel:

Alt-Svc: http/1.1="other.example.com:443";ma=200;persist=1

Weist den Browser an, eine Verbindung zum Host other.example.org über Port 443 herzustellen, um die angeforderte Seite über HTTP / 1.1 zu empfangen. Der Parameter "ma" legt die maximale Dauer der Umleitung fest. Zusätzlich zu HTTP / 1.1 werden die Protokolle HTTP / 2-over-TLS (h2), HTTP / 2-over-TLS (h2c), SPDY (spdy) und QUIC (quic) unter Verwendung von UDP unterstützt.

Der angreifende Host kann nacheinander über die internen Netzwerkadressen und Netzwerkports iterieren und dabei die Verzögerung zwischen wiederholten Anforderungen als Zeichen verwenden: Wenn die umgeleitete Ressource nicht verfügbar ist, empfängt der Browser das RST-Paket sofort als Antwort und markiert den alternativen Dienst sofort als nicht verfügbar und setzt die in der Anforderung angegebene Umleitungslebensdauer zurück. Wenn der Netzwerkport geöffnet ist, dauert es länger, bis die Verbindung hergestellt ist (es wird versucht, eine Verbindung mit dem entsprechenden Paketaustausch herzustellen), und der Browser reagiert nicht sofort.

Auf diese Weise können Sie auch Einschränkungen für Verbindungen zu Ports umgehen, die Browser für Verbindungen ( Firefox , Chrome ) als unsicher betrachten, z. B. Ports für E-Mail- und DNS-Dienste.

Mögliche Angriffsmethoden außer Port-Scannen:

- DDoS-Angriffe mit Verstärkung. Beispielsweise zwingt der TLS-Handshake für Nicht-HTTP-Dienste den Server, Zertifikatinformationen an den Client zu übertragen, wodurch der Server gezwungen wird, 60 Mal mit mehr Daten als angefordert zu antworten.

- Umgehen Sie Malware- und Phishing-Schutz mit Google Safe Browsing. Das Umleiten auf einen böswilligen Host mit Alt-Svc generiert keine Warnung.

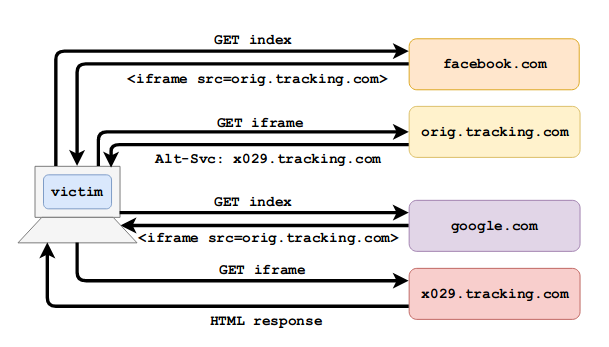

- Verfolgung des Benutzers unter Umgehung der Schutzmittel vor Trackern. Es wird ein Iframe verwendet, der Alt-Svc an einen externen Bewegungsverfolgungshandler aufruft. Es kann auch verwendet werden, um Benutzer von Anbietern zu verfolgen, die über eine Webseite für den Zugriff verfügen, z. B. das WiFi Captive Portal. Der Browser des Benutzers merkt sich den eindeutigen Alt-Svc für den Iframe der Tracking-Domain. Wenn Sie diese Seite das nächste Mal besuchen, können Sie auf Netzwerkebene sehen, wohin der Browser des Clients geht.

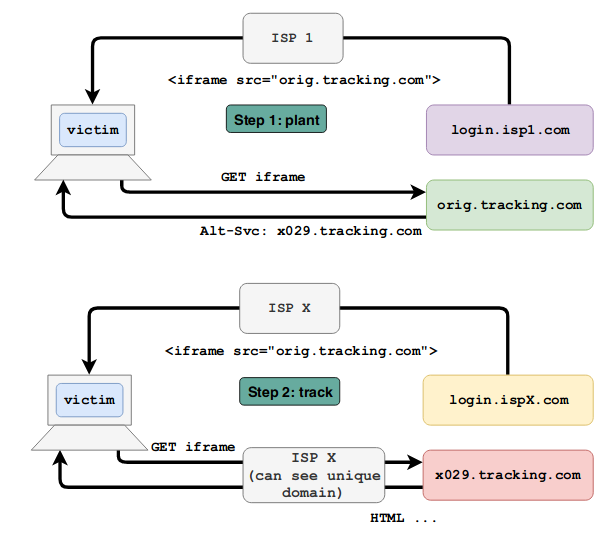

- Wenn eine Site die Alt-Svc-Umleitung verwendet, kann der ISP (oder ein anderer Mann in der Mitte), wenn ein Benutzer eine bestimmte Seite aufruft, die Tatsache eines vorherigen Besuchs auf dieser Site feststellen.

- IDS-Protokoll verstopft mit Fehlalarmen

Für Firefox kann die Alt-Svc-Verarbeitung wie folgt deaktiviert werden: about: config -> network.http.altsvc.enabled: false (danke für den Tipp an Anonymous mit opennet).