Heutzutage ist kein Gerät mit einer Netzwerkverbindung vor potenziellem Hacking geschützt. Sogar die Kamera.

Auf der Hackerkonferenz DEF CON 2019 zeigte Eyal Itkin von Check Point Software Technologies

den weltweit ersten aktiven Exploit für das

PTP- Protokoll (Picture Transfer Protocol). Viele moderne DSLRs unterstützen die Dateiübertragung über WLAN. In diesem Fall wird ein böswilliger WLAN-Zugangspunkt beschrieben, mit dem die umgebenden Kameras automatisch verbunden werden.

Der Exploit funktioniert auch, wenn die Kamera über PTP / USB physisch mit dem Computer verbunden ist. In beiden Fällen kann ein Angreifer eine Verbindung zur Kamera herstellen und ausführbaren Code darauf laden. Zum Beispiel, um alle Bilder auf einer Karte zu verschlüsseln.

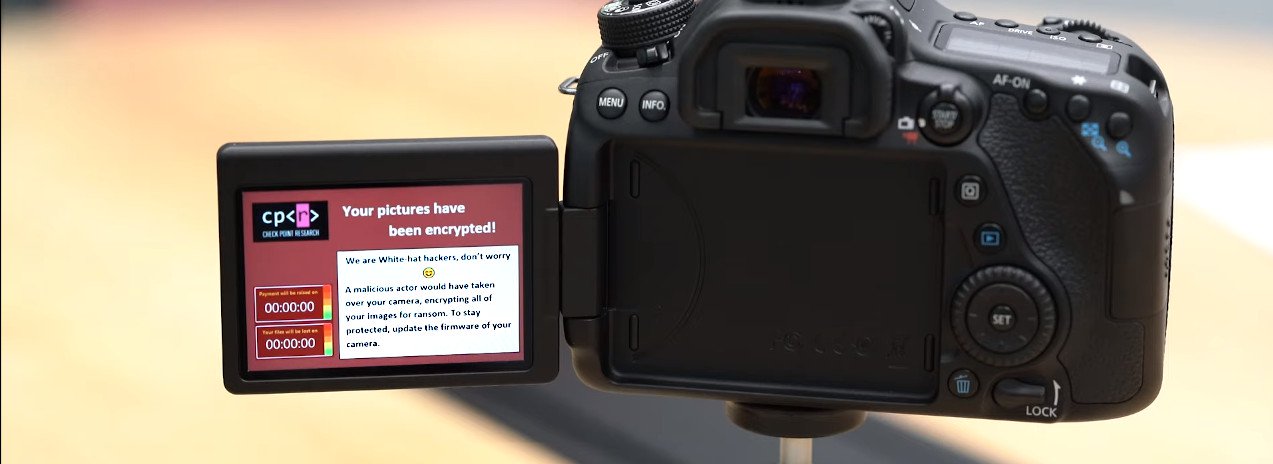

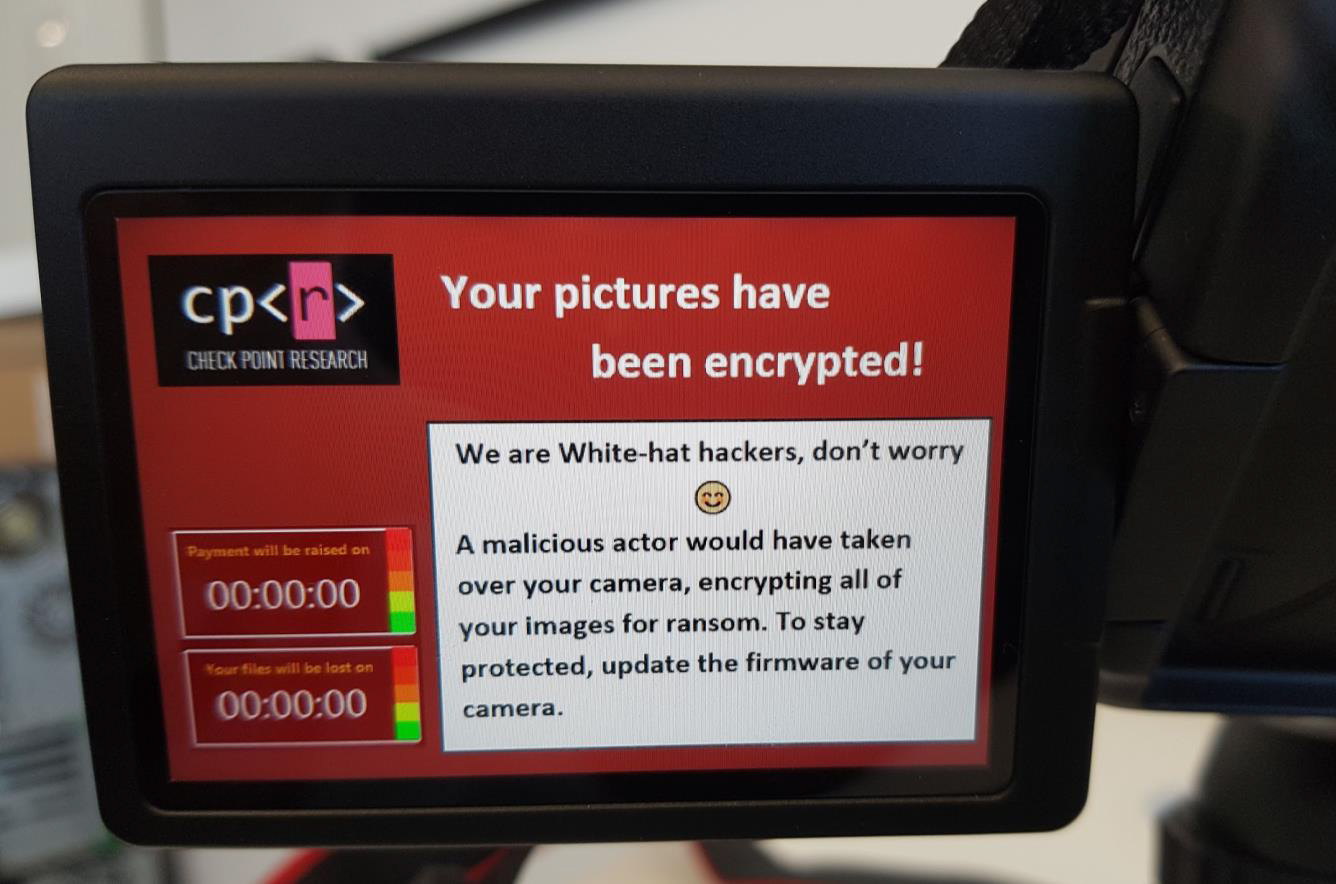

Beispielsweise hat Check Point Eyal Itkin eine Demoversion einer Ransomware-Malware, die Dateien auf einer Flash-Karte verschlüsselt, auf die Canon EOS 80D-Kamera hochgeladen. Itkin schlägt vor, dass dies ein sehr reales Modell der Monetarisierung ist: Oft werden dort Fotos von wichtigen Lebensereignissen gespeichert, sodass die Leute zahlen möchten, um sie zurückzubekommen.

Neben der Ransomware sind theoretisch andere Methoden zur Exploit-Exploitation möglich:

- Vollständige Arbeitsunfähigkeit

- Verwenden der Kamera für Spionage (sie macht bereits Fotos)

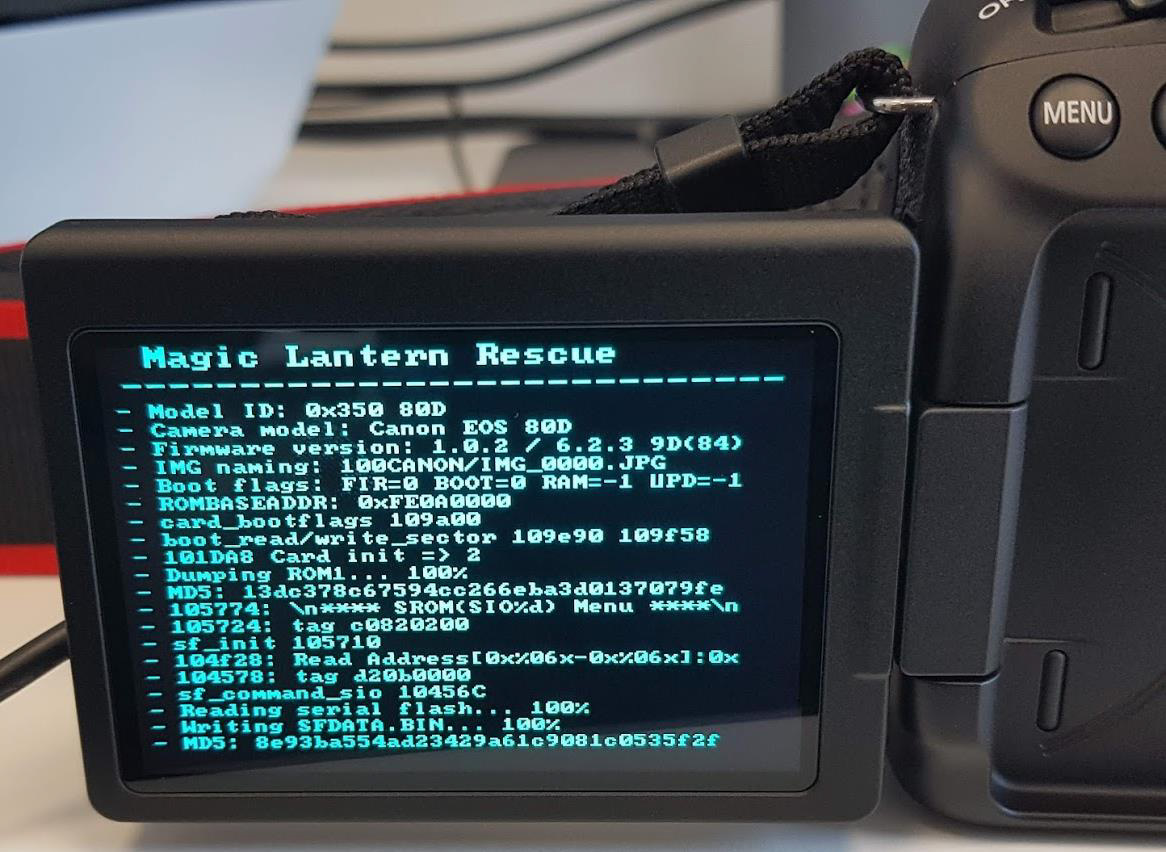

Sie haben sich für das Canon-Modell entschieden, weil dieser Hersteller mehr als 50% des globalen Marktes für Digitalkameras kontrolliert. Darüber hinaus hat sich um Canon-Kameras eine umfangreiche Modding-Bewegung entwickelt. Aktivisten entwickeln Firmware und Hardware zurück, um kostenlose Firmware mit erweiterten Funktionen

freizugeben : siehe

Magic Lattern und

Canon Hack Development Kit (CHDK).

Ähnliche Methoden gelten jedoch auch für andere Kameras, da alle PTP auf standardmäßige Weise unterstützen. Und dieses Protokoll hat wichtige Eigenschaften, die das Hacken begünstigen:

- keine Authentifizierung und Verschlüsselung (das Protokoll wurde ursprünglich unter USB erstellt, dann wurde das Vorhandensein von PTP / IP nicht angenommen);

- Unterstützung für Dutzende komplexer Teams mit umfangreichen Funktionen;

- WiFi-Unterstützung.

Im Zusammenhang mit dem Hacking hat Canon einen Patch und

eine Sicherheitswarnung herausgegeben , in denen empfohlen wird, Vorsichtsmaßnahmen zu treffen, keine Verbindung zu verdächtigem WLAN herzustellen und Netzwerkfunktionen zu deaktivieren, wenn sie nicht verwendet werden.

Video-Demo

Technische Details angreifen

Das erste, was der Hacker tat, war das Reverse Engineering und die Analyse der Kamera-Firmware. Es stellte sich heraus, dass es von AES verschlüsselt ist, aber es gibt keinen Schlüssel. Aber die Magic Lattern-Community hat dieses Problem bereits gelöst. Sie benutzten ROM Dumper und bekamen Schlüssel.

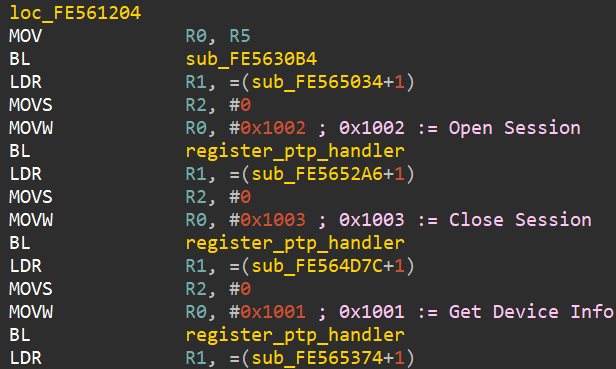

Der Speicherauszug wird in die IDA geladen, und Magic Lattern verfügt über eine gute Datenbank mit dokumentierten Adressen, von denen aus diese oder jene Funktion aufgerufen wird. Canon-Kameras verwenden das proprietäre Echtzeit-Betriebssystem DryOS. Dank ihr kann das Gerät in nur drei Sekunden neu gestartet werden.

Hier ist eine

Liste von PTP-Befehlen mit Opcodes in DryOS. Um den erforderlichen Code in der Firmware zu finden, reicht es aus, die Suche nach der entsprechenden Konstante zu starten, die in der Liste für jeden Befehl angegeben ist.

Eine oberflächliche Analyse einiger Funktionen, die mit PTP-Befehlen arbeiten, ergab, dass sie ziemlich schwierig zu implementieren sind (148 eindeutige Handler in einer Funktion) und dass es offensichtliche Schwachstellen bei Pufferüberläufen gibt.

Itkin hat beim Aufrufen von vier PTP-Befehlen (SendObjectInfo, NotifyBtStatus, BLERequest, SendHostInfo) vier Sicherheitsanfälligkeiten bezüglich Pufferüberlauf festgestellt: Sicherheitsanfälligkeitsnummern CVE-2019-5994, CVE-2019-5998, CVE-2019-5999, CVE-2019-6000). Interessanterweise hängen zwei Sicherheitslücken mit der Bluetooth-Verarbeitung zusammen, obwohl dieses Kameramodell Bluetooth nicht unterstützt.

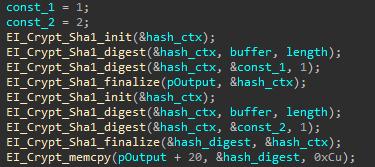

Nun blieb es, einen geeigneten Exploit zu sammeln, was getan wurde. Aber der Autor hörte hier nicht auf und entschied sich für eine visuellere Demonstration, ein Ransomware-Programm zu schreiben, das Dateien auf einer Flash-Karte verschlüsselt. Die Idee war nicht, eine eigene Kryptografie zu implementieren, sondern

die in die Canon-Firmware selbst integrierten AES-Verschlüsselungsfunktionen zu

verwenden ! Auf der Suche nach kryptografischen Funktionen fand Iskin sogar die Verschlüsselungsschlüssel selbst.

Aufgrund der proprietären Implementierung war es schwierig zu verstehen, wie der Schlüssel in der Firmware generiert wird. Dieses Verständnis sei jedoch für die Verwendung kryptografischer Funktionen nicht erforderlich, sagte Itkin. Auf Befehl der Malware verschlüsseln sie erfolgreich Fotos auf der Karte und berechnen die richtige Signatur.

Itkin entwickelte auch eine Möglichkeit, ein schädliches Firmware-Update ohne Benutzereingriff auf der Kamera zu installieren (CVE-2019-5995).

In einer Präsentation zu DEF CON

sagt der Autor

, dass dies der erste Exploit für das PTP-Protokoll ist und „eine zuverlässige Möglichkeit, die meisten DSLRs zu erfassen, ohne Schwachstellen auszunutzen“.