Guten Tag! Sie sind besorgt über Valentina Ostroukhova aus der Buchhaltung. Sergey Sergeyevich macht zwei Wochen Urlaub und ich werde ihn ersetzen. Könnten Sie mir für diese Zeit Zugriff auf seine Ordner im Verzeichnis // fs-buh / black_cashier /uption geben? Vielen Dank im Voraus!

Valentina Ostroukhova, Partnerbuchhalterin

Hallo! Dies ist Kolya vom technischen Support. Wir haben in AD eine neue Gruppe speziell für den neuen Leiter der Sicherheitsabteilung erstellt. Es besteht Zugriff auf bestimmte Server. Können Sie mich dort vorübergehend hinzufügen, damit ich die Richtigkeit des Zugriffs überprüfen kann? Danke

Nikolay Zubatov, technischer Supportingenieur

Was ist, wenn das Unternehmen die Bedingungen der gewährten Rechte nicht einhält und Valentina und Nikolai weiterhin Zugriff auf Ressourcen haben, die für ihre Arbeit nicht erforderlich sind? Je mehr Benutzer in der Organisation sind, desto mehr potenzielle Bedrohungen. In dem Artikel erklären wir Ihnen, woraus der Lebenszyklus von Benutzern besteht und über ein Tool zur Steuerung.

Der Lebenszyklus eines Benutzers ist die Bereitstellung, Verwaltung und De-Bereitstellung des Benutzers. In jeder dieser Phasen werden dem Benutzer bestimmte Attribute zugewiesen oder deaktiviert: Gruppenmitgliedschaft, Postfach, Zugriff auf den Dateispeicher usw. Wenn Sie mehr über den Prozess erfahren möchten, empfehlen wir

dieses Dokument . Wir werden die Kontrolle über Benutzerattribute und die Erstellung detaillierter Berichte in Betracht ziehen.

Der erste Schritt funktioniert am besten in Organisationen - Benutzer erstellen und ihnen Rechte gewähren. Das Verwalten und Deaktivieren von Benutzern bleibt manchmal auf der Strecke und es beginnt ein Durcheinander. Zwei Geschichten am Anfang des Artikels sind eine grafische Darstellung.

Diese Geschichten sind echte Fälle von zwei unserer Kunden. Beim dritten Kunden haben wir Benutzer gefunden, die ihre Passwörter 2 oder mehr Jahre lang nicht geändert haben (nein, die Richtlinie für den Gültigkeitszeitraum wurde dort konfiguriert, aber nicht für alle). Es stellte sich heraus, dass jetzt niemand mehr weiß, warum diese Benutzer solche Berechtigungen benötigen. In einer der Banken gab es einen Fall von nicht gesperrten nicht personalisierten Benutzerkonten von Remotebenutzern, die einmal in Autohäusern waren und Kredite ausgaben. Die Bank schloss diesen Bereich bereits nach zwei Jahren, aber die aktiven Konten blieben bestehen. In einem anderen Unternehmen hatten alle Benutzer Zugriff auf einen Farblaserdrucker, in dem die Mitarbeiter gerne persönliche Dokumente, Fotos und andere Dinge druckten, die nichts mit der Arbeit zu tun hatten. Es gab auch einen Fall mit verschachtelten AD-Gruppen, in dem Benutzer mit Administratorrechten in der Domäne seit Jahren nicht mehr identifiziert wurden.

Erzählen Sie uns in den Kommentaren über ähnliche Situationen und wie sie identifiziert wurden. Das Gefühl, dass Sie sehr erstaunliche Geschichten erwarten können.

Selbst geschriebene Skripte und interne Funktionen von AD (und anderen Microsoft-Produkten) bieten nicht immer die Möglichkeit, das wahre Ausmaß der Diskrepanz mit den elementaren Sicherheitsanforderungen im Detail zu untersuchen. Darüber hinaus wird die Unterstützung für solche Entscheidungen normalerweise von einer bestimmten Person durchgeführt, ohne die unklar ist, wie sie unter der Haube funktioniert. Die Verwendung einer kommerziellen Lösung für die Berichterstattung über Benutzerrechte besteht darin, versteckte Bedrohungen zu identifizieren und die Abhängigkeit von bestimmten Personen zu verringern.

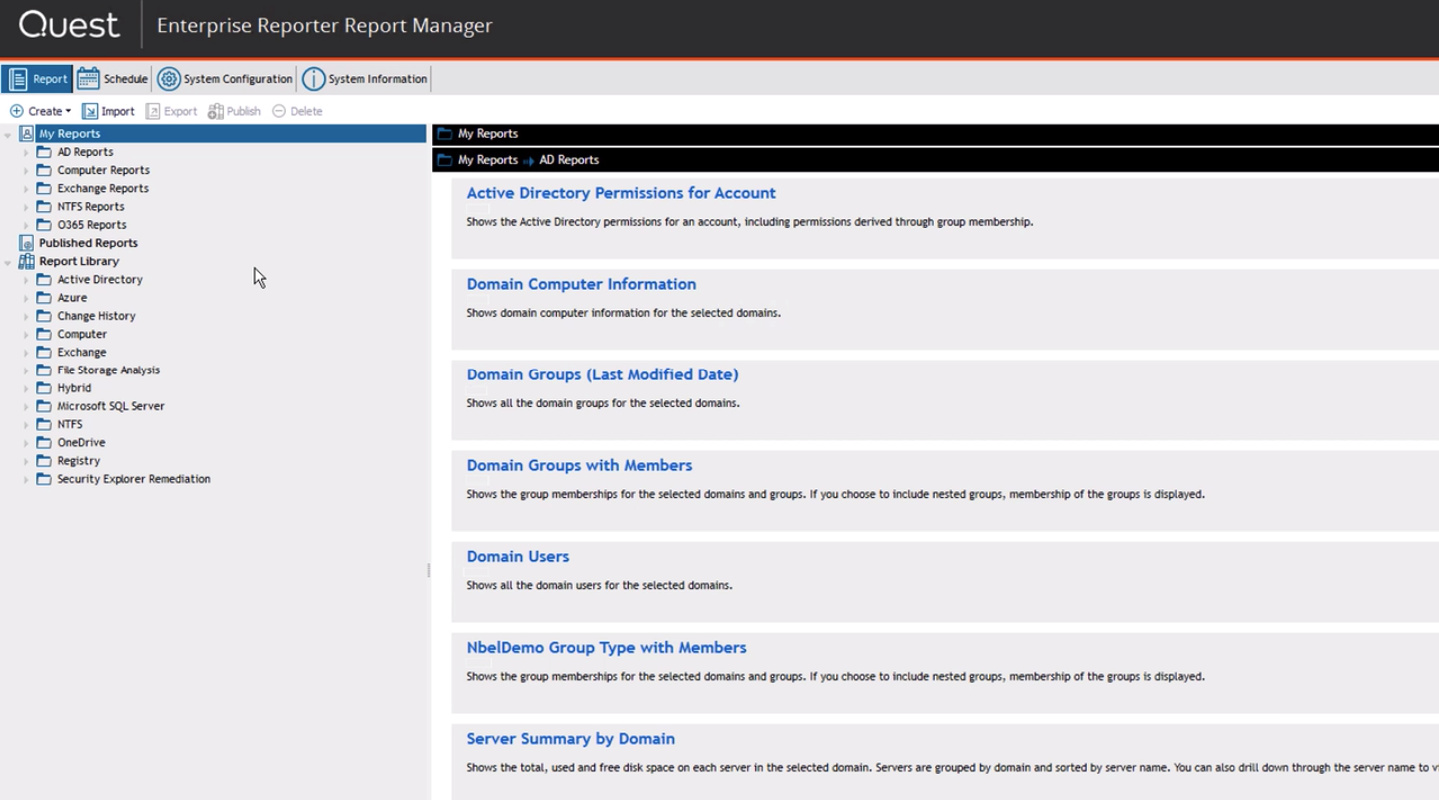

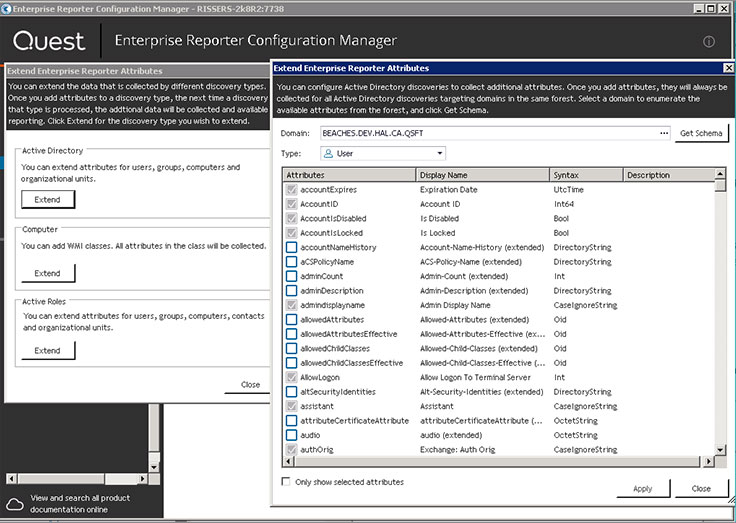

Quest Enterprise Reporter ist ein Tool für Zugriffssteuerung und Sicherheitsberichte für Microsoft-Umgebungen: Active Directory / Azure AD, Exchange / Exchange Online, Office 365, Windows Server, OneDrive for Business, SQL Server, Azure-Infrastruktur (VMs, Festplatten, Netzwerksicherheitsgruppen und der Rest).

Mehrere hundert vorinstallierte Berichte für die aufgelistete Infrastruktur, die Möglichkeit, Steueraktionen für Zugriffsrechte durchzuführen (Benutzer zur Gruppe hinzufügen, Zugriff auf das Verzeichnis abbrechen usw.), indem Sie direkt aus dem Bericht navigieren und Ihre eigenen Berichte basierend auf den in der Infrastruktur verfügbaren Daten erstellen.

Jeder Bericht kann nach einem Zeitplan erstellt und beispielsweise überprüft werden, ob sich die Objekte auf der richtigen Ebene befinden, wenn Sie den

Ansatz „Roter Wald“ oder ESAE verwenden .

Wir haben die aufschlussreichsten Berichte von Quest Enterprise Reporter hervorgehoben:

- Administrative Benutzer, die sich in den letzten 30 Tagen nicht angemeldet haben. Im selben Bericht können Sie Benutzer aus verschachtelten Gruppen sehen.

- Benutzer mit einem unendlichen Passwort.

- Dienste, die nicht über das Systemkonto gestartet wurden. Eine der Arten von Angriffen besteht darin, sich über einen Dienst (als Dienst anmelden) am Server anzumelden, der von einem bestimmten Konto aus gestartet wird.

- Gruppen in AD mit einem einzelnen Benutzer.

- Auf dem Computer installierte Hotfixes.

- Auf Domänencontrollern (oder anderen Computern) installierte Software.

- Zugriff auf freigegebene Ordner für ein Konto oder Zugriff auf einen Ordner mit verschiedenen Konten. Mit diesen beiden zugehörigen Berichten können wir Situationen aus der Historie am Anfang dieses Artikels identifizieren.

- Dateien älter als N Tage, Dateien, die in den letzten 30 Tagen erstellt wurden, geöffnete Dateien in den letzten 30 Tagen.

- Delegierte Postfächer und ihre Eigenschaften.

- Zugriffsrechte für Konten auf das Schema in der MSSQL-Datenbank.

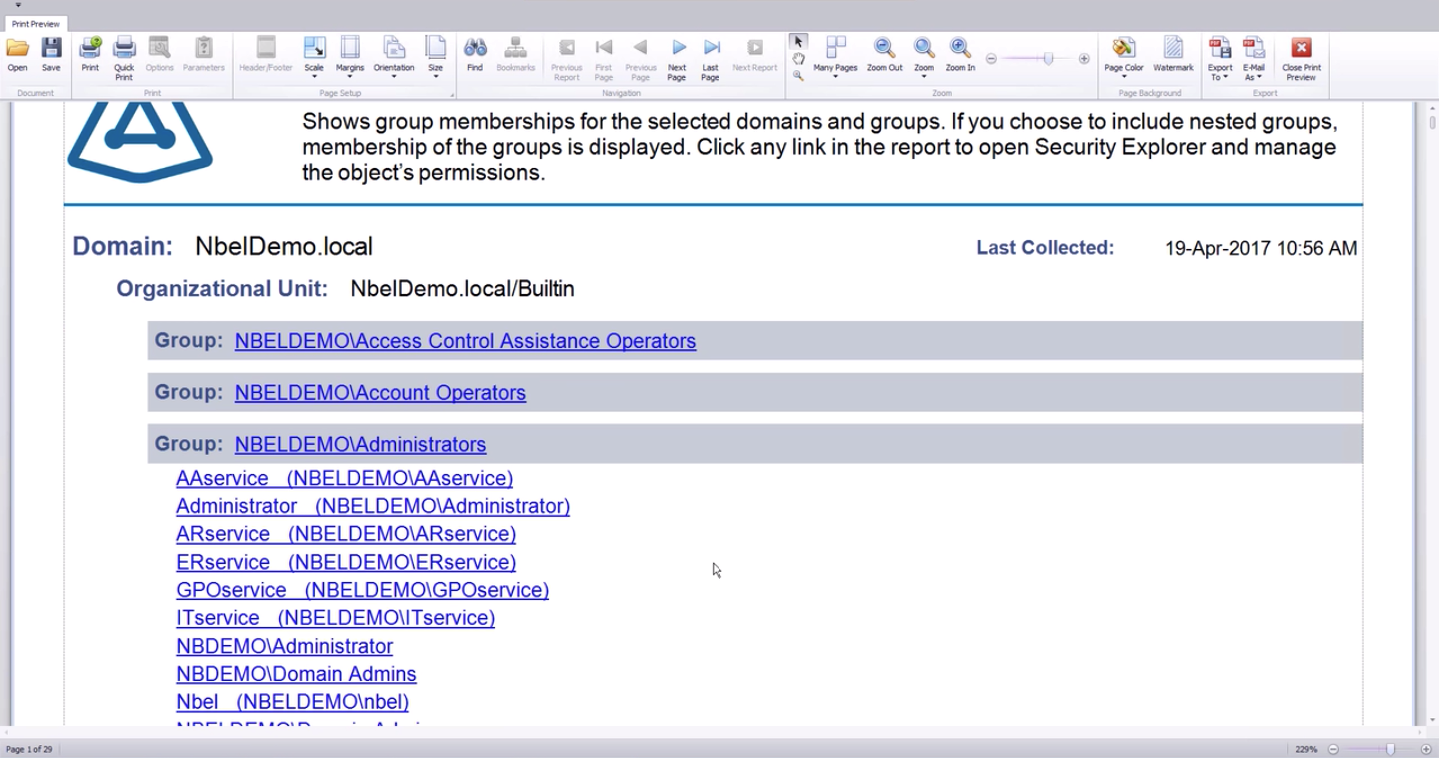

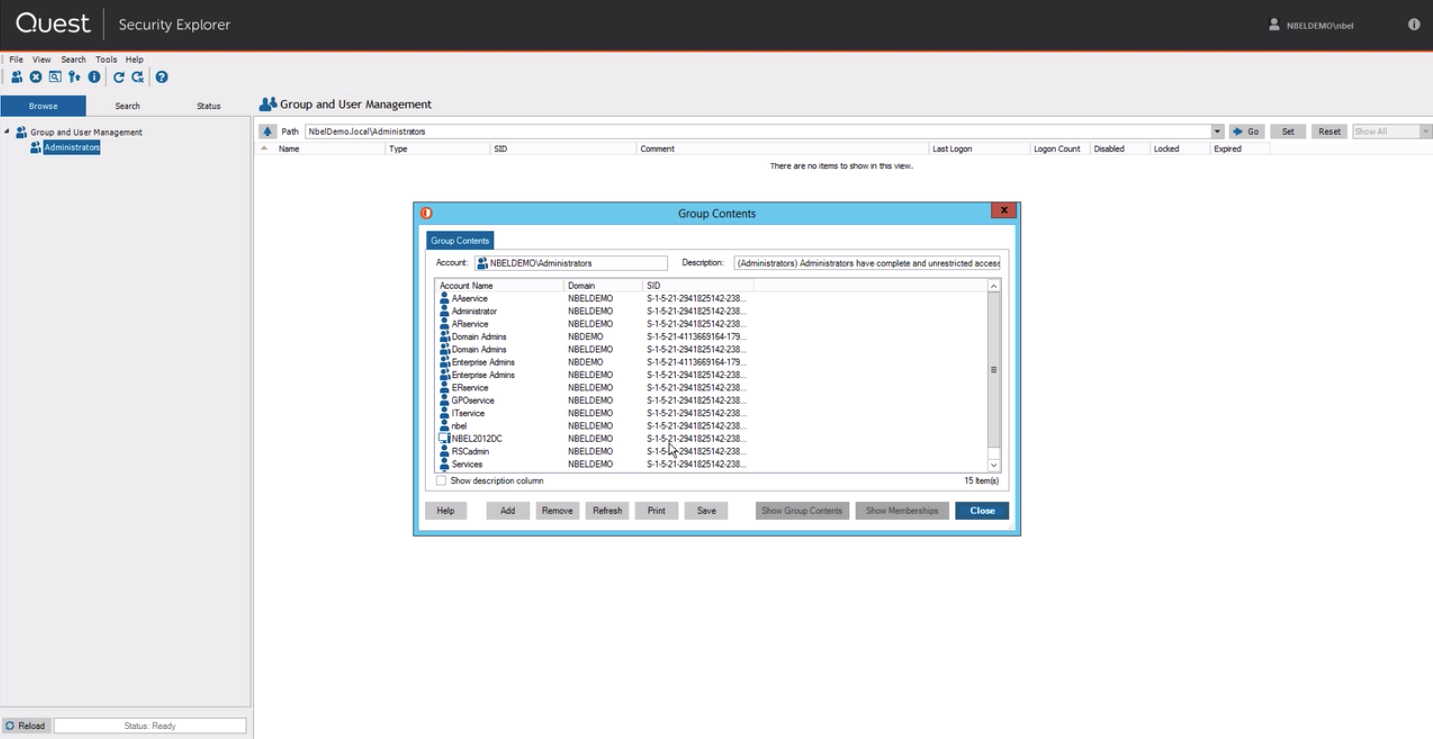

Direkt aus dem Linkbericht können Sie zum Sicherheits-Explorer wechseln, über den typische Aktionen ausgeführt werden: Hinzufügen zur AD-Gruppe, Zuweisen von Zugriffsrechten zum Ordner usw. So sieht ein Fachbericht aus.

Security Explorer-Modul, um zu bestimmen, auf welche Dateien ein Benutzer Zugriff hat.

Über dieselbe Schnittstelle können Sie der Datei genaue Rechte zuweisen.

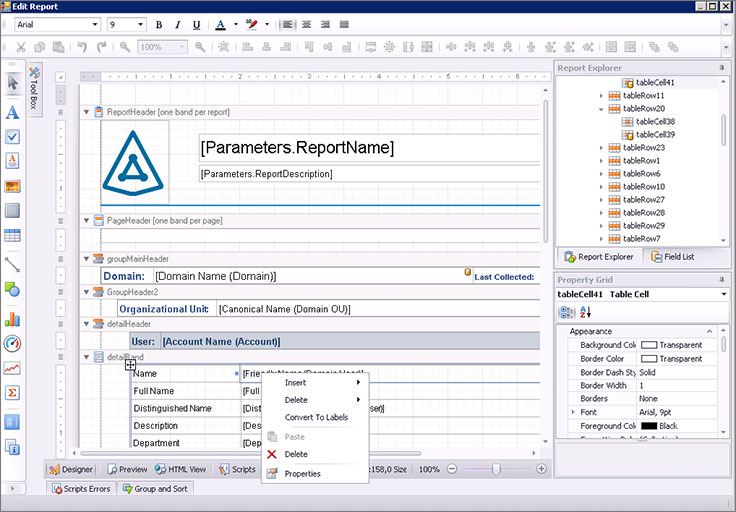

Wenn Ihr Unternehmen spezielle Anforderungen an das Format von Berichten hat, können Sie einfach ein Logo einfügen und es nach Bedarf erstellen.

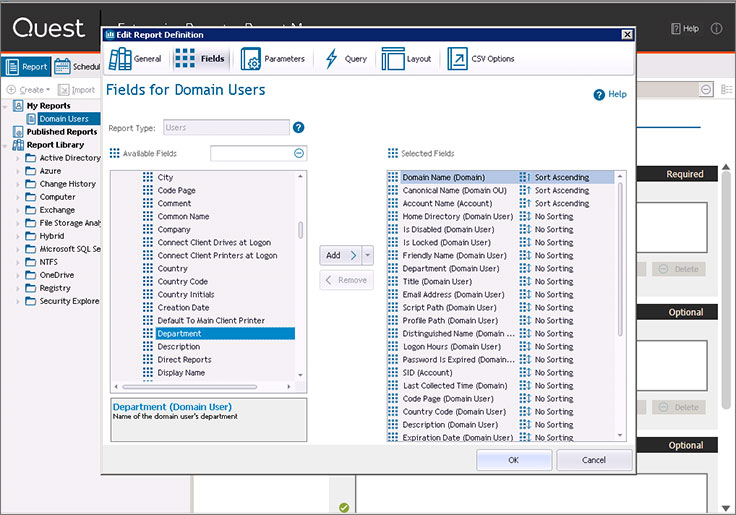

Felder im Bericht können auch beliebig sein (von verfügbar).

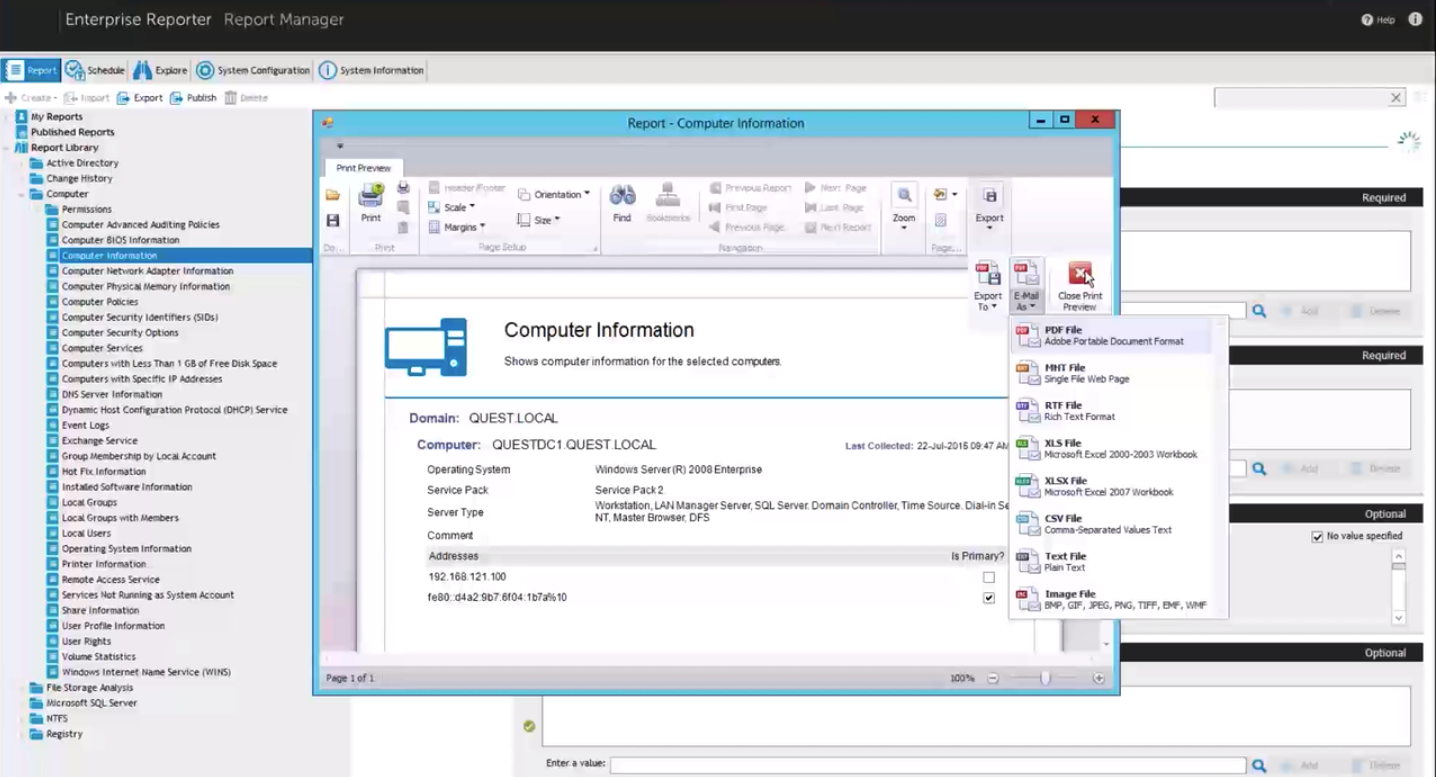

Das Entladen von Berichten in verschiedenen Formaten ist über die Benutzeroberfläche verfügbar.

Quest Enterprise Reporter ist eine einfache, aber funktionale Lösung, die installiert ist und funktioniert. Dieses Produkt ist Teil der Quest-Lösungsgruppe zur Verwaltung der Microsoft-Infrastruktur. Wir haben darüber ausführlich im

Artikel über die Automatisierung der Prüfung der Informationssicherheit geschrieben . Wenn Sie das Produkt in Ihrer Infrastruktur testen möchten oder mehr über das Produkt erfahren möchten, hinterlassen Sie Kontakte und schreiben Sie im

Feedback-Formular auf unserer Website kurz über die vorhandene Microsoft-Infrastruktur.