Ich dachte, es wäre großartig, über Veranstaltungen von internationalen Konferenzen zu berichten. Und das nicht nur im allgemeinen Rückblick, sondern um über die interessantesten Berichte zu sprechen. Ich mache Sie auf die ersten heißen Zehn aufmerksam.

- Warten auf ein freundliches Tandem von IoT-Angriffen und Ranzomvari

- "Öffnen Sie Ihren Mund, sagen Sie 0x41414141": Angriff auf die medizinische Cyber-Infrastruktur

- Toothy Exploit am Rande kontextbezogener Werbespieße

- Wie echte Hacker gezielter Werbung ausweichen

- 20 Jahre MMORPG-Hacking: Coolere Grafiken, Exploits sind gleich

- Hacke die Roboter, bis Skynet eintrifft

- Die Militarisierung des maschinellen Lernens

- Erinnern Sie sich an alles: Implantieren von Passwörtern in das kognitive Gedächtnis

- Und fragte das Baby: "Glauben Sie wirklich, dass nur Hacker der Regierung Cyber-Angriffe auf das Stromnetz ausführen können?"

- Das Internet weiß bereits, dass ich schwanger bin

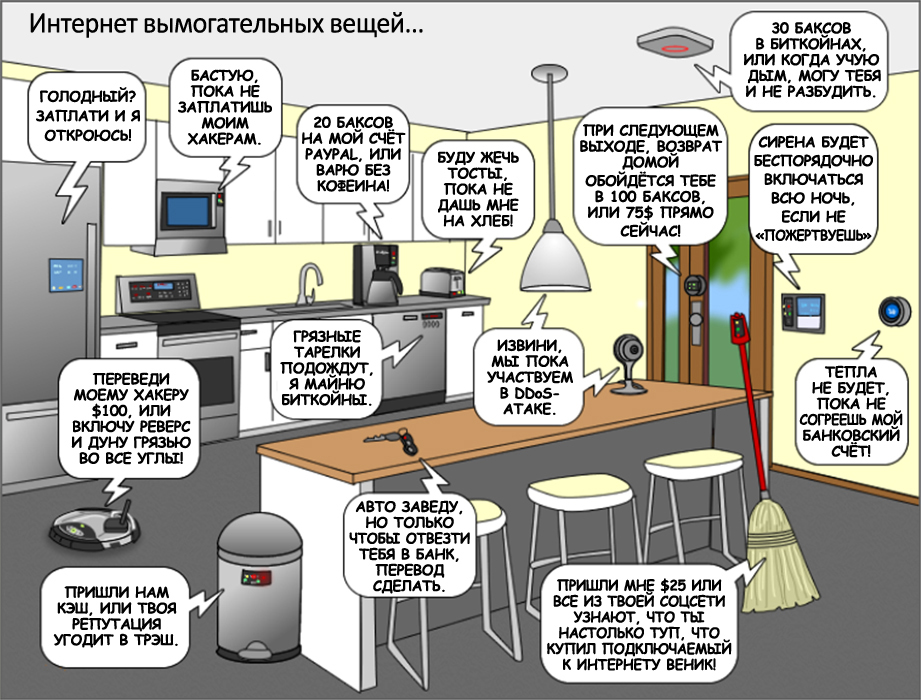

1. Warten auf ein freundliches Tandem von IoT-Angriffen und Ranzomvari

Im Jahr 2016 gab es einen raschen Anstieg der Ranzomvari-Angriffe. Wir haben uns noch nicht von diesen Angriffen erholt, da uns eine neue Welle von DDoS-Angriffen mit IoT erfasst hat. In diesem Bericht gibt der Autor eine schrittweise Beschreibung des Angriffs von Ranzomvar. Wie Ranzomvar funktioniert und was der Forscher in jeder Phase tun sollte, um Ranzvomar entgegenzuwirken.

Gleichzeitig setzt er auf bewährte Techniken. Anschließend beleuchtet der Sprecher, wie IoTs an DDoS-Angriffen beteiligt sind: Er gibt an, welche Rolle die zusätzliche Malware bei der Implementierung dieser Angriffe spielt (für die spätere Unterstützung bei der Durchführung eines DDoS-Angriffs durch die IoT-Armee). Es zeigt auch, wie ein Tandem von Ranzomvari- und IoT-Angriffen in den kommenden Jahren zu einer großen Bedrohung werden kann. Der Redner ist der Autor der Bücher „Malware, Rootkits & Botnets: Ein Leitfaden für Anfänger“, „Advanced Malware Analysis“, „Hacking Exposed: Geheimnisse und Lösungen von Malware & Rootkits“ - daher wird mit Wissen darüber berichtet.

2. "Öffnen Sie Ihren Mund, sagen Sie 0x41414141": Angriff auf die medizinische Cyber-Infrastruktur

Mit dem Internet verbundene medizinische Geräte sind eine allgegenwärtige klinische Realität. Solche Geräte sind für das medizinische Personal eine große Hilfe, da ein wesentlicher Teil der Routine automatisiert ist. Dieses Gerät enthält jedoch viele Schwachstellen (sowohl Software als auch Hardware), die einem potenziellen Angreifer ein weites Tätigkeitsfeld eröffnen. In dem Bericht teilt der Redner seine persönlichen Erfahrungen mit der Durchführung von Pentests für die medizinische Cyber-Infrastruktur. und erzählt auch, wie Angreifer medizinische Geräte kompromittieren.

Der Redner beschreibt: 1) wie Angreifer proprietäre Kommunikationsprotokolle ausnutzen, 2) wie sie nach Schwachstellen in Netzwerkdiensten suchen, 3) wie sie lebenserhaltende Systeme gefährden, 4) wie sie Hardware-Debugging-Schnittstellen und einen Systemdatenbus ausnutzen; 5) wie sie die wichtigsten drahtlosen Schnittstellen und bestimmte proprietäre drahtlose Technologien angreifen; 6) wie sie in medizinische Informationssysteme eindringen und dann lesen und bearbeiten: persönliche Informationen über die Gesundheit des Patienten; offizielle Krankenakten, deren Inhalt selbst vom Patienten normal ist; 7) wie sie das Kommunikationssystem verletzen, mit dem medizinische Geräte Informations- und Serviceteams austauschen; 8) Wie beschränkt medizinisches Personal den Zugang zu Geräten? oder sogar blockieren.

Während seines Pentests stellte der Sprecher viele Probleme mit medizinischen Geräten fest. Darunter: 1) schwache Kryptographie, 2) die Fähigkeit, Daten zu manipulieren; 3) die Möglichkeit, Geräte aus der Ferne zu ersetzen, 3) Schwachstellen in proprietären Protokollen, 4) die Möglichkeit des unbefugten Zugriffs auf Datenbanken, 5) fest codierte unveränderliche Benutzernamen / Passwörter. Und auch andere vertrauliche Informationen, die entweder in der Firmware des Geräts oder in den Systembinärdateien gespeichert sind; 6) die Anfälligkeit medizinischer Geräte für entfernte DoS-Angriffe.

Nach dem Kennenlernen des Berichts wird deutlich, dass die Cybersicherheit des medizinischen Sektors heute ein klinischer Fall ist und intensiv behandelt werden muss.

3. Toothy Exploit am Rande kontextbezogener Werbespieße

Jeden Tag gehen Millionen von Menschen in soziale Netzwerke: zur Arbeit, zur Unterhaltung oder einfach so. Unter der Haube sozialer Netzwerke befinden sich Anzeigenplattformen, die für den durchschnittlichen Besucher unsichtbar sind und für die Bereitstellung relevanter kontextbezogener Werbung für Besucher sozialer Netzwerke verantwortlich sind. Anzeigenplattformen sind einfach zu bedienen und sehr effektiv. Daher bei Werbetreibenden gefragt.

Neben der Möglichkeit, ein breites Publikum zu erreichen, was für Unternehmen von großem Vorteil ist, können Sie mit Anzeigenplattformen auch den Umfang der Ausrichtung auf eine bestimmte Person beschränken. Darüber hinaus können Sie mit der Funktionalität moderner Anzeigenplattformen sogar auswählen, auf welchem der vielen Gadgets dieser bestimmten Person Anzeigen geschaltet werden sollen.

T.O. Moderne Werbeplattformen ermöglichen es dem Werbetreibenden, jede Person überall auf der Welt zu erreichen. Diese Gelegenheit kann aber auch von Angreifern als Eingangstor zu dem Netzwerk genutzt werden, in dem ihr mutmaßliches Opfer arbeitet. Der Redner zeigt, wie ein böswilliger Werbetreibender die Anzeigenplattform verwenden kann, um seine Phishing-Kampagne genau auszurichten, die bereitgestellt wird, um einer bestimmten Person einen personalisierten Exploit bereitzustellen.

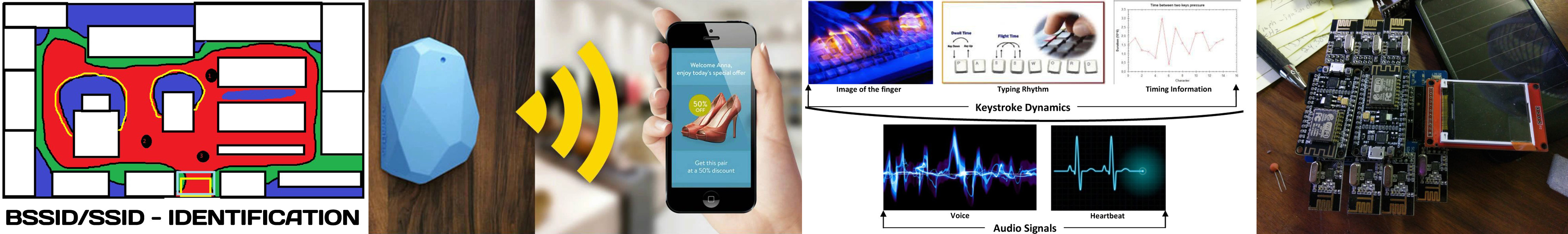

4. Wie echte Hacker gezielter Werbung ausweichen

Wir nutzen in unserem täglichen Leben viele verschiedene computergestützte Dienste. Und es fällt uns schwer, sie abzulehnen, selbst wenn wir plötzlich feststellen, dass sie uns vollständig überwachen. So total, dass sie jede unserer Bewegungen und jede unserer Fingerspitzen verfolgen.

Der Redner erklärt klar, wie genau moderne Vermarkter eine Vielzahl von esoterischen Targeting-Methoden verwenden. Wir haben kürzlich über mobile Paranoia geschrieben, über totale Überwachung. Und viele Leser nahmen das, was geschrieben wurde, mit einem harmlosen Witz, aber aus dem vorgestellten Bericht geht hervor, dass moderne Vermarkter ähnliche Technologien bereits vollständig nutzen, um uns zu verfolgen.

Was können Sie tun? Die kontextbezogene Werbebranche, die diese vollständige Überwachung fördert, macht sprunghafte Fortschritte. In dem Maße, wie moderne Werbeplattformen nicht nur die Netzwerkaktivität einer Person (Tastenanschläge, Bewegen des Mauszeigers usw.), sondern auch ihre physiologischen Merkmale (wie wir Tasten drücken und die Maus bewegen) verfolgen können. T.O. moderne Mittel zur Verfolgung von Anzeigenplattformen, die in Dienste integriert sind, ohne die wir uns ein Leben nicht vorstellen können, nicht nur unter unserer Unterwäsche, sondern auch unter unserer Haut. Wenn wir nicht die Möglichkeit haben, diese übermäßig beobachtenden Dienste aufzugeben, warum dann nicht versuchen, sie zumindest mit nutzlosen Informationen zu bombardieren?

Der Bericht demonstrierte das Gerät des Autors (Hardware- und Software-Bot), mit dem Sie: 1) Bluetooth-Beacons injizieren können; 2) verrauschte Daten, die von den Bordsensoren des Fahrzeugs erfasst werden; 3) die Identifikationsparameter des Mobiltelefons verfälschen; 4) Geräusche in Form von Fingersätzen (auf Tastatur, Maus und Sensor) zu machen. Es ist bekannt, dass all diese Informationen verwendet werden, um Anzeigen auf mobilen Gadgets auszurichten.

Die Demonstration zeigt, dass das Tracking-System nach dem Start des Geräts des Autors verrückt wird. dass die Informationen, die sie sammelt, so laut und ungenau werden, dass unsere Beobachter nicht mehr davon profitieren. Als Witz zeigt der Sprecher, wie das „Tracking-System“ dank des vorgestellten Geräts einen 32-jährigen Hacker wahrnimmt - für ein 12-jähriges Mädchen, das Pferde wahnsinnig liebt.

5. 20 Jahre MMORPG hacken: Coolere Grafiken, Exploits sind die gleichen

Das Thema Hacking MMORPG wird seit 20 Jahren auf der DEF CON diskutiert. Der Moderator würdigt das Jubiläum und beschreibt die kultigsten Momente dieser Diskussionen. Darüber hinaus spricht er über seine Abenteuer im Bereich der Wilderei in Online-Spielzeugen. Beginnend mit Ultima Online (1997). Und die folgenden Jahre: Dark Age of Camelot, Anarchy Online, Asherons Call 2, ShadowBane, Linie II, Final Fantasy XI / XIV, World of Warcraft. Darunter mehrere neue Vertreter: Guild Wars 2 und Elder Scrolls Online. Und das ist weit entfernt von der gesamten Erfolgsbilanz des Sprechers!

Der Bericht enthält technische Details zum Erstellen von Exploits für MMORPGs, die dazu beitragen, virtuelles Geld zu erhalten, und die für fast jedes MMORPG relevant sind. Der Redner spricht kurz über die ewige Konfrontation zwischen Wilderern (Herstellern von Exploits) und "Fischüberwachung"; und der aktuelle technische Zustand dieses Wettrüstens.

Erläutert die Technik der detaillierten Analyse von Paketen und das Konfigurieren von Exploits, damit die Tatsache des Wilderns auf der Serverseite nicht erkannt wird. Darunter präsentiert der neueste Exploit, der zum Zeitpunkt des Berichts einen Vorteil gegenüber der "Fischüberwachung" im Wettrüsten hatte.

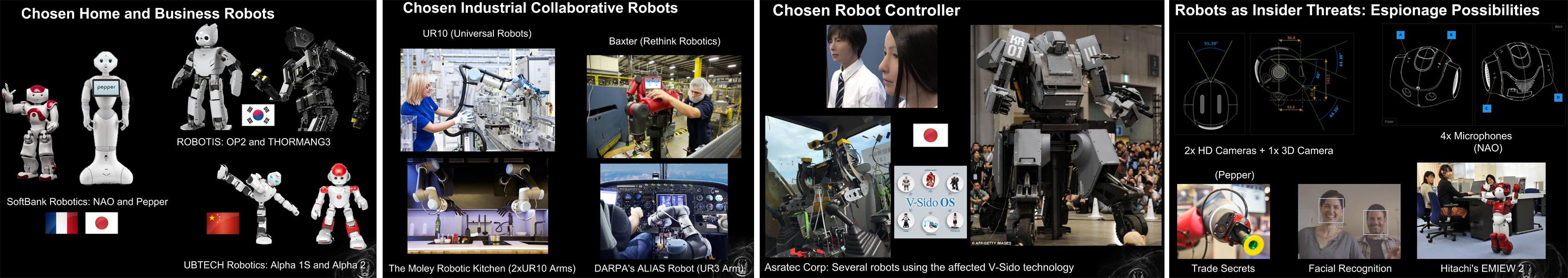

6. Hacke Roboter, bis Skynet kommt

Roboter sind jetzt zu hören. In naher Zukunft werden sie überall sein: auf militärischen Missionen, bei chirurgischen Operationen, beim Bau von Wolkenkratzern; Verkäufer in Geschäften Krankenhausangestellte; Geschäftsassistenten, Sexualpartner; Hausköche und vollwertige Familienmitglieder.

Wenn sich das Ökosystem der Roboter erweitert und der Einfluss von Robotern auf unsere Gesellschaft und Wirtschaft rasch zunimmt, stellen sie eine erhebliche Bedrohung für Menschen, Tiere und Unternehmen dar. Roboter sind im Kern Computer mit Armen, Beinen und Rädern. Und angesichts der gegenwärtigen Realität der Cybersicherheit sind dies anfällige Computer mit Armen, Beinen und Rädern.

Software- und Hardware-Schwachstellen moderner Roboter ermöglichen es einem Angreifer, die physischen Fähigkeiten des Roboters zu nutzen, - um Sach- oder finanziellen Schaden zu verursachen; oder sogar durch Zufall oder absichtlich eine Bedrohung für das menschliche Leben. Potenzielle Bedrohungen für alles in der Nähe von Robotern nehmen im Laufe der Zeit exponentiell zu. Darüber hinaus wachsen sie in solchen Kontexten, wie sie die etablierte Branche der Computersicherheit noch nie zuvor gesehen hat.

In seinen jüngsten Studien fand der Redner viele kritische Schwachstellen in Heim-, Unternehmens- und Industrierobotern bekannter Hersteller. In dem Bericht enthüllt er die technischen Details der aktuellen Bedrohungen und erklärt, wie Angreifer verschiedene Komponenten des Roboter-Ökosystems gefährden können. Mit einer Demonstration bestehender Exploits.

Zu den vom Sprecher im Ökosystem der Roboter festgestellten Problemen gehören: 1) unsichere Kommunikation; 2) die Möglichkeit einer Speicherbeschädigung; 3) Schwachstellen, die Remote Code Execution (RCE) ermöglichen; 4) die Möglichkeit einer Verletzung der Integrität des Dateisystems; 5) Probleme mit der Autorisierung; und in einigen Fällen ein allgemeiner Mangel davon; 6) schwache Kryptographie; 7) Probleme beim Aktualisieren der Firmware; 8) Datenschutzprobleme; 8) undokumentierte Funktionen (auch anfällig für RCE usw.); 9) schwache Standardkonfiguration; 10) anfällige Open Source "Frameworks zur Steuerung von Robotern" und Softwarebibliotheken.

Der Redner demonstriert live verschiedene Hacking-Szenarien im Zusammenhang mit Cyberspionage, Insider-Bedrohung, Sachschaden usw. Der Redner beschreibt realistische Szenarien, die in freier Wildbahn beobachtet werden können, und spricht darüber, wie die Unsicherheit der modernen Robotertechnologie zu Hacking führen kann. Erklärt, warum gehackte Roboter noch gefährlicher sind als jede andere kompromittierte Technologie.

Der Redner macht auch darauf aufmerksam, dass Rohforschungsprojekte in Produktion gehen, bevor Sicherheitsprobleme gelöst werden. Marketing gewinnt immer. Es ist dringend erforderlich, diesen ungesunden Zustand zu korrigieren. Bis Skynet kommt. Obwohl ... Der nächste Bericht legt nahe, dass Skynet bereits angekommen ist.

7. Die Militarisierung des maschinellen Lernens

Auf die Gefahr hin, als extravaganter Wissenschaftler bekannt zu werden, ist der Redner immer noch berührt von seiner „brandneuen teuflischen Kreation“, die stolz DeepHack präsentiert: eine Open-Source-Hacker-KI. Dieser Bot ist ein selbstlernender Webanwendungs-Cracker. Es basiert auf einem neuronalen Netzwerk, das durch Ausprobieren trainiert wird. Gleichzeitig behandelt DeepHack mögliche Konsequenzen für eine Person aus diesen Versuchen und Fehlern mit schrecklicher Vernachlässigung.

Mit nur einem universellen Algorithmus lernt er, verschiedene Arten von Schwachstellen auszunutzen. DeepHack öffnet die Tür zum Reich der Hacker-KI, von denen viele bereits in naher Zukunft zu erwarten sind. In dieser Hinsicht charakterisiert der Sprecher seinen Bot stolz als "den Anfang vom Ende".

Der Redner ist der Ansicht, dass AI-basierte Hacking-Tools, die kurz nach DeepHack verfügbar sind, eine grundlegend neue Technologie sind, die Cyber-Verteidiger und Cyber-Angreifer noch nicht übernommen haben. Der Redner garantiert, dass jeder von uns im nächsten Jahr entweder selbst Hacker-Tools mit maschinellem Lernen schreibt oder verzweifelt versucht, sich gegen sie zu verteidigen. Es gibt kein drittes.

Der Sprecher erklärt entweder scherzhaft oder ernsthaft: „Die unvermeidliche Anti-Utopie der KI, die nicht länger das Vorrecht teuflischer Genies ist, steht bereits heute allen zur Verfügung. Schließen Sie sich uns an und wir zeigen Ihnen, wie Sie an der Zerstörung der Menschheit teilnehmen können, indem Sie Ihr eigenes militarisiertes maschinelles Lernsystem erstellen. Natürlich, wenn Gäste aus der Zukunft uns nicht daran hindern. “

8. Erinnern Sie sich an alles: Passwörter in das kognitive Gedächtnis implantieren

Was ist kognitives Gedächtnis? Wie kann man dort ein Passwort „implantieren“? Und ist es im Allgemeinen sicher? Und warum solche Tricks? Die Idee ist, dass Sie bei Verwendung des beschriebenen Ansatzes selbst unter Zwang nicht über Ihre Passwörter chatten können. unter Beibehaltung der Möglichkeit der Autorisierung im System.

Der Bericht beginnt mit einer Erklärung des kognitiven Gedächtnisses. Anschließend wird erläutert, wie sich explizites und implizites Gedächtnis unterscheiden. Als nächstes werden die Konzepte des Bewussten und Unbewussten analysiert. Und es erklärt auch, was für eine Essenz es ist - Bewusstsein. Es beschreibt, wie unser Speicher Informationen codiert, speichert und abruft. Die Grenzen des menschlichen Gedächtnisses werden beschrieben. Und auch, wie unser Gedächtnis trainiert wird. Und der Bericht endet mit einer Geschichte über die moderne Forschung zum kognitiven Gedächtnis des Menschen im Zusammenhang mit der Implementierung von Passwörtern.

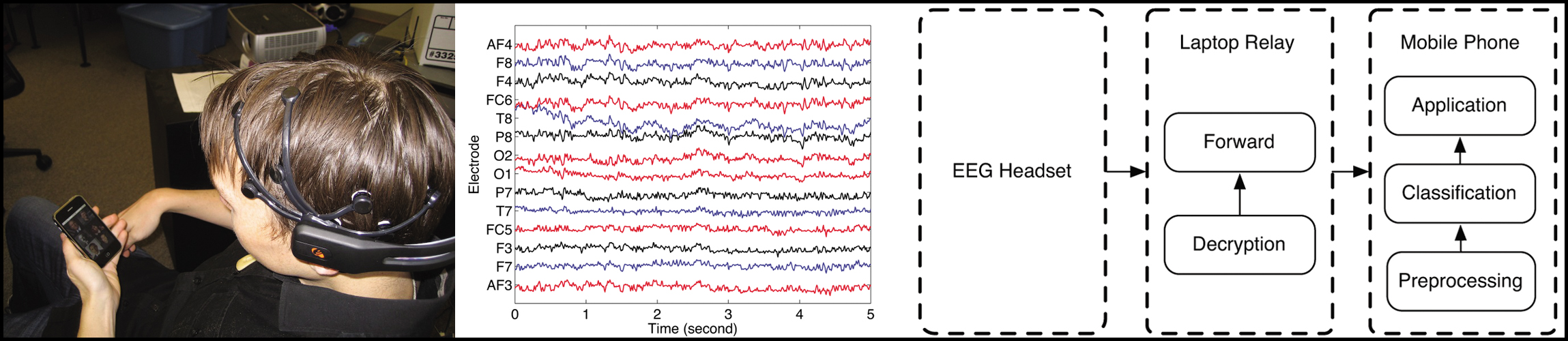

Der Redner brachte die ehrgeizige Aussage im Titel seiner Präsentation natürlich nicht zu einer vollständigen Lösung, sondern brachte gleichzeitig mehrere interessante Studien zu den Lösungsansätzen des Problems. Insbesondere Forschung an der Stanford University, deren Thema das gleiche Thema ist. Und ein Projekt zur Entwicklung einer Mensch-Maschine-Schnittstelle für sehbehinderte Menschen - mit direkter Verbindung zum Gehirn. Der Sprecher verweist auch auf eine Studie deutscher Wissenschaftler, die es geschafft haben, eine algorithmische Verbindung zwischen elektrischen Signalen des Gehirns und verbalen Phrasen herzustellen. Mit dem von ihnen entwickelten Gerät können Sie Text eingeben, indem Sie nur darüber nachdenken. Eine weitere interessante Studie, auf die sich der Sprecher bezieht, ist ein Neurotelefon, eine Schnittstelle zwischen dem Gehirn und einem Mobiltelefon, das ein drahtloses EEG-Headset (Dartmouth College, USA) verwendet.

Wie bereits erwähnt, traf der Redner aufgrund der ehrgeizigen Aussage im Titel seiner Präsentation keine vollständige Entscheidung. Der Sprecher stellt jedoch fest, dass trotz der Tatsache, dass es noch keine Technologie zum Implantieren eines Kennworts in das kognitive Gedächtnis gibt, die Malware, die versucht, es von dort zu extrahieren, bereits vorhanden ist.

9. Und die Krume fragte: "Glauben Sie wirklich, dass nur Hacker der Regierung Cyber-Angriffe auf das Stromnetz ausführen können?"

Der unterbrechungsfreie Betrieb von Elektrizität ist in unserem täglichen Leben von größter Bedeutung. Unsere Abhängigkeit von Elektrizität zeigt sich besonders deutlich, wenn diese abgeschaltet wird - auch für kurze Zeit. Heutzutage wird angenommen, dass Cyber-Netzwerke im Netz äußerst komplex sind und nur Hackern der Regierung zur Verfügung stehen.

Der Redner bestreitet diese etablierte Meinung und präsentiert eine detaillierte Beschreibung des Angriffs auf das Stromnetz, dessen Kosten selbst für nichtstaatliche Hacker akzeptabel sind. Es zeigt Informationen aus dem Internet, die bei der Modellierung und Analyse des Zielrasters hilfreich sind. Außerdem wird erläutert, wie diese Informationen verwendet werden können, um Angriffe auf Stromnetze auf der ganzen Welt zu modellieren.

Der Bericht zeigt auch die kritische Schwachstelle auf, die der Sprecher bei den im Energiesektor weit verbreiteten Produkten von General Electric Multilin entdeckt hat. Der Sprecher beschreibt, wie er den in diesen Systemen verwendeten Verschlüsselungsalgorithmus vollständig kompromittiert hat. Dieser Algorithmus wird in General Electric Multilin-Produkten zur sicheren Kommunikation interner Subsysteme und zur Verwaltung dieser Subsysteme verwendet. Einschließlich zur Autorisierung von Benutzern und Bereitstellung des Zugriffs auf privilegierte Vorgänge.

( ), , ; . , , .

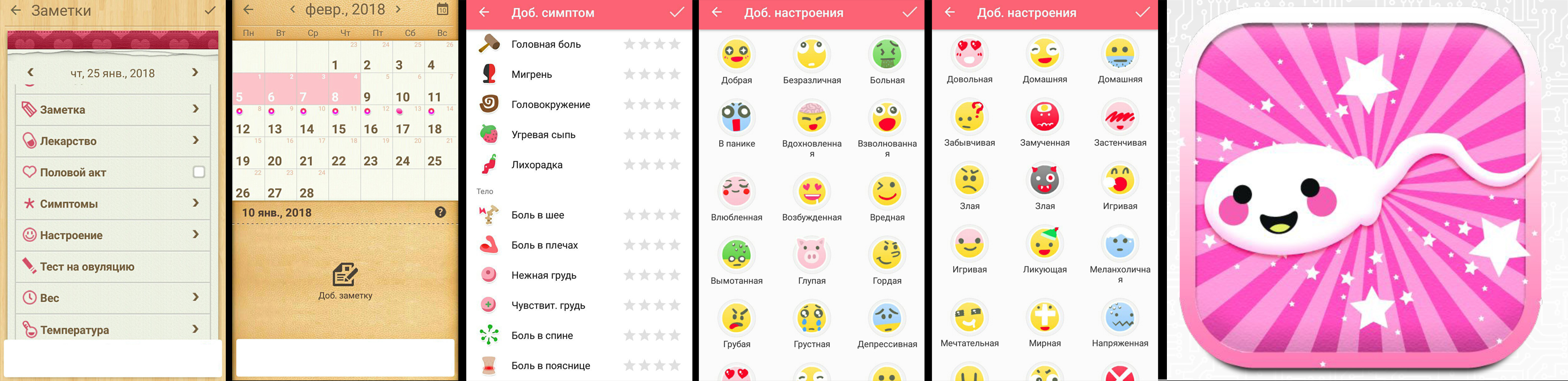

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

, . , , .